Как защитить виртуальный сервер в интернете

В этой статье рассмотрим некоторые инструменты, используя которые, вы сможете построить систему защиты для виртуальной инфраструктуры своей компании и тем самым выведете её из зоны риска. Наши рекомендации подготовлены экспертами принадлежащего МТС крупного облачного провайдера 1cloud.

Что могут сделать взломщики с сервером?

Опасности, которые грозят серверу в интернете, можно разделить на две группы с условными названиями: «Проникновение» и «Грубая сила».

Часто хакерам не обязательно изобретать сложные схемы взлома информационных систем. Пользователи сами помогают себя взламывать, когда игнорируют простые правила безопасности. «Проникновение» связано с тем, что злоумышленник, подобрав или украв данные учётной записи, может попасть внутрь операционной системы в качестве зарегистрированного пользователя. Это особенно опасно, если взламывается аккаунт с правами администратора. Тогда злоумышленник может изменить данные, например, список оплаченных заказов в интернет-магазине, или украсть конфиденциальную информацию.

Что такое брандмауэр? И нужен ли он?

«Грубая сила» связана с внешним воздействием на сервер, при котором он может потерять работоспособность. Яркий пример такого воздействия — разного рода DoS-атаки (англ. Denial of Service — отказ в обслуживании). Во время такой атаки хакеры отправляют на сервер большое количество бесполезных обращений, чтобы создать паразитную нагрузку.

Когда запросов становится больше, чем предполагалось при настройке сервера, вычислительные ресурсы быстро заканчиваются. Сервер перестает отвечать. Например, если на атакуемом сервере размещается сайт интернет-магазина, то его посетители увидят на экране скорбное сообщение, что сайт временно недоступен.

Бывают ещё уязвимости операционных систем и прикладных программных продуктов, но здесь всё зависит от их разработчиков. В этом случае главное вовремя устанавливать обновления этих продуктов.

Какие инструменты использовать для защиты сервера?

Защита серверов от взлома — это всегда комплекс мер. Чтобы построить достаточно надёжную систему защиты, по нашим подсчётам, нужно соблюдать восемь базовых правил безопасности:

- администрировать серверы только по защищённому каналу;

- применять средства дополнительной аутентификации;

- использовать один или несколько фаерволов;

- в пользовательском веб-интерфейсе использовать SSL/TSL-шифрование;

- отделять части информационной системы дополнительными периметрами безопасности с помощью частных подсетей;

- использовать средства мониторинга;

- применять инструменты автоматического выявления вторжения в систему;

- проводить регулярный аудит системы.

1. Защитить канал управления сервером.

Практически всегда управление сервером происходит удалённо по сети, потому что обычно «железная» машина стоит в центре обработки данных (ЦОД) вне зависимости от того, арендуете вы сервер у IaaS-провайдера, или развернули собственное облако. Даже если сервер находится в пределах офиса в отдельном помещении, администраторы не бегают к нему при первой необходимости, а управляют им через удалённый доступ.

Если сервер работает под управлением операционной системы Windows, надёжным способом считается штатная утилита, использующая RDP-протокол (Remote Desktop Protocol). Она так и называется: RDP-клиент.

В случае использования Linux канал связи с сервером можно защитить с помощью криптографических SSH-ключей. Вся информация, которая будет пересылаться между сервером и компьютером сисадмина, будет зашифрована.

2. Настроить двухфакторную аутентификацию.

Предотвратить перехваты контроля над учётными записями помогает двухфакторная аутентификация. Это, конечно, не панацея, но серьёзный барьер, который не сможет преодолеть большая часть злоумышленников. Помимо взлома пароля им ещё нужно будет как-то достать ваш телефон, чтобы перехватить код.

3. Контролировать соединение с интернетом с помощью фаервола

Сетевой фильтр давно стал необходимым элементом любого устройства, подключённого к сети. Его называют по-разному: межсетевой экран, брандмауэр, фаервол (firewall).

Он регулирует пересылку проходящих через него пакетов данных. В соответствии с правилами, которые задаются при настройке, фаервол блокирует входящие запросы из интернета на подключение к серверу. Это позволяет изолировать программное обеспечение сервера от нежелательных и потенциально опасных проникновений из сети.

Для защиты виртуального сервера можно использовать либо фаервол, встроенный в операционную систему, либо настроить фаервол на уровне сервера.

Правила для фаервола будут отличаться в зависимости от задач, для которых используется сервер.

4. Защитить веб-браузер.

Если вы развернули веб-сервер, на котором хранится сайт, необходимо защитить канал связи пользователя с вашим ресурсом. Чаще всего таким каналом является браузер. Защитить его можно с помощью SSL/TSL-шифрования. По нынешней практике, шифровать нужно не только данные зарегистрированных пользователей, но и данные всех посетителей сайта.

Для этого требуется установить SSL-сертификат, чтобы данные пользователей передавались с помощью протокола HTTPs. Даже если злоумышленник перехватит информацию, то не сможет её расшифровать.

5. Изолировать части информационной системы.

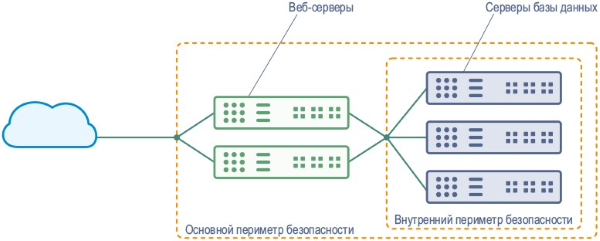

Безопасность сервера обеспечивается не только внешним периметром защиты, но и архитектурой информационной системы, особенно если она состоит из разделяемых частей. Например, серверу базы данных совсем не обязательно быть видимым напрямую из интернета по публичному адресу. Его можно дополнительно изолировать внутри информационной системы.

Обычно пользовательский интерфейс обеспечивают веб-серверы. Они должны оставаться доступными из интернета. Но все остальные элементы в большинстве случаев могут быть спрятаны в «глубине» периметра безопасности.

Для организации таких периметров можно использовать подсети разных типов. Например, частная подсеть, вообще, не имеет прямого соединения с интернетом.

6. Подключить мониторинг.

Даже если у вашей информационной системы имеется круглосуточная дежурная техническая служба, ни один человек не в состоянии непрерывно внимательно следить за всеми параметрами её работы. Требуются автоматизированные средства наблюдения, чтобы вовремя обнаружить изменения в работе и быстро принять меры по устранению причин. Для этого используется мониторинг.

Наблюдать за работой системы можно из разных точек: как внутри информационной системы, так и снаружи. В Linux-системах популярно свободно распространяемое приложение Munin, в Windows имеется штатная система мониторинга, а также множество продуктов сторонних разработчиков.

7. Вовремя обнаружить вторжение.

При наблюдении за работой вашей информационной системы важно своевременно обнаруживать попытки злоумышленников проникнуть в неё. В принципе, это — тот же мониторинг, о котором уже было сказано. Но с учётом специфики выявляемых событий, соответствующие средства отнесены в отдельную группу, названную системами обнаружения вторжения (Intrusion Detection System, IDS).

В качестве признаков вторжения или попыток такового можно рассматривать разные события. Например, продолжительные (необязательно интенсивные) попытки подобрать пароли к разным учётными записям пользователей.

При этом для правильного выявления факта вторжения могут фиксироваться и анализироваться разные сопутствующие события и их параметры. Системы обнаружения вторжения могут иметь дополнительные средства оперативного реагирования. Например, если сетевой адрес источника угрозы выявлен, настройки сетевого фильтра могут быть автоматически изменены так, чтобы все обращения с этого адреса в дальнейшем игнорировались.

IDS-продуктов существует много. Среди них есть как коммерческие, так и свободно распространяемые. В качестве примера коммерческого продукта можно привести решение компании VAS Experts, свободно-распространяемого — Suricata.

8. Зарегистрировать события и проанализировать.

Эта группа инструментов также связана с мониторингом. Но если для последнего важно оперативное выявление аномалий в штатной работе наблюдаемой системы, то основная задача систем протоколирования и аудита — регистрация происходящего для дальнейшего анализа, если таковой потребуется. Например, в случае расследования какого-то инцидента.

Часто под аудитом понимают регистрацию действий пользователей информационной системы, их доступ к разным данным, файлам и операции с ними. Во многих операционных системах имеются штатные средства аудита файлов, приложений и других подобных объектов.

Здесь в первую очередь следует обратить внимание не на сбор первичных данных — сколько-нибудь серьёзные программные продукты его обеспечивают, — а на инструменты анализа большого объёма разнородных данных. В этой области также имеется много достаточно зрелых продуктов. Для примера можно назвать: Splunk, Loggly, Logentries.

Что дальше

После того, как вы настроите систему защиты сервера, не будет лишним проверить. Найти потенциальные уязвимости можно с помощью искусственной атаки. Этот метод оценки безопасности называется пентест. Обычно для его проведения приглашают специалистов по информационной безопасности, но некоторые тесты вы можете провести самостоятельно, применив программы для взлома серверов. Но сначала заведите виртуальный сервер в наджёном месте.

Источник: mgts.ru

Что такое брандмауэр и как он работает?

Брандмауэр, или файрвол – это система, обеспечивающая сетевую безопасность путём фильтрации входящего и исходящего трафика, руководствуясь установленными пользователем правилами. Основной задачей брандмауэра является устранение нежелательных сетевых коммуникаций или уменьшение их количества. В большинстве серверных инфраструктур брандмауэры обеспечивают основной уровень безопасности, который в сочетании с другими мерами предосторожности позволяет предотвратить атаки злоумышленников.

В данной статье рассказывается о том, как работают брандмауэры, в частности программные фаерволы с сохранением состояния (такие как IPTables и FirewallD), поскольку они относятся к облачным серверам. Статья охватывает пакеты TCP, различные типы брандмауэров, а такж множество других тем, связанных с брандмауэрами с сохранением состояния. Кроме того, в конце руководства можно найти много полезных ссылок на мануалы, которые помогут настроить брандмауэр на вашем сервере.

Сетевые пакеты TCP

Прежде чем приступить к обсуждению различных типов фаерволов, ознакомьтесь с трафиком Transport Control Protocol (TCP).

Сетевой трафик TCP перемещается по сети в виде пакетов-контейнеров, содержащих заголовки, в которых находится управляющая информация (адреса исходника и назначения, последовательность пакетов информации) и данных (что называется полезной нагрузкой). Управляющая информация в каждом пакете гарантирует, что его данные доставляются должным образом, и что его элементы также поддерживают брандмауэры.

Важно отметить, что для успешного получения входящего TCP-пакета получателю нужно отправить в ответ отправителю пакеты подтверждения. Комбинация управляющей информации во входящем и исходящем пакетах может использоваться для определения состояния подключения.

Типы фаерволов

Существует три базовых типа брандмауэров:

- фильтры пакетов сетевого уровня (или stateless),

- с сохранением состояния (или stateful),

- и прикладного уровня.

Фильтры пакетов сетевого уровня работают путём анализа отдельных пакетов. Они не знают о состоянии соединения и могут только разрешить или запретить пакеты, исходя из их индивидуальных заголовков.

Фаерволы с сохранением состояния могут определить состояние соединения пакета, что делает их более гибкими. Они собирают пакеты, пока не определят состояние соединения до того, как к трафику будут применены правила брандмауэра.

Брандмауэры прикладного уровня анализируют передаваемые данные, что позволяет пропускать сетевой трафик через правила брандмауэра, индивидуальные для отдельных сервисов и приложений. Они также известны как прокси-фаерволы.

Кроме программного обеспечения фаерволов, доступного во всех современных операционных системах, функциональность брандмауэра также может предоставляться аппаратными устройствами (например, маршрутизаторами или аппаратными фаерволами).

Правила фаерволов

Как упоминалось выше, сетевой трафик, который проходит брандмауэр, проверяется при помощи наборов правил, чтобы определить, разрешен этот трафик или нет. Проще всего объяснить правила брандмауэра на примерах.

Предположим, у вас есть сервер со списком правил для входящего трафика:

- Принимать (accept) новый и ранее установленный трафик на сетевой интерфейс через порт 80 и 443 (веб-трафик HTTP и HTTPS).

- Сбрасывать (drop) входящий трафик от IP-адресов нетехнических сотрудников офиса на порт 22 (SSH).

- Принимать новый и существующий входящий трафик IP-диапазона офиса на частный сетевой интерфейс через порт 22 (SSH).

Обратите внимание на слова «accept» и «drop» в этих примерах. С их помощью задаётся действие, которое фаервол должен выполнить в случае, если трафик отвечает правилу.

- Accept значит разрешить трафик;

- Reject – заблокировать трафик и вернуть ошибку «unreachable»;

- Drop – заблокировать трафик и не возвращать ничего.

Далее правило должно содержать условия, с которыми сопоставляется каждый пакет трафика.

Сетевой трафик проходит список правил брандмауэра в определённой последовательности, которая называется цепочкой правил. Как только фаервол обнаруживает правило, которому отвечает трафик, он выполняет соответствующее действие для этого трафика. В данном примере согласно правилам брандмауэра сотрудник офиса, пытающийся установить SSH-соединение с сервером, будет заблокирован согласно правилу 2 и к правилу 3 не будет допущен. Системный администратор же пройдёт фаервол, поскольку отвечает правилу 3.

Политика фаервола по умолчанию

Как правило, цепочки правил брандмауэра не охватывают все возможные условия явно. Потому цепочки всегда должны иметь политику по умолчанию, которая состоит только действия (accept, reject или drop).

К примеру, политика по умолчанию одной из ранее упомянутых цепочек – drop. Если любой компьютер вне офиса попытается установить SSH-соединение к серверу, трафик будет сброшен, так как он не соответствует ни одному правилу.

Если задана политика по умолчанию accept, то любой пользователь (кроме нетехнических сотрудников офиса) сможет становить соединение с любым открытым сервисом данного сервера. Конечно, это пример очень плохо настроенного брандмауэра, потому что он защищает сервисы только от нетехнических сотрудников.

Входящий и исходящий трафик

Сетевой трафик, с точки зрения сервера, может быть либо входящим, либо исходящим; брандмауэр поддерживает отдельный набор правил для каждого вида трафика.

Трафик, который происходит из любой точки сети называется входящим трафиком. Он воспринимается не так, как исходящий трафик, который отправляется сервером. Как правило, сервер разрешает исходящий трафик, потому что считает себя заслуживающим доверия. Однако набор правил для исходящего трафика может использоваться для предотвращения нежелательной коммуникации в случае, если сервер взломан злоумышленником или вредоносным исполняемым файлом.

Чтобы использовать преимущества безопасности брандмауэра по максимуму, нужно определить все способы взаимодействия других систем с вашим сервером, создать правила, которые явно позволяют такое взаимодействие, а затем сбросить весь оставшийся трафик. Имейте в виду, что также нужно создать соответствующие правила для исходящего трафика, чтобы сервер мог отправлять подтверждения для разрешенных входящих соединений. Кроме того следует учитывать, что серверу, как правило, нужно инициировать свой исходящий трафик (например, для загрузки обновлений или подключения к базе данных), а потому важно продумать эти случаи и создать для них набор правил.

Создание правил исходящего трафика

Предположим, фаервол сбрасывает исходящий трафик по умолчанию (политика drop). Следовательно, правила accept для входящего трафика будут бесполезны без дополнительных правил исходящего трафика.

Чтобы дополнить ранее упомянутые правила входящего трафика (1 и 3) и обеспечить правильное взаимодействие с этими адресами и портами, можно использовать следующие правила брандмауэра для исходящего трафика:

- Принимать существующий исходящий трафик на общий сетевой интерфейс через порт 80 и 443 (HTTP и HTTPS);

- Принимать существующий исходящий трафик на закрытый сетевой через порт 22 (SSH).

Обратите внимание, явно задавать правило для сброшенного входящего трафика (правило 2) не нужно, так как сервер не будет устанавливать или подтверждать это соединение.

Программы и инструменты

Итак, теперь вы знаете, как работает фаервол, и пришло время ознакомиться с основными пакетами, позволяющими настроить фаервол. Далее можно прочесть о самых распространённых пакетах для настройки брандмауэра.

IPTables

IPTables – это стандартный фаервол, который по умолчанию входит в большинство дистрибутивов Linux

Примечание: Более современный вариант называется nftables и в скором времени он заменит этот пакет.

На самом деле IPTables является фронт-эндом для хуков netfilter на уровне ядра, при помощи которых можно управлять сетевым стеком Linux. Он работает путем сопоставления каждого пакета, пересекающего сетевой интерфейс, с набором правил.

Инструкции по настройке фаервола IPTables можно найти в следующих статьях:

- Настройка фаервола с помощью IPTables на Ubuntu 14.04

- Настройка Iptables для защиты трафика между серверами

- Как работает фаервол IPTables

- Вывод и удаление правил IPTables

UFW

UFW расшифровывается как Uncomplicated Firewall (то есть, незамысловатый фаервол). Это интерфейс для iptables, упрощающий процесс настройки фаервола.

FirewallD

FirewallD – это полноценное решение, доступное по умолчанию на серверах CentOS 7. Кстати, для настройки netfilter брандмауэр FirewallD использует iptables.

Чтобы перейти с FirewallD на более привычный iptables, читайте это руководство.

Fail2ban

Fail2ban – это программа для предотвращения вторжений, которая может автоматически настроить брандмауэр, чтобы заблокировать атаки brute force и DDOS.

Больше о Fail2ban:

- Как защитить SSH с помощью fail2ban на Ubuntu 12.04

- Защита SSH с помощью fail2ban на CentOS 6

- Как защитить SSH с помощью fail2ban на Debian 7

Заключение

Теперь вы знакомы с принципами работы фаерволов и можете самостоятельно подобрать подходящее решение согласно требованиям сервера.

Источник: www.8host.com

Что такое брандмауэр, зачем он нужен, как его включить и настроить – пошаговое руководство

О брандмауэре многие узнают при попытке установить приложение или при появлении окошка, оповещающего об опасности. И тут начинают возникать вопросы: что это, для чего нужно, как выключить/включить, настроить. Мы расскажем все про брандмауэр — что это такое в компьютере, где найти, как и зачем использовать. Даже новички научатся решать проблемы и эффективно защитят операционку от вирусов.

Что такое брандмауэр и какие функции выполняет

С немецкого брандмауэр (brandmauer) переводится как “противопожарная стена”. Определение перекочевало из сферы строительства в информатику, где означает программу, главная функция которой — защита операционной системы от сетевых, хакерских атак. Назначение брандмауэра — выслеживать и блокировать все вредоносные подключения, обеспечивать защиту персональной пользовательской информации. То есть он постоянно прослушивает порты компьютера, чтобы выявить момент подключения к ним нехороших прог, вирусов, червей.

Каковы функции такой защиты:

- следит за сомнительными соединениями, например, если они пытаются отправить информацию в Интернет;

- блокирует порты, которые не участвуют в работе, и изучает трафик с открытых портов;

- наблюдает за работающими приложениями и предупреждает пользователя, если изменяется важная информация запущенных прежде программ.

Синонимы — файрвол (firewall с английского — “противопожарная стена”), сетевой или межсетевой экран. Но файрволом часто именуют приложения сторонних производителей, а брандмауэром стандартную прогу для ОС Windows. Некоторые пользователи дают неверное название: фаервол, брандмауер, брандмаузер, браундмер. Так говорить неправильно, но смысл не меняется, и все друг друга понимают.

Файрвол не является антивирусом. Он не дает вредоносным файлам проникнуть в операционку, тогда как главной задачей антивируса является борьба с опасными программами и вирусами, которые все же попали в нее. Гарантировать безопасность помогает обоюдное использование брандмауэра и сочетаемого с ним антивируса. Первый был внедрен разработчиком в ОС, начиная с версии XP.

Если вам недостаточно браундмауэра для защиты вашей операционной системы, вы можете купить антивирус.

Источник: pronashkomp.ru

Что такое брандмауэр?

В процессе взаимодействия с компьютером многие из нас довольно часто сталкиваются с работой брандмауэра, причём не до конца понимая, что это брандмауэр, зачем он на компьютере и какие функции он выполняет. Некоторые умудряются дифференцировать его и файервол, вообще отключают брандмауэр, заявляют о равнозначности разных видов и прочее подобное. В этой статье я постараюсь пролить свет на эту тему, расскажу, что такое брандмауэр, зачем его использовать, какова специфика его работы, поясню, как включить и выключить brandmauer, а также как добавить какой-либо программный продукт в исключения брандмауэра.

Что это такое брандмауэр – основы терминологии

Так что же это такое? Брандмауэр – это устройство или программа, предназначенные для проверки сетевого трафика и его блокировки в случае, если указанный трафик не соответствует определённому набору правил. Указанные правила являются как системными, так и создаются пользователем, позволяя отсекать нежелательное кибер-вторжение в пользовательскую сеть со стороны третьих лиц и вредоносных программ.

То есть, по сути, брандмауэр обычно используется для защиты сети и блокировки нежелательной информации, передаваемой через компьютерную сеть. Кроме того он может служить для целей мониторинга сети, ведя журнал активности различных программ, служб и так далее.

Синонимами термина «брандмауэр» являются термины «файервол» (от англ. «огненная стена») и «сетевой экран». Поскольку слово «брандмауэр» является немецким аналогом английского слова «firewall» (файервол), то смысловые нагрузки слов «брандмауэр», «файервол», «сетевой экран» полностью идентичны. Другие термины, со смысловой нагрузкой которых мы должны ознакомиться в контексте понимания функционала брандмауэра, это «протокол» и «порт».

«Протокол» — это набор правил, позволяющих устанавливать соединение между компьютерами в сети (подробнее о IPV6 и IPV4). Обычные сетевые протоколы, которыми мы пользуемся в ОС Виндовс 7/10 и брандмауэрах это TCP, UPD, ICMP. TCP является достаточно надёжным протоколом, UDP – не совсем надёжным, а ICMP используется для диагностических целей. Инструменты вроде PING и TRACERT используют IMCP.

«Порт» – это номер, использующийся для указания на какую-либо программу или службу компьютера. Например, 80-й порт использует для определения HTTP трафика, HTTPS — 443, порт 25 задействован для SMTP протокола (отвечает за отправку е-мейлов и прочего) и так далее.

Функционал и виды брандмауэров

В процессе ответа на вопрос «что значит брандмауэр» стоит остановиться на особенностях его функционала. Он принимает решение по каждому пакету, который приходит в пользовательскую сеть, на страже которой он поставлен. Когда пакет из Интернета попадает в брандмауэр, последний принимает решение, базируясь на своих настройках и решая, позволить ли пакету войти, или, наоборот, отвергнуть его. То же самое происходит, когда мы отсылаем пакет из нашей сети в Интернет.

Сегодня существуют два основных типа брандмауэров – «аппаратные брандмауэры» и «программные».

Аппаратные брандмауэры (их ещё называют сетевыми) размещены при входе в локальную сеть и фильтруют весь трафик, который поступает в пользовательскую сеть с разных хостов (серверов, компьютеров).

Программные же брандмауэры (так называемые «хост-брандмауэры») размещены на индивидуальном компьютере внутри сети. Такие брандмауэры обычно используется при подключении нашего личного компьютера прямиком к Интернету, что особенно полезно когда мы подключаемся к публичным, не весьма безопасным, сетям. Такой программный брандмауэр работает на отдельном компьютере и фильтрует весь входящий-исходящий трафик данной машины.

Каждый пакет, приходящий к нам из Интернета, называется «входящий пакет». Пакет, следующий от нас в Интернет называется «исходящий пакет». Пользователь может самостоятельно устанавливать набор правил, регулирующих специфику входящих и исходящих пакетов на своём компьютере. Знание этих простых истин позволяет более глубоко понять, что значит брандмауэр, и как он работает.

Как работать с брандмауэром (на примере Windows 7)

После того, как мы определись с тем, что такое брандмауэр и каков его функционал, определимся с тем, как работать с ним. Начиная с версии ОС Windows XP SP2 брандмауэр является неотъемлемой частью операционных систем Виндовс.

- Чтобы проверить его активность на вашем компьютере зайдите в «Панель управления»;

- Переключите «Просмотр» справа сверху на «Мелкие значки»;

- И, найдя соответствующую иконку брандмауэра, кликните на ней.

- Если вы увидите зелёный щит с галочкой – значит ваш брандмауэр работает, если красную – тогда по каким-то причинам он отключён (причинами могут быть вмешательство пользователя, вирусные программы, сбой системы и так далее).

Слева размещены различные опции для работы с брандмауэром.

Опция «Разрешить запуск программы…» позволяет нам регулировать связь с сетью для определённых программ и портов в брандмауэре Виндовс.

Кликнув на «Изменение параметров брандмауэра» и «Включение и отключение брандмауэра Виндовс» вы зайдёте в настройки включения-выключения брандмауэра, где сможете отрегулировать его включение-выключение в домашней или общественной сети.

Нажав на опцию «Дополнительные параметры» вы сможете просмотреть список правил для входящего-исходящего трафика.

Как добавить программу в исключения брандмауэра (на примере Windows 7)

В процессе описания, что это брандмауэр и каковы особенности его работы, следует упомянуть о механизме занесения какой-либо программы в список исключений нашего брандмауэра. К примеру, на Windows 7 это делается следующим образом:

- Зайдите в «Панель управления»;

- Выберите там «Система и безопасность»;

- Во вкладку «Брандмауэра» кликните на «Разрешение запуска программы через брандмауэр Виндовс»;

- Нажмите на «Изменить параметры сверху», а затем кликните на «Разрешить другую программу»;

- Выберите нужный файл для занесения его в исключения.

Видео-описание

Выше мной был рассмотрен ответ на вопрос — что такое брандмауэр, описана его суть и механизм функционирования. В операционной системе сегодняшних ПК он является атрибутивным инструментом, без которого не обходится работа практически любого компьютера. Если у вас по каким-либо причинам брандмауэр отключён, тогда рекомендую его задействовать, а если это не возможно – проверить ваш компьютер на наличие вирусных программ, вполне возможно именно они виноваты в приостановке работы вашего системного сетевого экрана

Источник: sdelaicomp.ru