Для хорошей работы любого сайта важно обеспечить надёжное подключение и защитить его от атак и взломов. Ведь хакерские атаки, независимо от их разновидности, приводят к одному — неработоспособности сайта или подмене копией от злоумышленников. Минимизировать ущерб от «искусственных сбоев» получится только тогда, когда администратор сервера поймёт, с какой проблемой он столкнулся.

Сегодня рассказываем подробнее о DoS- и DDoS-атаках.

Что такое DoS-атака?

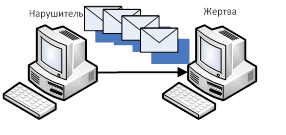

DoS-атака (Denial of Service) — буквально «отказ в обслуживании». Это тип атаки, в котором мошенники нападают с целью вызвать перегрузку подсистемы сервиса. В этом случае компьютер (или компьютеры) используется для заполнения сервера пакетами TCP и UDP.

Особенности DoS-атак

- Одиночная атака.Отправка вредоносных пакетов производится из одной сети.

- Высокая заметность.Попытки «положить» сайт заметны по содержимому лог-файла.

- Лёгкость подавления. DoS-атаки можно легко предотвратить, заблокировав источник. Это может сделать системный администратор или сетевые фильтры, анализирующие трафик.

Простота координации DoS-атак означает, что они стали одна из самых распространённых угроз кибербезопасности с которыми сталкиваются современные организации. DoS-атаки просты, но были очень эффективны в 90 годы. Сейчас же они преобразовались в DDoS-атаки и могут нанести сокрушительный ущерб компаниям или частным лицам, на которых они направлены. Одной атакой организация может быть выведена из строя на несколько дней или даже недель.

Пару слов про MS-DOS

Немного истории

Первая успешная DoS атака состоялась в 1974 году, когда 13-летний школьник Дэвид Деннис вызвал перебои в функционировании терминалов Лаборатории компьютерных вычислений Университета Иллинойса. Он обнаружил особенность, при которой команда EXT приводила к зависанию терминал, если он не имел периферийных устройств. Он написал небольшую программу, посылавшую команду EXT на все доступные машины, и одновременно подвесил 31 терминал.

Что такое DDoS-атака?

DDoS-атака (Distributed Denial of Service) — по сути, это та же DoS-атака, но реализованная с нескольких машин на один целевой хост. Сложность защиты от этого вида нападения зависит от количества машин, с которых осуществляется отправка трафика, поэтому этот тип атаки занимает важное место в арсенале хакеров.

Во время DDoS-атаки возникают большие сложности с обнаружением её источника, так как хакер использует целую сеть связанных между собой машин или ботов. Традиционно атаки ведутся с заражённых вирусами компьютеров обычных пользователей, которые даже не подозревают, что стали невольными соучастниками правонарушения. Но не так давно появился новый способ — проводить атаки с помощью IoT устройств (умные чайники, кофеварки, пылесосы и другая техника). Дело в том, что раз у умных гаджетов есть доступ в интернет, а значит есть и возможность участвовать в DDoS-атаке.

Эти компьютеры и техника образуют ботнет— единую сеть, которой управляет злоумышленник — он же ботмастером, с главного контрольного сервера (C).

Как выглядели графические оболочки под DOS?

Почему DoS и DDoS атаки происходят?

Атакам подвергаются корпоративные сервера предприятий и веб-сайты, значительно реже — личные компьютеры физических лиц. Цель подобных акций, как правило, одна — нанести атакуемому экономический вред и остаться при этом в тени. В отдельных случаях DoS и DDoS атаки являются одним из этапов взлома сервера и направлены на кражу или уничтожение информации. По сути, жертвой злоумышленников может стать предприятие или сайт, принадлежащие кому угодно.

Существует огромное количество причин, из-за которых злоумышленники приводят бизнес в автономный режим. Например:

- Вымогательство— одна из распространённых причин для атаки. После успешной попытки взлома злоумышленники потребуют выкуп, чтобы остановить атаку и вернуть сайт в оперативный режим. Но, конечно же, отдавать деньги хакерам не стоит — нет никакой гарантии, что работа вашего сайта будет восстановлена.

- Недобросовестная конкуренция. Отключив корпоративную сеть, конкуренты пытаются украсть ваших клиентов у вас.

- Развлечение— молодые программисты запускают атаки ради хвастовства перед друзьями, знакомыми, коллегами.

- Неприязнь личного, политического характера. Здесь мотивом становится либо несогласие с политикой компании.

- Также нельзя исключать личную неприязньнедовольных сотрудников, которые уволились или ещё продолжают работать, но уже готовы пакостить своему работодателю.

Примеры крупнейших атак

Впервые серьезное нападение произошло в 2000 году. Жертвами стали серверы и сайты eBay, Amazon, CNN и Yahoo. Виновником стала самописная программа, созданная 16-летним хакером-энтузиастом. Вредоносный алгоритм под названием Sinkhole зафлудил машины жертв и обрушил их.

В 2013 году в результате конфликта между голландским хостинг-провайдером Cyberbunker и Spamhaus (организация занимается составлением списков спамеров) первые начали атаку на последних. Первый удар на себя приняла CDN CloudFlare, далее вредоносный трафик переключился на её провайдеров. Нагрузка на канал составила 300 Гбит/с.

Ещё один пример — DDoS-атака на Dyn (провайдера доменов), которая произошла произошла в октябре 2016 года. Мы уже упоминали эту атаку, когда рассказывали про ботнет Mirai. Её мощность составила один терабит в секунду, а, по некоторым сведениям, могла достигнуть и 1,5 терабит в секунду — очередной «рекорд» для данной индустрии. Из-за настолько серьёзного напора сервисы Dyn были отключены — вместе с этим упал целый ряд известных сайтов, среди которых GitHub, HBO, Twitter, Reddit, PayPal, Netflix и Airbnb.

Как понять, что на мой сайт напали?

Если злоумышленнику удалось достичь цели и «положить» сервер, не заметить атаку — невозможно. Но, есть некоторые «звоночки», благодаря которым сисадмин сможет понять, что сайт в опасности. Например:

- Неестественное поведение серверных приложений или операционной системы (зависание, завершение работы с ошибками и так далее).

- Резкий рост нагрузки на процессор, оперативную память и накопитель по сравнению с исходным уровнем.

- Увеличение объёма трафика на один или несколько портов.

- Многократные обращения клиентов к одним и тем же ресурсам. Это может быть открытие одной страницы сайта или скачивание одного и того же файла.

- Анализ логов сервера, брандмауэра и сетевых устройств показывает большое количество однообразных запросов с различных адресов, часто направленных на конкретный порт или сервис. Особенно если сайт ориентирован на узкую аудиторию (например, русскоязычную), а запросы идут со всего мира.

А есть профилактика против атак?

К сожалению, универсального способа борьбы с мошенниками нет. Но, если выполнять рекомендации и сохранять бдительность, вы сможете обезопасить себя.

Например, наиболее эффективный способ защиты от DDoS атак на сайт — это фильтрация подозрительной сетевой активностина уровне хостинг или интернет-провайдера. Причём выполняться это может как средствами сетевых маршрутизаторов, так и с помощью специального оборудования.

Вести контроль версий ПО и сетевых служб— необходимо своевременно обновлять программное обеспечение сетевых служб.

Тщательно выбирать хостинг-провайдера. Выбирайте поставщика, дающего гарантии защиты от всех современных угроз. Например, в REG.RU защита от DDoS подключается к услугам хостинга (Shared Hosting), виртуальных серверов (VPS) и выделенных физических серверов (Dedicated) автоматически для всех пользователей.

Используйте брандмауэр приложенийи автоматизируйте проверку сетевого трафика и валидации запросов к портам и службам сервера.

Распределяйте трафик с помощью CDN, чтобы ускорить обработку трафика и запросов за счёт распределённого хранения контента.

Не забывайте про балансировщик нагрузки— при подозрительно нагрузке программа определяет самый незагруженный сервер и отправляет клиента на него.

Плюс желательно иметь чёткий план действийна случай краха сайта. В него могут входить мероприятия по оперативному подключению другого сервера, перенастройке DNS-хостов и так далее.

И, конечно же, сохраняйте бдительность.

Надеемся, что наш пост поможет защитить вашу инфраструктуру от атак. Мы всегда готовы поделиться полезным опытом!

Читайте наши статьи по «Безопасности», где ведущие специалисты REG.RU делятся с вами полезными советами, и выбирайте надёжный хостинг с встроенной защитой от DDoS-атак.

Источник: www.reg.ru

DOS-программы: нужны ли они и как запустить их в современных модификациях Windows

Операционные системы MS-DOS, применявшиеся для работы на заре развития компьютерной техники, сегодня безнадежно устарели. Самые последние модификации Windows среду MS-DOS не поддерживают, но более ранние ОС этого семейства такой поддержкой обладали, и даже в некоторой степени основывались именно на них. По крайней мере, загрузчик работал именно в DOS-режиме. И, как оказывается, списывать DOS-программы со счетов пока еще рановато. Поэтому отдельно стоит рассмотреть, для каких целей их можно использовать, и какие приложения все еще не теряют своей актуальности.

Насколько целесообразно использовать DOS-программы в среде Windows последних версий?

Вообще, многие пользователи ошибочно полагают, что в применении программ и утилит, рассчитанных исключительно на использование в среде DOS-систем, никакого смысла нет. С этим, конечно же, можно поспорить. Любой почитатель ранних версий Windows или устаревших ретроигр найдет массу аргументов «за». Кроме того, некоторые MS-DOS-программы очень часто оказываются более действенными в сравнении с обновленными средами, если речь идет об управлении устаревшим компьютерным «железом», которое новейшими ОС не только не поддерживается, но и зачастую даже не распознается, не говоря уже об обеспечении установки полнофункционального драйвера или выполнении других действий.

Путаница с командной строкой

Достаточно часто пользователи относят к DOS-программам так называемую командную консоль, использование которой предусмотрено абсолютно во всех известных версиях Windows.

Да, действительно, в последних модификациях работает она в DOS-подобном режиме, который только по виду окна консоли напоминает среду MS-DOS, но к самой операционной системе имеет отношение только потому, что в ней обычно используются как раз те самые команды, которые применялись в устаревших системах. Но, если попытаться выполнить новейшие командные апплеты в старых ОС, используя для этого командную строку на основе DOS, ничего не получится. Система попросту выдаст ошибку, что их выполнение не поддерживается. В качестве самого простого примера можно привести инструментарий DISKPART, который может использоваться для создания логических разделов или выполнения других действий с любыми типами носителей информации прямо из-под Windows.

Проблемы совместимости

Сегодня большинство DOS-программ, которые в свое время были популярными среди огромного количества пользователей, ни в одной из последних систем запустить невозможно. Для этого не предусмотрено даже использование режима совместимости.

Так, например, почитатели первых версий Quake, Doom, Duke Nukem 3D и подобных игр, изначально работавших на основе MS-DOS вспомнить молодость и заново пройти весь геймплей не смогут. И это уже речь не идет о том, чтобы применять некоторые системные инструменты для устаревшего оборудования. Так какие же средства можно использовать, чтобы запустить нужные программы? Об этом поговорим чуть позже, а пока посмотрим, какие из приложений и на сегодняшний день не теряют своей актуальности.

Самые известные и нужные приложения

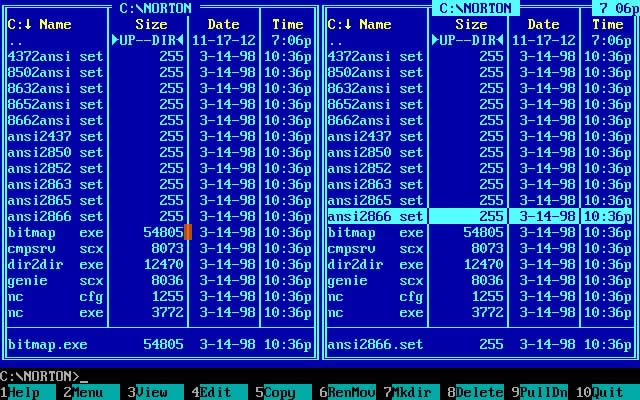

Если говорить о системных инструментах, а не о развлечениях, на ум сразу же приходят всевозможные файловые менеджеры. Два наиболее популярных – Norton Commander и Volkov Commander.

Второй апплет является разновидностью первого, но не стоит забывать, что именно на основе этих двух приложений в свое время были созданы и такие популярные программы как FAR Manager, а также Total Commander и Windows Commander, которые уже оснащались графическим интерфейсом по типу среды Windows и могли работать без обязательного ввода команд (например, для быстрого создания текстового файла ранее применялась команда edit, взывающая встроенный редактор, а для некоторых других действий использовались функциональные клавиши и их сочетания). Кроме всего прочего, стало возможным использовать мышь.

Еще одной незаменимой утилитой можно назвать программу Partition Magic. Обычно при создании загрузочного диска программы для DOS очень часто встраивались непосредственно в оболочку, что позволяло управлять разделами или использовать некоторые дополнительные возможности, связанные с управлением жесткими дисками при загрузке с такого носителя. И только такими утилитами дело, конечно же, не ограничивается.

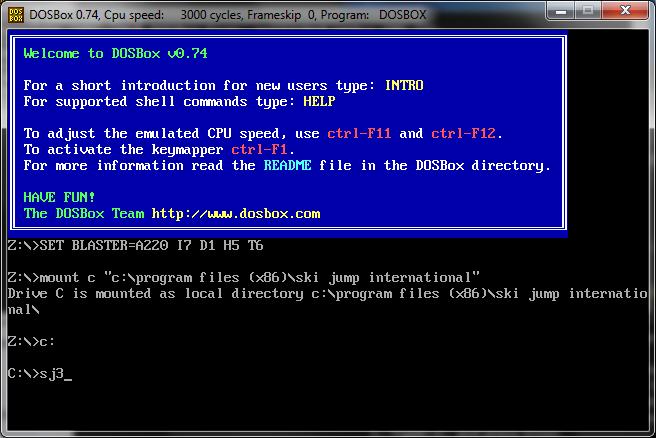

Использование эмуляторов DOS-программ в Windows 7

Таким образом, проблема запуска приложений DOS стала весьма актуальной. В принципе, сегодня запустить любую из ранее известных DOS-программ в среде новейших модификаций Windows можно достаточно просто. Для этого нужно всего лишь установить соответствующий эмулятор. Одним из самых известных является приложение DOSBox. Правда, мало только установить его.

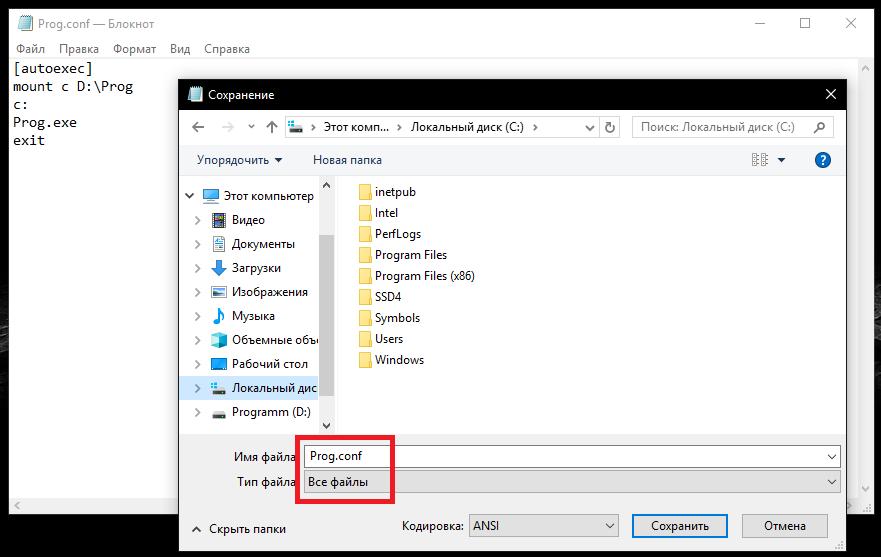

По завершении инсталляции необходимо будет выполнить настройку. Первым делом в каталоге Prog, где находится исполняемый файл Prog.exe, нужно создать текстовый файл с таким содержимым.

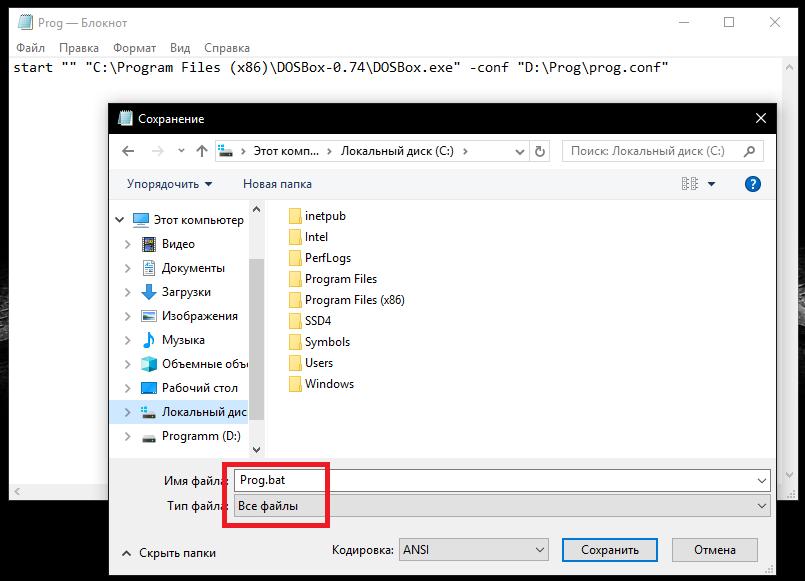

Сохранить файл нужно в формате CONF с названием Prog, задав расширение самостоятельно. Для выполнения старта основного приложения необходимо создать BAT-файл следующего содержания.

Вместо, представленного на изображении, пути к исполняемому файлу, необходимо прописать тот, который соответствует локации установленной оболочки, а также не забыть о расположении конфигурационного файла.

Если все сделано правильно, после запуска созданного объекта появится окно эмулятора.

Кратко о создании приложений для MS-DOS

Что же касается создания DOS-программ, приводить абсолютно все теоретические сведения смысла нет абсолютно никакого. По крайней мере, для создания простейших апплетов системного характера можно применять даже минимальные знания по обработке содержимого файлов форматов BAT и CMD. Но для программирования более сложных схем, конечно же, потребуется изучить все тонкости системы или даже проштудировать литературу по некоторым языкам программирования. Начать можете с примитивного Basic, который в советские времена входил в школьный курс информатики, а затем перейти к изучению более сложных языков вроде Assembler или Fortran. Кстати сказать, многие компьютерные вирусы до сих пор создаются на «Ассемблере».

Источник: fb.ru

Атаки DoS и DDoS

Развитие информационных технологий и рост популярности Интернета привели к тому, что компьютеры стали важной частью жизни людей. Мы используем их для работы, поиска нужной информации в абсолютно разных областях, взаимодействия с людьми, находящимися в разных точках и многого другого, поэтому зачастую невозможность воспользоваться компьютером в нужный момент иногда приводит к критическим последствиям.

Атаки DoS и DDoS

Сегодня компьютеры все чаще становятся жертвами атак. Нападениям подвергаются не только корпоративные устройства и локальные сети крупных компаний, но и компьютеры рядовых пользователей. Атаки могут проводиться как с целью похищения персональных данных, особенно финансовых, так и из простого любопытства и развлечения, например, начинающими хакерами.

Также распространенными причинами атак является личная неприязнь к владельцам ресурсов и конкурентная борьба. В последнем случае, они проводятся по заказу и за определенную плату. Способов и видов атак очень много, и с каждым годом они становятся все сложнее и хитроумнее.

Компьютерная атака– это воздействие на систему или получение несанкционированного доступа к ней с использованием программных или программно-аппаратных средств

Ярким примером атак, не ставящих целью похищение данных, являются DoS-атаки. Они приводят к прерыванию обслуживания легитимных пользователей, делают недоступными определенные сервисы или всю систему, что весьма неприятно. Хотя при этом сохраняется конфиденциальность данных, воспользоваться ими становится совершенно невозможно, атаки такого рода мешают полноценной работе с компьютерными ресурсами. Суть DoS-атаки заключается в том, что злоумышленник пытается сделать временно недоступным конкретный сервер, перегрузить сеть, процессор или переполнить диск. Цель атаки – вывести компьютер из строя, захватить все ресурсы компьютера-жертвы, чтобы другие пользователи не имели к ним доступа. К ресурсам относятся, например, память, процессорное время, дисковое пространство, сетевые ресурсы и т. д. Текст термина

DoS-атака (отказ в обслуживании)– это атака, приводящая к парализации работы сервера или персонального компьютера вследствие огромного количества запросов, с высокой скоростью поступающих на атакуемый ресурс

Основные способы реализации DoS-атак

Существуют два основных способа реализации DoS-атак. Первый, логический, заключается в использовании уязвимостей в программном обеспечении, установленном на атакуемом компьютере. Уязвимость позволяет вызвать определенную критическую ошибку, которая приводит к нарушению работоспособности системы.

Эти атаки направлены на слабые места операционных систем, программного обеспечения, процессоров и программируемых микросхем. Второйспособ заключается в отсылке большого количества пакетов информации на атакуемый компьютер, что вызывает перегрузку сети. Атаки, производимые путем отсылки большого количества пакетов, могут быть выделены в два основных вида.

Атаки, направленные на блокирование каналов связи и маршрутизаторов.Суть атаки заключается в отправлении на атакуемый компьютер огромного потока флуда, то есть запросов неправильного формата или бессмысленных по сути. Флуд полностью забивает всю ширину канала данных или входной маршрутизатор.

Поскольку объем данных превышает объем ресурсов для их обработки, становится невозможным получение корректных пакетов данных от других пользователей. В результате, система отказывает им в обслуживании. Атаки, направленные на переполнение ресурсов операционной системы или приложений. Атаки данного типа нацелены не на канал связи, а на саму систему.

Каждая система имеет множество ограничений по разным параметрам (процессорное время, дисковое пространство, память и др.), и смысл атаки заключается в том, чтобы заставить систему эти ограничения нарушить. Для этого на компьютер жертвы посылается огромное количество запросов. В результате перерасхода вычислительных мощностей на сервере система отказывает в обслуживании запросов легитимных пользователей.

Основные типы DoS-атак

Существует несколько типов атак «отказ в обслуживании», основывающихся на особенностях стека протоколов TCP/IP. Перечислим наиболее известные. Атака Ping-of-Deathиспользует такую уязвимость протокола TCP/IP как фрагментация пакетов данных. В процессе передачи по сети пакеты данных разделяются на фрагменты, которые собираются в единое целое уже по прибытии на компьютер-адресат.

Атака происходит следующим образом: на компьютер жертвы посылается сильно фрагментированный ICMP-пакет, размер которого превышает допустимый в протоколе (более 64KB). Когда атакуемое устройство получает фрагменты и пытается восстановить пакет, операционная система полностью повисает, перестает также работать мышь и клавиатура.

Атакам такого типа могут подвергнуться операционные системы семейства Windows, Mac и некоторые веpсии Unix. АтакаSYN-flooding («Смертельное рукопожатие»)использует такую особенность протокола TCP/IP как механизм «тройного рукопожатия». Чтобы передать данные, клиент посылает пакет с установленным флагом SYN (synchronize). В ответ на него сервер должен ответить комбинацией флагов SYN+ACK (acknowledges).

Затем клиент должен ответить пакетом с флагом ACK, после чего соединение считается установленным. Суть данной атаки заключается в создании большого количества не до конца установленных TCP-соединений.

Посылая жертве огромное число пакетов TCP SYN, злоумышленник вынуждает ее открыть соответствующее число TCP-соединений и реагировать на них, а сам затем не завершает процесс установки соединения. Он либо не высылает ответный пакет с флагом ACK, либо подделывает заголовок пакета таким образом, что ответный ACK отправляется на несуществующий адрес.

Тем самым, требования механизма «тройного рукопожатия» не выполняются. Подключения продолжают ждать своей очереди, оставаясь в полуоткрытом состоянии. Атакуемый сервер при этом выделяет ресурсы для каждого полученного SYN-пакета, которые вскоре исчерпываются. По истечении определенного промежутка времени полуоткрытые подключения отбрасываются.

Злоумышленник старается поддерживать очередь заполненной, чтобы не допустить новых подключений легитимных клиентов. В результате, установка связи либо происходит с большими задержками, либо не происходит вообще. Атака Landтакже использует ту особенность протокола TCP/IP, что на запрос соединения нужно обязательно ответить.

Суть данной атаки заключается в том, что компьютер-жертва в результате действий злоумышленников пытается установить соединение сам с собой, что приводит к перегрузке процессора и вызывает «зависание» или аварийное завершение системы. Пакетная фрагментация.