В корпоративной сети перестала приходить электронная почта. Доступ к какому порту необходимо разрешить программе Microsoft Outlook в настройках брандмауэра?

Вопрос id:86780

Тема/шкала: Правовые аспекты информационной безопасности

Какой международный стандарт оценки степени защищенности информационных систем позволяет признавать произведенную сертификацию продукта в другой стране по данному стандарту?

?) Общие критерии («Common Criteria», ISO/IEC 15408)

?) BS 31100:2008

?) Оранжевая книга («Orange Book»)

?) ISO/IEC 27001

?) ISO/IEC 27005

Вопрос id:86781

Тема/шкала: Технологии обеспечения информационной безопасности

Какое отличие между понятиями «протоколирование» и «аудит»?

?) Протоколирование — сбор и накопление информации о событиях, происходящих в информационной системе.

Аудит – анализ накопленной информации.

?) Протоколирование — накопление информации о событиях, происходящих в информационной системе.

Аудит – сбор, накопление и анализ информации о событиях, происходящих в информационной системе

Вредоносные программы: Drp.su, Амиго, 360TotalSecurity / Софт

?) Протоколирование относится к информационной системе, а аудит — к организации в целом.

?) Протоколирование относится к ОС, а аудит — к СУБД

?) Эти понятия имеют одинаковый смысл

Вопрос id:86782

Тема/шкала: Основные понятия в сфере информационной безопасности

Что такое «HoneyPot» в информационной безопасности?

?) Сетевой протокол

?) Симметричный криптографический алгоритм

?) Средство безопасности, используемое для поимки хакеров и анализа их методов

?) Тип сетевой атаки на прокси-сервера

?) Антивирусное программное обеспечение

Вопрос id:86783

Тема/шкала: Основные понятия в сфере информационной безопасности

Что из перечисленного не используется в биометрической аутентификации?

?) Пластиковая карта с магнитной полосой

?) Рисунок папиллярного узора

?) Радужная оболочка глаза

?) Клавиатурный почерк

Вопрос id:86784

Тема/шкала: Технологии обеспечения информационной безопасности

Какая технология защиты Wi-Fi сетей является более надежной?

Вопрос id:86785

Тема/шкала: Правовые аспекты информационной безопасности

В каком из перечисленных стандартов описываются механизмы контроля, необходимые для построения системы управления информационной безопасностью (СУИБ) организации?

?) Common Criteria

Вопрос id:86786

Тема/шкала: Обеспечение безопасности контента

Какой из перечисленных паролей является наиболее надежным для пользователя admin?

Вопрос id:86787

Тема/шкала: Обеспечение безопасности контента

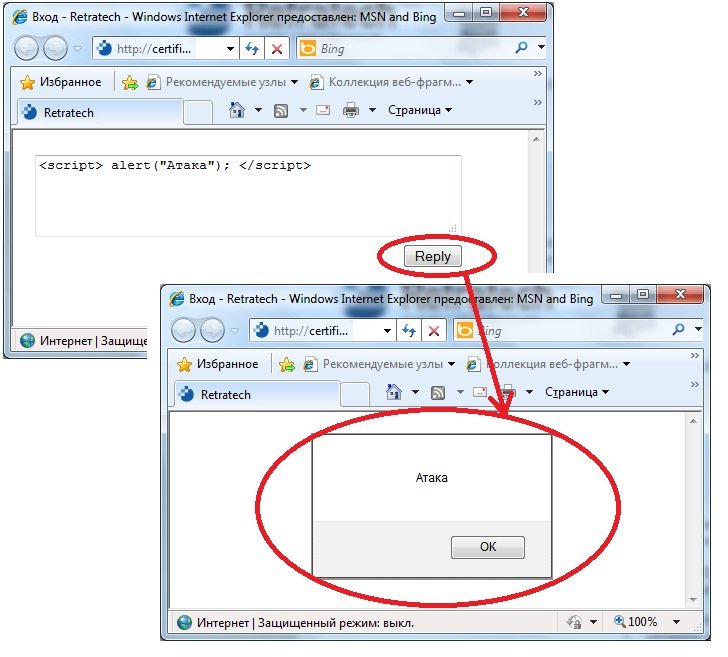

Как называется вид атаки, пример реализации которой изображен на рисунке?

?) Buffer overflow

Вопрос id:86788

Тема/шкала: Технологии обеспечения информационной безопасности

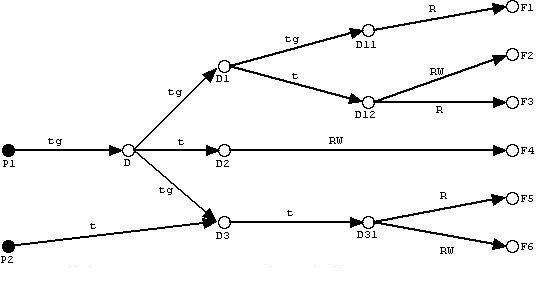

В какой модели контроля доступа делегация прав представляется в виде графа?

?) Clark-Wilson

?) Kerry-Osomoto

?) Bell-LaPadula

Вопрос id:86789

Тема/шкала: Основные понятия в сфере информационной безопасности

Что такое вредоносное ПО?

Как называется атака, инициированная авторизированным в системе субъектом, но использующим системные ресурсы не разрешенным образом?

?) Внешняя атака

?) Расширенная атака

?) Внутренняя атака

?) Активная атака

?) Пассивная атака

Вопрос id:86790

Тема/шкала: Обеспечение безопасности контента

Какая из перечисленных технологий не относится к технологиям вероятностного анализа, применяемым в антивирусах?

?) Поведенческий анализ

?) Анализ контрольных сумм

?) Эвристический анализ

?) Сигнатурный анализ

?) Нет верного ответа

Вопрос id:86791

Тема/шкала: Технологии обеспечения информационной безопасности

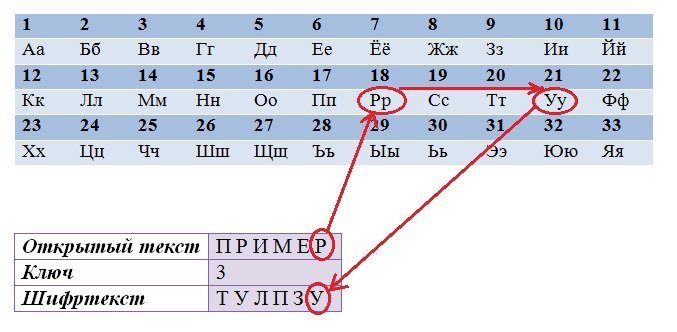

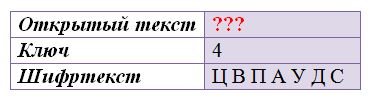

Шифр простой замены: При шифровании каждый символ заменяется другим, отстоящим от него в алфавите на фиксированное число позиций (число k — ключ данного шифра).

Задание: Используя шифр Цезаря, определите зашифрованное слово.

Вопрос id:86792

Тема/шкала: Основные понятия в сфере информационной безопасности

Что из перечисленного относится к фактору аутентификации типа «знать нечто»? (укажите все верные варианты)

?) Отпечаток пальца

?) Пластиковая карта с магнитной лентой

?) Смарт-карта

Вопрос id:86793

Тема/шкала: Обеспечение безопасности контента

Дайте определение типу вредоносных программ, распространяющихся по сетевым каналам, способных к автономному преодолению систем защиты автоматизированных и компьютерных систем, а также к созданию и дальнейшему распространению своих копий, не всегда совпадающих с оригиналом, осуществлению иного вредоносного воздействия.

?) Логическая бомба

Вопрос id:86794

Тема/шкала: Обеспечение безопасности контента

Какие меры необходимо предпринять для защиты от атак типа SQL-injection?

?) Ограничить число вводимых символов для выполнения запроса

?) Полностью запретить выполнение запросов

?) Ограничить число пользователей, которые могут выполнять запросы

?) Нет верного варианта

?) Фильтровать входные параметры, значения которых будут использованы для построения запроса.

Вопрос id:86795

Тема/шкала: Технологии обеспечения информационной безопасности

Для защиты информации, содержащейся в базе данных, требуется следующее действие со стороны физической защиты:

?) Контроль модернизируемого оборудования

?) Предупреждение несанкционированного доступа персонала

?) Защита от стихийных бедствий

?) Ничего из перечисленного

Вопрос id:86796

Тема/шкала: Технологии обеспечения информационной безопасности

Какой метод обмена ключами из перечисленных позволяет сторонам обменяться секретными ключами, не раскрывая их через незащищенную среду?

?) Diffie-Hellman

?) Merkle-Hellman Knapsack

Вопрос id:86797

Тема/шкала: Основы защиты сетевой инфраструктуры

Какой механизм необходимо использовать для трансляции локальной сети с диапазоном адресов, например, 172.11.10.0/24 в глобальную сеть через один внешний IP-адрес (адрес маршрутизатора, выполняющего трансляцию)?

Вопрос id:86798

Тема/шкала: Основы защиты сетевой инфраструктуры

Как называется топология локальной компьютерной сети, в которой все рабочие станции соединены непосредственно с сервером?

?) Физическое «Кольцо»

?) Логическое «Кольцо» (Token Ring)

?) Физическая «Звезда»

?) Ничего из перечисленного

?) Физическая «Шина»

Вопрос id:86799

Тема/шкала: Основы защиты сетевой инфраструктуры

Какой тип брандмауэра не имеет возможности идентифицировать пакеты при имитации IP-адресов и следить за конкретным сетевым сеансом?

?) Circuit-level

?) Нет верного варианта ответа

?) Packet-filtering

?) Stateful inspection

?) Application-level

Вопрос id:86800

Тема/шкала: Основные понятия в сфере информационной безопасности

Выберите пропущенное слово в следующем определении (согласно РД «Защита от несанкционированного доступа к информации. Термины и определения» от 30 марта 1992 года): «Безопасность информации — это состояние [. ] информации, обрабатываемой средствами вычислительной техники или автоматизированной системы, от внутренних или внешних угроз»

?) . защищенности.

?) . актуальности.

?) . достоверности.

Вопрос id:86801

Тема/шкала: Обеспечение безопасности контента

Какое утверждение о вирусах является неверным?

?) Вирус распространяется через файлы.

?) Вирус может создавать копии себя самого.

?) Вирус использует «дыры» (уязвимости) в программах

?) Вирус может присоединяться к другим программам.

?) Вирус — это независимая самовоспроизводящаяся программа.

Вопрос id:86802

Тема/шкала: Основы защиты сетевой инфраструктуры

Какое устройство необходимо использовать для увеличения длины локальной сети или расстояния между устройствами, подключенными к ней?

Вопрос id:86803

Тема/шкала: Основы защиты сетевой инфраструктуры

Что используют в качестве меры защиты от прослушивания сетевого трафика?

?) Электронно-цифровые подписи

?) Ни один из методов

?) Туннелированние трафика

?) Сетевую аутентификацию

?) Шифрование трафика

Вопрос id:86804

Тема/шкала: Основные понятия в сфере информационной безопасности

В каком виде хранятся данные о пользователях UNIX?

?) Текстовый файл

?) Бинарный файл

?) Нет правильного ответа

?) Исполняемый файл

?) Файл с расширением *.usr

Вопрос id:86805

Тема/шкала: Технологии обеспечения информационной безопасности

Какие из следующих шагов описывают общий процесс создания политики безопасности, стандартов, процедур, системы защиты и др.?

?) Инициализация и оценка, разработка, утверждение, публикация, внедрение, сопровождение

?) Разработка, утверждение, внедрение

?) Разработка, оценка, утверждение, публикация, реализация

?) Проектирование, разработка, публикация, кодирование, тестирование

?) Определение целесообразности, разработка, утверждение, внедрение, интеграция

Вопрос id:86806

Тема/шкала: Технологии обеспечения информационной безопасности

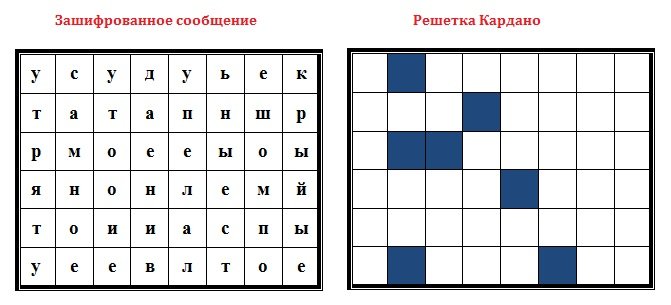

Определите при помощи решетки Кардано текст, который был зашифрован.

Вопрос id:86807

Тема/шкала: Правовые аспекты информационной безопасности

Какой гриф секретности необходимо установить (в соответствии с законодательством РФ) для сведений в области военной, внешнеполитической, экономической, научно-технической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб интересам Российской Федерации в одной или нескольких из перечисленных областей?

Источник: testserver.pro

ИТ-куб — ИТ-диктант 27 — 30 января 2023 года

Чтобы принять участие в ИТ-диктанте с 27 по 30 января 2023 года от Центра цифрового образования детей «ИТ-куб» из города Магнитогорск, необходимо в этот период времени зайти на официальный сайт itcube.su/it-dictation и выбрать одну из категорий, согласно своему возрасту (скажу по секрету, взрослые тоже могут принять участие, проверено):

Сразу хочется несколько слов сказать об акции — интересные вопросы, оформленные красочными картинками, всё достаточно просто и без лишней информации, предлагаемые ответы составлены хорошо, без путаницы. Надеюсь, что не только мне понравился диктант, но и многим другим участникам. Но вот есть и минусы, во-первых мало кто знает о диктанте, если бы не вопрос одного из посетителей сайта, то мы тоже её пропустили, а ребёнку понравился диктант. И вот ещё, не смогли на сайте найти его, нигде нет, ни в мероприятиях, ни в анонсах, ни в расписании. Такое чувство, что он секретный.

Ниже выкладываю вопросы, пока что без ответов, которые находятся в свободном доступе, по всем возрастным группам.

Категория 6-8 лет 34 вопроса

«Животное» с хвостом, для управления компьютером?

а) Компьютерная мышка

б) Компьютерный тигр

в) Игровая лошадь

Кроме наличных денег, чем можно расплачиваться в магазине за новый конструктор?

а) Банковской картой

б) Нарисованными деньгами

в) Поменяться на другую игрушку

Чем надо надуть воздушный шар, чтобы он не падал на землю?

а) Азотом

б) Гелием

в) Сахарной ватой

Современная энциклопедия онлайн – …?

а) Браузер

б) Аудиокнига

в) Википедия

Какую книгу можно слушать?

а) Поющую книгу

б) Аудиокнигу

в) Мульткнигу

Что открывает страницы интернета?

а) Волшебство

б) Браузер

в) Мультфильмы

Какое устройство в машине отвечает за её передвижение?

а) Мотор, двигатель

б) Джойстик

в) Аккумулятор

Как зовут динозавра из игры Poppy Playtime?

а) Raks

б) Kitt

в) Bron

Какого цвета были персонажи игры «Радужные друзья» (первой версии)?

а) Оранжевый, зелёный, жёлтый, синий

б) Синий, зелёный, оранжевый, фиолетовый

в) Красный, голубой, серый, розовый

Какая существует игра про младенца?

а) Жёлтый младенец

б) Красный младенец

в) Зелёный младенец

Как называют нового пользователя, приступающего к освоению тонкостей какой-либо технологии, преимущественно связанной с компьютерами и интернетом?

а) Про

б) Микроб

в) Нуб

Слово (с английского) означает «мусорка»

а) Кринж

б) ЛОЛ

в) Треш

Верхняя кора Земли называется

а) Литосфера

б) Астеносфера

в) Стратосфера

г) Атмосфера

Как называется «паутина», которая связывает все компьютеры?

а) Электронет

б) Гипернет

в) Интернет

Кем населена планете «Шелезяка» из мультика «Путешествие Алисы»?

а) Людьми

б) Роботами

в) Животными

Какой пароль будет самым надежным?

а) Ваня2007

б) 1234567

в) hf34HG12

Чем может заболеть компьютер?

а) Гриппом

б) Ангиной

в) Вирусом

Профессия, связанная с компьютерами:

а) Врач

б) Программист

в) Пожарный

Предмет, с помощью которого человек вводит информацию в компьютер?

а) Наушники

б) Клавиатура

в) Экран

Кто из смешариков лучше всех разбирался в роботах?

а) Кар-Карыч

б) Бараш

в) Пин

Что такое компьютер?

а) Коробка для хранения информации

б) Многофункциональное электронное устройство для работы с информацией

в) Большой калькулятор для решения математических задач

Включая компьютер, в первую очередь вы видите?

а) Рабочее поле

б) Рабочее место

в) Рабочий стол

Кто придумал три закона робототехники?

а) Айзек Азимов

б) Александр Сергеевич Пушкин

в) Дмитрий Менделеев

Как называется человекоподобный робот?

а) Железный человек

б) Андроид

в) Терминатор

Как обычно называются конечности робота?

а) Руки

б) Лопасти

в) Манипуляторы

Какое назначение имел робот ВАЛЛ-И (главный герой одноимённого фильма)

а) Сажать растения

б) Собирать и утрамбовывать мусор, отходы.

в) Вычислять расстояние

Самый знаменитый робот из фильма «Звездные войны»?

Терминатор

Робот Родни

R2-D2

Что такое робототехника?

а) Наука, занимающаяся разработкой автоматизированных технических систем, то есть роботов

б) Наука, изучающая поведение людей

в) Наука, изучающая взаимодействие организмов между собой и с окружающей средой

Почему в мультфильме «ВАЛЛ-И» планета стала непригодной для жизни?

а) Скопилось большое количество отходов

б) Исчез кислород

в) Все жители исчезли

Кто первый стал употреблять слово «робот» в том значении, как мы его используем сегодня?

а) Политический деятель В.И. Ленин

б) Ученый Исаак Ньютон

в) Писатель Карел Чапек

Как называется робот, который добрался до границ нашей солнечной системы?

а) Оптимус Прайм

б) Робот Беймакс

в) Вояджер 1

Как называется устройство, заменяющее мышь на ноутбуке?

а) Заяц

б) Тачпад

в) Тачдаун

Как называется родная планета Оптимуса Прайма?

а) Кибертрон

б) Оскортрон

в) Роботрон

Назовите детский мультфильм об универсальных помощниках в электронике, имеющих очень маленькие размеры?

а) Чип и Дейл спешат на помощь

б) Фиксики

в) ВАЛЛ-И

Категория 9-11 лет 16 вопросов

Как Вы считаете, почему на официальной эмблеме языка программирования JAVA изображена чашка с кофе?

а) Кофе – очень популярный напиток, поэтому, чтобы привлечь к изучению языка программирования JAVA, было принято решение, сделать его эмблемой чашку с кофе

б) Так как изначально язык предназначался для программирования бытовых устройств, то чашка с кофе связана с аллюзией на кофе-машину

в) Так как разработчики языка программирования JAVA очень любили кофе, то эмблемой языка программирования стала чашка с кофе

Какой язык программирования лежит в основе языка программирования JAVA?

а) Pascal

б) Python

в) C++

Как называется прикладная наука, занимающаяся разработкой автоматизированных технических систем и являющаяся важнейшей технической основой развития производства?

а) Информатика

б) Математика

в) Робототехника

г) Теория алгоритмов

Что из перечисленного не относится к среде программирования?

а) Free Pascal

б) Lazarus

в) PyCharm

г) Paint

К какому поколению относятся Электронно Вычислительные Машины на транзисторах?

а) К первому

б) Ко второму

в) К третьему

г) В четвертому

Какая из формулировок не является одним из трех законов робототехники?

а) Робот не может причинить вред человеку или своим бездействием допустить, чтобы человеку был причинён вред

б) Робот должен заботиться о безопасности живых существ в той мере, в которой это не противоречит Первому или Второму Законам

в) Робот должен повиноваться всем приказам, которые даёт человек, кроме тех случаев, когда эти приказы противоречат Первому Закону

Как называется программа для создания карт в Roblox?

а) Roblox Studio

б) Roblox Neo

в) Roblox Core

г) Roblox Nexus

В каком году вышел Minecraft?

а) 2000

б) 2005

в) 2009

г) 2010

Сколько опыта прибавляется на каждом уровне в игре STANDOFF 2?

а) 100

б) 400

в) 300

г) 200

Как еще называют человека фаната компьютерных игр?

а) Игродел

б) Геймер

в) Игроман

г) Хакер

Что называют «Мозгом» компьютера?

а) Монитор

б) Клавиатура

в) Материнская плата

г) Процессор

Какого объекта нет на рабочем столе компьютера?

а) Панель задач

б) Корзина

в) Панель управления

г) Сетевое окружение

Какого названия видов компьютеров не существует?

а) Планшетных

б) Портативных

в) Сотовых

г) Карманных

Ты очень любишь смотреть видео онлайн. Часто случается так, что тебе нравится какое-то видео и ты хочешь его сохранить, чтобы пересмотреть. Как быстрее и эффективнее всего это сделать?

а) Скопировать ссылку на видео и сохранить в текстовом файле

б) Добавить ролик в избранное или поставить ему лайк

в) Воспользоваться сторонними сервисами по скачиванию видео с видеохостингов на компьютер

г) Сделать скриншот с названием видео, чтобы не потерять

Ты пишешь доклад про древних животных на урок по окружающему миру/биологии. Из какого источника точно не нужно брать информацию, т.к она может оказаться неверной?

а) Сайт городской библиотеки

б) Пост социальной сети по теме древних животных неизвестного автора

в) Видео на официальном Ютуб-канале одного научного журнала

г) Веб-сайт, на котором публикуются научные статьи

Ты выкладываешь у себя на странице видео, где танцуешь под популярную музыку. Под видео появляются комментарии с обидными оскорблениями от неизвестного пользователя. Как лучше поступить?

а) Начать оскорблять обидчика в ответ, пусть знает свое место

б) Попросить друзей вступиться за тебя и оскорбить обидчика в комментариях видео

в) Удалить комментарий и добавить обидчика в черный список

г) Зайти на страницу обидчика и оставить несколько оскорбительных комментариев под его записями

Категория 12+ 21 вопрос

Проверка на безопасность того или иного Интернет-ресурса производится на каком сайте?

а) https://киберзож.рф/

б) https://точнопроверимчестно.рф/

в) https://киборг.рф/

Раскройте сущность понятия «троянец»?

а) бот, используемый для общения в чатах мобильных приложений банков

б) деталь ноутбука, используемая в процессоре

в) тип вредоносных программ, маскирующихся под легитимную компьютерную программу

Раскройте сущность понятия «фишинг»?

а) способ мошенничества, когда злоумышленники, часто скрываясь под известным брендом, делают очень выгодное предложение, а потом воруют данные или деньги пользователей

б) способ рыбной ловли

в) редкий тип майнинга в Интернете

Создание учётной записи на Госуслугах сопровождается каким паролем?

а) простым для запоминания, так как пароль должен быть удобным

б) длинным паролем, содержащим разные цифры, буквы, регистры и символы

в) паролем, который используется в своём аккаунте в социальной сети ВКонтакте

Дублирование важных для Вас компьютерных файлов (если вдруг сгорит жёсткий диск на компьютере или их украдут мошенники) где надо производить?

а) на флеш-носителе или переносном жёстком диске

б) на бумажном носителе, переписав туда всю информацию

в) в облачном хранилище

Раскройте сущность понятия «двухфакторная аутентификация»?

а) надёжный способ защитить свой аккаунт от потенциального взлома, так как кроме пароля, нужно ввести дополнительный код, приходящий посредством смс на телефон

б) защита от перенаправления с рекламного баннера со страницы сайта на сторонний ресурс

в) введение двойного пароля (сначала один пароль, потом второй пароль) для входа на сайт

Использование каких символов необходимо, чтобы Ваш пароль был сложный и надёжный?

а) только цифры

б) разные символы, включая специальные символы ($, https://coolotvet.ru/2023/01/27/it-kub-it-diktant-27-30-yanvarya-2023-goda/» target=»_blank»]coolotvet.ru[/mask_link]

Ответы на вопросы по региональной акции ИТ-диктант

а) способ мошенничества, когда злоумышленники, часто скрываясь под известным брендом, делают очень выгодное предложение, а потом воруют данные или деньги пользователей

б) способ рыбной ловли

в) редкий тип майнинга в Интернете

4. Создание учётной записи на Госуслугах сопровождается каким паролем?

а) простым для запоминания, так как пароль должен быть удобным

б) длинным паролем, содержащим разные цифры, буквы, регистры и символы

в) паролем, который используется в своём аккаунте в социальной сети ВКонтакте

5. Дублирование важных для Вас компьютерных файлов (если вдруг сгорит жёсткий диск на компьютере или их украдут мошенники) где надо производить?

а) на флеш-носителе или переносном жёстком диске

б) на бумажном носителе, переписав туда всю информацию

в) в облачном хранилище

6. Раскройте сущность понятия «двухфакторная аутентификация»?

а) надёжный способ защитить свой аккаунт от потенциального взлома, так как кроме пароля, нужно ввести дополнительный код, приходящий посредством смс на телефон

б) защита от перенаправления с рекламного баннера со страницы сайта на сторонний ресурс

в) введение двойного пароля (сначала один пароль, потом второй пароль) для входа на сайт

7. Использование каких символов необходимо, чтобы Ваш пароль был сложный и надёжный?

а) только цифры

б) разные символы, включая специальные символы ($, https://max-inform.ru/otvety-na-voprosy-po-regionalnoj-aktsii-it-diktant/» target=»_blank»]max-inform.ru[/mask_link]