ВОПРОСЫ БЕЗ ОТВЕТОВ Происходят невероятные события в мире и вот вопросы: – что с чем столкнулось.

Россия ещё никогда не получала такой прибыли Россия ещё никогда не получала такой прибыли. Рубл.

Чубайса посвятили в рыцари “за неоценимые заслуги перед британской короной” Королева Великобритан.

В полоску Захотелось сделать схемку, удобную в повседневном пользовании. еще одна схемка от темы .

Красное и черное схема красное и черное

-Поиск по дневнику

-Постоянные читатели

Виды троянских программ (вирусов)

Троянские программы различаются между собой по тем действиям, которые они производят на зараженном компьютере.

Backdoor — троянские утилиты удаленного администрирования

Троянские программы этого класса являются утилитами удаленного администрирования компьютеров в сети. По своей функциональности они во многом напоминают различные системы администрирования, разрабатываемые и распространяемые фирмами-производителями программных продуктов.

Что такое ТРОЯН?

Единственная особенность этих программ заставляет классифицировать их как вредные троянские программы: отсутствие предупреждения об инсталляции и запуске. При запуске «троянец» устанавливает себя в системе и затем следит за ней, при этом пользователю не выдается никаких сообщений о действиях троянца в системе. Более того, ссылка на «троянца» может отсутствовать в списке активных приложений. В результате «пользователь» этой троянской программы может и не знать о ее присутствии в системе, в то время как его компьютер открыт для удаленного управления.

Утилиты скрытого управления позволяют делать с компьютером все, что в них заложил автор: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д. В результате эти троянцы могут быть использованы для обнаружения и передачи конфиденциальной информации, для запуска вирусов, уничтожения данных и т. п. — пораженные компьютеры оказываются открытыми для злоумышленных действий хакеров.

Таким образом, троянские программы данного типа являются одним из самых опасных видов вредоносного программного обеспечения, поскольку в них заложена возможность самых разнообразных злоумышленных действий, присущих другим видам троянских программ.

Отдельно следует отметить группу бэкдоров, способных распространяться по сети и внедряться в другие компьютеры, как это делают компьютерные черви. Отличает такие «троянцы» от червей тот факт, что они распространяются по сети не самопроизвольно (как черви), а только по специальной команде «хозяина», управляющего данной копией троянской программы.

Trojan-PSW — воровство паролей

Данное семейство объединяет троянские программы, «ворующие» различную информацию с зараженного компьютера, обычно — системные пароли (PSW — Password-Stealing-Ware). При запуске PSW-троянцы ищут сиcтемные файлы, хранящие различную конфиденциальную информацию (обычно номера телефонов и пароли доступа к интернету) и отсылают ее по указанному в коде «троянца» электронному адресу или адресам.

Существуют PSW-троянцы, которые сообщают и другую информацию о зараженном компьютере, например, информацию о системе (размер памяти и дискового пространства, версия операционной системы), тип используемого почтового клиента, IP-адрес и т. п. Некоторые троянцы данного типа «воруют» регистрационную информацию к различному программному обеспечению, коды доступа к сетевым играм и прочее.

Trojan-AOL — семейство троянских программ, «ворующих» коды доступа к сети AOL (America Online). Выделены в особую группу по причине своей многочисленности.

Trojan-Clicker — интернет-кликеры

Семейство троянских программ, основная функция которых — организация несанкционированных обращений к интернет-ресурсам (обычно к веб-страницам). Достигается это либо посылкой соответствующих команд браузеру, либо заменой системных файлов, в которых указаны «стандартные» адреса интернет-ресурсов (например, файл hosts в MS Windows).

У злоумышленника могут быть следующие цели для подобных действий:

увеличение посещаемости каких-либо сайтов с целью увеличения показов рекламы;

организация DoS-атаки (Denial of Service) на какой-либо сервер;

привлечение потенциальных жертв для заражения вирусами или троянскими программами.

Trojan-Downloader — доставка прочих вредоносных программ

Троянские программы этого класса предназначены для загрузки и установки на компьютер-жертву новых версий вредоносных программ, установки «троянцев» или рекламных систем. Загруженные из интернета программы затем либо запускаются на выполнение, либо регистрируются «троянцем» на автозагрузку в соответствии с возможностями операционной системы. Данные действия при этом происходят без ведома пользователя.

Информация об именах и расположении загружаемых программ содержится в коде и данных троянца или скачивается троянцем с «управляющего» интернет-ресурса (обычно с веб-страницы).

Trojan-Dropper — инсталляторы прочих вредоносных программ

Троянские программы этого класса написаны в целях скрытной инсталляции других программ и практически всегда используются для «подсовывания» на компьютер-жертву вирусов или других троянских программ.

Данные троянцы обычно без каких-либо сообщений (либо с ложными сообщениями об ошибке в архиве или неверной версии операционной системы) сбрасывают на диск в какой-либо каталог (в корень диска C:, во временный каталог, в каталоги Windows) другие файлы и запускают их на выполнение.

Обычно структура таких программ следующая:

Основной код

Файл 1

Файл 2

.

«Основной код» выделяет из своего файла остальные компоненты (файл 1, файл 2, . ), записывает их на диск и открывает их (запускает на выполнение).

Обычно один (или более) компонентов являются троянскими программами, и как минимум один компонент является «обманкой»: программой-шуткой, игрой, картинкой или чем-то подобным. «Обманка» должна отвлечь внимание пользователя и/или продемонстрировать то, что запускаемый файл действительно делает что-то «полезное», в то время как троянская компонента инсталлируется в систему.

В результате использования программ данного класса хакеры достигают двух целей:

скрытная инсталляция троянских программ и/или вирусов;

защита от антивирусных программ, поскольку не все из них в состоянии проверить все компоненты внутри файлов этого типа.

Trojan-Proxy — троянские прокси-сервера

Семейство троянских программ, скрытно осуществляющих анонимный доступ к различным интернет-ресурсам. Обычно используются для рассылки спама.

Trojan-Spy — шпионские программы

Данные троянцы осуществляют электронный шпионаж за пользователем зараженного компьютера: вводимая с клавиатуры информация, снимки экрана, список активных приложений и действия пользователя с ними сохраняются в какой-либо файл на диске и периодически отправляются злоумышленнику.

Троянские программы этого типа часто используются для кражи информации пользователей различных систем онлайновых платежей и банковских систем.

Trojan — прочие троянские программы

К данным троянцам относятся те из них, которые осуществляют прочие действия, попадающие под определение троянских программ, т. е. разрушение или злонамеренная модификация данных, нарушение работоспособности компьютера и прочее.

В данной категории также присутствуют «многоцелевые» троянские программы, например, те из них, которые одновременно шпионят за пользователем и предоставляют proxy-сервис удаленному злоумышленнику.

Rootkit — сокрытие присутствия в операционной системе

Понятие rootkit пришло к нам из UNIX. Первоначально это понятие использовалось для обозначения набора инструментов, применяемых для получения прав root.

Так как инструменты типа rootkit на сегодняшний день «прижились» и на других ОС (в том числе, на Windows), то следует признать подобное определение rootkit морально устаревшим и не отвечающим реальному положению дел.

Таким образом, rootkit — программный код или техника, направленная на сокрытие присутствия в системе заданных объектов (процессов, файлов, ключей реестра и т.д.).

Для поведения Rootkit в классификации «Лаборатории Касперского» действуют правила поглощения: Rootkit — самое младшее поведение среди вредоносных программ. То есть, если Rootkit-программа имеет троянскую составляющую, то она детектируется как Trojan.

ArcBomb — «бомбы» в архивах

Представляют собой архивы, специально оформленные таким образом, чтобы вызывать нештатное поведение архиваторов при попытке разархивировать данные — зависание или существенное замедление работы компьютера или заполнение диска большим количеством «пустых» данных. Особенно опасны «архивные бомбы» для файловых и почтовых серверов, если на сервере используется какая-либо система автоматической обработки входящей информации — «архивная бомба» может просто остановить работу сервера.

Встречаются три типа подобных «бомб»: некорректный заголовок архива, повторяющиеся данные и одинаковые файлы в архиве.

Некорректный заголовок архива или испорченные данные в архиве могут привести к сбою в работе конкретного архиватора или алгоритма разархивирования при разборе содержимого архива.

Значительных размеров файл, содержащий повторяющиеся данные, позволяет заархивировать такой файл в архив небольшого размера (например, 5ГБ данных упаковываются в 200КБ RAR или в 480КБ ZIP-архив).

Огромное количество одинаковых файлов в архиве также практически не сказывается на размере архива при использовании специальных методов (например, существуют приемы упаковки 10100 одинаковых файлов в 30КБ RAR или 230КБ ZIP-архив).

Trojan-Notifier — оповещение об успешной атаке

Троянцы данного типа предназначены для сообщения своему «хозяину» о зараженном компьютере. При этом на адрес «хозяина» отправляется информация о компьютере, например, IP-адрес компьютера, номер открытого порта, адрес электронной почты и т. п. Отсылка осуществляется различными способами: электронным письмом, специально оформленным обращением к веб-странице «хозяина», ICQ-сообщением.

Данные троянские программы используются в многокомпонентных троянских наборах для извещения своего «хозяина» об успешной инсталляции троянских компонент в атакуемую систему.

Источник: www.liveinternet.ru

Троянский вирус — что это, инструкция как удалить с компьютера

Вирус троян доставит пользователем немало неудобств и даже раздражения, но наука борьбы с вирусами никогда не отстает от производителей вирусов, и на каждый ход компьютерных преступников у неё есть алгоритм действий. В этой статье я расскажу про троянский вирус, что это такое и как его удалить.

С чем мы боремся?

Троянский вирус – это замаскированная под нужную или полезную для нормальной работы ПК программа, но при запуске эта программа наносит существенный вред содержимому жесткого диска.

У троянов есть много способов помешать работе компьютера. Наиболее распространенным является такая его способность, как уничтожение всей информации на жестком диске. Это самые примитивные вирусы, именно с них начиналась история борьбы с вредительским софтом. Только представьте, что будет, если такой троянец случайно попадет на банковский сервер со всей информацией о клиентах.

Или, например, в систему управления воздушным судном. Катастрофа!

Почему троянец?

Вирус троян получил свое название в память осады Трои – великого города в Древней Греции. Греки осаждали Трою 10 лет, но так и не добились успеха. В конце концов грек Одиссей придумал деревянного коня, внутри которого притаились отборные греческие десантники.

Простодушные жители древней Трои решили, что коня греки оставили им в дар и втащили его в город. Вот так и закончилась история троянской цивилизации. Не будем, на долго останавливаться на истории. И этот вирус так же притворяется полезным, но на самом деле несет неприятности.

Как происходит заражение?

Надо понимать, что в отличие от червей — троянский вирус не использует методы вирусного поражения путем автоматизированной почтовой рассылки. Для заражения необходимо собственноручно загрузить его на компьютер. Это может произойти при скачивании какой-то безобидной утилиты, вместо которой окажется неожиданный подарок, им может быть заражен любой аудио или видео носитель на торренте, он может оказаться и в симпатичной презентации с котиками, присланной любимой подругой.

Очень часто троянцы скрываются в предлагаемых во всплывающих окнах обновлениях Вашего браузера или почтовой программы. Никогда не надо загружать ничего из не сертифицированного источника! И при открытии или запуске файла наш троянский конь начинает свою опасную работу по уничтожению информации или иную другую, задуманную распространителем.

Последствия заражения

О риске потерять всю информацию, записанную на компьютере, я уже рассказал. Есть второй, более существенный риск – кража паролей или секретной информации. И все тайны вкладов, организации, места хранения оружия или золота партии мгновенно окажутся у автора атаки. Шучу. Про золото партии. Но пароли от почты или от систем банковских онлайн — платежей потерять можно.

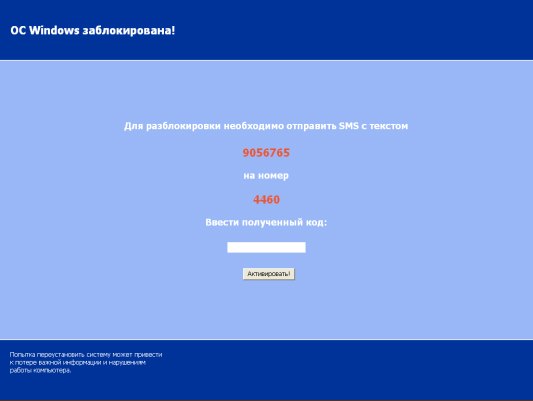

Вирус троян может заблокировать операционную систему.

Все последствия работы таких вирусов перечислить сложно, но я попробую:

- вместе с трояном может прийти и другой вирус;

- с компьютера могут скачаться файлы с информацией, а может и закачаться видео-открытка с интересной блондинкой, которая откроется именно в тот момент, когда к монитору подойдет жена;

- рекламные агенты могут установить, какие сайты я посещаю и статистику посещений;

- все адреса моей электронной почты могут быть похищены для рассылки спама;

- если я работаю с атомной безопасностью, то все рабочие документы шпион отправит напрямую в Моссад, ЦРУ или еще куда подальше;

- у меня украдут все пароли и номера кредитных карточек;

- вирус троян заблокирует антивирус – единственное спасение.

Словом, вирус троян имеет много талантов, которые используются для того, чтобы отравлять жизнь железу и людям.

И очень часто запуск троянцев бывает только первым сигналом грядущей полноценной онлайн — атаки. Единственный верный способ борьбы с вирусами подобного класса – своевременная профилактика.

Что делать?

Если у Вас стоит постоянно обновляемый надежный антивирус, то, скорее всего вирус троян не пройдет. Но их программный код меняется раз в полгода, а нелицензионные антивирусы без регулярного обновления могут не успеть за новинками рынка.

Кстати, трояны могут жить не только в файлах, но и в телефонах, флеш-картах, в USB-носителях. А их так просто не протестируешь. Так что нас спасет только регулярно обновляемая качественная антивирусная программа.

Сегодня все больше и больше пользователей осваивают простейшие навыки владения персональным компьютером. Стоит учесть, что очистка компьютера от вирусов осуществляется с помощью специальных приложений, которые пачками закачиваются в сеть. А главное, осваивать новые программы очень легко, программисты стараются создавать максимально простой и понятный интерфейс.

Коротко о вирусах

Разработчики антивирусов стараются обновлять базы, чтобы бороться с такой угрозой, а злобные хакеры, напротив, закачивают в интернет новые образцы троянов, руткитов и прочей нечести. Таким образом, идет непрерывная гонка между двумя лагерями, а простые пользователи застряли где-то посередине, именно им придется принимать на себя основной удар. Но довольно лирики, перейдем к делу. В этой статье я расскажу, как удалить тройянский вирус на примере конкретной программы.

Как удалить троянский вирус

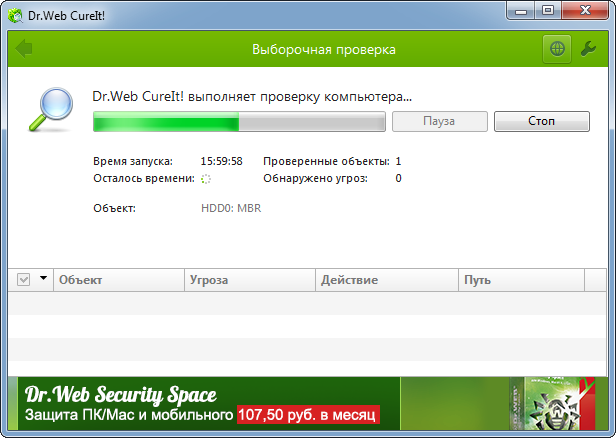

Не пытайтесь отследить вирусную программу вручную, для этого специально созданы антивирусы. Кстати, в сети их великое множество, вам предстоит сделать нелегкий выбор в пользу какого-либо антивируса. Опираясь на собственный опыт и признание отечественных разработчиков, рекомендую производить чистку с помощью Dr.Web CureIt.

Пользоваться этой программой очень просто. Первым делом, необходимо скачать программу. Посетите официальный сайт Dr.Web и установить его. Очистка компьютера от вирусов запускается на первой вкладке. Здесь расположена кнопка для запуска сканера, карантинное хранилище, а так же отчет.

Вы можете использовать выборочную очистку, то есть антивирус будет сканировать только выбранные области.

Ниже находятся некоторые настройки программы, к примеру, что делать с обнаруженной угрозой. Имеются стандартные варианты – удаление, перемещение, лечение. Dr.Web CureIt решает все самостоятельно, но вы можете настроить все таким образом, чтобы такие решения принимались пользователем, а не искусственным интеллектом.

Имеется несколько вариантов сканирования – от беглого до глубокого. Последний вариант займет много времени, но для полноценной профилактики лучше потратить пару часов и заставить Dr.Web поработать. Все данные по статистике и очистке находятся на следующей вкладке.

Заключение

На этом все, очистка компьютера от троянского вируса пройдет успешно. Я описал самый простой метод борьбы с вредоносным ПО – использование сканера Dr.Web CureIt. Вы можете отдать свое предпочтение любому софту, главное – это результат. Помните, необходимо почаще проверять свое железо на «болячки» и проходить мимо сомнительных приложений.

Ниже, вы можете посмотреть видео о том, как правильно лечить компьютер от вирусов с помощью утилиты Dr. Web Cureit. Удачи в борьбе с компьютерными паразитами.

Источник: pomoshkomp.ru