Точной и единой классификации угроз не существует ввиду их большого разнообразия и постоянного изменения состава угроз. Далее будет рассмотрена классификация по нескольким различным признакам.

— по цели реализации угрозы: нарушение конфиденциальности, нарушение целостности, нарушение доступности, несанкционированное использование вычислительных ресурсов;

— по причине появления используемой ошибки защиты: (то о чем я говорил немого раньше) технологические недостатки, недостатки конфигурации, неадекватность политики безопасности (сюда же еще иногда относят ошибки проектирования, но их можно включить в технологические недостатки);

— по способу воздействия: в интерактивном и пакетном режимах (в качестве примера для первого, когда злоумышленник использует для взлома удаленный доступ, для второго – распространение вируса);

— по используемым средствам атаки: с использованием штатного программного обеспечения, с использованием разработанного программного обеспечения;

СТРАННЫЙ ВИРУС — BONZI KILL.EXE

— по состоянию объекта атаки: при хранении объекта, при передаче объекта, при обработке объекта.

Возможно значительное количество классификаций по другим признакам.

Теперь переходим к рассмотрению конкретных видов угроз.

http://www.viruslist.ru — Большая вирусная энциклопедия от производителей AVP.

Компьютерные вирусы были и остаются одной из наиболее распространенных причин потери информации (т.е. нарушения целостности информации). Кроме того, они могут перегружать каналы связи (нарушение доступности) и самостоятельно передавать создателю какие-либо ценные данные (нарушение конфиденциальности). В корпоративной сети АвтоВАЗа именно вирусы на данный момент одна из главных проблем безопасности.

Точных сведений по поводу рождения первого компьютерного вируса нет. Но на компьютерах Univax 1108 и IBM 360/370 в середине 1970-х годов они уже были.

Существует несколько типов вредоносного кода, от которого необходимо защищать систему. Хотя такой код обобщенно называют «вирусами», существует разница между вирусами, троянцами и червями.

Вирус — это небольшая программа, которая написана с целью изменения без ведома пользователя функционирования компьютера. Вирусы имеют исполняемый код либо в виде самостоятельной программы, либо в виде макроса, содержащегося в другом файле, и он должен иметь возможность копировать самого себя, чтобы продолжать работу после завершения начальной программы или макроса.

В отличие от сетевых червей вирусы не используют сетевых сервисов для проникновения на другие компьютеры. Копия компьютерного вируса попадает на удалённый компьютер только в том случае, если зараженный объект оказывается активизированным на другом компьютере по причинам, не зависящим от функционала вируса, например:

— при заражении доступных дисков вирус проникает в файлы, расположенные на сетевом ресурсе;

— вирус копирует себя на съёмные носители или заражает файлы на них;

— пользователь отослает электронное письмо с зараженным вирусом вложением.

Тест вируса PETYA.A — Легенда 2к17

Сетевой червь – это вредоносная программа, которая самостоятельно распространяет свои копии по локальным и/или глобальным сетям.

Черви способны распространяться с одного компьютера на другой посредством копирования зараженного файла либо без помощи файла. “Безфайловые» или «пакетные» черви распространяются в виде сетевых пакетов, проникают непосредственно в память компьютера и активизируют свой код.

Для проникновения на удаленные компьютеры и запуска своей копии сетевые черви используют следующие методы: социальный инжиниринг (например, текст электронного письма, призывающий открыть вложенный файл), недочеты в конфигурации сети (например, копирование на диск, открытый на полный доступ), ошибки в службах безопасности операционных систем и приложений.

Троянец (троянская программа, троян) — это вредоносная программа, которая содержится внутри другой внешне безобидной программы. При запуске такой программы (например, хранителя экрана, поздравительной открытки и т.д.) в систему инсталлируется троянец. Троянцы могут выполнять роль spyware (шпионских программ), отправляя конфиденциальную информацию третьей стороне или могут использоваться для атак типа DoS. Основное отличие троянов от вирусов и сетевых червей состоит в том, что трояны сами не размножаются — для инфицирования системы они должны быть запущены вручную.

Атака DoS (Denial of Service) посылает большое количество запросов на некоторый сервер или URL, вызывая сильную загрузку сервера и предотвращая обслуживание им других запросов. Распределенная атака DoS использует вирусы, троянцы или червей для подчинения нескольких компьютеров в Интернет, приказывая им одновременно атаковать некоторый сервер. Т.е., в данном случае речь идет о нарушении доступности.

Таким образом: вирусы распространяются сами, но не используют для этого сеть, черви распространяются самостоятельно по сети, троянцы не распространяются самостоятельно.

С какой целью создаются вирусы?

1. Самоутверждение программистов.

2. Массовая кража данных (пароли, номера кредитных карт).

3. Массовая атака на узлы в Интернет.

Условия появления вредоносных программ для конкретных ОС или приложений:

1. Популярность, широкое распространение данной системы;

2. Наличие разнообразной и достаточно полной документации по системе;

3. Незащищенность системы или существование известных уязвимостей в системе безопасности.

Классификация компьютерных вирусов от Касперского (производителя AVP).

Вирусы можно разделить на классы по следующим основным признакам:

- среда обитания;

- операционная система (OC);

- особенности алгоритма работы;

- деструктивные возможности.

По среде обитания вирусы можно разделить на:

Файловые вирусы различными способами внедряются в выполняемые файлы (наиболее распространенный тип вирусов).

Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор.

Макро-вирусы заражают файлы-документы и электронные таблицы нескольких популярных редакторов.

Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты.

Существует большое количество сочетаний — например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков. Такие вирусы, как правило, имеют довольно сложный алгоритм работы, часто применяют оригинальные методы проникновения в систему, используют стелс и полиморфик-технологии. Другой пример такого сочетания — сетевой макро-вирус, который не только заражает редактируемые документы, но и рассылает свои копии по электронной почте.

Заражаемая операционная система (вернее, ОС, объекты которой подвержены заражению) является вторым уровнем деления вирусов на классы. Каждый файловый или сетевой вирус заражает файлы какой-либо одной или нескольких OS. Макро-вирусы заражают файлы форматов Word, Excel. Загрузочные вирусы также ориентированы на конкретные форматы расположения системных данных в загрузочных секторах дисков.

Среди особенностей алгоритма работы вирусов выделяются следующие пункты:

- резидентность;

- использование стелс-алгоритмов;

- самошифрование и полиморфичность;

- использование нестандартных приемов.

Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Резидентные вирусы находятся в оперативной памяти и являются активными вплоть до выключения компьютера или перезагрузки операционной системы. Нерезидентные вирусы не заражают оперативную память компьютера и сохраняют активность ограниченное время. Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы считаются нерезидентными.

Резидентными можно считать макро-вирусы, поскольку они постоянно присутствуют в памяти компьютера на все время работы зараженного редактора. При этом роль операционной системы берет на себя редактор, а понятие «перезагрузка операционной системы» трактуется как выход из редактора.

Использование стелс-алгоритмов (stealth, by stealth — украдкой, втихомолку, тайком) позволяет вирусам полностью или частично скрыть себя в системе. Наиболее распространенным стелс-алгоритмом является перехват запросов OC на чтение/запись зараженных объектов. Стелс-вирусы при этом либо временно лечат зараженные объекты, либо «подставляют» вместо себя незараженные участки информации.

Самошифрование и полиморфичность используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру обнаружения вируса. Полиморфик-вирусы (polymorphic) — это вирусы не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

По деструктивным возможностям вирусы можно разделить на:

- безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

- неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами;

- опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера;

- очень опасные, в алгоритм работы которых заведомо заложены процедуры, которые могут привести к нарушению работы программ и уничтожению данных.

Некоторые вирусы умеют перепрограммировать микросхемы BIOS’а, после чего компьютеру необходим ремонт. И даже, как гласит одна из непроверенных компьютерных легенд, существуют вирусы, способствовать быстрому износу движущихся частей механизмов — вводить в резонанс и разрушать головки некоторых типов винчестеров.

Источник: studopedia.su

Чем болеет компьютер? Черви, вирусы и трояны до появления интернета

За последние 20 лет мы успели свыкнуться с существованием компьютерных вирусов. Мы знаем, что наши ПК можно заразить через почту, аккаунты в Сети защищаем паролями. Хакеры тем временем взламывают системы, воруют информацию и деньги, шифруют наши данные. Войне между представителями киберпреступности и кибербезопасности, кажется, не будет конца, а ведь начиналась она, как это часто бывает, с безобидных шуток.

Что такое компьютерный вирус в самом примитивном понимании? Это программа, способная копировать саму себя и, размножаясь, заражать носитель за носителем. Теорию о таких самовоспроизводящихся механизмах, пока еще не имеющих прямого отношения к компьютерным программам, заложил американский математик Джон фон Нейман.

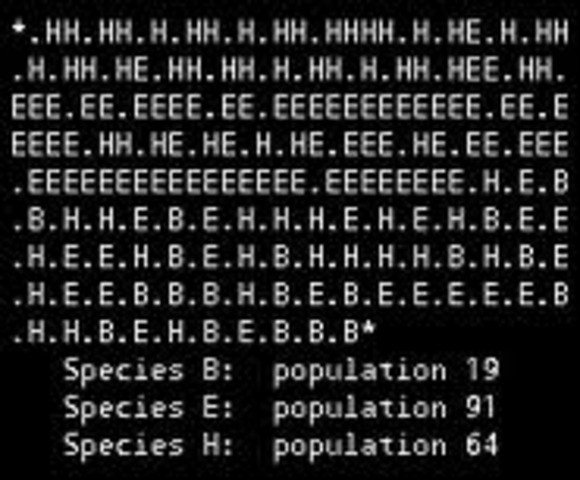

Затем статью о математической модели подобной системы написали отец и сын Лайонел и Роджер Пенроузы, и, наконец, на ее основе начали появляться программы, симулирующие примитивные организмы. У таких «существ» была только одна задача — поедать при помощи самокопирования доступную им память компьютера. Но пока эти игрушки не выходили за пределы машины, на которой были запущены.

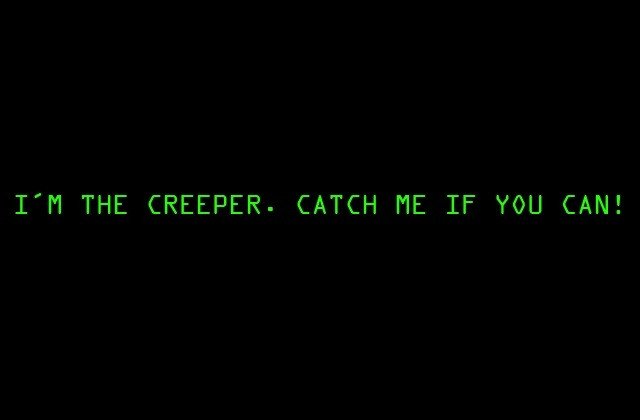

Первым, кто попробовал проверить теорию фон Неймана на практике, стал в 1971 г. программист из компании BBN Technologies Боб Томас. Его творение, носившее имя Creeper, не было пока еще ни вирусом, ни червем. Все, что оно делало, — перемещалось между компьютерами посредством самокопирования и удаления предыдущей копии. «Я — Creeper… Поймай меня, если сможешь», — этим коротким сообщением, выводимым на терминал, и ограничивалось воздействие программы на систему. Назойливо, но не более. Через некоторое время другой сотрудник BBN Рэй Томлинсон создал Reaper — самокопирующуюся программу, которая искала работающих Creeper и удаляла их.

Следующим «недовирусом», уже куда больше походившим на настоящего сетевого червя, стала программа Rabbit, или Wabbit, созданная в 1974 г. Как и у безобидных игрушек, основанных на статье Пенроузов, у этой программы была только одна задача — бесконтрольно размножаться. «Кролики» захватывали всю память, до которой могли добраться, из-за чего тормозили систему, а в итоге и вовсе вызывали принудительное выключение. Но программе недоставало средств для перемещения между машинами, чтобы заслужить звание настоящего вируса.

Спустя год, в 1975 г., подобно последнему фрагменту пазла, из которого впоследствии сложится первый настоящий вирус, появилась компьютерная игра ANIMAL, написанная Джоном Уокером. С некоторой натяжкой ее можно назвать первым троянцем — зараженной программой, притворяющейся безвредной. У ее создателя, впрочем, не было дурных намерений: просто созданная им игра по угадыванию животных стала настолько популярной, что ему надоело постоянно записывать ее на магнитную ленту и отсылать просящим. Вместо этого он создал внутри ANIMAL подпрограмму, которая копировала игру во все свободные директории. В итоге пользователи передавали ее друг другу сами, без участия Уокера.

В 1981 г. «довирусная» эпоха закончилась созданием Elk Cloner — одной из первых вирусных программ, найденных уже «в дикой природе», то есть на зараженном компьютере, а не машине создателя. «Копировальщик лосей», созданный 15-летним школьником Ричардом Скрентом, совмещал в себе идеи Creeper и Wabbit. Вирус записывал себя на дискеты, с которых заражал компьютеры, после чего выжидал в системе достаточно долго, чтобы перебраться на новый, чистый носитель. Elk Cloner был в целом безобидной шуткой: все, что он делал, — при запуске компьютера выводил на экран небольшой стишок. Причем происходило это только при каждом 50-м включении, так что продемонстрировать насмешку коллегам или знакомым пользователь просто так не мог.

Но, к сожалению, на Elk Cloner безобидные шутки закончились, хотя злых намерений у создателей вирусов пока все еще не было. В 1986 г. мир поразила первая компьютерная эпидемия, виновником которой стала Brain — программа, которую создали братья Амджад и Басит Фарук Алви из Пакистана. Программисты всего лишь хотели пресечь незаконное копирование их медицинского ПО и для отслеживания пиратов создали вирус, в который добавили свои контактные данные. Brain не вредил компьютеру, хотя и замедлял работу дискеты, на которой был записан. Кроме того, это был первый в своем роде «скрытный вирус»: при попытке чтения он подставлял вместо себя незараженную копию сектора дискеты.

В 1987 г. мир впервые увидел, на что на самом деле были способны вирусные технологии. Ушла пора экспериментов и наступила время компьютерного вандализма. Первой по-настоящему вредоносной стала пандемия Jerusalem.

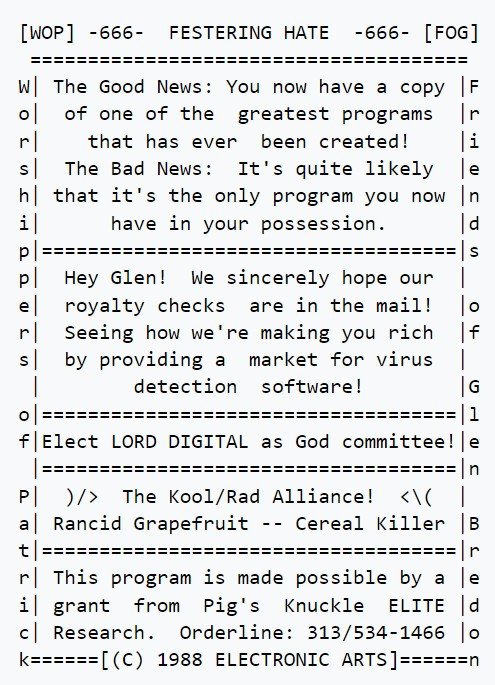

Вирус незаметно «пристыковывался» почти ко всем исполняемым файлам на компьютере, а затем в определенный день «взрывался», уничтожая все программы и замедляя работу компьютера. По злой иронии своего создателя, Jerusalem срабатывал только по пятницам 13-го числа. Безымянные создатели вируса Festering Hate зашли еще дальше: в 1988 г. зараженные этой программой компьютеры теряли бóльшую часть файлов. Авторы вируса обновляли свое творение несколько раз, обходя защиту тогдашних антивирусов, а на экран «детонации», который демонстрировал зараженный компьютер, добавили насмешку над тогдашним создателем защитного ПО Гленом Бредоном.

Тогда же, в 1988 г., случайно был создан первый разрушительный сетевой вирус. В то время интернет, каким мы его знаем сегодня, еще не существовал, а основными компьютерными сетями были ARPANET и NSFNet. Именно в ARPANET студент Корнеллского университета Роберт Моррис запустил созданного им червя.

Программист всего лишь хотел таким образом выявить уязвимости сети, но допущенная им при разработке вируса ошибка привела к фатальным последствиям. Программа копировала себя куда чаще, чем Моррис рассчитывал, и в итоге заразила около 6 тыс. компьютеров, чуть не выведя из строя всю сеть. Червь Морриса в результате приобрел статус «великого», а его создатель выплатил солидный штраф и стал одним из первых людей, осужденных по закону о компьютерных махинациях и злоупотреблении.

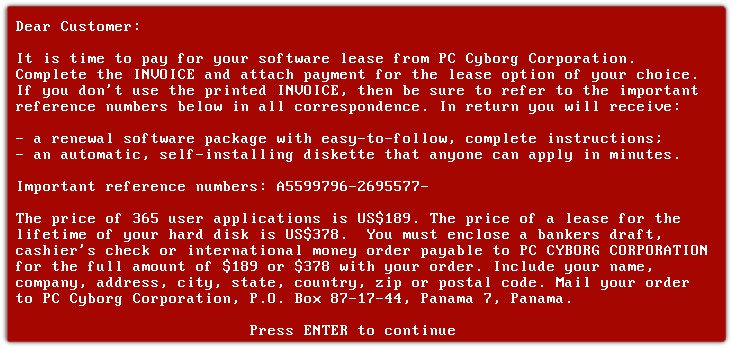

На этом эпоха шутников, вандалов и экспериментаторов в сфере компьютерной безопасности подошла к концу. В 1989 г. уже появился первый троянский вирус-шифровщик AIDS Trojan, который блокировал операционную систему и требовал от пользователя выкуп. После этого вирусные технологии начали развиваться по экспоненте: преступники осознали потенциал подобных программ. Но полвека спустя мы вспоминаем не мошенников и вымогателей, а людей, двигавших технологический прогресс вперед — в шутку или по ошибке.

- Penrose L. S., Penrose R. A Self-reproducing Analogue.

- John von Neumann, Arthur W. Burks (ed.). Theory of self-reproducing automata.

- A short history of hacks, worms, and cyberterror by Mari Keefe, Computerworld, April 2009.

- https://www.kaspersky.ru/resource-center/threats/a-brief-history-of-computer-viruses-and-what-the-future-holds

Источник: scientificrussia.ru

Вирус-червь. Компьютерный вирус-червь. Как удалить вирус

Характеристика сетевых вирусов. Компьютерный червь. Информатика

Интернет-червь (worm) – вид сетевого вредоносного программного обеспечения (ВПО). Оно стремительно расползается по компьютерным сетям параллельно с их развитием. Рассмотрим, что такое сетевые черви, как они проникают в компьютеры. Разберёмся с классификацией, способами предотвращения заражения ПК такими вредоносами.

Самый распространённый сетевой вирус – это червь. Он способен к самокопированию – созданию собственных копий и самораспространению по сетевым каналам, полагаясь на дыры и сбои в безопасности сетевых протоколов. Каждый заражённый компьютер использует в качестве хоста для дальнейшей рассылки самого себя – инфицированные ПК становятся рассадниками вирусов – сканируют сеть и ищут способы дальнейшего распространения. Черви размножаются рекурсивно – каждая копия способна копировать сама себя, при этом наблюдается экспоненциальный рост зараженных компьютеров.

Одним из первых червей считают разработку аспиранта Корнельсского университета Морриса, поразившую свыше 6000 компьютеров в сети ARPANET в 1988 году. Иногда первопроходцем называют Creeper, созданный в конце 1970-х. Он способен выходить в сеть и записывать собственные копии на удалённых ПК.

Что такое «вирус-червь»?

Разновидностей вредоносного компьютерного ПО огромное количество. Один из тех вирусов, от которых после заражения избавиться довольно проблематично – вирус «сетевой червь». Это самовоспроизводящаяся компьютерная программа, проникающая в локальные и глобальные сети. При этом существенное различие между обычным вирусом и этой вредоносной программой — то, что вторая полностью самостоятельна.

Компьютерный вирус-червь подразделяется на три категории, которые существенно отличаются по своим характеристикам и наносимому устройству вреду.

- Первая категория – почтовые черви. Они обычно распространяются одним файлом через электронную почту. Пользователю на ящик приходит письмо от неизвестного адресата с вложением. Естественно, поддавшись любопытству, он сам открывает вложение, которое уже содержит сетевого червя, после чего и происходит заражение.

- Вторая категория, являющаяся наиболее распространенной среди вредоносного ПО – резидентные черви ОЗУ. Этот вирус заражает не жесткие диски, а внедряется в оперативную память, тем самым нанося вред работающим программам. Чтобы такой вирус-червь «отправился восвояси», достаточно перезагрузить компьютер.

- Третья и самая опасная категория – черви, сохраняющие код на жестком диске устройства. Их чаще всего используют, чтобы нанести какой-либо информационный вред, например, осуществить атаку DoS. И тут перезагрузкой компьютера проблему уже не решить. Здесь помогут только высококачественные антивирусные системы, да и то не все. Начать лечение зараженного диска следует как можно раньше, иначе придется попрощаться со всей операционной системой.

Как не запустить вирус червь на свой компьютер

Для профилактики появления «паразитов» необходимо использовать комплексный подход. Он включает использование:

- антивирусных программ;

- межсетевых экранов;

- антиспам-решений;

- обновленных и современных операционных систем.

Помимо этого, пользователю необходимо ответственно подходить к работе с файлами, полученными из сомнительных источников.

Если же компьютерный вирус червь всё же оказался на вашем устройстве, то не стоит пытаться избавиться от него самостоятельно. Подобная работа при отсутствии необходимых знаний может нанести вред операционной системе. Лучше использовать специализированный софт или же услуги квалифицированного мастера.

Друзья, если вы заметили на сайте какой-нибудь баг, то напишите об этом в комментариях или отправьте сообщение на почту через контакты, и мы его исправим.

А также мы будем рады услышать ваши пожелания, если вам по какой-то причине неудобно пользоваться сайтом.

Не будьте равнодушными к проекту. Спасибо!

Нам очень приятно! Не могли бы вы поделиться этой статьей с друзьями? А также мы будем рады, если вы оставите комментарий.

Обещаем исправиться! Если вам есть, чем дополнить статью, напишите об этом в комментариях. А также будем благодарны за конструктивную критику. Спасибо!

Рассмотрим некоторых из компьютерных червей

Lovesan – старается найти брешь в системе безопасности вашего компьютера. Найдя её, заражает ПК, копирует себя и пытается заразить как можно больше других компьютеров, что частенько ему удаётся. В сети заражает большое число станций. Производит увеличение загрузки каналов связи для парализации сети. В производственных процессах это довольно плачевно, особенно с финансовой точки зрения.

RogueMario.A – довольно уникален в своём роде. Во время инфицирования загружается игра Марио.

Sasser – сильно похож на Lovesan, также, как и он, блокирует работу ПК и его соединение с интернетом.

Storm – что то среднее, между компьютерным червем и трояном. Имеет функции и того, и другого. От этого, наиболее опасен. По внедрению на ПК, напоминает компьютерного червя, по своей функциональности, похож на троян. Поражает приличное число ПК за довольно малое время.

Conficker – после внедрения на ЭВМ, частенько добавляет на съемный носитель зараженный файл. В окне диалога данного съемного носителя возникает новый вариант поведения с данным диском. При выборе этого варианта и происходит печальный результат.

Вредитель также опасен тем, что может захватить удаленное управление ПК, если у вас старое обновление баз антивируса. Поэтому, затягивать с обновлением не стоит. Иначе управление системой на вашем ПК может взять на себя хакер. Что приведет к потере личных данных или прочих неприятностей.

Mytob – проникает на ЭВМ как через почту, как обычный почтовик, так и через брешь в службе LSASS.

Это наиболее распространенные компьютерные черви, хотя их великое множество. Как избежать подобного заражения, я написал в прошлой статье.

P.S. Сейчас конец 2018 года, и я уже два года, как я приобрёл Антивирус ESET. На официальном сайте есть различные варианты данного антивируса, для дома, бизнеса, телефона и прочее. Подробнее по ссылке…

Защита от червей

Включите антивирусная программа в Microsoft Defender в Windows 10. Он обеспечивает защиту от угроз в режиме реального времени, а также обнаруживает и удаляет известное нежелательное программное обеспечение.

Скачайте Microsoft Security Essentials для защиты в режиме реального времени в Windows 7 или Windows Vista.

Если удаление угроз завершается неудачно, ознакомьтесь с устранением неполадок обнаружения и удаления вредоносных программ.

Вирусы, сетевые черви — в чем отличия?

Основное различие между вирусом и червем заключается в том, что черви способны самостоятельно размножаться (воспроизводить себя). Они не зависят от файлов на компьютере или загрузочных секторов. Черви рассылаются с помощью адресов электронной почты из списка контактов жертвы или используют для этого уязвимости различных приложений.

Из-за широкой доступности Интернета черви часто быстро распространяются по всему миру за несколько часов или даже минут после своего появления. Именно эта способность делает их опаснее других типов киберугроз.

Самые известные вирусы- черви.

Типичный пример – «Code Read». Это простейший интернет-червь, которой заражает компьютеры с ПО от Microsoft. Именно этот червь уже успел заразить более 6 миллионов серверов по всему миру. После попадания в память, «Code Read» может запустить атаку на конкретный компьютер в сети, используя его уникальный IP-адрес.

Чуть позже появись новые представители программ отряда «Червь» — «Code Reed II». Это более агрессивный собрат, в котором сохранились аналогичные слабости и принцип действия. В его ядре содержится троян способный полностью подчинить себе операционную систему. (Прочитать подробнее о трояне вы можете здесь.) Нельзя не упомянуть и о NIMDA.

Код этого приложения представляет собой комбинацию трояна и обыкновенного червя. Известно, что он быстро размножается и уже успел испортить настроение более 8 миллионам администраторам сетей.

Существует несколько простых правил, соблюдение которых гарантирует сохранность операционной системы:

- если не уверен в надежности портала, проходи мимо.

- использовать поменьше нелицензионных программ.

- не следует вводить системные команды под диктовку неизвестного «помощника».

Помните, что ни один антивирус не обеспечивает стопроцентный уровень защиты.

Существует еще масса возможностей защититься от вирусов, здесь описаны лишь самые простые и эффективные. Чтобы вирус не проник в ПК, рекомендуется установить антивирус и почаще обновлять вирусные базы.

Современный червь может развиваться и становиться хитрее, поэтому нельзя надеяться только антивирус. Со временем, вирусы становятся сильнее, а обнаружить их не удается.

Защита от червей

Будучи встроенными в повседневное сетевое программное обеспечение, компьютерные черви легко проникают в большинство сетевых брандмауэров и другие меры безопасности сети. Антивирусные приложения пытаются бороться как с червями, так и с вирусами; рекомендуется запускать это программное обеспечение на компьютерах с доступом к Интернету.

Microsoft и другие поставщики операционных систем регулярно выпускают обновления исправлений с исправлениями, разработанными для защиты от червей и других потенциальных уязвимостей безопасности. Пользователи должны регулярно обновлять свои системы этими исправлениями, чтобы повысить уровень защиты.

Многие черви распространяются через вредоносные файлы, прикрепленные к электронным письмам. Не открывайте вложения в сообщениях электронной почты, отправленные неизвестными лицами. Если вы сомневаетесь, не открывайте вложения — злоумышленники умело маскируют их, чтобы они выглядели максимально безопасными.

Источник: fobosworld.ru