Уважаемые читатели! В начале статьи я хотел бы поблагодарить Вас за то, что подписываетесь на канал и ставите лайки. Благодаря Вам канал уверенно развивается. Спасибо!

В наш век, когда USB-устройства получили такое широкое распространение, некоторые, не совсем законопослушные личности или даже компании, занимающиеся программными разработками, не могли этим не воспользоваться. Как оказалось любое USB-устройство может представлять опасность для вашего компьютера. Речь идет не о вредоносном программном обеспечении, записанном на флеш-накопитель, которое при подключении к компьютеру использует механизмы автозапуска Windows и запускается само, речь идет о микропрограммах, вшитых в любое USB-устройство и управляющих его работой. Это значит, что любая такая управляющая прошивка — микропрограмма может иметь встроенный вредоносный программный код, который, не влияя на работу USB-устройства, отлично выполняет свою черную задачу. Самое нехорошее в этом то, что такой вредоносный код не является обычным программным обеспечением, к которому антивирус компьютера имеет доступ, поэтому у обычного пользователя нет реального способа проверить прошивку USB-устройства на безопасность.

Вебинар «Основы информационной и кибербезопасности»

Может быть опасно!

Давайте разберемся, какие не хорошие задачи может выполнить вредоносный код прошивки USB-устройства. Для начала разберемся, что такое USB, без заумных слов и в доступной форме. USB расшифровывается как Universal Serial Bus, это универсальный тип порта, используемый для подключения к компьютеру различных устройств и использующий свой протокол связи.

Подключаемые USB-устройства могут быть самыми разнообразными, такими, как флэш-накопители и внешние жесткие диски, мыши, клавиатуры, игровые устройства, аудиогарнитуры, сетевые адаптеры и много чего другого, но функционировать они могут лишь под управлением вшитой микропрограммы. Естественно, что для каждого типа приборов применяются свои прошивки.

Например, микропрограмма flash drive firmware, управляющая работой типичного флэш-накопителя, позволяет передавать файлы с устройства на компьютер и наоборот, а прошивка USB-клавиатуры конвертирует физическое нажатие клавиш в цифровые коды соответствующие этим клавишам, а также осуществляет передачу этих кодов. Вот тут и начинается самое интересное и в то же время неприятное.

Например, обычный флэш-накопитель с встроенным вредоносным кодом может выполнять функции USB-клавиатуры и, используя интернет подключение вашего компьютера передавать данные. Это значит, что когда вы будете делать что-либо в интернете, а вышеописанная флэшка будет подключена к вашему системному блоку, у вас запросто смогут украсть все вводимые вами пароли.

Эта же флэшка может позволить злоумышленнику получить удаленный доступ к вашему компьютеру, другими словами злоумышленник сможет, как бы через удаленную USB-клавиатуру открыть на вашем компьютере командную строку, скачать из интернета вредоносную программу и запустить ее, дав согласие на запрос контроля учетных записей (UAC). Еще такие флэшки могут иметь собственное, скрытное интернет соединение для передачи информации с компьютера, например, при промышленном шпионаже. Еще модифицированные прошивки флэшек могут добавлять вредоносный код к файлам, хранящимся на них. Также модифицированное (прошивка имеет вредоносный код) устройство хранения информации, может работать в качестве загрузочного устройства при включении компьютера, это значит, что вначале на компьютер загрузится вредоносная программа – руткит, а затем операционная система, которая будет работать под вредоносной программой. Из всего выше сказанного видно, как простая USB-флэшка может выполнять не совсем обычные функции при помощи вредоносных программных кодов встроенных в прошивку.

Этапы компиляции на Си: предобработка, трансляция, компоновка

И это о флэшках еще не все, сейчас появились вредоносные программы которые, заражая компьютер любым способом, дают ему способность перепрограммировать любые подключенные к нему USB-устройства, превращая их из обычных во вредоносные.

Ну и в конце этого повествования немного о том, как нам избежать применения модифицированных USB-устройств и защитить себя от неприятностей ими вызываемых.

Самое первое это проявление осторожности при применении подозрительных устройств, проще говоря, если вы нашли флэшку и используете ее, то лучше в это время полностью отключите интернет. Также у вас должна быть установлена рабочая версия антивирусной программы, это в какой-то мере поможет избежать заражения вашего компьютера программами перепрограммирующими прошивку USB-устройства, а также не даст прошивке устройства добавить вредоносный код к файлам, хранящимся на самом запоминающем устройстве. Ну и напоследок, по статистике наиболее часто модифицированные флэшки можно найти на автостоянках принадлежащих крупным финансовым компаниям или компаниям, имеющим свои бизнес секреты или разработки.

Желаю Вам успеха! Ставьте лайк, если понравилась статья, а также подписывайтесь на канал, узнаете много нового!

Источник: dzen.ru

Признаки заражения компьютера от malware (зловредных/вредоносных программ)

Признак №13 (резкие сбои в работе USB-флеш-накопителя). Подобный признак проявляется в резком снижении работы USB-флэш-накопителя (далее просто флэш-накопитель). Пользователь обнаруживает, что его флэш-накопитель стал медленнее обмениваться информацией с компьютером, а также то, что на флэш-накопителе стали появляться сторонние файлы или папки.

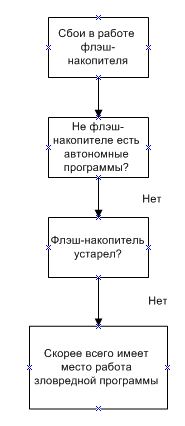

Резкое снижение скорости обмена информации с компьютером может быть обусловлено тем, что зловредная программа использует флэш-накопитель в своих целях, и вместе с этим снижается общая скорость работы флэш-накопителя. Существует целый класс зловредных программ, которые осуществляют свою деятельность исключительно через флэш-накопители (раньше такие зловредные программы осуществляли свою деятельность через дискеты). Это способствует их быстрому распространению между компьютерами различных пользователей. Впрочем, резкие сбои в работе флэш-накопителя могут возникнуть и потому, что флэш-накопитель уже устарел и нуждается в замене. Алгоритм выявления причины признака резкого сбоя в работе флэш-накопителя представлен в виде схемы на рисунке ниже:

Рис. 2.14. Схема разьяснения признака №13

Следуя схеме, можно определить причины сбоя работы флэш-накопителя. Прежде всего, пользователь должен проверить, не установлены ли автономные программы на флэш-накопителе (существует особый класс программ, которые работают непосредственно с флэш-накопителя), а также, не устарел ли сам флэш-накопитель (срок службы более 2-3 лет). Если ответы на эти вопросы соответствуют ответам на схеме, то, скорее всего, имеет место работа зловредной программы на компьютере через флэш-накопитель.

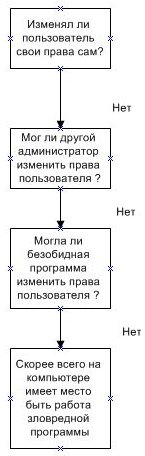

Признак №14 (самопроизвольное изменение прав пользователей). Данный признак также говорит о том, что на компьютере пользователя происходят непонятные вещи, которые могут быть связаны как с работой зловредной программы, так и без нее. Причиной, когда пользователь обнаружил изменение своих прав (например, он был администратором, а стал обычным пользователем с соответствующими правами) не по вине работы зловредной программы, может быть в том, что другой высокопривилегированный пользователь системы (другой пользователь с правами администратора) намеренно понизил права пользователя. Также некоторые вполне безобидные программы могут резко изменить права пользователя (например, антивирусная программа может понизить права пользователя с целью временного обеспечения безопасности). Для того, чтобы выяснить причину самопроизвольного изменения прав пользователей на компьютере, необходимо воспользоваться следующей схемой, представленной на рисунке ниже:

Рис. 2.15. Схема разъяснения признака №14

Следуя этой схеме, можно определить причину самопроизвольного изменения прав пользователей. Прежде всего, необходимо ответить на следующие вопросы: изменял ли пользователь свои права сам (если изменял, то причина ясна), мог ли другой администратор изменить права пользователя (если мог, и изменил, то причина ясна), могла ли безобидная программа изменить права пользователя (если могла, то причина ясна). Если ответы на данные вопросы соответствуют ответам на схеме, то, скорее всего, имеет место работа зловредной программы на компьютере.

Признак №15 (Появление множественных BSOD на компьютере) Признак является достаточно красноречивым сам по себе. BSOD или «синий экран смерти» является результатом появления системной ошибки на компьютере пользователя. Синий экран представлен обычно синим фоном с описанием ошибки.

В разных версиях Windows выделяют разные типы BSOD . Обычно он появляется тогда, когда в коде ядра или драйвера, выполняющегося в специальном режиме, возникает неустранимая ошибка. В этом случае операционная система , чтобы избежать краха, вынуждена остановить свою работу и сделать перезагрузку операционной системы.

При этом пользователь операционной системы увидит этот самый синий экран смерти, после которого будет перезагрузка компьютера. Сам синий экран не говорит о наличии вируса, но он может это подразумевать, так как ошибка может быть вызвана зловредной программой, которую необходимо устранить.

Чтобы определить причину синего экрана, пользователю необходимо задокументировать надписи на синем экране и обратиться в службу поддержки операционной системы. При этом в службе поддержки операционной системы дадут расшифровку кода, и тогда можно будет узнать, что именно послужило причиной возникновения синего экрана.

Также, если в операционной система включена функция сохранения фрагментов памяти в отдельный файл , то этот файл также необходимо отправить в службу поддержки. Такой ход позволит наиболее эффективно определить причину появления синего экрана.

Также интересны некоторые факты: Операционные системы семейства NT, начиная с Windows 2000 , могут быть настроены таким образом, чтобы дать пользователю возможность вручную спровоцировать «синий экран смерти». Чтобы включить эту опцию, необходимо изменить определенные настройки в системном реестре.

После этого по двойному нажатию клавиши SCROLL LOCK при удерживании правой клавиши CTRL система выдаст синий экран. Эта опция полезна, например, для получения дампа памяти компьютера в заданный момент или для экстренной остановки компьютера аналогично кнопке Reset. Иногда она используется при разрешении настоящих проблем работы операционной системы. Сам же синий экран можно поменять в цветности, задав соответствующие параметры в реестре. А в операционных системах типа UNIX существует аналогичное понятие синего экрана – kernel panic (паника ядра).

Признак №16 (необъяснимые загрузки в безопасном режиме). При этом признаке операционная система (имеется в виду система Windows ) будет пытаться войти в безопасный режим при каждой своей загрузке. Причем это будет делаться независимо от того, нормально ли отключал пользователь систему Windows или нет.

В этом случае система будет пытаться загрузить себя в специальный режим работы, при котором она будет пытаться загрузить минимум подпрограмм и сервисов. При этом сама работа операционной системы останется нетронутой. Пользователь же увидит соответствующее сообщение о том, что его операционная система была загружена в безопасном режиме. Это должно насторожить пользователя, особенно если он загружал какие-либо подозрительные файлы на свой компьютер .

Вышеперечисленные признаки являются далеко не всеми признаками, которые могут говорить о том, что на компьютере пользователя имеет место быть работа зловредной программы. Бывают случаи комбинированных признаков из вышеупомянутых признаков. Также история зловредных программ насчитывает множественные ухищрения, которые могут поставить пользователя в тупик при попытке обнаружения присутствия зловредных программ на компьютере. Стоит заметить, что некоторые признаки в данной лекции были намеренно упущены, так как уже считаются безнадежно устаревшими (например, признак внезапного отключения портов является уже устаревшим, так как был распространен около 10 лет назад, а в настоящее время зафиксированных случаев заражения подобными зловредными программами не было зарегистрировано).

Источник: intuit.ru

Вредоносные USB-устройства как вектор атаки

HID-устройства, превращенные в «троянских коней», и кабели-шпионы могут использоваться для проникновения даже в изолированные системы.

Alex Perekalin

На конференции #TheSAS2019 Лука Бонджорни (Luca Bongiorni) из компании Bentley Systems говорил, что часто вредоносное ПО попадает в промышленные системы управления через USB-устройства. Те, кто хоть как-то связан с кибербезопасностью, наверняка не раз слышали поучительные истории о флешках, разбросанных по парковкам, — это уже классика.

Но недавно произошел реальный случай. Cотрудник промышленного предприятия скачал фильм «Ла-Ла Ленд» на флешку. В итоге в изолированную сеть атомной электростанции попало вредоносное ПО.

Однако не стоит забывать о том, что USB-устройства — это не только флешки. Устройства типа human interface devices (HID), такие как клавиатуры и мыши, зарядные кабели для смартфонов и даже плазменные шары и термокружки — все они могут быть использованы при атаке на промышленные системы.

Краткая история зловредных USB-устройств

Кибероружие в виде USB-устройств появилось довольно давно, первые модели увидели свет еще в 2010 году. В них была небольшая программируемая плата Teensy со стандартным USB-разъемом. Они могли имитировать работу HID-устройства (например, клавиатуры). Злоумышленники быстро сообразили, что такие устройства можно использовать для проникновения: они разработали версию, которая умела создавать новых пользователей в системе, запускать программы с бэкдорами и загружать в систему вредоносное ПО, копируя его с устройства или скачивая с сайта.

Первая модификация Teensy получила название PHUKD. За ней последовала Kautilya, совместимая с большинством популярных плат Arduino. Позже появился Rubberducky — пожалуй, самый известный USB-эмулятор нажатий клавиш (скажем спасибо Mr. Robot), выглядевший как обычная флешка. Более мощное устройство под названием Bash Bunny использовалось для атак на банкоматы.

Изобретатель PHUKD не остановился на достигнутом и создал «троянскую мышь», встроив в нее плату для тестирования системы на проникновение. Это с виду обычное периферийное устройство умело делать все, на что был способен PHUKD. С точки зрения социальной инженерии использовать HID-устройства для вторжения в систему может быть даже проще, чем пытаться делать это с помощью USB-флешек. Даже человек, который знает о том, что неизвестную флешку в компьютер вставлять не стоит, вряд ли задумается об опасности подключения клавиатуры или мыши.

Второе поколение вредоносных USB-устройств было создано в 2014–2015 годах — среди них, в частности, печально известные решения на базе BadUSB. Еще заслуживают упоминания TURNIPSCHOOL и Cottonmouth, которые, возможно, были разработаны Агентством национальной безопасности США. Эти устройства были настолько крохотными, что запросто помещались внутри USB-кабеля. С их помощью можно было добыть данные даже из компьютеров, которые не были подключены ни к каким сетям. Это же самый обычный кабель — кто заподозрит неладное?

Как сейчас обстоят дела со зловредными USB-устройствами

Третье поколение USB-устройств, тестирующих системы на проникновение, — это уже совершенно другой уровень. Один из таких инструментов — WHID Injector. По сути, это Rubberducky с возможностью удаленного подключения. Благодаря поддержке Wi-Fi его уже не надо заранее программировать на определенный род деятельности: преступник может управлять устройством дистанционно, что дает ему возможность действовать по ситуации и работать в разных операционных системах. Еще один инструмент третьего поколения — P4wnP1, основанный на Raspberry Pi, модификация Bash Bunny с дополнительными функциями, включая беспроводное подключение.

Разумеется, и WHID Injector, и Bash Bunny достаточно компактны и легко помещаются в клавиатуру или мышь. На этом видеоролике показан ноутбук, который не подключен к Интернету ни по локальной сети, ни через Wi-Fi, но к нему подсоединена клавиатура с трояном, которая позволяет атакующему удаленно выполнять команды и запускать приложения.

Миниатюрные USB-устройства вроде тех, о которых мы говорили выше, можно запрограммировать так, чтобы они выдавали себя за определенную модель HID-устройства. Так можно обходить политики безопасности в компаниях, где требуют использовать мыши и клавиатуры только определенных производителей. В инструментах вроде WHID Injector также может быть микрофон, который используется для прослушки и наблюдения за сотрудниками. Одного такого устройства может быть достаточно, чтобы скомпрометировать всю сеть целиком, если она не сегментирована надлежащим образом.

Как защитить системы от вредоносных USB-устройств

Троянизированные мыши, клавиатуры и кабели-шпионы представляют серьезную угрозу даже для изолированных систем. Сегодня инструменты для таких атак стоят дешево, а чтобы их программировать, не нужны специальные навыки. Так что вам следует постоянно быть начеку.

Для защиты критически важной инфраструктуры следует использовать многоуровневый подход.

- Во-первых, обеспечьте безопасность на физическом уровне, чтобы посторонний не смог подключить USB-устройство к системе управления. Заблокируйте неиспользуемые USB-порты физически, также желательно исключить возможность извлечения уже подключенных HID-устройств.

- Проинструктируйте сотрудников, чтобы они были в курсе возможных угроз, в том числе со стороны вредоносных USB-устройств (как, например, в инциденте с «Ла-Ла Ленд»).

- Сегментируйте сеть и сконфигурируйте права доступа таким образом, чтобы злоумышленники не смогли добраться до систем управления критически важной инфраструктурой.

- Защитите все системы предприятия с помощью решений, которые могут обнаруживать все возможные угрозы. В Kaspersky Endpoint Security for Business имеется технология, которая не дает подключить HID-устройство, если пользователь не подтвердит операцию кодом, введенным с уже авторизованного HID-устройства.

Источник: www.kaspersky.ru