Файловые вирусы — это вирусы, которые при размножении используют систему, какой — либо операционной системы. Внедрение файлового вируса возможно во все исполняемые файлы всех популярных операционных систем — DOS, Windows, OS2, Macintosh, UNIX и т.д.

По способу заражения файлов файловые вирусы делятся на обычные, которые встраивают свой код в файл, по возможности не нарушая его функциональности, а также на overwriting, паразитические (parasitic), компаньон-вирусы (companion), link-вирусы, вирусы-черви, заражающие объектные модули (OBJ), библиотеки компиляров (LIB) и исходные тексты программ.

Файловый нерезидентный вирус

Файловый нерезидентный вирус целиком размещается в исполняемом файле, в связи, с чем он активизируется только в случае активизации вирусоносителя, а по выполнении необходимых действий возвращает управление самой программе. При этом выбор очередного файла для заражения осуществляется вирусом посредством поиска по каталогу.

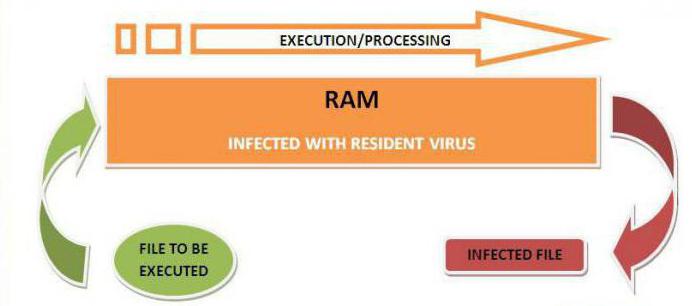

Файловый резидентный вирус

Файловый резидентный вирус отличается от нерезидентного тем, что заражает не только исполняемые файлы, находящиеся во внешней памяти, но и оперативную память ПЭВМ.

Компьютерные вирусы и антивирусные программы. 7 класс

Резидентный вирус состоит из так называемого инсталлятора и программ обработки прерываний. Инсталлятор получает управление при активизации вирусоносителя и инфицирует оперативную память путем размещения в ней управляющей части вируса и замены адресов в элементах вектора прерываний на адреса своих программ, обрабатывающих эти прерывания. На так называемой фазе слежения, следующей за описанной фазой инсталляции, при возникновении какого-либо прерывания управление получает соответствующая программа вируса.

В связи с существенно более универсальной по сравнению с нерезидентными вирусами обще схемой функционирования, резидентные вирусы могут реализовать самые разные способы инфицирования. Наиболее распространенными способами являются инфицирование запускаемых программ, а так же файлов при их открытии или чтении.

Источник: vuzlit.com

Определение и классификация компьютерных вирусов.

Любопытно, что у истоков появления компьютерных вирусов стоят добропорядочные инженеры из американской компании Bell Telephone Laboratories. Они придумали совершенно невинную игру «Дарвин», предполагавшую присутствие в памяти вычислительной машины так называемого супервизора, определявшего правила и порядок борьбы программ-соперников разных игроков между собой. Программы имели функции исследования пространства, размножения и уничтожения файлов, а смысл игры заключался в удалении всех копий программы противника и захвате поля битвы.

Но нет, наверное, в мире теории (в данном случае, это теория саморазмножающихся структур), которую не пытались бы использовать на практике в неблаговидных целях. Первый в истории компьютерный вирус Creeper не замедлил заявить о себе. Он был обнаружен в начале 70-х годов в прототипе современного Интернета — военной компьютерной сети APRAnet.

Виды компьютерных Вирусов | Опасные компьютерные Вирусы ТОП

Creeper самостоятельно входил через модем в сеть, передавал свою копию удаленной системе и проявлялся жизнерадостным сообщением на экране: «I’M THE CREEPER … CATCH ME IF YOU CAN». Некто, так и оставшийся мистером Икс, для удаления этого в общем безобидного вируса, может быть, даже своего детища, создал контрпрограмму Reaper удаленной системе и проявлялся жизнерадостным сообщением на экране: «I’M THE CREEPER … CATCH ME тело вируса Creeper, уничтожал его. Этот внешне малозначительный эпизод был, как оказалось, началом нескончаемой битвы создателей вирусов и антивирусов. Вариант древней как мир игры в «полицейские—воры».

А дальше все по законам биологии — чем больше появлялось компьютеров, тем более активной становилась и жизнедеятельность компьютерной фауны. Вскоре произошла и первая в истории массовая киберэпидемия. Elk Cloner на Apple II переворачивал изображение, заставлял мигать текст и выводил на экране разнообразные сообщения.

В те далекие семидесятые, памятные повальным увлечением НЛО, иные рядовые пользователи даже всерьез полагали, что это происки … внеземных цивилизаций. Но прошло еще по меньшей мере лет десять, прежде чем словосочетание «компьютерный вирус» стало термином, а родоначальник современной компьютерной вирусологии Фред Коэн дал ему научное определение как программы, способной заражать другие программы при помощи их модификации с целью внедрения своих копий. Тем не менее, разразившаяся вскоре глобальная эпидемия вируса Brain для IBM-совместимых компьютеров показала, что компьютерное сообщество абсолютно не готово к встрече с таким явлением.

Целую вспышку инфекции вызвал немецкий программист Ральф Бюргер, написавший провокационную книгу «Компьютерные вирусы: болезнь высоких технологий» (позже появился аналогичный труд Б. Хижняка «Пишем вирус и антивирус»). Обе книги, увы, способствовали популяризации идеи написания вирусов, и результат не замедлил себя ждать. Независимо друг от друга появляется сразу несколько представителей зловредной фауны для IBM-совместимых компьютеров: Лехайский вирус, семейство Suriv; ряд загрузочных вирусов в США, Новой Зеландии, Италии и первый самошифрующийся файловый вирус Cascade. Он получил такое название из-за вызываемого эффекта «осыпающихся букв».

Забавно, что при этом даже не все профессионалы верили в существование компьютерной фауны. Так, в 1988 году известный программист Питер Нортон язвительно сказал: вирусы — это такой же миф, как сказки о крокодилах, живущих в канализации Нью-Йорка. И будто в ответ на это заявление разразилась повальная эпидемия нового сетевого вируса, получившего название «Червь Морриса».

Он заразил несколько тысяч компьютерных систем в США, включая Исследовательский центр NASA, практически парализовал их работу, причинив убытков на 96 миллионов долларов. Но первой сенсацией в средствах массовой информации стал другой вирус — жестокий Datacrime, который инициировал безвозвратную потерю данных на жестком диске. Он появился на свет в год 500-летия открытия Америки и получил в США название «День Колумба». Кто-то предположил, что таким образом норвежские террористы пытаются отомстить за то, что открывателем Америки несправедливо считается Колумб, а не их соотечественник Рыжий Эрик.

Тут-то широкая общественность, наконец, заметила новое явление и даже обратилась к корпорации IBM с требованием избавить мир от вирусной напасти. Тщательно подсчитав выгоды, IBM рассекретила свой уже существовавший внутренний антивирусный проект, превратила его в коммерческий продукт и стала продавать. Почти одновременно начали выходить специализированные издания, например, Virus Bulletin и Virus Fax International, пытавшиеся объединить силы специалистов для борьбы с компьютерной чумой. Итак, «полицейские» тоже активизировались.

Но, как известно, первый ход белыми всегда делают, увы, «воры». Некий Джозеф Попп в конце 1989 года ухитрился разослать 20 тысяч дискет, содержащих троянскую программу Aids Information Diskett, по адресам в Европе, Африке и Австралии. Адреса были нагло похищены из баз данных журнала PC Business World и Всемирной организации здравоохранения. «Троянец» шифровал имена всех файлов, делал их невидимыми и оставлял на диске только один читаемый файл — счет, который следовало оплатить и …отослать по указанному адресу.

Но это еще цветочки! В Болгарии появился даже целый «завод» по производству семейства вирусов, а за ним и первая станция BBS (VX BBS), ориентированная на обмен вирусами и информацией для вирусописателей. Вряд ли стоит пояснять, каким мощным стимулом развития вирусного движения стала эта станция. Тем более что вслед за Болгарией подобные организации начали появляться по всему миру, образовалась целая когорта людей, посвятивших себя созданию зловредных программ.

Борцы с вирусами сделали ответный ход: в 1990 году в Гамбурге был создан Европейский институт компьютерных антивирусных исследований, который стал одной из наиболее уважаемых международных организаций, объединяющей практически все крупные антивирусные компании. Активно формировался международный рынок средств защиты от компьютерных вирусов. Появились специальные полицейские подразделения, занимающиеся исключительно компьютерными преступлениями.

Антивирусные компании решили использовать страх пользователей перед коварными вирусами ради извлечения собственной коммерческой выгоды. Чтобы привлечь внимание к своим продуктам, они, например, специально раздули шумиху вокруг эпидемии вируса «Michelangelo» («March6»). Слух о том, что 6 марта 1992 года будет разрушена информация более чем на пяти миллионах компьютеров в мире, вызвал настоящую панику. В результате прибыли компаний поднялись в несколько раз, а пострадали от этого вируса всего пару тысяч пользователей.

1996 год можно считать началом широкомасштабного наступления компьютерного андерграунда на операционные системы Windows и приложения Microsoft Office. Сотни вирусов сходили как с конвейера, и во многих из них использовались совершенно новые приемы и методы заражения. Компьютерные монстры вышли на новый виток своего развития — уровень 32-битных операционных систем.

На этом фоне в Великобритании состоялся громкий судебный процесс над 26-летним безработным Кристофером Пайлом, подозревавшимся в создании и распространении компьютерных вирусов Queeg и Pathogen, а также полиморфик-генератора SMEG. Он все-таки признал себя виновным и был приговорен к 18 месяцам тюремного заключения.

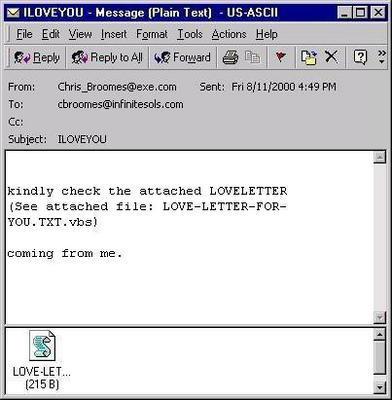

Этот факт, похоже, только подзадорил компьютерных вредителей: они добрались до электронной почты, распространяясь через программу MS Outlook, которая стала корпоративным стандартом в США и многих странах Европы, включая Украину. Исключительно опасный и живучий почтовый скрипт-вирус LoveLetter даже попал в Книгу рекордов Гиннесса.

Сразу после запуска он уничтожал на дисках файлы определенного расширения и незаметно рассылал свои копии по всем без исключения адресам, найденным в адресной книге MS Outlook. А вскоре появилась Melissa, которая считывала адресную книгу почтовой программы MS Outlook и аккуратно рассылала свои копии первой полусотне найденных адресатов. Несмотря на то что эпидемия была достаточно быстро погашена, такие гиганты индустрии, как Microsoft, Intel, Lockheed Martin были вынуждены временно отключить свои корпоративные службы электронной почты. Автор вируса, 31-летний программист из США Дэвид Смит был найден, арестован и осужден на 10 лет тюремного заключения и оштрафован на сумму 400 тис. долларов США.

Но атака на MS Windows, MS Office и сетевые приложения не ослабела. На арену выходят многочисленные троянские программы, ворующие пароли доступа в Интернет, разнообразные «черви», вирусы для документов Excel, Microsoft Access, многоплатформенный макро вирус, заражающий документы одновременно двух приложений MS Office: Access и Word, макро вирусы, переносящих свой код из одного Office-приложения в другое, и так далее и тому подобное. Появился опасный и технологически совершенный вирус-червь Hybris, который использовал Web-сайты и электронные конференции для загрузки новых модулей вируса на зараженные компьютеры.

Специалисты признали, что начиная с 2000 года заражение через Интернет и электронную почту стало основным способом транспортировки вредоносных кодов. Только за последние два месяца в мой компьютер пытались проникнуть шесть (!) вирусов из первой десятки самых рейтинговых, злостных вредителей, четыре «Червя» и два «Троянца».

Угроза более чем реальна

События прошлого года и первого квартала текущего свидетельствуют о том, что ситуация с вирусной опасностью существенно усугубилась в сравнении с предыдущими годами. Суммы ущерба, нанесенного вирусами западным компаниям в 2001 году, измеряются десятками миллиардов долларов! К сожалению, в Украине до сих пор нет технологии анализа последствий вирусных эпидемий и, соответственно, нет официальной статистики. Но если основываться на информации о вирусных атаках, поступившей в Центр технической поддержки Антивирусной лаборатории ЦЕБИТ (www . cbit . com . ua), то можно с уверенностью сказать, что необходимые на восстановление работоспособности информационных систем затраты плюс сумма прямого ущерба от простоя сети могли составить в прошлом году около $1,5 млн.

Некоторые крупные украинские компании официально признали, что стали жертвами вирусных атак в 2001 году и понесли немалые убытки (например компании Укртелеком за три дня вирусной эпидемии был нанесен ущерб около 1 млн грн). По оценкам аналитиков, потенциальный объем украинского рынка антивирусного ПО в 2002 году может составить до $5 млн, возможные же суммарные потери от вирусных атак могут превысить эту сумму в несколько раз.

А ведь компьютерный вирус дешевле предотвратить, чем вылечить. Для любой организации с гетерогенной сетью (возможно территориально-распределенной) антивирусная программа должна применяться вместе с многоуровневой моделью системы безопасности. Также необходимо построить централизованную, консольную систему управления и администрирования, передачи обновлений, сбора протоколов работы и сообщений об атаках. Для защиты корпоративных сетей крупных организаций рекомендуется применять не менее двух систем антивирусной защиты от разных производителей, установленных на разных уровнях информационной сети.

Определение и классификация компьютерных вирусов.

Denial Of Service ( DoS )-атака направлена на прекращение нормального функционирования системы и тем самым предотвращение доступа к системе авторизированных пользователей. Хакеры могут осуществить DoS-атаку посредством разрушения или модификации данных или перенагрузки серверов системы.

Антивирус — программа, которая находит и уничтожает вирусы. Полноценным и полнофункциональным антивирусным пакетом принято считать продукты, содержащие сканер, монитор, центр управления с планировщиком и конфигуратором, а также модуль обновления через Internet.

Вирус. Граница между компьютерным вирусом и обычным программным продуктом довольно размыта. И все же можно обозначить несколько обязательных условий в определении вируса. Во-первых, это способность к самопроизвольному размножению с последующим внедрением копий вируса в файлы, системные области компьютера или даже на другой компьютер по сети.

При этом дубликаты также сохраняют способность к дальнейшему распространению. Как правило, вирусы обладают каким-либо деструктивным действием, хотя это и не является обязательным условием.

Компьютерным вирусом называется программа (некоторая совокупность выполняемого кода/инструкций), которая способна создавать свои копии (не обязательно полностью совпадающие с оригиналом) и внедрять их в различные объекты/ресурсы компьютерных систем, сетей и т.д. без ведома пользователя. При этом копии сохраняют способность дальнейшего распространения.

Вирусы можно разделить на классы по следующим признакам:

· по среде обитания вируса;

· по способу заражения среды обитания;

· по деструктивным возможностям

· по особенностям алгоритма вируса

4.7.1 По среде обитания вирусы можно разделить на сетевые, файловые и загрузочные. Сетевые вирусы распространяются по компьютерной сети, файловые внедряются в выполняемые файлы, загрузочные — в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий системный загрузчик винчестера (Master Boot Record). Существуют сочетания — например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков. Такие вирусы, как правило, имеют довольно сложный алгоритм работы и часто применяют оригинальные методы проникновения в систему.

4.7.2. Способы заражения делятся на резидентный и нерезидентный. Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращение операционной системы к объектам заражения и внедряется в них.

Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время. Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы считаются нерезидентными.

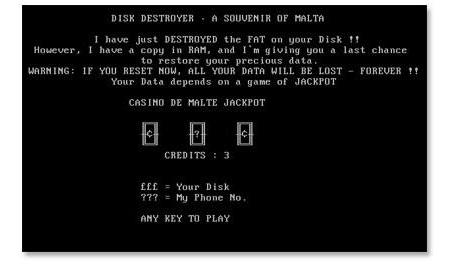

4.7.3. По деструктивным возможностям вирусы можно разделить на:

· безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

· неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами;

· опасные ви русы, которые могут привести к серьезным сбоям в работе

· очень опасные, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти.

4.7.4. По особенностям алгоритма можно выделить следующие группы вирусов:

· компаньон-вирусы (companion) — это вирусы, не изменяющие файлы. Алгоритм работы этих вирусов состоит в том, что они создают для EXE-файлов файлы-спутники, имеющие то же самое имя, но с расширением .COM, например, для файла XCOPY.EXE создается файл XCOPY.COM. Вирус записывается в COM-файл и никак не изменяет EXE-файл. При запуске такого файла DOS первым обнаружит и выполнит COM-файл, т.е. вирус, который затем запустит и EXE-файл.

· «логическая бомба» — тип троянского коня, который запускается при выполнении определенных действий. Тригером для срабатывания могут послужить специфические изменения в файле или заданные дата и время.

· «почтовая бомба» — очень большое электронное сообщение или несколько десятков тысяч сообщений по электронной почте, которые отсылаются на адрес пользователя с целью вывода из строя системы или предотвращения получения полезных сообщений.

· “паразитические” — все вирусы, которые при распространении своих копий обязательно изменяют содержимое дисковых секторов или файлов. В эту группу относятся все вирусы, которые не являются “червями” или “компаньон”.

· “студенческие” — крайне примитивные вирусы, часто нерезидентные и содержащие большое число ошибок;

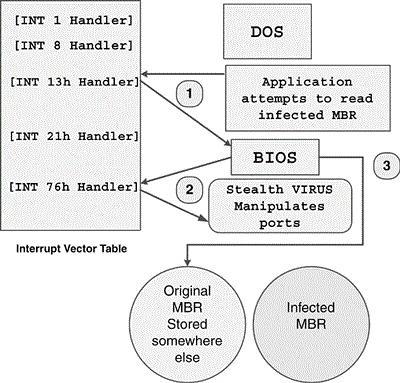

· “стелс”-вирусы (вирусы-невидимки, stealth), представляющие собой весьма совершенные программы, которые перехватывают обращения DOS к пораженным файлам или секторам дисков и “подставляют” вместо себя незараженные участки информации. Кроме этого, такие вирусы при обращении к файлам используют достаточно оригинальные алгоритмы, позволяющие “обманывать” резидентные антивирусные мониторы.

· “полиморфные”-вирусы (самошифрующиеся или вирусы-призраки, polymorphic) — достаточно труднообнаруживаемые вирусы, не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

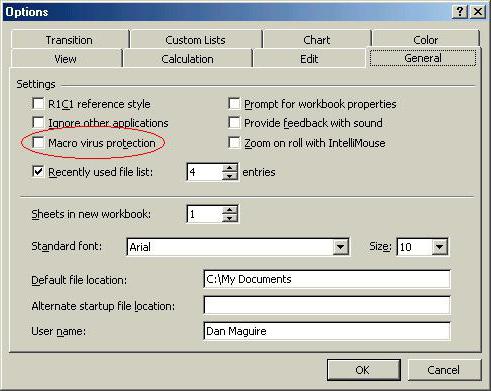

· “макро-вирусы” — вирусы этого семейства используют возможности макро-языков, встроенных в системы обработки данных (текстовые редакторы, электронные таблицы и т.д.). Впервые появившиеся в 1995 году, сегодня стали фактически самой большой проблемой в антивирусной борьбе. Этот вид вирусов использует язык VBA (Visual Basic for Application) для заражения документов MS Word, MS Excel, MS Outlook и даже MS Access. Для того чтобы обезопасить себя от макровирусов, необходимо отключить автозапуск макросов при открытии документов вышеназванных приложений.

· «резидентные вирусы» отличаются от нерезидентных тем, что после запуска инфицированной программы они остаются в оперативной памяти компьютера. У резидентных вирусов больше возможностей для контроля над компьютером и заражения файлов различных программ.

· вирусы-“черви” (worm) — вредительские компьютерные программы, которые способны саморазмножаться, но в отличие от вирусов не заражают другие файлы. Черви могут создавать свои копии на одном и том же компьютере или же копировать себя на другие компьютеры в сети.

· «троянские кони» — программы, которые маскируются под какие-либо полезные приложения (например, утилиты или даже антивирусные программы), но при этом наносящие различные разрушительные действия. Трояны не внедряются в другие файлы и не обладают способностью к самодублированию. По сравнению с вирусами троянские кони мало распространены, поскольку после запуска они либо уничтожают себя вместе с остальными данными на диске, либо уничтожаются самим пострадавшим пользователем.

Дата добавления: 2020-11-23 ; просмотров: 207 ; Мы поможем в написании вашей работы!

Источник: studopedia.net

Резидентные вирусы: что это и как уничтожить. Компьютерные вирусы

Большинство пользователей хоть раз в жизни сталкивались с понятием компьютерных вирусов. Правда, не многие знают, что классификация угроз в основе своей состоит из двух больших категорий: нерезидентные и резидентные вирусы. Остановимся на втором классе, поскольку именно его представители являются наиболее опасными, а иногда и неудаляемыми даже при форматировании диска или логического раздела.

Что такое резидентные вирусы?

Итак, с чем же имеет дело пользователь? Для упрощенного объяснения структуры и принципов работы таких вирусов для начала стоит остановиться на объяснении того, что такое резидентная программа вообще.

Считается, что к такому типу программ относятся приложения, работающие постоянно в режиме мониторинга, явным образом не проявляя своих действий (например, те же штатные антивирусные сканеры). Что же касается угроз, проникающих в компьютерные системы, они не только висят постоянно в памяти компьютера, но и создают собственные дубли.

Таким образом, копии вирусов и постоянно следят за системой, и перемещаются по ней, что существенно затрудняет их поиск. Некоторые угрозы способны еще и менять собственную структуру, а их детектирование на основе общепринятых методов становится практически невозможным. Чуть позже рассмотрим, как избавиться от вирусов такого типа. А пока остановимся на основных разновидностях резидентных угроз.

DOS-угрозы

Изначально, когда Windows- или UNIX-подобных систем еще и в помине не было, а общение пользователя с компьютером происходило на уровне команд, появилась «операционка» DOS, достаточно долго продержавшаяся на пике популярности.

И именно для таких систем начали создаваться нерезидентные и резидентные вирусы, действие которых сначала было направлено на нарушение работоспособности системы или удаление пользовательских файлов и папок.

Принцип действия таких угроз, который, кстати, широко применяется и до сих пор, состоит в том, что они перехватывают обращения к файлам, а после этого заражают вызываемый объект. Впрочем, большинство известных сегодня угроз работает именно по этому типу. Но вот проникают вирусы в систему либо посредством создания резидентного модуля в виде драйвера, который указывается в файле системной конфигурации Config.sys, либо через использование специальной функции KEEP для отслеживания прерываний.

Хуже дело обстоит в том случае, когда резидентные вирусы такого типа используют выделение под себя областей системной памяти. Ситуация такова, что сначала вирус «отрезает» кусок свободной памяти, затем помечает эту область как занятую, после чего сохраняет в ней собственную копию. Что самое печальное, известны случаи, когда копии находятся и в видеопамяти, и в областях, зарезервированных под буфер обмена, и в таблицах векторов прерываний, и в рабочих областях DOS.

Все это делает копии вирусных угроз настолько живучими, что они, в отличие от нерезидентных вирусов, которые работают, пока запущена какая-то программа или функционирует операционная система, способны активироваться вновь даже после перезагрузки. Кроме того, при обращении к зараженному объекту вирус способен создавать собственную копию даже в оперативной памяти. Как следствие – моментальное зависание компьютера. Как уже понятно, лечение вирусов этого типа должно производиться при помощи специальных сканеров, причем желательно не стационарных, а портативных или тех, которые способны загружаться с оптических дисков или USB-носителей. Но об этом несколько позже.

Загрузочные угрозы

Загрузочные вирусы проникают в систему по схожему методу. Вот только ведут они себя, что называется, утонченно, сначала «съедая» кусок системной памяти (обычно 1 Кб, но иногда этот показатель может достигать максимум 30 Кб), затем прописывая туда собственный код в виде копии, после чего начиная требовать перезагрузку. Это чревато негативными последствиями, поскольку после рестарта вирус восстанавливает уменьшенную память до исходного размера, а его копия оказывается вне системной памяти.

Кроме отслеживания прерываний такие вирусы способны прописывать собственные коды в загрузочном секторе (запись MBR). Несколько реже используются перехваты BIOS и DOS, причем сами вирусы загружаются однократно, не проверяя наличие собственной копии.

Вирусы под Windows

С появлением Windows-систем разработки вирусов вышли на новый уровень, к сожалению. Сегодня именно Windows любой версии считается наиболее уязвимой системой, несмотря даже на усилия, прилагаемые специалистами корпорации Microsoft в области разработки модулей безопасности.

Вирусы, рассчитанные на Windows, работают по принципам, схожим с DOS-угрозами, вот только способов проникновения на компьютер тут гораздо больше. Из самых распространенных выделяют три основных, по которым в системе вирус может прописать собственный код:

- регистрация вируса как работающего в данный момент приложения;

- выделение блока памяти и запись в него собственной копии;

- работа в системе под видом драйвера VxD или маскировка под драйвер Windows NT.

Зараженные файлы или области системной памяти, в принципе, можно вылечить стандартными методами, которые применяются в антивирусных сканерах (детектирование по маске вируса, сравнение с базами сигнатур и т. д.). Однако если используются простенькие бесплатные программы, они могут вирус и не определить, а иногда даже выдать ложное срабатывание. Поэтому луче применять портативные утилиты вроде «Доктор Веб» (в частности, Dr. Web CureIt!) или продукты «Лаборатории Касперского». Впрочем, сегодня можно найти достаточно много утилит такого типа.

Макро-вирусы

Перед нами еще одна разновидность угроз. Название происходит от слова «макрос», то есть исполняемого апплета или надстройки, применяемых в некоторых редакторах. Неудивительно, что запуск вируса происходит в момент старта программы (Word, Excel и т. д.), открытия офисного документа, его печати, вызова пунктов меню и т. п.

Такие угрозы в виде системных макросов находятся в памяти в течение всего времени работы редактора. Но в целом если рассматривать вопрос о том, как избавиться от вирусов данного типа, решение оказывается достаточно простым. В некоторых случаях помогает даже обычное отключение надстроек или выполнения макросов в самом редакторе, а также задействование антивирусной защиты апплетов, не говоря уже об обычном быстром сканировании системы антивирусными пакетами.

Вирусы на основе технологии «стелс»

Теперь посмотрим на маскирующиеся вирусы, ведь не зря же они получили свое название от самолета-невидимки.

Суть их функционирования как раз и состоит в том, что они выдают себя за системный компонент, а определить их обычными способами иногда оказывается достаточно сложным делом. Среди таких угроз можно найти и макровирусы, и загрузочные угрозы, и DOS-вирусы. Считается, что для Windows стелс-вирусы еще не разработаны, хотя многие специалисты утверждают, что это всего лишь дело времени.

Файловые разновидности

Вообще все вирусы можно назвать файловыми, поскольку они так или иначе затрагивают файловую систему и воздействуют на файлы, то ли заражая их собственным кодом, то ли шифруя, то ли делая недоступными по причине порчи или удаления.

Самыми простыми примерами можно назвать современные вирусы-шифровальщики (вымогатели), а также печально известный I Love You. С ними без специальных расшифровочных ключей лечение вирусов произвести не то что сложно, а зачастую невозможно вообще. Даже ведущие разработчики антивирусного ПО бессильно разводят руками, ведь, в отличие от современных систем шифрования AES256, тут применяется технология AES1024. Сами понимаете, что на расшифровку может уйти не один десяток лет, исходя из количества возможных вариантов ключа.

Полиморфные угрозы

Наконец, еще одна разновидность угроз, в которых применяется явление полиморфизма. В чем оно состоит? В том, что вирусы постоянно изменяют собственный код, причем делается это на основе так называемого плавающего ключа.

Иными словами, по маске определить угрозу невозможно, поскольку, как видим, изменяется не только ее структура на основе кода, но и ключ к расшифровке. Для борьбы с такими проблемами применяются специальные полиморфные дешифраторы (расшифровщики). Правда, как показывает практика, они способны расшифровать только самые простые вирусы. Более сложные алгоритмы, увы, в большинстве случаев их воздействию не поддаются. Отдельно стоит сказать, что изменение кода таких вирусов сопутствует созданию копий с уменьшенной их длиной, которая может отличаться от оригинала весьма существенно.

Как бороться с резидентными угрозами

Наконец, переходим к вопросу, касающемуся борьбы с резидентными вирусами и защиты компьютерных систем любого уровня сложности. Самым простым способом протекции можно считать инсталляцию штатного антивирусного пакета, вот только использовать лучше не бесплатные программы, а хотя бы условно-бесплатные (trial) версии от разработчиков вроде «Доктор Веб», «Антивирус Касперского», ESET NOD32 или программы типа Smart Security, если юзер постоянно работает с Интернетом.

Впрочем, и в этом случае никто не застрахован от того, что угроза не проникнет на компьютер. Если уж такая ситуация произошла, для начала следует применять портативные сканеры, а лучше использовать дисковые утилиты Rescue Disk. С их помощью можно произвести загрузку интерфейса программы и сканирование еще до старта основной операционной системы (вирусы могут создавать и хранить собственные копии в системной и даже в оперативной памяти).

И еще: не рекомендуется использовать программное обеспечение вроде SpyHunter, а то потом от самого пакета и его сопутствующих компонентов избавиться непосвященному пользователю будет проблематично. И, конечно же, не стоит сразу удалять зараженные файлы или пытаться форматировать винчестер. Лучше оставить лечение профессиональным антивирусным продуктам.

Заключение

Остается добавить, что выше рассмотрены только основные аспекты, касающиеся резидентных вирусов и методов борьбы с ними. Ведь если посмотреть на компьютерные угрозы, так сказать, в глобальном смысле, каждый день появляется такое огромное их количество, что разработчики средств защиты просто не успевают придумывать новые методы борьбы с такими напастями.

Источник: fb.ru