От сheckm8 до сheckra1n и извлечения данных iOS-устройств

В октябре 2019 года появилась новость о некотором компьютерном энтузиасте под ником axi0mX, который опубликовал в свободном доступе эксплойт, позволяющий получить права суперпользователя на всех устройствах Apple, выпущенных в период с 2011 по 2017 год. Особенностью этого эксплойта является тот факт, что уязвимость, на которой он основан, нельзя исправить программно (в виде обновления ПО или перепрошивки устройства), так как брешь кроется в неперезаписываемой (read-only) памяти устройства. Следовательно, все iOS-устройства с данной уязвимостью, будут подвержены ей всегда, вне зависимости от версии прошивки.

Что возможно реализовать, используя сheckm8 как основу?

Создание checkm8 открыло множество новых перспектив. Стало реальным осуществление запуска яблочного смартфона с кастомной версией операционной системы, копирования всех его данных и отката устройства на предыдущие версии. В теории на устройстве можно даже запустить Linux или Android.

Checkra1n WINDOWS OFFICIAL Jailbreak *Full Tutorial* (NO USB/Linux) (iOS 14.8.1 — 12)(iRemovalRa1n)

Более того, появился доступ к отладочному режиму процессора — теперь можно настраивать его работу на аппаратном уровне через интерфейс JTAG с помощью специального кабеля. По умолчанию настройки такого рода могут быть только на специальных версиях устройств для разработчиков, так как в них присутствует особая метка, проверив которую, система дает доступ к JTAG-отладке. С помощью сheckm8 можно установить упомянутую метку и на обычном устройстве. Наконец, сheckm8 послужил отправной точкой для создания полупривязанного джейлбрейка, который подходит для любого из уязвимых устройств, независимо от установленной версии iOS. В ноябре 2019 года разработчик из Италии, Лука Тодеско, представил миру checkra1n, но обо всем по порядку.

Что уже получилось осуществить?

На данный момент с использованием эксплойта сheckm8 реализованы следующие возможности:

- создание физического образа SecureROM (bootrom), первого этапа загрузки устройства;

- предоставление доступа к аппаратным функциям шифрования и дешифровки данных с использованием встроенных ключей GID/UID;

- предыдущий пункт, в свою очередь, дает возможность расшифровки ключей для файлов прошивки iOS;

- включение отладочного интерфейса JTAG (для работы с ним необходимо дополнительное оборудование и ПО);

- осуществление загрузки устройства с отображением на экране журнала событий (только для iPhone X);

- загрузка образов файлов img4 (iBSS/LLB), исполняемых после первоначальной загрузки устройства (SecureROM), как в DFU-режиме с примененным эксплойтом, так и с отключенной проверкой сигнатур.

Чем ограничен сheckm8?

Несмотря на все свои сильные стороны, checkm8 имеет определенные ограничения по применению. Во-первых, уязвимость может эксплуатироваться только в оперативной (энергозависимой) памяти. То есть после выключения или перезагрузки исследуемого устройства, оно запустится в обычном режиме, и эксплойт/Jailbreak нужно будет применять заново.

ОБХОД ICLOUD С ПОМОЩЬЮ CHECKRA1N И IFRP TOOL

Во-вторых, используя checkm8, невозможно реализовать обход либо быстрый перебор пароля, так как обработка его или биометрических данных и связанное с ними шифрование реализованы в отдельном процессоре (secure enclave processor), на который эксплойт не оказывает никакого влияния. Но checkm8 при всех его достоинствах и недостатках открыл дорогу к созданию сheckra1n. Давайте подробнее поговорим о том, что это такое.

Что такое сheckra1n?

Сheckra1n — это полупривязанный Jailbreak, основанный на эксплойте checkm8. По сути, разработчики checkra1n, используя доступ к исполнению своего кода на первом этапе загрузки iOS (эту возможность и дает checkm8), изменили всю ее последующую цепочку и саму операционную систему таким образом, что после её загрузки мы получаем root-доступ к файловой системе гаджета и исполнению любого неподписанного кода.

Поддержка устройств и версий iOS на практике

Наши специалисты внимательно изучили список официально поддерживаемых устройств на сайте сheckra1n и пришли к выводу, что данный Jailbreak может также поддерживаться другими устройствами, основываясь на модели их чипсетов (колонка №3 в таблице ниже).

Источник: teletype.in

Checkra1n что это за программа

Будь в курсе последних новостей из мира гаджетов и технологий

iGuides для смартфонов Apple

Вышел универсальный джейлбрейк checkra1n для iOS 12.3 — 13.2: как сделать

Георгий Лямин — 11 ноября 2019, 11:00

Checkra1n — это уникальный прецедент, который мы не видели со времен limera1n для iPhone 4 с процессором A4. К сожалению, новый способ для джейлбрейка не отвязан, как это было в случае с limera1n, но он использует эксплоит, который Apple не сможет устранить с помощью обновления программного обеспечения, а это означает, что устройства могут быть джейлбрейкнуты независимо от версии ПО.

Звучит неплохо. Но стоит иметь в виду, что обновления не смогут устранить уязвимость checkm8, они все же могут сломать джейлбрейк checkra1n. Поэтому утилиту необходимо поддерживать до тех пор, пока Apple выпускает апдейты для поддерживаемых устройств.

Что нужно знать

Инструмент checkra1n находится в стадии публичной бета-версии, настоятельно не рекомендуется использовать этот джейлбрейк на устройстве для повседневного использования до тех пор, пока он не выйдет стабильный релиз.

На момент выхода статьи checkra1n поддерживает все устройства под управлением iOS 12.3 и более поздних версий, включая iPhone 5s и iPhone X, а также все смартфоны выпущенные в промежутке между этими моделями. В список исключений вошли iPad Air 2, iPad (5- го поколения) и iPad Pro (1-го поколения). На данный момент поддержка iPhone 5s, iPad mini 2, iPad mini 3 и iPad Air носит экспериментальных характер, вероятно, эти устройства могут испытывать некоторые трудности при попытке сделать джейлбрейк. Как утверждается, надежность будет улучшена по мере выпуска обновленных версий.

Стоит также отметить, что checkra1n — это полупривязанный инструмент, а это значит что нужно будет подключаться к компьютеру после каждой перезагрузки устройства для восстановления джейлбрейка. Этот способ все же отличается от привязанного, потому что вы сможете использовать устройство после перезагрузки с чистой iOS.

После успешной процедуры джейлбрейка, утилита checkra1n устанавливает менеджер пакетов Cydia. Разработчик сообщил, что в будущем будут поддерживаться и другие пакетные менеджеры, скорее всего он имел в виду Sileo.

Где скачать

Стоит еще раз отметить, что это бета-версия утилиты и для повседневного использования лучше дождаться стабильного релиза. Несмотря на это, если вы все же решили попробовать checkra1n, то все действия вы делаете на свой страх и риск. Загрузить актуальную версию утилиты можно с официального сайта.

Как сделать джейлбрейк с помощью checkra1n

Что нужно знать перед началом процедуры:

- На данный момент checkra1n доступен только на macOS, поддержка других операционных систем планируется в будущем

- Это полупривязанный способ

- Поддерживаемые версии iOS: 12.3 — 13.2

- Поддерживаемые менеджеры пакетов: Cydia

Инструкция:

- Подключите ваше устройство к компьютеру Mac с помощью сертифицированного Mfi-кабеля Ligthning. Не забудьте нажать «Доверять», если потребуется.

- Загрузите инструмент для джейлбрейка checkra1n с официального сайта команды разработчиков.

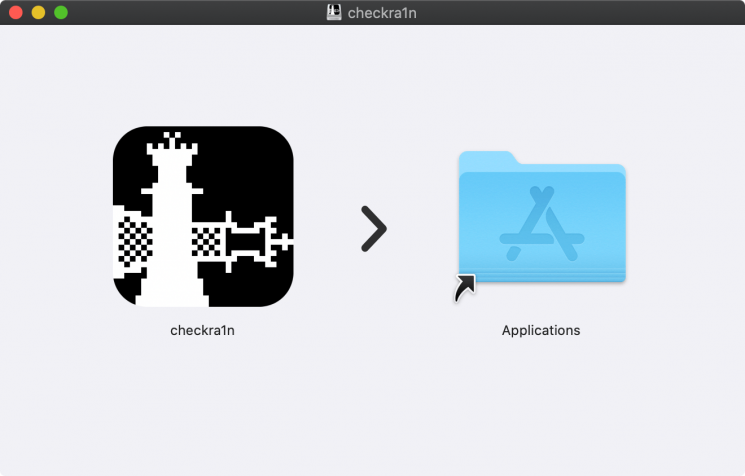

- Откройте загруженных файл .dmg, а затем перетащите иконку checkra1n в папку с приложениями (Applications).

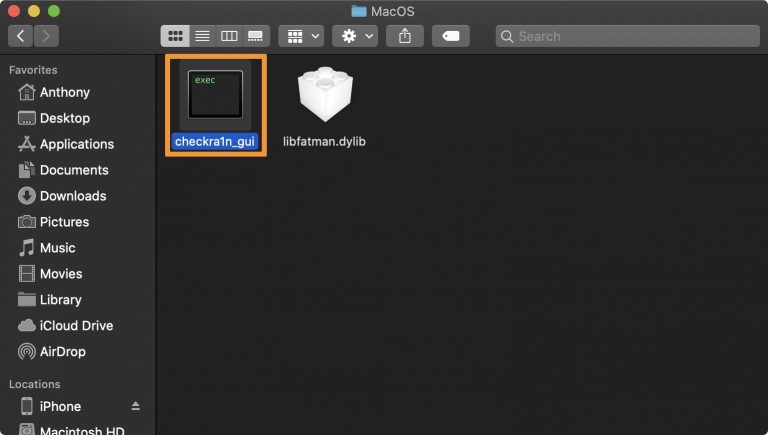

- Откройте папку с приложениями, щелкните правой кнопкой мыши по иконке checkra1n и выберите параметр «Показать содержимое пакета».

- Теперь перейдите в checkra1n >Contents >MacOS и дважды кликните по файлу checkra1n_gui.

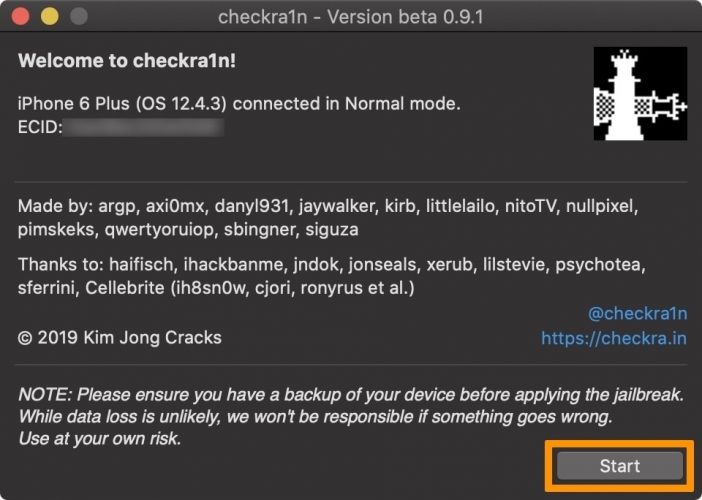

- Сразу после этого вас встретит стартовое окно утилиты для джейлбрейка. Проверьте, что ваше устройство подключено и распознано. Если все в порядке нажмите кнопку Start.

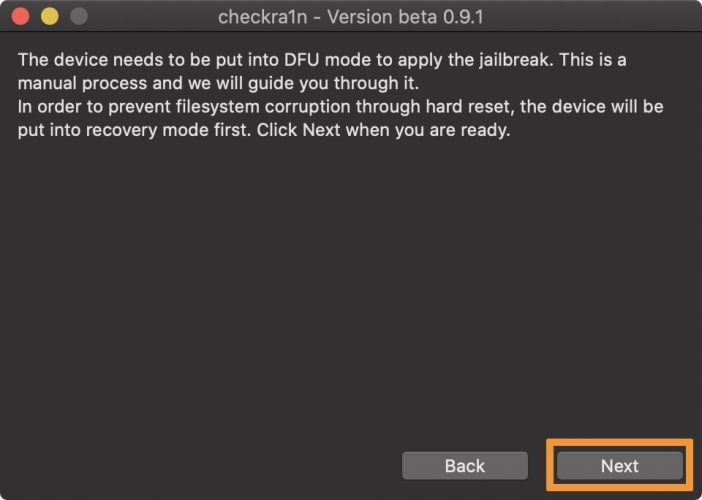

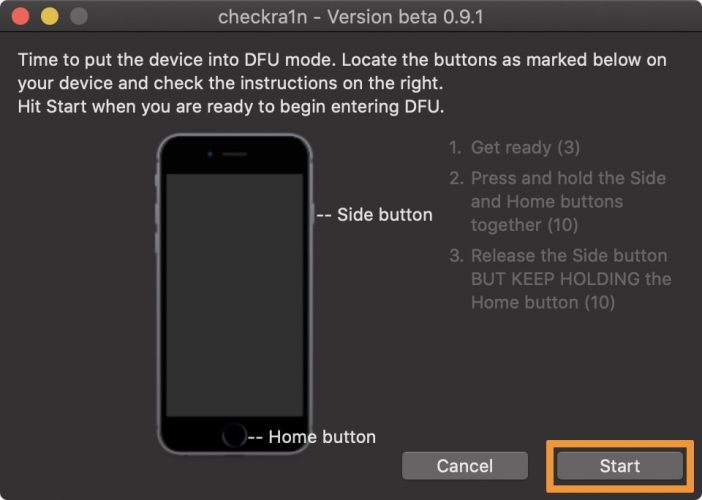

- Приложение checkra1n сообщит о необходимости перейти в режим DFU. Нажмите кнопку Next.

- Утилита расскажет, как перевести устройство в режим DFU. Приготовьтесь, нажмите кнопку Start и следуйте инструкциям на экране.

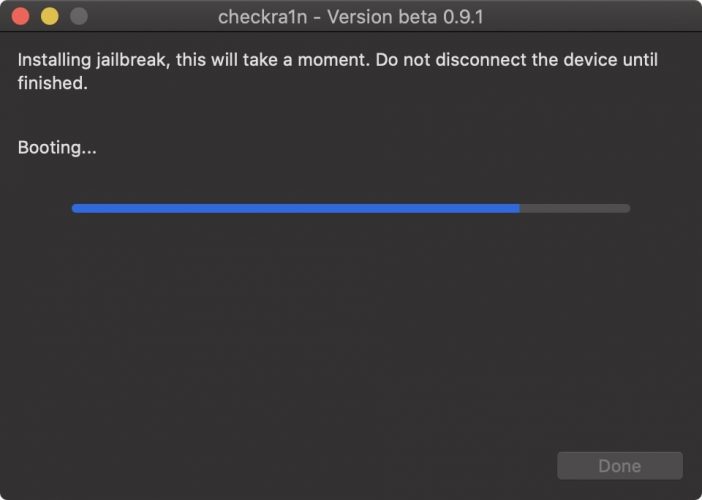

- После успешного перехода в режим DFU, checkra1n запустит процедуру джейлбрейка.

- На вашем устройстве появится загрузочный экран с логотипом checkra1n. Не отключайте устройство, пока процедура джейлбрейка не будет завершена.

- После завершения процедуры вы можете закрыть приложение checkra1n.

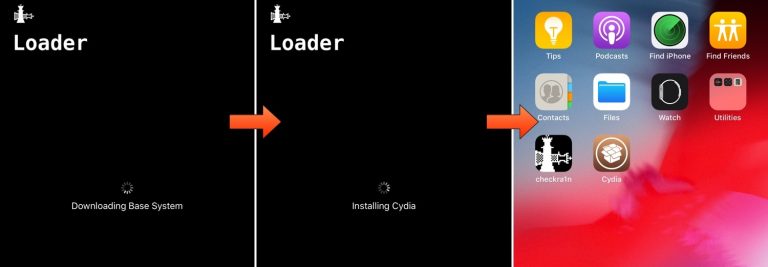

- Сразу после этого на экране вашего устройства должна появится иконка загрузчика checkra1n. Нажмите на нее.

- В открывшемся окне нажмите на строку Cydia, затем нажмите появившуюся кнопку Install Cydia.

- Загрузчик checkra1n начнет установку менеджера пакетов.

- Когда все закончится загрузчик закроется, и на главном экране появится иконка приложения Cydia.

- Поздравляем, джейлбрейк завершен!

Источник: www.iguides.ru

Сравнение джейлбрейк-инструментов checkra1n и unc0ver

На выходных вышли обновления сразу двух джейлбрейк-инструментов: checkra1n и unc0ver. Оба стали поддерживать iOS 13.5 – последнюю публично доступную версию системы. Нечасто бывает доступен джейлбрейк для подписываемой версии системы, а теперь вариантов даже несколько.

Многие стали интересоваться, чем отличаются инструменты checkra1n и unc0ver, и какой из них лучше. Об этом и пойдёт речь ниже.

- Различия checkra1n and unc0ver

- Тип джейлбрейка

- Используемый эксплойт

- Поддерживаемые устройства

- Использование

Различия checkra1n and unc0ver

Тип джейлбрейка

Начнём с того, что checkra1n – это полу-привязанный джейлбрейк, а unc0ver – полу-непривязанный джейлбрейк. Вот что нужно знать об этих типах джейлбрейка:

- Полу-привязанный: Для каждой переустановки джейлбрейка устройство нужно подключать к компьютеру, iPhone можно использовать и без джейлбрейка после перезагрузки.

- Полу-непривязанный: Для переустановки не нужен компьютер, и вы можете использовать iPhone без джейлбрейка после перезагрузки.

Всё верно, для установки полу-привязанного джейлбрейка нужен компьютер, режим DFU и специальная программа. Для полу-непривязанного джейлбрейка достаточно один загрузить приложение на смартфон и использовать его для переустановки. Для второго даже может быть не нужно подключение к компьютеру, поскольку загрузить приложение можно с помощью сервисов, вроде Ignition и App Ninja.

Используемый эксплойт

Ещё одно различие заключается в том, что checkra1n использует bootrom эксплойт checkm8, а unc0ver – разные системные эксплойты tfp0.

Эксплойт джейлбрейка checkra1n невозможно исправить системным обновлением. Apple понадобилось бы собрать все устройства, на которые он действует, и изменить их материнские платы. Звучит нереально. По сути джейлбрейк для этих устройств теперь обеспечен пожизненно.

Эксплойты tfp0 – системные, а значит их можно исправить системным обновлением. Именно поэтому джейлбрейк unc0ver стал поддерживать iOS 13.5 только вчера. Предыдущий эксплойт iOS 13.3 был исправлен в iOS 13.3.1 и новее. Поэтому джейлбрейк unc0ver не поддерживает и iOS 12.4.7. Если у вас стоит этот инструмент, то вам нужно избегать обновлений, чтобы не потерять джейлбрейк.

Поддерживаемые устройства

Количество поддерживаемых устройств – ещё одно различие инструментов.

Джейлбрейк checkra1n поддерживает только устройства A7- A11, а именно iPhone 5s- iPhone X. Модели iPhone XS и новее инструмент не поддерживает. Зато он способен взломать любые версии системы.

Джейлбрейк unc0ver поддерживает все модели устройств с поддерживаемыми версиями системы. К примеру, недавно появилась поддержка всех устройств, на которые можно установить iOS 13.5.

Использование

Конечно же, использование двух джейлбрейк-инструментов тоже различается.

Джейлбрейк checkra1n – это компьютерная программа для macOS и Linux. Версия для Windows тоже должна появиться, но неизвестно, когда. Использовать программу просто, подробнее об этом читайте здесь.

Из-за того, что для установки джейлбрейка нужен компьютер, многие стали находить разные варианты обхода. К примеру, установить джейлбрейк можно через устройство с Android или портативное устройство Ra1nbox.

Джейлбрейк unc0ver – это .ipa файл (приложение для iOS), которое можно загрузить на устройство разными способами, включая AltStore, Cydia Impactor и Xcode. Для этого нужно подключить устройство к компьютеру. После этого компьютер вам не понадобится, всё можно делать на самом смартфоне. Мы рекомендуем метод установки через AltStore.

Джейлбрейк unc0ver можно установить и без компьютера с помощью сервисов для подписи, как Ignition или App Ninja. Однако время от времени их сертификаты подписи перестают действовать, так что способ с компьютером лучше.

Сходства инструментов

- Оба инструмента можно использовать для установки одних и тех же джейлбрейк-твиков.

- Оба инструмента устанавливают менеджер твиков Cydia по умолчанию.

- Оба джейлбрейка нужно переустанавливать после перезагрузки устройства.

- Оба поддерживают iOS 12 и iOS 13.

- Оба джейлбрейка можно удалить с помощью восстановления rootFS или восстановления системы.

- Оба инструмента можно установить на одно и то же устройство (но не одновременно).

- Оба инструмента регулярно обновляются и становятся лучше.

Вывод

Различий у двух инструментов не так уже и много. Выбрав любой из них, вы не прогадаете. У инструмента checkra1n есть свои преимущества. К примеру, Apple не сможет нарушить его работу системным обновлением. Однако он доступен только для старых устройств.

Если у вас новая модель iPhone, то ваш вариант – джейлбрейк unc0ver.

Объективно сказать, какой из джейлбрейк-инструментов лучше, невозможно. Выбор зависит от того, какое у вас устройство, и есть ли у вас постоянный доступ к компьютеру.

Источник: it-here.ru

Шах и мат! Как устроен нашумевший эксплоит checkm8 и как им воспользоваться

Пользователи айфонов прекрасно знают, зачем нужен джейлбрейк. Доступ к файловой системе в iOS позволяет устанавливать приложения из сторонних репозиториев и гибко менять настройки, которые обычно недоступны. До недавнего времени джейла для iOS 13 не существовало. Точнее, до тех пор, пока хакер axi0mX не обнаружил уязвимость checkm8 и не объяснил, как можно заюзать ее на благо прогрессивной общественности. А сегодня мы расскажем об этой находке тебе и покажем, как с ней обращаться.

Коррозия железа

Название уязвимости checkm8 произносится по-английски примерно как checkm-eight, что созвучно со словом checkmate — «шах и мат», символизирующим окончание шахматной партии. Отсюда и характерный логотип одноименного эксплоита в виде опрокинутой фигуры шахматного короля. «Игра окончена, ребята из Купертино, — как бы намекают нам авторы сплоита, — you lose».

Самое интересное во всей этой истории с checkm8 то, что уязвимость была обнаружена не на программном, а на аппаратном уровне яблочной техники, причем охватывает она очень большой диапазон моделей, начиная с самых древних устройств на чипе А5 вроде iPhone 4S и заканчивая вполне современным iPhone X.

Дыра прячется в механизме BootROM, который играет ключевую роль в процессе загрузки айфонов и айпадов. Причем пофиксить ее программными заплатками невозможно: для того чтобы решить проблему, нужно пересмотреть аппаратную конфигурацию самого девайса, чего, как ты понимаешь, за пару месяцев никак не сделать. На мой взгляд, checkm8 — это крупнейший факап Apple со времен трояна Flashback, заразившего и объединившего в ботнет почти 500 тысяч маков под управлением OS X по всему миру. Но тогда, в 2012 году, все успешно разрешилось обновлением Java-машины в macOS, уязвимость в которой и использовал трой. Сейчас у Apple уже не получится соскочить столь же легко и элегантно.

История с географией

О checkm8 известно уже давненько. Первые упоминания об уязвимости в BootROM яблочных мобильных устройств появились в Сети 27 сентября 2019 года, когда axi0mX публично сообщил в твиттере о своей находке. Горячую новость тут же подхватили многочисленные сайты и даже авторитетные СМИ, громко заявившие о появлении универсального джейлбрейка для целого зоопарка смартфонов от Apple. На самом деле полноценного джейла на тот момент еще не существовало: экспериментируя с DFU, axi0mX обнаружил аппаратную уязвимость, которую потенциально можно использовать для взлома файловой системы iOS.

Сперва с помощью checkm8 нельзя было сделать практически ничего, кроме замены стандартной загрузочной картинки iPhone в виде надкусанного яблока на что-то более оригинальное. Полноценный джейлбрейк с возможностью установки Cydia был представлен только 8 ноября на конференции POC2019 в Сеуле, да и тот пока еще находится в состоянии бета-тестирования.

В разработке джейла на основе checkm8 принимала участие целая команда исследователей, объединенная под общим названием checkra1n. В нее, помимо самого axi0mX и известного iOS-исследователя и талантливого хакера Луки Тодеско (qwertyoruiop), входит еще как минимум десяток человек, о чем красноречиво свидетельствует раздел Credits на сайте этой банды.

На сегодняшний день бета-версия разработанного командой checkra1n джейлбрейка позволяет взломать устройства с установленной iOS 13, начиная с iPhone 6S и заканчивая Х — на более ранних девайсах утилита не тестировалась. Как происходит этот взлом и на каких принципах он основан? Давай разбираться.

Раз, два, три, четыре, пять, начинаем загружать…

Для пользователя загрузка айфона выглядит крайне просто: нажал на кнопочку — и спустя пару секунд на экране появляется привычный интерфейс iOS. С технической точки зрения все немного сложнее.

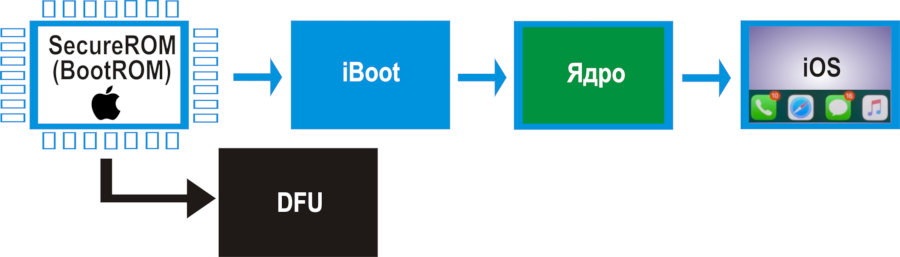

За начальный этап запуска яблочного устройства отвечает так называемый SecureROM, он же BootROM. Это — самый первый код, который запускается при холодной загрузке в Application Processor. Фактически он представляет собой урезанную и упрощенную версию загрузчика iBoot. Основная задача SecureROM — получить образ загрузчика из энергонезависимой памяти и передать ему управление.

Этот код хранится непосредственно в чипе на аппаратном уровне, доступен только на чтение и потому не может быть изменен никаким образом извне. SecureROM — это самый доверенный код в Application Processor, который выполняется без каких-либо проверок. Он же отвечает за переход устройства в сервисный режим восстановления DFU (Device Firmware Update), активизируемый нажатием специальной комбинации кнопок при включении девайса. Для нас важно, что в режиме DFU доступна загрузка на устройство файлов через интерфейс USB.

Архитектурно SecureROM представляет собой первое звено цепочки безопасной загрузки, придуманной Apple для защиты от самого главного врага яблочных мобильных устройств — вредоносных программ и джейлбрейков. В SecureROM вшит криптографический ключ Apple, используемый для расшифровки образов, которые задействованы на последующих этапах загрузки, а также имеется необходимый инструментарий для работы с криптоалгоритмами. Получив управление от SecureROM, загрузчик iBoot расшифровывает и запускает ядро операционной системы, после чего загружается образ самой iOS с графическим интерфейсом пользователя. Однако все эти этапы запуска iPhone или iPad выполняются, только если инициализация SecureROM прошла успешно.

Именно поэтому все существовавшие до открытия checkm8 джейлбрейки старались всячески обойти этот механизм. Ведь их первоочередная задача — загрузить пропатченный образ iOS, допускающий установку программ из сторонних источников, чего не должно происходить с использованием SecureROM, стоящего на страже безопасной загрузки. Именно полный контроль над процессом запуска операционной системы гарантирует невозможность проникновения на устройство всевозможных буткитов, руткитов и прочей подобной малвари, отсутствием которой всегда и славилась мобильная платформа от Apple.

Протокол DFU

Как уже упоминалось, режим восстановления яблочного девайса DFU используется, если невозможна штатная загрузка айфона или айпада, и допускает обмен данными между компьютером и устройством через интерфейс USB. Для организации этого обмена в Купертино придумали специальный протокол DFU. С его помощью можно залить на окирпиченный айфон новую прошивку, восстановить телефон из резервной копии или обновить операционную систему.

Протокол DFU загружает с компьютера на яблочный девайс блоки данных с образом прошивки по запросу 0x21, 1 . Когда загрузка полностью завершается, запрашивается состояние устройства, после чего соединение по USB разрывается, устройство выходит из режима DFU, перезапускается и пытается загрузить полученный образ прошивки. Это если процесс протекает в штатном режиме. Однако исследователи заметили, что выйти из DFU можно и другими способами, например по запросу 0x21, 4 (DFU abort). В этом случае выполняется форсированное завершение режима восстановления устройства.

При передаче данных протокол DFU использует режим, который носит наименование USB Control Transfer. Соединение инициализируется с использованием установочного пакета (Setup Stage) длиной 8 байт, структура которого показана на следующей картинке.

Назначение всех полей этого пакета нам сейчас не принципиально — кроме самого последнего. Если значение wLength ненулевое, сразу за установочным пакетом следует стадия данных (Data Stage), то есть данные пойдут с компьютера на устройство или обратно (направление определяется значением bmRequest Type ). Эти данные передаются последовательно фрагментами размером от 8 до 64 байт в зависимости от скорости USB-соединения. Сессия передачи данных завершается стадией проверки статуса транзакции (Status Stage), на которой стороны обмениваются пакетами нулевой длины.

В USB-стеке iBoot временный буфер выделяется в момент инициализации USB и пакеты, передаваемые в фазе данных, загружаются в него непосредственно «на входе». Важный момент состоит в том, что USB-стек включается сразу, как только устройство переходит в режим DFU. Выделенный буфер используется для временного хранения информации на стадии данных.

После передачи управления указатель на этот буфер (и размер ожидаемых данных) копируется в глобальную переменную, которую USB-стек использует как место назначения для пакетов, поступающих на устройство в фазе данных. Как только устройство выходит из режима DFU, USB-стек снова выключается. Однако глобальная переменная при этом не обнуляется! Таким образом исследователи нащупали классическую уязвимость типа Use-after-Free (UaF).

![]()

INFO

Уязвимость типа Use-after-Free обусловлена методами взаимодействия с динамической памятью, или кучей (heap). Подробнее об этом типе уязвимостей можно прочитать, например, здесь.

Уязвимость

В этом и кроется баг, лежащий в основе checkm8. Если отправить на устройство запрос Setup Stage, инициировать передачу данных, но, не начав эту самую передачу, отправить девайсу запрос DFU abort ( 0x21, 4 ) на форсированный выход из DFU, то устройство попытается снова запуститься в режиме DFU и завершить прерванную сессию. При этом состояние памяти останется инициализированным и мы получаем возможность передать на устройство, загрузить в память и выполнить произвольный код по адресу буфера, выделенного до момента предыдущего выхода устройства из DFU.

Поскольку вся программа, обеспечивающая выделение буфера, работу с кучей и структурами задач, хранится в SecureROM и исполняется на аппаратном уровне, пофиксить эту ошибку попросту невозможно. Шах и мат!

Примечательно, что на девайсах с 32-разрядным ROM (A7, A10, A10X, A11 и A11X) указанный механизм не работает, поскольку буфер там аллоцируется всякий раз в одном и том же месте при каждой инициализации USB-стека. Тем не менее axi0mX нашел способ обойти такую предопределенность с использованием правильно подобранного сценария эксплуатации Use-after-Free.

Для этого он использовал то обстоятельство, что система одновременно может инициализировать несколько USB-передач. Например, в ответ на некоторые запросы устройство не сможет отправить данные, если получатель занят, до тех пор, пока конечная точка (endpoint) не освободится или не будет сброшен USB, то есть не будут устранены условия блокировки.

Отправленные в таком состоянии запросы попадают в очередь. После устранения блокировки выполняется обход очереди и все запросы поочередно завершаются. Информация о конечной точке (endpoint) обнуляется, а запросы нулевой длины остаются в куче. Управляя запросами и тайм-аутами, теоретически можно создать такие условия формирования кучи, которые в итоге повлияют на следующее выделение памяти при создании буфера.

Обобщая, можно сказать, что из-за найденной в SecureROM ошибки в механизме создания и уничтожения USB-стека происходит утечка памяти, которая может использоваться для формирования состояния кучи, дающего возможность управлять выделением памяти при размещении буфера. В результате с помощью UaF можно выполнить запись в выделенную память для получения контролируемого косвенного перехода (controlled indirect branch) при выходе из DFU.

Checkmate

По принципу своего действия использующий эту уязвимость эксплоит checkm8 — типичный буткит. Основная его задача состоит в том, чтобы дать устройству нормально загрузиться, но при этом скомпрометировать каждое звено в цепочке загрузки после того, как отработает BootROM.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Источник: xakep.ru