Логирование в Kubernetes: как собирать, хранить, парсить и обрабатывать логи

Разберём основы логирования в Docker и Kubernetes, а затем рассмотрим два инструмента, которые можно смело использовать на продакшене: Grafana Loki и стек EFK: Elasticsearch + Fluent Bit + Kibana.

Логирование в Docker

На уровне Kubernetes приложения запущены в Pod’ах, но на уровне ниже они всё-таки работают обычно в Docker. Поэтому нужно настроить логирование таким образом, чтобы собирать логи с контейнеров. Контейнеры запускает Docker, значит надо разобраться, как логирование устроено на уровне Docker.

Надеюсь, каждый читатель знает: логи приложения надо писать в stdout/stderr, а не внутрь контейнера. Логи агрегирует Docker Daemon, и он работает именно с теми логами, которые отправляются на stdout/stderr. К тому же запись логов внутрь контейнера чревата проблемами: контейнер пухнет от растущего лога (так как никакого Logrotate в контейнере скорее всего нет), а Docker Daemon и не в курсе про этот лог.

How to use LogCat to capture debug logs from an Android device

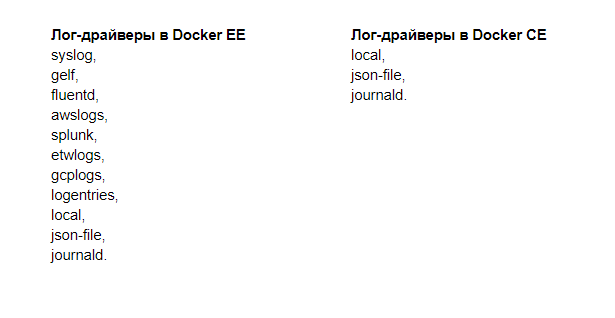

У Docker есть несколько лог-драйверов или плагинов для сбора логов контейнеров. В бесплатной версии Docker Community Edition (CE) лог-драйверов меньше, чем в коммерческой Docker Enterprise Edition (EE).

Docker EE я ни разу не использовал на практике: в Southbridge мы стараемся придерживаться Open Source решений, да и клиентам большая часть дополнительных возможностей Docker EE не нужна.

Лог-драйверы в Docker CE:

local — запись логов во внутренние файлы Docker Daemon;

json-file — создание json-log в папке каждого контейнера;

journald — отправка логов в journald.

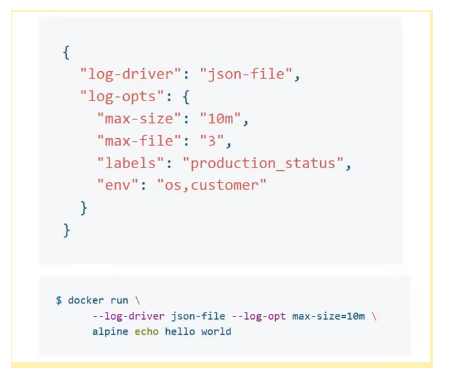

Настройки логирования в Docker находятся в файле daemon.json.

В поле “log-driver” указывают плагин, а в поле “log-opts” — его настройки. В примере выше указан плагин “json-file”, ограничение по размеру лога — “max-size”: “10m”; ограничение по количеству файлов (настройки ротации) — “max-file”: “3”; а также значения, которые будут прикручены к логам.

Некоторые настройки лог-драйвера можно задать через командную утилиту; это удобно, если отдельный контейнер нужно запустить с другим лог-драйвером.

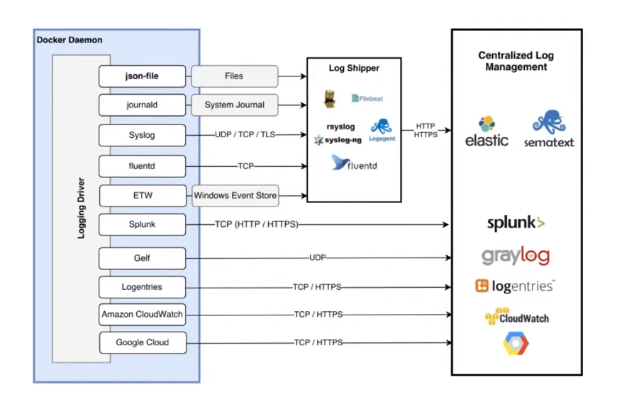

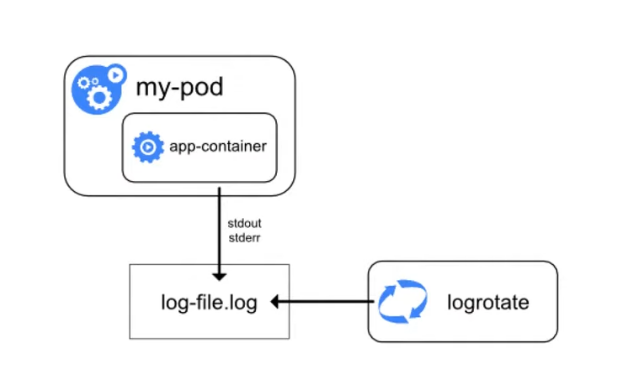

Вот как выглядит схема логирования в Docker:

Как схема работает: лог-драйвер, например json-file, создаёт файлы. Сборщики логов (Rsyslog, Fluentd, Logagent и другие) эти файлы собирают и передают на хранение в Elastic, Sematext или другие хранилища.

Особенности логирования в Kubernetes

Упрощённо схема логирования в Kubernetes выглядит так: есть pod, в нём запущен контейнер, контейнер отправляет логи в stdout/stderr. Затем Docker создаёт файл и записывает логи, которые затем может ротировать.

Что такое фоновый режим в телефоне Андроид ? И как освободить оперативную память смартфона !? 📞☎️

Рассмотрим особенности логирования в Kubernetes.

Сохранять логи между деплоями. Это обязательное условие для корректной настройки логирования. Если не сохранять логи между деплоями, то при выходе новой версии приложения логи предыдущей будут затираться, перезагрузка контейнера также будет чревата потерей логов. У Kubernetes есть ключик —previous, он позволяет посмотреть логи приложения до последнего рестарта Pod’а, но не глубже.

Агрегировать логи со всех инстансов. Если микросервисы хостятся в облаках, то за контроль системы отвечает облачный провайдер. Если микросервисы на своём железе, то помимо логов с контейнеров нужно собирать и логи системы.

Раньше не было удобных инструментов для сбора логов и с системы, и с микросервисов. Обычно один инструмент собирал системные логи (например, Rsyslog), второй — логи с Docker (например, journal-bit с настройкой лог-драйвера Docker на journald). Пробовали использовать journal-bit — собирать логи и с контейнеров (в лог-драйвере Docker указывать, что нужно писать логи в journald), и с системы (в CentOS 7 уже есть systemd и journald). Решение рабочее, но не идеальное. Если логов много, journal-bit начинает лагать, сообщения теряются.

Эксперименты продолжались, и нашёлся другой способ. В CentOS 7 основные системные логи (messages, audit, secure) дублируются в var-лог в виде файлов. В Docker тоже можно настроить сохранение логов в файлы json. Соответственно, эти файлы из CentOS 7 и Docker можно собирать вместе.

Со временем стало популярно решение ELK Stack. Это комбинация нескольких инструментов: Elasticsearch, Logstash и Kibana.

Elasticsearch хранит логи с контейнеров, Logstash собирает логи с инстансов, Kibana позволяет обрабатывать полученные логи, строить по ним графики. Некоторое время ELK Stack активно использовали, но, на мой взгляд, его время проходит. Позже расскажу, почему.

Добавлять метаданные. Pod’ы, приложения, контейнеры могут быть запущены где угодно. Более того, у одного приложения может быть несколько инстансов. Логи записаны в одном формате, а нам надо понять, какая именно это реплика, какой Pod это пишет, в каком namespace он находится. Именно поэтому логам нужно добавлять метаданные.

Парсить логи. Забавно, но расходы на поддержку системы логирования и мониторинга могут превысить затраты на основное приложение. Когда у вас летят десятки и сотни тысяч логов в секунду, это кажется закономерным, но всё же надо знать грань. Один из способов эту грань найти — парсинг логов.

Как правило, не нужно собирать и хранить все логи, надо отправлять на хранение только часть — например, логи со статусом «warning» или «error». Если речь про логи nginx или ingress-контроллеров, то отправлять на хранение можно только те, статус которых отличен от 200. Но это не универсальный совет: если вы строите каким-то образом аналитику по логам Nginx, то их очевидно стоит собирать.

Бездумно фильтровать логи не рекомендуют, потому что отфильтрованных данных может не хватить для нормальной аналитики. С другой стороны, возможно аналитику стоит проводить не на уровне логирования, а на уровне сбора метрик. Тогда не придётся хранить сотни тысяч строк с кодом 200. Один из подходов — получать информацию о трафике и ошибках из метрик ingress-контроллеров.

В общем, здесь надо хорошо подумать: что вы хотите хранить и как долго, потому что иначе возникнет ситуация, когда система логирования будет отнимать ресурсов больше, чем основной проект.

Пока нет стандартного решения для логирования. В отличие от мониторинга, где есть одно, наиболее распространенное решение Prometheus, в логировании стандарта нет. В рамках этой лекции мы рассмотрим два инструмента: один популярный, а второй — набирающий популярность. Помимо них есть и другие, но в этой статье мы их не коснёмся.

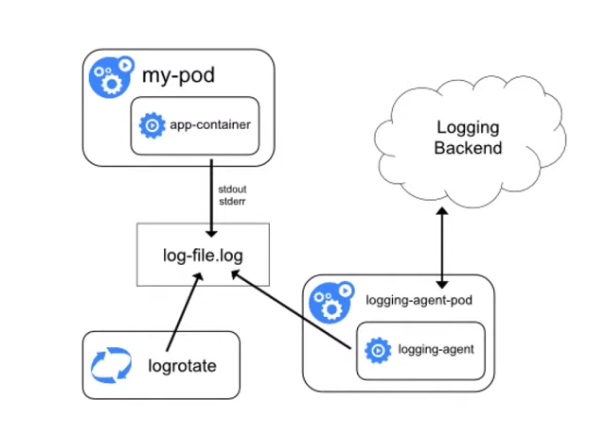

Учитывая все рассмотренные выше особенности, логирование в Kubernetes теперь можно представить на такой схеме:

Остаётся лог контейнера, ротирование, но появляется агент-сборщик, который подбирает логи и отправляет на хранение (на схеме — в Logging Backend). Агент работает на каждой ноде и, как правило, запущен в Kubernetes.

Теперь рассмотрим инструменты для логирования.

Grafana Loki

Grafana Loki появился недавно, но уже стал довольно известным. Его преимущества: лёгко устанавливается, потребляет мало ресурсов, не требует установки Elasticsearch, так как хранит данные в TSDB (time series database). В прошлой статье я писал, что в такой базе хранит данные Prometheus, и это одно из многочисленных сходств двух продуктов. Разработчики даже заявляют, что Loki — это «Prometheus для мира логирования».

Небольшое отступление про TSDB для тех, кто не читал предыдущую статью: TSDB отлично справляется с задачей хранения большого количества данных, временных рядов, но не предназначена для долгого хранения. Если по какой-то причине вам нужно хранить логи дольше двух недель, то лучше настроить их передачу в другую БД.

Ещё одно преимущество Loki — для визуализации данных используется Grafana. Очень удобно: в Grafana мы смотрим данные по мониторингу и там же, подключив Loki, смотрим логи. По логам можно строить графики.

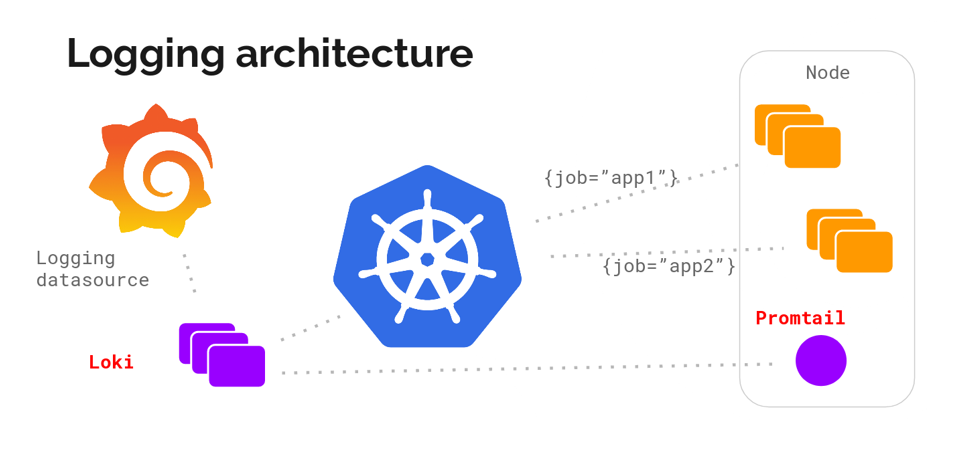

Архитектура Loki выглядит примерно так: ‘

С помощью DaemonSet на всех серверах кластера разворачивается агент — Promtail или Fluent Bit. Агент собирает логи. Loki их забирает и хранит у себя в TSDB. К логам сразу добавляются метаданные, что удобно: можно фильтровать по Pod’ам, namespaces, именам контейнеров и даже лейблам.

Loki работает в знакомом интерфейсе Grafana. У Loki даже есть собственный язык запросов, он называется LogQL — по названию и по синтаксису напоминает PromQL в Prometheus. В интерфейсе Loki есть подсказки с запросами, поэтому не обязательно их знать наизусть.

Документация к языку LogQL

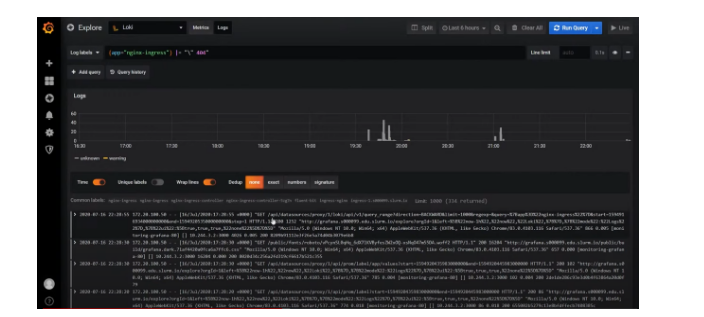

Loki в интерфейсе Grafana

Используя фильтры, в Loki можно найти коды (“400”, “404” и любой другой); посмотреть логи со всей ноды; отфильтровать все логи, где есть слово “error”. Если нажать на лог, раскроется карточка со всей информацией по событию.

В Loki достаточно инструментов, которые позволяют вытаскивать нужные логи, (хотя честно говоря, технически их могло быть и больше). Сейчас Loki активно развивается и набирает популярность.

Elastic + Fluent Bit + Kibana (EFK Stack)

Стек EFK — это более классический, и при этом не менее популярный инструмент логирования.

В начале статьи упоминался ELK (Elasticsearch + Logstash + Kibana), но этот стек устарел из-за не очень производительного и при этом ресурсоёмкого Logstash. Вместо него стали использовать более легковесный и производительный Fluentd, а спустя некоторое время ему в помощь пришёл Fluent Bit — ещё более легковесный, и ещё более производительный агент-сборщик.

Если верить разработчикам, то Fluent Bit более, чем в 100 раз лучше по производительности, чем Fluentd: «там, где Fluentd потребляет 20 Мб ОЗУ, Fluent Bit будет потреблять 150 Кб» — прямая цитата из документации. Глядя на это, Fluent Bit стали использовать чаще.

У Fluent Bit меньше возможностей, чем у Fluentd, но основные потребности он закрывает, поэтому мы в основном пользуемся Fluent Bit.

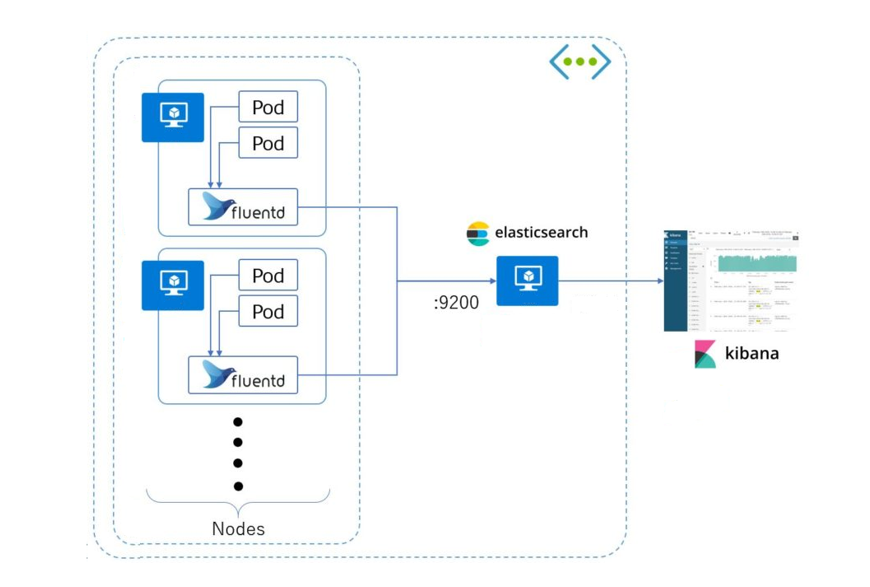

Схема работы стека EFK: агент собирает логи со всех Pod’ов (как правило, это DaemonSet, запущенный на всех серверах кластера) и отправляет в хранилище (Elasticsearch, PostgreSQL или Kafka). Kibana подключается к хранилищу и достаёт оттуда всю необходимую информацию.

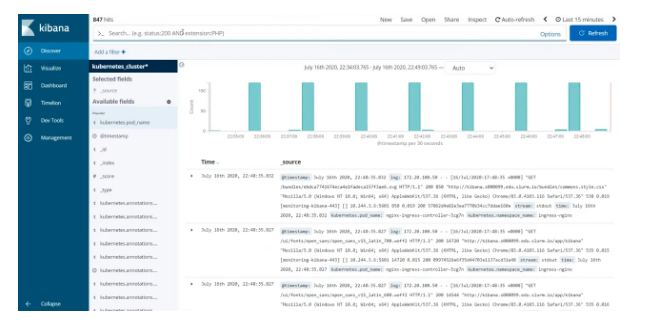

Kibana представляет информацию в удобном веб-интерфейсе. Есть графики, фильтры и многое другое.

По логам можно создавать целые дашборды.

Вариант настройки дашборда в Kibana

Возможности Fluent Bit

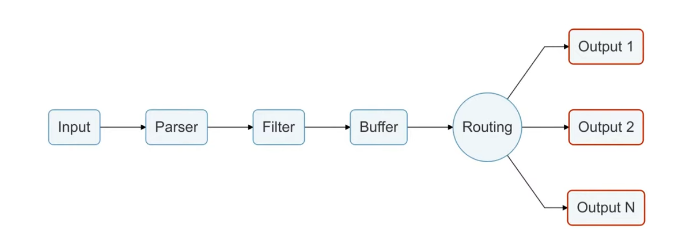

Так как о Fluent Bit, как правило, слышали меньше, чем о Logstash, рассмотрим его чуть подробнее. Fluent Bit логически можно поделить на 6 модулей, на часть модулей можно навесить плагины, которые расширяют возможности Fluent Bit.

Модуль Input собирает логи из файлов, служб systemd и даже из tcp-socket (надо только указать endpoint, и Fluent Bit начнёт туда ходить). Этих возможностей достаточно, чтобы собирать логи и с системы, и с контейнеров.

В продакшене мы чаще всего используем плагины tail (его можно натравить на папку с логами) и systemd (ему можно сказать, из каких служб собирать логи).

Модуль Parser приводит логи к общему виду. По умолчанию логи Nginx представляют собой строку. С помощью плагина эту строку можно преобразовать в JSON: задать поля и их значения. С JSON намного проще работать, чем со строковым логом, потому что есть более гибкие возможности сортировки.

Модуль Filter. На этом уровне отсеиваются ненужные логи. Например, на хранение отправляются логи только со значением “warning” или с определёнными лейблами. Отобранные логи попадают в буфер.

Модуль Buffer. У Fluent Bit есть два вида буфера: буфер памяти и буфер на диске. Буфер — это временное хранилище логов, нужное на случай ошибок или сбоев. Всем хочется сэкономить на ОЗУ, поэтому обычно выбирают дисковый буфер, но нужно учитывать, что перед уходом на диск логи всё равно выгружаются в память.

Модуль Routing/Output содержит правила и адреса отправки логов. Как уже было сказано, логи можно отправлять в Elasticsearch, PostgreSQL или, например, Kafka.

Интересно, что из Fluent Bit логи можно отправлять во Fluentd. Так как первый более легковесный и менее функциональный, через него можно собирать логи и отправлять во Fluentd, и уже там, с помощью дополнительных плагинов, их дообрабатывать и отправлять в хранилища.

Если планируете использовать Elasticsearch

- Настройте оповещения с помощью ElastAlert. Эта программа вычленяет из общего потока логов важные сообщения и делает по ним алёрты в почту или другой канал. Правда, не так давно вышла грустная новость о том, что проект может скоро прекратить существование.

- Ротируйте логи с помощью приложения Curator или обращения к API Elasticsearch. Сам Elastic, в принципе, сейчас делает существенные шаги по управлению жизнью индексов без применения сторонних инструментов. В целом нет никакого смысла хранить логи долго: вряд ли какой-то лог понадобится спустя две недели — если он действительно критичный, за две недели он точно будет отработан. На крайний случай старые логи можно архивировать и отправлять куда-нибудь на долгосрочное хранение. Я слышал про особенные логи, которые положено по закону хранить до 5 лет. Лично с таким не сталкивался, но я бы подобную информацию не приравнивал к обычным логам, и возможно даже хранил их отдельно.

Может быть интересно:

- Интенсив по Python для инженеров и разработчиков

- Курс по GoLang для инженеров

Источник: slurm.io

Запись клавиатуры на Андроиде: обзор 5 лучших кейлоггеров

Запись клавиатуры на Андроиде: обзор 5 лучших кейлоггеров

Одним из самых надежных и простых способов следить за телефоном – это установить на него специализированное приложение Keylogger Android (клавиатурный шпион для Андроид). Он позволит, без вмешательства извне, вести запись клавиатуры даже на современных Андроидах с сенсорным экраном.

Такие программы необходимо 1 раз вручную установить на аппарат. После установки, они сразу же начинают автоматическую запись действий на клавиатуре и фиксируют всё, куда прикасается ваш пальчик во время переписки, ввода логина, игр, расчетов на калькуляторе и многое другое. Однако далеко не все кейлоггеры работают безукоризненно. Чтобы сократить Ваше время на поиски реально работающего, мы собрали пятерку лучших программ для записи нажатий на клавиатуру – проверенные временем и пользователями.

Положительные и отрицательные стороны кейлоггеров для Android

1. Плюсы программы для записи клавиатуры

Архивация данных. Программа для записи клавиатуры позволит сохранять буквально каждое нажатие клавиш. Поэтому у Вас будут сохранены все ваши действия, по которым Вы сможете восстановить удаленную переписку или расчеты.

Судебные разбирательства. На нашей практике были не единичные случаи, когда программа, записывающая нажатие клавиш клавиатуры помогала получить доступ к тексту, который набирал подозреваемый на своем телефоне. Особенно это касается бухгалтерских расчетов, которые просто невозможно перехватить никаким другим способом. Здесь приходят скриншоты экрана и запись нажатий клавиш на клавиатуре.

Корпоративный контроль сотрудников. Выявление «не чистых на руку» сотрудников, слив конфиденциальной информации, подбор логина и пароля (работник много раз вводит различные варианты), поиск работы, бесполезное времяпровождение во время работы – это далеко не все проблемы, которые поможет выявить мониторинг нажатия клавиш.

Родительский контроль за детьми. Здесь программа для записи клавиатурных нажатий просто необходима. Полноценные программы для родительского контроля (мы не берем в расчет обычные трекеры), смогут отследить местоположение ребенка, показать его переписку в соцсетях и фотографии, которые он получает или делает сам, удаляет после просмотра или же сохраняет в галерее.

Однако опция клавиатурного шпиона предоставит Вам несомненно большее – переписку в играх, которую ребенок ведет на своем телефоне или планшете. Это действительно бесценно! Это на 100% позволит узнать реальный характер ребенка и его уровень общения (см. Какой родительский контроль на телефоне лучше ).

Восстановление удаленных переписок. Так как запись нажатий клавиатуры идет сразу же после того, как человек нажал на кнопку на экране своего телефона или планшета, то потом уже становится на важным, удалил ли он это сообщение из чата или нет.

Отслеживание без Root прав. Как известно, рутировать телефон на последних версиях Андроида становится все сложнее и сложнее. Поэтому разработчики специализированных программа внедряют запись клавиш клавиатуры – это уникальная возможность увидеть все переписки человека без рут прав.

2. Минусы программы для записи клавиш

Скрытая незаметная работа. В подавляющем своем большинстве, запоминание нажатых клавиш на клавиатуре происходит незаметно и программы с этой опцией работают в фоновом (скрытом) режиме. Именно этот факт и может стать основным минусом использования данной программы.

Последствия установки. Если Вы неправильно установите программу, и человек, за которым вы хотели установить запоминание клавиш на клавиатуре, каким-либо образом ее обнаружит, будет самое меньшее скандал. Поэтому обязательно сообщите человеку, что на его телефоне установлена программа, позволяющая записывать все нажатия клавиш на сенсорном экране, и что все его действия архивируются. Что в случае надобности он может увидеть все свои расчеты, удаленные переписки и другие действия.

Топ 5 лучших кейлоггеров для Android на 2022 год

5. FlexiSPY. Базовая ограниченная версия и премиальный тариф

Эта программа, которая записывает все нажатия клавиш, является прекрасным мониторингом абсолютно всех действий на телефоне. Имеет многоязыковый интерфейс. Легка в установке. Миллионы пользователей по всему миру. Изначально предлагается бесплатная демо-версия, сильно урезанная в функционале. Потом Вы можете оплатить «базовую», но она будет также ограничена в возможностях.

Если же Вы хотите использовать программу по полной, тогда Вам нужно будет оплатить $68 в месяц или $199 за 3 месяца, в зависимости от выбранного тарифа.

4. Spyzie. Дорого, да мило

Эта программа записи нажатия клавиш на клавиатуре, работает в фоновом режиме и ничем не проявляет своей деятельности на телефоне. Root не нужен, так как перехват клавиатуры осуществляется и на нерутированном телефоне тоже. Устанавливается на всех Андроидах выше 4 версии. Интересное приложение с большим количеством поклонников. Довольно дорогое в использование ($40 в месяц и $50 за 3 месяца), но надежное и простое в использовании.

3. Cocospy. Слежение, которого не видно

Современное приложение с высокоэффективной функцией записи кнопок на клавиатуре смартфона Android. Сохраняет все набранные на клавиатуре символы и передает их в журнале регистрации. Вы сможете узнать все что пишется в чатах, в играх, в приватных беседах, а также узнать логины и пароли от соцсетей и других приложений. Скачать программу для записи клавиатуры бесплатно можно на сайте.

Есть бесплатный тестовый период. Позиционируется как эффективный инструмент слежения за детскими телефонами.

2. mSpy. Следить за переписками просто

Доступный кейлоггер для всех. Простая установка, быстрая настройка. Данная программа mSpy для IPhone и Android запоминает нажатые клавиши. Позволит увидеть каждую букву и каждый символ, напечатанный ребенком, сотрудником, супругами или родными людьми на своих Айфонах и Андроидах.

Кроме того Вы сможете получать детализацию звонков, координаты аппарата, и получать переписки с социальных сетей и мессенджеров. Англоязычный сервис.

1. Reptilicus. Более 50 функций. Универсальный шпион.

Reptilicus — это лучший кейлоггер для Android 2022 года . Работает без Root прав. Эта программа для записи клавиатуры является универсальным многофункциональным приложением, позволяющим вести полноценный контроль за телефонами Андроид, на которых оно будет установлено. Это чтение переписок и смс-сообщений, мониторинг фото, определение местоположения, автоматические скришоты, запись телефонных разговоров и голосовых сообщений и, конечно же, запоминание клавиш на клавиатуре. Программа Reptilicus – это:

- Возможность скачать программу для записи клавиатуры бесплатно.

- Лояльные цены и солидные скидки (до 60%) на оплату больше 6 месяцев.

- Можно следить сразу за 10 телефонами по цене 1 аккаунта.

- Бесплатный тестовый период.

- Подробное руководство на русском языке.

- Круглосуточная техподдержка и онлайн-консультация.

Полный родительский контроль с историей посещения страниц в интернете, блокировкой определенных приложений, включением тревоги на телефоне, включением микрофона для записи и многое другое. Можно организовать запись клавиатуры на компьютере, для этого пройдите на страницу Reptilicus Windows или обратитесь к консультантам.

Топ 5 основных вопросов

1. А программа для запоминания клавиш работает на любом Андроиде? – На современных телефонах она работает прекрасно, а вот на Андроид 3, 2 и 1 версии она работать не будет.

2. Чем отличается программа для записи нажатых клавиш на клавиатуре от программы шпиона? – Практически ничем. Есть, конечно, такие программы для запоминания клавиш, которые подменяют клавиатуру на «свою» и таким образом фиксируют все нажатия. Но в подавляющем своем большинстве это одно и то же.

3. Программа для записи нажатий на клавиатуре вычисляется антивирусами? — Да, некоторые антивирусы могут обнаружить установленный на телефоне софт, так как расцениваю его как шпионское ПО. Но, в качественных сервисах, таких как Reptilicus, эта уязвимость закрыта и антивирь прекрасно с ним уживается.

4. Программа запоминания нажатых клавиш устанавливается дистанционно? – Нет, установка только вручную. Она быстрая и не займет много времени.

5. Можно ли записать нажатие клавиш в 2022 году незаметно? – Да, можно. Программа для записи клавиатуры работает незаметно, внешне ничем не проявляя своей деятельности. Обнаружить ее на телефоне практически невозможно. Она сама запишет и перешлет данные к Вам.

6. Где можно найти программу, которая записывает все нажатия клавиш бесплатно? – Нигде или только у мошенников. Разработка подобных программ, а тем более подгонка их к постоянно обновляющимся версиям Андроида – это сложное и кропотливое дело и оно неоплаченным быть просто не может. И поэтому отнеситесь с особой осторожностью, а лучше немедленно покиньте тот сайт, который будет рекламировать абсолютно бесплатную программу для записи клавиатуры.

Подводя итог всему вышесказанному, хочется отметить основные аспекты:

- в данном топе предоставлены программы только для Андроид;

- все они действительно работают;

- запись клавиатуры работает незаметно в автоматическом режиме;

- устанавливать софт нужно обязательно вручную;

- в Android

- Первичная настройка Android Studio в Linux на примере версии SDk 3.2.1

Источник: webhamster.ru

Android click 428 что это

Последнее время телефон постоянно глючит, в сервисе говорят, что нужно почистить телефон от вирусов, но просят за это много денег. Подскажите, как самостоятельно удалить вирус с андроида?

Для начала нужно знать что вирусы и трояны — это приложения, которые устанавливаются самим пользователем случайно или по ошибке.

Удалить вирус троян с телефона андроид можно следующим путем:

- зайти в общие настройки;

- список установленных приложений;

- найти недавно скаченное и перейти в его меню;

- нажать кнопку удалить и согласиться.

Если таким образом вирус не удаляется, то андроид заражен зловредом, который стал администратором устройства. Тогда делаем так:

- в настройках телефона заходим в пункт «администраторы устройства»;

- находим приложение;

- убираем с него галку;

- пробуем удалить как описано в предыдущем пункте.

Можно поступить проще — установить антивирус и проверить им устройство. Легче всего это делается при помощи Dr. Web или Avast. Второй подойдет для этого лучше, так как сканирует систему быстрее.

После проверки антивирус если сможет, удалит угрозу, в противном случае нужно самому удалить установленный apk файл вируса из внутренней памяти телефона или планшета. Это можно сделать вручную или с помощью сторонних приложений для удаления встроенных приложений.

После получения рут прав делаем следующее:

- через файловый менеджер заходим в корень телефона;

- открываем папку /data/app;

- ищем вирусный apk и удаляем;

- заходим в настройки и удаляем стандартным путем;

- перезагружаем устройство.

После этого троян исчезнет. Если не получилось, то устанавливаем Titanium Backup и удаляем вирус как приложение. Иногда это может не получиться с первого раза, тогда нужно его заморозить и попробовать снова.

Часто попадаются вирусы, которые устанавливают дополнительный apk файл в папку /system/app. Удаляется он тоже через проводник, но иногда его трудно найти. При сомнении копируем подозрительный файл на флешку и проверяем антивирусом.

Если рекламный баннер закрывает весь экран, то тогда есть 3 варианта:

- сброс настроек;

- безопасный режим, в котором установленные приложения не работают;

- через компьютер.

Чтобы перейти в безопасный режим нужно:

- выключить устройство;

- при включении зажать кнопку тише, громче или комбинацию (зависит от телефона);

- если после загрузки внизу справа появится надпись, значит, все нормально;

- удаляем вирус с android одним из вышеописанных способов.

Как удалить вирус с андроида через компьютер:

- устанавливаем драйвер для телефона;

- подключаем устройство к компьютеру, включив режим отладки по USB;

- после распознавания заходим в «мой компьютер» ищем устройство;

- проверяем установленным антивирусом как обычную папку;

- удаляем все файлы, обозначенные как угроза.

Чтобы не заразить устройство вредоносным приложением нужен антивирус. Для этого подойдет лучше всего Dr. web light. Он мало весит и быстро срабатывает при угрозе уже после скачивания подозрительного файла.

Кроме этого, нужно обращать внимание что устанавливаете. Если после скачивания игры, музыки или видео появился небольшой apk файл, который при установке требует доступ к платным сервисам, чтению контактов, отправки или приемки смс, вероятнее всего, это вирус.

Google еще много лет тому назад смогла понять, что системка Android станет единственной популярностью ОС для всех смартфонов без исключения (apple не в счет). Как всем давно известно, везде где есть популярность, есть и свои угрозы безопасности. Чем больше людей пользуется, тем или иным понравившимся продуктом, тем сильнее хакеры будут хотеть его взломать.

В итоге, сейчас, для андроида любой версии насчитывается просто колоссальное количество опасных вирусов: троянов, шпионов, кейлогеров, демонстраторов рекламы и прочих других гадостей. Для борьбы со всем этим «поисковой гигант» еще пару лет назад добавил в системку скрытую функцию, удаляющую с Вашего гаджета все вирусы и сторонние программы.

В системах Android 5.0 Lollipop, Android 6.0 Marshmallow, Android 7.0 Nougat и Android 8.0 Oreo (релиз состоится совсем скоро) есть функция под названием «Безопасный режим», которая выключает все сторонние приложения, вручную установленные на Ваш смартфон или планшет.

Плюс такого решения в том, что пользуясь этой функцией любой человек может «излечить» свой мобильный гаджет от вирусов, троянов и других различных программ от злоумышленников.

А еще, «безопасный режим» может пригодиться тогда, когда какая-то заразная программка не может быть удалена из-за сбоя или ошибки в коде, либо она работает неправильно, мешая функционированию всей системы в целом. К сожалению, в андроиде подобное случается довольно часто, поэтому о скрытой функции стоит знать каждому у кого есть смартфон или планшет на этой системе.

Симптомы вирусного заражения Android-устройства

- Гаджет включается дольше, чем обычно, тормозит или внезапно перезагружается.

- В истории SMS и телефонных звонков есть исходящие сообщения и вызовы, которых вы не совершали.

- Со счета вашего телефона сами по себе списываются деньги.

- На рабочем столе или в браузере отображается реклама, не связанная с каким-либо приложением или сайтом.

- Сами по себе устанавливаются программы, включается Wi-Fi, Bluetooth или камера.

- Пропал доступ к электронным кошелькам, мобильному банку или по неизвестным причинам уменьшилась сумма на счетах.

- Кто-то завладел вашим аккаунтом в социальных сетях или мессенджерах (если используются на мобильном устройстве).

- Гаджет заблокирован, а на экране отображается сообщение, что вы что-то нарушили и должны заплатить штраф или просто перевести кому-то деньги за разблокировку.

- Внезапно перестали запускаться приложения, пропал доступ к папкам и файлам, заблокировались какие-либо функции устройства (например, не нажимаются кнопки).

- При запуске программ выскакивают сообщения, вроде «в приложении com.android.systemUI произошла ошибка».

- В списке приложений появились неизвестные иконки, а в диспетчере задач — неизвестные процессы.

- Антивирусная программа информирует вас об обнаружении вредоносных объектов.

- Антивирусная программа самопроизвольно удалилась с устройства или не запускается.

- Батарея телефона или планшета стала разряжаться быстрее, чем всегда.

Не все из этих симптомов стопроцентно указывают на вирус, но каждый является поводом немедленно просканировать устройство на предмет заражения.

Самый простой способ удаления мобильного вируса

Если гаджет сохранил работоспособность, проще всего убрать вирус с помощью установленного на Android антивируса. Запустите полное сканирование флеш-памяти телефона, при обнаружении вредоносного объекта выберите опцию «Удалить», сохранив обезвреженную копию в карантине (на случай, если антивирус обознался и принял за вирус что-то безопасное).

К сожалению, этот способ помогает примерно в 30-40% случаев, поскольку большинство вредоносных объектов активно сопротивляется своему удалению. Но управа существует и на них. Далее мы рассмотрим варианты действий, когда:

- антивирус не запускается, не обнаруживает или не удаляет источник проблемы;

- вредоносная программа после удаления восстанавливается;

- устройство (или его отдельные функции) заблокированы.

Удаление вредоносной программы в безопасном режиме

Если вам не удается почистить телефон или планшет в обычном режиме, попытайтесь это сделать в безопасном. Основная масса вредоносных программ (не только мобильных) не проявляет в безопасном режиме никакой активности и не препятствует уничтожению.

Для загрузки устройства в безопасном режиме нажмите кнопку включения/выключения, установите палец на «Отключить питание» и держите его до тех пор, пока не появится сообщение «Переход в безопасный режим». После этого нажмите ОК.

Если у вас старая версия Android — 4.0 и ниже, выключите гаджет обычным способом и снова включите. При появлении на экране логотипа Android одновременно нажмите клавиши увеличения и уменьшения громкости. Удерживайте их, пока аппарат не загрузится полностью.

Находясь в безопасном режиме, просканируйте устройство антивирусом. Если антивируса нет или он по каким-то причинам не запускается, установите (или переустановите) его из Google Play.

Таким способом успешно удаляются рекламные вирусы типа Android.Gmobi 1 и Android.Gmobi.3 (по классификации Dr. Web), которые закачивают на телефон различные программы (с целью накрутки рейтинга), а также показывают на рабочем столе баннеры и объявления.

Если у вас есть права суперпользователя (root) и вы точно знаете, что именно вызвало проблему, запустите файловый менеджер (например, Root explorer), пройдите по пути расположения этого файла и удалите его. Чаще всего мобильные вирусы и трояны помещают свое тело (исполняемые файлы с расширением .apk) в каталог system/app.

Для перехода в нормальный режим просто перезагрузите устройство.

Удаление мобильных вирусов через компьютер

Удаление вирусов на телефоне через компьютер выручает тогда, когда мобильный антивирус не справляется со своей задачей даже в безопасном режиме или функции устройства частично заблокированы.

Удалить вирус с планшета и телефона, используя компьютер, тоже возможно двумя способами:

- с помощью антивируса, установленного на ПК;

- вручную через файловый менеджер для Андроид-гаджетов, например, Android Commander.

Используем антивирус на компьютере

Для проверки файлов мобильного устройства антивирусом, установленным на компьютере, подключите телефон или планшет к ПК USB-кабелем, выбрав способ «Как USB-накопитель».

Следом включите USB.

После этого в папке «Компьютер» на ПК появятся 2 дополнительных «диска» — внутренняя память телефона и SD-карта. Для запуска сканирования откройте контекстное меню каждого диска и кликните «Проверить на вирусы».

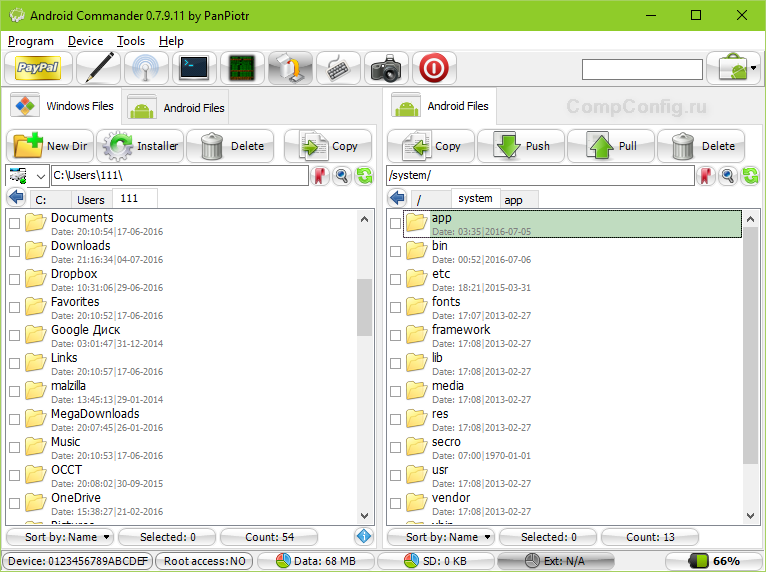

Удаляем зловреда через Android Commander

Android Commander — программа для обмена файлами между мобильным андроид-гаджетом и ПК. Запускаясь на компьютере, она предоставляет владельцу доступ к памяти планшета или телефона, позволяет копировать, перемещать и удалять любые данные.

Для полноценного доступа ко всему содержимому андроид-гаджета необходимо заранее получить root-права и включить отладку по USB. Последняя активируется через сервисное приложение «Параметры» — «Система» — «Параметры разработчика».

Далее подключите гаджет к ПК как USB-накопитель и запустите с правами администратора Android Commander. В нем, в отличие от проводника Windows, отображаются защищенные системные файлы и каталоги ОС Андроид — так же, как, например, в Root Explorer — диспетчере файлов для root-пользователей.

В правой половине окна Android Commander показаны каталоги мобильного устройства. Найдите в них исполняемый файл приложения (с расширением .apk), которое вызывает проблему, и удалите его. Как вариант — скопируйте подозрительные папки с телефона на компьютер и просканируйте каждую из них антивирусом.

Что делать, если вирус не удаляется

Если вышеописанные операции ни к чему не привели — вредоносная программа по-прежнему дает о себе знать, а также если операционная система после очистки перестала нормально функционировать, придется прибегнуть к одной из радикальных мер:

- сбросу с восстановлением заводских настроек через системное меню;

- hard reset через меню Recovery;

- перепрошивке аппарата.

Любой из этих способов приведет устройство к состоянию как после покупки — на нем не останется никаких пользовательских программ, личных настроек, файлов и другой информации (данных об SMS, звонках и т. п.). Также будет удалена ваша учетная запись Google. Поэтому если есть возможность, перенесите телефонную книгу на SIM-карту и скопируйте платные приложения и другие ценные объекты на внешние носители. Желательно сделать это вручную — без использования специальных программ, чтобы случайно не скопировать вирус. После этого приступайте к «лечению».

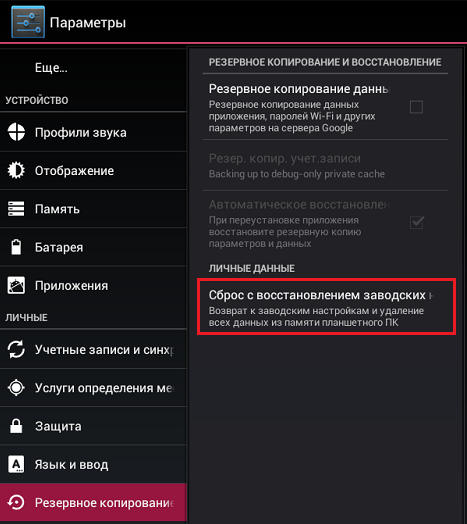

Восстанавливаем заводские настройки через системное меню

Этот вариант самый простой. Им можно воспользоваться тогда, когда функции операционной системы и сам аппарат не заблокированы.

Зайдите в приложение «Параметры», откройте раздел «Личные» — «Резервное копирование» и выберите «Сброс с восстановлением заводских настроек».

Hard reset через Recovery-меню

«Жесткий» сброс настроек поможет справиться со зловредом, если он не удаляется ни одним из перечисленных способов или заблокировал вход в систему. К нашей радости, доступ к меню Recovery (восстановления системы) при этом сохраняется.

Вход в Recovery на разных телефонах и планшетах осуществляется по-своему. На одних для этого нужно удерживать при включении клавишу «Громкость+», на других — «Громкость-«, на третьих — нажать специальную утопленную кнопку и т. д. Точная информация содержится в инструкции к аппарату.

В меню Recovery выбираем опцию «wipe data/factory reset» либо просто «factory reset».

Перепрошивка

Перепрошивка

Перепрошивка — это по сути переустановка ОС Андроид, такая же крайняя мера, как переустановка Windows на компьютере. К ней прибегают в исключительных случаях, например, когда некий китайский вирус внедрен непосредственно в прошивку и обитает на устройстве с момента его «рождения». Одним их таких вредоносов является шпионская программа android spy 128 origin.

Для перепрошивки телефона или планшета потребуются root-права, дистрибутив (сама прошивка), программа инсталляции, компьютер с USB-кабелем или SD-карта. Помните, что для каждой модели гаджета выпускаются свои, индивидуальные версии прошивок. Вместе с ними обычно находятся и инструкции по установке.

Источник: soo-voi.ru