Captive portal что это за программа

Группа: Главные администраторы

Сообщений: 14349

Регистрация: 12.10.2007

Из: Twilight Zone

Пользователь №: 1

Мы участвовали в создании публичных сетей с распределёнными captive portal и наступали практически на все грабли, поэтому хочу поделиться опытом.

Для начала — немного теории о том, как это работает и чем распределённые порталы отличаются от централизованных. Идеологически то, что мы привыкли называть Captive Portal, на самом деле состоит из трёх компонентов:

web frontend — предназначен для взаимодействия с пользователем, сбора информации методом заполнения форм и показа ему рекламы. Если мы собираемся просить пользователя вводить личную информацию и пароли, то следует использовать https, соответственно, на сервер нужен нормальный сертификат. Если собираемся просить поставить галочку под соглашением пользователя, то достаточно http.

собственно captive portal — это некий агент, призванный получать информацию, собранную с помощью web frontend, анализировать её, возможно делать от своего имени уточняющие запросы (например, в RADIUS) и по результатам сообщать о своём решении либо непосредственно пользователю, либо ему же посредством web frontend. В случае положительного решения captvie portal приоткрывает для данного пользователя необходимые отверстия в firewall. По истечении заданного промежутка времени отверстия закрываются и мы имеем пользователя обратно в web frontend. Досрочно портал закрывается по неактивности пользователя. Зачастую единственной причиной ограничения времени сессии является желание снова показать пользователю рекламу (если мы не хотим выступать как в метро, уродуя дизайн других сайтов)

Как правильно настроить страницу Captive Portal для авторизации пользователей

firewall — ведает доступом отдельных пользователей в сеть. В случае отсутствия доступа по идейным соображениям — выполняет перенаправление пользователя в web frontend. В случае отсутствия доступа по техническим причинам (не пингуется gateway) можно поручить firewall выполнять перенаправление пользователя на специальную страничку «сервиса нет, но мы чиним изо всех сил».

В случае централизованного captive portal все три компонента очевидным образом располагаются на одной машине (устройстве), что сильно упрощает задачу. Firewall в данном случае часто исполняет ещё и NAT, а captive portal можно реализовать в виде кучки скриптов, которые подкручивают локальный iptables. Возникает труднопреодолимое желание натолкать в сеть дешёвых точек доступа, которые свалят нам всех пользователей в ethernet или в самом лучшем случае — в отдельный vlan. Какие здесь проблемы:

- Проблемы с безопасностью. Мы ограничиваем доступ к внешнему каналу, однако в локальной сети всё плохо. Поскольку сеть открытая, любой пользователь может отвечать на arp от имени нашего default gateway, получать трафик пользователей и заниматься фишингом. Не возбраняется поставить свой сервер DHCP и в некой дельта-окрестности стремать пользователей заявлениями типа «ваш браузер безнадёжно устарел». Если ваш captive portal и пользователя разделяет роутер, то у вас нет возможности контролировать на captive portal соответствие mac и ip со всеми вытекающими. Коммуникация между беспроводными клиентами становится возможной. Вы можете на дешёвой точке запретить коммуницировать беспроводным клиентам, но клиенты других точек видны уже по ethernet.

- Проблемы с трафиком. Имеем в локальной сети много лишнего трафика. Желательно до открытия captive portal клиентов дальше точки доступа не пускать.

- Проблемы с масштабируемостью. При большом числе клиентов проблемным может стать любой из трёх компонентов портала.

Как вы уже догадываетесь, распределённый captive portal призван решать все эти проблемы. Говоря «распределённый», мы предполагаем, что компоненты могут размещаться на разных устройствах. Это позволит нам создать надёжную систему, которая обеспечит нужный уровень безопасности и сервиса, при этом обладая большими возможностями по масштабированию. Проблему, которую нам предстоит решить — обеспечить взаимодействие между компонентами captive portal. Где же следует располагаться компонентам решения?

Firewall должен находиться максимально близко к клиенту, т.е. однозначно в точке доступа. Поскольку точек доступа несколько и в каждой из них — свой firewall, то их работа должна быть синхронизирована в рамках некоторого пространства или местности, в пределах которой предполагается роуминг клиентов. В противном случае клиенты при роуминге будут испытывать проблемы с коммуникацией. В современных сетях задача синхронизации работы чего-либо внутри некой области (RF-домена) выполняется с помощью назначаемых арбитров (менеджеров RF-домена) и была решена в стародавние времена безотносительно к задаче реализации распределённого captive portal. Для этой системы синхронизация работы firewall — просто ещё один из процессов, который должен выполняться в домене согласованно, наряду (например) с коммутацией трафика, синхронизацией конфигураций точек или сбором статистики.

Место расположения web frontend сильно зависит от сложности задач, которые ему предстоит решать. Если надо показывать странички, не предполагающие server side processing или каких-то сложностей типа рассылки СМС, то вполне можно обойтись сервером на точке доступа. Он, опять же, располагается максимально близко к клиенту и обеспечивает наиболее эффективное с ним взаимодействие. Синхронизацией контента веб серверов на разных точках доступа займётся (сюрприз) менеджер RF-домена.

Место расположения captive portal зависит от положения web frontend и доступности точек. Поскольку задачей captive portal является подкручивание firewall, то он должен иметь своё представительство (агента) на каждой точке. Тем не менее, web frontend может коммуницировать с любой из копий этих агентов, ибо их состояние (вы уже догадались) также синхронизируется в рамках домена.

Таким образом, мы добиваемся ситуации, при которой для клиента, успешно прошедшего авторизацию, captive portal открывается сразу во всём домене и после этого в любой момент на всех точках доступа домена firewall для этого клиента настроен одинаково.

Метод взаимодействия с captive portal. Нам нужен механизм, с помощью которого мы можем сообщить порталу результаты взаимодействия с пользователем. В нашем случае в качестве такого механизма был выбран HTTP GET. При необходимости приоткрыть портал мы посылаем HTTP GET в любое из его представительств. Состав передаваемых в GET параметров зависит от режима, в котором работает портал. Здесь несколько вариантов:

- Портал открывается всегда. Возможно занести запись об этом в log.

- Портал открывается при наличии в GET переменной, отражающей согласие с условиями (agreement).

- В GET передаются username и password, портал сам лезет в RADIUS с этими атрибутами и открывается, получив оттуда ACCEPT.

- В GET передаётся один (универсальный) атрибут, портал указывает его и как username и как password при обращении в RADIUS и открывается, получив ACCEPT. Понятно, что такой пользователь должен быть в RADIUS

Всё, что за пределами этой логики, требует реализации в web frontend. Например, можно спросить у пользователя телефон, послать ему смс, проверить код. По результатам — зарядить в радиус пользователя (например) с username=номер_телефона и password=его_IP и дальше послать GET в портал с этими значениями.

Как портал, получив GET, разбирается о каком пользователе идёт речь? При переадресации пользователя в web frontend портал приделывает к вызову довольно длинную переменную, которую мы должны вернуть ему в неприкосновенности среди параметров запроса на открытие портала.

В идеале, точка выполняет бриджинг (форвардинг 2-го уровня) между SSID и неким vlan в проводах. То есть firewall работает на втором (MAC) уровне. Поскольку firewall видит прилетевший из недр вашей сети DHCP offer клиенту, он точно знает его IP, сам отвечает вместо клиента на ARP и жёстко фильтрует весь ARP и DHCP на беспроводном сегменте.

Отсутствие у точки IP-адреса в пользовательском vlan исключает возможность коммуникации пользователя непосредственно с точкой. Однако, иногда нам такая возможность необходима — при расположении web и портала прям на точке. В этом случае используется фиктивный адрес 1.1.1.1

При чём тут Apple

И почему мы везде, как и в метро, убеждаем айфончеги, что портала нет.

По тому, как айфончики ведут себя в беспроводных сетях, у меня сложилось стойкое убеждение, что создатели этого мегапродукта предполагали только один сценарий, а именно — одна точка доступа. То есть либо дома, либо в кафе для хипстеров. Во втором случае есть неиллюзорный шанс встретиться с captive portal.

Что предпринимает айфончик, встретив несколько точек с одним SSID и captive portal? Он пробует все доступные. На каждой он подключается, просит адрес, проверяет рандомный url из своего длинного списка (раньше он был один), понимает, что тут captive, отдаёт адрес (dhcp release) и отключается. Поскольку в нашем случае один SSID светит с каждой точки и в 2.4 и в 5GHz, всё умножается на два.

Придя к логичному заключению «да тут везде засада!», айфончик снова подключается к одной из точек и рисует свой минибраузер. В терминологии наших заказчиков и клиентов этот процесс называется «Мой последний айфон очень долго подключается к вашей сети» и «у меня дома всё летает на точке за 1000 р.» В случае скоординированной сети (не отдельных точек) при каждом подключении точка посылает сообщение менеджеру домена «у нас новый пассажир», а в случае MESH — параллельно ещё и туда. Весь процесс занимает до 20 секунд.

Что предпринимает айфончик, встретив одинаковый SSID сразу в 2.4 и в 5GHz? Вы думали, что сможете балансировать клиентов между каналами, точками и диапазонами, максимально используя возможности клиентов и пропускание сети? Только не с продуктами Apple!

Со стороны сети, слыша от клиента запросы в обоих диапазонах, мы вправе предполагать, что сможем вынудить клиента подключиться куда нам надо, пропуская запросы к тем точкам, куда мы не хотим, чтобы он подключался. Обычно клиенты понимают намёк и подключаются, например, в 5Ghz. Айфон будет ломиться в 2.4 до последнего. Для упорных есть отдельный счётчик (20 запросов подряд по умолчанию). Тоже занимает время.

Два описанных процесса происходят не только при подключении к сети, но и при роуминге, если отойти достаточно далеко. О, да здесь новые точки. Ну-ка, проверим…

Что предпринимает айфончик, если он запустил минибраузер и нам (вдруг) надо прислать клиенту СМС? Он показывает смс в маленьком окошке сверху с временем экспозиции порядка 3 секунд. Блондинка не в состоянии за это время запомнить 6 (шесть!) цифр. Окошко уезжает, пользователь тычет пальчиком в смс, минибраузер закрывается, dhcp release, disconnect, welcome to 3G.

Пользователь с горем пополам запоминает код, лезет в settings, подключается к сети, введите номер телефона, получите новый смс. И далее, и далее… В терминологии заказчиков и пользователей это называется «на моём последнем айфоне не работает ваш каптив портал» и «даже в метро уже починили».

Ситуацию можно поправить, пересылая в web frontend MAC пользователя (мы умеем), запоминать там, что мы ему уже посылали смс и при втором заходе спрашивать уже код. Ибо куки этот минибраузер не поддерживает.

Надеюсь, вам теперь понятно, почему в метро выключили обнаружение портала.

Кстати, на нашем оборудовании обнаружение выключается одной командой:

ap7131-ABCDEF(config-captive-portal-XXXXX)#bypass ?

captive-portal-detection Captive portal detection requests(e.g., Apple

Captive Network Assistant

ap7131-ABCDEF(config-captive-portal-XXXXX)#bypass captive-portal-detection

Источник: dml.compkaluga.ru

Настройка Wi-Fi авторизации по SMS или звонку (HotSpot / Captive Portal) на роутере MikroTik

Для настройки авторизации пользователей гостевой сети Wi-Fi с помощью сервиса Global Hotspot следуйте данной инструкции. Сервис предназначен для идентификации и хранения идентификационных данных пользователей.

Для настройки идентификации на MikroTik надо запустить мастер конфигурации, скопировать и вставить список полученных команд в терминал роутера. Последовательность действий одинакова и подходит для всех моделей роутеров MikroTik (RouterOS). Роутер обязательно должен быть подключен к интернету до начала настройки!

Для начала зарегистрируйте личный кабинет и войдите в него. Данные для входа будут отправлены на e-mail после регистрации.

Данная инструкция применима для MikroTik с конфигурацией по умолчанию (т.е. вы только достали его из коробки). Удалять конфигурацию рекомендуется тем, кто не знает тонких настроек и у кого инфраструктура состоит только из одного роутера. Для тех, кто хочет только настроить работу hotspot, нужно выбрать конфигурацию для настроенного устройства в шаге 3.10. Если ваш роутер MikroTik уже настроен или вы используете CAPsMAN, то рекомендуем использовать расширенную инструкцию.

Шаг 0: Подключение MikroTik к компьютеру

Подключите MikroTik к компьютеру. Как правило, 1 порт используется для подключения к провайдеру, а все остальные порты — для подключения компьютеров в локальной сети. Вам нужен один из них.

Схема подключения MikroTik

Шаг 1: Загрузка ПО WinBox

ПО WinBox — это программа для настройки оборудования, работающего под под управлением RouterOS.

Загрузите WinBox по ссылке https://mikrotik.com/download. WinBox не требует установки на компьютере.

Шаг 1.1

Загрузите WinBox с официального сайта MikroTik

Если у вас нет доступа в Интернет, то можно скачать урезанную версию WinBox из роутера. Заходим по стандартному адресу для MikroTik http://192.168.88.1 и скачиваем Winbox.

Шаг 1.1.1

Загрузите WinBox из роутера, если нет доступа к Интернет

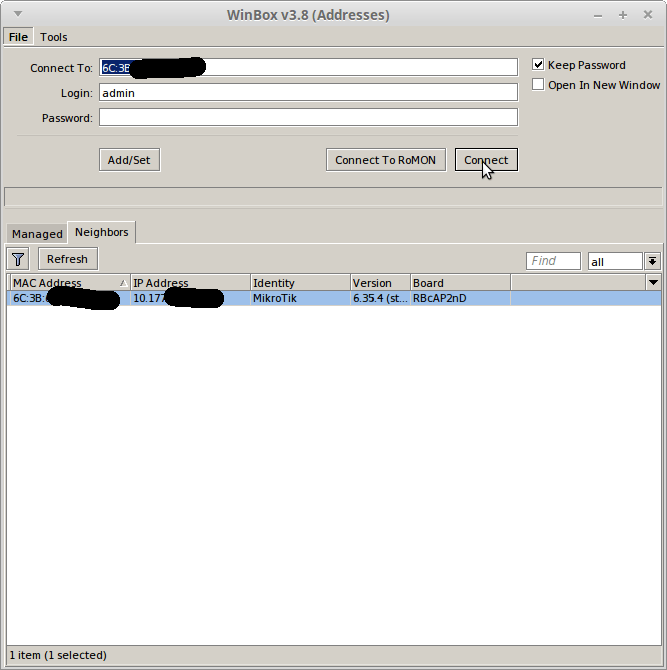

Шаг 2: Запуск ПО WinBox

Шаг 2.1

Запускаем WinBox и подключаем роутер

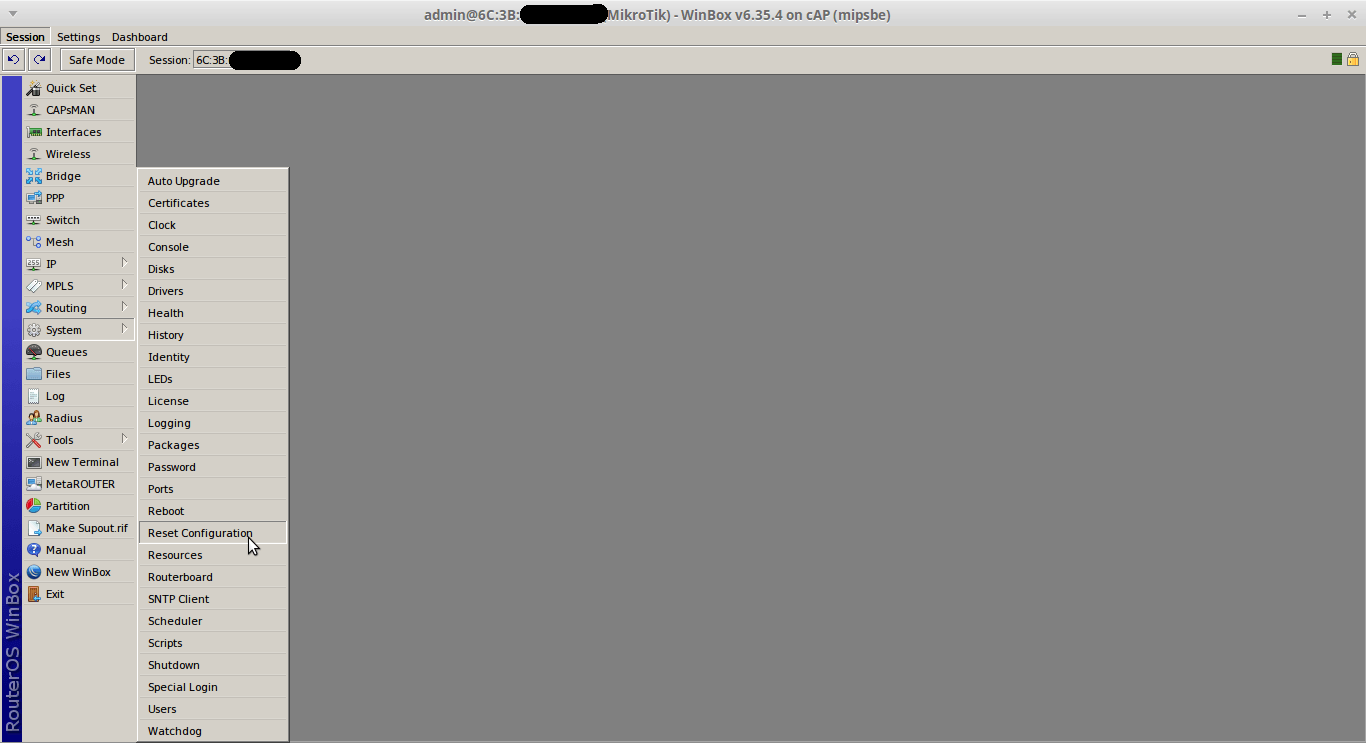

ВНИМАНИЕ! Удалять конфигурацию рекомендуется тем, кто не знает тонких настроек и у кого инфраструктура состоит только из одного роутера. Для тех, кто хочет только настроить работу hotspot, нужно выбрать конфигурацию для настроенного устройства в шаге 3.10. Все подробно описано в расширенной инструкции. Если вы сомневаетесь, обратитесь в службу технической поддержки в чате или по телефону.

Шаг 2.2

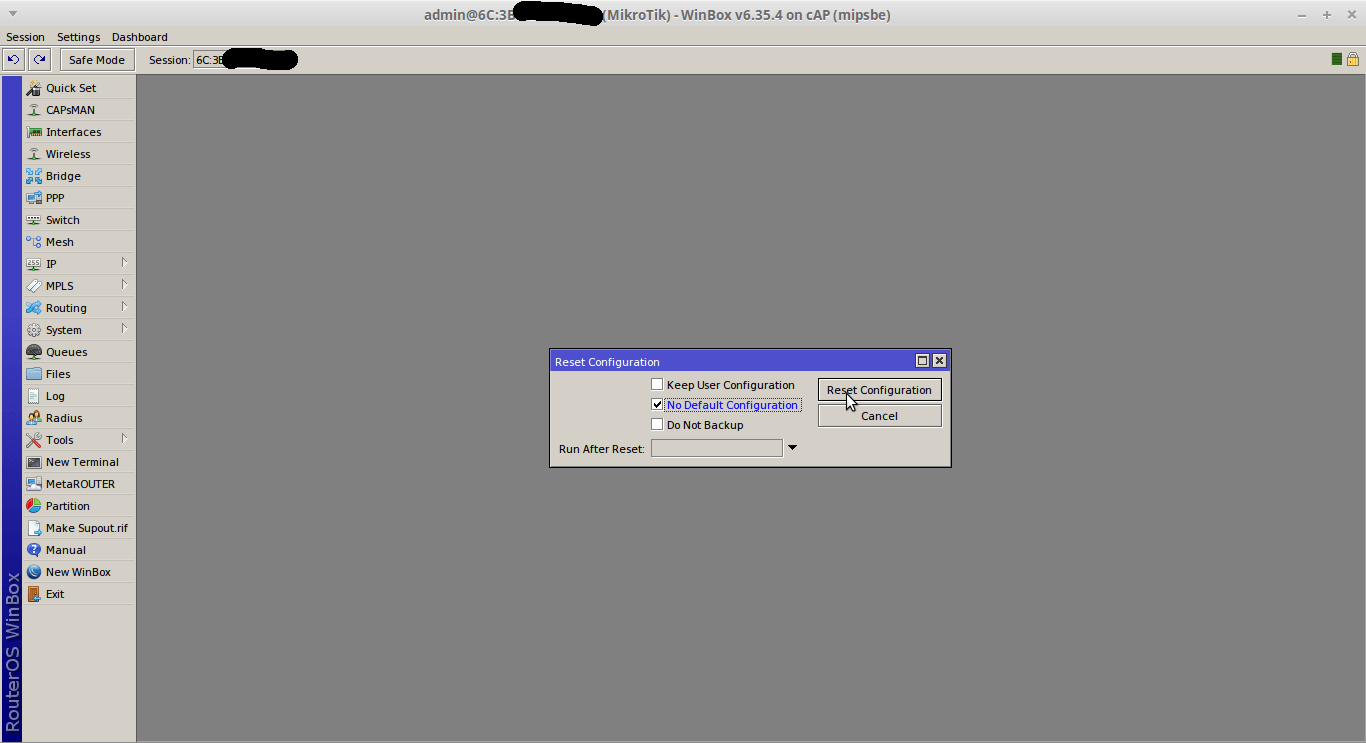

Удаляем старую конфигурацию во вкладке System > Reset configuration

Шаг 2.2.1

Удаление старой конфигурации

Шаг 3: Создание конфигурации с помощью мастера настройки

После регистрации в личном кабинете Вам нужно выполнить несколько простых шагов, чтобы сервис заработал на Вашем устройстве:

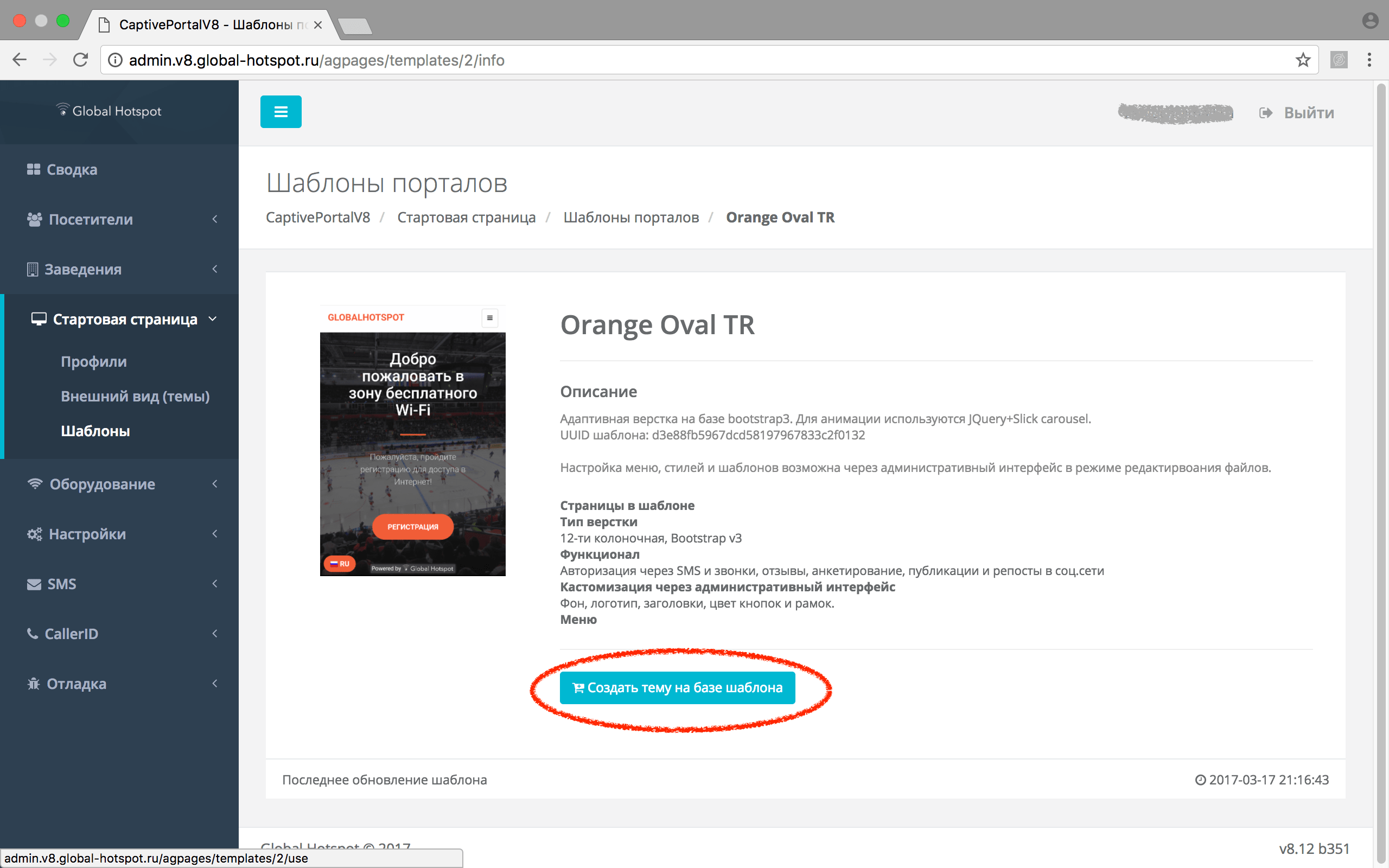

- Создать тему на базе шаблона.

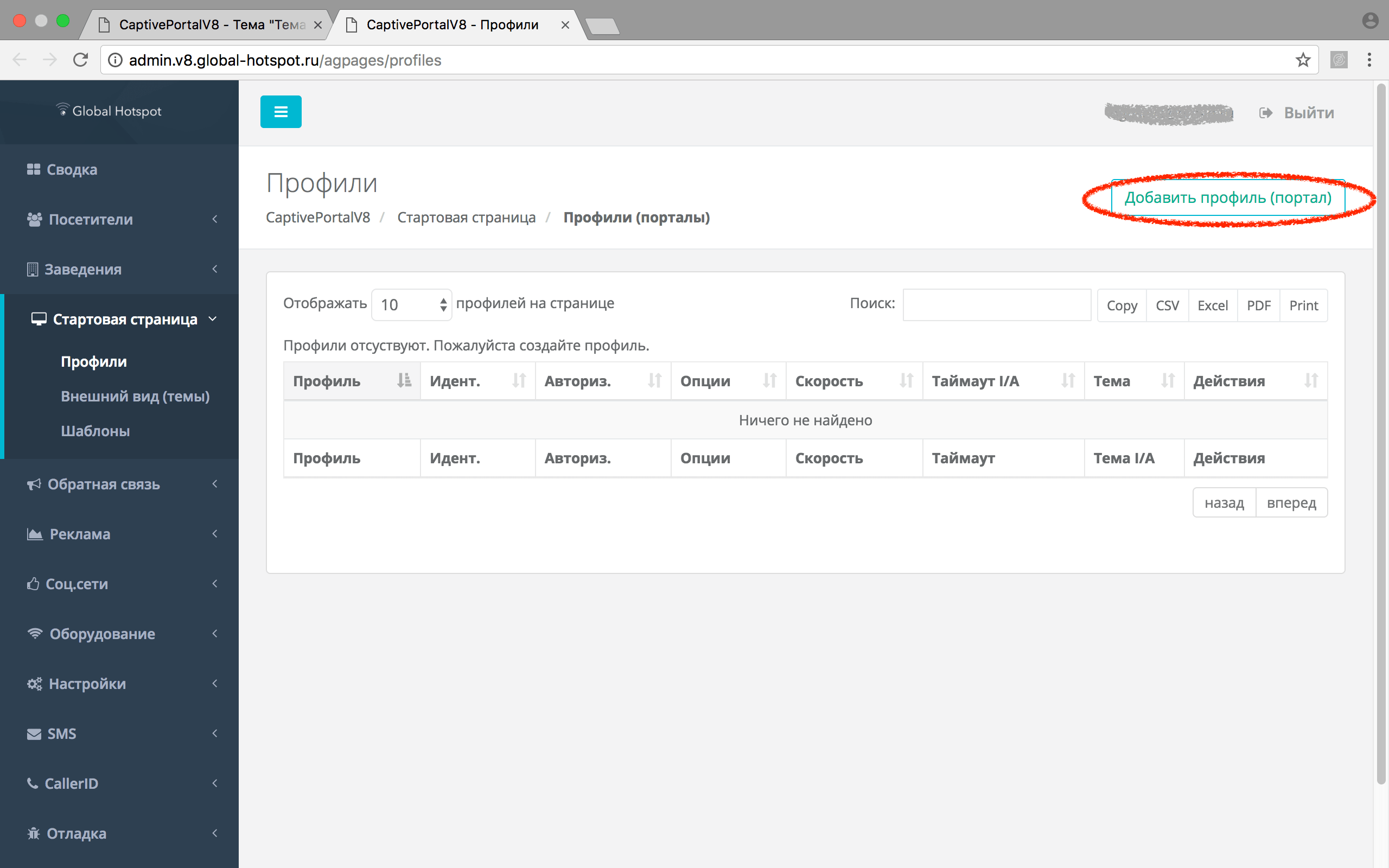

- Создать профиль и привязать к нему тему.

- Создать место и привязать к нему профиль.

- Создать конфигурацию для своего типа оборудования.

- Настроить свое оборудования по инструкции в мастере конфигураций.

- Подключиться к сети Wi–Fi и проверить.

Шаг 3.1

Выберите шаблон

Шаг 3.2

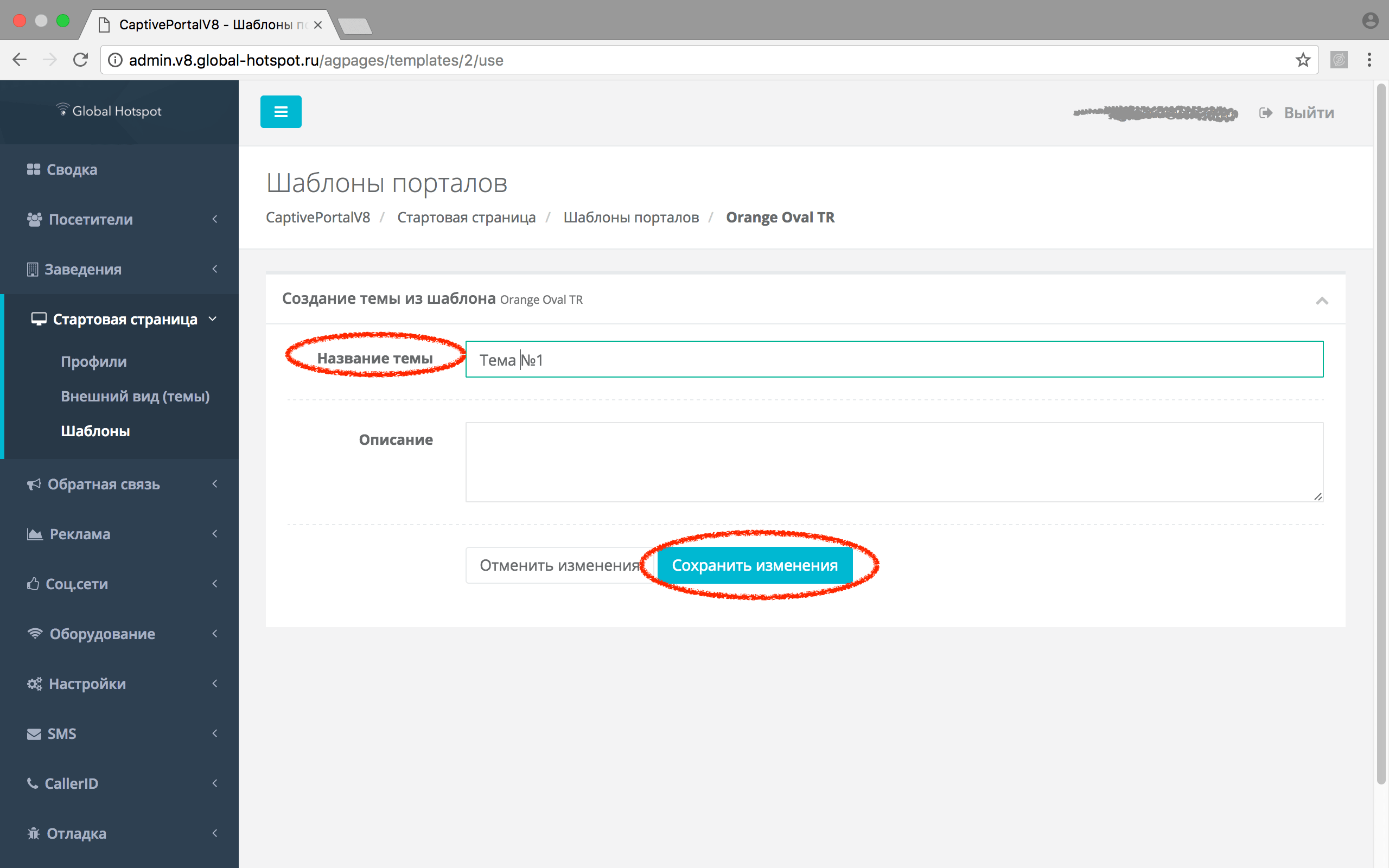

Создайте тему на базе шаблона

Шаг 3.3

Назовите тему

Шаг 3.4

Создайте профиль

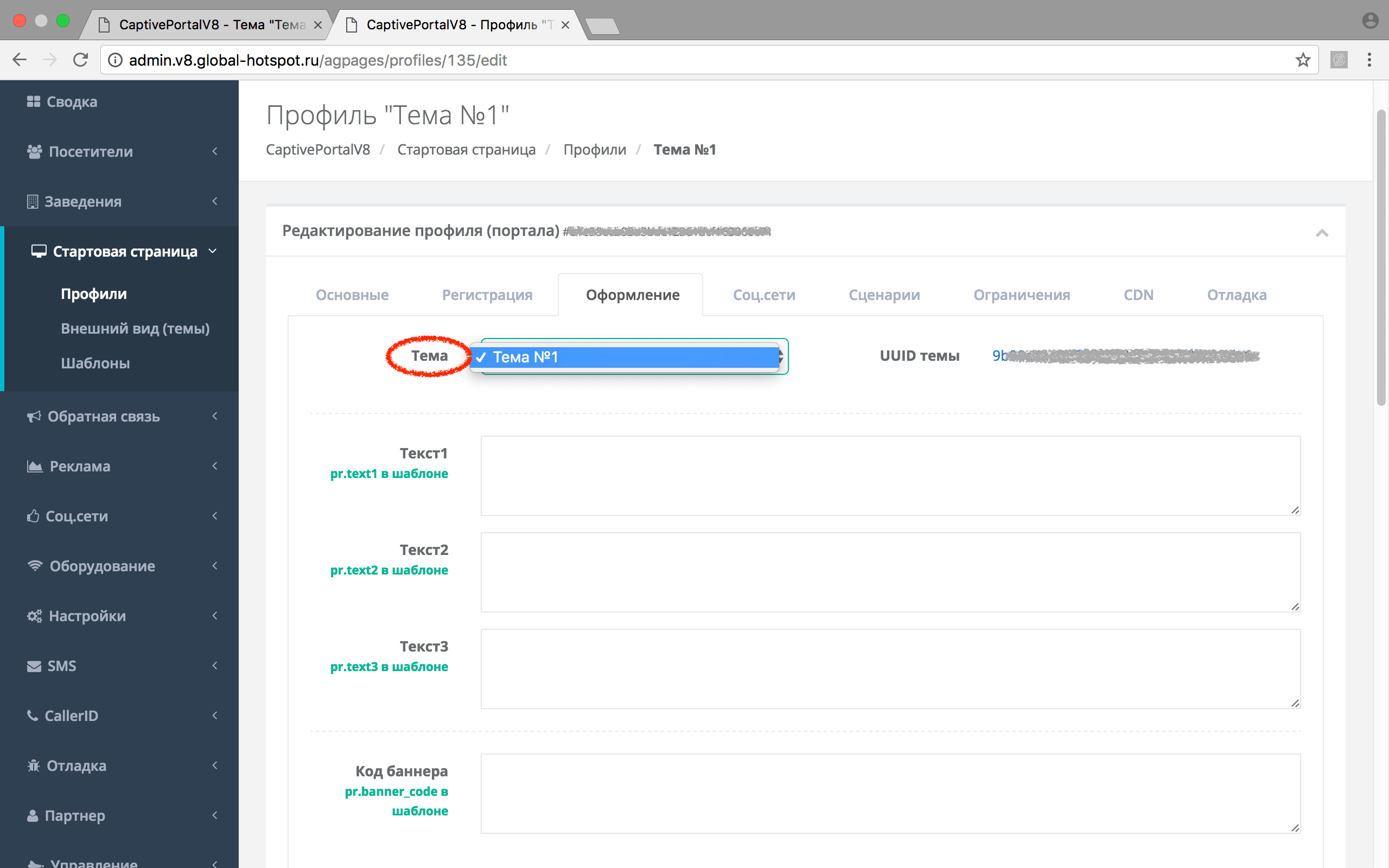

Шаг 3.5

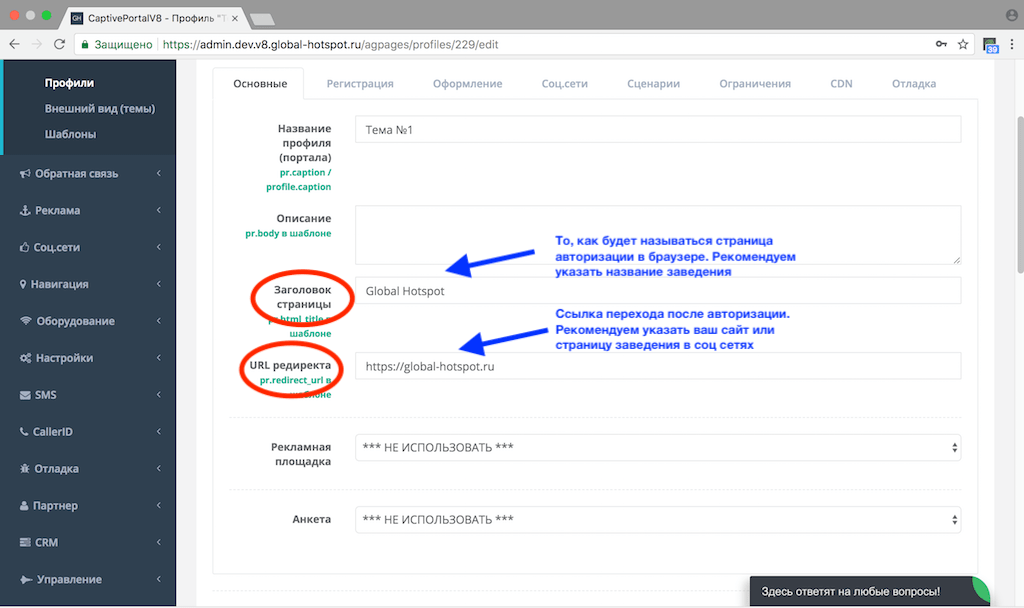

Назовите профиль

Шаг 3.6

В оформлении профиля выбираем созданную тему

Шаг 3.7

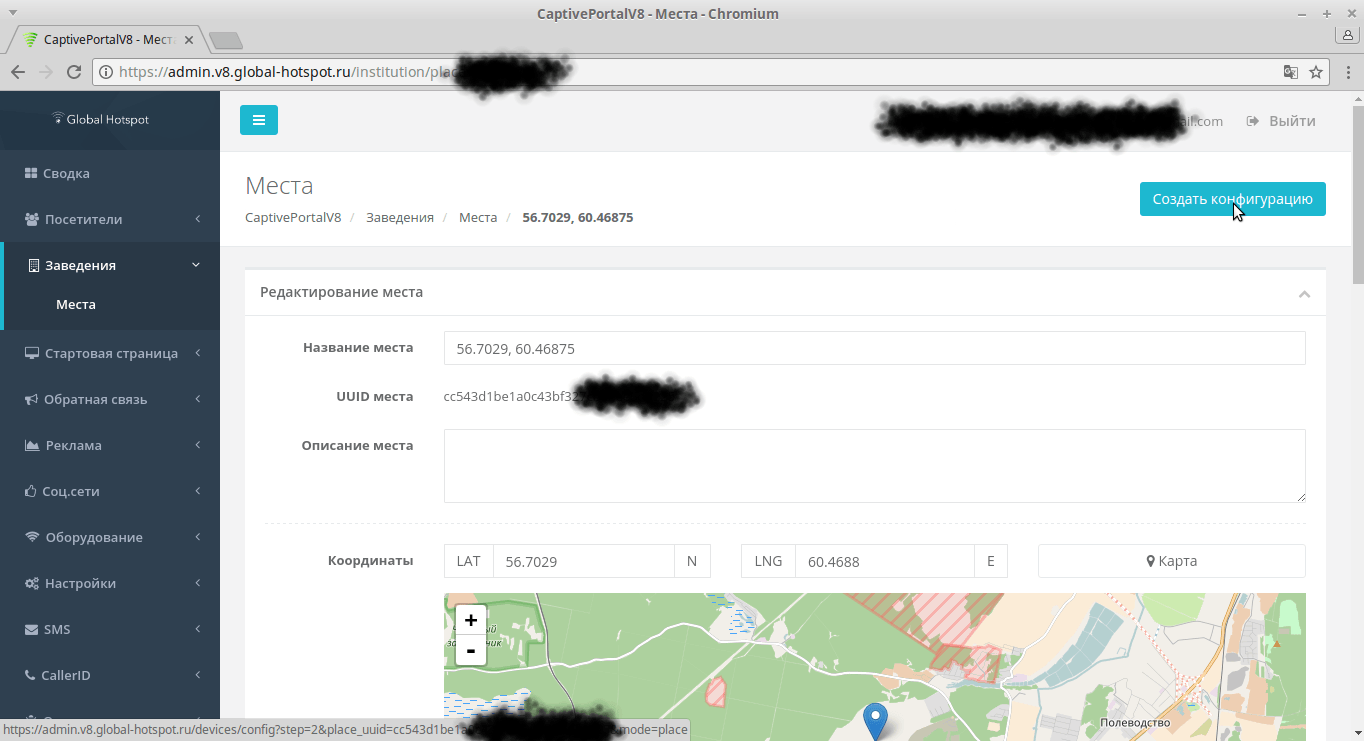

Создаем место и выбираем созданный профиль

Шаг 3.8

Создание конфигурации с помощью мастера настройки

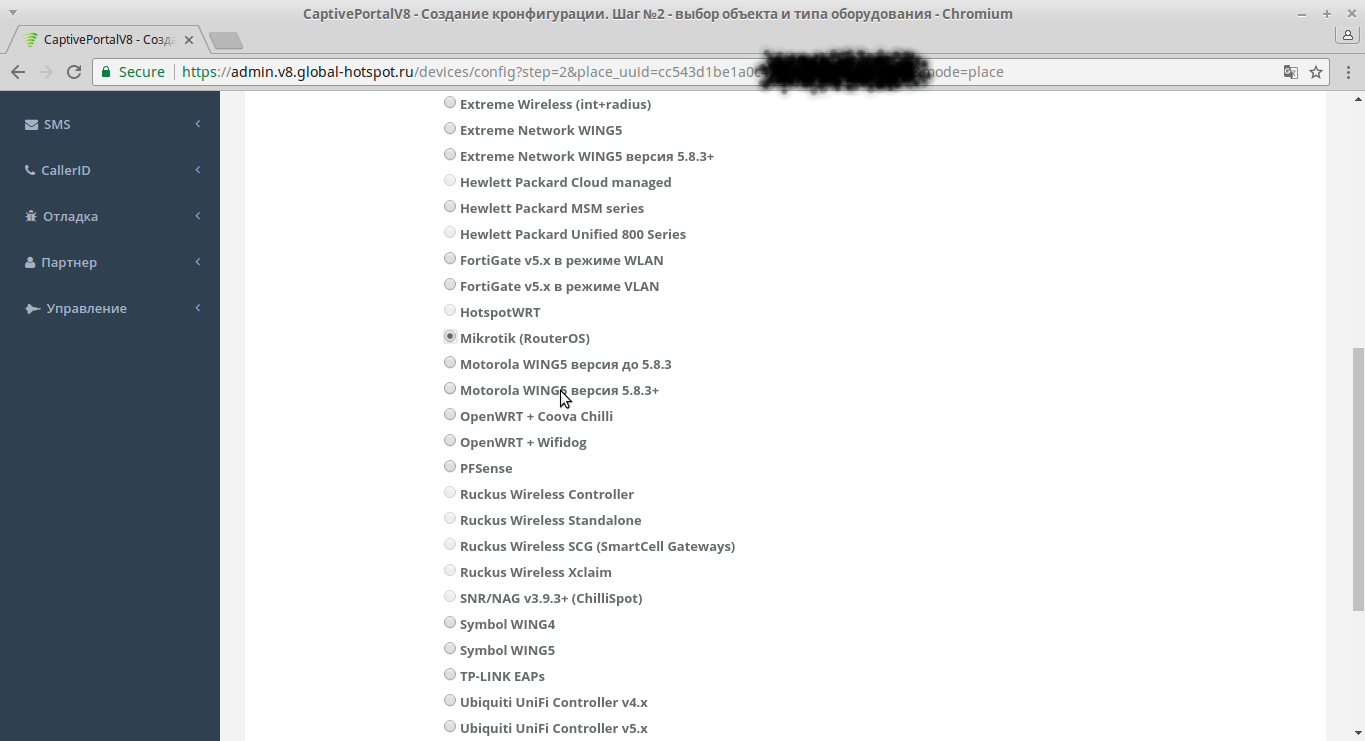

Шаг 3.9

Выбор типа устройства

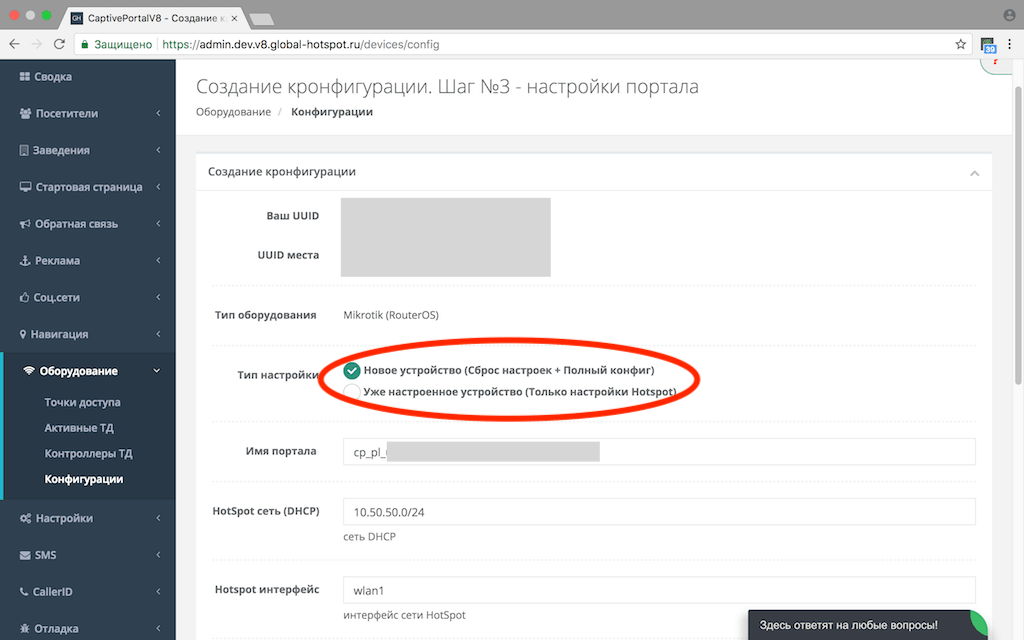

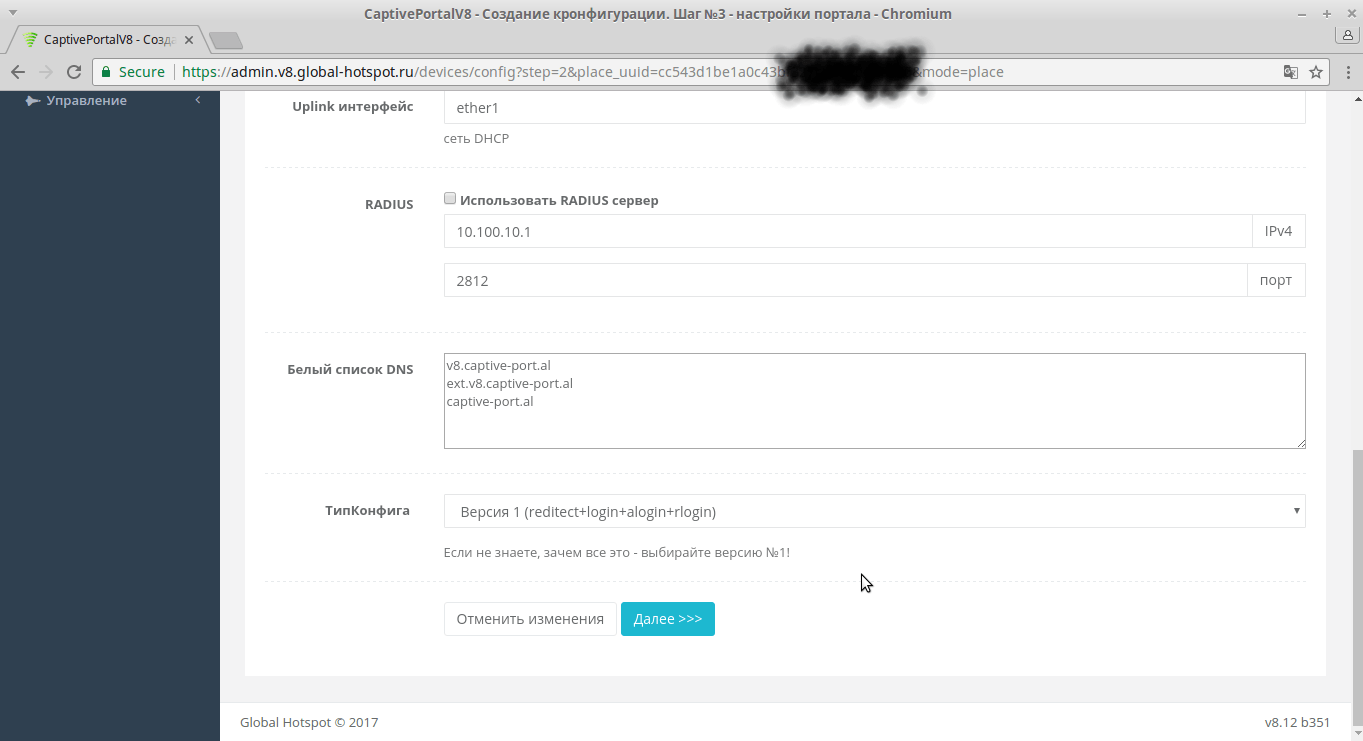

Шаг 3.10

Выберите тип роутера: новый или уже настроенный

Шаг 3.10

Выбор версии конфигурации

Шаг 3.11

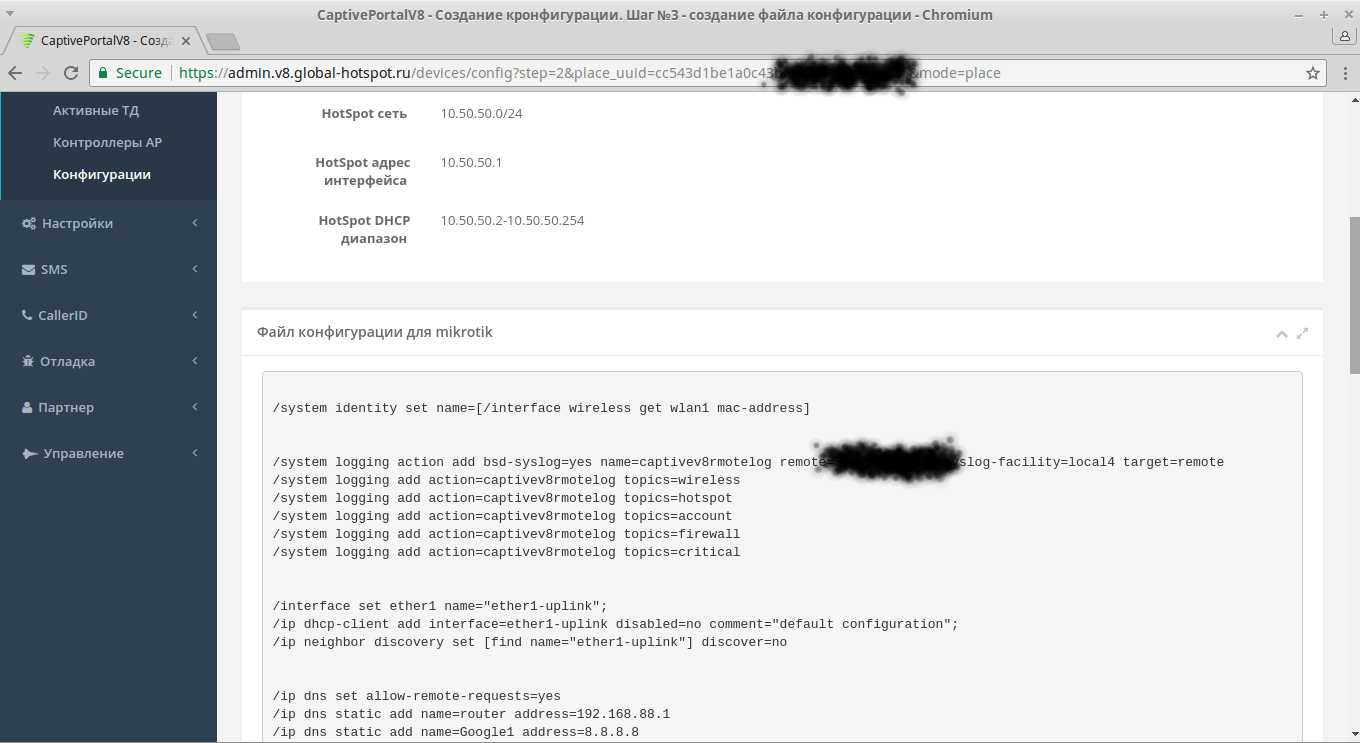

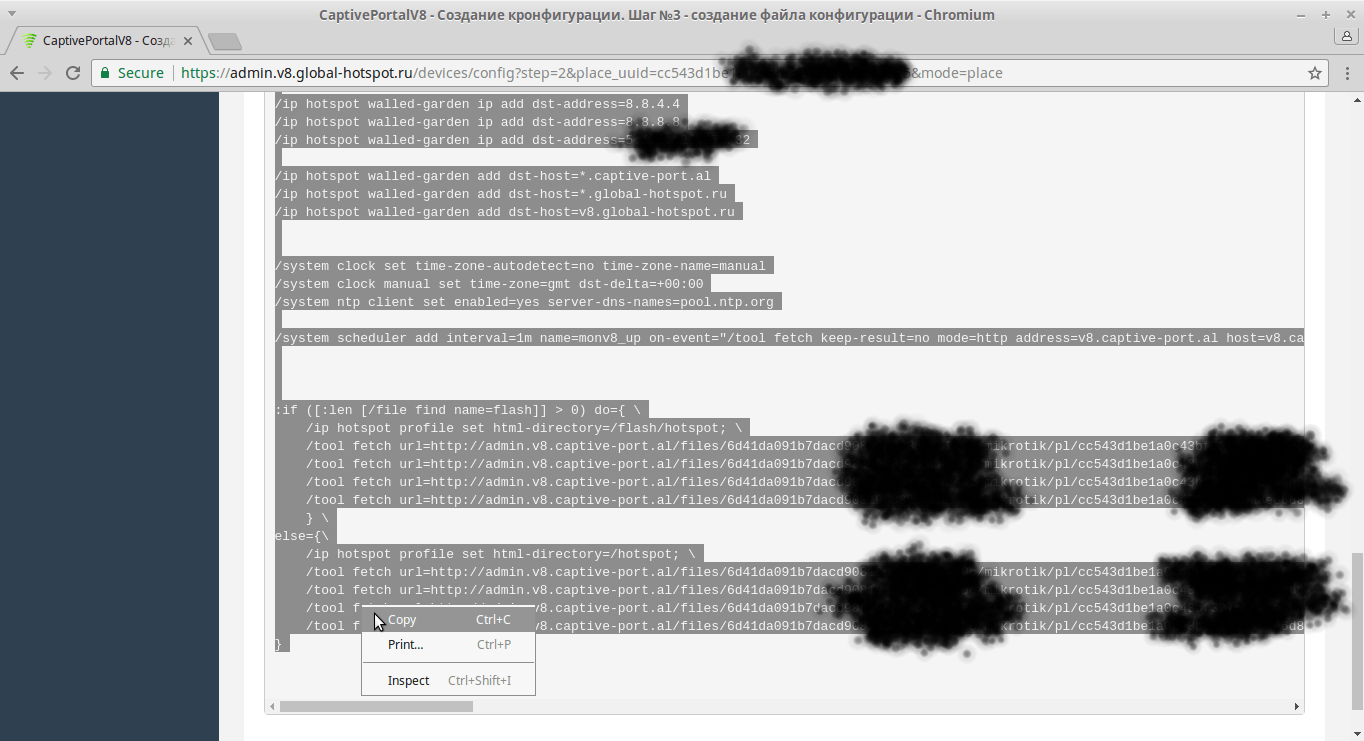

Полный файл настроек для Mikrotik. Для нового и настроенного роутеров файлы отличаются

Шаг 3.12

Копируем настройки в буфер обмена

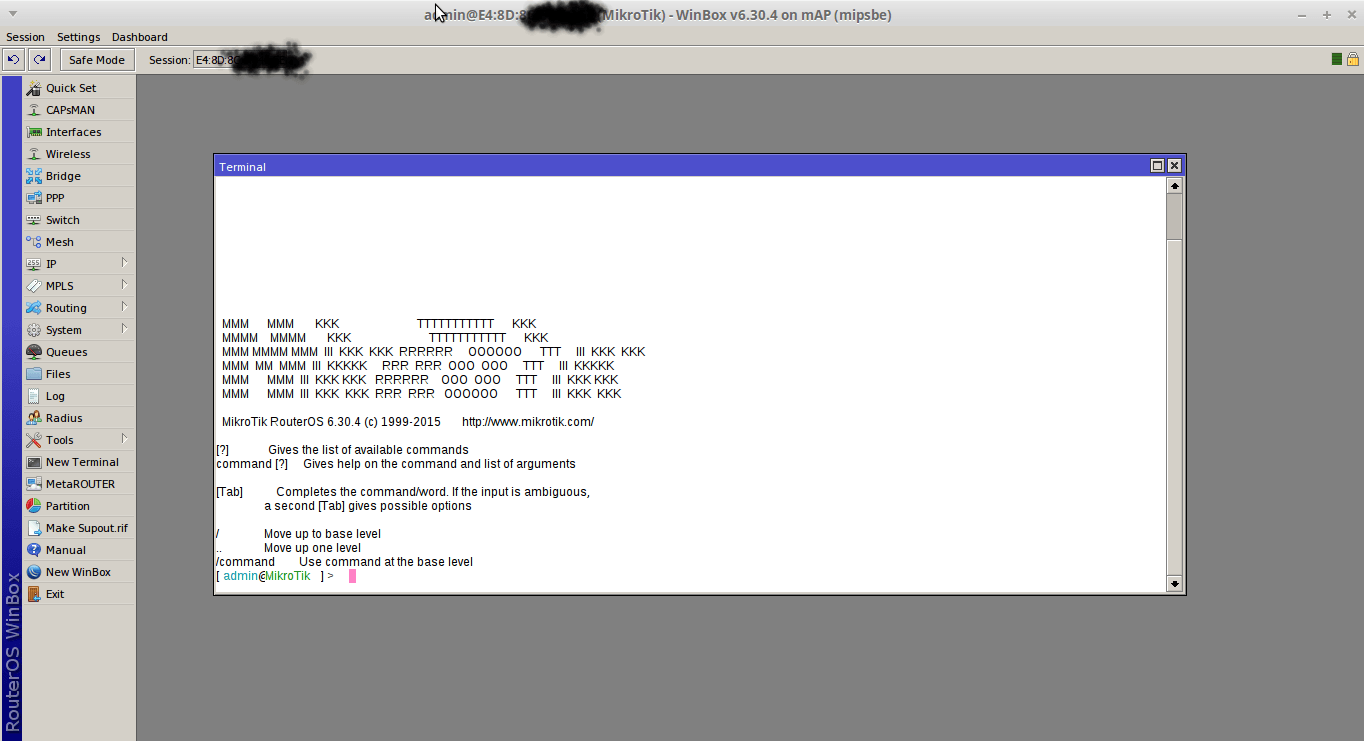

Шаг 4: Загрузка конфигурации в MikroTik

Шаг 4.1

Вставляем скопированные настройки конфигурации в терминал роутера

Подключитесь к Wi–Fi и проверьте результат. Если вы сделали все правильно, то при подключении к Wi–Fi вы попадете на созданную страницу авторизации.

Если у вас возникли трудности, обратитесь в службу техподдержки (чат в личном кабинете или позвоните нам).

Не забудьте установить «детский доступ» в гостевой сети с помощью днс яндекс. Как это сделать читайте в Вопросы и ответы.

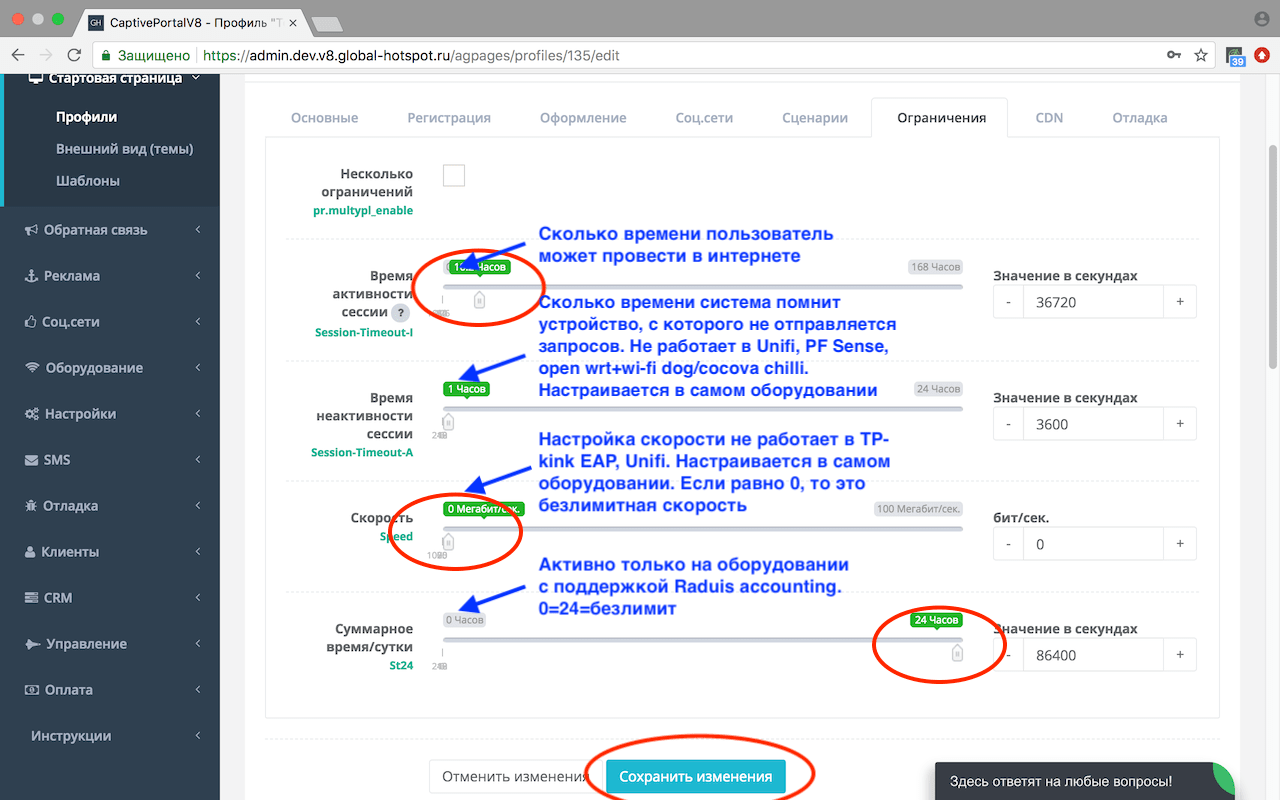

Шаг 5: Настройка времени сессии

Перейдите в раздел «Стартовая страница» подраздел «Профили» и выберите ваш профиль

По умолчанию установлено время активности и не активности, равные 1 часу, время активности в сутки 24 часа и безлимит по скорости. Это значит, что активное пользование интернетом длится 1 час и по окончании этого времени клиент должен будет посмотреть рекламу (если у вас она включена) и нажать кнопку «Перейти в интернет». После чего сессия начнется заново и опять будет отсчитываться 1 час времени. Это время можно увеличить, если вы не хотите напрягать людей ежечасным нажиманием кнопки «Перейти в интернет». Или включить MAC cookie, чтобы совсем избавиться от нажимания кнопки «Перейти в интернет».

Время неактивности — это ожидание подключения устройства к сети. После отключения устройства от сети (например, заблокировать телефон и положить в карман) система ждет еще час и только через час удаляет сессию. Потом нужно опять подключиться к сети и нажать кнопку «Перейти в интернет». Увеличение времени неактивности может оттянуть этот момент.

Если разблокировать телефон через 59 минут, то он снова будет подключен к интернету. Т.к. пока еще время неактивности не прошло, то продолжится учет его времени активности. Это время можно увеличить, если вы не хотите напрягать людей ежечасным нажиманием кнопки «Перейти в интернет». Или включить MAC cookie, чтобы совсем избавиться от нажимания кнопки «Перейти в интернет».

Для включения MAC cookie обратитесь в нашу техподдержку. При изменении времени неактивности учитывайте размер DHCP пула.

Эти настройки рекомендуется менять по вашему усмотрению. Особенно для гостиниц и отелей.

Для гостиниц, баз отдыха, хостелов, санаториев и т.п. заведений мы настоятельно рекомендуем увеличить время активности и неактивности. Оптимальными значениями было бы 24 часа. При увеличении времени неактивности время жизни DHCP должно быть больше времени неактивности в 1,5 раза или как минимум на пару часов.

Как настроить перехват HTTPS для MikroTik в Hotspot

Зачем включать перехват HTTPS?

Например, клиент использовал все время активности и ему снова надо начать новую сессию. Для этого нужно попасть на страницу авторизации. Но клиент сидит на сайте https://yandex.ru и читает новости. Без перехвата HTTPS он обновит страницу и получит вот это:

Но если настроить перехват HTTPS трафика, то клиент увидит сначала уведомление о невалидном сертификате, и после согласия с переходом его перекинет на страницу авторизации.

Как включить перехват HTTPS

Запустите Winbox и нажмите кнопку New terminal. В открывшемся окне выполните эти команды:

1) Создать шаблон сертификата

/certificate add name=ca-template common-name=myCa key-usage=key-cert-sign,crl-sign sign ca-template name=myCa

2) Создать сертификат для hotspot

/certificate add name=Hotspot-template common-name=Hotspot sign Hotspot-template ca=myCa name=Hotspot

3) Подписать сертификат

set [find name=Hotspot] trusted=yes

4) Поставить галочку «https» в активном профиле в микротике (ip-hotspot-server profile)

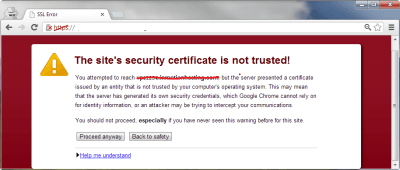

Теперь при подключении к сети Wi-Fi c авторизацией при открытии в браузере любого сайта по https появится такое окно:

Если пользователь нажмет кнопку «Продолжить», то у него откроется страница авторизации.

Как убрать ошибку при перехвате HTTPS?

Такая ошибка возникает, когда подключаешься к Wi-Fi с авторизацией, открываешь в браузере любой сайт по HTTPS. А браузер выдает ошибку сертификата.

Дело в том, что сайты используют защищенное соединение по протоколу HTTPS с шифрованием и SSL сертификатом. Так как точка доступа должна «перехватить» HTTPS трафик, чтобы отправить пользователя на страницу авторизации, она подставляет самоподписанный сертификат для сайта. Браузер проверяет сертификат на соответствие и выдает ошибку. Обойти это никак нельзя.

В этом и есть смысл защищенного соединения по HTTPS. Основная работа шифрования данных TLS и SSL проходит на 6 уровне модели OSI (уровень представления), а аутентификация — на 5 уровне модели OSI (сеансовый уровень).

Единственный вариант обойти это – открыть в браузере сайт по HTTP. Тогда сразу появится страница авторизации.

Как добавить устройства в исключения для MikroTik (доступ к интернету без авторизации)

Иногда нужно, чтобы некоторые устройства имели доступ в интернет по Wi-Fi без авторизации. Такие устройства как телевизоры, кассы, терминалы, рабочие телефоны, компьютеры и ноутбуки можно добавить в лист для доступа к интернету без запроса авторизации.

Запустите Winbox и зайдите во вкладку IP/Hotspot. Далее есть 2 варианта действий:

- Устройство уже подключено к гостевой сети Wi-Fi и он есть в списке Hosts.

- Добавить mac-адрес устройства в исключения вручную.

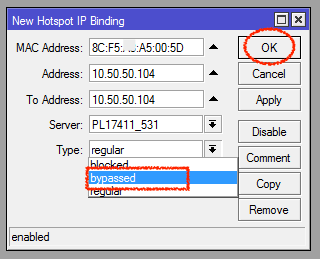

Вариант 1

Устройство уже подключено к гостевой сети Wi-Fi и он есть в списке IP/Hotspot/Hosts. Выбираем его в списке и нажимаем правой кнопкой мыши. В открывшемся окне нажимаем «Make Binding».

Выбираем Type — bypassed и нажимаем Ok.

Готово, mac-адрес в списке исключений.

Вариант 2

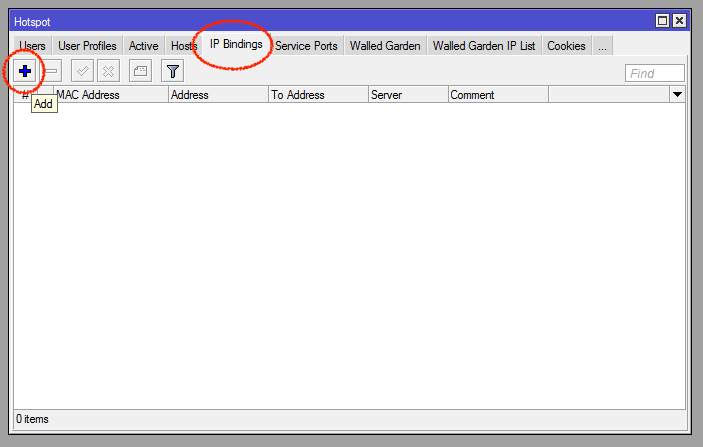

Добавить mac-адрес устройства в исключения вручную. Создадим новую запись во вкладке IP/Hotspot/IP Bindings.

Вручную вбиваем mac-адрес (и если нужен определенный IP — adress), выбираем Type — bypassed и нажимаем Ok.

Готово, mac-адрес в списке исключений.

Источник: global-hotspot.ru

Captive portal что это за программа

Создание поддельной точки доступа с Captive Portal для сбора паролей пользователей с помощью инструмента c41n

Введение c41n обеспечивает автоматическую настройку нескольких типов поддельных точек доступа и атак типа Злой Двойник. c41n настраивает точку доступа с определяемыми пользователем характеристиками (интерфейс, имя и канал для точки доступа), настраивает DHCP…

Облако тегов

LeakedInfoBot

Лучший телеграмм бот-пробива персональной информации!

Популярное

Mega Tor — Один из лучших файлообменник в даркнете.

Как узнать cкрытую информацию о пользователе VK?

Ресурсы для поиска информации о Телеграм аккаунтах

Лучшие боты OSINTа пробива Telegram.

Лучшие боты OSINT для Telegram

Новости, статьи и заметки по информационной безопасности.

Источник: gebutcher.blogspot.com

Знакомство с ESPHome. Настройка ds18b20 на esp8266. Интеграция ESPHome в Home Assistant.

ESPHome – это система для управления вашим ESP8266 / ESP32 с помощью простых, но мощных файлов конфигурации и удаленного управления ими через системы домашней автоматизации.

Основное преимущество ESPHome от просто написания кода. Это то, что ESPHome заточен работать как умный дом и у него существует интеграция с Home Assistant. По этому разработка очень сильно упрощается. И очень просто добавить любой датчик с помощью ESPHome и контроллера esp в Home Assistant.

В этой статье покажу Вариант установки ESPHome непосредственно на сервер Home Assistant. И с него прошивать будем микроконтроллер ESP.

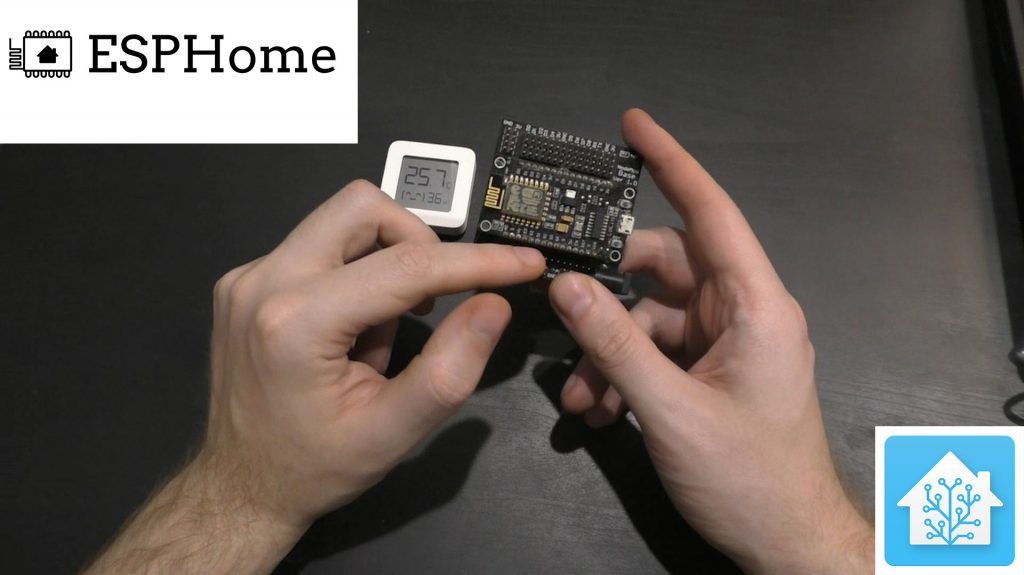

Чтоб установить ESPHome в Home Assistant необходимо зайти в Supervisor далее Add-ONs и там найти ESPHome и установить его.

После установки, включим ползунок “Показывать на боковой панели”

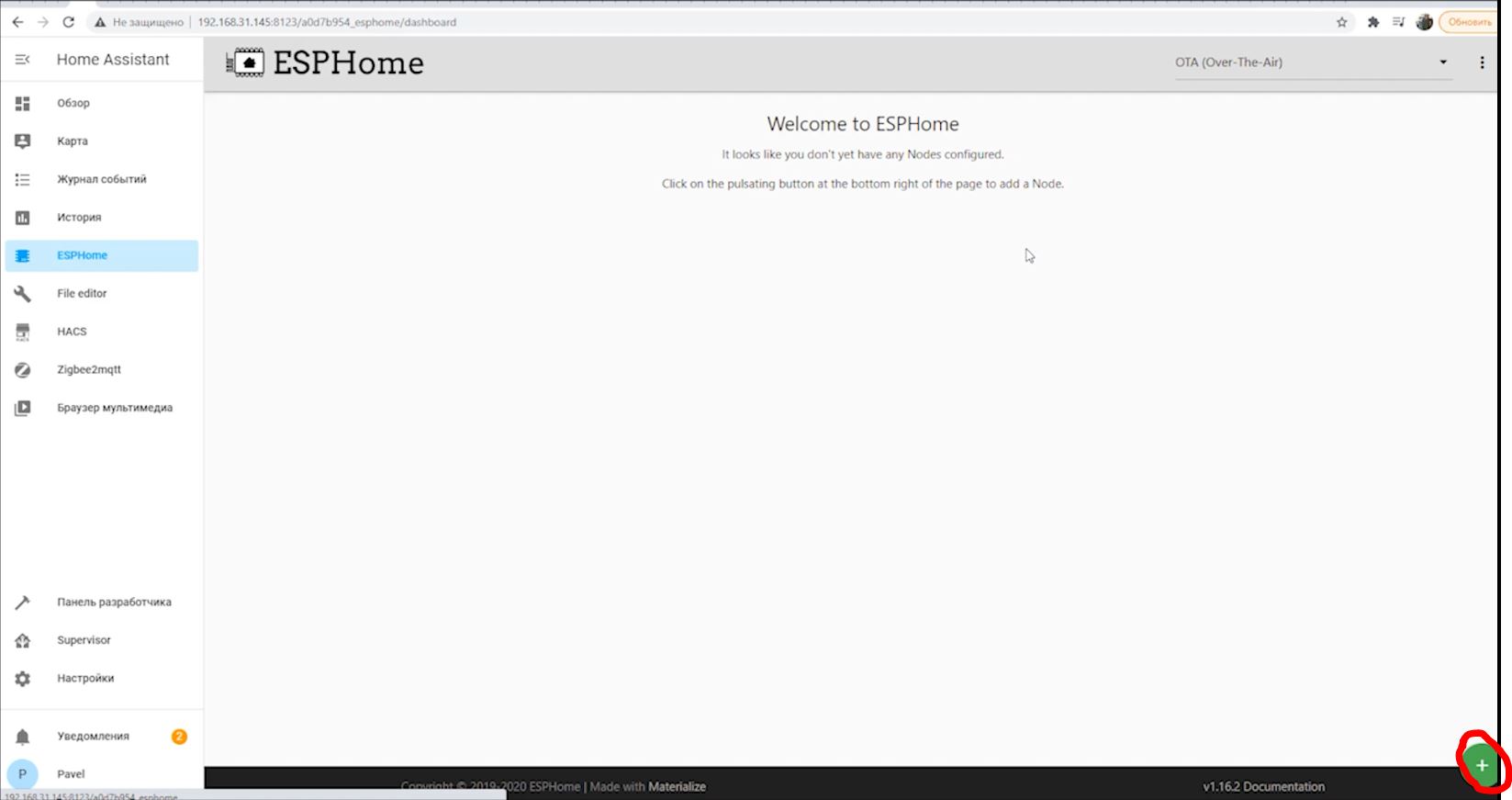

Теперь зайдем в ESPHome и там увидим пустое поле. И только значек “+” в правом нижнем углу.

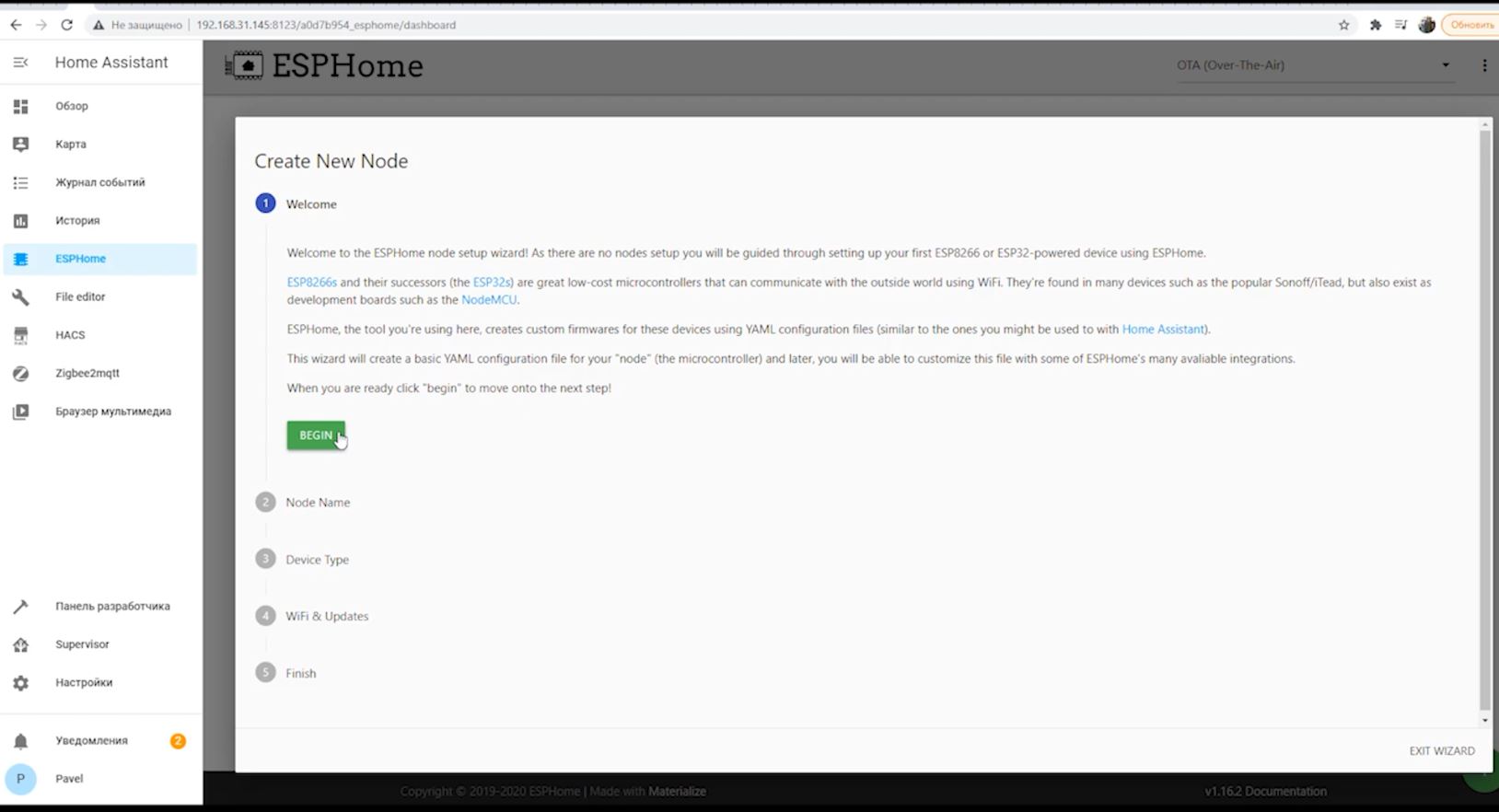

Нажав его мы начнем создавать устройство. Создание устройства состоит из 5 пунктов:

Первый пункт – это приветствие

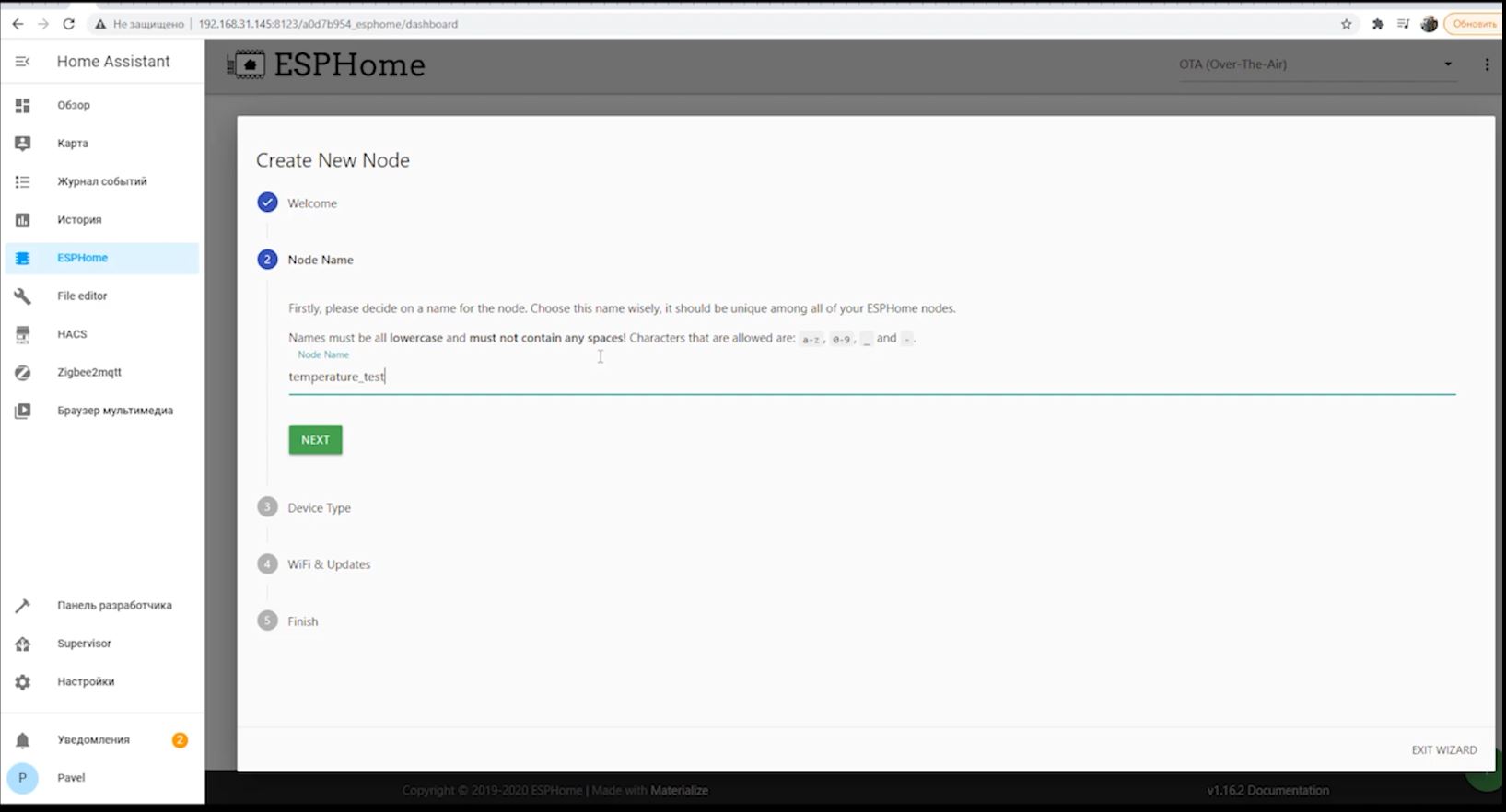

Второй пункт – это имя нашей ноды которую мы создаем выполняя 5 этих пунктов.

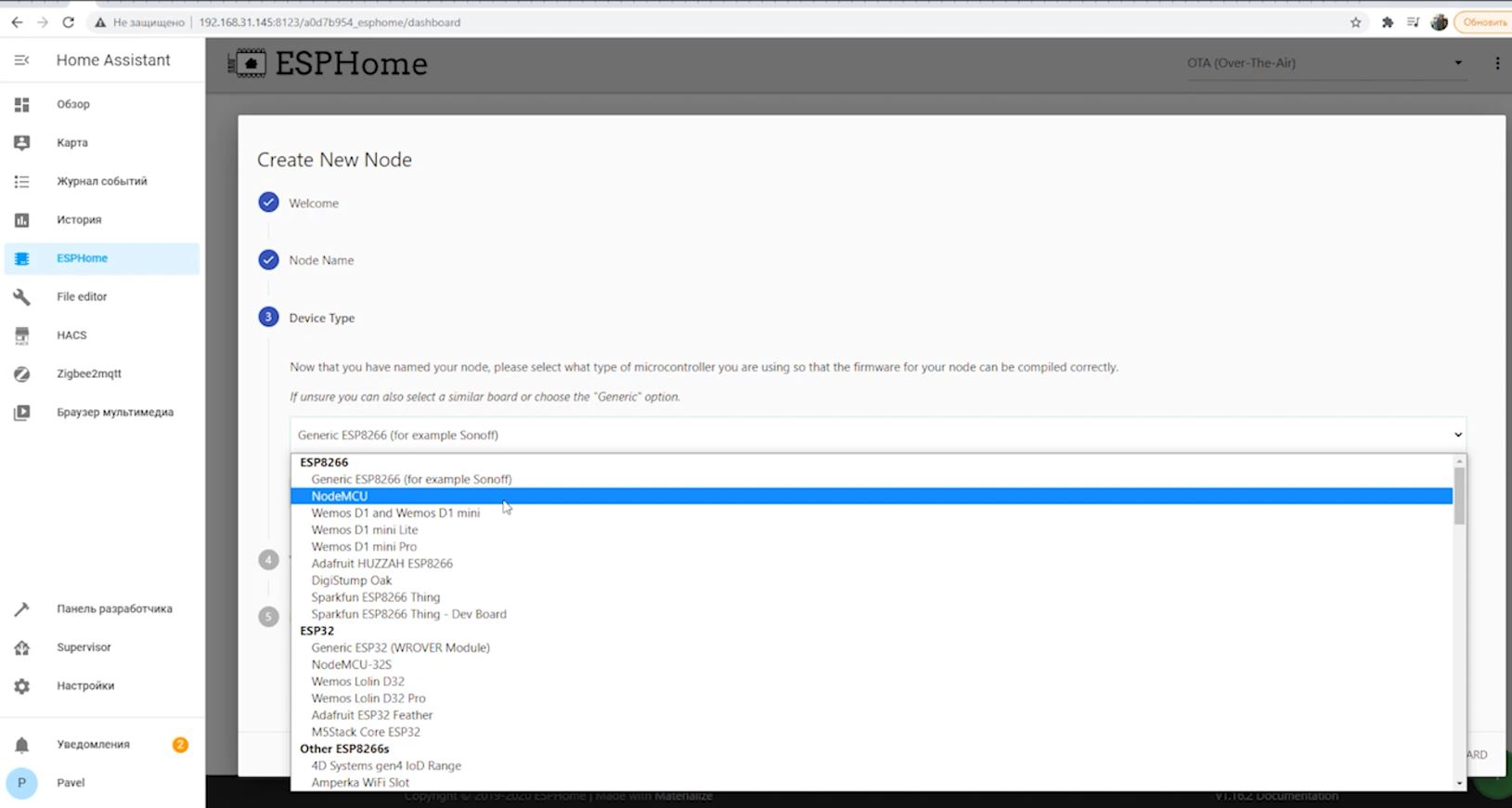

Третий пункт – это выбор устройства которое мы будем прошивать.

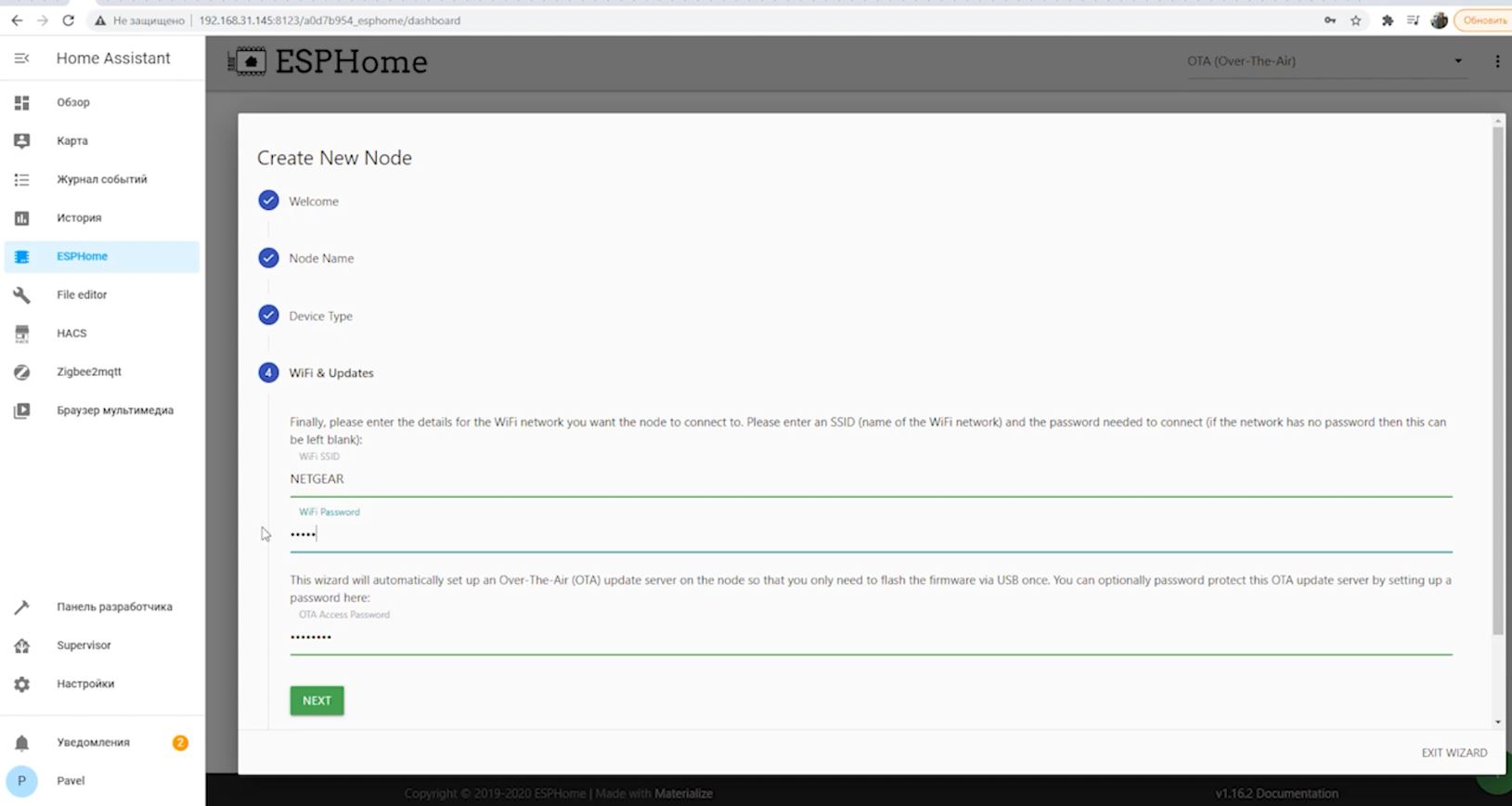

Четвертый пункт – тут указываются SSID и Пароль от wifi сети. И также устанавливается пароль на прошивку по воздуху OTA. ESPHome сразу поддерживает прошивку по воздуху. После того как установим первый раз его.

Ну и пятый пункт – где мы просто соглашаемся и нажимаем готово.

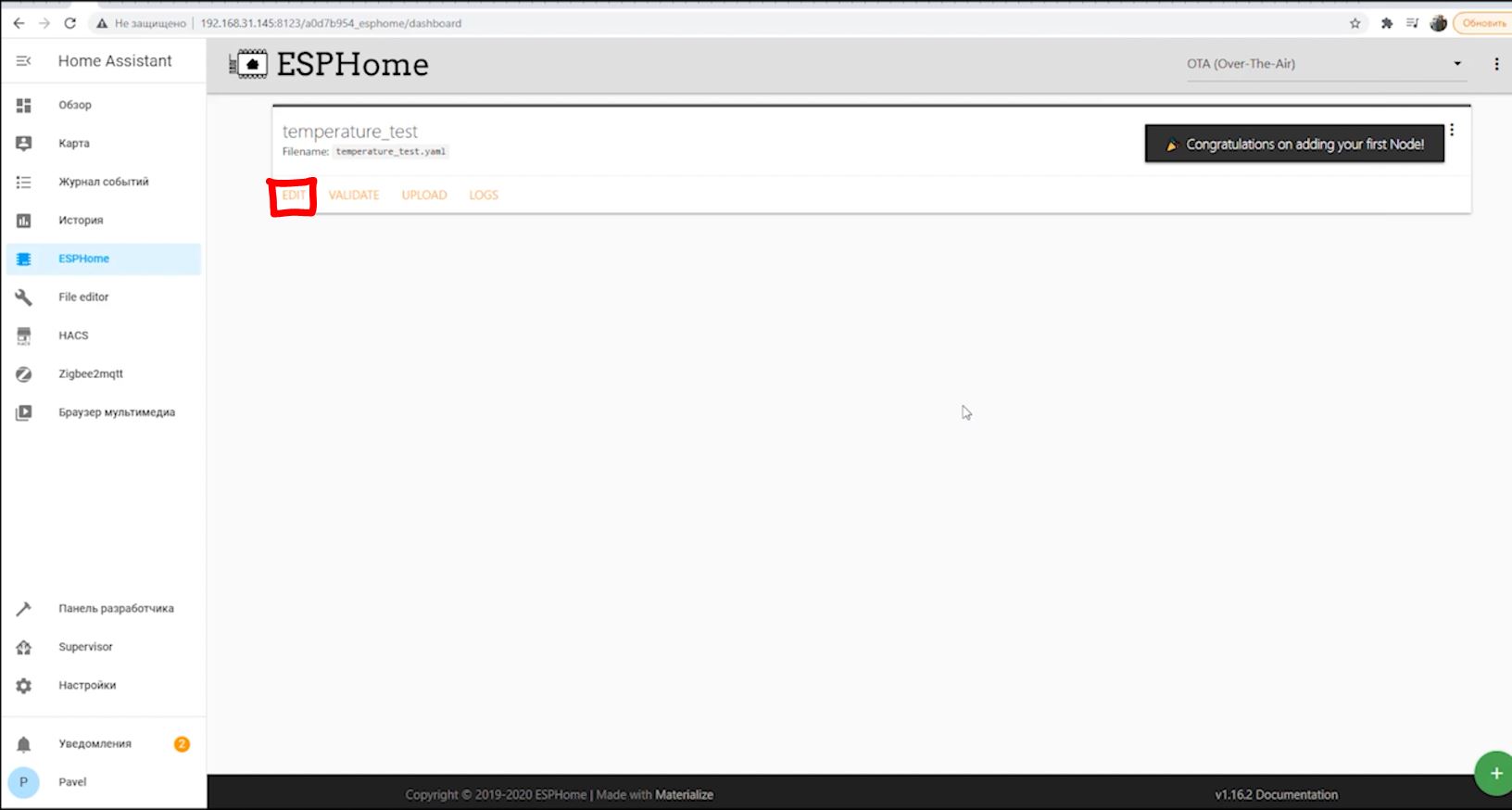

Итак устройство создано. И если мы нажмем теперь edit на нем. То попадем в окно где можно писать конфиг.

А писать для примера мы будем код, для работы с датчиком температуры от компании dallas. Это ds18b20.

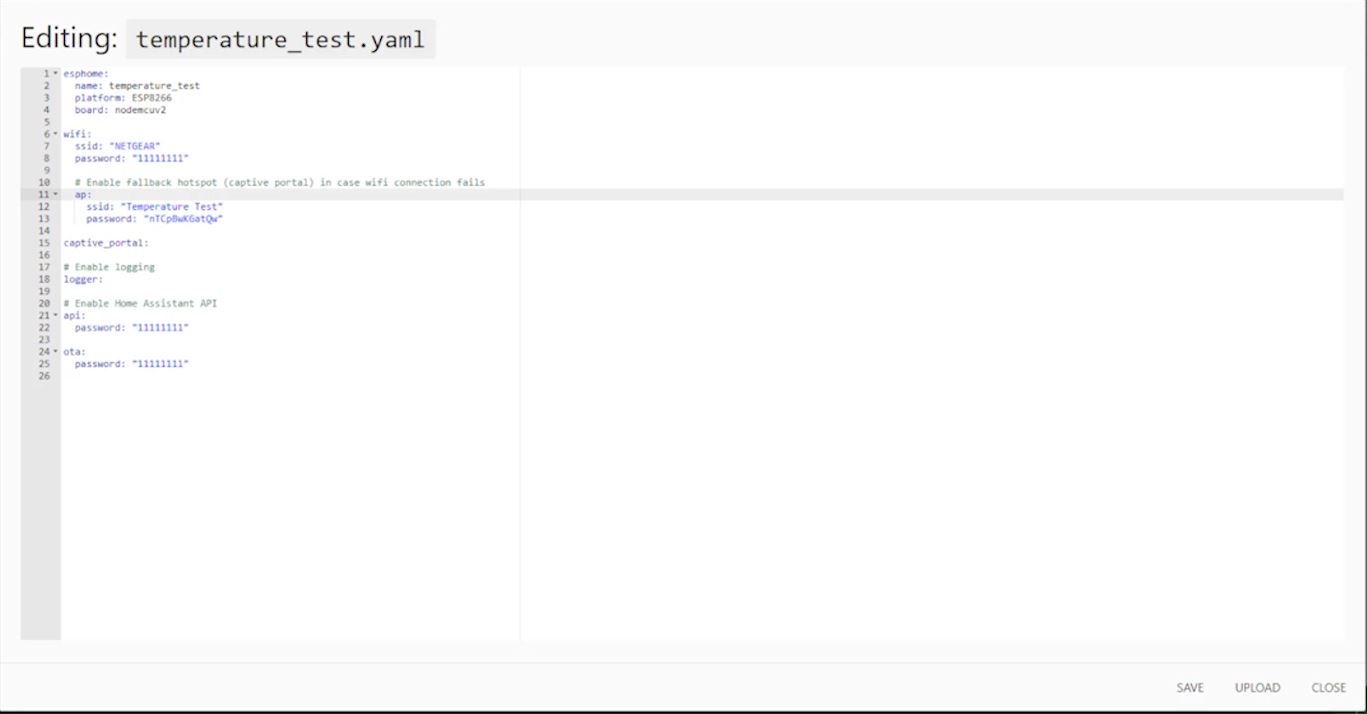

Для этого открываем вкладку edit и видим следующее:

Эти параметры создались автоматически на основе тех данных которые мы ввели при создании данной ноды.

Чтоб настроить датчик ds18b20. Ниже нужно дописать следующее:

dallas:

pin: D4

update_interval: 360s

где D4 это пин к которому подключается датчик. И загружаем получившийся код подключив контроллер к серверу Home Assistant. Выбрав в верхнем углу ком порт к которому подключен микроконтроллер. И нажать кнопку UPLOAD.

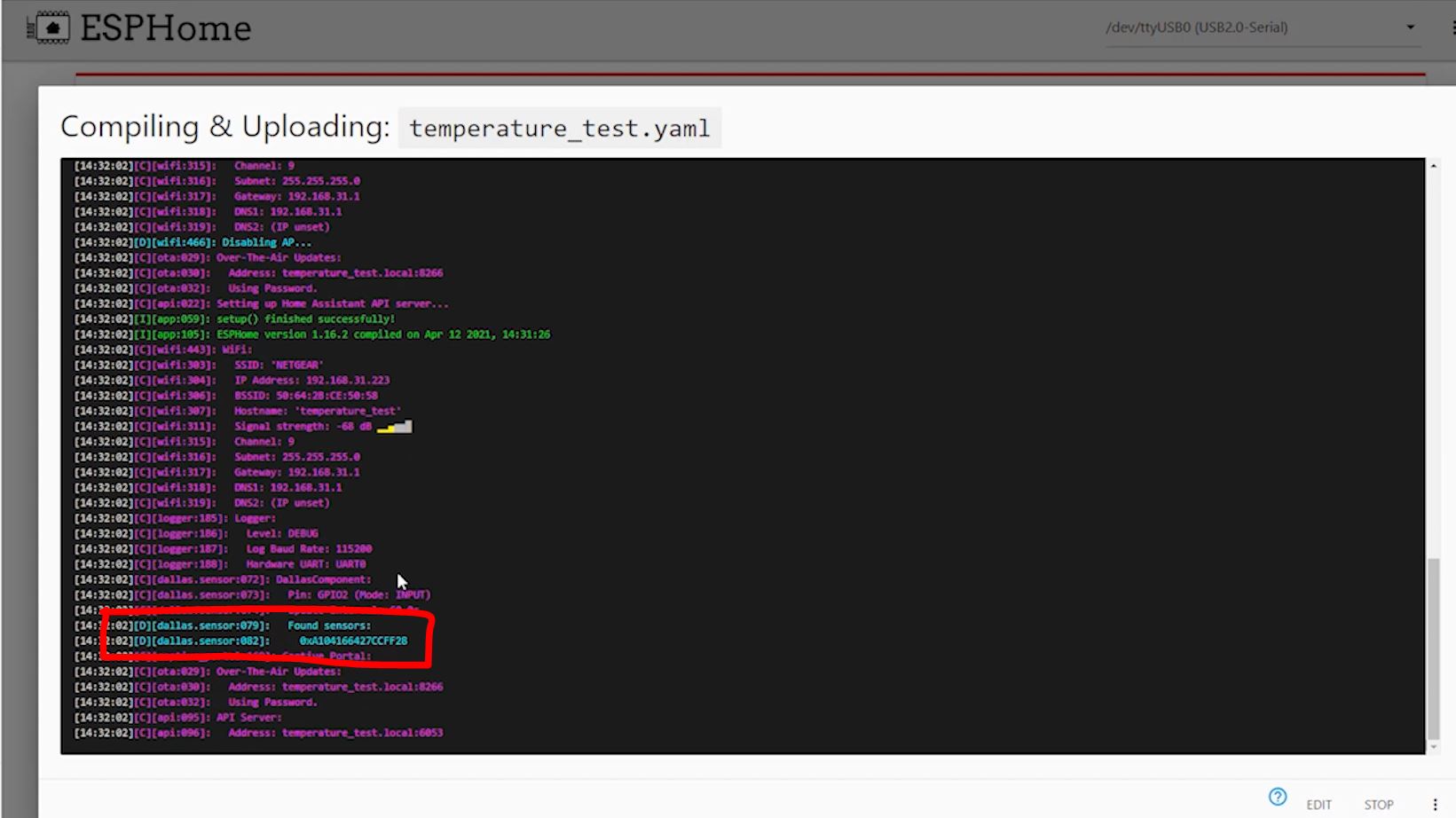

После этого откроется окно консоли и начнет загружаться программа с помощью PlatformIO.

После окончания загрузки у нас в консоли произойдет подключение к WI-fi сети которую мы указали. В случае успешного подключения к сети. Начнется опрос датчика ds18b20 и покажется в консоли его адрес. Этот адрес нужно скопировать и сохранить пока.

Ну а теперь дописываем код следующим образом:

esphome: name: temperature_test platform: ESP8266 board: nodemcuv2 wifi: ssid: «test» password: «test» # Enable fallback hotspot (captive portal) in case wifi connection fails ap: ssid: «Temperature Test» password: «nTCpBwKGatQw» captive_portal: # Enable logging logger: # Enable Home Assistant API api: password: «test» ota: password: «test» #D4 — это пин к которому подключен датчик. update_interval: задается в секундах. Время через которое будет опрашиваться датчик. dallas: pin: D4 update_interval: 10s # address: это адрес который получается при сканировании датчика. Его нужно копировать из консоли. sensor: — platform: dallas name: «temperature_test» address: «0xA104166427CCFF28»

А так будет выглядеть код с Выводом значений температуры на дисплей m5stack:

spi: clk_pin: 18 mosi_pin: 23 miso_pin: 19 #D4 — это пин к которому подключен датчик. update_interval: задается в секундах. Время через которое будет опрашиваться датчик. dallas: pin: 26 update_interval: 10s # address: это адрес который получается при сканировании датчика.

Его нужно копировать из консоли. sensor: — platform: dallas name: «temperature_ds18b20» id: temperature_ds18b20 address: «0xA104166427CCFF28» font: — file: «fonts/Roboto-Medium.ttf» id: font_roboto_medium22 size: 22 color: — id: RED red: 100% green: 0% blue: 0% — id: BLUE red: 0% green: 0% blue: 100% — id: WHITE red: 100% green: 100% blue: 100% display: — platform: ili9341 id: m5stack_display model: M5Stack cs_pin: 14 dc_pin: 27 led_pin: 32 reset_pin: 33 rotation: 0 lambda: |- it.rectangle(0, 0, it.get_width(), it.get_height(), WHITE); it.rectangle(0, 22, it.get_width(), it.get_height(), WHITE); // header bar it.print(it.get_width() / 2, 11, id(font_roboto_medium22), WHITE, TextAlign::CENTER, «DS18b20»); it.print(11, 33, id(font_roboto_medium22), WHITE, TextAlign::LEFT, «Temperature»); it.printf(it.get_width() — 11, 33, id(font_roboto_medium22), WHITE, TextAlign::RIGHT, «%.1f «, id(temperature_ds18b20).state);

Все. После этого сохраняем конфиг и загружаем в контроллер. Теперь можно выбрать даже метод OTA. ESPHome сам поймет какой адрес у устройства и прошьет его по воздуху.

На этом настройка устройства закончена. Теперь давайте его добавим в Home Assistant.

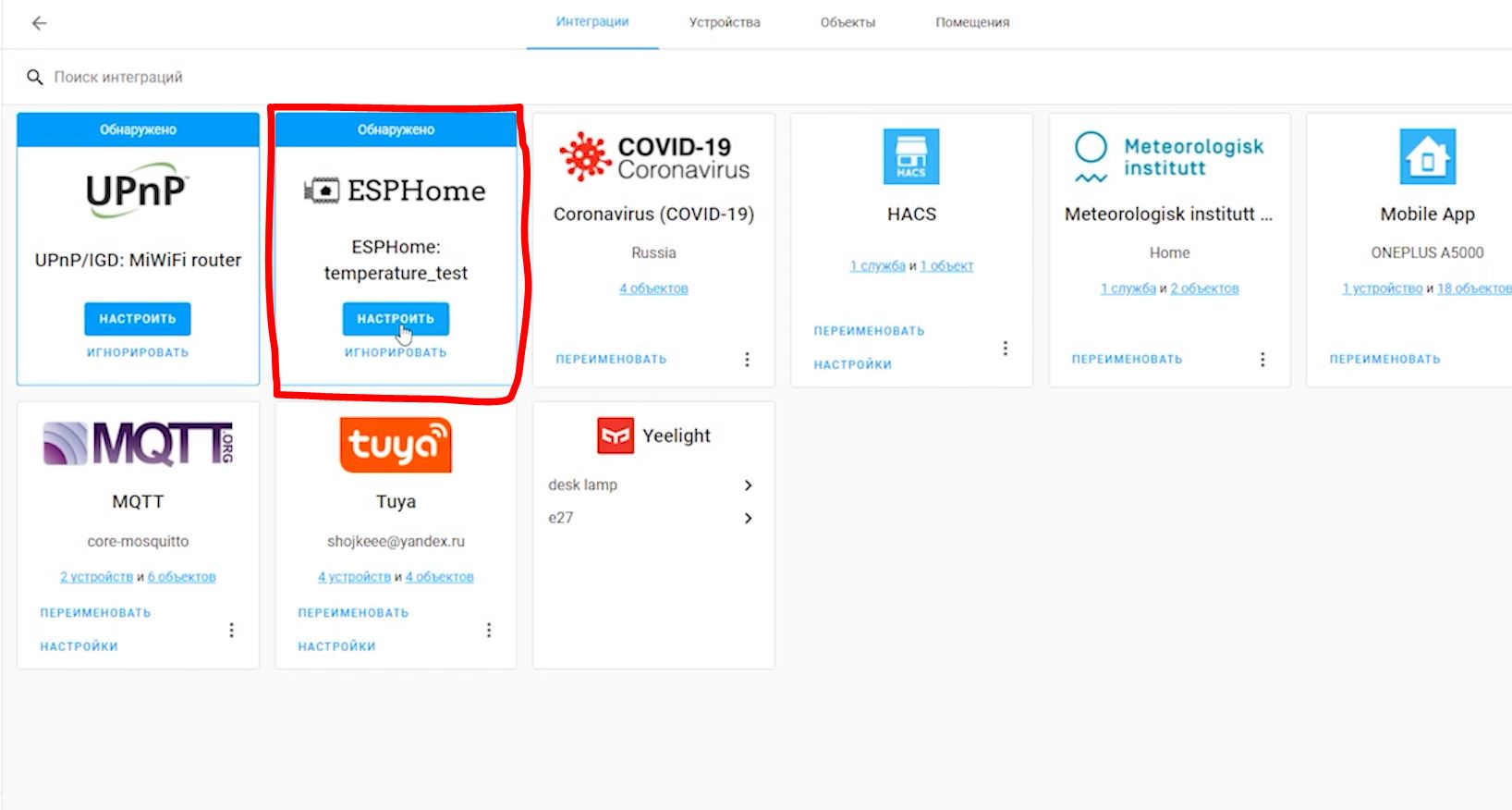

Для этого перейдем в Настройки -> Интеграции -> найдем интеграцию ESPHome.

Здесь у нас запросит пароль. Пароль нужно вводить тот который вы указали в конфиге созданной ноды в блоке Api

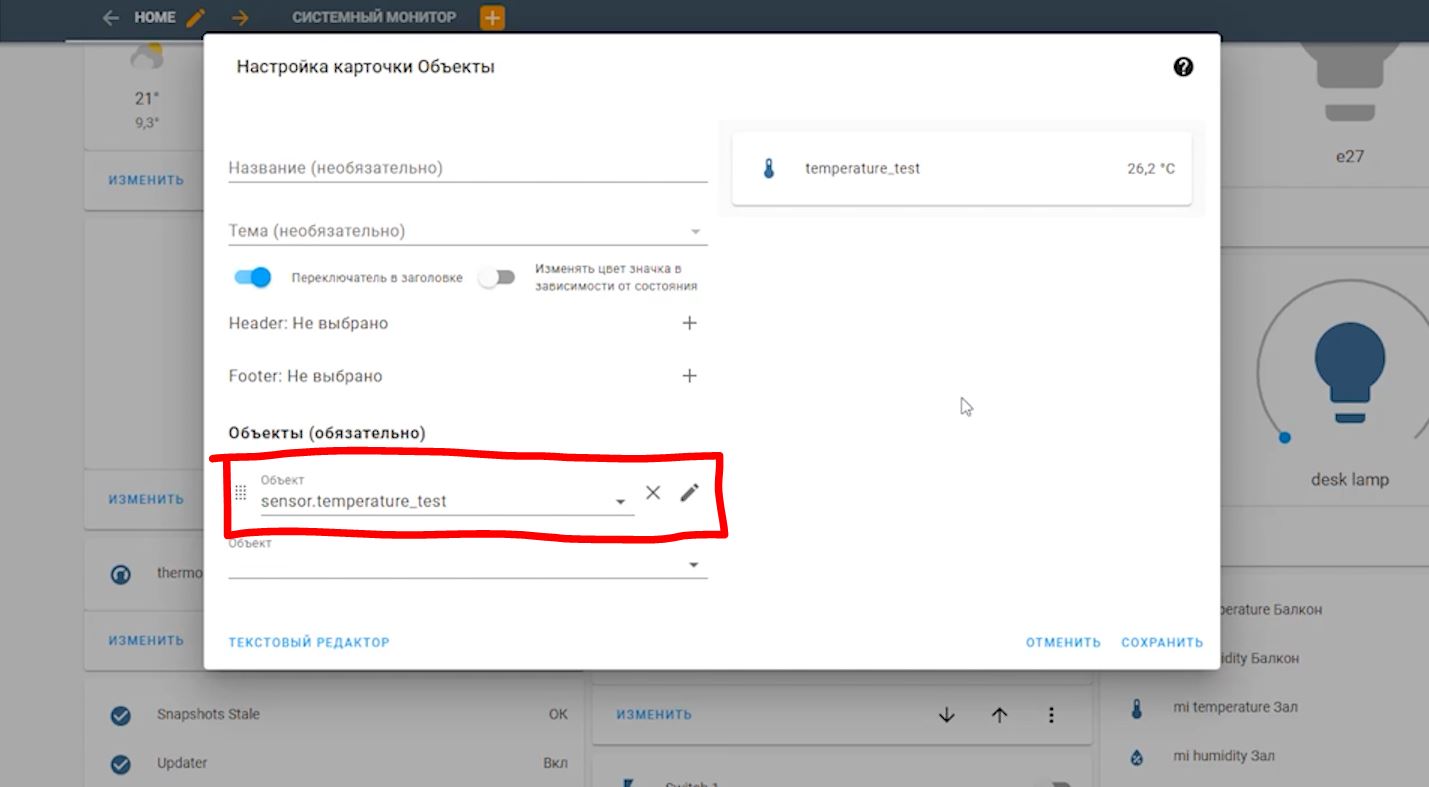

После этого создастся новый сенсор с именем sensor.”имя которое указали в блоке sensor при создании ноды”

На этом все. Интеграция в Home Assistant закончена.

Все данные шаги я проделал в видео ниже. Если что-то непонятно в статье, то советую посмотреть его:

Источник: psenyukov.ru