Ca root social objects что это за программа

Добрый день! Уважаемые читатели и гости IT Блога Pyatilistnik.org. В прошлый раз мы с вами разобрали полезную утилиту для системного администратора Remote Desktop Connection Manager, многие открыли для себя простоту и функциональность ее использования. Сегодня я хочу вас познакомить с еще одним, полезным инструментом, который поможет вам удобно управлять ключами и сертификатами в вашей системе. Речь пойдет про утилиту keytool, мы рассмотрим примеры ее использования на реальных ситуациях.

Что такое Keytool ?

Keytool — это утилита командной строки, для управления ключами или сертификатами, а так же хранилищами ключей. Она позволяет пользователям управлять своими собственными парами открытых и закрытых ключей и связанными сертификатами для использования при аутентификации, где от пользователя, это требует конечный сервис или службах целостности данных и аутентификации с использованием цифровых подписей. Keytool также позволяет пользователям администрировать секретные ключи, используемые при симметричном шифровании/дешифровании (например, DES). Пользователь имеет возможность самостоятельно генерировать эти пары ключей, после чего он их сохраняет в хранилище ключей (keystore).

【Java基礎講座 #24】クラス変数・クラスメソッド | 図解でスッキリ!static修飾子を理解しよう!

Keystore — это защищенный файл или правильнее сказать база данных, которая выступает в роли специального, защищенного хранилища открытых ключей, сертификатов, секретных ключей.

Закрытый и открытый ключи используются в асимметричном шифровании. Открытый ключ может иметь связанный сертификат. Сертификат — это цифровой документ, удостоверяющий личность человека, организации или устройства, претендующего на владение открытым ключом. Сертификат обычно имеет цифровую подпись проверяющей стороны в качестве доказательства (Удостоверяющие центры).

Секретные ключи используются в симметричном шифровании. Во многих случаях симметричные ключи согласовываются при настройке безопасного соединения. Поэтому вы будете чаще хранить открытые и закрытые ключи, KeyStore чем секретные ключи.

Все это многообразие используется приложениями Java для:

- Работы HTTPS соединений

- Аутентификации

- Шифрования

Keystore умеет работать в ситуации, когда в процессе работы необходима аутентификация сервера и клиента, где все реализовано с помощью SSL соединения, подразумевающее использование приватных ключей и сертификатов и так же keystore применяется при односторонней аутентификации, но только на стороне сервера. Java KeyStore представлен классом java.security.KeyStore. Поскольку KeyStore общедоступен, пользователи JDK могут создавать дополнительные приложения безопасности, которые его используют.

Типы поддерживаемых форматов в keystore

- pkcs12 — это один из типов хранилища, заточенный чисто под хранение и перенос закрытых ключей пользователя, сертификатов.

- jceks — сторонняя разработка хранилища, отличная более стойким шифрованием на основе triple DES. Позволяет обновлять существующие jks-хранилища до jceks

- jks — это самый обычный, стандартный тип хранилища, в виде простого файла имеющего расширение jks («java key storage»), устанавливается по умолчанию и, поэтому, применяется наиболее часто.

Реализации Keystore основаны на провайдере. Более конкретно, интерфейсы приложений, предоставляемые KeyStore, реализованы в терминах «Интерфейс поставщика услуг» (Service Provider Interface — SPI). То есть существует соответствующий абстрактный класс KeystoreSpi, также в пакете java.security, который определяет методы интерфейса поставщика услуг, которые должны реализовывать » провайдеры-поставщики». (Термин «поставщик» относится к пакету или набору пакетов, которые предоставляют конкретную реализацию подмножества служб, к которым может обращаться API безопасности Java.)

LearnWorldsの登録方法・特徴・機能・使い方レビュー!

Приложения могут выбирать различные типы реализаций хранилища ключей от разных поставщиков, используя фабричный метод getInstance, предоставленный в классе KeyStore . Тип хранилища ключей определяет хранилище и формат данных информации хранилища ключей, а также алгоритмы, используемые для защиты личных ключей в хранилище ключей и целостности самого хранилища ключей. Реализации Keystore разных типов несовместимы. keytool работает с любой файловой реализацией хранилища ключей. (Он обрабатывает расположение хранилища ключей, которое ему передается в командной строке, как имя файла и преобразует его в FileInputStream, из которого он загружает информацию о хранилище ключей.) Инструменты jarsigner и policytool, с другой стороны, могут читать хранилище ключей из любого места, которое можно указать с помощью URL.

Если вы не укажете явно тип хранилища ключей, инструменты выберут реализацию хранилища ключей просто на основании значения свойства keystore.type, указанного в файле свойств безопасности. Файл свойств безопасности называется java.security и находится в каталоге свойств безопасности JDK, java.home/lib/security. Каждый инструмент получает значение keystore.type, а затем проверяет все установленные на данный момент провайдеры, пока не найдет того, который реализует хранилища ключей этого типа. Затем он использует реализацию хранилища ключей от этого провайдера.

Где хранится Keystore и что такое алиас

Любая созданная запись в хранилище ключей Keystore может иметь уникальный псевдоним (алиас — alias). В документации, настоятельно рекомендуется называть алиасы записей Keystore другими именами, отличными от основных. Простой пример, допустим, у вас запись называется root.pyatilistnik.org, вы можете задать алиас 5org. В стандартной реализации каждый ключ в хранилище защищается паролем; кроме того, всё хранилище целиком может быть защищено отдельным паролем. Если вы ничего не меняли, то стандартное расположение хранилища сертификатов находится по пути jre/lib/security/cacerts (пароль по умолчанию- changeit).

Где скачать утилиту keytool

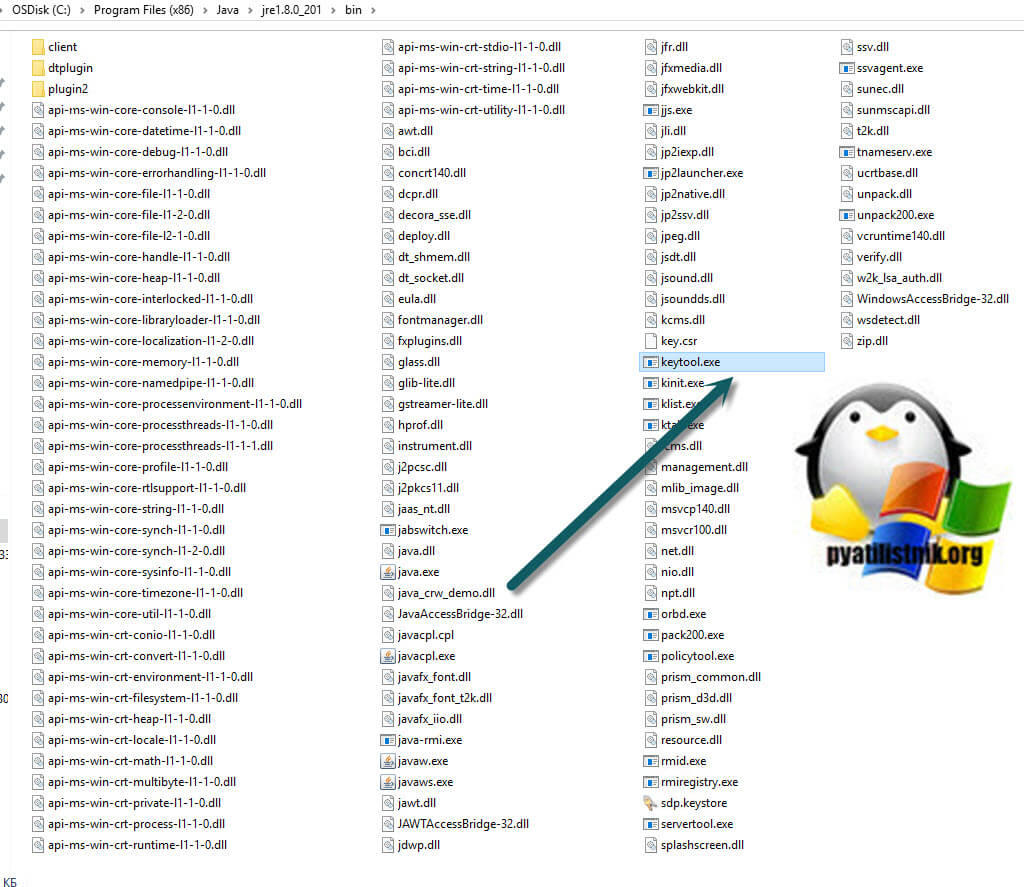

Утилита Keytool входит в состав Java SDK (или JRE), в большинстве компьютеров в основном установлена JRE версия. В Windows данную утилиту можно найти по пути:

C:Program Files (x86)Javajre1.8.0_201bin

Тут все зависит от разрядности Java. На скриншоте отмечен файл Keytool.exe.

Как запустить утилиту Keytool в Windows

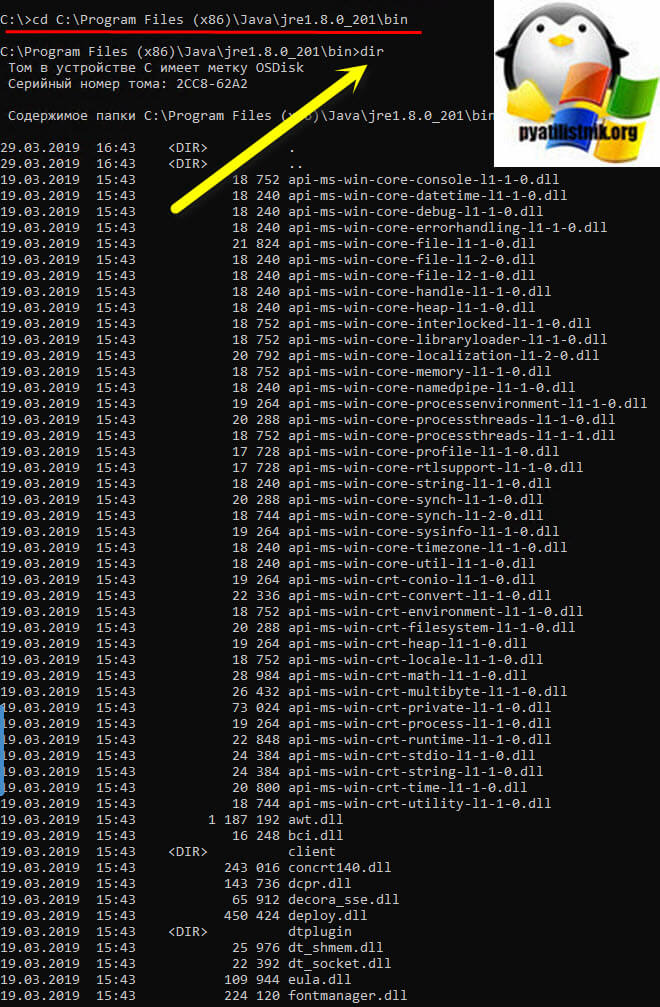

cd C:Program Files (x86)Javajre1.8.0_201bin или cd C:Program FilesJavajre1.8.0_201bin (Хочу отметить, что у вас будет своя версия отличная моей jre1.8.0_201)

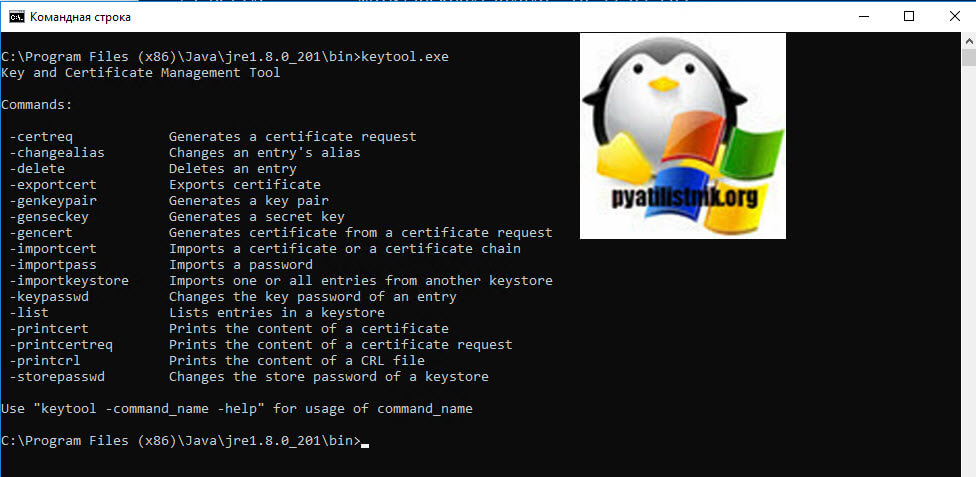

Далее вы просто пишите keytool.exe и нажимаете Enter, в результате чего вы увидите справку по утилите.

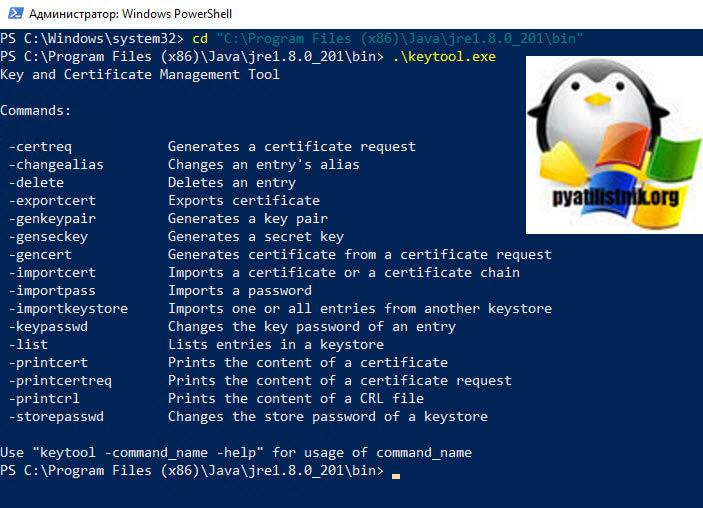

Так же утилиту keytool.exe вы можете запускать и в оболочке PowerShell. Откройте ее от имени администратора или другого пользователя с аналогичными правами. Для этого в оболочке введите:

cd «C:Program Files (x86)Javajre1.8.0_201bin»

После чего введите .keytool.exe

Команды и примеры использования утилиты Keytool

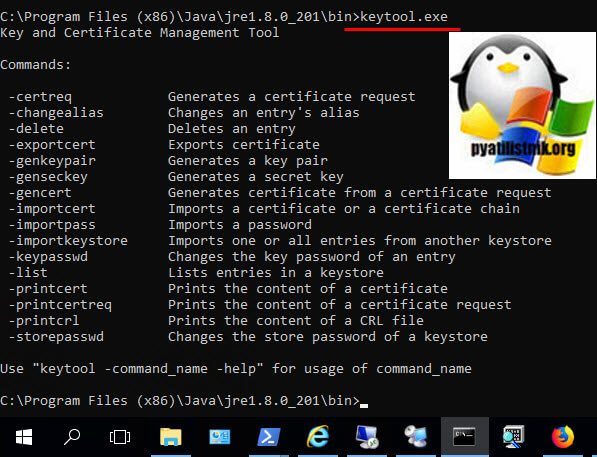

- Получение справки по утилите Keytool. Первое, что я хочу, чтобы вы научились, это использование справки, чтобы представлять, как строится конструкция команд и их возможности. Вводим просто Keytool, у вас появятся основные ключи, которые покажут, что вы можете делать через утилиту

C:Program Files (x86)Javajre1.8.0_201bin>keytool.exe

Key and Certificate Management Tool

-certreq — генерация CSR запроса

-changealias — изменить запись алиаса

-delete — удалить запись

-exportcert — экспортировать сертификат

-genkeypair — генерация пары ключей

-genseckey — генерация секретного ключа

-gencert — генерация сертификата из csr запроса

-importcert — импорт сертификата или цепочки

-importpass — импорт паролей

-importkeystore — импорт одной или нескольких записей из другого Keystore

-keypasswd — изменить пароль у записи

-list — список всех записей в хранилище сертификатов

-printcert — вывод содержимого сертификата

-printcertreq — вывод содержимого CSR запроса

-printcrl — вывод содержимого CRL запроса

-storepasswd — изменить пароль на Keystore

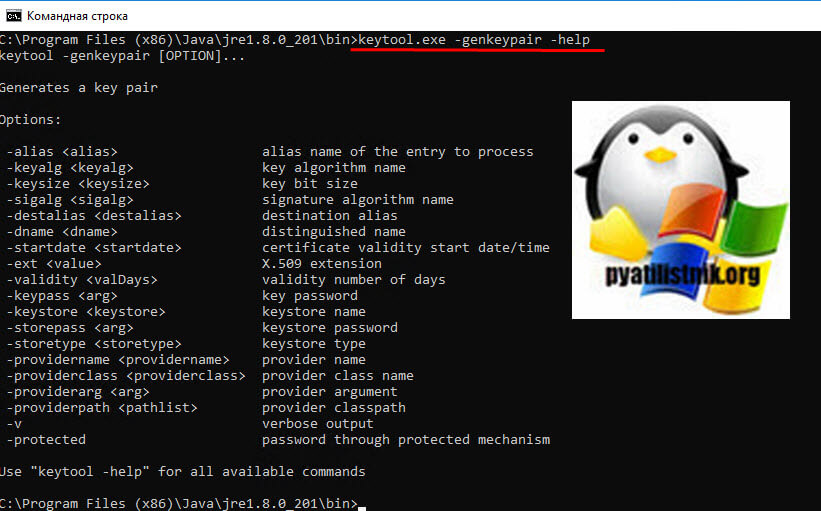

Далее, чтобы получить дополнительные ключи по командам из первого списка, вам необходимо добавить ключ -help. Например, я хочу понять как строится команда по генерации пары ключей, для этого я пишу:

keytool.exe -genkeypair -help и получаю вывод дополнительных ключей:

-alias alias name of the entry to process

-keyalg key algorithm name

-keysize key bit size

-sigalg signature algorithm name

-destalias destination alias

-dname distinguished name

-startdate certificate validity start date/time

-ext X.509 extension

-validity validity number of days

-keypass key password

-keystore keystore name

-storepass keystore password

-storetype keystore type

-providername provider name

-providerclass provider class name

-providerarg provider argument

-providerpath provider classpath

-v verbose output

-protected password through protected mechanism

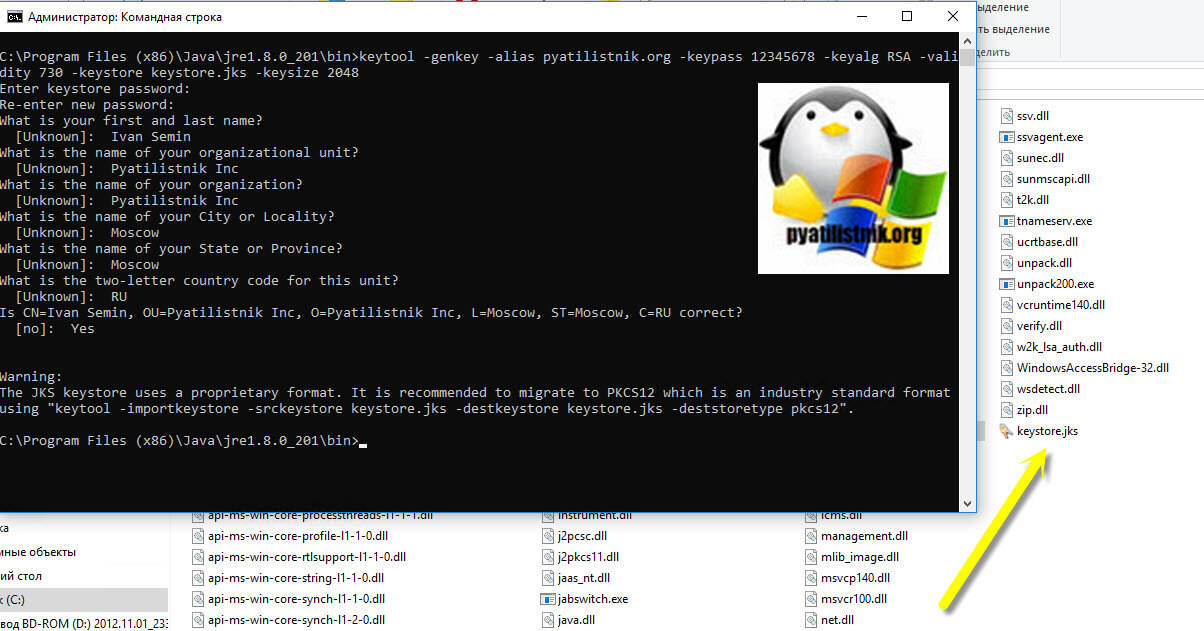

- Создание самоподписного сертификата и файла хранилища сертификатов. Наверняка, это самый популярный сценарий, для чего используется утилита Keytool. Чтобы сгенерировать пару ключей в новом Keystore или уже существующем, вам необходимо выполнить:

keytool -genkey -alias pyatilistnik.org -keypass 12345678 -keyalg RSA -validity 730 -keystore keystore.jks -keysize 2048

В результате выполнения данной команды, у вас будет создан самоподписный сертификат, сроком на два года (730 дней), ключи будут RSA в виде 2048 бит, с псевдонимом pyatilistnik.org. Располагаться они будут в хранилище ключей с именем keystore.jks, если файла нет ,то он будет создан автоматически. Закрытый ключ будет защищен паролем установленным в ключе -keypass, в данном примере 12345678. Открытый ключ, это и будет самоподписанный сертификат. Советую вам самим устанавливать все параметры, в противном случае при генерации вы будите отвечать на дополнительные вопросы, и если вы все оставите по умолчанию, то например параметры по умолчанию для алиаса будут mykey, или алгоритм шифрования SHA1withDSA.

Во время генерации вам необходимо заполнить следующую информацию:

- What is your first and last name — Сюда можно записать адрес сайта

- What is the name of your organizational unit? — Как называется ваша организационная единица, можно указать название организации

- What is the name of your organization? — имя вашей организации

- What is the name of your City or Locality? — Географическое расположение

- What is the name of your State or Province? — штат или область

- What is the two-letter country code for this unit? — Страна, заполняется в виде двух букв в международном стандарте

- Distinguished Name — тут просто пишем Yes

В результате чего у вас будет сгенерирован ваш сертификат, и если файла keystore.jks не было, то он будет создан.

- Создание стандартного хранилища сертификатов отдельной командой:

KeyStore keyStore = KeyStore.getInstance(KeyStore.getDefaultType());

- Создание хранилища формата PKCS12

Источник: pyatilistnik.org

Боремся с ЕСПД от Ростелеком. Ставим и настраиваем SQUID. Делаем прозрачный прокси

Примерно в середине этого учебного года во всех школа была подключена так называемая ЕСПД (единая система передачи данных) от Ростелеком. Казалось бы, отличная идея – нам дали довольно быстрый канал, да еще и бесплатно. Что может быть плохого? И на самом деле, как бы плохо я не относился к Ростелекому, скорость хорошая, задержка низкая, надежность вполне.

Действительно, все хорошо работает, но. Ростелеком не был бы Ростелекомом, если бы все было идеально =) Настройка данной услуги сделана через явное указание прокси в системе.

То есть, сисадминам в каждой школе (например, у нас 150 машин) нужно физический попасть на каждую машину, зайти в настройки, ввести соответствующие данные, затем установить корневой сертификат от Ростелекома, и только тогда все это заработает. «Ну, что такого?» –скажете вы. Ну, сделал скриптик, да пробежался по всей школе, или вообще через AD все можно автоматизировать.

Да, но не во всех школах есть AD, а учитывая текущую ситуацию с софтом в РФ, может быть, уже завтра у нас не будет никаких виндовсов. Ну, а со скриптом все-таки надо пройтись лично по каждому ПК. А если у вас девайс, который не понимает скриптики от виндовса? Например, 30 планшетов, – поди настрой-ка их.

В общем, все это создает довольно много проблем, а вот что мешало сделать все через обычное прозрачное проксирование, ума не приложу. Тем более, до этой навороченной ЕСПД все было как раз-таки через прозрачное проксирование, и все замечательно работало.

Ну да ладно, – подумал я и позвонил в техподдержку Ростелекома с вопросом: мол, ребят, а как мне это сделать-то попроще? Неужели нельзя сделать обычный прозрачный прокси-шлюз? На что мне грубо и резко ответили: это невозможно, и не лезь не в свое дело, и вообще мы тут компуХтерами занимаемся, это сложно очень, а вы тут еще отвлекаете.

Я немного приукрасил, конечно, но фраза «ЭТО НЕВОЗМОЖНО» прозвучала для меня, как красная тряпка. Вооружившись желанием (не первый раз убеждаюсь, что этого более чем достаточно), я принялся изучать информацию. Заранее хочу выразить огромный респект Герману Сырыкову, без него я бы точно не смог это реализовать. Огромное спасибо, бро, за теоретическое сопровождение.

Еще хотелось бы обозначить, что для кого-то это действительно тривиальная задачка, которую он решает по несколько раз в неделю. Я же являюсь обычной «училкой», и у меня нет ни серьезных инженерных знаний, ни многолетнего опыта настройки сетей за спиной.

Необходимые знания

Необходимо на хорошем уровне уметь обращаться с операционными системами семейства Linux. Понимать, как работают компьютерные сети. Понимать теоретические принципы работы маршрутизации и прокси-серверов. Понимать принципы работы веб-фильтров. Знать, как устроен перехват и фильтрация трафика, в том числе HTTPS. Иметь опыт или хотя бы понимание как собирать программы под Linux

Цель сделать максимально простую работу клиентов ЕСПД. Я хочу воткнуть провод и пользоваться, подключиться к Wi-Fi и наслаждаться. Я не хочу возиться с настройками прокси в системе и вот это вот все.

Итак, безумие началось. Устанавливаем ubuntu server. Производим первичную конфигурацию сетевых настроек (ip, шлюз и тд.). Собираем SQUID. Его нужно именно собирать, так как тот, что в репозиториях, во-первых, довольно старый, во-вторых, без поддержки HTTPS.

Настраиваем SQUID таким образом, чтобы он принимал трафик в «прозрачном режиме» и перенаправлял все содержимое портов 80 и 433 на прокси-сервер Ростелекома. Устанавливаем на клиенты сертификат. Кто-то резонно заметит, что все равно придется ходить по всем машинам и ставить сертификат. Не совсем так.

Дело в том, что ставить сертификат нужно только там, где нам нужна фильтрация от Ростелекома, а там, где она не нужна, мы можем настроить работу без подмены сертификата вообще. То есть, сунул провод в ПК и все, оно само работает.

Я не буду описывать, как поставить и настроить ubuntu server. Уровень статьи – «продвинутый администратор», поэтому будем подразумевать, что установить и настроить сетевой шлюз читатель в состоянии.

Сборка SQUID

На уже рабочем шлюзе. Все делаем под рутом:

pt-get update apt-get -y upgrade reboot

Включаем репозиторий «Universe»:

add-apt-repository universe

Ставим все необходимые для компиляции сквида вкусняшки:

apt-get -y install devscripts build-essential fakeroot debhelper dh-autoreconf dh-apparmor cdbs

И еще вкусняшек:

apt-get -y install libcppunit-dev libsasl2-dev libxml2-dev libkrb5-dev libdb-dev libnetfilter-conntrack-dev libexpat1-dev libcap-dev libldap2-dev libpam0g-dev libgnutls28-dev libssl-dev libdbi-perl libecap3 libecap3-dev libsystemd-dev libtdb-dev

mkdir squid

Теперь зайдем на http://http.debian.net/debian/pool/main/s/squid/ и найдем там нужную нам версию squid. На момент написания материала последняя версия была 5.5, её я и собираю. Если вам нужна другая версия, то замените 5.5 на свою, например, 4.6. К слову, качать самую последнюю версию не рекомендуется – можно напороться на баги.

Еще часто мелькала информация, что версии ниже 5.0 не умеют работать по HTTPS с родительским прокси и клиентом одновременно (принять от клиента по HTTPS и передать родителю по HTTPS). Не знаю, правда это или нет.

wget http://http.debian.net/debian/pool/main/s/squid/squid_5.5-1.dsc

wget http://http.debian.net/debian/pool/main/s/squid/squid_5.5.orig.tar.xz

wget http://http.debian.net/debian/pool/main/s/squid/squid_5.5.orig.tar.xz.asc

wget http://http.debian.net/debian/pool/main/s/squid/squid_5.5-1.debian.tar.xz

dpkg-source -x squid_5.5-1.dsc

Переходим в папку исходников:

cd squid-5.5

Теперь важно перед сборкой указать опции для работы с STL/SSL, иначе сквид соберется без их поддержки.

Заходим в папку debian и находим там файл rules. В нем нам нужно добавить в конец переменной BUILDCXX следующие параметры:

—enable-ssl-crtd

—with-openssl

Сохраняем файл и возвращаемся на 2 каталога вверх. Запускаем сборку:

dpkg-buildpackage -rfakeroot -b -us -uc

Сборка займет довольно много времени.

Устанавливаем собранные пакеты. Сперва поставим языковой пакет:

sudo apt-get install squid-langpack

Отлично. Теперь ставим сам сквид:

dpkg —install squid-common_5.5-1_all.deb

dpkg —install squid-openssl_5.5-1_amd64.deb

dpkg —install squidclient_5.5-1_amd64.deb

После сборки запускаем и смотрим все ли завелось:

systemctl stop squid systemctl start squid systemctl status squid /usr/sbin/squid -v

Если стоит статус «запущен», то все отлично, можно переходить к настройке.

Настройка SQUID

Итак, теперь нужно немного поднастроить наш прокси-сервер. Первым делом мы сгенерируем необходимые сертификаты, которые будем «скармливать» клиентскому браузеру. Хранить мы их будем в каталоге настроек. Для удобства создадим каталог ssl:

mkdir /etc/squid/ssl

И перейдем туда:

cd /etc/squid/ssl

Генерируем закрытый ключик:

openssl genrsa -out /etc/squid/ssl/squid.key

Подготавливаем запрос на выдачу сертификата:

openssl req -new -key /etc/squid/ssl/squid.key -out /etc/squid/ssl/squid.csr

openssl x509 -req -days 3650 -in /etc/squid/ssl/squid.csr -signkey /etc/squid/ssl/squid.key -out /etc/squid/ssl/squid.pem

Генерируем корневой сертификат, который затем будем ставить на клиенты:

openssl x509 -in /etc/squid/ssl/squid.pem -outform DER -out squid.der

Теперь нужно поменять права на каталог сертификатов:

chown -R proxy:proxy /etc/squid/ssl

Отлично. Сертификаты готовы. Теперь можно настроить сам SQUID. Хорошим тоном будет сделать резервную копию файла настроек:

cp /etc/squid/squid.conf /etc/squid/squid.conf.bak

Теперь уберем из файла конфигурации все лишнее, все, что начинается с # и $:

cat /etc/squid/squid.conf.bak | grep -v «^#» | grep -v «^$» > /etc/squid/squid.conf

Окей, теперь открываем файл в любимом редакторе (я предпочитаю vi) и вносим следующие изменения:

Я убрал все лишнее что на мой взгляд мне не нужно в текущей ситуации. Файл конфиг файл выглядит так:

http_access allow CONNECT all

http_access allow all

on_unsupported_protocol tunnel all

cache deny ALL

http_port 3128

http_port 3129 intercept

https_port 3130 intercept ssl-bump cert=/etc/squid/ssl/squid.pem key=/etc/squid/ssl/squid.key

sslproxy_cert_error allow all

sslproxy_flags DONT_VERIFY_PEER

#ssl_bump peek all

ssl_bump splice all

#ssl_bump bump all

#ssl_bump none all

never_direct allow all

cache_peer 10.0.51.52 parent 3128 3130 no-query no-digest proxy-only

sslcrtd_program /usr/lib/squid/security_file_certgen -s /var/lib/ssl_db -M 400MB

Давайте пробежимся по основным моментам.

http_access allow CONNECT all

http_access allow all

Разрешаем всем и все. В дальнейшем рекомендую прописать сбда конкретыне ip адреса ваших подсетей.

Обязательно оставляем непрозрачный доступ к прокси, иначе он будет выдавать ошибку при старте:

http_port 3128

Теперь прописываем 2 прозрачных порта – один для HTTP, второй для HTTPS, соответственно. Не забываем в порт HTTPS прописать созданные ранее ключ и сертификат:

http_port 3129 intercept

https_port 3130 intercept ssl-bump generate-host-certificates=on dynamic_cert_mem_cache_size=4MB cert=/etc/squid/ssl/squid.pem key=/etc/squid/ssl/squid.key

Добавляем тег, который говорит, что мы будем разбирать HTTPS трафик:

ssl_bump bump all

Если нам не нужна фильтрация, то пишем вместо all «none» или «splace». В этом случае на клиенты не нужно будет ставить сертификат сквида.

Запрещаем выкидывать трафик в интернет, так как мы будем все перенаправлять на родительский прокси:

never_direct allow all

Отлично. Теперь прописываем сам родительский прокси Ростелекома, где 10.0.10.10 – это ip, 3128 – порт:

cache_peer 10.0.10.10 parent 3128 0 no-query no-digest proxy-only default

Последнее, что нам нужно указать – это программа, которая будет создавать временные сертификаты на каждого клиента (или как-то так, я точно не разобрался =)):

sslcrtd_program /usr/lib/squid/security_file_certgen -s /var/lib/ssl_db -M 4MB

Сохраняем файл, перезапускаем SQUID:

systemctl start squid

Остался последний шаг – установить корневой сертификат самого Ростелекома. Для того, чтобы это сделать в ubuntu, достаточно поместить его в папку /usr/local/share/ca-certificates/ и вызвать команду:

update-ca-certificates

Если команда выдала «add: 1», значит, сертификат успешно обнаружен и установлен.

Настройка SQUID готова.

Перенаправление трафика в сам SQUID

Нам необходимо перенаправить весь трафик с портов 80 и 443 на порты 3129 и 3130. Для этого нам нужно прописать следующие 2 правила:

Iptables –t nat -A PREROUTING -p tcp -m multiport —dports 80,8080 -j REDIRECT —to-ports 3130

Iptables –t nat -A PREROUTING -p tcp -m multiport —dports 443,993,465 -j REDIRECT —to-ports 3130

Настройка клиента с фильтрацией

Вот и все. Теперь осталось на клиенте установить сертификат squid.der, который мы сгенерировали ранее, если нам необходима фильтрация. Устанавливать его нужно в «доверительные центры сертификации». Если фильтрация не нужна то все должно работать «сходу», просто после всовывания провода в разьем сетевой карты. Можно проверять работу всей системы.

P.S. На самом деле я продолжил безумие, пошел еще немного дальше и настроил совместную работу фильтрации Ростелеком и нашего родного контент-фильтра «Интернет Контроль Сервер» (ИКС). К слову, отличные ребята – фильтр действительно неплохо работает. Если вы как раз сейчас выбираете систему фильтрации, то посмотрите в их сторону.

Теперь трафик с клиента идет на ИКС, с ИКС на SQUID, со SQUID уже на прокси Ростелекома. Обе фильтрации работают – даже если пропустил 1 фильтр, то может словить второй. Производительность в целом на уровне – да, заметно, что не летает, но работать вполне комфортно. Если кого-то это интересует, то пишите в личку –расскажу, как я это реализовал.

Источник: dzen.ru

Что такое root-доступ и как его получить на Android

Многие из нас слышали выражения, подобные этим: “root”, “рутануть”, “получить рут”. В основном, этими словами оперируют бывалые пользователи Android-смартфонов на специализированных форумах, а простого юзера фраза “это приложение работает только под рутом” порой вводит в ступор и недоумение. Попытки погуглить и узнать, что такое рут, приведут вас на специализированные форумы, где вменяемого ответа вам не дадут, а лишь отправят читать ветку из 600 постов. Что ж, я попытаюсь помочь в этом вопросе.

Root — это фактически права супер-пользователя

Этот материл не претендует на публикацию в большой советской энциклопедии и не преследует цели попасть в учебники по программированию. Напротив же, в этой статье я попытаюсь в максимально простой и понятной форме донести до обычного пользователя, что такое root и зачем он нужен и нужен ли он, вообще, этому простому пользователю.

Что такое root

Рут снимает все ограничения на взаимодействие с ОС

Root — это особая учетная запись в любой UNIX-подобной системе c супер-правами. Благодаря ей пользователь получает права на выполнение абсолютно любых манипуляций с ОС.

Зачем нужен root? Ну, он наделяет вас неограниченными правами выполнять любые операции в системе, по сути, приравнивая к её создателю. Грубо говоря, пользователь с root-правами может делать с устройством практически все, что угодно. Еще один момент, на который хочется обратить ваше внимание — это то, что root можно встретить не только на смартфонах, но и в любой системе, которая работает на ядре UNIX. Таким образом, вы — само собой, при должном умении — сможете даже получить root на роутере.

Если не вдаваться в нудные технические подробности, то запущенные от имени root-пользователя приложения имеют неограниченные права на доступ к любым данным в системе. В основном, конечно, рут-права нужны разработчикам. Благодаря им они создают прекрасные приложения, которые помогают простому пользователю и делают работу с системой удобнее и проще. За примерами далеко ходить не будем, сервис Titanium Backup, который может сделать бэкап всех данных на смартфоне, работает только с root-правами.

Кроме Titanium Backup, существует целая когорта полезных приложений для тонкой настройки устройства и каждый сам найдет для себя полезный софт. Помимо софта рут позволяет более тонко настроить свое устройство. Так, например, можно заменить графику в графическом интерфейсе системы и если вас достали, допустим, какие-либо элементы интерфейса, значки или их цвет, их можно заменить с помощью специализированного софта или твиков. То же самое относится и к функциональным параметрам системы.

Зачем нужен root

Многие защищённые приложения вроде Сбербанк Онлайна могут перестать работать на рутированном устройстве

Вот несколько ключевых параметров, которые позволяет изменить рут, понятные даже рядовому пользователю:

- Увеличить максимальную громкость динамиков или наушников;

- Откалибровать датчики освещенности;

- Изменить интенсивность вибрации смартфона;

- Увеличить или уменьшить максимальный и минимальный уровни яркости дисплея;

- Отключить сжатие фото в JPEG и увеличить качество фото с камеры;

- Удалить всю рекламу из системы и приложений, включая YouTube;

- Удалить неудаляемые системные приложения и трекеры;

- Оптимизировать работу аккумулятора и увеличить автономность смартфона.

Как сделать root-права

Получение рут-прав для каждого конкретного устройства, даже если они работают на базе Android, отличается. Не по процедуре, а по программам, которые для этого нужно задействовать. Однако для того, чтобы получить рут, необходимо сначала разблокировать загрузчик. Но в последнее время всё больше производителей блокируют такую возможность с завода. Поэтому на некоторых аппаратах получение рут-прав становится практически невозможным.

Практически — потому что существуют обходные способы разблокировки загрузчика с помощью специальных кодов, которые продают сотрудники компаний, выпускающих аппараты. Но, во-первых, стоят они довольно много (около 60-80 долларов), а, во-вторых, велик риск наткнуться на мошенника, у которого никакого кода, к сожалению, не имеется. Поэтому лучше оставить эту затею.

Впрочем, если ваш смартфон позволяет разблокировать загрузчик, вот вам беглая инструкция на примере OnePlus 9 Pro. С более подробными положениями рекомендую ознакомиться в разделе вашего устройства на 4PDA.

- Сохраните резервную копию на случай утери данных;

- Перейдите в «Настройки» — «Для разработчика»;

- Включите «Заводская разблокировка» и «Отладка по USB»;

- Скачайте Fastboot/ADB на ПК и подключите смартфон к нему;

- Запустите ADB, напишите в адресной строке cmd и нажмите Enter;

Если скачиваете непропатченный файл boot.img, его потребуется пропатчить

- Затем пропишите в консоли adb devices, чтобы убедиться, что она видит ваш смартфон;

- Согласитесь с отладкой и пропишите в консоли adb reboot bootloader;

- Если вас перебросило в меню, то выберите english — advanced — reboot to fastboot;

- Пропишите в консоли fastboot oem unlock, а на смартфоне кнопками громкости выберите unlock the bootloader и нажмите кнопку power;

- Скачайте и установите Team Win Recovery Project (для каждого устройства свой);

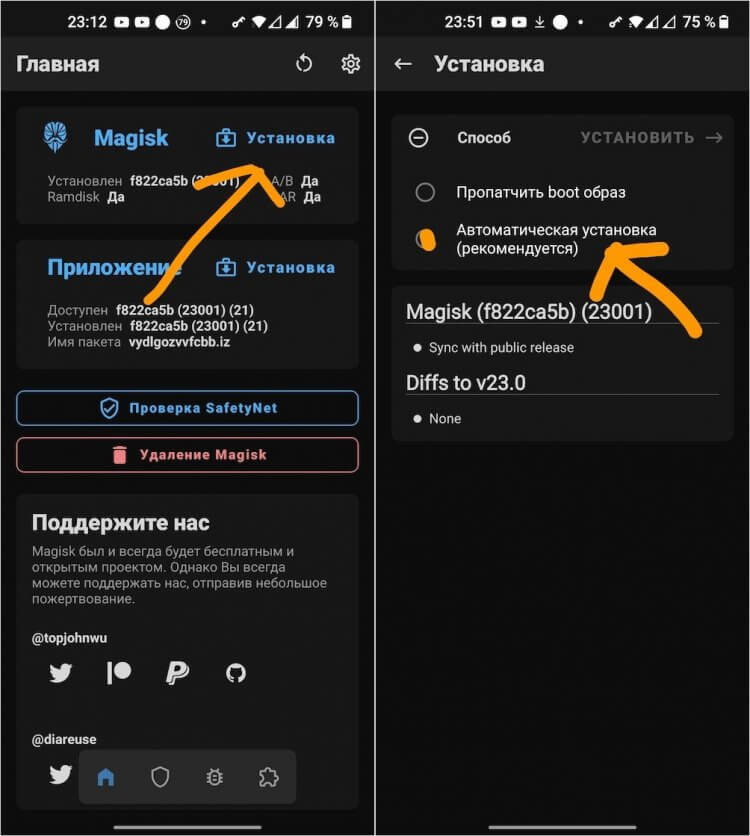

- Установите приложение Magisk, а затем, следуя инструкции на 4PDA, завершите процедуру получения рут-прав.

Я специально не даю ссылок, потому что для каждого устройства все файлы и конфигурации, которые нужно скачивать, отличаются. Все необходимые ссылки и инструкции вы найдёте на 4PDA, в разделе, посвящённом вашей модели смартфона. Но учитывайте, что OnePlus 9 и OnePlus 9 Pro — это разные аппараты. Если случайно установить несовместимый файл на несовместимое устройство, получится кирпич.

Стоит ли делать рут

Делать рут довольно опасно, да и рядовому пользователю абсолютно незачем

Следующий абзац будет полезен неопытным пользователям, которые беспечно решили, что им обязательно нужны root-права.

Обратной стороной любых прав, в том числе и root, является ответственность. Вы должны понимать, что, получая права супер-пользователя, вы берете на себя ответственность за все те неприятности, которые могут случится с вами и вашим устройством. А неприятностей это может доставить гораздо больше, нежели пользы, особенно, если вы плохо понимаете, как всё устроено.

Приложения, требующие рут-прав, требуют особых навыков взаимодействия с таким софтом. Естественно, им обладают не все, и разработчики включает в абсолютно безвредные с виду приложения вредоносный код и собрать ваши платёжные данные. Про приложения, которые оформляют платные подписки, я вообще молчу.

Но хуже всего, что ведоносное ПО, имеющее доступ к рут-правам, с такими возможностями в теории может вмешиваться даже в работу антивирусных приложений, которые сами такими правами не обладают. Ну да, ладно, не буду пугать вас вирусами, ибо самый страшный вирус находится на расстоянии 20-30 см от девайса и чаще всего держит его в руке. Просто помните, что неопытность, незнание и нежелание разораться, пользователя может нанести больше вреда, чем сам рут.

С помощью root можно угробить телефон и превратить его в кирпич ещё в процессе получения прав супер-пользователя. А вредоносный софт попадает на устройство чаще всего по вине самого пользователя с взломанными игрушками или приложениями. Имея root-права, вредоносный софт способен творить страшные вещи. Поэтому прежде, чем получать их, тщательно взвесьте все плюсы и минусы и хорошенько подумайте, а надо ли оно вам?

- Root-права

- Безопасность Android

- Новичкам в Android

- Приложения для Андроид

Источник: androidinsider.ru

Ca root social objects что это за программа

Будь в курсе последних новостей из мира гаджетов и технологий

iGuides для смартфонов Apple

Как безопасно установить российский TLS-сертификат, чтобы он работал только с сайтом «Сбера»

Александр Кузнецов — 10 октября 2022, 17:17

С недавних пор «Сбер» перешёл на использование отечественного TLS-сертификата, выпущенного Национальным удостоверяющим центром, из-за чего сайт sberbank.ru перестал открываться по защищённому соединению https во всех браузерах, кроме «Яндекс Браузера» и Atom от VK. Убрать это ограничение можно, но для этого нужно добавить TLS-сертификат Russian Trusted Root CA непосредственно на устройство, что небезопасно, поскольку создаёт угрозу утечки данных (интернет-трафика, который сохраняется провайдерами и операторами, с последующей расшифровкой).

Есть и другой вариант: можно добавить российский TLS-сертификат так, чтобы он использовался только в вашем любимом браузере, тогда не придётся устанавливать лишний софт или подвергать свой компьютер риску. Как это сделать:

- Создайте на компьютере новую учётную запись (желательно локальную) с надёжным паролем.

- Зайдите на сайт «Госуслуги», скачайте TLS-сертификат и установите его в пользовательское хранилище (CurrentUser).

- Вернитесь в основную учётную запись и создайте ярлык для запуска браузера от имени недавно созданного пользователя.

C:WindowsSystem32runas.exe /user: sber /savecred «C:Program Files (x86)MicrosoftEdgeApplicationmsedge.exe https://sberbank.ru »

После запуска Edge через этот ярлык будет предложено ввести пароль от новой учётной записи, и сразу же запустится сайт sberbank.ru. Не рекомендуется открывать под учётной записью с сертификатом Russian Trusted Root CA какие-либо другие сайты, особенно содержащие конфиденциальную информацию (например, соцсети, мессенджеры или почтовые сервисы).

Чтобы проверить, что всё получилось правильно, попробуйте открыть сайт egisz.rosminzdrav.ru, который уже полностью перешёл на использование российского TLS-сертификата. При правильной настройке сайт откроется нормально, а в информации об используемом сертификате (которую можно увидеть по нажатию на замок слева от адресной строки) будет указан Russian Trusted Root CA.

Источник: www.iguides.ru