Кнопка может получить сломанной когда-нибудь, когда мы нажимаем его часто.

коснитесь экрана, сохранить кнопку!

— Если вы сломали кнопку питания это позволит сэкономить ваше устройство.

— Уменьшить нагрузку на кнопку питания.

— Просто в одно касание на экране блокировки телефона.

— Это супер проста в использовании.

— Не более неудобно кнопку питания.

— Выключения экрана, как кнопка выключения питания.

— Избавляет от порчи кнопку без необходимости.

— Не нужно нажимать и ждать вашего кнопку питания, чтобы их нарушать.

— Если ваш кнопка питания сломан, это поможет вам!

— Это бесплатно!

Как удалить:

Нажмите на деактивировать администратора.

Или в настройках найдите приложение администратора устройства.

Последнее обновление

17 февр. 2021 г.

Инструменты

Безопасность данных

arrow_forward

Чтобы контролировать безопасность, нужно знать, как разработчики собирают ваши данные и передают их третьим лицам. Методы обеспечения безопасности и конфиденциальности могут зависеть от того, как вы используете приложение, а также от вашего региона и возраста. Информация ниже предоставлена разработчиком и в будущем может измениться.

PCS7 — Design Block icon and Faceplate-Voting- Part1

Источник: play.google.com

Что такое » blockicon.exe » ?

В нашей базе содержится 11 разных файлов с именем blockicon.exe . You can also check most distributed file variants with name blockicon.exe. Чаще всего эти файлы принадлежат продукту Dallas Lock 7.7 для Windows XP/2003/Vista/2008. Наиболее частый разработчик — компания Confident Ltd. Самое частое описание этих файлов — Blocking computer by mouse click. Это исполняемый файл.

Вы можете найти его выполняющимся в диспетчере задач как процесс blockicon.exe.

Подробности о наиболее часто используемом файле с именем «blockicon.exe»

Продукт: Dallas Lock 7.7 для Windows XP/2003/Vista/2008 Компания: Confident Ltd Описание: Blocking computer by mouse click Версия: 7.7.0.183 MD5: 9f5f56f3c78bdc0c23e22925ca08cc04 SHA1: a0253c4b47b69a7c1b451b36861aa56aedf01642 SHA256: d3fb404007f75becfa9b60121c3394ff5a2e569306e10648948cca948d1810f8 Размер: 81920 Папка: %SystemDiskRoot%DLLOCK77 ОС: Windows XP Частота: Низкая

Проверьте свой ПК с помощью нашей бесплатной программы

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем.

Процесс «blockicon.exe» безопасный или опасный?

Последний новый вариант файла «blockicon.exe» был обнаружен 3764 дн. назад.

Комментарии пользователей для «blockicon.exe»

У нас пока нет комментариев пользователей к файлам с именем «blockicon.exe».

Добавить комментарий для «blockicon.exe»

Для добавления комментария требуется дополнительная информация об этом файле. Если вам известны размер, контрольные суммы md5/sha1/sha256 или другие атрибуты файла, который вы хотите прокомментировать, то вы можете воспользоваться расширенным поиском на главной странице .

How to block icon 2.1

Если подробности о файле вам неизвестны, вы можете быстро проверить этот файл с помощью нашей бесплатной утилиты. Загрузить System Explorer.

Проверьте свой ПК с помощью нашей бесплатной программы

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем. Программа действительно бесплатная, без рекламы и дополнительных включений, она доступна в виде установщика и как переносное приложение. Её рекомендуют много пользователей.

Источник: systemexplorer.net

Инструментальный контроль несанкционированного доступа

Эту статью я решил посвятить проведению инструментального контроля защиты информации от несанкционированного доступа (далее по тексту – ИК НСД).

И так! Что же это такое?

Под ИК НСД подразумевается проведение проверки выполнения требований руководящих документов ФСТЭК. То есть, к Вашей автоматизированной системе (имеющий акт классификации) предъявляются определенные требования по защите от НСД. Обычно такая проверка проводится при аттестации объектов информатизации.

Требований на самом деле великое множество. В качестве примера давайте рассмотрим требования РД «Средства вычислительной техники.Защита от несанкционированного доступа к информации.Показатели защищенности от несанкционированного доступа к информации» к классу «2Б». Я выбрал этот класс, потому что из своей практики могу сказать, что он наиболее распространен.

Требования к классу автоматизированных систем «2Б» следующие:

Подсистема управления доступом:

должны осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов.

Подсистема регистрации и учета:

должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения автоматизированной системы (АС).

В параметрах регистрации указываются:

- дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

- результат попытки входа: успешная или неуспешная (при НСД);

- должен проводиться учет всех защищаемых носителей информации с помощью их маркировки и с занесением учетных данных в журнал (учетную карточку).

Подсистема обеспечения целостности:

должна быть обеспечена целостность программных средств системы защиты информации от несанкционированного доступа (СЗИ НСД), обрабатываемой информации, а также неизменность программной среды.

- целостность СЗИ НСД проверяется при загрузке системы по наличию имен (идентификаторов) компонент СЗИ;

- целостность программной среды обеспечивается отсутствием в АС средств разработки и отладки программ во время обработки и (или) хранения защищаемой информации;

- должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время;

- должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной среды и персонала АС с помощью тест — программ, имитирующих попытки НСД;

- должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление, и контроль работоспособности.

Все выше названные требования должны быть реализованы в Вашей АС средствами СЗИ НСД или же средствами операционной системы (ОС).

После всех манипуляций с настройками СЗИ НСД или ОС, Вы готовы отдать на растерзание настроенную систему специалистам по защите информации.

Чем они будут терзать Вашу систему? Приведу краткий обзор наиболее распространенных средств ИК НСД.

«ФИКС»

Основное назначение программы “ФИКС 2.0.1” – получение контрольных сумм заданных файлов и формирование соответствующих отчетов, а также выполнение ряда сервисных функций, основанных на использовании контрольных сумм.

Средствами данного ПО, мы выбираем каталог СЗИ НСД, и фиксируем контрольную сумму всех файлов находящихся в данном каталоге. По окончании проверки программа формирует отчет, который в последствии будет приложен к протоколу ИК НСД.

Возможности предыдущей версии:

- фиксация исходного состояния программного комплекса;

- контроль исходного состояния программного комплекса;

- фиксация и контроль каталогов;

- контроль различий в заданных файлах (каталогах);

- возможность работы с длинными именами файлов и именами, содержащими символы кириллицы.

Отличие новой версии от предыдущей:

программа сертифицирована по третьему уровню контроля.

- добавлена возможность контрольного суммирования, контроля целостности и сравнения записей реестра;

- добавлен алгоритм контрольного суммирования, обеспечивающий получение контрольной сумм длиной от 32 бит до 256 бит;

- добавлен режим периодического контроля целостности заданной группы файлов и записей реестра, обеспечивающий возможность обнаружения факта нарушения целостности любых файлов и записей реестра, происходящего во время работы системы;

- добавлен режим запоминания и восстановления конфигурации программы;

- расширены возможности контроля наличия файлов, добавленных в зафиксированный ранее каталог;

- обеспечена возможность работы программы только в режиме фиксации (без выполнения собственно контрольного суммирования);

- доработан пользовательский интерфейс и расширены сервисные функции.

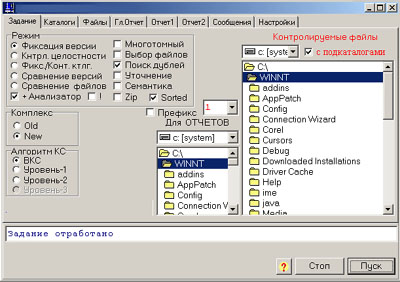

Выглядит окно программы вот так:

Окно управления программой “ФИКС”

А так выглядит отчет:

ОТЧЁТ

о фиксации исходного состояния

итого: файлов — 25

итого: файлов — 6

итого: файлов — 5

итого: файлов — 3

ВСЕГО: файлов — 39

Отчёт о расширениях файлов

Общая длина, байт

Общая длина, строк

Список файлов с одинаковыми контрольными суммами

Список файлов с одинаковыми именами

При следующей проверке (периодической), специалисты будут сравнивать контрольные суммы файлов СЗИ НСД сделанные первый раз с теми, что получились при периодическом контроле.

Следующий программный продукт, это – «Terrier 3.0»

Программа «Terrier» версия 3.0 представляет собой инструментальное средство для проведения аттестационных испытаний, предназначеное для поиска и гарантированного уничтожения информации на дисках. Поиск и уничтожение информации производится по ключевым словам.

При аттестационных испытаниях, одним из требований предъявляемых к СЗИ является – гарантированное уничтожение информации.

Данное ПО позволяет проверить выполнение данного требования.

Создается документ в текстовом редакторе. В документ вносится любой текст, содержащий слово “конфиденциально”. Далее этот файл удаляется с компьютера.

После запуска ПО «Terrier», в поле поиска указываем слово “конфиденциально”. Целью является нахождение остаточной информации созданного нами документа. Если остаточная информация имеется, то, используя специальное ПО, есть возможность восстановить документ или его часть. Если искомое слово не найдено, тестирование считается успешным, а СЗИ подтверждает работоспособность функции гарантированного уничтожения информации. По окончании проверки, ПО формирует отчет, который в последствии так же будет приложен к протоколу контроля НСД.

- выбор диска для поиска ключевых слов;

- просмотр содержимого текущего диска;

- просмотр параметров текущего диска;

- сохранение фрагмента текущего диска в файл;

- копирование фрагмента текущего диска в буфер обмена;

- печать фрагмента текущего диска на принтере;

- сохранение образа текущего диска в файл;

- подключение образа диска, сохраненного в файл;

- формирование списков ключевых слов;

- выбор параметров поиска ключевых слов;

- поиск ключевых слов на диске;

- выборочное гарантированное уничтожение найденных ключевых слов;

- формирование отчета по результатам поиска;

- поиск файла, содержащего найденное ключевое слово;

- просмотр журнала событий программы;

- просмотр параметров лицензии программы.

Отчет программы «Terrier»:

«TERRIER 3.0»

Отчет о проверке функции очистки и поиска

остаточной информации на дисках

Пользователь admin

Текущее время 13/01/2009 10:43

Информация о диске C:, Логический диск, FAT, 9.77GB

Найдено слов 0

Сектор Смещение Данные Тип Регистр Кодировка

Пользователь admin

Текущее время 13/01/2009 12:15

Информация о диске D:, Логический диск, FAT, 18.08GB

Найдено слов 0

Сектор Смещение Данные Тип Регистр Кодировка

Следующее ПО используется в паре. Это Ревизор 1XP и Ревизор 2XP

Данные два программных продукта предназначены для тестирования правильности разграничения прав пользователей, к защищаемым ресурсам.

ПО Ревизор 1 ХР предназначен для формирования матрицы доступа. С помощью данного ПО, формируется список защищаемых ресурсов, список пользователей, и права каждого пользователя относительно каждого защищаемого ресурса. По окончании ПО Ревизор 1ХР формирует отчет, который в дальнейшем прилагается к протоколу контроля НСД.

Ревизор 2ХР предназначен для проверки соответствия выполненных настроек прав пользователей сформированной матрице доступа. Для тестирования используется матрица доступа, сформированная в ПО Ревизор 1ХР. По окончанию тестирования, ПО Ревизор 2ХР формирует отчет, в котором указывается соответствие или несоответствие настроек СЗИ матрице доступа. Данные отчет так же прилагается к протоколу контроля НСД.

Ревизор 1 ХР» – средство создания модели разграничения доступа.

Реализуемые функции:

- автоматическое сканирование локальных логических дисков, а также доступных сетевых папок. Выбор ресурсов для сканирования осуществляется администратором АРМ;

- автоматическое считывание установленных прав доступа файловой системы NTFS (для АРМ под управлением ОС семейства Windows NT);

- построение по результатам сканирования дерева ресурсов, соответствующего структуре ресурсов АРМ и ЛВС;

- автоматическое получение списка локальных и доменных пользователей (для АРМ под управлением ОС семейства Windows NT);

- ручная регистрация в ПРД пользователей и установка их уровней доступа;

- установка прав доступа пользователей к объектам доступа, а также грифов секретности объектов доступа;

- отображение всей информации, содержащейся в ПРД, в удобной форме;

- создание отчетов на основе информации о субъектах и объектах доступа.

«Ревизор 2 ХР» – программа контроля полномочий доступа к информационным ресурсам.

Реализуемые функции:

- отображение всей информации, содержащейся в ПРД (возможен только просмотр);

- сравнение структуры ресурсов АРМ, описанной в ПРД, с реальной структурой ресурсов;

- создание отчета по результатам сравнения;

- построение плана тестирования объектов АРМ;

- проверка реальных прав доступа пользователей к объектам доступа;

- создание отчета по результатам тестирования.

Окна программных продуктов выглядят так:

.jpg)

.jpg)

.jpg)

А их отчеты вот так:

Ревизор 1 XP

Отчет

Пользователи

Источник: dehack.ru