Блокирование атак при помощи null route или blackhole

Null route или, как его ещё называют, blackhole route или просто blackhole — это запись в таблице маршрутизации, которая направляет трафик «в никуда» (аналог «ip route … null0» в Cisco). Пакеты с таким маршрутом будут удалены с причиной «No route to host».

Причем в «черную дыру» можно перенаправлять трафик как с одного ip адреса, так и с посети.

Например, IP-адрес, который слишком достает — 192.168.0.55. Добавление нулевого маршрута в таблицу маршрутизации будет выглядеть так:

$ ip route add blackhole 192.168.0.55

После чего весь трафик с хостом, будет блокирован, что не даст ему возможности установить соединение. Если после добавления указанного маршрута начнет доставать хост с адресом 192.168.0.155, то разумно будет поинтересоваться, что это за подсетка. Для этого в интернете существует множество сервисов. Например — http://bgp.he.net/ip/, который очень удобен, показывет маску этой подсети, ее название и территориальную принадлежность. Если подсеть находится в дальнем зарубежье и не влияет на посещаемость сайта, то ее разумно забанить целиком:

Черная дыра — объект с немыслимо большой плотностью записи информации

$ ip route add blackhole 192.168.0.0/24

После чего, можно проверить эффект:

$ ping 192.168.0.55

$ ip route get 192.168.0.55

Если все нормально, то получим:

RTNETLINK answers: Network is unreachable

Чтобы удалить добавленный маршрут:

# ip route del blackhole 192.168.0.55

# ip route del blackhole 192.168.0.0/24

Похожие статьи на сайте

- Хитрости командной строки Bash, которые помогут вам работать быстрее

- Команда ls в Linux — подробно и с примерами

- Команда mkdir в Linux — подробно и с примерами

- Команда chmod в Linux — подробно и с примерами

- Команда cat и примеры её использования в Linux

- Файловый менеджер nnn

- Версия системы и версия ядра Ubuntu/Mint

- Ошибка NO_PUBKEY. Как найти GPG-ключ и добавить его в базу apt системы Ubuntu

- nmon — удобный инструмент для мониторинга Linux систем

- Команда history или работа с историей введенных команд

- Шпаргалка по архиватору 7z (7-Zip) в Linux Ubuntu/Mint

- Как посмотреть все доступные шрифты в терминале (CLI)?

- Команда id — найти UID пользователя или GID

- nmblookup — аналог команды Windows nbtstat для Linux.

- Inxi — программа вывода информации о системе и железе в Linux

- dnstop — мониторинг и анализатор DNS-трафика

- ss — программа для исследования сокетов

- Команда netstat в Ubuntu — показ статуса сети

- Команда ifconfig — настройка параметров сетевого интерфейса

- Почему в меню загрузки ubuntu нет memtest86

- Ethtool — программа изменения параметров сетевой платы в Ubuntu/Mint

- Установка сервера точного времени NTP в Ubuntu 16.04

- Удаление файлов старше N дней

- Блокирование атак при помощи null route или blackhole

- Расширенный менеджер пакетов APT

- Архиватор tar

- Шпаргалка по архиватору zip

- Блокирование ip адреса при помощи iptables

- Программа iftop

- Top – сведения об активности процессов в Ubuntu

- i-Nex — аналог CPU-Z в Windows

- Защита сервера — Fail2Ban

Источник: www.oslogic.ru

На что способна ЧЕРНАЯ ДЫРА? / 2020 ГОД

Как быстро и полностью удалить BlackHole на Mac

Всемогущий эксперт по написанию текстов, который хорошо разбирается в проблемах Mac и предоставляет эффективные решения.

Если вы здесь, возможно, вы захотите удалить BlackHole на Mac. Вы хотите знать, как удалить приложение или драйвер с вашего компьютера, чтобы сэкономить больше места. Или вы можете просто удалить его, чтобы исправить проблемы, и переустановить его снова.

BlackHole — это виртуальный аудиодрайвер для современных компьютеров с macOS. Это позволяет различным приложениям передавать или передавать звук другим приложениям. Это делается с нулевой дополнительной задержкой. Черная дыра имеет множество функций, включая поддержку чипсетов Apple Silicon и Intel. Его также можно настроить на более чем 256 различных аудиоканалов.

Здесь мы обсудим BlackHole и как удалить его с вашего компьютера Mac. Будут показаны различные шаги по удалению BlackHole на Mac. Мы научим вас как вручную, так и автоматически удалять указанный аудиодрайвер с вашего Mac.

Часть 1. Как вручную удалить BlackHole на Mac?

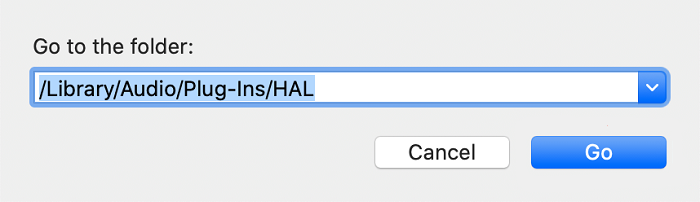

Вот шаги, которые вы должны выполнить, чтобы вручную удалить BlackHole на Mac. Если вы установили указанное приложение из официального Mac App Store, вы можете выполнить следующие действия, чтобы удалить его:

- Убедитесь, что приложение BlackHole и связанные с ним процессы закрыты. Для этого посетите Мониторинг системы вашего компьютера и закройте все процессы и приложения, связанные с BlackHole.

- В доке нажмите значок Launchpad. Затем найдите значок драйвера BlackHole. Как только это будет сделано, нажмите и удерживайте указанный значок, пока он не затрясется.

- Теперь нажмите кнопку удаления в левом верхнем углу значка, чтобы удалить приложение.

- Теперь найдите приложение для удаления Black Hole. Появится новое окно. Следуйте подсказкам на экране, чтобы удалить BlackHole с помощью деинсталлятора.

- Теперь зайдите в папку приложений на вашем компьютере. В этой папке «Приложения» найдите приложение или драйвер Black Hole. Переместите это в корзину, чтобы удалить BlackHole на Mac. Если компьютер запрашивает пароль, введите пароль администратора. После этого нажмите OK, чтобы подтвердить, что вы действительно хотите удалить аудиодрайвер.

- Очистить корзину.

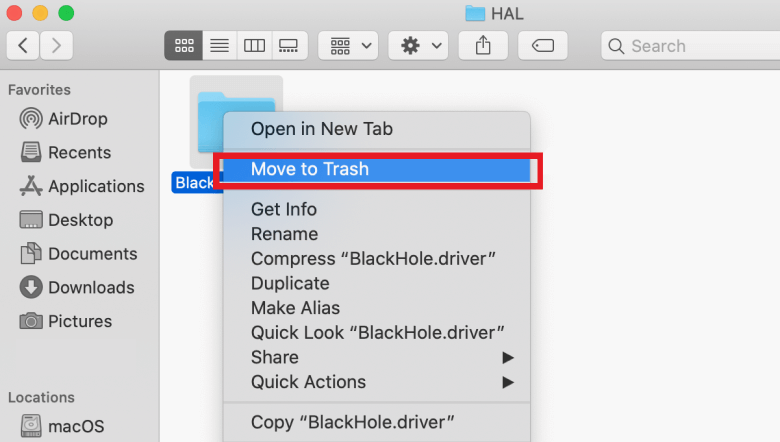

Это не полный способ удалить BlackHole на Mac. Вы все еще должны найдите оставшиеся файлы и удалите их. Для этого выполните следующие действия:

- Нажмите меню «Перейти» в верхней части экрана компьютера.

- Теперь нажмите опцию «Перейти к папке».

- В появившемся новом окне нажмите на поле поиска. Тип ~/Library в нем, а затем нажмите кнопку GO.

- Посетите следующие подпапки основной папки библиотеки ниже:

- Library/Application Support/

- Library/Preferences/

- Library/Caches/

- Теперь в этих подпапках вы должны найти все данные, связанные с Black Hole. Удалил все эти связанные данные, чтобы полностью удалить BlackHole на Mac. Проверьте каждую подпапку одну за другой и убедитесь, что ничего не пропустили.

- Очистите корзину после этого. Затем вы можете просто перезагрузить компьютер.

Удалить BlackHole на Mac с помощью терминала

Помимо ручного удаления аудиодрайвера с вашего компьютера, вы также можете использовать для этого Терминал. Шаги очень легко следовать. Просто проверьте это ниже:

- Перейдите в Системные настройки на вашем компьютере Mac.

- В этих системных настройках убедитесь, что вы закрыли и вышли из аудиоустройств. К ним относятся закрытие Sound и закрытие Audio MIDI Setup.

- Теперь откройте Терминал.

- Теперь вам нужно посетить каталог, в котором находится упомянутый аудиодрайвер BlackHole. Для этого вы можете просто ввести следующую команду без точки в конце: cd /Library/Audio/Plug-Ins/HAL

- Теперь убедитесь, что аудиодрайвер находится в этом месте. Чтобы перепроверить, просто найдите каталог с именем ‘BlackHole.драйвер’ лс.

- Теперь, чтобы удалить BlackHole на Mac, вам нужно удалить указанный драйвер. Необходимо удалить ‘BlackHoleXch.драйвер’, и для этого вам нужно ввести следующие команды в терминале:

- КОМАНДА ДЛЯ УДАЛЕНИЯ СТАРЫХ ДРАЙВЕРОВ: sudo rm -rf BlackHole.driver

- КОМАНДА ДЛЯ УДАЛЕНИЯ 16-КАНАЛЬНЫХ ВЕРСИЙ ДРАЙВЕРА: sudo rm -rf BlackHole16ch.driver

- КОМАНДА ДЛЯ УДАЛЕНИЯ 2-КАНАЛЬНЫХ ВЕРСИЙ ДРАЙВЕРА: sudo rm –rf BlackHole2ch.driver

- Введите команду: sudo launchctl kickstart -kp system/com.apple.audio.coreaudiod чтобы перезапустить основной или основной драйвер для звука на вашем компьютере Mac.

- Теперь вы можете проверьте настройки для Audio MIDI или ваши Системные настройки. Убедитесь, что аудиодрайвер для BlackHole больше не доступен.

Часть 2. Легко удалить BlackHole на Mac с помощью профессионального инструмента

Вы также можете использовать iMyMac PowerMyMac для удаления приложений и драйверов на вашем компьютере. Этот профессиональный инструмент имеет множество функций, которые могут помочь вам делать многие вещи на вашем Mac.

это Деинсталлятор приложений модуль используется для удалить приложения и все связанные с ними данные выполнить полное удаление.

Если вам сложно вручную удалить BlackHole на Mac, попробуйте бесплатно iMyMac PowerMyMac это вам точно поможет! Вы также можете использовать его для удаления тех приложений, которые трудно удалить. как iTunes, Роблокс, Аваст и т. д.

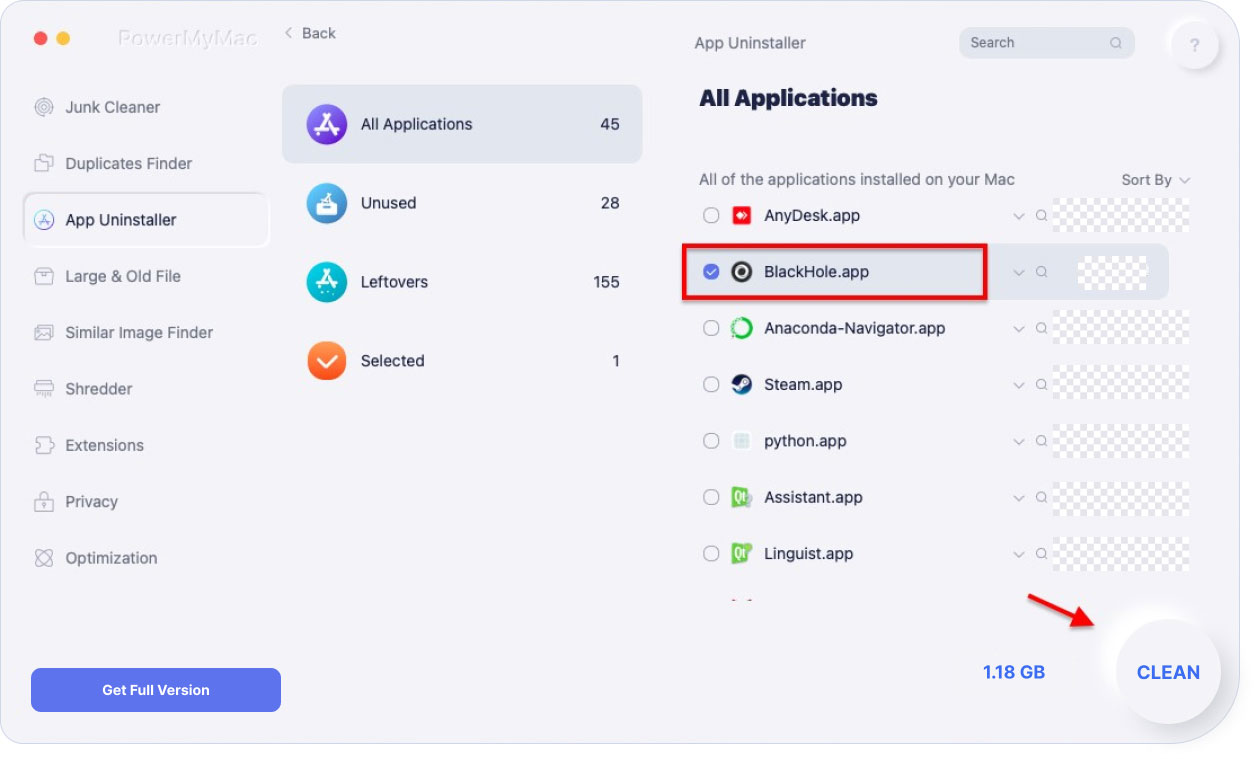

Вот шаги, чтобы использовать его для легко удалить BlackHole на Mac:

- Загрузите, установите и запустите приложение PowerMyMac на своем компьютере.

- После открытия нажмите кнопку Деинсталлятор приложениймодуль на левой панели. Затем нажмите кнопку SCAN кнопка в центре.

- В появившемся списке выберите Драйвер черной дыры. Убедитесь, что все связанные данные также выбраны.

- Затем нажмите ЧИСТЫЙкнопку.

- Дождитесь завершения процесса удаления. Инструмент отправит подтверждение. Как только это будет сделано, вы можете просто выйти из PowerMyMac. Вы также можете перезагрузить компьютер Mac, если хотите.

Вы можете сделать больше, чем просто удалить BlackHole на Mac! Используйте PowerMyMac для очистите и оптимизируйте свой Mac! Помимо удаления программного обеспечения, он может удалять множество ненужных файлов, сканировать повторяющиеся файлы, а также большие или старые файлы, и вы можете управлять подключаемыми модулями вашего Mac, чтобы ускорить работу Mac.

Часть 3. Вывод

Это руководство научило вас как удалить BlackHole на Mac. Мы предоставили вам ручные методы удаления аудиодрайверов на вашем компьютере Mac. Мы даже научили вас делать это с помощью терминала Mac. Конечно, эти методы не рекомендуются.

В конце мы рассказали об инструменте PowerMyMac который поможет вам удалить приложение с вашего компьютера, удалив все данные, связанные с BlackHole. Кроме того, вы можете использовать его для очистки компьютеров Mac и оптимизации их производительности.

Рейтинг: 4.7 / 5 (на основе 82 рейтинги)

Источник: www.imymac.com

Удаление BlackHole: Удалите BlackHole Навсегда

Что такое BlackHole

Скачать утилиту для удаления BlackHole

Удалить BlackHole вручную

Получить проффесиональную тех поддержку

Читать комментарии

Описание угрозы

Имя исполняемого файла:

BlackHole

runwinvxd.exe

Rat

Win32 (Windows XP, Windows Vista, Windows Seven, Windows 8)

Метод заражения BlackHole

BlackHole копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла runwinvxd.exe. Потом он создаёт ключ автозагрузки в реестре с именем BlackHole и значением runwinvxd.exe. Вы также можете найти его в списке процессов с именем runwinvxd.exe или BlackHole.

Если у вас есть дополнительные вопросы касательно BlackHole, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите BlackHole and runwinvxd.exe (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить BlackHole в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Удаляет все файлы, созданные BlackHole.

Удаляет все записи реестра, созданные BlackHole.

Программа способна защищать файлы и настройки от вредоносного кода.

Программа может исправить проблемы с браузером и защищает настройки браузера.

Удаление гарантированно — если не справился SpyHunter предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 входит в комплект поставки.

Скачайте утилиту для удаления BlackHole от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления BlackHole.. Утилита для удаления BlackHole найдет и полностью удалит BlackHole и все проблемы связанные с вирусом BlackHole. Быстрая, легкая в использовании утилита для удаления BlackHole защитит ваш компьютер от угрозы BlackHole которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления BlackHole сканирует ваши жесткие диски и реестр и удаляет любое проявление BlackHole. Обычное антивирусное ПО бессильно против вредоносных таких программ, как BlackHole. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с BlackHole и runwinvxd.exe (закачка начнется автоматически):

Функции

Удаляет все файлы, созданные BlackHole.

Удаляет все записи реестра, созданные BlackHole.

Программа может исправить проблемы с браузером.

Иммунизирует систему.

Удаление гарантированно — если Утилита не справилась предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 через систему GoToAssist входит в комплект поставки.

Наша служба поддержки готова решить вашу проблему с BlackHole и удалить BlackHole прямо сейчас!

Оставьте подробное описание вашей проблемы с BlackHole в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с BlackHole. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления BlackHole.

Как удалить BlackHole вручную

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с BlackHole, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены BlackHole.

Чтобы избавиться от BlackHole, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления BlackHole для безопасного решения проблемы.

2. Удалите следующие папки:

3. Удалите следующие ключи иили значения ключей реестра:

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления BlackHole для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

BlackHole иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию «Сбросить настройки браузеров» в «Инструментах» в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие BlackHole. Для сброса настроек браузеров вручную используйте данную инструкцию:

Для Internet Explorer

- Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: «inetcpl.cpl».

- Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: «inetcpl.cpl».

- Выберите вкладку Дополнительно

- Под Сброс параметров браузера Internet Explorer, кликните Сброс. И нажмите Сброс ещё раз в открывшемся окне.

- Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

- После того как Internet Explorer завершит сброс, кликните Закрыть в диалоговом окне.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Google Chrome

- Найдите папку установки Google Chrome по адресу: C:Users»имя пользователя»AppDataLocalGoogleChromeApplicationUser Data.

- В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

- Запустите Google Chrome и будет создан новый файл Default.

- Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

- Откройте Firefox

- В меню выберите Помощь >Информация для решения проблем.

- Кликните кнопку Сбросить Firefox.

- После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

This problem often comes with: brontok

Источник: www.securitystronghold.com

Вскрываем эксплойт-пак: Разбираем внутренности BlackHole exploit kit

В этой статье я решил рассмотреть не PE’шник, как делал в предыдущих статьях, а целый эксплойт-пак. Для разбора я выбрал BlackHole exploit kit. Он очень популярен в последнее время — так, например, недавно им был инфицирован сайт американской почтовой службы. С этого сайта происходил редирект как раз на страницу, где размещался вышеупомянутый эксплойт-пак.

Итак, в тексте я представлю полную схему работы этой штуки. Все будет описано с самого начала (простого редиректа) и до конечной цели (исполняемого файла).

Поехали!

Начинаем наш обзор. Все начинается с того, что пользователь заходит на зараженный легальный сайт или, например, кликает по ссылке из спамерского послания. После этого он попадает на промежуточную страницу, которая осуществляет редирект. В моем примере она выглядела вот так:

Здесь все довольно примитивно — пустая HTML-страница, с которой выполняется переадресация посредством ‘location.href=’. А затем начинается самое интересное — пользовательский браузер загрузит основную страницу BlackHole, с которой будет организовываться выполнение всех остальных эксплойтов. Первым делом я открыл файл в Hiew. Что же я обнаружил? В самом начале, после тэгов и , идет описание свойств стиля ‘asd’:

Далее в div’е с этим стилем расположены какие-то (по-видимому, зашифрованные) данные. Как раз для того, чтобы пользователь не увидел их на экране, и применяется специально подготовленный стиль, прячущий от глаз все лишнее. А заканчивается документ кодом на JS, который слегка обфусцирован и, очевидно, должен работать с информацией в контейнере .

Пора приступать к разбору непосредственно кода. Я отлаживал скрипт с помощью плагина FireBug для FireFox, попутно используя MSDN, чтобы понять назначение некоторых методов и свойств.

Что и как здесь работает, я объясню с конца. Суть всего скрипта — выполнить eval над данными, расположенными в . Но, как видно из скриншота, там расположены какие-то числа, причем не только целые, а еще и вещественные (v*1,22222). Таким образом, к этим числам нужно применить метод fromCharCode, который преобразовывает число в ANSI-символ.

Это и происходит в коде, расположенном на предпоследней строке. Однако не все так просто — строки eval и fromCharCode получаются путем использования хитрых манипуляций. А именно — к объекту document добавляется стиль, к которому в поле innerHTML прибавляется строка #va . Далее из этой строки дергаются символы va для сборки eval и ring.from4CharCo для сборки fromCharCode. Что же получается на выходе после eval’а? А как раз тот документ, который и будет непосредственно запускать эксплойты.

Я сохранил вывод после eval’а в отдельный файл и приступил к его анализу. Файл начинается со следующей строки:

document.write(‘

404 Not Found

‘);

Таким образом, на страницу выводится классическое сообщение об ошибке 404, хотя со страницей, очевидно, все в порядке. Это еще одна уловка, чтобы пользователь ничего не заподозрил. На первый взгляд, кода в html’ке оказалось достаточно много, однако обфускация практически отсутствовала, а большую его часть занимали разнообразные проверки версий плагинов и создание объектов.

Запуск эксплойтов тривиален, поэтому эту часть я решил опустить и перейти непосредственно к описанию каждого из них. Для начала приведу список уязвимостей, которые эксплуатируются: CVE-2010-1885, CVE-2010-4452, CVE-2010-3552, ADODB.Stream и CVE-2010-0188. Начну с самого простого.

CVE-2010-1885

Первый подопытный — VBS-скрипт, эксплуатирующий уязвимость в ADODB.Stream, исправленную еще в середине 2004 (!) года.

Выполнен он типично для такого рода скриптов — слегка обфусцирован и не более того. Например, часть строк была подвержена реверсу. Его функционал заключается в загрузке и запуске файлов из интернета. Но как тебе известно из системных сообщений, файлы из интернета могут быть не только полезны, но и опасны :).

Для реализации описанного функционала используются объекты MSXML2.XMLHTTP, ADODB.Stream и Wscript. Любопытно, что эта уязвимость стара как мир, но до сих пор используется.

CVE-2010-4452

Следующий исследуемый образец — эксплойт, использующий CVE2010-4452. Эта уязвимость была официально опубликована Oracle в середине февраля этого года. С ее помощью можно загрузить Javaапплет и исполнить его в обход системы безопасности. Для этого нужно заполнить поля code и codebase тэга специальным образом.

Одна из особенностей этого эксплойта заключается в том, что адрес, по которому производится загрузка, представляет собой двойное слово в десятичной системе исчисления. Поясню: браузер переведет это число в IP-адрес автоматически. То есть, если перейти по адресу http://1476066051, то браузер успешно откроет страницу популярного российского поисковика.

CVE-2010-3552

Следующий эксплойт, удостоенный чести быть разобранным, использует уязвимость CVE-2010-3552. Дыра опять-таки расположена в Java Runtime Environment. Эксплуатируется она элементарно — если Java-апплет запускается с параметром launchjnlp, то загрузчик копирует строку из поля docbase в стэковый буфер при помощи функции sprintf. Думаю, что дальше пояснять не нужно. Шелл-код также не представляет особенного интереса — вначале идет стандартное получение kernel32 через PEB:

pushad

xor ecx,ecx

mov esi,fs:[ecx][30]

mov esi,[esi][0C]

mov esi,[esi][1C]

mov ebx,[esi][08]

mov edx,[esi][20]

mov esi,[esi]

cmp [edx][18],cx

jne

mov [esp][1C],ebx

popad

retn

Далее происходит получение адресов API-функций по их хэшам. Завершающий этап — скачивание файла из urlmon.dll при помощи URLDownloadToFile, и затем — его запуск.

Эксплойт для Help and Support Center

На подходе следующий эксплойт, который использует уязвимость в весьма экзотическом компоненте OC Windows — Help and Support Center. Фишка в том, что для доступа к онлайн-ресурсам этот компонент использует специальный адрес, начинающийся с hcp://. А теперь о самом эксплойте — он основан на технике сокрытия кода, аналогичной той, что использует первичная html’ка, которая разбиралась в самом начале. Здесь так же, как и там, используется тэг в качестве контейнера данных.

Обфускация тоже применена аналогичная. Итак, быстро расшифровав «первый слой», я увидел непосредственно эксплойт, использующий CVE-2010-1885.

Первое, что бросилось в глаза — адрес, начинающийся с hcp:// и обилие повторяющихся символов %A. А второе — разнообразные строки, отвечающие за скачивание и запуск файла: SaveToFile, GET, Adodb.Stream, WshShell.Run, MSXML2.XMLHTTP и так далее. Там же находятся ссылка на скачиваемый файл и его локальное название на жестком диске. Таким образом, суть и этого эксплойта сводится к тому, чтобы просто скачать и запустить файл.

Эксплойт под Adobe Reader и Adobe Acrobat

На очереди остался последний компонент, представляющий собой PDF-документ, а для концовки я оставил PE’шник, который скачивается всеми упомянутыми в статье эксплойтами. Итак, аплодисменты: замыкает наш хит-парад эксплойт под Adobe Reader и Adobe Acrobat.

Как я уже упоминал выше — это PDF’ка. В ней содержится XFA– шаблон и код на JavaScript. Шаблон выглядит следующим образом:

Как видишь, здесь создается subform и pageArea, а в первом еще и располагается скрипт, который будет вызываться при открытии документа. То есть при вызове события initialize, которое указано в ‘event activity=’.

Больше в файле ничего интересного я не обнаружил. Скрипт выполнен способом, аналогичным тому, что я описывал уже два раза выше по тексту. После расшифровки данных в передо мной предстали два шелл-кода. Каждый их них предназначен для определенной версии продукта Adobe, под которым запущен документ. В шеллкодах опять же реализуется загрузка исполняемого файла, а сама уязвимость проявляется при записи в favwwbw.rawValue (по поводу favwwbw — смотри чуть выше) специально сформированного TIFF-изображения.

Ковыряем сам экзешник

Итак, с эксплойт-паком покончено. А на закуску — исполняемый файл, который все так упорно пытаются скачать и запустить. Это оказался типичный лжеантивирус. Запакован он UPX’ом, который я успешно снял при помощи ‘upx –d’, и защищен неким протектором. Как обычно, использована обфускация и антиэмуляция.

Заключение

В итоге оказалось, что все ухищрения применяются лишь для того, чтобы установить на компьютер поддельный антивирус. Который и будет выкачивать деньги с напуганного и введенного в заблуждение пользователя. Любопытно, что уязвимости используются явно не первой свежести, так что лучше следить за обновлениями популярного софта :).

Источник: xakep.ru

Троянец, убойный для «Макинтоша»

Недавно компания Sophos сообщила об обнаружении в сети новой троянской программы BlackHole, которая написана под операционную систему MacOS X. До недавнего времени эта операционная система считалась одной из самых вирусоустойчивых в мире, компания Apple постоянно заявляла о том, что «для Mac вирусов вообще не существует». Но, похоже, это не так.

Современным хакерам, видимо, удалось взломать один из бастионов, который долгое время считался относительно неприступным для троянских вирусов. На днях исследователи компании Sophos обнаружили новую троянскую программу, написанную для Mac. Правда, в данном случае это новое представляет собой забытое и модифицированное старое: троянец под гордым названием BlackHole RAT (где RAT расшифровывается как «remote access Trojan» — «троян удаленного доступа») является модификацией Windows-трояна darkComet.

Поскольку исходный код этого «коня» свободно доступен в интернете, похоже, автор BlackHole просто взял его и переписал под Mac. Кстати, в ряде троянских коней, созданных для атаки на MacOS эта «черная дыра» далеко не первая ласточка — попытки внедрить «маковые» трояны предпринимались и раньше: например, OSX/iWorkS-A, созданный в 2009 году и распространявшийся с пиратскими версиями iWork ’09, или появившийся в прошлом году OSX/Pinhead (также известный как HellRTS), замаскированный под iPhoto.

Напомню, что практически все троянские программы действуют подобно грекам из поэмы Гомера «Илиада», которые, чтобы обмануть своих врагов, спрятались внутри безобидного на вид деревянного коня. Трояны маскируются под безвредные или полезные программы, чтобы пользователь запустил их на своем компьютере. Следует также отметить, что в отличие от классических вирусов и червей, которые распространяются самопроизвольно, троянцы всегда связаны с каким-либо приложением и распространяются исключительно вместе с ним.

По данным исследователя Sophos Чета Вишневски, BlackHole довольно просто найти в интернете на хакерских форумах. Он также заявил, что этот вирус «очень простой», а сам создатель говорит, что еще не закончил работу над ним. Впрочем, в реальных атаках на «маковое» ПО этот троян пока не замечен. Тем не менее, принцип его действия уже хорошо известен многим хакерам, поскольку широко обсуждается в сети.

Чем же потенциально опасен этот новоиспеченный троянец? Считается, что он способен выключать зараженные компьютеры, запускать произвольные команды в оболочке и причинять другие неприятности жертве. Однако главная функция этого вируса — генерация ложного всплывающего окна, требующего пароль администратора.

Интересно, что создатели BlackHole наделили свое детище некоторой долей ехидства. Известно, что данный вирус, обосновавшись в операционной системе, при перезагрузке показывает сообщение по умолчанию, которое осведомляет владельцев компьютеров о том, что их аппарат заражен, и делает это следующим образом.

На экране появляется окно с текстом: «Я Троянский Конь, поэтому я заразил твой Mac. Я знаю, что большинство людей думает, что Mac нельзя заразить, но посмотри, ты УЖЕ заражен! У меня есть полный контроль над твоим компьютером, и я могу делать с ним все, что захочу, а ты не можешь никак меня остановить. Что ж, я очень новый вирус, еще находящийся в разработке, так что в будущем, когда разработка закончится, у меня будет еще больше функций».

Что и говорить, самомнение у данного вируса просто огромное. Однако его можно понять — до недавнего времени операционная система MacOS X считалась одной из самых вирусоустойчивых в мире. Недаром компания Apple в своих рекламных материалах по Mac vs. PC постоянно заявляет о том, что «для Mac вирусов вообще не существует». Правда, это не совсем так, о чем свидетельствуют многие факты.

Самый первый вирус, поражавший ПО «яблочных» компьютеров, появился в 1982 году. Тогда, как мы помним, были в ходу компьютеры Apple II, так что вирус создавался именно для них. Сконструировал эту вредоносную программу будущий разработчик поискового движка Blekko (альтернатива всем известному Google) 15-летний подросток Рич Скрента. Вирус назывался Elk Cloner. Он инфицировал загрузочный сектор Apple II и при каждой 50-й загрузке выводил на экран стишок:

Она придет на все ваши диски,

Она пропитает ваши чипы.

Да, это Cloner!

Она прилипнет к вам, как клей,

Она также модифицирует RAM.

Рассылайте Cloner!

Впрочем, в этом заявлении было больше бахвальства, чем описания реального вреда от вируса, который был достаточно безобиден. Однако он положил начало глобальной хакерской атаке на продукцию Apple, которая, впрочем, не была особо успешной. В период с 1982-го по 2010 год удалось создать лишь 12 вирусов, которым удалось пробить защиту операционных систем «Макинтошей» (для сравнения — успешных Windows-вирусов в период с 1995-го по 2010 год появилось несколько тысяч).

Наиболее опасным из них считался представленный в 1998 году вирус Sevendust, или 666. Этот виртуальный пакостник стирал все файлы в системе, которые не были частью каких-либо приложений. Он был известен как 666, потому что оставлял на диске файл с названием 666 и выполнял сам себя лишь по 6-м часам, 6-х и 12-х дней месяца. Также вирус переписывал меню приложений в «f» (шестнадцатеричное 16).

Много хлопот владельцам «Макинтошей» доставлял и изобретенный в 2004-м червь для OS X под названием Renepo. Вирус пытался отключить защиту компьютера и скачать кейлоггер, как и некоторые другие программы, которые позволяли удаленно управлять компьютером. Однако осуществить свои коварные замыслы ему удавалось далеко не всегда, поскольку в рамках макинтошевских операционных систем подобное вообще очень сложно сделать.

Почему же MacOS и ее предшественницы считаются такими вирусоустойчивыми? Наверное, потому, что большинство вредоносного ПО работает благодаря использованию программных ошибок в операционной системе компьютера. Несмотря на то, что и у макинтошевских операционных систем они тоже есть (именно поэтому для их исправления Apple периодически выпускает обновления операционной системы), однако, судя по всему, на сегодняшний день эти ошибки не оказались достаточно плодовитой почвой для разработчиков вирусов.

Кроме того, известно, что Apple Mac OS X является сертифицированной UNIX-системой. Поэтому в ней реализована очень жесткая политика разграничения прав доступа (permissions), а также изоляция пользовательских данных от важных системных файлов. Именно это и делает ее малоуязвимой для атак троянцев, которые, как мы помним, сначала локализуются в данных пользователя, а уже потом забираются глубоко в системные файлы.

Доказано, что большинство вирусов для Mac могут распространяться лишь тогда, когда пользователи этих компьютеров запускают на них что-то, с чем они не знакомы и что было взято из непроверенных источников. Правда, сейчас в связи с тем, что «Макинтоши» становятся все более популярными, таких ловушек в сети становится все больше и больше. И хотя пользователи «яблочных» компьютеров все еще могут пока спокойно бродить по сети, читать электронную почту, чатиться в системах мгновенных сообщений до посинения, тем не менее существует потенциальная возможность того, что завтра утром кто-то выпустит вирус, который воспользуется неизвестной уязвимостью в OS X, и к обеду он уничтожит данные на всех «Маках» в мире, подключенных к сети. Возможно, таким вирусом окажется именно доработанный вариант BlackHole…

Все самое интересное читайте в рубрике «Наука и техника»

Присоединяйтесь к телеграм-каналу Правды.Ру с возможностью высказать ваше собственное мнение)

Добавьте «Правду.Ру» в свои источники в Яндекс.Новости или News.Google,.

Источник: www.pravda.ru