BitLocker

В этой статье представлен общий обзор BitLocker, включая список требований к системе, а также сведения об устаревших функциях и практическом применении.

Обзор BitLocker

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется в операционную систему и предотвращает угрозы хищения данных или раскрытия информации на потерянных, украденных или неправильно выведенных из эксплуатации компьютерах.

BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM) версии 1.2 или более поздней. Доверенный платформенный модуль — это аппаратный компонент, который производители устанавливают на многих новых компьютерах. Совместно с BitLocker он обеспечивает защиту данных пользователей и предотвращает несанкционированный доступ к компьютеру, пока система находится вне сети.

На компьютерах, на которых нет доверенного платформенного модуля версии 1.2 или более поздних версий, вы по-прежнему можете использовать BitLocker для шифрования диска операционной системы Windows. Однако эта реализация требует, чтобы пользователь вставлял usb-ключ запуска, чтобы запустить компьютер или возобновить режим гибернации. В Windows 8 и более поздних версий вы можете с помощью пароля защитить том операционной системы на компьютере без доверенного платформенного модуля. Ни один из этих вариантов не обеспечивает проверку целостности системы перед запуском, которая возможна при использовании BitLocker вместе с доверенным платформенным модулем.

Не используйте Bitlocker

В дополнение к возможностям доверенного платформенного модуля компонент BitLocker позволяет блокировать обычный процесс запуска до тех пор, пока пользователь не введет ПИН-код или не вставит съемное устройство (например, USB-накопитель) с ключом запуска. Эти дополнительные меры безопасности обеспечивают многофакторную проверку подлинности и предотвращают запуск компьютера или его выведение из режима гибернации, если не указан правильный ПИН-код или не предоставлен ключ запуска.

Практическое применение

Данные на потерянном или украденном компьютере уязвимы к несанкционированному доступу в результате программной атаки или передачи жесткого диска на другой компьютер. BitLocker помогает предотвратить несанкционированный доступ к данным, усиливая защиту файлов и системы. Кроме того, BitLocker помогает сделать данные недоступными при выводе из эксплуатации защищенных при помощи этого компонента компьютеров или передаче таких компьютеров другим пользователям.

В средствах удаленного администрирования сервера есть два дополнительных средства, которые можно использовать для управления BitLocker.

- Средство просмотра паролей восстановления BitLocker. Средство просмотра паролей восстановления BitLocker позволяет находить и просматривать пароли восстановления для шифрования дисков BitLocker, резервные копии которых созданы в доменных службах Active Directory (AD DS). С помощью этого средства можно восстанавливать данные на диске, зашифрованном с помощью BitLocker. Средство просмотра паролей восстановления BitLocker — дополнение к оснастке «Пользователи и компьютеры Active Directory» для консоли управления (MMC). С помощью этого средства можно изучить диалоговое окно Свойства объекта-компьютера, чтобы просмотреть соответствующие пароли восстановления BitLocker. Кроме того, вы можете щелкнуть контейнер домена правой кнопкой мыши, а затем искать пароль восстановления BitLocker на всех доменах в лесу Active Directory. Просматривать пароли восстановления может администратор домена или пользователь, которому этот администратор делегировал соответствующие разрешения.

- Средства шифрования диска BitLocker. В средства шифрования диска BitLocker входят программы командной строки manage-bde и repair-bde, а также командлеты Windows PowerShell для BitLocker. Командлеты manage-bde и BitLocker можно использовать для выполнения любой задачи, которую можно выполнить с помощью панели управления BitLocker, и они подходят для автоматического развертывания и других сценариев сценариев. Функция repair-bde предоставляется для сценариев аварийного восстановления, в которых диск, защищенный BitLocker, не может быть разблокирован обычным образом или с помощью консоли восстановления.

Новые и измененные функции

Сведения об изменениях в BitLocker для Windows, такие как поддержка алгоритма шифрования XTS-AES, см. в разделе BitLocker в теме «Новые возможности Windows 10».

Как отключить BitLocker Windows 10

Системные требования

Требования BitLocker к аппаратному обеспечению

Чтобы BitLocker использовал проверку целостности системы, предоставляемую доверенным платформенный платформенный модуль, на компьютере должны быть установлены TPM 1.2 или более поздние версии. Если на компьютере нет доверенного платформенного модуля, включение BitLocker делает обязательным сохранение ключа запуска на съемных устройствах, таких как USB-устройство флэш-памяти.

На компьютере с TPM также должно быть встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG. Встроенное ПО BIOS или UEFI устанавливает цепочку сертификатов перед запуском операционной системы и должно предусматривать поддержку метода SRTM (Static Root of Trust Measurement), описанного в спецификации TCG. Для компьютера без TPM не требуется встроенное ПО, отвечающее стандартам организации TCG.

Встроенное ПО BIOS или UEFI системы (для компьютеров с TPM и без него) должно поддерживать класс запоминающих устройств для USB, а также считывание небольших файлов с USB-устройства флэш-памяти в среде до запуска операционной системы.

Начиная с Windows 7 можно шифровать диск ОС без TPM и USB-накопителя. Эта процедура описана в статье Совет дня: Bitlocker без TPM или USB.

TPM 2.0 не поддерживается в режимах модулей поддержки прежних версий и совместимости (CSM) BIOS. На устройствах с TPM 2.0 должен быть настроен режим BIOS только как собственный UEFI. Параметры Устаревшая версия и CSM должны быть отключены. Чтобы обеспечить дополнительную безопасность, включите функцию безопасной загрузки.

Установленная операционная система на оборудовании в устаревшем режиме останавливает загрузку ОС при изменении режима BIOS на UEFI. Используйте средство MBR2GPT перед изменением режима BIOS, который подготавливает ОС и диск к поддержке UEFI.

Жесткий диск должен быть разбит как минимум на два диска.

- Диск операционной системы (или загрузочный диск), который содержит операционную систему и ее вспомогательные файлы. Он должен быть отформатирован с использованием файловой системы NTFS.

- Системный диск, который содержит файлы, необходимые для загрузки Windows после того, как встроенное ПО подготовит системное оборудование. На этом диске не включается BitLocker. Чтобы работал компонент BitLocker, системный диск не должен быть диском операционной системы. Кроме того, он должен быть отформатирован с использованием файловой системы FAT32 на компьютерах с UEFI (или с использованием файловой системы NTFS на компьютерах с BIOS). Рекомендуемый размер системного диска — около 350 МБ. После включения BitLocker у него должно быть около 250 МБ свободного места.

При установке на новом компьютере Windows автоматически создает разделы, необходимые для BitLocker.

Раздел, который подвергается шифрованию, не может быть помечен как активный раздел (это относится к операционной системе, фиксированным данным и съемным дискам с данными).

При установке дополнительного компонента BitLocker на сервере также потребуется установить функцию расширенного хранилища, которая используется для поддержки аппаратных зашифрованных дисков.

В этом разделе

| Общие сведения о функции шифровании устройств BitLocker в Windows 10 | В этом разделе содержится обзор способов, с помощью которых шифрование устройств BitLocker может помочь защитить данные на устройствах под управлением Windows 10. |

| Вопросы и ответы по BitLocker | В этом разделе приведены ответы на часто задаваемые вопросы о требованиях к использованию, обновлению, развертыванию и администрированию, а также политикам управления ключами для BitLocker. |

| Подготовка организации к использованию BitLocker: планирование и политики | В этом разделе описывается процедура планирования развертывания BitLocker. |

| Базовое развертывание BitLocker | В этом разделе объясняется, как можно использовать функции BitLocker для защиты данных с помощью шифрования диска. |

| BitLocker: развертывание в Windows Server | В этом разделе объясняется, как развернуть BitLocker в Windows Server. |

| BitLocker: включение сетевой разблокировки | В этом разделе описывается, как работает сетевая разблокировка BitLocker и как ее настроить. |

| BitLocker: использование средств шифрования диска BitLocker для управления BitLocker | В этом разделе описывается использование средств для управления BitLocker. |

| BitLocker: использование средства просмотра пароля восстановления BitLocker | В этом разделе описывается использование средства просмотра паролей восстановления BitLocker. |

| Параметры групповой политики BitLocker | В этом разделе описывается функция, расположение и действие каждого параметра групповой политики, используемого для управления BitLocker. |

| Параметры данных конфигурации загрузки и BitLocker | В этом разделе описываются параметры BCD, используемые BitLocker. |

| Руководство по восстановлению BitLocker | В этом разделе описывается восстановление ключей BitLocker из AD DS. |

| Защита BitLocker от атак с использованием предзагрузочной среды | Это подробное руководство поможет вам понять, при каких обстоятельствах рекомендуется использовать проверку подлинности перед загрузкой для устройств под управлением Windows 10, Windows 8.1, Windows 8 или Windows 7, а также о том, когда ее можно безопасно исключить из конфигурации устройства. |

| Устранение неполадок BitLocker | В этом руководстве описываются ресурсы, которые могут помочь в устранении неполадок BitLocker, а также даны решения для нескольких распространенных проблем BitLocker. |

| Защита общих томов кластера и сетей хранения данных с помощью технологии BitLocker | В этом разделе описывается, как защитить виртуальные серверы конфигурации и локальные сети с помощью BitLocker. |

| Включение безопасной загрузки и шифрования устройства BitLocker в Windows IoT Базовая | В этом разделе описывается использование BitLocker с Windows IoT Core |

Обратная связь

Отправить и просмотреть отзыв по

Источник: learn.microsoft.com

Как включить шифрование диска BitLocker в системе Windows

Когда TrueCrypt противоречиво «закрыл лавочку», они рекомендовали своим пользователям перейти от TrueCrypt к использованию BitLocker или VeraCrypt. BitLocker существует в Windows достаточно долго, чтобы считаться зрелым, и относится к тем продуктам шифрования, которые хорошо известны профессионалам по безопасности. В этой статье мы поговорим о том, как вы можете настроить BitLocker на своем ПК.

Примечание: BitLocker Drive Encryption и BitLocker To Go доступен в Professional или Enterprise изданиях Windows 8 или 10, и Ultimate Windows 7. Тем не менее, начиная с ОС Windows 8.1, Home и Pro издания Windows, включают в себя «Device Encryption» – функция (также доступна в Windows 10), которая работает аналогично.

Мы рекомендуем шифрование устройства, если ваш компьютер поддерживает его, BitLocker для пользователей Pro, и VeraCrypt для людей, использующих домашнюю версию Windows, где шифрование устройств не будет работать.

Шифровать весь диск или создать контейнер

Многие руководства говорят о создании контейнера BitLocker, который работает так же, как и зашифрованный контейнер TrueCrypt или Veracrypt. Однако, это немного неправильно, но вы можете добиться аналогичного эффекта. BitLocker работает путем шифрования всех дисков. Это может быть ваш системный диск, другой физический диск или виртуальный жесткий диск (VHD), который существует как файл и смонтирован в Windows.

Разница, по большому счету, семантическая. В других продуктах шифрования вы обычно создаете зашифрованный контейнер, а затем монтируете его как диск в Windows, когда вам нужно его использовать. С BitLocker вы создаете виртуальный жесткий диск, а затем шифруете его.

В этой статье мы сосредоточимся на включении BitLocker для существующего физического диска.

Как зашифровать диск с помощью BitLocker

Чтобы использовать BitLocker для диска, всё, что вам действительно нужно сделать, это включить его, выбрать метод разблокировки, а затем задать несколько других параметров.

Однако, прежде чем мы это изучим, вы должны знать, что для использования полного шифрования BitLocker на системном диске обычно требуется компьютер с доверенным платформенным модулем (TPM) на материнской плате вашего ПК. Этот чип генерирует и сохраняет ключи шифрования, которые использует BitLocker. Если на вашем ПК нет TPM, вы можете использовать групповую политику для включения использования BitLocker без TPM. Это немного менее безопасно, но всё же более безопасно, чем отказ от шифрования.

Вы можете зашифровать несистемный диск или съемный диск без TPM и не включать параметр групповой политики.

В этой заметке вы также должны знать, что есть два типа шифрования диска BitLocker, которые вы можете включить:

- Шифрование диска BitLocker: иногда называемое просто BitLocker – это функция полного шифрования, которая шифрует весь диск. Когда ваш компьютер загружается, загрузчик Windows загружается из раздела System Reserved, затем загрузчик запрашивает метод разблокировки – например, пароль. Только после этого BitLocker расшифровывает диск и загружает Windows. Ваши файлы выглядят как обычно, в незашифрованной системе, но они хранятся на диске в зашифрованном виде. Вы также можете шифровать другие диски, а не только системный диск.

- BitLocker To Go: вы можете зашифровать внешние диски, такие как USB-накопители и внешние жесткие диски, с помощью BitLocker To Go. Вам будет предложено использовать метод разблокировки – например, пароль – при подключении диска к компьютеру. Если у кто-то не имеет доступа к методу разблокировки, он не сможет получить доступ к файлам на диске.

В Windows 7-10 вам не нужно беспокоиться о сложностях шифрования. Windows обрабатывает большинство задач «за кулисами», а интерфейс, который вы будете использовать для включения BitLocker, выглядит привычно.

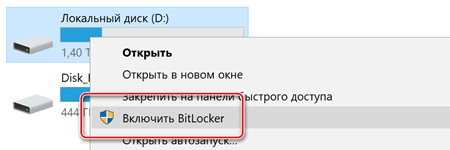

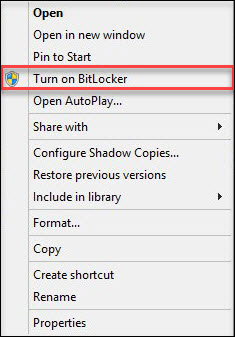

Включите BitLocker для диска

Самый простой способ включить BitLocker для диска – щелкнуть правой кнопкой мыши диск в окне проводника файлов, а затем выбрать команду «Включить BitLocker». Если вы не видите эту опцию в своем контекстном меню, то у вас, вероятно, нет Pro или Enterprise версии Windows, и вам нужно искать другое решение для шифрования.

Всё просто. Мастер настройки, который появится, позволит Вам выбрать несколько вариантов, которые мы разделили на следующие разделы.

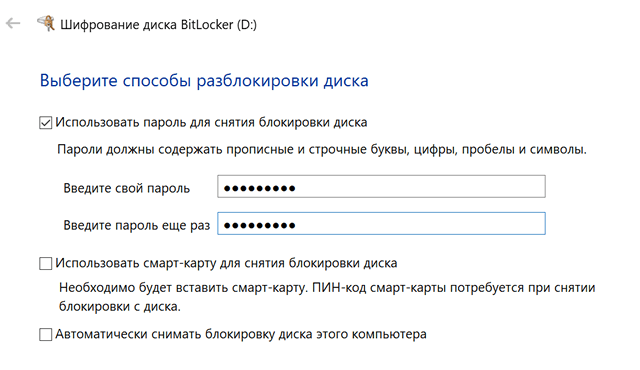

Выберите способ разблокировки BitLocker

Первый экран, который вы увидите в «Мастере шифрования диска BitLocker», позволяет вам выбрать способ разблокировки вашего диска. Вы можете выбрать несколько способов разблокировки диска.

Если вы шифруете системный диск на компьютере, у которого нет TPM, вы можете разблокировать диск паролем или USB-накопителем, который функционирует как ключ. Выберите способ разблокировки и следуйте инструкциям для этого метода (введите пароль или подключите USB-накопитель).

Если ваш компьютер имеет TPM, вы увидите дополнительные опции для разблокировки дисковой системы. Например, вы можете настроить автоматическую разблокировку при запуске (когда ваш компьютер захватывает ключи шифрования из TPM и автоматически расшифровывает диск). Вы также можете использовать ПИН вместо пароля или даже биометрические параметры, такие как отпечаток пальца.

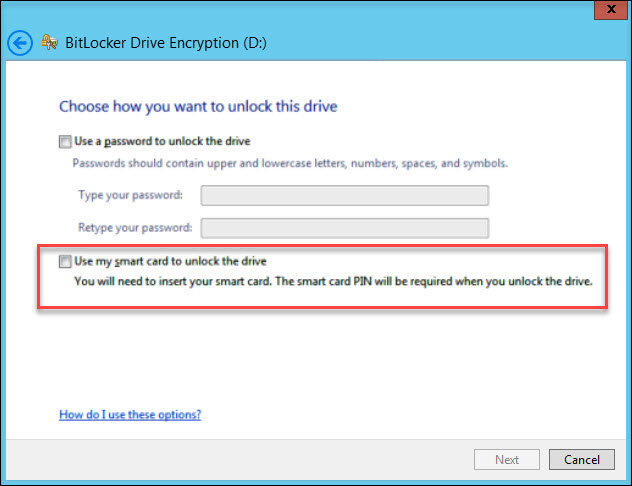

Если вы шифруете несистемный диск или съемный диск, вы увидите только два варианта (есть ли у вас TPM или нет). Вы можете разблокировать диск с помощью пароля или смарт-карты (или обоих).

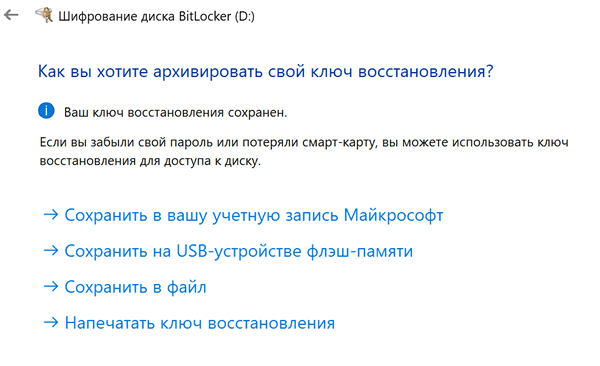

Резервное копирование ключа восстановления

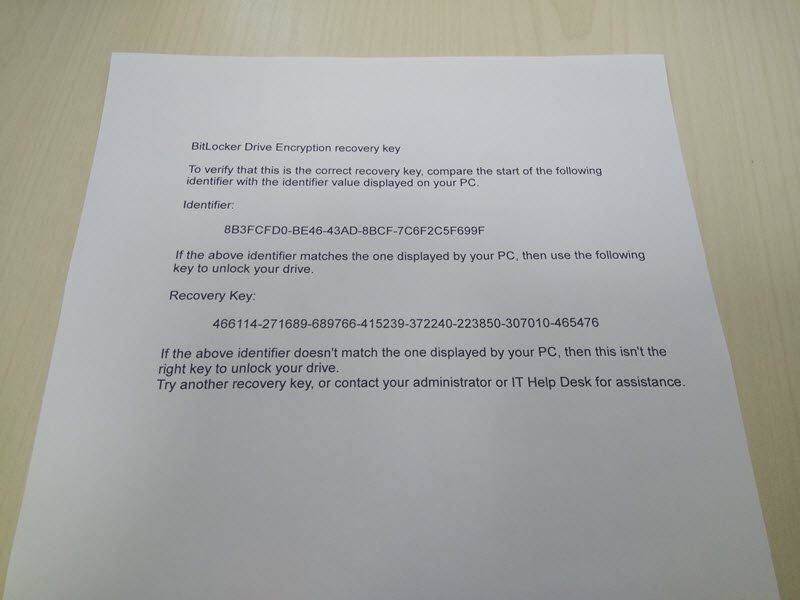

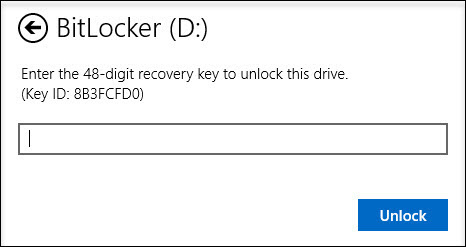

BitLocker создаёт ключ восстановления, который можно использовать для доступа к зашифрованным файлам, если вы потеряете свой основной ключ, например, если вы забыли свой пароль или если компьютер с TPM поврежден, и вам нужно получить доступ к диску из другой системы.

Вы можете сохранить ключ в своей учетной записи Microsoft, на USB-накопителе, в файле или даже распечатать его. Эти параметры одинаковы, независимо от того, шифруете ли вы системный или несистемный диск.

Если вы создадите резервную копию ключа восстановления в своей учетной записи Microsoft, вы можете получить доступ к нему позже на странице https://onedrive.live.com/recoverykey. Если вы используете другой метод восстановления, обязательно сохраните этот ключ в безопасности – если кто-то получит к нему доступ, он сможет расшифровать ваш диск и обойти шифрование.

Если вы хотите, вы можете создать все типы резервной копии своего ключа восстановления. Просто выберите каждый вариант, который вы хотите использовать, по очереди, а затем следуйте инструкциям. Когда вы закончите сохранять ключи восстановления, нажмите Далее , чтобы продолжить.

Примечание. Если вы шифруете USB или другой съемный диск, у вас не будет возможности сохранить ваш ключ восстановления на USB-накопителе. Вы можете использовать любой из трёх других вариантов.

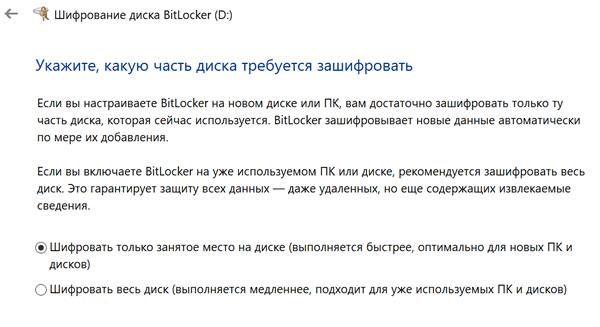

Шифрование и разблокировка диска BitLocker

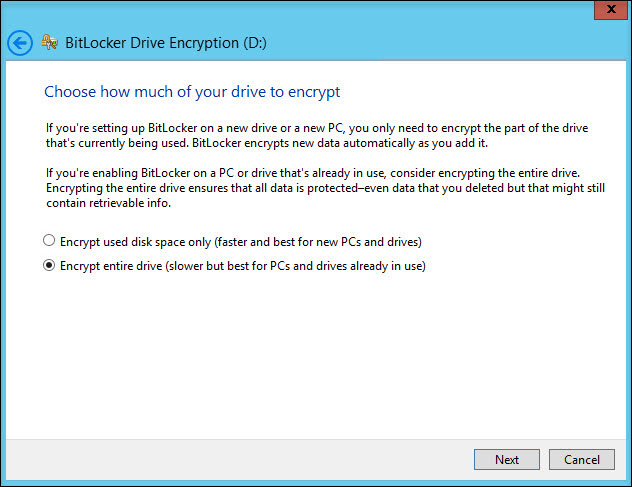

BitLocker автоматически шифрует новые файлы по мере их добавления, но вы должны выбрать, что нужно сделать с файлами, находящимися на вашем диске. Вы можете зашифровать весь диск, включая свободное пространство, или просто зашифровать используемые файлы диска, чтобы ускорить процесс.

Если вы создаете BitLocker на новом ПК, зашифруйте только используемое дисковое пространство – это намного быстрее. Если вы устанавливаете BitLocker на ПК, который вы использовали некоторое время, вы должны зашифровать весь диск, чтобы никто не мог восстановить удаленные файлы.

Когда вы сделали свой выбор, нажмите кнопку Далее .

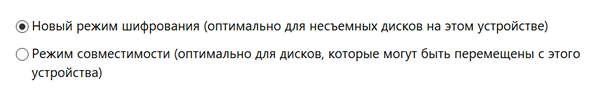

Выберите режим шифрования BitLocker (только Windows 10)

Если вы используете Windows 10, вы увидите дополнительный экран, позволяющий выбрать метод шифрования. Если вы используете Windows 7 или 8, перейдите к следующему шагу.

В Windows 10 появился новый метод шифрования – XTS-AES. Он обеспечивает улучшенную целостность и производительность по сравнению с AES, используемым в Windows 7 и 8. Если вы знаете, что диск, который вы шифруете, будет использоваться только на ПК с Windows 10, перейдите и выберите вариант «Новый режим шифрования». Если вы считаете, что вам может понадобиться использовать диск со старой версией Windows в какой-то момент (особенно важно, если это съемный диск), выберите вариант «Совместимый режим».

Какой бы вариант вы ни выбрали, жмите по кнопке Далее , когда закончите, и на следующем экране нажмите кнопку Начать шифрование .

Завершение шифрования диска BitLocker

Процесс шифрования может занять от нескольких секунд до нескольких минут или даже дольше, в зависимости от размера диска, количества данных, которые вы шифруете, и того, хотите ли вы шифровать свободное пространство.

Если вы шифруете системный диск, вам будет предложено запустить проверку системы BitLocker и перезагрузить систему. Нажмите кнопку «Продолжить», а затем перезагрузите компьютер. После того, как компьютер загрузится в первый раз, Windows зашифрует диск.

Если вы шифруете несистемный или съёмный диск, Windows не нужно перезапускать, и шифрование начинается немедленно.

Независимо от типа диска, который вы шифруете, вы можете увидеть значок шифрования диска BitLocker на панели задач, и увидеть прогресс. Вы можете продолжать использовать свой компьютер во время шифрования дисков – но он будет работать чуть медленнее, особенно если это диск операционной системы.

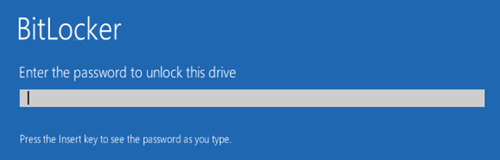

Разблокировка вашего диска BitLocker

Если ваш системный диск зашифрован, его разблокировка зависит от выбранного вами метода (и есть ли у вашего ПК TPM). Если у вас есть TPM и вы решили автоматически разблокировать диск, вы не заметите ничего нового – вы загрузитесь прямо в Windows, как всегда. Если вы выбрали другой метод разблокировки, Windows предложит разблокировать диск (набрав пароль, подключив USB-накопитель или что-то ещё).

Если вы потеряли (или забыли) свой метод разблокировки, нажмите Esc на экране приглашения, чтобы ввести ключ восстановления.

Если вы зашифровали несистемный или съемный диск, Windows предложит разблокировать диск при первом доступе к нему после запуска Windows (или когда вы подключаете его к компьютеру, если это съемный диск). Введите свой пароль или вставьте смарт-карту, и диск должен разблокироваться, чтобы вы могли его использовать.

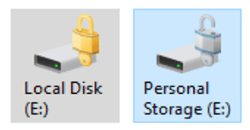

В File Explorer зашифрованные диски обозначаются золотым замком. Этот замок изменяется на серый при разблокировке диска.

Вы можете управлять заблокированным диском – сменить пароль, отключить BitLocker, создать резервную копию вашего ключа восстановления или выполнить другие действия – из окна панели управления BitLocker. Щелкните правой кнопкой мыши любой зашифрованный диск и выберите «Управление BitLocker», чтобы перейти непосредственно на эту страницу.

Источник: windows-school.ru

Скрытые возможности Windows. Как BitLocker поможет защитить данные?

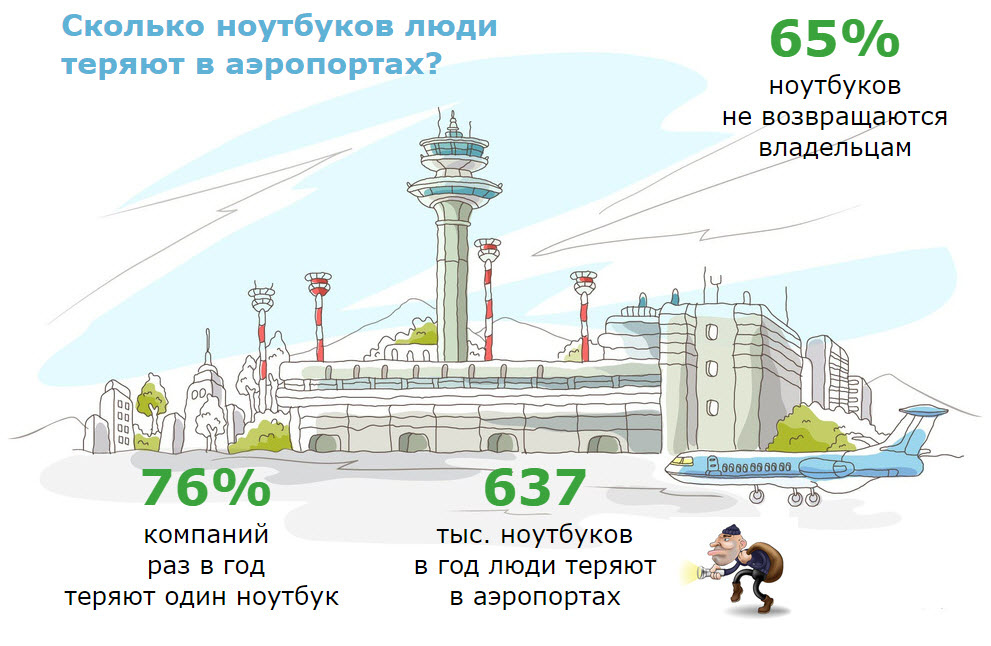

По мнению специалистов, именно кража ноутбука является одной из основных проблем в сфере информационной безопасности (ИБ).

В отличие от других угроз ИБ, природа проблем «украденный ноутбук» или «украденная флешка» довольно примитивна. И если стоимость исчезнувших устройств редко превышает отметку в несколько тысяч американских долларов, то ценность сохраненной на них информации зачастую измеряется в миллионах.

По данным Dell и Ponemon Institute, только в американских аэропортах ежегодно пропадает 637 тысяч ноутбуков. А представьте сколько пропадает флешек, ведь они намного меньше, и выронить флешку случайно проще простого.

Когда пропадает ноутбук, принадлежащий топ-менеджеру крупной компании, ущерб от одной такой кражи может составить десятки миллионов долларов.

Как защитить себя и свою компанию?

Мы продолжаем цикл статей про безопасность Windows домена. В первой статье из цикла мы рассказали про настройку безопасного входа в домен, а во второй — про настройку безопасной передачи данных в почтовом клиенте:

- Как при помощи токена сделать Windows домен безопаснее? Часть 1.

- Как при помощи токена сделать Windows домен безопаснее? Часть 2.

В этой статье мы расскажем о настройке шифрования информации, хранящейся на жестком диске. Вы поймете, как сделать так, чтобы никто кроме вас не смог прочитать информацию, хранящуюся на вашем компьютере.

Мало кто знает, что в Windows есть встроенные инструменты, которые помогают безопасно хранить информацию. Рассмотрим один из них.

Наверняка, кто-то из вас слышал слово «BitLocker». Давайте разберемся, что же это такое.

Что такое BitLocker?

BitLocker (точное название BitLocker Drive Encryption) — это технология шифрования содержимого дисков компьютера, разработанная компанией Microsoft. Она впервые появилась в Windows Vista.

С помощью BitLocker можно было шифровать тома жестких дисков, но позже, уже в Windows 7 появилась похожая технология BitLocker To Go, которая предназначена для шифрования съемных дисков и флешек.

BitLocker является стандартным компонентом Windows Professional и серверных версий Windows, а значит в большинстве случаев корпоративного использования он уже доступен. В противном случае вам понадобится обновить лицензию Windows до Professional.

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

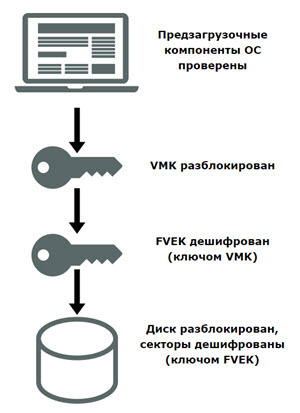

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

- Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости. - Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ сгенерированный на основе введенного вами пароля.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске.

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

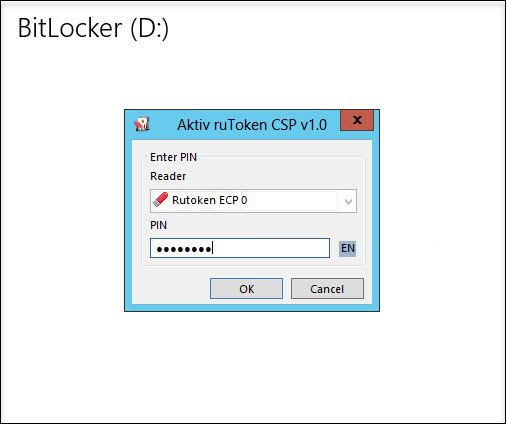

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

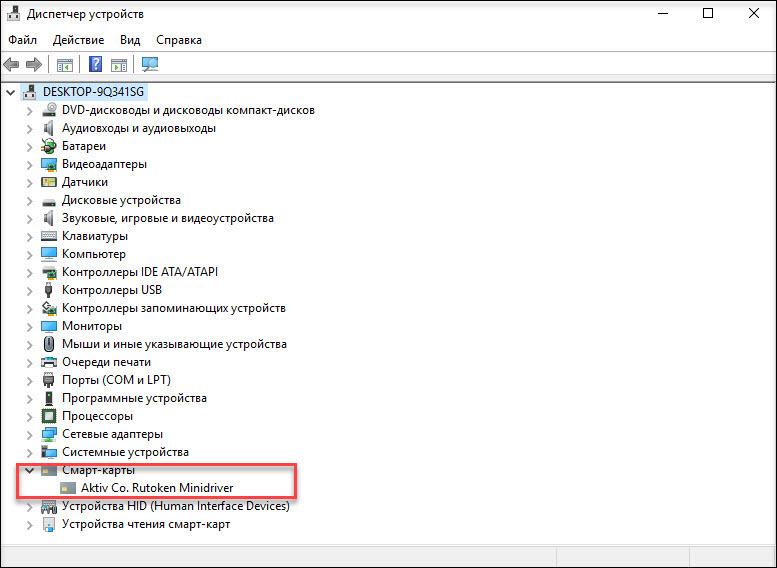

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен.

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат.

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Как восстановить данные, зашифрованные BitLocker, если токен потеряли?

Если вы хотите открыть зашифрованные данные в Windows

Для этого понадобится ключ восстановления, который мы распечатали ранее. Просто вводим его в соответствующее поле и зашифрованный раздел откроется.

Если вы хотите открыть зашифрованные данные в системах GNU/Linux и Mac OS X

Для этого необходима утилита DisLocker и ключ восстановления.

Утилита DisLocker работает в двух режимах:

- FILE — весь раздел, зашифрованный BitLocker, расшифровывается в файл.

- FUSE — расшифровывается только тот блок, к которому обращается система.

Для примера мы будем использовать операционную систему Linux и режим утилиты FUSE.

В последних версиях распространенных дистрибутивов Linux, пакет dislocker уже входит в состав дистрибутива, например, в Ubuntu, начиная с версии 16.10.

Если пакета dislocker по каким-то причинам не оказалось, тогда нужно скачать утилиту DisLocker и скомпилировать ее:

tar -xvjf dislocker.tar.gz

Откроем файл INSTALL.TXT и проверим, какие пакеты нам необходимо доустановить.

В нашем случае необходимо доустановим пакет libfuse-dev:

sudo apt-get install libfuse-dev

Приступим к сборке пакета. Перейдем в папку src и воспользуемся командами make и make install:

cd src/ make make install

Когда все скомпилировалось (или вы установили пакет) приступим к настройке.

Перейдем в папку mnt и создадим в ней две папки:

- Encrypted-partition— для зашифрованного раздела;

- Decrypted-partition — для расшифрованного раздела.

cd /mnt mkdir Encrypted-partition mkdir Decrypted-partition

Найдем зашифрованный раздел. Расшифруем его с помощью утилиты и переместим его в папку Encrypted-partition:

dislocker -r -V /dev/sda5 -p recovery_key /mnt/Encrypted-partition(вместо recovery_key подставьте свой ключ восстановления)

Выведем на экран список файлов, находящихся в папке Encrypted-partition:

ls Encrypted-partition/

Введем команду для монтирования раздела:

mount -o loop Driveq/dislocker-file Decrypted-partition/

Для просмотра расшифрованного раздела перейдем в папку Encrypted-partition.

Резюмируем

Включить шифрование тома при помощи BitLocker очень просто. Все это делается без особых усилий и бесплатно (при условии наличия профессиональной или серверной версии Windows, конечно).

Для защиты ключа шифрования, которым шифруется диск, можно использовать криптографический токен или смарт-карту, что существенно повышает уровень безопасности.

- Рутокен

- электронная подпись

- bitlocker

- защита данных

- Блог компании «Актив»

- Информационная безопасность

- Криптография

Источник: habr.com

BitLocker что это

Если мы скажем вам, что BitLocker – это программа для шифрования информации, то вряд ли вы получите ответ на вожделенный вопрос, что же это за утилита такая. Поэтому мы подготовили подробную статью, в которой рассказали о том, что такое Битлокер и дали несколько ценных советов, как пользоваться данным софтом.

Сегодня тема защиты собственной информации становится острой как никогда. Появляются все новые антивирусные программы, но растёт и количество вредоносного ПО. Поэтому всем пользователям Windows стоит знать о Bitlocker – что это такое и как реализовывается.

Впервые об этой утилите пользователи узнали после того, как свет увидела расширенная версия «семёрки». Затем разработчики стали её использовать и в других своих операционках. Но в полной мере воспользоваться ею смогут только те. Кто приобрёл лицензионную профессиональную или корпоративную версии. А вот для дома существует более простая утилита – Device Encription.

Bitlocker – что это и как пользоваться

Если попытаться рассказать простым языком о принципах шифрования такой утилитой, то ею используется специальный алгоритм, благодаря чему данные на отмеченном накопителе могут быть преобразованы в особый формат, прочитать который сможет только владелец этой самой флешки или жёсткого диска. В противном случае вы просто увидите бесполезный набор символов.

Когда вы захотите попробовать поработать с таким шифрованием, то вам нужно будет следовать алгоритму:

- Перейти через Панель управления к настройкам безопасности;

- Открыть вкладку с шифрованием диска;

- В некоторых версиях есть возможность использования контекстного меню;

- Если соответствующего пункта здесь не окажется, то ваша ОС её просто не поддерживает.

Но в любом случае вы должны хотя бы в теории знать о BitLocker – что это такое, какие виды шифрования он предлагает и так далее. Удивительно, но многие путают Битлокер, с биттрекером – хотя эти утилиты абсолютно никак не связаны между собой. Второе – это торрент клиент для загрузки информации посредством торрент-канала.

Если вы захотите, то сможете полностью зашифровать все жёсткие диски на своём компьютере. Для этого вам нужно использовать соответствующий пункт в меню утилиты. В другом случае программа даёт возможность работать только с внешними накопителями. То есть если вы закодируете свою флешку с секретными данными, то и открыть её сможете только вы сами по заранее установленному паролю.

Однако использование секретной комбинации иногда бывает не очень удобно, так как имеет свои недостатки. Поэтому в некоторых случаях используют метод, благодаря которому ключи доступа переносятся на специальный внешний носитель. Иногда в целях безопасности пользователи приобретают дополнительные модули ТРМ, что даёт им возможность расширить опции шифрования.

Источник: win10m.ru