Читайте, как защитить жесткий или внешний диск от доступа к нему посторонних зашифровав его . Как настроить и использовать встроенную функцию Windows – BitLocker шифрование. Операционная система позволяет шифровать локальные диски и съемные устройства с помощью встроенной программы-шифровальщика BitLocker . Когда команда TrueCrypt неожиданно закрыла проект, они рекомендовали своим пользователям перейти на BitLocker.

Как включить Bitlocker

Для работы BitLocker для шифрования дисков и BitLocker To Go требуется профессиональная, корпоративная версия Windows 8, 8.1 или 10, или же Максимальная версия Windows 7. Но “ядро” ОС Windows версии 8.1 включает в себя функцию “Device Encryption” для доступа к зашифрованным устройствам.

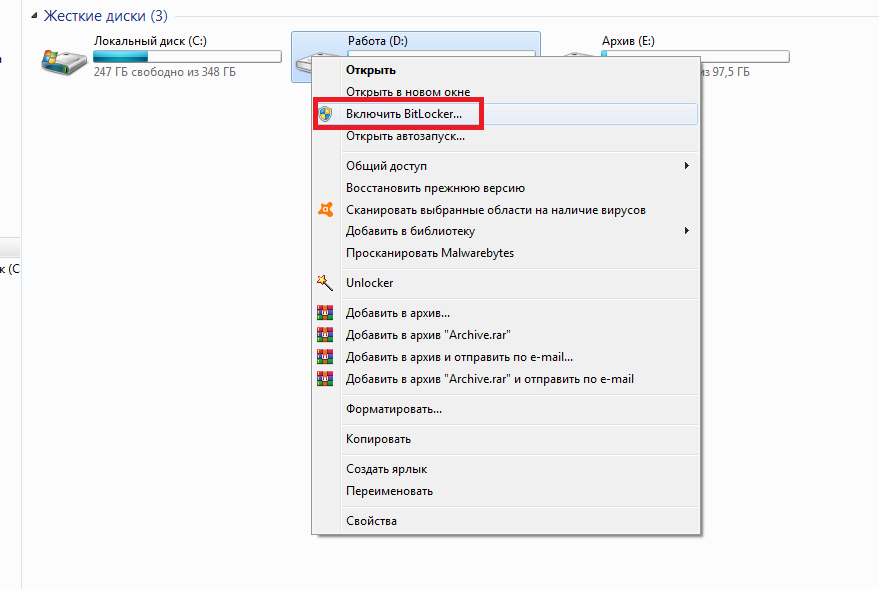

Для включения BitLocker откройте Панель управления и перейдите в Систему и безопасность – Шифрование диска с помощью BitLocker. Вы также можете открыть Проводник Windows, кликнуть правой кнопкой на диске и выбрать Включить BitLocker. Если такой опции нет в меню, значит у вас не поддерживаемая версия Windows.

Шифрование системного диска C с Bitlocker в Windows 10, активация TPM, что делать без TPM?

Кликните на опцию Включить BitLocker на против системного диска, любого логического раздела или съемного устройства для включение шифрования. Динамические диски не могут быть зашифрованы с помощью BitLocker.

Доступно два типа шифрования BitLocker для включения:

- Для логического раздела . Позволяет шифровать любые встроенные диски, как системные, так и нет. При включении компьютера, загрузчик запускает Windows, из раздела System Reserved, и предлагает метод разблокировки – например, пароль. После этого BitLocker расшифрует диск и запустит Windows. Процесс шифрования / дешифрования будет проходить на лету, и вы будете работать с системой точно также, как до включения шифрования. Также можно зашифровать другие диски в компьютере, а не только диск операционной системы. Пароль для доступа необходимо будет ввести при первом обращении к такому диску.

- Для внешних устройств : Внешние накопители, такие как USB флэш-накопители и внешние жесткие диски, могут быть зашифрованы с помощью BitLocker To Go. Вам будет предложено ввести пароль для разблокировки при подключении накопителя к компьютеру. Пользователи, у которых не будет пароля не смогут получить доступ к файлам на диске.

Использование BitLocker без TPM

Если на вашем отсутствует Trusted Platform Module (TPM), то при включении BitLocker вы увидите сообщение:

«Это устройство не может использовать доверенный платформенный модуль (TPM). Администратор должен задать параметр – Разрешить использовать BitLocker без совместимого TPM» в политике – Обязательная дополнительная проверка подлинности при запуске для томов ОС.

Шифрование диска с Bitlocker по умолчанию требует наличие модуля TPM на компьютере для безопасности диска с операционной системой. Это микрочип, встроенный в материнскую плату компьютера. BitLocker может сохранять зашифрованный ключ в TPM, так как это гораздо надежнее чем хранить его на жестком диске компьютера. TPM чип предоставит ключ шифрования только после проверки состояния компьютера. Злоумышленник не может просто украсть жесткий диск вашего компьютера или создать образ зашифрованного диска и затем расшифровать его на другом компьютере.

Для включения шифрования диска без наличия модуля TPM необходимо обладать правами администратора. Вы должны открыть редактор Локальной группы политики безопасности и изменить необходимый параметр.

Нажмите клавишу Windows + R для запуска команды выполнить, введите gpedit.msc и нажмите Enter. Перейдите в Политика «Локальный компьютер» – «Конфигурация компьютера» – «Административные шаблоны» – «Компоненты Windows» – «Шифрование диска BitLocker» – «Диски операционной системы». Дважды кликните на параметре «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске». Измените значение на включено и проверьте наличие галочки на параметре «Разрешить использование BitLocker без совместимого TPM», затем нажмите Ок для сохранения.

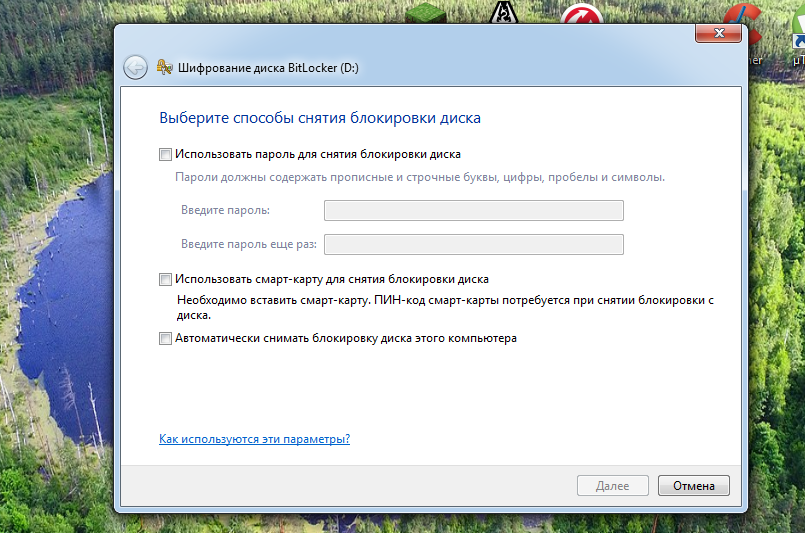

Выберите метод разблокировки

Далее необходимо указать способ разблокировки диска при запуске. Вы можете выбрать различные пути для разблокировки диска. Если ваш компьютер не имеет TPM, вы можете разблокировать диск с помощью ввода пароля или вставляя специальную USB флешку, которая работает как ключ.

Если компьютер оснащен TPM, вам будут доступны дополнительные опции. На пример вы можете настроить автоматическую разблокировку при загрузке. Компьютер будет обращаться за паролем к TPM модулю и автоматически расшифрует диск. Для повышения уровня безопасности Вы можете настроить использование Пин кода при загрузке. Пин код будет использоваться для надежного шифрования ключа для открытия диска, который храниться в TPM.

Выберите ваш предпочитаемый способ разблокировки и следуйте инструкции для дальнейшей настройки.

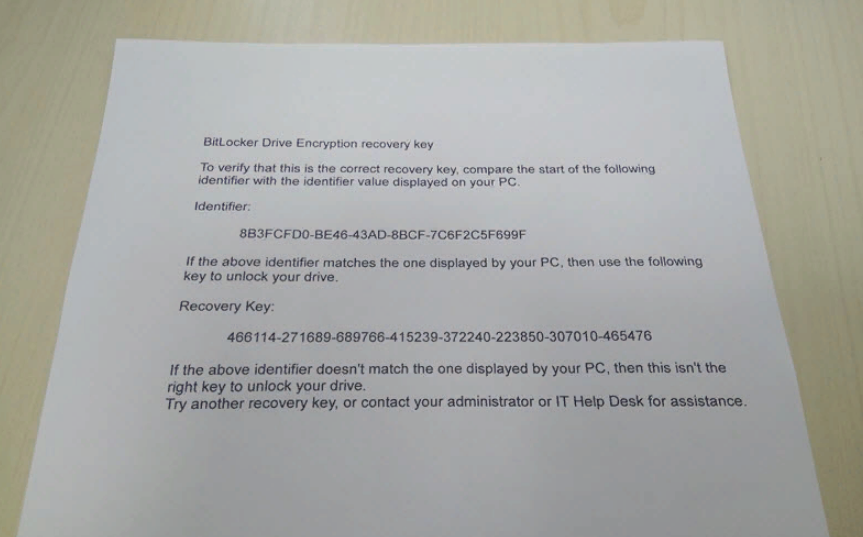

Сохраните ключ восстановления в надежное место

Перед шифрованием диска BitLocker предоставит вам ключ восстановления. Этот ключ разблокирует зашифрованный диск в случае утери вашего пароля. На пример вы потеряете пароль или USB флешку, используемую в качестве ключа, или TPM модуль перестанет функционировать и т.д.

Вы можете сохранить ключ в файл, напечатать его и хранить с важными документами, сохранить на USB флешку или загрузить его в онлайн аккаунт Microsoft. Если вы сохраните ключ восстановления в ваш аккаунт Microsoft, то сможете получить доступ к нему позже по адресу – https://onedrive.live.com/recoverykey . Убедитесь в безопасности хранения этого ключа, если кто-то получит доступ к нему, то сможет расшифровать диск и получить доступ к вашим файлам. Имеет смысл сохранить несколько копий этого ключа в различных местах, так как если у вас не будет ключа и что-то случиться с вашим основным методом разблокировки, ваши зашифрованные файлы будут утеряна навсегда.

Расшифровка и разблокировка диска

После включения BitLocker будет автоматически шифровать новые файлы по мере их добавления или изменения, но вы можете выбрать как поступить с файлами, которые уже присутствуют на вашем диске. Вы можете зашифровать только занятое сейчас место или весь диск целиком. Шифрование всего диска проходит дольше, но оградит от возможности восстановления содержимого удаленных файлов. Если вы настраиваете BitLocker на новом компьютере, шифруйте только использованное место на диске – так быстрее. Если вы настраиваете BitLocker на компьютере, который использовали до этого, вы должны использовать шифрование всего диска целиком.

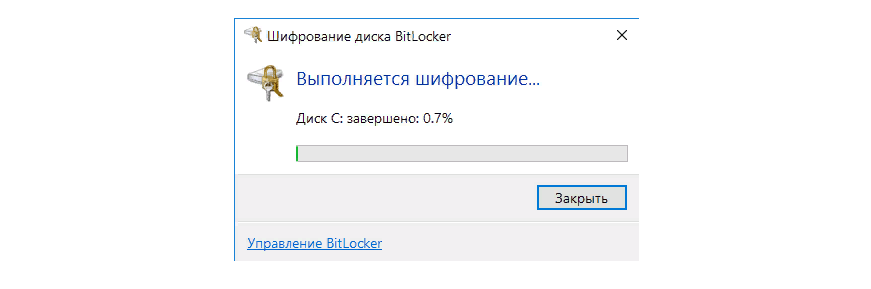

Вам будет предложено запустить проверку системы BitLocker и перезагрузить компьютер. После первой загрузки компьютера в первый раз диск будет зашифрован. В системном трее будет доступна иконка BitLocker, кликните по ней что бы увидеть прогресс. Вы можете использовать компьютер пока шифруется диск, но процесс будет идти медленнее.

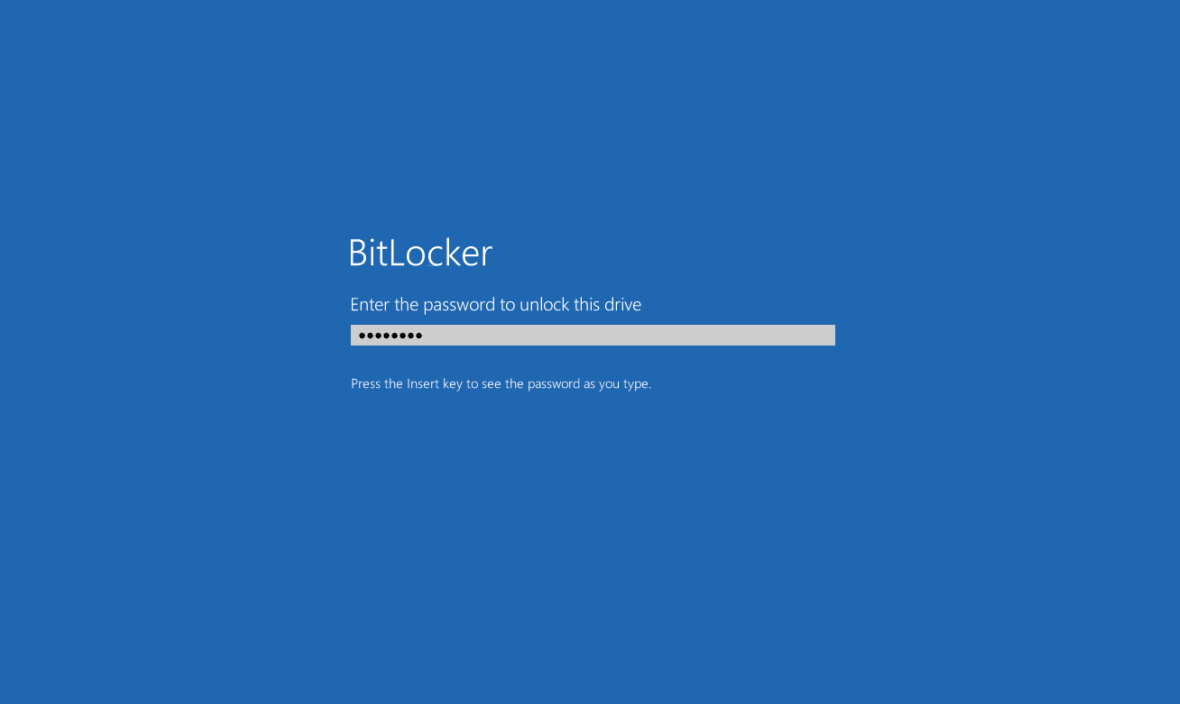

После перезагрузки компьютера, вы увидите строку для ввода пароля BitLocker, ПИН кода или предложение вставить USB ключ.

Нажмите Escape если вы не можете выполнить разблокировку. Вам будет предложено ввести ключ восстановления.

Если вы выбрали шифрование съемного устройства с BitLocker To Go, вы увидите похожий мастер, но ваш диск будет зашифрован без требования перезагрузки системы. Не отсоединяйте съемное устройство во время процесса шифрования.

Когда вы подсоедините зашифрованную флешку или внешний диск к компьютеру, необходимо будет ввести пароль для его разблокировки. Защищенные BitLocker диски имеют специальную иконку в Windows проводнике.

Вы можете управлять защищенными дисками в окне контрольной панели BitLocker – изменить пароль, выключить BitLocker, сделать резервную копию ключа восстановления и другие действия. Нажмите правой кнопкой мышки на зашифрованном диске и выберите Включить BitLocker для перехода в панель управления.

Как и любое шифрование BitLocker дополнительно нагружает системные ресурсы. Официальная справка Microsoft по BitLocker говорит следующее «Как правило дополнительная нагрузка составляет менее 10%» . Если вы работаете с важными документами и шифрование вам необходимо – это будет разумный компромисс с производительностью.

Источник: dzen.ru

Bitlocker — надежное шифрование дисков

BitLocker Windows — надежный способ шифрования дисков

Обеспечивая информационную безопасность, пользователь устанавливает новейшее антивирусное ПО, регулярно меняет пароли, но часто совершенно забывает о возможности физического воздействия. Злоумышленники могут похитить накопитель или компьютер, подключить диск к другому устройству или взломать хранилище, загрузившись с установочного носителя, и спокойно вытащить всю информацию из памяти.

Для обеспечения полной конфиденциальности диск с важными данными необходимо зашифровать. В нашем материале мы рассмотрим, как это сделать с помощью встроенного инструмента Windows BitLocker (доступно только для версий Pro и Enterprise, а в «Виндовс» 7, 10 — еще и Home Premium). Манипуляции можно проводить над жесткими и виртуальными дисками, переносными накопителями. Данные из зашифрованного хранилища доступны только пользователю, знающему код. Конечно, хакеры могут взломать все, что угодно, но на разблокировку «Битлокер» у них, скорее всего, уйдет несколько недель или месяцев беспрерывной работы.

Как «Битлокер» защищает хранилище данных

У злоумышленника, похитившего незашифрованный диск, есть 2 варианта получить доступ к информации:

- Подключить накопитель к другому ПК. Система покажет диск в Проводнике, и можно легко изучить всю информацию. Недоступны будут только файлы и папки, зашифрованные посредством EFS.

- Загрузить ОС со съемного носителя и сбросить пароль учетной записи Windows. После этого выполнить вход под аккаунтом бывшего владельца и получить полный доступ к системе. Шифрование EFS и права NTFS работать не будут.

Избежать этих ситуаций призвана технология BitLocker. Она полностью шифрует тома компьютера, сохраняя ключ в отдельном безопасном месте. Этот код система выдает пользователю только после того, как проверит загрузочную среду на целостность. Таким образом, когда злоумышленник пытается загрузить ОС со съемного носителя, технология видит, что загрузочная среда изменилась, и блокирует доступ.

Важно: Пользователь при необходимости может легко сам изменить загрузочную среду, деактивировав BitLocker.

Модуль TPM — что это и для чего нужен

Чтобы BitLocker работал в полную силу, на компьютере должен быть установлен криптопроцессор TPM. Это отдельное устройство, впаянное или подключенное к матплате, которое хранит криптографические коды для защиты данных. Узнать, есть ли этот чип в ПК, можно, открыв Диспетчер устройств. В устройствах безопасности должен быть Trusted Platform Module.

Если его нет, то BitLocker будет работать только в одном режиме — без этого модуля. Также может быть, что TPM отключен в «БИОС».

Режимы работы BitLocker

Технология функционирует в 5 режимах:

- Исключительно TPM. «Битлокер» сразу же блокирует любые попытки изменить загрузочную среду.

- TPM с ключом запуска. Режим аналогичен первому варианту, но перед каждой загрузкой ОС необходимо подключать особый USB-накопитель — ключ запуска.

- TPM с паролем. Режим аналогичен второму варианту, но в качестве способа идентификации BitLocker использует пароль.

- TPM с паролем и ключом запуска. Максимум защиты — совмещение 2 и 3 режимов.

- Без TPM. В этом случае «Битлокер» зашифрует накопитель, но ничем не защитит загрузочную среду.

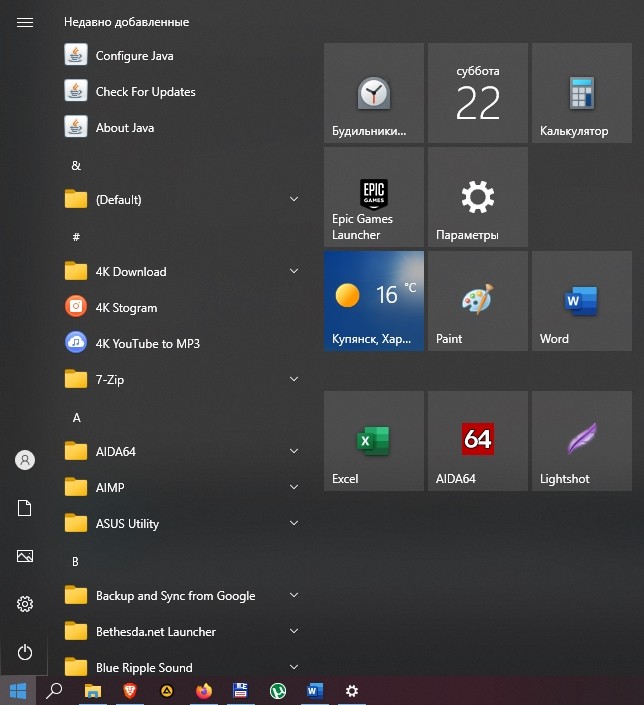

Как включить BitLocker

Шифрование диска с помощью BitLocker занимает много времени. Это напрямую зависит от того, сколько данных содержится на накопителе. Процесс шифрования не остановит работу Windows, но сильно снизит ее производительность. Чтобы активировать «Битлокер», необходимо сначала произвести настройки в редакторе локальной групповой политики, а потом действовать через панель управления.

Настройка «Битлокер» через редактор ЛГП

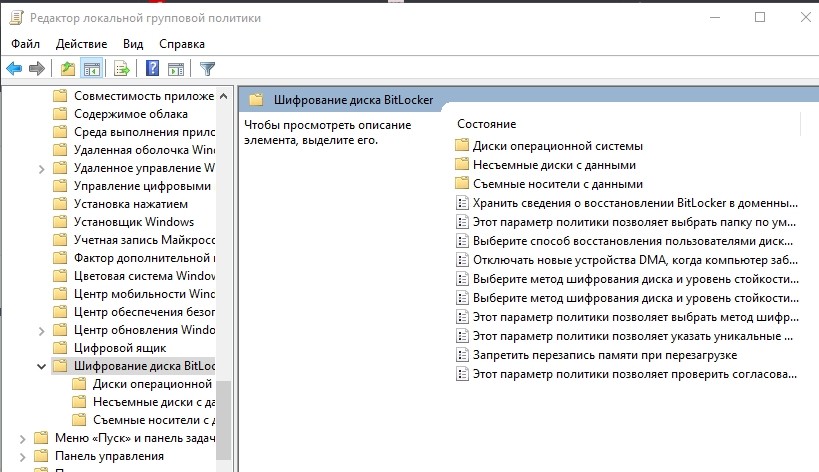

Откройте редактор через win+r, использовав gpedit.msc. Далее сделайте следующее:

- Пройдите путь «Конфигурация ПК» → «Админ. шаблоны» и кликните на «Компоненты «Виндовс».

- Перейдите на правую сторону и в самом низу найдите «Шифрование диска BitLocker».

- Откройте «Битлокер» двойным нажатием ЛКМ.

- Зайдите в папку «Диски ОС».

- Перед вами появился список параметров. Разверните окно пошире для удобства и найдите строку, где разрешается требование доппроверки подлинности при запуске.

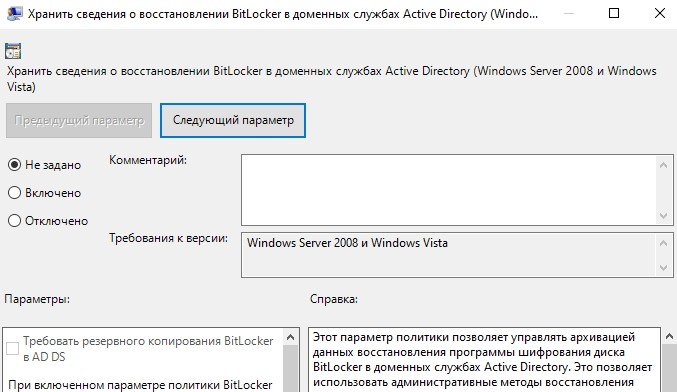

- Дважды кликните по найденному параметру ЛКМ и в настройках отметьте «Вкл».

- В параметрах отметьте, что разрешаете использовать «Битлокер» без TPM.

На этом работа в редакторе ЛГП заканчивается. Закройте его.

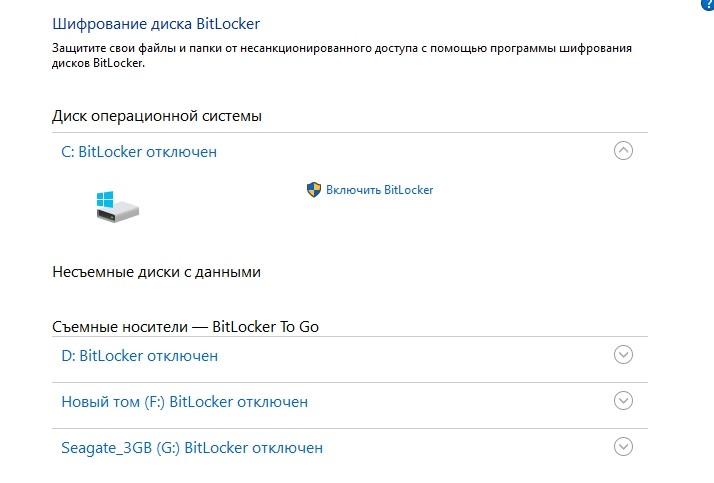

Активация BitLocker в панели управления

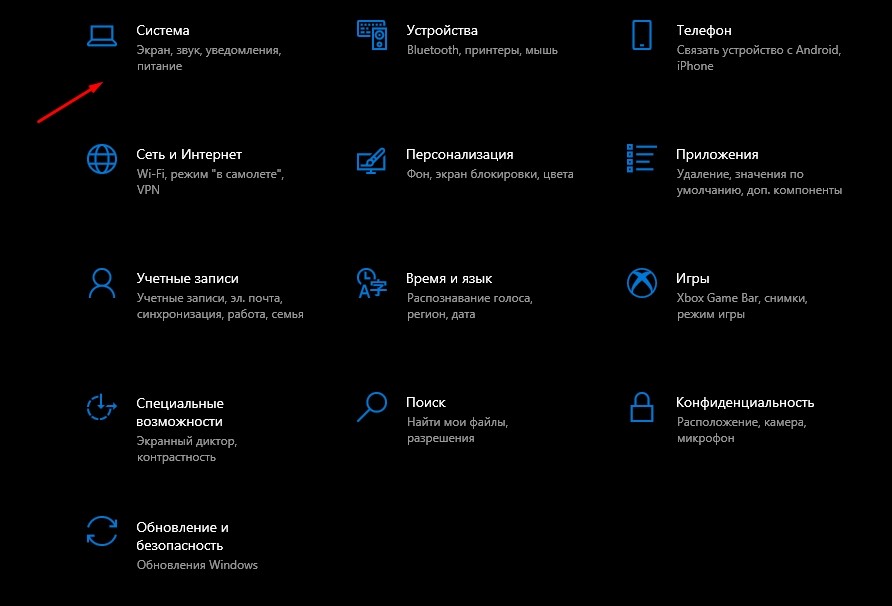

Сначала сделайте резервную копию системы. Если что-то пойдет не так, всегда можно будет сделать откат. Кликните ПКМ по «Пуск» и откройте панель управления, а в ней — раздел «Система и безопасность». Кликните на «Шифрование диска…».

Перед вами начальное меню. Здесь нужно выбрать, какой диск вы собираетесь зашифровать — системный, хранилище пользовательских данных или флешку. Для съемных носителей существует своя технология BitLocker To Go. Выбрав объект, включите «Битлокер».

Далее процесс проходит в автоматическом режиме, но время от времени Windows задает вопросы, выясняя потребности пользователя — например, зашифровывать весь диск или только занятое место. Компьютер выключать нельзя, иначе в результате сбоя система может «слететь». Придуманные во время шифрования пароль и ключ восстановления желательно распечатать и надежно сохранить. По завершении всех процессов перезагрузите компьютер. Активный BitLocker будет постоянно шифровать данные — контроль за этим легко осуществить, нажав на значок утилиты на панели уведомлений.

Как отключить шифрование BitLocker

Чтобы отключить шифрование, снова зайдите в панель управления, как описано в пункте выше, и кликните «Управление BitLocker». Т. к. технология в данный момент активна, то ОС предложит действия на выбор — от изменения и удаления пароля до полного отключения «Битлокер». Процесс так же, как и активация, займет немало времени. Пользоваться компьютером в этот момент можно, но сложно — производительность будет очень низкой. Отключается технология так же через редактор ЛГП (там, где выдавали разрешение системе использовать «Битлокер» без TPM).

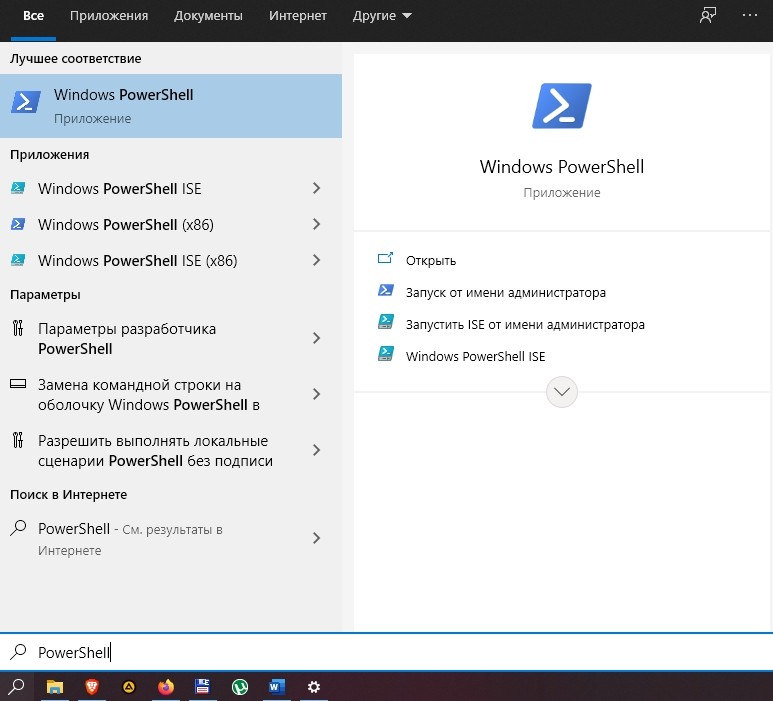

Также отключить BitLocker возможно через:

- Командную строку. Запустите ее с админскими правами и примените manage-bde -off G:, где G — буква накопителя. Нажмите «Энтер» и ожидайте сообщения о деактивации функции.

- Службы. Откройте меню через win+r, используя services.msc. Найдите службу шифрования дисков и кликните по ней дважды ЛКМ.

Установите тип запуска в значение «Откл.»

Примените изменения, кликните OK и перезагрузите машину.

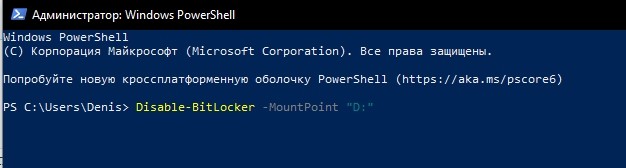

- PowerShell. Найдите утилиту с помощью поиска «Виндовс». Кликните по названию ПКМ и примените админские права. Используйте командлет Disable-BitLocker -MountPoint «G:» и нажмите на «Энтер». G — имя вашего диска, который необходимо разблокировать.

После отключения Битлокера система не будет запрашивать пароль для доступа к диску. Единственное исключение — необходимо будет вводить код учетной записи, если ранее он был установлен.

Заключение

С помощью простых способов вы сможете включить и деактивировать технологию BitLocker, повысив уровень защиты любого накопителя данных. Остались вопросы и непонятные моменты? Обратитесь к специалистам «АйТиСпектр» за дополнительными разъяснениями. Для связи используйте телефонный звонок или форму обратной связи, размещенную немного ниже. Кроме консультаций, мы оказываем и другие меры ИТ-поддержки.

Насколько публикация полезна?

Нажмите на звезду, чтобы оценить!

Средняя оценка 0 / 5. Количество оценок: 0

Оценок пока нет. Поставьте оценку первым.

Источник: itspectr.ru

Как включить и отключить службу шифрования BitLocker, можно ли удалить

ОС Windows 10 оснащена различными функциями защиты персональных данных пользователя. Причем система безопасности заключается далеко не только в установке пароля или регистрации отпечатка пальца для входа. Также существует защита жесткого диска, которая доставляет пользователям множество неудобств. А потому, когда речь заходит о BitLocker, приходится искать способ, как отключить функцию.

Как отключить функцию

Если ранее вы зашифровали накопитель, но в определенный момент передумали, то отменить блокировку можно будет встроенными средствами Windows 10. Существует несколько вариантов отключения Битлокера, каждый из которых обладает отличительными особенностями. Важно. Для разблокировки жесткого диска может потребоваться ввод пароля, который присваивался в процессе активации BitLocker. Поэтому перед выполнением операции обязательно проверьте наличие ключа.

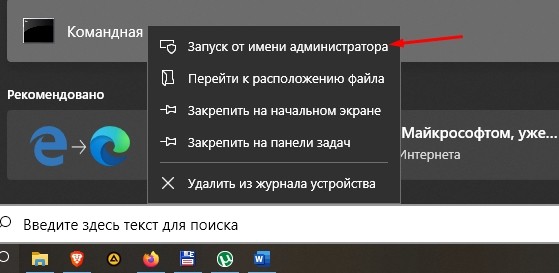

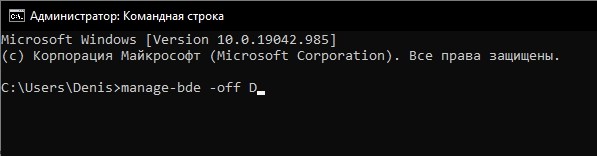

Из Командной строки

- Щелкните ПКМ по иконке «Пуск».

- Выберите запуск Командной строки от имени Администратора.

- Введите запрос «manage-bde -off D:», где вместо «D» может быть указана буква любого другого раздела накопителя.

- Нажмите на клавишу «Enter».

После выполнения последнего шага проследите, как на это действие отреагирует Командная строка. Она должна подтвердить отключение функции.

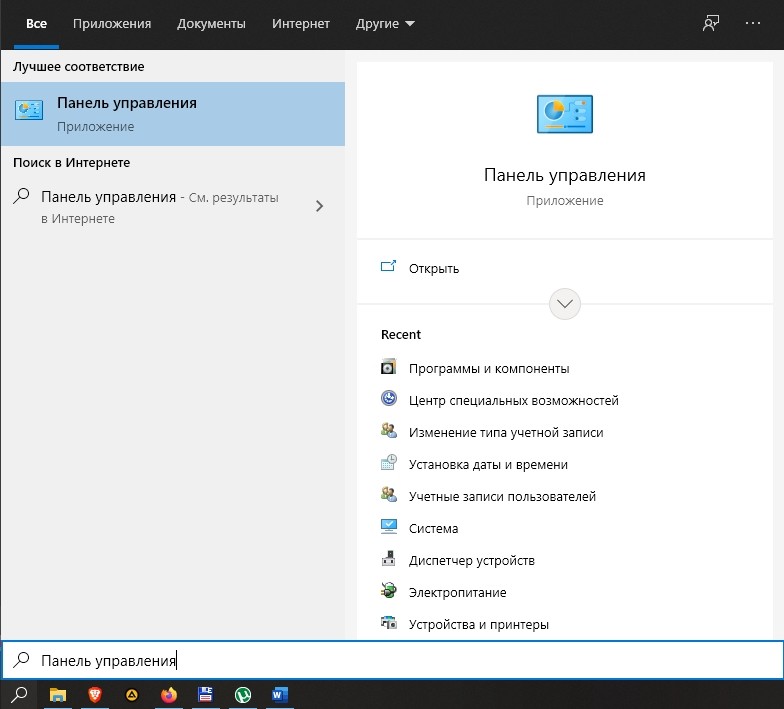

Панель управления

Еще один доступный вариант отключения блокировки накопителя. В этот раз не придется запоминать сложную команду. Достаточно будет выполнить несколько простых шагов:

- Используя поисковую строку Windows 10, найдите и запустите «Панель управления».

- Перейдите в раздел «Система и безопасность».

- Кликните по надписи «Шифрование диска BitLocker», а затем нажмите на кнопку «Отключить».

Если один из указанных пунктов не отображается в «Панели управления», то в пункте «Просмотр» установите значение «Категория». Так вам удастся включить показ дополнительных инструментов, среди которых будет функция деактивации Битлокера.

Редактор групповой политики

Альтернативный вариант разблокировки, задействующий другой интерфейс Windows 10. Чтобы не допустить ошибку, нужно действовать в строгом соответствии с инструкцией:

- Зажмите клавиши «Win» + «R» для запуска окна «Выполнить».

- Введите запрос «gpedit.msc» и нажмите на кнопку «ОК». Это позволит открыть Редактор групповой политики.

- Перейдите в директорию, расположенную по пути: «Конфигурация компьютера/Административные шаблоны/Компоненты Windows/Шифрование диска BitLocker/Диски операционной системы».

- Двойным щелчком ЛКМ откройте настройки параметра «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

- Установите значение «Отключено».

После сохранения изменений накопитель перестанет требовать ввод ключа при запуске компьютера или при подключении к другому устройству. Для обратной блокировки потребуется выставить значение параметра «Включено».

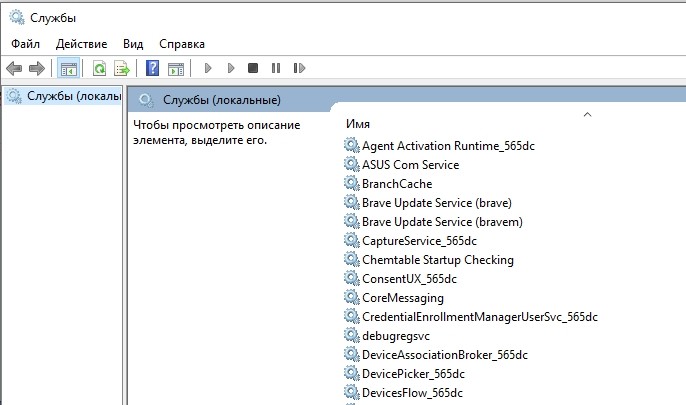

Отключение службы

За работу BitLocker на компьютере с операционной системой Windows 10 отвечает соответствующая служба. Следовательно, если выключить службу, то устройство больше не будет требовать ввод ключа. Снимается блокировка следующим образом:

- Откройте окно «Выполнить», используя комбинацию клавиш «Win» + «R».

- Введите запрос «services.msc» и нажмите на кнопку «ОК», чтобы запустить служебное меню.

- Найдите в списке пункт «Служба шифрования диска BitLocker», а затем дважды кликните по ней ЛКМ.

- В пункте «Тип запуска» установите значение «Отключено».

- Нажмите на кнопку «Применить» для сохранения настроек.

Теперь перезагрузите компьютер. Это даст понять, вступили ли изменения в силу. При входе в систему может потребоваться ввод пароля, но это уже будет не ключ Битлокера, а код доступа к учетной записи.

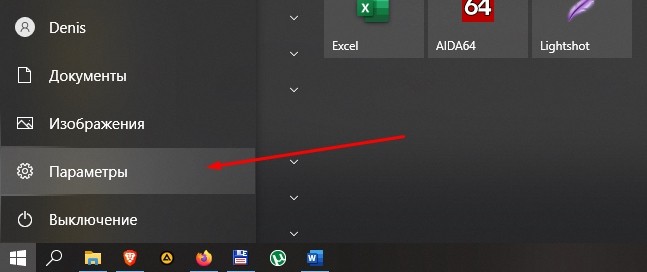

Приложение «Настройки»

На Windows 10 есть удобная утилита «Параметры», позволяющая менять любые настройки компьютера. В частности, допускается принудительное отключение BitLocker. Для осуществления задуманного обратитесь к инструкции:

- Кликните ЛКМ по значку «Пуск».

- Нажмите на иконку в виде шестеренки для перехода в «Параметры».

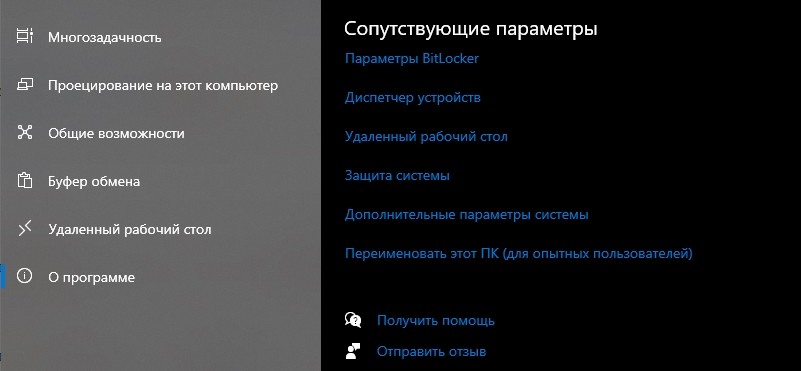

- Перейдите в раздел «Система», а затем откройте вкладку «О программе».

- Под заголовком «Шифрование устройства» нажмите на кнопку «Отключить».

Деактивация шифрования автоматически приведет к отключению функцию Битлокера. Если этот вариант не помог – обратите внимание на заключительный способ.

PowerShell

Удалить шифрование диска помогает еще один инструмент, внешне очень напоминающий Командную строку. Это консоль PowerShell, которая также призвана обрабатывать пользовательские запросы:

- Щелкните ПКМ по иконке «Пуск».

- Выберите запуск PowerShell с административными правами.

- Введите запрос «Disable-BitLocker -MountPoint «D:»», где вместо «D» укажите букву заблокированного раздела диска.

- Нажмите на клавишу «Enter».

Таким образом, инструкция по отключению Битлокера в PowerShell аналогична варианту деактивации через Командную строку. Единственное отличие – формулировка запроса, которая здесь выглядит иначе.

Особенности Bitlocker в Windows 10

Если вам вдруг потребуется снова активировать функцию, то рекомендуется принять во внимание ее особенности. Так вы получите полное представление относительно того, как работает Битлокер.

BitLocker – это встроенная функция шифрования жестких дисков, твердотельных и флеш-накопителей. В отличие от защиты учетной записи, Битлокер позволяет защитить не сам компьютер, а его содержимое. Ведь злоумышленнику не составит труда извлечь HDD или SSD, а затем подключить его к своему устройству. Но в данном случае он не сможет снять блокировку.

На заметку. Функция BitLocker не доступна в Windows 10 Home. Она работает только в профессиональной и корпоративной версиях ОС.

Вероятность взлома накопителя, защищенного Битлокером, очень мала. Но она существует. Для разблокировки злоумышленник должен подобрать ключ, а на это может уйти несколько дней или месяцев, при условии постоянных попыток ввода пароля.

Источник: it-tehnik.ru

Технология BitLocker: задачи, особенности, применение

Термин BitLocker достаточно часто встречаются в Сети, особенно, после появления операционной системы Windows Vista – первой, в которой использовалась данная технология.

Информация об этом методе может оказаться полезной для всех, кому важна защита содержимого дисков компьютера.

Однако тем, кто никогда его не применял, следует сначала узнать о некоторых особенностях шифрования – алгоритме, ключах, особенностях проверки и восстановления данных.

Рис. 1. Технология Битлокер позволяет защитить не отдельные файлы, а целые разделы (тома).

Cодержание:

- Предпосылки к появлению

- Принцип действия технологии

- Процесс шифрования

- Восстановление зашифрованной информации

- Подведение итогов

Предпосылки к появлению

Главной задачей технологии BitLocker, разработка которой началась в начале 2000-х годов, стала защита данных от оффлайновых атак такого типа:

- загрузки компьютера с операционной системы, установленной на флешке;

- снятия с ПК накопителя и его установка на другом устройстве;

- восстановления стёртых с диска сведений.

Любой из этих вариантов позволяет воспользоваться информацией, даже если изначально она была защищена с помощью паролей и ограничений доступа.

Брандмауэры и антивирусы помогают спасти конфиденциальные сведения только, если ими пытаются завладеть удалённо.

Против физических атак (пользователя с отвёрткой или флешкой) практически бесполезна любая защита, кроме BitLocker.

Рис. 2. Задача технологии – защита данных от прямой (оффлайновой), а не сетевой атаки.

До появления технологии основными способами спрятать информацию от посторонних были установка определённых уровней доступа к файлам и каталогам для каждого пользователя.

Однако обойти такую защиту было сравнительно несложно даже без физического доступа – достаточно установки других драйверов файловой системы или самостоятельного повышения прав.

В то время как более надёжного полнодискового шифрования до появления Windows Vista в серии этих операционных систем не было.

Принцип действия технологии

В задачи BitLocker входит шифрование целого тома в операционной системе и проверка целостности загрузочных компонентов на компьютерах с совместимыми доверенными платформенными модулями.

Причём, для использования всех возможностей технологии на материнской плате компьютера должен быть установлен криптопроцессор TPM и совместимый с ним BIOS.

Однако есть возможность применять её и на вычислительных системах без такого процессора и интерфейса.

Шифрование выполняется для всего тома, что является ключевым аспектом в защите ценных сведений – в первую очередь, для компьютеров и ноутбуков крупных компаний и предприятий.

Хотя таких технологий существует три:

- RMS применяется для ограничения доступа, прежде всего, к документам;

- EFS позволяет шифровать и отдельные файлы, и целые каталоги;

- И только BitLocker даёт возможность шифрования сразу всей информации на защищаемом с её помощью томе – включая реестр, файлы подкачки и операционной системы.

Не подлежат шифрованию с помощью BitLocker только метаданные томов и два вида секторов – загрузочные и повреждённые.

В первую очередь, потому что хранящаяся в них информация не является уникальной или ценной.

Во-вторых, потому что защиты тех данных, которые шифруются, уже достаточно для защиты «оффлайновых атак», подразумевающих обход стандартных технологий.

Применяемый алгоритм

Технология работает на базе алгоритма со 128-битным ключом.

При необходимости, длина увеличивается вдвое – до 256 бит, делая вероятность взлома практически «нулевой».

Для увеличения разрядности ключей применяются групповые политики или поставщик инструментария управления WMI.

Среди других особенностей алгоритма стоит выделить:

- все сектора тома шифруются отдельно, а их номера частично влияют на вид ключей;

- два зашифрованных сектора, содержащие идентичную информацию, выглядят по-разному;

- при малейших изменениях информации зашифрованные данные меняются ещё сильнее.

Всё это полностью исключает возможность подбора какого-либо дешифрующего алгоритма.

Даже попытки зашифровывать какие-то сведения и сравнивать с защищёнными данными будут обречены на неудачу.

Единственный реально действующий способ восстановления данных доступен только пользователю, имеющему оригинальный ключ.

Ключи шифрования

Архитектура ключей достаточно непростая и не совсем понятная не сталкивавшимся с ней ранее пользователям.

Разобраться в их особенностях можно попробовать, рассмотрев отдельно каждую ступень защиты:

- Ключ FVEK применяется для шифрования целого тома и расположен среди его метаданных. Это одновременно и повышает уровень защиты, и увеличивает продолжительность процесса.

- Для шифрования FVEK используется другой ключ, VMK, который, в свою очередь, защищён другими предохранителями. По умолчанию, главной защитой является встроенный модуль TPM. Дополнительным предохранителем выступает создаваемый при шифровании пароль.

- Повысить уровень защиты можно, пользуясь не только чипом TPM, но и объединённым с ним числовым PIN-кодом или сохраняемым на флешке частичным ключом. Если криптопроцессор на компьютере отсутствует, BitLocker полностью сохраняет предохранитель на USB-накопитель.

Технология оставляет возможность отключить шифрование без расшифровки защищённой информации.

В такой ситуации защиту VMK обеспечивает только новый и незашифрованный предохранитель ключа. С его помощью система получает доступ к информации так же, как если бы она не подвергалась шифрованию.

Запустившаяся система ищет подходящие предохранители в криптопроцессоре или на USB-накопителях.

Если их там не оказывается, запрос ключа отправляется пользователю.

После обнаружения или ввода предохранителя Windows расшифровывает сначала VMK, затем FVEK, и только потом расшифровывается защищённая информация.

Проверка целостности компонентов

Главной опасностью других технологий защиты всегда была необходимость оставлять незашифрованными компоненты, выполняющие начальную стадию загрузки.

Изменяя их код (создавая rootkit), злоумышленники способны получить доступ к информации на диске. Причём, информация может оставаться зашифрованной – но вероятность её расшифровки, благодаря такому взлому, резко возрастает.

Предотвратить такую ситуацию помогает технология BitLocker.

Полное шифрование обеспечивает целостность системы и предотвращает запуск Windows при обнаружении изменений отвечающих за загрузку компонентов.

Принцип контроля следующий:

- Наличие криптопроцессора TPM позволяет компьютеру проверять запускаемый код с подсчётом значений хэша и сохранения в специальных регистрах PCR.

- Получить обратно информацию можно только в том случае, если текущие значения PCR совпадают с теми, которые были на момент создания ключей.

- Получается, что для расшифровки может использоваться только тот конкретный модуль TPM, который применяли для шифрования. Такая технология называется также «запечатывание» ключа и гарантирует практически стопроцентную защиту.

Следует знать: При отсутствии криптопроцессора допускается выполнять шифрование без сохранения ключей в TPM. Однако для этого обязательно понадобится внешний USB-носитель, а проверка целостности системы становится невозможной.

Процесс шифрования

Приступая к шифрованию, следует знать, что процесс достаточно долгий – время зависит от объёма защищаемой информации и мощности аппаратной части компьютера.

Впрочем, беспокоиться о потере информации и необходимости начинать сначала при случайном выключении ПК не стоит.

Даже в этом случае шифрование начнётся сначала при следующем запуске операционной системы.

Кроме того, следует учитывать такие особенности процедуры:

- шифрование позволяет пользоваться компьютером для решения других задач – правда, до тех пор, пока оно не завершилось, на ПК вряд ли получиться запустить что-то более серьёзное, чем офисное приложение или браузер;

- зашифрованные диски работают немного медленнее – примерно на 10%;

- узнать о том, что процедуру можно запустить на конкретном ПК, можно в свойствах выбранного диска – одним из пунктов меню, открывающегося кликом правой кнопки мыши, будет «Включить BitLocker» .

Для шифровки чаще всего пользуются криптографическими токенами – специальными устройствами, которое также называют электронными ключами.

Для примера можно взять модель Рутокен ЭЦП PKI – обеспечивающий двухфакторную идентификацию USB-ключ.

Подготовка к работе

Перед использованием токен следует подготовить к работе.

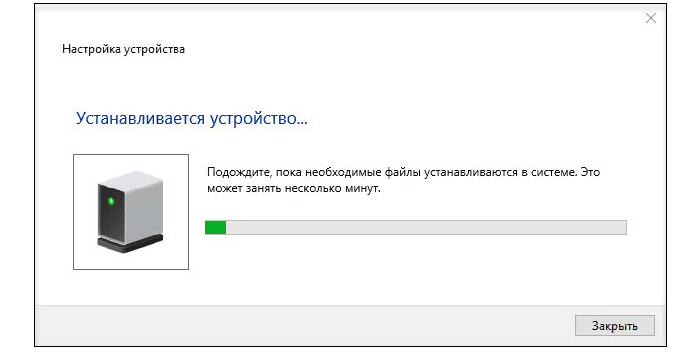

В большинстве случаев настройка устройства выполняется автоматически, при первом же подключении к компьютеру с Windows.

Для моделей типа ЭЦП PKI загружается специальная библиотека Aktiv Rutoken minidriver.

Рис. 3. Загрузка библиотек.

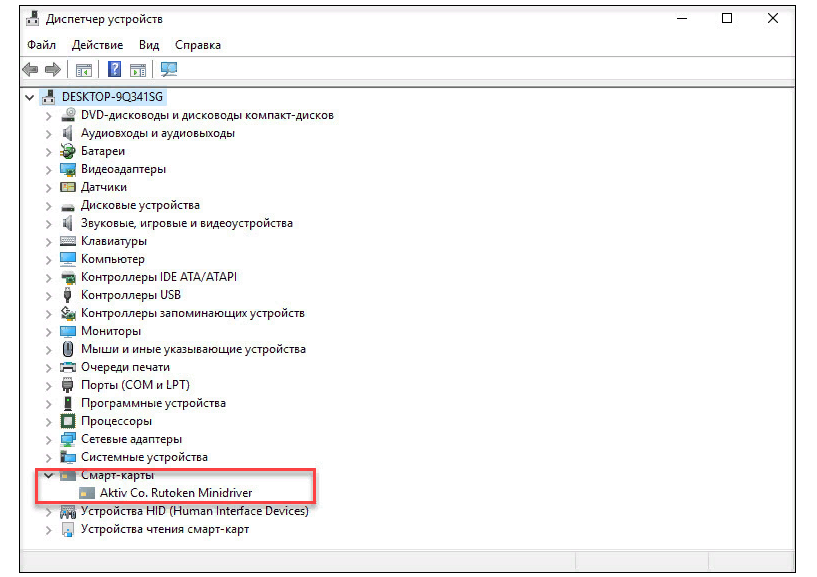

Наличие драйверов для электронного ключа можно проверить, включив «Диспетчер устройств» .

Если они не установились, в списке оборудования при подключении токена будет появляться неизвестный элемент.

Для нормальной работы устройства следует загрузить и установить подходящие драйвера.

Рис. 4. Криптографический токен в списке подключённых устройств.

Шифрование данных

Перед началом процесса следует убедиться, что на криптографическом токене находится сертификат и ключи RSA 2048.

После этого действия занимающегося шифрованием пользователя должны быть такими:

- Выбрать диск и в его свойствах найти «Включить BitLocker» .

Рис. 5. Начало процесса шифрования – выбор диска и включение технологии.

- Установить флажок на нужном пункте – в данном случае, на использовании смарт-карты.

Рис. 6. Выбор способа восстановления данных.

- Выбрать способ сохранения ключа – например, его печать. Листок с напечатанным кодом для расшифровки рекомендуется хранить в безопасном месте – например, в сейфе.

- Установить режим шифрования.

- Запустить процесс, после завершения которого система обычно требует перезагрузки.

Рис. 7. Ход процесса шифрования.

Иконки зашифрованных дисков изменяются, а при попытке их открыть система запрашивает установку токенов и ввода ПИН-кодов.

При отсутствии электронного ключа доступ к данным будет закрыт.

Восстановление зашифрованной информации

Используя для защиты информации шифрование, следует предусмотреть возможность восстановления данных при отсутствии криптографического ключа.

Тем более что для дисков и томов, зашифрованных достаточно давно и не используемых на протяжении определённого времени, вероятность потери токена оказывается настолько высокой, что технология позволяет обойтись обычным кодом.

Это, в какой-то степени, снижает защищённость системы, зато снижает риск утратить доступ к своей же информации.

Если USB-ключ имеется в наличии, зашифрованные разделы открываются практически автоматически – после ввода ПИН-кода.

При отсутствии ключа от пользователя требуется ввести уже другую информацию.

Если при шифровании выбиралась печать кода на принтере, доступ откроется только после ручного ввода 48 символов.

Рис. 8. Листок с напечатанным ключом для восстановления данных.

Важно: Сэкономить время на вводе кода и избежать его потери поможет хранение сведений в файле – естественно, на другом, незашифрованном диске, на флешке или в сети. Одним из надёжных способов сохранить пароль является служба Active Directory.

Подведение итогов

Технология BitLocker является одним из лучших способов защитить конфиденциальную информацию от оффлайновых атак, научиться пользоваться которым достаточно просто.

С другой стороны, у такой системы защиты есть и определённые недостатки – от необходимости наличия на компьютере TPM-модуля и возможности потери криптографического ключа до использования дополнительных мер безопасности.

К ним относят ещё две технологии, EFS и RMS, которые по отдельности уступают BitLocker, но вместе с ней позволяют избежать угрозы от всех остальных попыток несанкционированного доступа.

Источник: geek-nose.com