Возможно, писать о том, что такое безопасность сродни тому, что объяснять таблицу умножения взрослым людям. Действительно, о безопасности в последнее время пишут очень много, и, кажется, уже даже домохозяйки неплохо в этом разбираются. Но, по моему опыту, в этой области все еще существует множество мифов, заблуждений.

Одним из таких мифов является представление о безопасности, как о некой функции программы.

Пример № 1. Серьезная компания, занимающаяся разработкой программного обеспечения, причем в области, где требования безопасности очень высокие. Сотрудники говорят: «Безопасность — конкурентное преимущество». Но когда начинаешь говорить с ними об этом подробнее, перечисляют те функции, которые они в продукты внедрили, что-то типа «весь трафик шифруется», «мы делаем аутентификацию с использованием токенов». Ничего другого для безопасности своих продуктов они не делают. При этом они очень и очень интеллектуальные люди, даже по меркам программистов.

Пример № 2. Серьезная компания, специализирующаяся на защите информации, занимающаяся, в том числе, и разработкой требований безопасности к информационным системам и программным продуктам. Руководитель департамента. Разговорились. На мои слова «безопасная программа» переспрашивает: «программа с функциями безопасности?».

10 глупых вопросов СПЕЦИАЛИСТУ ПО КИБЕРБЕЗОПАСНОСТИ

Пример № 3. Большой серьезный банк. Требования к безопасности покупаемого программного обеспечения. Требования сформулированы исключительно в виде описания требуемой функциональности. Причем видно, что специалисты они хорошие, что чувствуют — но не понимают — ограниченность этого подхода, что надо за эти ограничения выходить.

То здесь, то там проскакивают дополнения, попытки сформулировать еще что-то. Но они остаются в рамках функционального подхода, и это их ограничивает.

А разве безопасность — не функциональность?

Давайте начнем с достаточно традиционного определения безопасности (я здесь предполагаю, что безопасность и защищенность являются синонимами), которое дают Майкл Ховард и Дэвид Лебланк в своей книге [1]:

Защищенное ПО — это программа, которая обеспечивает конфиденциальность, целостность и доступность информации клиента, а также целостность и доступность вычислительных ресурсов, управляемых владельцем системы или системным администратором.

Определение практически из учебника, такое или очень близкое можно встретить и в других книгах. И оно правильное, я думаю, никто не будет оспаривать его корректность. Дело в интерпретации. Такое определение легко может быть понято вполне традиционно, «функционально»: для того, чтобы программа была защищена необходимо и достаточно встроить в нее механизмы, обеспечивающие конфиденциальность, целостность и доступность. И, как показывают приведенные в начале статьи примеры, часто именно так подобные определения и интерпретируют.

Заметим при этом, что никакого указания на функциональность безопасности в таком определении нет. В то же время, многие специалисты очень явно заявляют о том, что безопасность является нефункциональным свойством программного обеспечения. Так Джон Вьега и Гарри МакГраф в своей книге [2] пишут:

Специалист по информационной безопасности — кто это и как им стать | GeekBrains

Is security a feature that can be added on to an exiting system? Is it static property of software that remains the same no matter what environment the code is placed in? The answer to these questions is emphatic no.

Bolting security onto an existing system is simply a bad idea. Security is not a feature you add to system at any time. Security is like safety, dependability, reliability, or any other ’ility. Each ’ility is a systemwide emergent property that requires advance planning and careful design. Security is behavioral property of complete system in particular environment.

Итак, безопасность не является функцией программного обеспечения, она является его свойством. И природа этого свойства достаточно интересна.

Что особенного в безопасности

Давайте внимательно присмотримся к определению защищенного программного обеспечения, которое я привел в начале предыдущей части. Раскрыв понятия, на которые оно опирается, мы увидим, что безопасность определяет не то, что должно делать программное обеспечение, а что программное обеспечение должно не делать.

Действительно, конфиденциальность означает, что информации не станет доступной тем, кому она не предназначалась. Целостность означает, что информация не будет модифицирована теми, кому это не позволено, а те, кому это позволено не смогут модифицировать ее неразрешенным способом. И наконец, доступность, в рамках защиты информации, обозначает, что ресурсы системы не будут использованы посторонними, и что посторонние не могут управлять системой. То есть, все они определены не в терминах «что система должна делать», а в терминах «что система должна не делать».

Можно, конечно, возразить, что «функции безопасности» предназначены именно для этого. Именно они обеспечивают защиту, не дают «не тем» получить доступ к системе.

Допустим, мы хотим предотвратить модификацию информации, записанной на жесткий диск, обеспечить таким образом ее целостность. Если никто не должен иметь возможность записи на диск, давайте просто перережем на контроллере диска дорожку, отвечающую за передачу команды записи. Диск не будет записывать вообще.

Мы достигли своей цели: никто не имеет возможности записать на диск и целостность информации будет сохранена. Мы удалили функцию — «безопасность» возросла. Многие из читателей и сами могут привести массу подобных примеров.

С другой стороны, если бы все пользователи имели абсолютно одинаковые права по отношению ко всем объектам в системе, опять же, функций безопасности можно было бы не делать.

Но чаще нам надо, чтобы одни пользователи имели возможность сделать операцию, а другие — не могли. Вот тут то и появляются «функции безопасности». Их задача — отбирать у «не тех» пользователей возможность задействовать те или иные полезные возможности программы. В некотором смысле, функции безопасности — это такие антифункции.

То есть, в определенной ситуации, функции безопасности являются необходимым средством обеспечения защищенности программы. Но их наличие не является достаточным. Кроме того, что есть функция, которая отнимает возможность совершить операцию с использованием некоторого имеющегося в программе механизма, должно быть обеспечено отсутствие возможности достичь тех же целей, используя любые другие механизмы, имеющиеся в программе.

Очень хорошей аналогией здесь является здание, в которое необходимо обеспечить доступ некоторым людям, и запретить доступ другим. Дверной проем в этом случае — средство для проникновения внутрь. Дверь с замком — механизм, позволяющий проникать внутрь всем, у кого есть соответствующий ключ, и запрещающий проникновение всем остальным. Но кроме простого наличия этого механизма должно быть обеспечено отсутствие возможности проникнуть внутрь помещения через незакрытые окна, через крышу, должны быть исключена возможность подобрать ключ, сломать дверь, сделать пролом в стене, и многое-многое еще. Безопасность здания зависит как от качества двери с замком, так и от качества проектирования и реализации всей постройки.

Все те же самые соображения применимы и в разработке ПО. Для обеспечения его защищенности необходимо создавать систему безопасности, как свойство программы в целом.

Как это влияет на процесс разработки

До сих пор, все что написано, было похоже на упражнения в философии. Функции — антифункции, дают возможности — отнимают возможности. Ну не функция это, а свойство, качество, и что?

Здесь стоит обратить внимание, что пожелания пользователей, их ожидания в отношении безопасности программного продукта описываются в отрицательных терминах. И это принципиально. Пользователь ожидает, что программа не позволит неавторизованному человеку провести некоторые операции. И, создавая программный продукт, мы должны учитывать именно это ожидание.

Но ведь в любом учебнике по разработке программного обеспечения говорится, что требования к нему должны быть выражены в позитивных терминах. Требования, выраженные в отрицательных терминах некорректны: они неоднозначны, не тестируемы.

Но, имея дело с безопасностью, разработчику приходится работать именно с отрицательными ожиданиями и решать целый ряд задач.

Во-первых, поняв ожидания пользователя, необходимо разработать соответствующую спецификацию. Для того чтобы спецификация была корректной, она должна быть написана в позитивных терминах. Уже здесь возникает задача о переводе отрицательных ожиданий в позитивные формулировки. Эквивалентными они, очевидно, не будут. И разработчику надо будет искать вместе с заказчиком именно те формулировки, которые бы, с одной стороны, позволили создать программу в условиях ограничения на ресурсы, и, с другой стороны, обеспечили приемлемый уровень безопасности.

Во-вторых, необходимо так спроектировать и реализовать продукт, чтобы он удовлетворял эти ожидания. С одной стороны, кажется, что для этого достаточно, чтобы продукт удовлетворял той спецификации, которая была разработана на первом этапе. Но все мы понимаем, что спецификация, при всей тщательности ее разработки, может не совсем точно отражать ожидания пользователя даже при формулировании функциональных, позитивно сформулированных ожиданий (см. например, [3]). Поэтому на всех стадиях проектирования и реализации программы необходимо контролировать ее соответствие как спецификации, так и непосредственно требованиям, выраженным в отрицательных терминах.

И, в-третьих, необходимо доказать клиенту, что мы создали программу, которая будет удовлетворять его нужды, в том числе и в безопасности. Конечно, можно сказать, что если программа удовлетворяет спецификации, то у заказчика не должно быть никаких претензий. Формально это так. На практике, на этом этапе желательно представить клиенту аргументы, доказывающие, что программа не содержит уязвимостей — функциональности, нарушающей требования безопасности в их отрицательной формулировке. Если этого не сделать, то клиент, приняв формально программу, может отказаться от дальнейшего сотрудничества.

Таким образом, свойство программного обеспечения «безопасность» требует особых мер на всех этапах разработки. Для обсуждения этих мер, даже краткого, объема одной статьи совершенно недостаточно.

Еще одно соображение

Очевидно, что покупается программное обеспечение из-за его функциональности, из-за того, что оно делает. Именно функциональность интересует клиента в первую очередь. Никто не будет покупать программу, если она не делает чего-то, что облегчает бизнес заказчика, или не помогает хорошо провести время, как это делают, например, различные «игрушки».

Безопасность является вторичной характеристикой. Более того, часто безопасность противоречит функциональности (помните, функции безопасности — это антифункции?). Покупать безопасный, но бесполезный продукт никто, конечно, не будет. Поэтому при разработке программного обеспечения, к которому предъявляются требования безопасности, важной задачей является разработка не просто безопасного, а сбалансированного продукта. И понимание природы безопасности, ее взаимосвязи с функциональностью продукта для успешного решения этой задачи играет не последнюю роль в наборе необходимых разработчику знаний.

Литература

1.Майкл Ховард, Дэвид Лебланк «Защищенный код» Microsoft Press, Русское издание 2005, ISBN 5-7502-0238-0, стр. 2

2.John Viega, Gary McGraw “Building Secure Software. How to Avoid Security Problems the Right Way”, Addison-Wesley 2005, ISBN 0-201-72152-X, p. 13

3.Майерс Г. «Надежность программного обеспечения», Мир 1980

- безопасность

- разработка софта

Источник: habr.com

Отключил бесполезное приложение от Google и показал настройки замедляющие смартфон Xiaomi.

Новое приложение от Google, которое появилось после обновления, имеет доступ к большинству компонентов системы Android и без должной настройки смартфон быстро разряжается.

Чтобы не занимать время, просто оставлю краткий список функций, к которым эта программа имеет доступ.

В статистике батареи данная программа входит в состав «Сервисы Google Play», так как автоматическая установка происходит именно из «Play Store».

После обновления Xiaomi рекомендую открыть главное меню настройки —> «Приложения» —> «Все приложения» —> «Показать все приложения» и ввести в поиске слово «Безопасность».

Рядом со стандартным приложением от Xiaomi появится та самая бесполезная программа — «Личная безопасность».

Это приложение предназначено для смартфонов Google Pixel и полная функциональность не поддерживается на большей части моделей от других производителей.

Поэтому я отключил его на своём смартфоне, однако в большинстве случаев достаточно установить режим ограничения в контроле активности, отозвать разрешение на доступ к интернету и полностью отключить уведомления.

Настройки из-за которых тормозит смартфон.

Один из подписчиков попросил показать простые настройки, из-за которых смартфон Xiaomi может тормозить в играх и ресурсоёмких приложениях, а также нагреваться больше, чем ожидается.

Кибербезопасность в 2022 году: новые методы преступников

Надежная защита информации — залог сохранения репутации и бюджета. Во втором квартале 2022 года каждое третье киберпреступление в отношении частных пользователей приводило к финансовым потерям. Юридические лица несут еще больший урон — из-за хакерских атак на корпоративные системы компании не только теряют деньги, но и переживают утечку конфиденциальных данных . Чтобы избежать подобных проблем, подходите к защите ценной информации тщательно. Рассказываем, какие виды киберугроз существуют, что такое кибербезопасность и как ее обеспечить.

Что такое кибербезопасность

- Безопасность сети — защита компьютерной сети от возможных угроз.

- Безопасность ПО — защита приложений, которую их создатели обеспечивают уже на этапе разработки и до того, как программа окажется в открытом доступе.

- Безопасность данных — защита приватности информации и сохранение целостности файлов.

- Безопасность ОС — защита операционной системы от вредоносных программ.

- Аварийное восстановление — моментальная реакция системы или сотрудников на кибератаку или любой другой инцидент в области безопасности.

Кибератакой называют взлом и любое посягательство на скрытые пользовательские и корпоративные сведения. Безопасность последних зависит от качества средств технической защиты данных, корректности работы систем и бдительности пользователей. Например, если кто-то из сотрудников проигнорировал принятые в компании стандарты безопасности, или по какой-то причине не сработала антивирусная программа, последствия могут быть непредсказуемыми.

Маркетинг

Как подготовить контент-план для социальных сетей

Как подготовить контент-план для социальных сетей

Виды киберугроз

Чтобы получить доступ к устройству, локальной сети или файлу, хакеры совершают преступления разного уровня:

- Единичное киберпреступление — действие, нацеленное на получение мгновенной выгоды. Например, преступник взламывает аккаунт-миллионник в соцсети и вымогает деньги с владельца за возобновление доступа к его профилю.

- Кибератака — заранее спланированное преступление с целью нарушить работу какой-либо организации. Нападения такого рода часто совершаются в политической сфере. Например, с июня 2021 по июль 2022 года с кибератаками столкнулись 46,6% российских ведомств.

- Кибертеррор — взлом одновременно нескольких электронных систем или одной глобальной. Злоумышленники совершают преступления такого уровня, чтобы привлечь внимание к своей политической или идеологической позиции. Так, например, в 2022 году поступила группировка Anonymous, взломав сайты ряда авторитетных российских СМИ.

Ниже рассмотрим самые распространенные форматы и инструменты хакинга.

Шифровальщики, или программы-вымогатели

Программы-вымогатели становятся все более популярным средством взлома. Они помогают преступникам зашифровывать файлы и изымать их из доступа. За расшифровку хакеры требуют у жертв деньги.

Крупнейший выкуп за всю историю использования программ-вымогателей хакеры потребовали у компании Acer. Он составил 50 млн долларов. Другие громкие инциденты с шифровальщиками:

- Зашифровка системы данных американского трубопровода Colonial Pipeline. В результате этого в штате и округе Колумбия власти объявили чрезвычайное положение.

- Взлом базы данных медицинской компании Memorial Health System. Из-за атаки сорвались плановые хирургические операции и были утеряны 1,5 Тб персональных данных.

Используйте высокотехнологичные системы для повышения качества обслуживания клиентов. Речевая аналитика Calltouch Предикт распознает речь клиентов и менеджеров во время звонков и выполняет текстовую расшифровку диалогов. Узнавайте, чего хотят потенциальные заказчики, из первых уст.

Технология

речевой аналитики

Calltouch Predict

- Автотегирование звонков

- Текстовая расшифровка записей разговоров

DoS- и DDoS-атаки

DoS-атака полностью останавливает работу электронного ресурса. Чтобы этого добиться, хакеры чрезмерно нагружают сеть, что снижает ее пропускную способность. Например, злоумышленники отправляют в систему критическое количество запросов, и она не успевает их обрабатывать. В результате происходит коллапс IT-инфраструктуры пострадавшей компании.

DDoS-атака имеет тот же принцип, что и DoS-, но нападение на целевую систему в этом случае производят с нескольких машин. Она может продолжаться в течение полусуток и более.

В марте количество DDoS-атак в России по сравнению с предыдущим годом выросло в 8 раз . Особенно остро это ощутил «СберБанк».

Атака на цепочку поставок

Чтобы запутать пострадавших, хакеры атакуют компании через третьих лиц, например поставщиков или подрядчиков. Киберпреступники сначала заражают сеть партнера и постепенно добираются до главной жертвы.

Например, IT-компания SolarWinds стала звеном цепочки киберпреступлений, так как хакеры именно через нее получали данные министерств финансов и обороны США.

Фишинг

Фишинг — замаскированная хакерская рассылка. Пользователи получают в личные сообщения ссылку на якобы официальный источник, например сайт известного бренда. Неосведомленные о подобных киберугрозах люди часто доверяют отправителю и вводят запрашиваемые данные в специальную форму. В результате этого у злоумышленников оказываются логины и пароли для взлома банковских личных кабинетов, учетных записей в приложениях или аккаунтов в соцсетях.

Согласно исследованию «Лаборатории Касперского» , треть сотрудников разных компаний доверяют фишинговым ссылкам. Это показывает критически низкий уровень понимания того, что такое кибербезопасность и как ее соблюдать. Даже такой распространенный и простой способ взлома, как фишинг, который хакеры используют уже на протяжении 20 лет, многие не умеют распознавать.

Оптимизируйте маркетинг и увеличивайте продажи вместе с Calltouch

Вредоносное ПО

При помощи зараженного ПО преступники повреждают файлы и целые системы. Пользователь открывает почтовое вложение или скачивает вредоносную программу, что приводит к заражению устройства.

Инструментами хакинга в этом случае служат:

- Вирус — вредоносный код, способный копировать сам себя.

- Троян — ПО, хорошо замаскированное под легальное.

- Шпионская программа — ПО, которое отслеживает действия пользователя, а также меняет настройки ОС.

- Рекламное ПО — программа, которая заполоняет сеть назойливой рекламой. Пользователь автоматически попадает на сомнительные сайты, на раскрутку которых заточено вредоносное ПО.

- Ботнет — система ботов, которая рассылает спам разным пользователям или атакует конкретную жертву.

Атаки Man-in-the-Middle

Это хакинг, в ходе которого преступники перехватывают данные в процессе их передачи, вклиниваясь между отправителем и получателем.

Каждый рискует стать жертвой такой атаки, если, например, подключится к незащищенной сети Wi-Fi.

Социальная инженерия

Киберпреступники умело манипулируют пользователями и с помощью методов социальной инженерии. Доверчивость и эмоциональная уязвимость — крючки, которые помогают хакерам добывать нужные им данные.

С попытками злоумышленников получить конфиденциальную информацию или деньги сталкивались все. Вам тоже наверняка поступали звонки «сотрудников службы безопасности банка» с неизвестных номеров или приходили СМС от «родственника», который попал в беду и просит занять ему денег.

Спуфинг

Спуфинг — это метод хакинга, при котором злоумышленники создают клоны программ, сетей или доменов. Так они вводят в заблуждение пользователей, которые, ничего не подозревая, заходят, например, на поддельный сайт банка и вводят свои персональные данные в личном кабинете.

Преступники одинаково успешно подделывают и простые лендинги, и сайты-многостраничники со сложной структурой. Внимательный пользователь заподозрит неладное, увидев в названии домена лишнюю букву.

Цели киберпреступников

Киберпреступники в первую очередь зарабатывают на хакинге. Украденные данные можно продать конкурентам или потребовать у владельца выкуп за их возвращение. Крупные взломы обычно выполняют по заказу, что также обеспечивает заработок исполнителям.

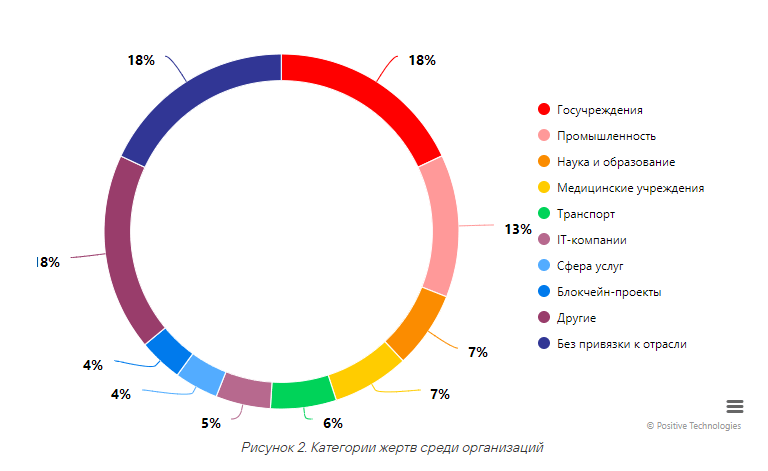

Ниже представлена статистика по категориям жертв хакинга:

Парадокс, но больше всего от действий киберпреступников страдают госучреждения. Кажется, что у подобных организаций должна быть самая надежная защита от киберпреступлений. К сожалению, современные методы хакинга настолько изощренные, что выработать на 100% эффективную и универсальную систему защиты данных практически невозможно.

Специалист по кибербезопасности: чем он занимается и что должен знать

У специалистов по кибербезопасности есть 3 профессиональных уровня: Junior, Middle, Senior.

Junior — любой IT-специалист, который прошел соответствующее обучение и разбирается в следующих аспектах:

- устройство операционных систем;

- принципы маршрутизации, IP-адресации, ISO/OSI, TCP/IP;

- администрирование Active Directory (управление пользовательскими правами);

- настройка защиты Windows и работы антивирусных программ;

- настройка баз данных MySQL и Apache2, Rsyslog и Auditd, PostgreSQL и nginx.

Middle — более опытный специалист, который в полном объеме владеет навыками джуниора, а также способен провести анализ защищенности систем компании.

Задачи, которые решает специалист:

- защита персональных данных , коммерческих тайн и других конфиденциальных сведений;

- борьба с кибератаками;

- выявление уязвимостей и их устранение.

Senior — старший специалист безопасности. Требования к сеньору:

- знание соответствующего законодательства и нормативной базы;

- знание международных стандартов тестирования: NIST SP800-115, WASC, OSSTMM, OWASP;

- владение языками программирования и знание профильного софта: Imperva DAM, Maxpatrol, IBM Qradar, Gigamon Networks Tuffin, Cisco ASA, System Protection;

- опыт расследований киберпреступлений.

Обезопасьте бизнес от спама — подключите Антифрод Calltouch, чтобы ваши сотрудники не тратили время на обработку нецелевых обращений. Сервис автоматически вычислит такие звонки и пометит как «Сомнительные». В отчетах системы вы увидите источники фрода.

Автоматически выявляет некачественные звонки, которые не приводят к продажам, а просто расходуют бюджет.

- Выявляет и тегирует сомнительные звонки от недобросовестных рекламных подрядчиков или спам

- Позволяет учитывать в отчетах только качественные обращения

- Упрощает контроль подрядчиков

Советы по защите от атак в сети

Чтобы обеспечить кибербезопасность, придерживайтесь следующих правил:

- Время от времени обновляйте операционную систему и рабочие программы — в обновленных версиях степень защиты всегда выше.

- Установите надежную антивирусную программу и проверяйте обновления баз. Не экономьте на защите — отдавайте предпочтение платному антивирусному ПО.

- Устанавливайте длинные и сложные пароли, не храните их на стикерах на рабочем столе или в заметках смартфона и периодически заменяйте. Хорошо, если пароль состоит из заглавных и строчных букв, специальных символов и цифр.

- Игнорируйте или помечайте как спам сомнительные электронные письма. Если вы уверены, что вам прислали сообщение с вредоносным вложением, пожалуйтесь на отправителя.

- Не подключайтесь к незащищенному Wi-Fi — ваши данные могут перехватить злоумышленники.

- Изучайте статистику кибербезопасности. На сайтах разработчиков антивирусных программ публикуют новости о появлении новых угроз для пользователей и мерах защиты.

- Настройте многофакторную аутентификацию — чем больше этапов проверки вы используете, тем лучше.

- Повышайте вовлеченность сотрудников. На сайте «Лаборатории Касперского» предлагают готовые тренинги для повышения осведомленности о кибербезопасности.

Коротко о главном

- Количество кибератак увеличивается с каждым годом, а методы хакеров становятся все более изощренными.

- Основная цель киберпреступников — заработать деньги на продаже украденных данных.

- Форматы и средства хакинга: программы-вымогатели (шифровальщики), DoS- и DDoS-атаки, атака на цепочку поставок, фишинг, вредоносное ПО, атаки Man-in-the-Middle, социальная инженерия, спуфинг.

- Треть сотрудников российских компаний не умеют распознавать киберугрозы и подвергают опасности корпоративные системы.

- Больше всего от хакинга страдают госучреждения, которые подвергаются не просто единичным взломам, а настоящему кибертеррору.

- Своевременно устранять угрозы поможет специалист по информационной безопасности. Однако знать основные стандарты защиты данных и осознавать необходимость их соблюдения должны все сотрудники.

Источник: www.calltouch.ru