Система (греч. Systema — целое, составленное из частей; объединение) — совокупность взаимосвязанных, регулярно взаимодействующих объектов, образующих определенную целостность для выполнения единой цели, каких либо функций и задач.

Компьютерная система состоит из устройств (внутренних и периферийных) и программ, которые, взаимодействуя, выполняют процессы обработки информации на одном или нескольких компьютерах. Может включать в себя различные подсистемы и входить в качестве подсистемы в более крупную систему. Часть программного обеспечения, отвечающая за готовность компьютерной системы к работе, образует в об- щей вычислительной системе операционную систему.

Операционная система (ОС) — комплекс программ, обеспечивающих функционирование компьютера и работу пользователя с ресурсами.

Без операционной системы доступ пользователя к аппаратуре и прикладным программам компьютера, а также обращение к нему по сети с другого компьютера был бы невозможен.

Ресурс — любой элемент, востребованный операционной системой, программой и пользователем: устройство в составе компьютера и сети (диск, принтер, память), а также системные программы, к которым обращаются прикладные программы. Термин употребляется в таких сочетаниях, как сетевые, информационные, аппаратные, системные ресурсы. Операционная система обеспечивает выполнение прикладных программ, распределение ресурсов компьютерной системы, ввод, вывод, сохранение данных, управление данными, предоставляет интерфейс (средство взаимодействия) с пользователем и другими компьютерами, выдает сообщения.

Авторизовываемся под любым пользователем методом Authorize на Битрикс

Ядро операционной системы — ее основная часть — загружается в оперативную память после включения компьютера на время работы и управляет всей операционной системой, памятью, выполнением прикладных программ, их взаимодействием с аппаратурой, определяет порядок и время работы различных программ с процессором, обрабатывает сбои аппаратуры и программ.

Другая часть операционной системы загружается в память по мере необходимости и выполняет задачи более высокого уровня — обеспечивает интерфейс пользователя с прикладными программами (англ. Application Program Interface, API).

Функции операционной системы:

• обеспечение автоматической загрузки ядра ОС в оперативную память по программному коду в специальной (системной) области диска;

• организация файловой системы для хранения данных на диске, обеспечение к ним доступа и возможности обработки;

• загрузка программ в оперативную память и управление выполнением.

Большинство современных ОС многозадачные — управляют распределением ресурсов компьютера между несколькими приложениями (прикладными программами, задачами).

Операционная система и программы могут создавать в оперативной памяти буфер обмена.

Буфер — часть оперативной памяти, защищенная операционной системой, поскольку хранит копированный фрагмент, но некоторые программы могут накапливать в буфере несколько фрагментов.

Перезаливатор

Виртуальная память — области оперативной памяти и внешней памяти (на жестком диске), которые оперативная система создает, чтобы выполнять на компьютере несколь- ко больших программ, обрабатывать данных, имеющих боль- ший размер, чем емкость реально (физически) установлен- ной оперативной памяти.

Драйвер устройства — программа, позволяющая конкретному устройству, такому как модем, мышь, монитор, взаимодействовать с операционной системой. Операционная система позволяют себе «абстрагирование от аппаратного обеспечения» и управляет некоторым «виртуальным устройством», применяя стандартный набор команд. Именно драйвер переводит эти команды в понимаемые установленным устройством конкретного изготовителя.

Драйверы устройств, выпускаемых разными фирмами и включенных в список допустимого оборудования, содержатся на инсталляционном компакт диске операционной системы.

Инсталляция операционной системы сопровождается установкой и настройкой драйверов всех подключенных к компьютеру устройств или драйвера предлагается установить с компакт диска, прилагаемого к приобретаемому устройству.

В старых операционных системах пользователь должен был сам конфигурировать систему — указывать, какое устройство установлено, определять его настройки, правила работы с другими устройствами.

В современных операционных системах существует набор правил Plug and Play (англ. — включил и работай), позволяющих при установке автоматически обнаруживать устройства, распознавать и настраивать. Операционная система, обнаружив новый принтер или модем, сама устанавливает драйвер, обслуживающий работу устройства.

Компоненты операционной системы:

· Командный процессор (интерпретатор)

Основные понятия ОС

В любой операционной системе поддерживается некоторый механизм, который позволяет пользовательским программам обращаться за услугами ядра ОС. Эти средства общения с ядром часто назывались экстракодами или системными макрокомандами. В ОС UNIX такие средства называются системными вызовами.

Системные вызовы (system calls) интерфейс между операционной системой и пользовательской программой. Они создают, удаляют и используют различные объекты, главные из которых процессы и файлы.

В большинстве операционных систем системный вызов осуществляется командой программного прерывания (INT).

2. Виды операционных систем

С развитием аппаратного обеспечения компьютеров развивались и совершенствовались операционные системы. Существует огромное количество операционных систем, большинство из них неизвестны широкой публики.

· Операционные системы для мэйнфреймов. Крупным бизнес корпорациям требуются эффективные и несложные центры обработки данных, способные повысить качество совместного использования информационно технических ресурсов и решать сложнейшие задачи. Мэйнфреймы и позволяют все это организовать, но для их управления требуются специальные операционные системы. Ярким примером могут послужить операционные системы z/OS v2.1 для мэйнфрейма IBM z13.

· Серверные операционные системы. Для управления серверами существуют свои операционные системы, обеспечивающие управление базами данных, службами каталогов, почтовыми серверами, Web-серверами, и т.п. Например такими операционными системами могут послужить Windows 2003 Server, Windows Server 2012, ROSA Enterprise Linux Server, FreeBSD 10.1.

· Операционные системы для персональных компьютеров. Их работа заключается в предоставлении дружественного интерфейса пользователя и системы, они используются в повседневной работе. В основном для домашних персональных компьютеров используются следующие операционные системы основанных на платформе: Windows, Linux, для компьютеров фирмы Apple используется своя операционная система Mac OS.

· Операционные системы для мобильных устройств. Разработаны специально для различных мобильных устройств таких как телефоны, смартфоны, планшеты, электронные книги и т.п. Лидерами в этой области являются Android и iOs.

· Операционные системы для микроконтроллеров, систем реального времени, встроенные ОС. Область применения таких ОС довольна широка от средств автоматического управления станками до бытовой техники. Для примера можно привести операционные системы FreeRTOS 8.0.1, QNX 6.6, RTEMS 4.10.2.

На сегодняшний день количество операционных систем, достаточно велико и насчитывает порядка 200.

Операционные системы бывают:

Бесплатные и платные . Большая часть операционных систем — платные, например, MS Windows. Однако существуют и бесплатно распространяемые операционные системы, например Linux. Вы можете бесплатно получить Linux у того, кто уже обладает этой операционной системой, или скачать Linux из Интернета.

С текстовым интерфейсом , например MS DOS, и с графическим интерфейсом , например Windows и Linux.

Однозадачные и многозадачные. Однозадачные операционные системы, например MS DOS, могут работать только с одной программой. Многозадачные операционные системы, например Windows ХР, OS/2, UNIX, способны одновременно выполнять несколько программ на одном компьютере.

Однопользовательские и многопользовательские , отличающиеся по числу одновременно работающих пользователей. Многопользовательские операционные системы позволяют нескольким пользователям одновременно работать на одном и том же компьютере.

Главное отличие многопользовательских систем от однопользовательских состоит в наличии у каждого пользователя средств защиты информации от несанкционированного доступа других пользователей, работающих на этом компьютере. Чтобы начать работать, человек должен пройти регистрацию в системе: ввести свое учетное имя (account name) и пароль (password).

Число одновременно работающих пользователей и задач

Поддерживает одну клавиатуру и позволяет работать в данный момент; только с одной задачей

Обеспечивает одному пользователю параллельную работу с несколькими приложениями

Позволяет на одном компьютере запускать несколько задач нескольким пользователям

Позволяет на одном компьютере запускать несколько задач нескольким пользователям

Операционная система разрабатывается под набор команд процессоров конкретного семейства. Для определения вычислительного устройства и операционной системы, на основе которых работает компьютер, применяется термин «платформа». Главным признаком компьютерной платформы является процессор, поскольку другие устройства, такие как материнская плата и память, стандартизованы или имеют непринципиальные отличия. Примеры операционных систем: Windows XP/2003, Windows 7/8, Linux для компьютеров с процессорами корпорации Intel и совместимыми с ними (имеющими аналогичный набор команд); операционная система MacOS для компьютера Apple Macintosh; операционная система Solaris для компьютеров компании Sun; опе- рационная система IBM S/390 для суперкомпьютеров. В мобильных устройствах используются операционные системы Android, iOS и др.

Самыми популярными операционными системами для персональных компьютеров являются версии Microsoft Windows, для которых разработано много прикладных программ. Графический интерфейс поддерживает многозадачный режим, управление виртуальной памятью, возможность подключать разнообразные периферийные устройства и работать в компьютерной сети.

Сетевая операционная система UNIX используется для очень широкого круга аппаратных платформ, практически для любых компьютеров разных производителей, от персональных и до мощных суперкомпьютеров. Это не только многозадачная операционная система, но и многопользовательская, позволяющая нескольким пользователям разделять вычислительные ресурсы компьютера, подключаясь через терминалы к суперкомпьютеру (мэйнфрейму).

Операционная система Linux для персональных компьютеров распространяется свободно (не все разновидности), экономична, поддерживает большинство свойств, присущих другим реализациям UNIX. В России разработана и сертифицирована для работы со всеми видами защищаемой информации, включая государственную тайну, операционная система Alt Linux.

3. Интерфейс операционной системы

Операционная система персонального компьютера должна иметь дружественный интерфейс (удобный как средство общения), быть устойчивой к ошибкам пользователя и удобной для его работы за компьютером.

Интерфейс командной строки применялся до 1990-х гг. в операционной системе персональных компьютеров MS-DOS (англ. Microsoft Disk Operation System – дисковая операционная система). Взаимодействие с системой осуществлялось подачей команд с клавиатуры в виде алфавитно-цифровой последовательности в строку на экране.

Операционная система преобразовывала такие команды в операции, выполняемые компьютером. Команды и имена файлов надо было помнить и точно вписывать. Персональный компьютер, хотя и стоял на столе, еще не мог использоваться непрограммистами.

В конце 1970-х гг. исследования компании Xerox показали, что удобной формой ввода и представления информации является наглядный и понятный язык картинок. Объекты (файлы, устройства, команды, программы) целесообразно представлять в виде легко угадываемых графических образов, манипуляции с которыми должны быть похожи на совершаемые людьми с аналогичными материальными объектами, опираться на естественность усвоения графической информации человеком. Впервые графический интерфейс применила компания Apple в операционной системе Macintosh. Затем компания Microsoft использовала его в операционных системах Windows.

Графический интерфейс пользователя (Graphical User Interface, GUI) – графическая среда, организующая взаимодействие пользователя с вычислительной системой через визуальные элементы управления па экране: окна, списки, кнопки, гиперссылки, значки и др.

Операционная система обеспечивает следующие виды интерфейсов:

· интерфейс между пользователем и программно-аппаратными средствами компьютера (интерфейс пользователя);

· интерфейс между программным и аппаратным обеспечением (программно-аппаратный интерфейс);

· интерфейс между разными видами программного обеспечения (программный интерфейс).

В настоящее время все операционные системы персональных компьютеров обеспечивают взаимодействие с пользователем с помощью графического интерфейса. Графический интерфейс применяется и в большинстве прикладных программ, что помогает даже начинающему пользователю освоить работу в среде операционной системы с файлами, запускать программы и т.д.

Источник: shakhbanova12.blogspot.com

Защита от несанкционированного доступа.

При рассмотрении вопросов, связанных с получением информации, хранящейся и обрабатываемой в компьютерных системах, под основными способами несанкционированного доступа предполагались следующие:

• преодоление программных средств защиты;

• несанкционированное копирование информации;

• перехват информации в каналах связи;

• использование программных закладок;

• использование аппаратных закладок;

• перехват побочных электромагнитных излучений и наводок (ПЭМИН).

При рассмотрении методов защиты мы не будем разделять их по вышеперечисленным способам, так как во многих случаях одни и те же методы оказываются эффективным средством предотвращения различных видов несанкционированного доступа.

Основными способами защиты являются следующие:

• аутентификация пользователей на этапе регистрации их полномочий;

• физическая защита компьютерных систем;

• выявление программных и аппаратных закладок;

Эти (и другие) способы в тех или иных сочетаниях реализованы в программных и программно-аппаратных системах защиты компьютерной информации от несанкционированного доступа. Некоторые из этих систем будут описаны ниже.

Естественно, что для защиты компьютерной информации должен применяться весь комплекс организационных и технических мероприятий, включая физическую охрану территории, введение пропускного режима, осуществление линейного и пространственного зашумления, выявление закладных устройств и т. д. Но они характерны для любых информационных систем, поэтому здесь отдельно рассматриваться не будут.

Аутентификация пользователей на этапе регистрации их полномочий. Разграничение доступа пользователей к ресурсам вычислительных средств сопряжено с использованием таких понятий, как идентификация и аутентификация.

Идентификация — это присвоение субъекту (человеку) или объекту (компьютеру, диску и т. п.) индивидуального образа, имени или числа, по которому он будет опознаваться в системе.

Аутентификация — проверка подлинности объекта или субъекта на основе его идентификационных признаков.

Установление подлинности может производиться человеком, аппаратным устройством или программой вычислительной системы. В автоматизированных устройствах аутентификации в качестве идентификатора обычно используются:

индивидуальные физиологические признаки: отпечаток пальца (рис. 185), контур ладони (рис. 189), изображение сетчатки глаза и др.

Рис. 185. Внешний вид устройства аутентификации по отпечатку пальца

Рис. 186. Внешний вид устройства аутентификации по контур ладони пароли;

специальные устройства-идентификаторы (ТоисЬ Метогу), выполненные в виде брелков — «таблеток», пластиковых магнитных карт и т.п., опознаваемых с помощью специальных устройств считывания информации (см. рис. 187).

Рис. 187. Устройство считывания установленное на компьютере

Каждый из этих признаков обладает своими достоинствами и недостатками. Так, например, пароли часто бывают тривиальными и легко угадываются, кроме того пользователи обычно их записывают в блокнотах; индивидуальные физиологические признаки человека могут изменяться (например, порез пальца руки); устройство-идентификатор может быть утеряно пользователем или украдено у него. Поэтому в настоящее время в системах аутентификации стараются комплексировать разные виды идентификационных признаков: пароль — отпечаток руки, пароль -магнитная карта и т. д.

В результате аутентификации происходит определение полномочий пользователя по допуску к ресурсам вычислительной системы (файлам, базам данных, сегментам памяти) и по видам производимых операций (чтение, запись, выполнение и т. д.).

Проведение аутентификации — принципиально необходимый процесс, присущий всем системам защиты, информации, роль ее особенно возрастает при удаленном доступе в сети.

Физическая защита компьютерных систем предполагает применение таких устройств, которые бы исключали доступ к информации без нарушения физической целостности персонального компьютера.

В ряде случаев принципиальным оказывается применение мер, исключающих негласный (в том числе и регулярный) доступ к компьютеру с целью копирования или модифицирования информации. Для решения этой задачи как нельзя лучше подходят средства физической защиты.

1. Опечатывание системного блока и других элементов компьютерной системы специальными пломбами или печатью руководителя службы безопасности.

Опечатывание системного блока позволяет исключить бесконтрольный несанкционированный доступ к информации на жестком диске (в обход установленной системы защиты) посредством извлечения диска и подключения его к другому компьютеру. Кроме того, данная процедура позволяет устранить опасность нахождения в вашем вычислительном средстве аппаратных закладок, естественно, если вы позаботились провести проверку на их отсутствие до опечатывания компьютера. Не поленитесь после проверки провести опломбирование и всех других компонентов, включая коммутационные кабели, так как современные технологии позволяют установить закладки и в них.

2. Установка специальных вставок в «карман» гибкого дисковода, оборудованных замком с фиксацией на ключ.

Данная мера может применяться как средство защиты от негласного копирования информации, от заражения компьютера вирусами и программными закладками.

3. Применение специальных замков, блокирующих клавиатуру компьютера. Это эффективное средство защиты информации от возможной преднамеренной модификации, а также от заражения компьютерными вирусами и установки программных закладок.

4. Организация хранения магнитных и оптических носителей информации в сейфах либо в запирающихся на замок специальных дискетницах. Позволяет исключить негласное копирование информации с этих носителей, модификацию ее, заражение компьютерными вирусами, внедрение программных закладок.

Выявление программных и аппаратных закладок. Устранение программных закладок в персональном компьютере задача близкая по своей сути к задаче борьбы с компьютерными вирусами. Дело в том, что в настоящее время не существует четкой классификации программ с потенциально опасными воздействиями. Так, например, обычно выделяют программы типа «троянский конь», логические бомбы, вирусы и некоторые другие.

Под «троянским конем» при этом понимают программы, предназначенные для решения каких-то тайных задач, но замаскированные под «благородные» программные продукты. Классическим примером «троянцев» могут служить программы, выявленные в некоторых программах обеспечения финансовых операций локальных банковских сетей.

Программы эти совершали операцию зачисления на счет ее владельцев сумм, эквивалентных «полкопейке». Такие суммы, возникающие в результате банковских пересчетных операций, должны округляться, поэтому исчезновение их оставалось незамеченным. Выявлено воровство было только благодаря быстрому росту личных счетов сотрудников, отвечающих за программное обеспечение. Небывалый рост происходил вследствие огромного числа пересчетных операций. К программам типа «троянский конь» относятся и программные закладки, рассмотренные выше.

К логическим бомбам относят, как правило, программы, совершающие свои деструктивные действия при выполнении каких-то условий например, если тринадцатый день месяца приходится на пятницу, наступает 26 апреля и т. д.

Под вирусами, как отмечалось выше, понимаются программы способные к «размножению» и совершению негативных действий.

Об условности такой классификации можно говорить на том основании, что пример с программой-закладкой в финансовой системе банка может быть отнесен и к логической бомбе, так как событие зачисления «пол-копейки» на личный счет наступало в результате выполнения условия — дробного остатка в результате операции над денежной суммой. Логическая бомба «пятница, тринадцатое» есть ничто иное как вирус, так как обладает способностью к заражению других программ. Да и вообще, программы-закладки могут внедряться в компьютер не только в результате их прямого внесения в текст конкретных программных продуктов, а и подобно вирусу благодаря указанию им конкретного адреса для будущего размещения и точек входа.

Из вышесказанного следует, что для защиты вашего компьютера от программных закладок необходимо соблюдать все требования, изложенные при рассмотрении вопросов борьбы с компьютерными вирусами. Кроме того, необходимо исключить бесконтрольный доступ к вашим вычислительным средствам посторонних лиц, что может быть обеспечено, в том числе, благодаря применению уже рассмотренных средств физической защиты.

Что же касается вопросов борьбы с программными закладками — перехватчиками паролей, то здесь следует отметить следующие меры.

1. Требования по защите от программ-имитаторов системы регистрации:

• системный процесс, который получает от пользователя его имя и пароль при регистрации, должен иметь свой рабочий стол, недоступный другим программным продуктам;

• ввод идентификационных признаков пользователя (например, пароля) должен осуществляться с использованием комбинаций клавиш, недоступных другим прикладным программам;

• время на аутентификацию должно быть ограничено (примерно 30 с), что позволит выявлять программы-имитаторы по факту длительного нахождения на экране монитора регистрационного окна.

2. Условия, обеспечивающие защиту от программ-перехватчиков паролей типа фильтр:

• запретить переключение раскладок клавиатур во время ввода пароля;

• обеспечить доступ к возможностям конфигурации цепочек программных модулей и к самим модулям, участвующим в работе с паролем пользователя, только системному администратору.

3. Защита от проникновения заместителей программных модулей системы аутентификации не предусматривает каких-то определенных рекомендаций, а может быть реализована только на основе проведения перманентной продуманной политики руководителя службы безопасности и системного администратора; некоторым утешением здесь может служить малая вероятность применения вашими конкурентами программ-заместителей ввиду сложности их практической реализации.

Наиболее полно всем изложенным требованиям по защите от программных закладок —перехватчиков паролей отвечает операционная система Windows NT и отчасти UNIX.

Выявлением аппаратных закладок профессионально могут заниматься только организации, имеющие лицензию от Федерального агентства правительственной связи и информации на этот вид деятельности. Эти организации обладают соответствующей аппаратурой, методиками и подготовленным персоналом. Кустарно можно выявить только самке примитивные аппаратные закладки. Если же вы испытываете определенные финансовые трудности и не можете себе позволить заключить соответствующий договор, то предпримите хотя бы меры физической защиты вашего компьютера.

Кодирование информации обеспечивает самый высокий уровень защиты от несанкционированного доступа. В качестве простейшего вида кодирования может рассматриваться обычная компрессия данных с помощью программ-архиваторов, но так как защитить она может лишь от неквалифицированного пользователя, то и рассматриваться архивирование как самостоятельный способ защиты не должно. Однако такое кодирование позволяет повысить криптостойкость других методов при их совместном использовании.

Не касаясь основных методов кодирования рассмотрим только примеры программно-аппаратных и программных систем защиты информации, в которых кодирование выступает одним из равноправных элементов наряду с другими методами защиты.

Программно-аппаратный комплекс «Аккорд». В его состав входит одноплатовый контроллер, вставляемый в свободный слот компьютера, контактное устройство аутентификации, программное обеспечение и персональные идентификаторы DS199x Touch Memory в виде таблетки. Контактное устройство (съемник информации) устанавливается на передней панели компьютера, а аутентификация осуществляется путем прикосновения «таблетки» (идентификатора) к съемнику. Процесс аутентификации осуществляется до загрузки операционной системы. Ко-

дирование информации предусмотрено как дополнительная функция и осуществляется с помощью дополнительного программного обеспечения.

Программно-аппаратный комплекс «Dallas LockЗ.1». Предоставляет широкие возможности по защите информации, в том числе: обеспечивает регистрацию пользователей до загрузки операционной системы и только по предъявлению личной электронной карты Touch Memory и вводе пароля; реализует автоматическую и принудительную блокировку компьютера с гашением экрана монитора на время отсутствия зарегистрированного пользователя; осуществляет гарантированное стирание файлов при их удалении; выполняет помехоустойчивое кодирование файлов.

Программная система защиты информации «Кобра». Осуществляет аутентификацию пользователей по паролю и разграничение их полномочий. Позволяет работать в режиме прозрачного шифрования. Обеспечивает высокую степень защиты информации в персональных ЭВМ.

Программная система защиты «Снег-1.0». Предназначена для контроля и разграничения доступа к информации, хранящейся в персональном компьютере, а также защиту информационных ресурсов рабочей станции локальной вычислительной сети. «Снег-1.0» включает в себя сертифицированную систему кодирования информации «Иней», построенную с использованием стандартного алгоритма криптографического преобразования данных ГОСТ 28147-89.

В качестве примера системы, выполняющей только кодирование информации, можно привести устройство «Криптон-ЗМ».

Напоминаем, что в данном подразделе рассматривались методы защиты, характерные исключительно для компьютерных сетей. Однако полноценная защита информации в вычислительных средствах невозможна без комплексного применения всех вышеописанных организационных и технических мер.

Если работа вашей фирмы связана с выполнением государственного заказа, то скорее всего вам не обойтись без получения лицензии на работу с государственной тайной, а следовательно и проверки аппаратуры на наличие возможно внедренных «закладок» и на наличие и опасность технических каналов утечки информации. Однако если такой необходимости нет, то в ряде случаев можно обойтись и своими силами, так как стоимость подобных работ все же достаточно высока.

Понравилась статья? Добавь ее в закладку (CTRL+D) и не забудь поделиться с друзьями:

Источник: studopedia.ru

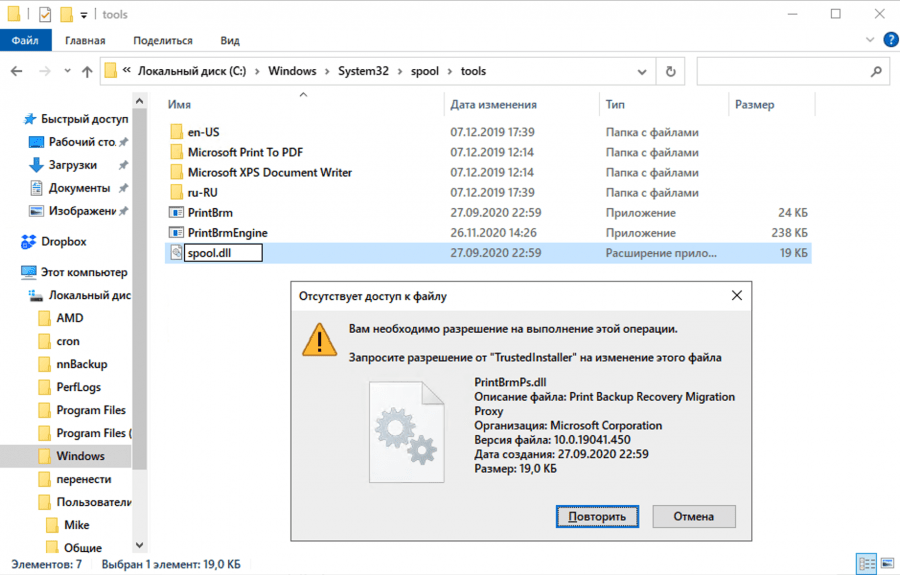

Что такое права доступа

Иногда при работе с файлами можно увидеть такое сообщение — «Отсутствует доступ к файлу». Сам файл есть, он на вашем компьютере, вы его главный и единственный пользователь, но почему-то вам не дают распоряжаться файлами. В чём дело?

А дело в том, что в операционной системе есть две важные сущности, которые отвечают за этот процесс:

- Пользователи — о них мы говорили недавно.

- Права доступа — об этом поговорим сейчас.

При чём тут операционная система

Когда вы хотите что-то сделать с файлом на компьютере, это действие происходит не напрямую: оно проходит через операционную систему. Копирование, переименование, чтение файла — всё через операционку.

Когда операционка получает задачу, например переименовать файл, она может броситься делать это сразу; а может провести какие-то дополнительные проверки — например, существует ли этот файл и нет ли в новом названии запрещённых символов или служебных обозначений. Это делается для безопасности работы компьютера, чтобы он ненароком не сломал сам себя.

Среди проверок может быть и проверка прав доступа.

Что такое права доступа

Так вот, у каждого пользователя в системе есть свои права: они определяют, что может делать этот пользователь, а что нет. Что они включают в себя:

- Какие файлы и папки пользователь может прочитать.

- В какие файлы и папки он может записать данные.

- Какие программы может запустить, какие инструкции исполнить.

Если операционная система видит, что пользователь хочет сделать что-то за пределами своих прав, она должна его остановить.

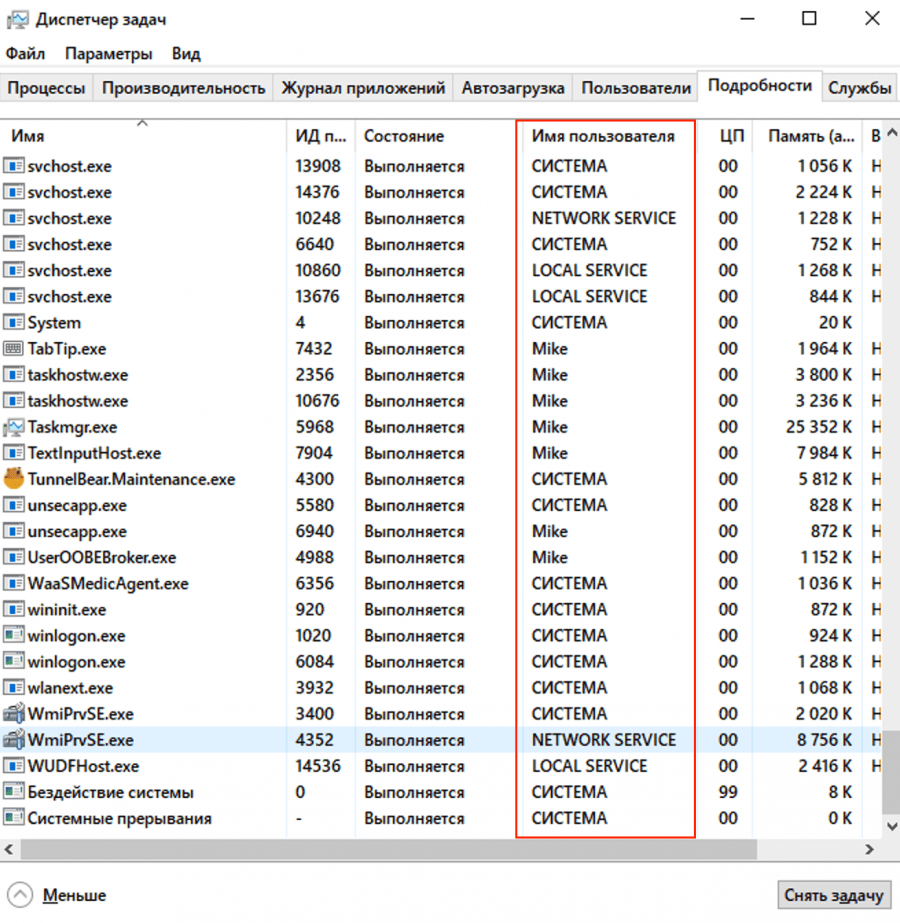

Какие ещё есть пользователи на компьютере кроме нас

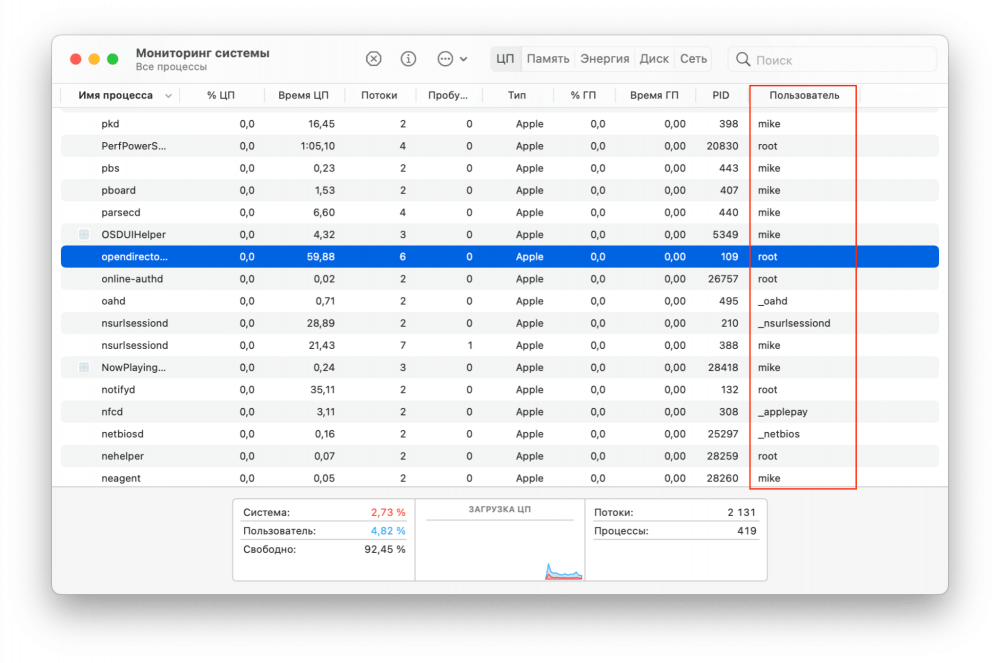

Даже если вы работаете за компьютером в гордом одиночестве, параллельно с вами работают системные службы и сервисы. Обычно у каждой это службы есть либо свой «системный пользователь», либо они объединены в едином пользователе «система»:

- менеджер печати, который отвечает за печать на принтере;

- система работы сети — она следит за всеми сетями и организует доступ к ним для всех приложений;

- системные процессы, которые занимаются техническими задачами — файловой системой, драйверами и приложениями.

Если в Windows открыть диспетчер задач, вы заметите этих скрытых пользователей и службы:

Почему права доступа разные и зачем это нужно

Основная задача разделения прав доступа — чтобы один пользователь не мог помешать работе другого пользователя и системы в целом.

Например, в Windows есть пользователь SYSTEM (Система) или Администратор, а в MacOS и Linux — root. Они отвечают за самые важные параметры и настройки компьютера, поэтому у них самый высокий уровень доступа — они могут делать с любыми файлами что угодно. При этом им могут принадлежать какие-то свои файлы и папки, к которым доступ может быть запрещён для других пользователей.

У других служебных пользователей уровень доступа другой — они могут распоряжаться только своими файлами, но запретить к ним доступ другим пользователям они тоже могут.

А обычному пользователю можно работать только со своими файлами и с теми, к которым разрешили доступ другие пользователи. Поэтому мы можем просматривать разные системные файлы, но удалить что-то действительно важное нам не позволят права доступа.

Чтение, запись и исполнение

Чаще всего в файловых системах используются три категории доступа — на чтение, запись и исполнение. Они могут применяться одновременно или по отдельности для разных категорий пользователей.

Например, одному файлу можно назначить права «Все могут читать, но писать и запускать может только администратор». А какой-нибудь папке общего доступа можно сказать «В тебя могут писать файлы все, читать тоже все».

Как поменять права доступа

В MacOS и Linux права доступа меняются двумя командами:

chown меняет владельца и группу

chmod управляет разрешениями файла

Подробнее про эти команды поговорим в статье про скрипты в операционных системах.

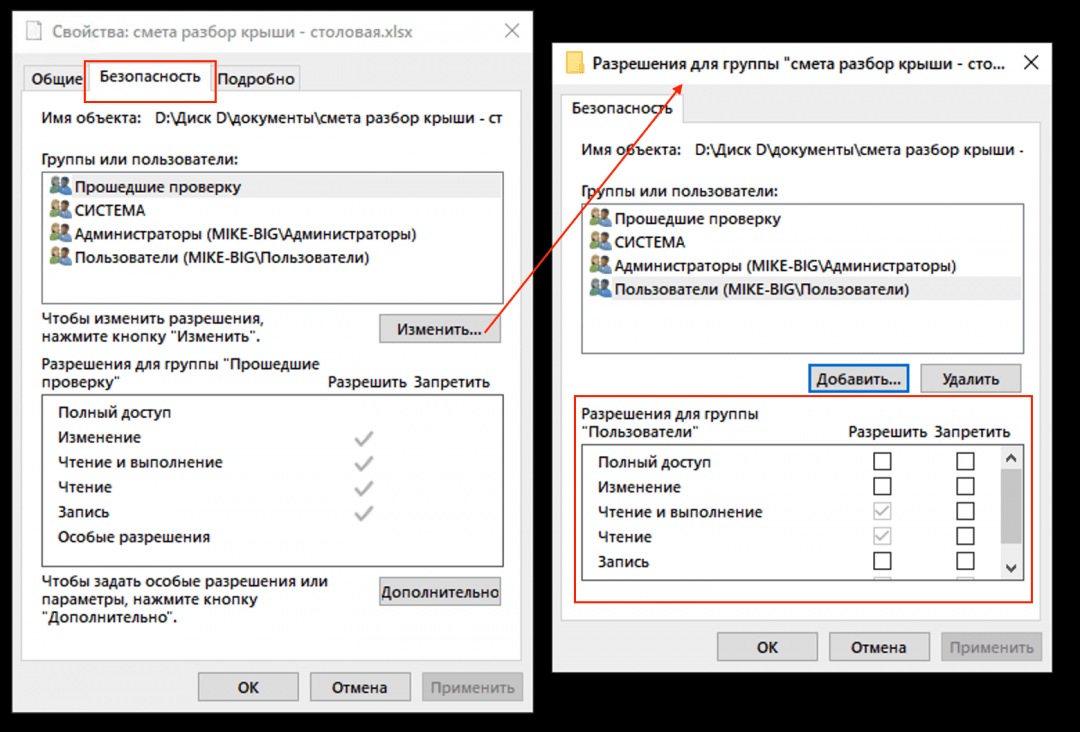

В Windows права доступа меняются сложнее — нужно щёлкнуть правой кнопкой мыши по файлу, выбрать вкладку «Безопасность», в ней нажать кнопку «Изменить» и в новом окне добавить пользователей или настроить права для тех, кто есть в списке:

Как заполучить безграничную власть

Чтобы получить системные права на всё, нужно зайти в неё, имея права суперпользователя или администратора. В Linux это можно сделать двумя способами:

- Залогиниться в «Терминал» под именем и с паролем суперпользователя.

- Перед исполнением опасной команды использовать команду sudo. Она позволяет выполнить следующую за ней команду от имени администратора системы root.

Например, если в Ubuntu набрать в терминале команду sudo rm -rf —no-preserve-root , она сначала спросит пароль администратора системы, а потом начнёт удалять все файлы и папки в текущей папке. Если вы предварительно оказались в корневой папке своей системы, то эта команда молча сотрёт всё, что было на диске, в том числе системные файлы. Системное ядро запаникует, консоль зависнет, и ваш компьютер превратится в тыкву. Это настоящая команда саморазрушения. Пруф:

Что дальше

Кроме файлов с разными правами доступа, на компьютере можно найти скрытые папки. Зачем они нужны и почему они скрытые — об этом поговорим в следующей статье.

Источник: thecode.media