Если вы следите за новостями ИТ и информационной безопасности, то наверняка хотя бы раз слышали о крупных выплатах какому-либо энтузиасту или профессиональному white hacker в рамках Bug bounty. Но что это такое — Bug bounty, как оно работает? Давайте разбираться.

Bug bounty — это инициатива, которая приглашает внешних исследователей безопасности (багхантеров) находить уязвимости в программном обеспечении, веб-приложениях или системах информационной безопасности компании. Багхантеры сообщают об обнаруженных уязвимостях владельцам системы, а затем им предоставляется вознаграждение за их труд и помощь в улучшении безопасности.

Зачастую багхантеры обнаруживают уязвимости, которые могут быть использованы злоумышленниками для несанкционированного доступа к системам, кражи данных или других вредоносных действий. Багхантинг предоставляет компаниям возможность предотвратить такие атаки, улучшив безопасность своих систем. Причём без дополнительной нагрузки на штат собственных специалистов, чьих знаний к тому же может не хватать для обнаружения специфичных уязвимостей.

50+ Сканнеров уязвимостей. Баг Баунти для начинающих.

Преимущества внедрения программы Bug bounty

- Обнаружение новых уязвимостей. Багхантеры, принимающие участие в программе, могут обнаружить уязвимости, которые могли быть упущены внутренней командой разработчиков или тестировщиков. Это помогает предотвратить возможные атаки и снижает риск нарушения безопасности.

- Аудит защитного контура независимыми специалистами. Багхантеры представляют собой независимых экспертов по безопасности, которые имеют возможность взглянуть на систему с другой точки зрения. Они могут заметить проблемы, которые внутренние команды могли упустить.

- Экономическая эффективность. Вместо содержания постоянной команды для проверки безопасности, компании могут использовать программу Bug bounty для привлечения широкого круга специалистов по безопасности. Это позволяет сократить затраты на постоянные рабочие места и обучение персонала.

- Укрепление репутации. Запуск программы Bug bounty свидетельствует о серьёзном отношении компании к безопасности. Это может положительно повлиять на репутацию бренда, так как пользователи и клиенты будут чувствовать себя более защищенными при работе с такой компанией.

- Мотивация для ИБ-специалистов. Багхантеры получают вознаграждение за обнаружение уязвимостей, что помогает привлечь к программе Bug bounty опытных специалистов и повышает шансы на обнаружение критичных уязвимостей.

В целом, программа Bug bounty является эффективным инструментом для повышения безопасности системы и снижения риска возможных атак. Она позволяет компаниям воспользоваться знаниями и опытом широкой общественности, улучшить свою защиту и поддерживать доверие пользователей.

Как работает Bug bounty

Как правило, компании используют публичную платформу и гораздо реже создают собственную программу Bug bounty. Публичная платформа представляет собой онлайн-сервис, который помогает наладить связь между компаниями, заинтересованными в закрытии уязвимостей, и багхантерами, готовыми их искать. Публичный сервис Bug bounty обеспечивает безопасную и структурированную среду для обмена информацией о найденных уязвимостях и процессе вознаграждения. В случае с частными платформами ситуация чуть менее прозрачная, хотя алгоритм взаимодействия остаётся примерно таким же.

Баг Баунти для новичков или как начать в bug bounty? Техники и моя методика.

Отметим, что на публичных платформах есть приватные программы Bug bounty. Ими пользуются компании, которые не хотят афишировать количество и особенности найденных в их инфраструктуре уязвимостей.

Вот как обычно заводится проект компании на публичной платформе Bug bounty:

- Регистрация. Компании, желающие запустить программу Bug bounty, регистрируются на соответствующей платформе (например, BI.ZONE Bug Bounty — российской платформе для багхантинга за вознаграждение). Они указывают информацию о своей системе, особенностях ИТ-инфраструктуры, правилах и размере вознаграждения за уязвимости разных типов.

- Указание на область тестирования. Компания указывает, какие именно части их системы или приложения доступны для исследования багхантерами и какие типы уязвимостей нужно искать.

- Поиск уязвимостей. Багхантеры, которых заинтересовало предложение, начинают искать уязвимости в системе, приложениях или сайте компании. Они могут использовать различные методы, инструменты и техники для обнаружения потенциальных проблем безопасности. Пентесты, физическое проникновение — возможны разные варианты.

- Сообщение об уязвимостях (bug report). Если багхантер обнаруживает уязвимость, он сообщает о ней компании через платформу Bug bounty. Он предоставляет подробное описание уязвимости, инструкции по ее воспроизведению и другую необходимую информацию.

- Проверка и подтверждение. Компания проверяет информацию о найденных уязвимостях, воспроизводит их, оценивает их серьезность и влияние на безопасность системы. Если уязвимость подтверждается, компания отправляет багхантеру вознаграждение. Это могут быть деньги, призы или что-то в этом роде.

Самые популярные Bug bounty платформы

В России есть несколько известных Bug bounty платформ. Например, Yandex Bug bounty, Bug Bounty VK и другие. Корпоративный облачный провайдер Cloud4Y также создал собственную платформу. Если смотреть шире, то можно вспомнить следующие международные платформы для поиска уязвимостей за вознаграждение:

- HackerOne (https://www.hackerone.com/). Одна из самых популярных платформ Bug Bounty. Позволяет запускать программы Bug Bounty и привлекать хакеров-исследователей. Большое сообщество исследователей безопасности, готовых находить уязвимости в системах организаций.

- Bugcrowd (https://www.bugcrowd.com/ ). Платформа Bug Bounty, которая объединяет компании и коммьюнити хакеров-исследователей. Имеет широкий спектр опций для организаций, включая публичные и частные программы Bug Bounty. Обеспечивает поддержку клиентам на всех этапах процесса, включая определение целей, управление программой и расчёт вознаграждений.

- Synack (https://www.synack.com/ ). Платформа, которая объединяет талантливых хакеров-исследователей со специалистами по безопасности внутри организации. Использует специализированные методы тестирования на проникновение, применяет автоматизацию для обнаружения уязвимостей. Сочетает усилия ИИ и человека для обеспечения высокого качества результатов.

- Cobalt (https://cobalt.io/ ). Платформа, которая предоставляет компаниям доступ к множеству хакеров-исследователей и специалистов по безопасности. Поддерживает публичные и приватные программы Bug Bounty. Обеспечивает непрерывный процесс пентестов и поддержку экспертов для решения обнаруженных проблем безопасности.

- Open Bug Bounty (https://www.openbugbounty.org/ ). Платформа, в отличие от остальных, предоставляет возможность хакерам-исследователям находить уязвимости на публичных веб-ресурсах без предварительного разрешения владельцев. Целью является максимальное раскрытие уязвимостей и общественное признание участников. Использует white hacker подход, когда исследователи сообщают компаниям о найденных проблемах для их исправления.

Источник: www.cloud4y.ru

Программа Bug Bounty: как «белые» хакеры могут помочь вашему бизнесу

В последнее время все чаще появляются новости об атаках хакеров на крупные организации. Согласно исследованию компании Cybersecurity Ventures , международного эксперта по информационной безопасности, в 2019 году кибератаки происходили каждые 14 секунд. Также Cybersecurity Ventures заявляют, что сумма планетарного ущерба от кибератак может вырасти до 6 трлн долларов к 2021 году.

Как обезопасить свой бизнес и не допустить взлом корпоративной сети и кражу данных? Одно из возможных решений проблемы — программа Bug Bounty. Опережай хакеров — обратись к «белым» хакерам!

Bug Bounty («вознаграждение за ошибку») — это программа, которая предусматривает денежное вознаграждение или другие бенефиты за нахождение багов, эксплойтов и уязвимостей в работе ПО. Программы Bug Bounty реализованы многими компаниями, в том числе Facebook, Google, Reddit, Apple, Microsoft и др.

Благодаря Bug Bounty багхантеры могут получить неплохой доход. Например, размер одной из самых крупных наград составил 200 000 долларов: так компания Microsoft поблагодарила «белого» хакера за найденную уязвимость в Hyper-V. Apple готова заплатить 1 млн долларов за сообщения об уязвимостях, с помощью которых злоумышленник может осуществить сетевую атаку без участия пользователя, позволяющую выполнить код на уровне ядра с сохранением персистентности.

Способы запуска программы Bug Bounty

Компания может запустить подобную программу самостоятельно, своими силами организовав все процессы и взаимодействия. Опубликуйте на сайте информацию: приглашение участвовать, форму и размер вознаграждения, контактные данные. Дополнительно можно напоминать о Bug Bounty и клиентам в маркетинговых рассылках. За нахождение некритичного бага компании часто дарят мерч, скидки на свою продукцию или сертификаты.

Альтернативным решением может быть запуск внутренней программы Bug Bounty: в этом случае мы обращаемся к сотрудникам компании, лояльной и заинтересованной аудитории. За найденные баги заранее предусмотрите подарки сотрудникам и/или премии.

Еще один способ — обратиться к специальным платформам. На каждой такой площадке работает целое сообщество «белых» хакеров. Они предоставляют компании репорты (отчеты), в которых описаны найденные уязвимости и иногда необходимые шаги для их устранения.

Если вы решили сотрудничать с Bug Bounty платформой, предлагаем вам пару рекомендаций от экспертов Timeweb. Мы запустили Bug Bounty программу около года назад и продолжаем работать с багхантерами на одной из платформ. За это время мы получили около 70 репортов и исправили несколько критических уязвимостей.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

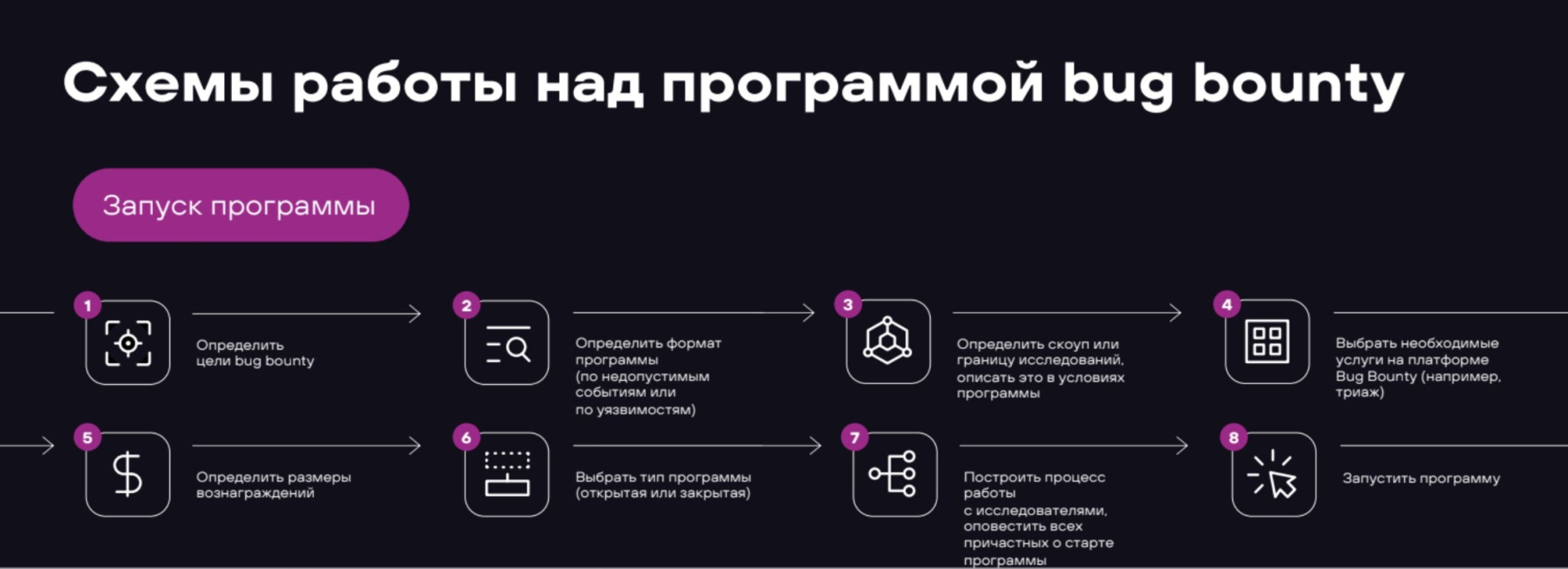

Запускаем Bug Bounty на платформе

Подготовка

- Убедитесь, что вы сделали все, что могли

Перед запуском программы постарайтесь своими силами отыскать все возможные уязвимости. После этого можно обращаться к багхантерам. Конечно, найти самим все баги нереально , поэтому воспринимайте Баг Баунти как дополнительный способ поиска уязвимостей.

- Анализируйте экономическую целесообразность

А стоит ли вообще запускать Bug Bounty программу? Насколько это экономически обосновано? Готовы ли ваши продукты к тому, что сейчас на них накинется толпа голодных багхантеров? Есть и другие способы вытащить максимум уязвимостей.

Например, можно расширить компетенции своего отдела безопасности. Скорее всего, такой вариант будет дешевле, но он позволит найти меньше уязвимостей, чем Bug Bounty программа. Можно обратиться к внешним организациям для проведения аудита. Так вы обнаружите нестандартные, более сложные проблемы.

В случае сотрудничества с Bug Bounty платформами и багхантерами удельная стоимость одной уязвимости будет стоить дороже по сравнению с другими вариантами, но и сложность найденных багов здесь выше.

- Воспользуйтесь услугами внешнего аудита ИБ для одного процесса, продукта или компании в целом

Опционально, но перед запуском программы будет особенно полезно проанализировать все существующие проблемы. Кроме того, внешний аудит сэкономит вам деньги.

Старт Bug Bounty программы

Сейчас, получив опыт работы с Bug Bounty, мы рассматриваем возможность реализовать программу самостоятельно. Однако на момент запуска ни у кого из нас не было понимания, как правильно выстроить процесс, поэтому мы обратились за помощью к Bug Bounty платформам. Проанализировав существующие варианты, мы выбрали наиболее подходящий для нас, оптимальный по количеству багхантеров и стоимости услуг.

Наиболее известные Bug Bounty платформы:

- Hackerone

- Bugcrowd

- Synack

- HackenProof

- Intigriti

- YesWeHack

- Bugbounty Japan

- Отдельно стоит отметить платформу Open Bug Bounty — некоммерческая Bug Bounty платформа, которая объединяет ИБ специалистов-энтузиастов и популяризирует этичный хакинг. Исследователи могут сообщить о найденном баге в работе любого ПО, за что компании предоставляет вознаграждение (денежные выплаты, мерч, скидки или собственную продукцию). Timeweb предоставляет багхантерам бесплатный хостинг.

- Перелопатьте багтрекер

Важно вдоль и поперек знать продукт, который вы планируете отдать на растерзание багхантерам: какие проблемы есть сейчас, какие были, появляются ли систематические ошибки. Эта информация позволит вам сформировать корректный скоуп (scope) — емко, но исчерпывающе дать вводные данные и описать запрос для багхантеров.

В скоупе мы указываем: за какие баги предусмотрена награда, какие уязвимости нам уже известны, как зависит премия от критичности найденного бага и полноты репорта. В скоупе обозначается предметная область, границы тестирования и правила сотрудничества.

- Потратьте достаточно времени на скоуп

Чем больше, тем лучше! Скоуп своего рода публичная оферта с багхантерами. На ее основе решаются, например, все спорные инциденты.

Если все опишем тщательно и подробно — больше шансов получить то, что нам действительно нужно, а нерелевантных репортов, наоборот, будет меньше. Если сформировать скоуп невнимательно, придется платить награду за каждый мелкий и неинтересный баг.

- Не бойтесь устанавливать собственный уровень вознаграждения

Сразу отметим, что политики или лучших практик, как формировать размер награды, просто не существует. Да, можно обратиться к менеджерам Bug Bounty платформы, которые помогут и описать скоуп, и определить уровень вознаграждения. Однако нужно понимать, что это заинтересованные лица, и они опираются на опыт других компаний. При этом у вас могут быть совершенно другие проблемы, процессы и потребности.

Нам кажется, при определении размера вознаграждения стоит опираться на рекомендации, связанные с менеджментом рисков: оцените сложность поиска уязвимости в текущем продукте. Если продукт еще сырой, то и предлагать большую награду странно. При условии, что продукт на рынке давно и многие успели его изучить, можно назначить достойное вознаграждение.

- Установите прозрачную зависимость между критичностью ошибки и размером награды

Чем прозрачнее, тем меньше вопросов к вам! Хорошая практика — привязать размер награды к шкале CVSS (открытый стандарт для оценки критичности уязвимости). В Timeweb мы самостоятельно оцениваем критичность ситуации в зависимости от влияния на бизнес.

- Выработайте регламент работы с репортами

Заранее обсудите, кто за что отвечает: какой отдел проверяет репорт на валидность и релевантность; как быстро разработчики берут в работу репорты; как зависит эта скорость от критичности бага. Если не выработать регламент работы внутри компании, можно нарушить соглашение с платформой, провалить сроки и не успевать вовремя обрабатывать репорты от багхантеров.

Work in progress

- Будьте лояльны к хантерам

Здесь они ваши партнеры и помощники.

Соблюдайте соглашение с платформой, вовремя реагируйте на репорты и награждайте багхантеров за хорошую работу.

Да, мы все люди, и хантеры тоже могут хитрить и лукавить, выдавая одну проблему за разные уязвимости. Будьте внимательны! Важно оговорить, что является одной уязвимостью, а что разными, и подробно описать скоуп, чтобы избежать подобных конфликтов.

Если вы пока не готовы запускать большую кампанию и выделять большой бюджет на работу с Bug Bounty платформами, попробуйте начать с малого: например, эффективно обрабатывать обратную связь от клиентов и использовать ее на благо компании. Подарки или другие вознаграждения в таком случае будут приятным бонусом для пользователей.

Источник: timeweb.com

Bug Bounty: заработай на чужих ошибках

В этой статье я расскажу о Bug Bounty программах, их плюсах и минусах, а также как на этом зарабатывают.

В первую очередь давайте определим что такое Bug Bounty: программа выплата награды за обнаружение проблем в безопасности сервисов и приложений компании. На русский язык уместнее всего это переводится как «Охота за ошибками».

Т.е. это некий свод правил «взаимодействия» с информационными ресурсами компании. Обычно в него входит регламент проведения программы, перечень ресурсов, описание принимаемых уязвимостей, размеры вознаграждения. В классическом исполнении это описание того, что можно «ломать» и сколько багхантер получит за ту или иную уязвимость.

Так выглядит Bug Bounty снаружи. Что это дает компании? В первую очередь непрерывный процесс «проверки на прочность»: специалисты с различным уровнем знаний, инструментарием и часовыми поясами в режиме нон-стоп атакуют ресурсы компании. Со стороны компании задействованы ресурсы на:

- мониторинг систем;

- реагирование и обработка репортов;

- баг-фиксинг (быстры или не очень).

Bug Bounty плюсы и минусы

Теперь остановимся на плюсах и минусах Bug Bounty программ.

Очевидными плюсами будет:

- непрерывность процесса тестирования;

- стоимость (выплаты вознаграждений будут меньше стоимости наемных специалистов);

- большое покрытие.

Очевидными минусами будет:

- большое количество дублей;

- огромное количество отчетов сканеров (фолсов);

- узкая направленность;

- оспаривание и «доказательства» уязвимостей.

Зачастую многие багхантеры, участвующие в программах Bug Bounty ограничиваются своими «коронными» фишками, и не исследуют что-то другое, либо наоборот, ставят под сканеры все подряд в надежде уловить хоть что-то. Это дает разноплановый, но не полный подход к тестированию. Также, огромное количество фолс срабатываний сканеров может завалить команду разработчиков ненужной работой (это и дополнительные проверки и отклики по каждому репорту — которых может быть очень много).

Открытые программы

Большинство компаний представлено на площадках — агрегаторах, таких как HackerOne или BugCrowd.

Многие российские компании открыли как собственные программы, так и профили на HackerOne. Среди них такие компании, как: Яндекс, Майл.ру, QiWi, Вконтакте и многие другие. Да что говорить, если даже у Пентагона есть своя программа Bug Bounty. (Взломать Пентагон, получить деньги и остаться на свободе — похоже на мечту хакера, но уже суровая реальность).

Средняя сумма выплат составляет от $200 до $1000, в зависимости от уязвимости и места ее нахождения.

Вот, например, оценка стоимости обнаруженных уязвимостей в программе «Охота за ошибками» — Яндекс:

- A01. Инъекции 170000 руб. (критичные сервисы); 43000 руб. (прочие сервисы).

- A02. Межсайтовый скриптинг – A05. Межсайтовая подделка запросов 17000 руб. (критичные сервисы); 8500 руб. (прочие сервисы).

- A06. Ошибки конфигурации веб-окружения – A10. Открытое перенаправление 8500 руб.(критичные сервисы); 5500 руб. (прочие сервисы).

Наиболее «дорогие ошибки»

За время проведения Bug Bounty программ многие компании суммарно выплатили суммы в $ с 5 и более нулями (только Фейсбук выплатил более $5.000.000 вознаграждений), однако были и вознаграждения, которые сами по себе были довольно внушительными. Что самое интересное — баги были космического масштаба, но находились они иногда чуть-ли не методом тыка:

На баг, принесший ему $10 000, уругвайский школьник Иезекииль Перейра, наткнулся «со скуки». Студент, мечтающий сделать карьеру в области информационной безопасности, возился с сервисами Google, используя Burp Suite для подмены заголовка хоста в запросе к серверу App Engine (*.appspot.com). Большая часть попыток вернула «404», но на одном из внутренних сайтов — yaqs.googleplex.com, — внезапно обнаружилось отсутствие верификации по логину/паролю и отсутствие каких-либо намеков на защиту.

Выявление известной уязвимости:

Россиянин обнаружил в программном обеспечении соцсети ошибку, которая с помощью специальной картинки позволяла запускать на ее серверах произвольный код. Для этого необходимо было воспользоваться уязвимостью в сервисе ImageMagick, предназначенном для быстрого масштабирования и конвертации изображений в новостной ленте Facebook, сообщает Лента.ру. Леонов случайно наткнулся на ошибку во время тестирования стороннего сервиса, изучил ее и представил всю необходимую информацию техническим службам Facebook, которые устранили уязвимость в ноябре 2016 года. В итоге соцсеть выплатила хакеру вознаграждение в 40 тысяч долларов. В 2014 году рекордную сумму в 33,5 тысяч долларов получил от Facebook специалист по кибербезопасности Реджинальдо Сильва.

Или эпохальный взлом Facebook и обнаружение бэкдора в системе, которые принесли исследователю $10.000: Как я взломал Facebook и обнаружил чужой бэкдор.

Хочу участвовать, что надо делать?

Для тех, кто решил попробовать свои силы и возможности в поиске ошибок могу посоветовать несколько основных этапов, которые приведут к победе:

Следите за новостями. Обновился скоп программы — бегом проверять новые сервисы. Производитель добавил новый функционал, расширил старый или интегрировал сторонний сервис? — большая возможность, особенно в сложной инфраструктуре допустить ошибку.

Упорство. Скрупулезное исследование, не упускать никаких деталей. Хорошая практика будет периодически сравнивать результаты прошлых проверок с текущем состоянием системы.

Поиск. Ищите и обрящете. Большинство крупных багов находят на «не публичных» поддоменах и директориях. Здесь вам пригодятся инструменты по выявлению поддоменов и хорошие листы словарей для брута директорий и поддоменов.

Исследование. Отложите автоматические сканеры, просеивайте веб-приложение (а большинство Bug Bounty связано именно с вебом) как песок сквозь сито для поиска крупинок золота. Здесь я рекомендую использовать Burp Suite или Owasp Zap — лучше инструментов нет. Почти все крупные победы в баутни — результат работы с этими инструментами (практически на любом публичном репорте можно это увидеть).

Исследуйте. Скачайте приложение для локального исследования, если это возможно. Читайте отчеты других участников — это может дать пищу для ума. Тот же взлом фейсбука — многие российские багхантеры видели этот поддомен, даже пытались с ним что-то делать — но «не докрутили». Хорошим подспорьем для этого будет ресурс: The unofficial HackerOne disclosure Timeline

- Блог компании OWASP

- Информационная безопасность

Источник: habr.com