Список инструментов для тестирования на проникновение и их описание

Autopsy

Описание Autopsy

Autopsy — это платформа цифровой криминалистики и графический интерфейс для Sleuth Kit и других цифровых криминалистических инструментов. Она используется правоохранительными органами, военными и корпоративными экспертами для расследования происшедшего на компьютерах. Обычные пользователи могут использовать её, например, для восстановления фотографий с цифровой карты памяти камеры.

Autopsy была создана чтобы быть интуитивно понятной из коробки. Установка проста и мастер проведёт вас по всем шагам.

Расширяемая

Autopsy была создана быть самодостаточной платформой с модулями, которые поставляются из коробки и доступны из сторонних источников. Некоторые из этих модулей обеспечивают:

- Timeline Analysis (анализ активности по времени) — Продвинутый интерфейс графического представления активности в исследуемой системе.

- Hash Filtering (фильтрация по хешам) — Помечает файлы, про которые известно, что они плохие, и игнорирует хорошие файлы.

- Keyword Search (поиск по ключевым словам) — Индексируемый поиск по ключевым словам для поиска файлов, которые упоминают релевантные термины.

- Web Artifacts (веб артефакты) — Извлекает историю, закладки и кукиз из Firefox, Chrome и IE.

- Data Carving (выскабливание данных) — Восстановление удалённых файлов из не распределённого пространства с использованием PhotoRec

- Multimedia (мультимедиа) — Извлекает EXIF из картинок и просмотр видео.

- Indicators of Compromise (индикаторы компрометации) — Сканирует компьютер с использованием STIX.

Быстрота

Second opinion FORENSIC autopsy — Dr Gates

Все хотят результаты ещё вчера. Autopsy запускает фоновые задачи параллельно, используя множество ядер и выводит результаты сразу после их обнаружения. На полное изучение диска могут уйти часы, но уже через минуты, если ваши ключевые слова были найдены в пользовательской домашней папки, вы об этом узнаете.

Рентабельная

Autopsy бесплатна. Если бюджет урезают, без экономически эффективных цифровых криминалистических инструментов не обойтись. Autopsy предлагает те же основные функции, что и другие инструменты для цифровой криминалистики, а также предлагает другие основные функции, такие как анализ веб артефактов и анализ регистра, которые отсутствуют в других коммерческих инструментах.

Ниже список возможностей Autopsy:

- Многопользовательские кейсы: Сотрудничайте с другими коллегами по исследованию в больших кейсах.

- Анализ активности по времени: Показ системных событий в графическом интерфейсе для помощи в идентификации активности.

- Поиск по ключевым словам: Извлечение текста и модули индексного поиска дают вам возможность найти файлы, которые упоминают специфические термины и осуществлять поиск по паттернам регулярных выражений.

- Веб артефакты: Извлечение веб активности из популярных браузеров для помощи в идентификации пользовательской активности.

- Анализ реестра: Используется RegRipper для идентификации доступа к последним документам и USB устройствам.

- Анализ файлов LNK: Определяет ярлыки и открытые документы.

- Анализ электронной почты: Разбор сообщений в формате MBOX, таким как Thunderbird.

- EXIF: Извлекает информацию о геолокации и камере из файлов JPEG.

- Сортировка по типам файлов: Группировка файлов по их типу для поиска всех изображений или документов.

- Воспроизведение медиа: Просматривайте видео и изображений в приложении, внешний просмотрщик не требуется.

- Просмотр миниатюр: Отображает миниатюры изображений для помощи в быстром обзоре картинок.

- Надёжный анализ файловой системы: Поддержка популярных файловых систем, включая NTFS, FAT12/FAT16/FAT32/ExFAT, HFS+, ISO9660 (CD-ROM), Ext2/Ext3/Ext4, Yaffs2 и UFS из The Sleuth Kit.

- Фильтрация файлов по хешам: Отфильтровывание хорошо известных файлов с использованием NSRL и пометка плохих файлов, используя пользовательские наборе хешей в форматах HashKeeper, md5sum и EnCase.

- Тэги: Помечайте файлы тэгами, с произвольными именами тэгов, такими как «закладки», «подозрительные» и добавляйте комментарии.

- Извлечение строк Unicode: Извлекайте строки из не распределённых областей и неизвестных типов файлов на многих языках (арабском, китайском, японском и т. д.).

- Определение типа файла на основе сигнатур и выявление несоответствия расширения файла его содержимому.

- Модуль интересных файлов пометит файлы и папки, основываясь на имени и пути.

- Поддержка Android: Извлечение данных из SMS, журнала звонков, контактов, Tango, Words with Friends и других.

Форматы ввода

Восстановление данных в Autopsy. Введение в форензику за 30 минут

Autopsy анализирует образы дисков, локальные диски или папки с локальными файлами. Образы дисков могут быть как в сыром/dd, так и в E01 формате. Поддержка E01 обеспечивается libewf.

Составление отчётов

Autopsy — имеет расширяемую инфраструктуру отчётности, которая позволяет создавать исследователям дополнительные типы отчётов. Пол умолчанию доступны отчёты в файлах HTML, XLS и Body. Каждый настраивается в зависимости от информации, которую вы хотели бы включить в отчёт:

HTML и Excel: HTML и Excel отчёты предназначены для полностью упакованных и разделённых отчётов. Они могут включать ссылки на файлы с тэгами, а также вставленные комментарии и пометки исследователей, а также другие автоматические поиски, которые выполняет Autopsy во время анализа. Сюда относятся закладки, веб история, недавние документы, встреченные ключевые слова, встреченные совпадения с хешами, установленные программы, подключённые устройства, кукиз, загрузки и поисковые запросы

Файл Body: В основном для использования с анализом активности по времени, этот файл будет включать временные метки MAC (последняя модификация или запись, доступ или изменение) для каждого файла в формате XML для импорта внешними инструментами, такими как mactime в Sleuth Kit.

Следователи могут сгенерировать более чем один отчёт за раз, а также редактировать существующие или создавать новые модули для настройки поведения под их специфичные потребности.

Лицензия: Apache License Version 2.0

Справка по Autopsy

Примечание: Справка в большей степени относится к устаревшей Linux версии, больше не актуально.

/usr/bin/autopsy [-c] [-C] [-d evid_locker] [-i device filesystem mnt] [-p port] [remoteaddr]

-c: форсировать куки в URL -C: принудительно БЕЗ куки в URL -d dir: указать директорию с доказательствами -i устройство файловой системы mnt: Указать для живого анализа -p порт: указать порт сервера (по умолчанию: 9999) remoteaddr: указать хост для браузера (по умолчанию: localhost)

Руководство по Autopsy

Примечание: Руководство в большей степени относится к устаревшей Linux версии, больше не актуально.

ИМЯ

autopsy — обозреватель криминалистического вскрытия.

СИНОПСИС

autopsy [-c] [-C] [-d evid_locker] [-i device filesystem mnt] [-p порт] [адрес]

ОПИСАНИЕ

По умолчанию, autopsy запускает Autopsy Forensic Browser (обозреватель криминалистического вскрытия) на порту 9999 и принимает подключения с localhost. Если указан ключ -p с портом, тогда сервер открывает этот порт и если указан адрес, то подключения принимаются только для этого хоста. Когда задан аргумент -i, autopsy переходим в режим живого анализа.

-c

Принудить программу использовать кукиз даже для localhost.

-C

Принудить программу не использовать кукиз даже на удалённых хостах.

-d evid_locker

Директория, где сохраняются кейсы и хосты. Это перезаписывает значение LOCKDIR в conf.pl. Путь должен быть абсолютным (т. е. начинаться с /).

-i device filesystem mnt

Указать информацию для режима живого анализа. Эту опцию можно указать так много раз, как нужно. Поле device для устройства с сырой файловой системой, поле filesystem для типа файловой системы, и поле mnt для точки монтирования файловой системы.

-p порт

TCP порт для прослушивания сервером.

адрес

IP адрес или имя хоста, где размещается следователь. Если используется localhost, то в URL должен использоваться ‘localhost’. Если вы используете в URL реальное имя хоста или IP, то подключение будет отклонено.

При запуске, программа отобразит URL для копирования в HTML браузер. Браузер должен поддерживать фреймы и формы. Autopsy Forensic Browser позволит исследователю анализировать образы: просматривать файлы, блоки, узлы, искать по блокам. Программа генерирует оотчёты, которые включают время создания, имя следователя и знчение MD5 хешей.

ПЕРЕМЕННЫЕ

Следующие переменные могут быть установлены в conf.pl.

USE_STIMEOUT

Когда установлена на 1 (по умолчанию 0), сервер выйдет после STIMEOUT секунд нективности (по умолчанию это 3600). Эти настройки рекомендуются, если не используются кукиз.

BASEDIR

Директория, где размещаются дела и криминалистические образы. Образы должны иметь простое имя только из букв, цифр, ‘_’, ‘-‘, и ‘.’. (Смотри ФАЙЛЫ).

TSKDIR

Директория, где размещены исполнимые файлы Sleuth Kit.

NSRLDB

Размещение NIST National Software Reference Library (NSRL).

INSTALLDIR

Директория, где была установлена Autopsy

GREP_EXE

Размещение бинарника grep(1).

STRINGS_EXE

Размещение бинарника strings(1).

ФАЙЛЫ

Evidence Locker

Это где сохраняются все дела и хосты. Это директория, которая будет включать поддиректории для каждого дела. Каждая директория будет иметь поддиректорию для каждого хоста.

Это файла настройки дел для конкретного дела (кейса). Он содержит описание дела и поддиректории по умолчанию для хостов.

/investigators.txt

Этот файл содержи список следователей, который будут использовать этот кейс. Это используется только для ведения журнала, а не для аутентификации.

Это файл, где сохранены подробности настройки хоста. Он сход с файлом ‘fsmorgue’ из предыдущей версии Autopsy. Он имеет записи для каждого файла на хосте и содержит описание хоста.

md5.txt

Некоторые директории будут иметь внутри этот файл. Он содержит MD5 значения для важных файлов в директории. Это делает простым валидацию целостности образов.

Примеры запуска Autopsy

Запустить Autopsy со значениями по умолчанию:

sudo autopsy

Установка Autopsy

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Установка в Windows

Скачайте файл установщика на официальном сайте и следуйте подсказкам графического мастера установки.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Autopsy

Инструкции по Autopsy

Ссылки на инструкции будут добавлены позже.

Источник: kali.tools

Autopsy

Autopsy — простая в использовании программа, разработанная с целью облегчения расследования виртуальных преступлений. Она позволяет выявить факты взлома ПК, а также произвести проверку его последствий.

О программе

Программа является графической оболочкой для The Sleuth Kit — программой, обладающей обширным функционалом, но являющейся довольно сложной в использовании из-за необходимости работы через командную строку. Благодаря Autopsy, все необходимые функции станут доступны пользователям без каких-либо усилий. Кроме того, программа обладает поддержкой множества модулей, значительно расширяющих базовый набор возможностей.

Некоторые возможности, получаемые при помощи дополнительных модудей:

- Просмотр событий на временной шкале (присутствует видеоурок).

- Выявление вредоносных файлов.

- Индексированный поиск по ключевому слову.

- Извлечение истории, закладок и cookies из браузеров Google Chrome, Mozilla Firefox и Internet Explorer.

- Восстановление удалённых данных, при помощи PhotoRec.

- Извлечение EXIF-данных из фотографий.

- Сканирование компьютера при помощи STIX.

Источник: freesoft.ru

Как пользоваться Autopsy (инструкция, обзор, мануал)

Мануал

Автор Martyshkin На чтение 7 мин Опубликовано 09.06.2020

Сегодня рассмотрим анализ образа виртуальной машины с помощью инструмента Autopsy.

Для начала пару слов о программе:

Autopsy позволяет исследовать жесткий диск или мобильное устройство и восстановить с него улики. Autopsy является цифровой платформой судебно-криминалистической экспертизы. Инструмент используется правоохранительными органами, военными и корпоративными экспертами для расследования того, что произошло на компьютере.

Программное обеспечение является свободным в распространении, для установки на Windows используется установщик msi. Поддерживается Linux (входит в состав дистрибутива Kali Linux) и MAC OS. Autopsy может использоваться как для банального восстановления данных, так и при проведении расследований инцидентов информационной безопасности, сбора доказательной базы, в ряде случаев, и благодаря гибкой настройки для поиска информации, будет полезен и коллегам из экономической безопасности. Рассмотрим его функционал и поговорим о том как им пользоваться .

Наша задача будет состоять в том, чтобы анализировать файловую систему образа виртуальной машины VirtualBox, с отформатированным системным разделом. Загрузка через программы виртуализации не обеспечит нам запуск системы. Итак приступим.

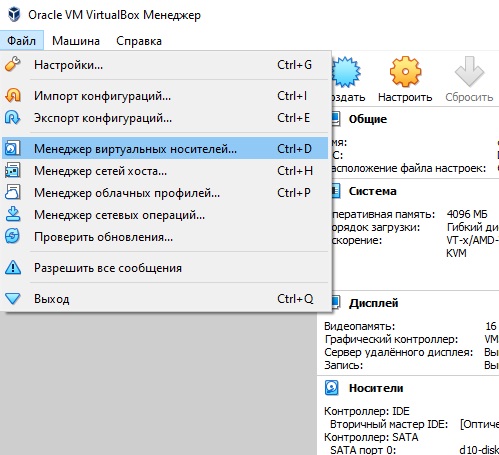

Для начало нам необходимо конвертировать файл образа из формата vdi в формат vdmk. Autopsy , к сожалению работает только с форматами vdmk и vhd. Для преобразования используем VirtualBox. Конвертер VirtualBox позволяет преобразовывать из поддерживаемые программой форматов виртуальных жёстких дисков в другие (например VMware). Для этого в меню VirtualBox перейдем в Файл -> Менеджер виртуальных носителей.

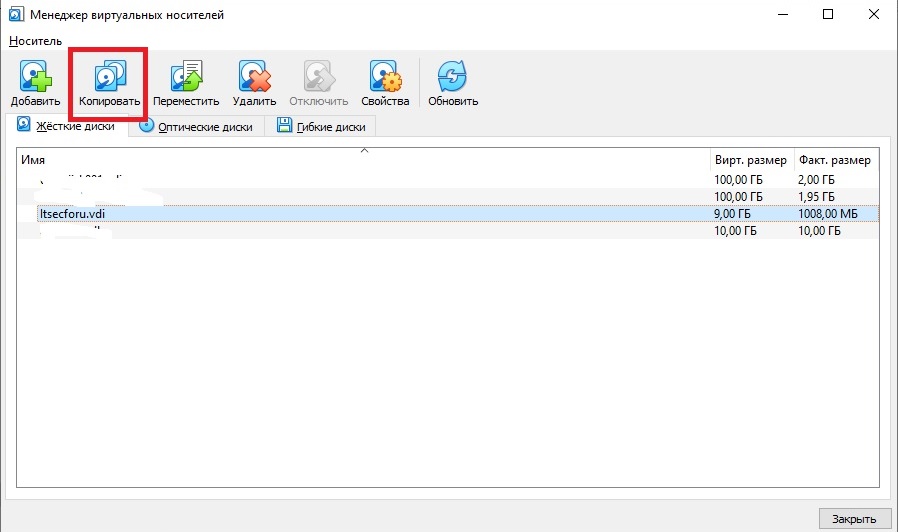

Выберем файл образа itsecforu.vdi (кнопка “Добавить”) и нажмем “Копировать”

Выбираем наш образ диска, жмем далее. Для нашего примера выбираем формат VMDK (Virtual Machine Disk), выбираем динамический или фиксированный образ диска, жмем далее, выбираем директорию для сохранения нового образа диска и нажимаем кнопку копировать. В итоге мы получили файл itsecforu.vmdk. Стоит отметить, что в качестве источника данных в Autopsy могут выступать:

1. Образы диска и файлы виртуальных машин: файл или набор файлов, содержащих копию жесткого диска, ssd карты или образа жесткого диска

2. Локальный диск или USB-накопитель

3. Локальные файлы и папки

4. Файлы неразмеченных областей

5. Результаты работы Autopsy Logical Image (компонент Autopsy)

6 .Экспорт текста XRY: результаты экспорта текстовых файлов из XRY. ( формат XRY с самого начала был разработан с учетом требований судебно-криминалистической защиты информации)

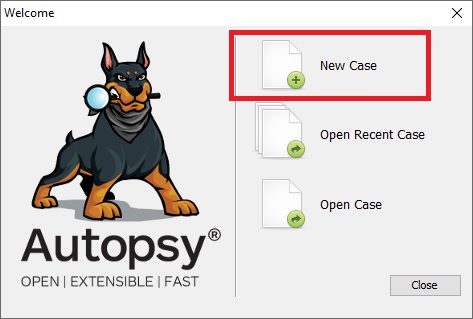

Рассмотрев форматы источников, вернемся к нашей задаче. Для начала запускаем Autopsy и в открывшемся окне выбираем new case

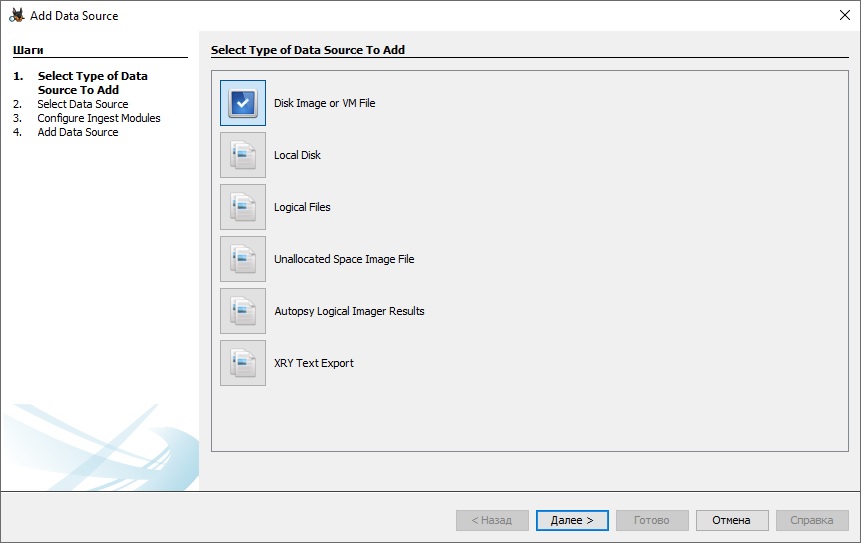

Вводим название дела, выбираем директорию хранения базы данных , однопользовательский режим (в нашем случае) и жмем “Далее”, пропускаем блок с доп. информацией и жмем “Готово”. После создания дела нам предлагается выбрать источник данных, в нашем случае выбираем Disk Image or VM File и жмем “Далее”

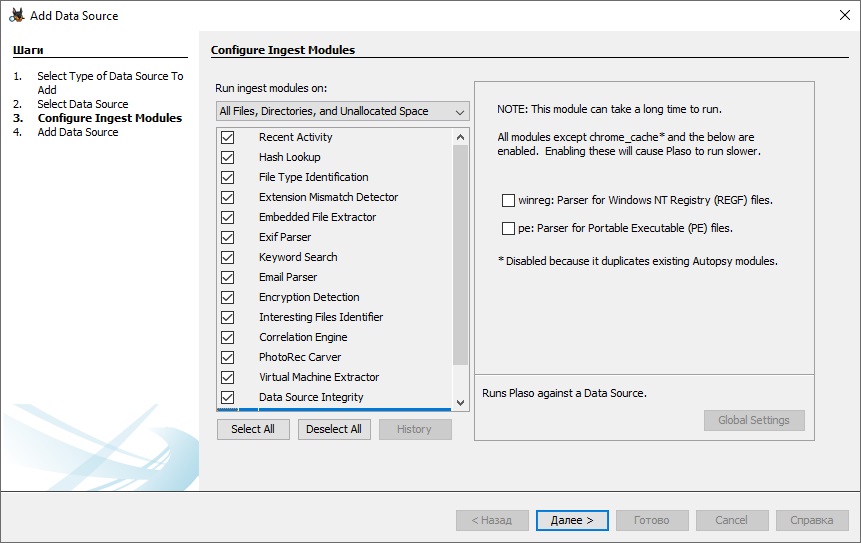

В разделе Select Data Source указываем путь хранения файла itsecforu.vmdk , временную зону и размер сектора, опционально можно указать значения хэша и жмем “Далее”. Теперь необходимо указать какие доступные модули будут использоваться при работе с образом виртуальной машины. Мы выберем все и кратко поясним, что делают основные модули

1. Recent Activity Module – модуль позволяет извлечь активность пользователя, веб запросы, загрузки, закладки браузера, файлы cookie и тд. Анализирует реестр – установленные и запускаемые программы, данные об подключенных USB устройствах, извлекает данные из корзины.

2. Hash Lookup -модуль вычисляет хэш-значения MD5 для и ищет хэш-значения в базе данных, чтобы определить, является ли файл известным. Для его работы необходимо добавить базу хэшей. поддерживается огромная база NIST NSRL, которая содержит хэши известных файлов Windows/PC,Android, iOS. Отметим, что использование NIST NSRL ускоряет ваши исследования, поскольку вы можете игнорировать известные файлы.

3. File Type Identification – определяет файлы на основе их внутренних подписей и не полагается на расширение файлов. Autopsy использует библиотеку Tika, (обнаруживает и извлекает метаданные и текст из более чем тысячи различных типов файлов). Может быть гибко настроено пользователем правилами.

4. Embedded File Extraction -модуль открывает ZIP, RAR, другие форматы архивов, Doc, Docx, PPT, PPTX, XLS и XLSX и отправляет извлеченные файлы из этих файло для анализа. В случае зашифрованных архивов, при наличие пароля, позволяет расшифровать эти архивы.

4. EXIF Parser – м одуль извлекает информацию EXIF (служебную информацию) из полученных изображений. Позволяет определить географические координаты места, где был сделан снимок, время, когда был сделан снимок, типа (модель) камеры, используемой для съемки изображения и ее некоторые настройки .

5. Extension Mismatch Detector -модуль поиска несоответствий расширений. Этот модуль может выдавать множество ложных срабатываний, т.к. например многие файлы переименовываются в “.tmp.” или “bak”

Можно уменьшить количество ложных срабатываний, сосредоточившись на типах файлов. По умолчанию используются только мультимедиа и исполняемые файлы

4. Keyword Search Module – напоминает поиск по ключевым словам в DLP системах. Он извлекает текст из поддерживаемых форматов файлов, таких как текстовый формат txt, документы MS Office, PDF-файлы, электронная почта и многие другие. Существует также параметр для включения оптического распознавания символов (OCR). C его помощью текст может быть извлечен из поддерживаемых типов изображений.

При включение этой функции поиск займет больше времени и результаты не являются совершенными.

5. Email Parser Module – модуль идентифицирует файлы формата MBOX, EML и PST на основе подписей файлов. Добавляет вложения в качестве дочерних элементов сообщений, группирует сообщения в потоки.

6. Encryption detection module – модуль помечает файлы и тома, которые являются зашифроваными или могут быть такими.

Модуль ищет следующие типы шифрования:

- Любой файл, который имеет энтропию, равную или превышающее порог в настройках модуля

- Защищенные паролем файлы Office, PDF-файлы и базы данных Access

- Разделы BitLocker

- SQLCipher

- VeraCrypt

7. Interesting Files – модуль поиска файлов и каталогов, которые соответствуют набору заданных правил (например имя+ тип файла+ размер). Это может быть полезно, если вам всегда нужно проверить, находятся ли файлы с данным именем или способом в источнике данных, или если вы всегда заинтересованы в файлах с определенным типом.

8. Virtual Machine Extractor –модуль анализирует виртуальные машины, найденные в источнике данных.Обнаруживает файлы vmdk и vhd и делает локальную копию их, не требует конфигурации.

9. Plaso Module -модуль использует инструмент Placo с открытым исходным кодом для анализа различных журналов и типов файлов для извлечения временных меток, визуализирует данные в виде гистограммы.

10. Android Analyzer – модуль позволяет анализировать SQLite и другие файлы с устройства Android. Модуль должен быть способен извлекать следующие данные: Текстовые сообщения ( SMS / MMS), журнал вызовов, контакты, GPS из браузера и Google MapsGPS из кэша.Wi-Fi.

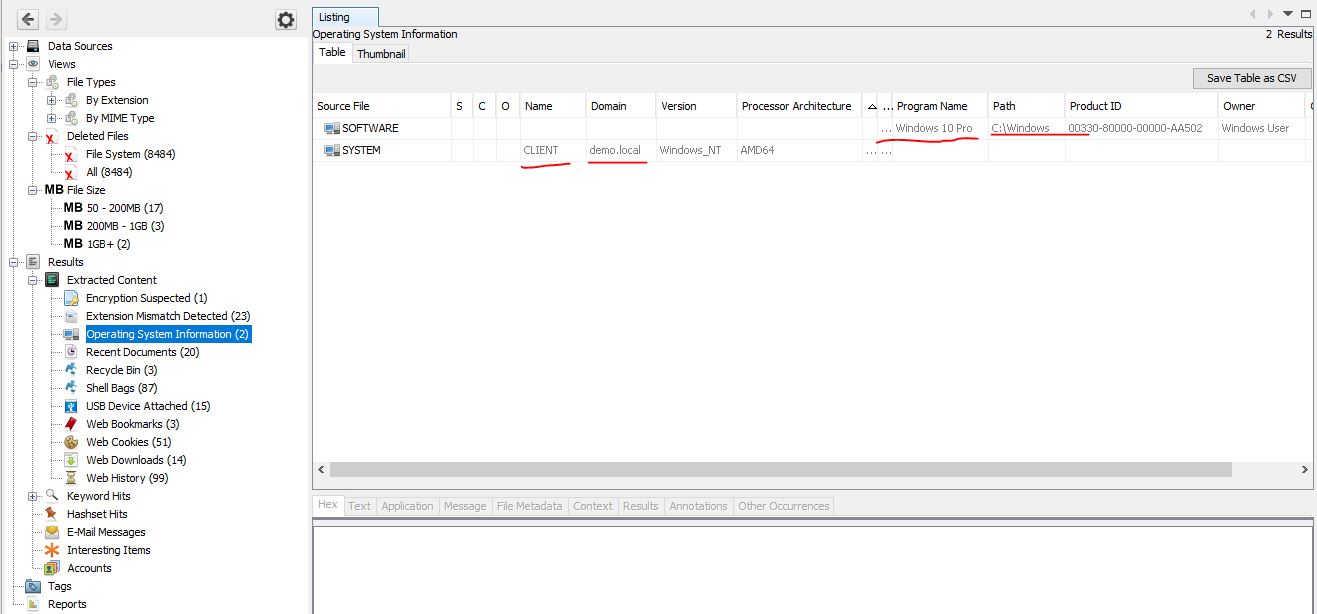

После выбора модулей запускается процесс работы Autopsy, осталось подождать результатов. После отработки модулей видим следующую картину: слева дерево подкаталогов -справа детальное отражение. Теперь можем приступать к анализу содержимого. Например, в Ветке Exracted Content и блоке Operation System видим данные домена, имя хоста, версии ОС и т.д.

В блоке USB Device , к примеру, видим что подключался ключевой носитель Jacarta, компании Alladin

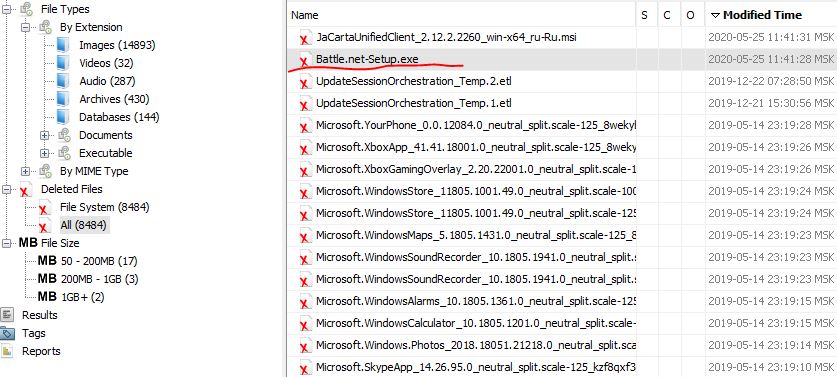

В ветке Deleted Files мы видим удаленный пользователем установочный файл клиента Battle.net от компании Bllizzard (Warcraft).

Как Вы видите, много чего можем найти исследуя диск.

Сразу отметим, что для детального рассмотрения всего функционала уйдет не одна статья, здесь же мы лишь прикоснулись и слегка его пощупали. Однако мы постарались емко, доступно и на примерах рассмотреть функционал. Вопросы пишите в комментариях.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Источник: itsecforu.ru