3 простых шага по исправлению ошибок APPVERIFIER.EXE

Tip: В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки appverifier.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

Очистите мусорные файлы, чтобы исправить appverifier.exe, которое перестало работать из-за ошибки.

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Clean Junk Files».

- Когда появится новое окно, нажмите на кнопку «start» и дождитесь окончания поиска.

- потом нажмите на кнопку «Select All».

- нажмите на кнопку «start cleaning».

Очистите реестр, чтобы исправить appverifier.exe, которое перестало работать из-за ошибки

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Fix Registry problems».

- Нажмите на кнопку «select all» для проверки всех разделов реестра на наличие ошибок.

- 4. Нажмите на кнопку «Start» и подождите несколько минут в зависимости от размера файла реестра.

- После завершения поиска нажмите на кнопку «select all».

- Нажмите на кнопку «Fix selected».

P.S. Вам может потребоваться повторно выполнить эти шаги.

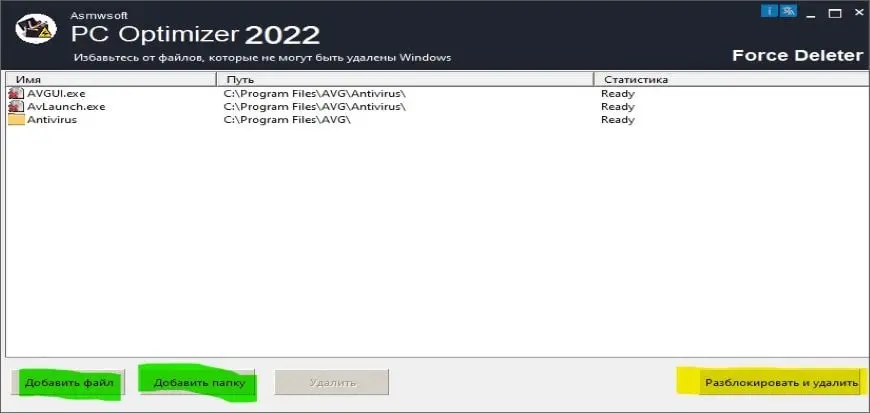

Как удалить заблокированный файл

- В главном окне Asmwsoft Pc Optimizer выберите инструмент «Force deleter»

- Потом в «force deleter» нажмите «Выбрать файл», перейдите к файлу appverifier.exe и потом нажмите на «открыть».

- Теперь нажмите на кнопку «unlock and delete», и когда появится подтверждающее сообщение, нажмите «да». Вот и все.

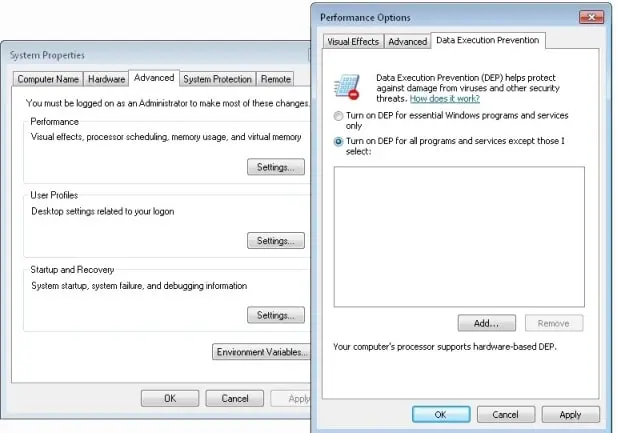

Настройка Windows для исправления критических ошибок appverifier.exe:

- Нажмите правой кнопкой мыши на «Мой компьютер» на рабочем столе и выберите пункт «Свойства».

- В меню слева выберите » Advanced system settings».

- В разделе «Быстродействие» нажмите на кнопку «Параметры».

- Нажмите на вкладку «data Execution prevention».

- Выберите опцию » Turn on DEP for all programs and services . » .

- Нажмите на кнопку «add» и выберите файл appverifier.exe, а затем нажмите на кнопку «open».

- Нажмите на кнопку «ok» и перезагрузите свой компьютер.

Как другие пользователи поступают с этим файлом?

Всего голосов ( 202 ), 133 говорят, что не будут удалять, а 69 говорят, что удалят его с компьютера.

appverifier.exe Пользовательская оценка:

Как вы поступите с файлом appverifier.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с appverifier.exe файлом

- (appverifier.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

- (appverifier.exe) перестал работать.

- appverifier.exe. Эта программа не отвечает.

- (appverifier.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

- (appverifier.exe) не является ошибкой действительного windows-приложения.

- (appverifier.exe) отсутствует или не обнаружен.

APPVERIFIER.EXE

Описание файла: appverifier.exe Файл appverifier.exe из unknown company является частью unknown product. appverifier.exe, расположенный в c:windowsinstallerappverifier.exe с размером файла 1406 байт, версия файла Unknown version, подпись 8e270478f52a586ddec5c17405a63589.

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

Источник: www.exedb.com

Application Verifier для программиста: тестирование Windows-приложений

Возможно в Вашем проекте и не пишут try < /* code */ >catch (. ) < >для того чтобы избежать исключений при работе с памятью, умеют закрывать хендлы и знают о виртуализации Windows Vista, а программы никогда не падают по непонятным и редко повторяемым причинам.

Тогда Вам повезло, можете переходить к следующему топику.

Но иногда происходят, казалось бы, странные вещи. Программа «падает» на ровном месте, память куда-то утекает, а еще один раз вам звонили с жалобой на странное поведение программы, работающей на сервере 24/7, но вы конечно «завернули» их проблему, убедив, что она аппаратно-зависимая, и ладно. Всё-таки разработка программ под Windows дело нередко хитрое, и от ошибок по невнимательности или из-за незнания архитектуры никто не застрахован. Я не буду учить, как этих ошибок не допускать — сам не знаю. Но вот одно средство для эффективной отладки могу посоветовать.

Речь пойдет о Microsoft Application Verifier. Но это не отладчик. Напротив, без отладчика, сама по себе, штука относительно бесполезная. А вот в совокупности с ним позволяет детектировать ряд важных платформо-зависимых проблем.

Кроме того, не удастся получить сертификат «Сompatible with windows 7» без прохождения тестирования с использованием AppVerifier (собственно для “Vista Certified” так же, но об этом, видимо, говорить не принято). А этот сертификат — для пользователя некоторая гарантия, что получившая его программа, может лучше и не сделает, но хотя бы не навредит. Ладно, «вода» закончилась, приступим к делу.

Способ применения

Скачать и установить AppVerifier для Хаброчеловека, уверен, не сложность. Запустим (из под real-администратора, под Vista+ по-другому и не выйдет) его графическую оболочку:

Слева список приложений для тестирования; справа – список секций на проверку для выбранного приложения. В MSDN утверждается, что AppVerifier предназначен для тестирования программ на C++, но в целом применим для любого native кода.

Графическая оболочка не производит никаких тестов, только дает возможность выбора нужных пунктов. Сами проверки реализуются благодаря так называемым «слоям», динамически подключаемым библиотекам vfbasics, vfcompat, vfLuaPriv, vfprint (на них можно полюбоваться в папке system32 ). При запуске тестируемого приложения они подключаются к нему и перехватывают вызов системных функций, таких как HeapAlloc, GetTickCount, CloseHandle и многих других. Перехватчик производит ряд дополнительных проверок, затем вызывает оригинальную функцию, и поэтому, за исключением нескольких рассматриваемых далее случаев, это не скажется на работе тестируемого приложения. Разве что будет заметна некоторая потеря производительности. Субъективно в худшем случае программа «замедлится» в пять раз, а нужны ли какие-нибудь конкретные цифры или нет – оставлю на ваше усмотрение.

Здесь есть важная особенность: несмотря на то, что мы при добавлении выбираем файл тестируемого приложения, проверки привязываются только к его имени без пути. С одной стороны, можно не беспокоиться в какой конфигурации (и в какую папку) собирать проект (обычно папки для Debug и Release разные), но с другой – можно забыть об установленных проверках, и запуская программу с рабочего стола, удивляться, что она «не работает».

Про смысл тест-пунктов поговорим чуть позже, а сейчас добавим, к примеру notepad.exe и установим все галки. Запустим блокнот, добавим пару строчек, попробуем сохранить. О-па, неудача:

Не единственный исход ситуации, возможно, вы получите другое окно предупреждения, или вообще обойдется без него. Что же случилось? Обратимся снова к графической надстройке AppVerifier. На сей раз выберем пункт Logs из главного меню, увидим список лог-файлов ассоциированных с тестируемыми приложениями. По логу на запуск.

Физически эти лог файлы находятся в папке AppVerifierLogs в корне пользовательского профайла. Прочитать их голыми руками будет трудно (бинарный формат), поэтому тыкаем кнопочку “View” для соответствующего лога. Произойдет его дамп в xml и открытие дефолтной программы просмотра для xml:

Для тех кто внимательно следил: ошибка изображенная на этом скриншоте не соответствует сообщению об ошибке (которе является нормальным поведением программы) с предыдущего скриншота, а происходит чуть позже.

Тут и краткое описание проблемы, и stack trace. И от меня подсказка, как искать ошибки, а не предупреждения. Кстати сказать, если ошибки присутствуют, то программа не получает сертификации на совместимость с Vista/Win7. Постойте, но это же блокнот?! Ну да, только тссс.

Лечение больного

Теперь запускаем отладчик. Пусть это будет отладчик, встроенный в студию, или бесплатный WinDbg из состава Debugging Tools for Windows (он конечно более навороченный, но сейчас это не имеет значения).

А вот и наш больной:

int _tmain( int argc, _TCHAR* argv[])

<

int *p = new int ();

delete p;

*p = 0; // p = 0 will be OK, but *p = 0 is error!

>

Потенциальную опасность этого фрагмента легко оценить, если бы строки с delete и перезаписью памяти были растянуты по времени. Но ни в дебажной, ни в релизной сборке такая проблема не детектируется (Visual Studio, конфигурация по умолчанию).

Теперь добавляем программу на тестирование группы Basics в Application Verifier. И запускаем её из под отладчика (из студии по F5, например). AppVerifier заговорил с нами голосом студии:

А в Debug Output показывается соответствующее структурное исключение:

=======================================

VERIFIER STOP 00000013: pid 0xB54: First chance access violation for current stack trace.

02B59FF8 : Invalid address causing the exception.

0082142F : Code address executing the invalid access.

0013F670 : Exception record.

0013F68C : Context record.

Оно рассказывает, что за исключение (00000013), с каким адресом памяти (02B59FF8) и по какому адресу кода (0082142F) произошло. Счастливчикам, скачавшим Windows Debug Symbols покажут и место в исходном коде, где произошла проблема и Stack Trace, который привел к исключению.

Ну что ж, эту проблему мы нашли, а значит исправили. Для других классов ошибок алгоритм работы сохраняется, но процедура исправления может быть не такой тривиальной.

Детектируемые проблемы

Давайте теперь разберемся, какие проблемы позволит выявить нам AppVerifier. Все опции тестирования разделены на группы. Исключая группу «Low Resource Simulation» и тестов «TimeRollOver» и «HighVersionLie» проверки не меняют поведения приложения (в случае, если не будет обнаружено ошибок).

1. Искажающие проверки

1.1. Low Resource Simulation

Вот она причина падения блокнота. Тесты этой группы позволяют смоделировать поведение системы при нехвате ресурсов. Приложению запросто могут отказать (по датчику случайных чисел) в выделении памяти, создании файла, Event’а, окна, записи в реестр.

Обычно есть некоторое «спокойное» время около 2-5 секунд, когда приложению разрешается пользоваться ресурсами в полную силу; сделано это, чтобы приложение вообще смогло запуститься (это придумали не так давно, раньше было грустнее). Нормальным поведением программы является стабильность; показ предупреждающих диалогов, но не «падения». Так что в коде нужно бы предусматривать данные ситуации.

1.2. TimeRollOver в группе Misc

Рассмотрим следующий пример кода, который выполняет действие action несколько раз, но не более одной секунды:

DWORD time_end = GetTickCount() + 1000; // 1s timelimit

do < action(); >while (GetTickCount() < time_end);

Подвох виден невооруженным глазом; если time_end очень близко к DWORD_MAX , но меньше чем DWORD_MAX-1000 , а action() иногда выполняется больше секунды, то цикл проработает немного дольше, чем хотелось бы. А именно 50 суток (DWORD_MAX / (1000 * 60 * 24)).

И это не единственный случай, что Вы скажете про следующий фрагмент?

char buf[8];

sprintf(buf, «%i» , GetTickCount());

Для диагностики подобных проблем проверка TimeRollOver «прогоняет» значение функции GetTickCount() быстрее. Полный цикл до обнуления значения проходит за 5 минут.

1.3. HighVersionLie в группе Compatibility

Если вдруг Вы пользуетесь функцией GetVersionEx , то этот тест поможет вам обнаружить ветки кода с некорректной проверкой допустимой версии ОС.

OSVERSIONINFO osvi;

ZeroMemory(

osvi.dwOSVersionInfoSize = sizeof (OSVERSIONINFO);

GetVersionEx(

BOOL bIsWindowsXP_or_Later = (osvi.dwMajorVersion >= 5) (osvi.dwMinorVersion >= 1);

if (!bIsWindowsXP_or_Later)

printf( «Windows XP or later required.n» );

В данном фрагменте допущена явная ошибка; с целью отсечь Windows 2000 (5.0) вводится дополнительная проверка на minor версию XP (5.1), но код также отбрасывает и Windows Vista (6.0). На Windows 7 (6.1) работать будет. Неужели это и есть причина плохой совместимости с Windows Vista? Microsoft утверждает, что 70% несовместимых с Vista программ не работают в том числе и из-за этой проблемы.

Но диагностика такой ситуации на компьютере разработчика затруднительна — у него одна, фиксированная версия ОС. Можно воспользоваться виртуальной машиной с другой версией ОС, а можно просто ткнуть галку HighVersionLie. Тогда значение GetVersionEx будет модифицировано (обычно по правилу dwMajorVersion += 3; dwMinorVersion = 0 ).

2. Немодифицирующие проверки

2.1. Memory в группе Basics

Проверка корректности вызовов HeapAlloc, GlobalAlloc и других API Windows Heap Manager. За утечками памяти не следит, но это можно решить другими способами.

2.2. TLS в группе Basics

Следит за корректностью вызовов Thread Local Storage API.

2.3. Exceptions в группе Basics

Следит за уместностью перехвата исключений, в частности попытки «заглушить» исключения Access Violation, «демаскирует» исключения в заглушках вида try < >catch (. ) < >.

2.4. Handles в группе Basics

Следит за допустимостью операций над хендлами, корректностью хендлов и их временем жизни. Чуть подробнее на английском.

2.5. Locks в группе Basics

Проверяет корректность использования критических секций, не допускает сброс критической секции из другого потока относительно установки критической секции.

2.6. DirtyStacks в группе Misc

Периодически заполняет неиспользуемую часть стека паттерном 0xCD, что позволяет обнаруживать неинициализированные переменные или параметры функций.

2.7. DangerousAPIs в группе Misc

Оповещает об использовании и нежелательных потенциально опасных функций API навроде TerminateThread .

2.8. LuaPriv

Limited-user-account privileges test. Проверяет, нужны ли программе административные привилегии, не выполняет ли программа действий, которые допустимы только для real-администратора.

Состоит из двух частей: предсказывающей (перечисляет все действия программы, которые может выполнить только администратор) и диагностической (отказывает программе в административных действиях с ошибкой ACCESS_DENIED ). Таким образом, программисту не обязательно тестировать программу отдельно логинясь гостем. Также проверяет ряд особенностей связанных с виртуализацией под Windows Vista и старше.

Заключение

AppVerifier — интересный инструмент, позволяющий выявить и решить ряд «плавающих» и «скрытых» (а иногда и специально спрятанных) проблем. Пользоваться им в целом не сложно, при определнных навыках — удобно. А если вы хотите получить сертификат «Windows compatible», то знакомства с ним не избежать. Лично мне помог уже на двух проектах, надеюсь будет полезен и Вам.

*All source code was highlighted with Source Code Highlighter .

- Win32

- unmanaged code

- native applications

- Application Verifier

- memory check

- secure coding

- Windows-compatibility

Источник: habr.com

Application verifier что это за программа

Полный спектр компьютерных услуг!

Загрузка. Пожалуйста, подождите.

Сообщение сайта

(Сообщение закроется через 2 секунды)

Внимание!

C++ / Отлаживаем ошибки доступа к памяти с помощью Application Verifier

Decker

Просмотр профиля

20.4.2011, 10:59

Группа: Главные администраторы

Сообщений: 14349

Регистрация: 12.10.2007

Из: Twilight Zone

Пользователь №: 1

Хабраюзер burdakovd задал в QAdd Application (или Ctrl+A), находим наш misused_vector.exe, жмём Open.

Saiba como mesclar múltiplos PDFs usando o app Pré-Visualização do OS X/macOS

Все за стол ☕️ Лунтик Сборник мультфильмов 2019

- Идем в File->Symbol File Path… и вписываем туда строку srv*c:mysymbols*http://msdl.microsoft.com/download/symbols. Это означает, что отладчик будет сначала искать символы в каталоге c:mysymbols, а если не найдет — скачает из интернета из Microsoft Symbol Store. Публичные символы нужны, чтобы видеть красивые коллстеки. Можно использовать команду .symfix+ c:mysymbols, но уже после того, как приложение будет загружено в отладчик.

- В File->Open Executable… (Ctrl+E) выбираем наш misused_vector.exe. Соглашаемся с предложением сохранить workspace. Отладчик загрузит образ в память, но не запустит исполнение.

- Запускаем пример на исполнение — Debug->Go (или F5, или g в приглашении отладчика).

Находим причину падения

После того, как мы запустим программу, она упадёт с Access Violation.

Смотрим стек — View Call Stack (или Alt+6 или kp в приглашении) и видим, что упало в функции f, на втором уровне вложенности. Чтобы в окошке Call Stack было видны аргументы функций жмём кнопку Source args. Чтобы было видно ссылки на строки кода жмём кнопку Source. Команда kp выведет эту информацию в окошко Command отладчика. Также должно открыться окошко с исходным текстом и в нём подсветиться текущая строка.

Ок, мы видим, что проблема в строкеv[i] += f(x / 2);но что именно с ней не так? На этот вопрос нам ответит отладчик, если его правильно спросить. Пишем в приглашение !analyze -v и нажимаем Enter.

Отладчик вывалит нам простыню текста, из которой нам интересны следующие вещи:

DEFAULT_BUCKET_ID: INVALID_POINTER_READ — попытка прочитать по невалидному указателю

READ_ADDRESS: 060a0ff4 — собственно сам адрес, по которому мы пытались прочитать.

Также будет распечатан коллстек, который мы уже видели и даже кусок исходника с помеченной строкой, где случилось исключение.

Это всё конечно очень интересно, но хотелось бы узнать, а почему эту память нельзя читать? Благодаря настройкам, которые мы сделали в AppVerifier, система при каждом выделении и освобождении памяти собирала коллстеки и бережно сохраняла, чтобы потом по нашей просьбе любезно предоставить.

Вводим в приглашение отладчика !heap -p -a 060a0ff4 (тут вам нужно будет подставить тот адрес, который будет у вас в READ_ADDRESS, он, скорее всего, будет отличаться.На это отладчик нам ответит, что адрес этот принадлежит такому-то хипу, такого-то размера, который был освобожден (in free-ed allocation) вот таким колл-стеком:

5da190b2 verifier!AVrfDebugPageHeapFree+0x000000c2

77cd1464 ntdll!RtlDebugFreeHeap+0x0000002f

77c8ab3a ntdll!RtlpFreeHeap+0x0000005d

77c33472 ntdll!RtlFreeHeap+0x00000142

75cc14dd kernel32!HeapFree+0x00000014

5c677f59 MSVCR100D!_free_base+0x00000029

5c687a4e MSVCR100D!_free_dbg_nolock+0x000004ae

5c687560 MSVCR100D!_free_dbg+0x00000050

5c686629 MSVCR100D!operator delete+0x000000b9

00f71af0 vector_misuse!std::allocator::deallocate+0x00000010

00f7193b vector_misuse!std::vector ::reserve+0x0000010b

00f716db vector_misuse!std::vector ::_Reserve+0x0000005b

00f714c4 vector_misuse!std::vector ::push_back+0x000000c4

00f712dc vector_misuse!f+0x0000002c

00f7130b vector_misuse!f+0x0000005b

00f7130b vector_misuse!f+0x0000005b

00f7134b vector_misuse!main+0x0000000b

00f7323f vector_misuse!__tmainCRTStartup+0x000001bf

00f7306f vector_misuse!mainCRTStartup+0x0000000f

75cc33ca kernel32!BaseThreadInitThunk+0x0000000e

77c39ed2 ntdll!__RtlUserThreadStart+0x00000070

77c39ea5 ntdll!_RtlUserThreadStart+0x0000001b

Таким образом мы узнали, что на третьем уровне вложенности рекурсии, при очередном vector::push_back вектор решил изменить свой размер (vector::reserve), что привело к переаллокации этого самого вектора (std::allocator::deallocate и дальше по стеку) и последующему доступу к освобождённой памяти при возврате на второй уровень.

С написанием красивых заключений и подытоживаний у меня всегда были проблемы, поэтмоу их не будет. Люди умные, сами сделают себе нужные выводы

Спасибо за внимание.

Original source: habrahabr.ru (comments).

Источник: dml.compkaluga.ru

Microsoft Application Verifier 3.4.527

![]()

памяти коррупции и критических уязвимостей безопасности.

Microsoft Application Verifier позволяет легко создавать надежные приложения, мониторинг взаимодействия приложений с операционной системой Windows, профилирование ее использовании объектов, реестр, файловая система, и Win32 API (в том числе кучи, ручки, замки и многое другое).

Microsoft Application Verifier также включает в себя проверку предсказать, насколько хорошо программа будет выполнять в наименее привилегированном операция учетных записей пользователей, тесты на совместимость, которые будут использоваться в logoing и печать тестов, чтобы проверить использование подсистему печати.

Запуск Application Verifier легко, просто включите инструмент запустите проект и пройти обычный сценариев тестирования с помощью отладчика прилагается. Когда тесты будут завершены, просмотра журналов проверки приложений на наличие ошибок, которые могут быть обнаружены.

Application Verifier является проверка выполнения утилиты для неуправляемого кода, который помогает быстро найти в тонких ошибок программирования, которые не могут быть определены так просто с обычного тестирования приложения.

Антивирус информации

Download3k скачал и испытаны Microsoft Application Verifier, 5 Oct 2012 года с некоторыми из лучших антивирусных ядер настоящее время и вы можете найти ниже, для вашего удобства, результаты проверки:

Источник: www.download3k.ru