Нам часто задают вопросы, чем отличается программная защита от аппаратной .

По умолчанию, фирмы-партнеры отгружают программные продукты с программной лицензией . Выглядит она как конверт с пин-кодами и цифрами.

Лицензии программного типа можно приобрести и на нашем сайте. Например, можно купить лицензию на 5 пользователей .

Аппаратная защита во всех прайсах маркируется постфиксом (usb) и сам ключ выглядит как мини-флешка c мигающим красным огоньком. При этом поставки с программной защитой стоят обычно дороже на 10 -20 %.

На нашем сайте можно приобрести все варианты аппаратных ключей для программных продуктов 1С, например ключ на 5 пользователей на USB — носителе .

Есть ли какие-либо различия между ними, кроме стоимости?

Главное отличие что аппаратная лицензия выдается на рабочее место, а программная на соединение.

Например, если у вас есть (USB) ключ на 5 рабочих мест и нужно открыть одновременно зарплату и бухгалтерию, будет использована только 1 лицензия и еще останется 4 для других сотрудников. В случае с программным кличем вы потеряете 2 лицензии и останется только 3 свободных.

Вебинар «ТОПовая защита софта: аппаратный ключ»

Теперь давайте обсудим плюсы и минусы каждой из поставок.

Преимущества программной защиты:

- Стоят дешевле на 10-20%

- Программная защита требует меньше ресурсов компьютера

- Возможность роста – если нужно увеличить количество рабочих мест то требуется просто докупить еще один конверт на нужное количество пользователей. При этом не нужно занимать еще один дополнительный USB порт на компьютере, а так же менять ключи, делать аппгрейд и.т.д.

- Масштабируемость –можно легко варьировать количество ключей между распределенными офисами. Например, в одном офисе 17 лицензий в другом 24. В случае с USB ключами так не получится, так как они поставляются только в количествах ( 1, 5, 10, 20, 50, 100, 300 рабочих мест)

- Программные ключи всегда можно за доплату поменять на аппаратные, а вот обратно уже нельзя.

Минусы программной защиты

- При смене какой-либо конфигурации на компьютере лицензия «слетает» и приходится ее переустанавливать

- Проблемы виртуальных серверов – если использовать сервер, который динамически меняет свои ресурсы и параметры в зависимости от нагрузки, то лицензия так же будет постоянно слетать. Придется выделить для этого сервер с фиксированными параметрами.

- Возможное увеличение стоимости – если приходится открывать на одном рабочем столе несколько конфигураций( например сразу зарплату, бухгалтерию и управление торговлей), то придется покупать гораздо больше лицензий чем при использовании аппаратных ключей.

- Сложно переносить лицензии – в случае с USB ключом, можно просто вытащить токен (или ключ) перенести на другой компьютер и продолжать работать, с программными лицензиями придется сложнее.

Плюсы аппаратной защиты

- Легкая переносимость – вытащил ключ, переставил на другой компьютер и можно использовать.

- При смене железа ничего не слетает.

- Возможность работать в большом количестве баз одновременно

Источник: dzen.ru

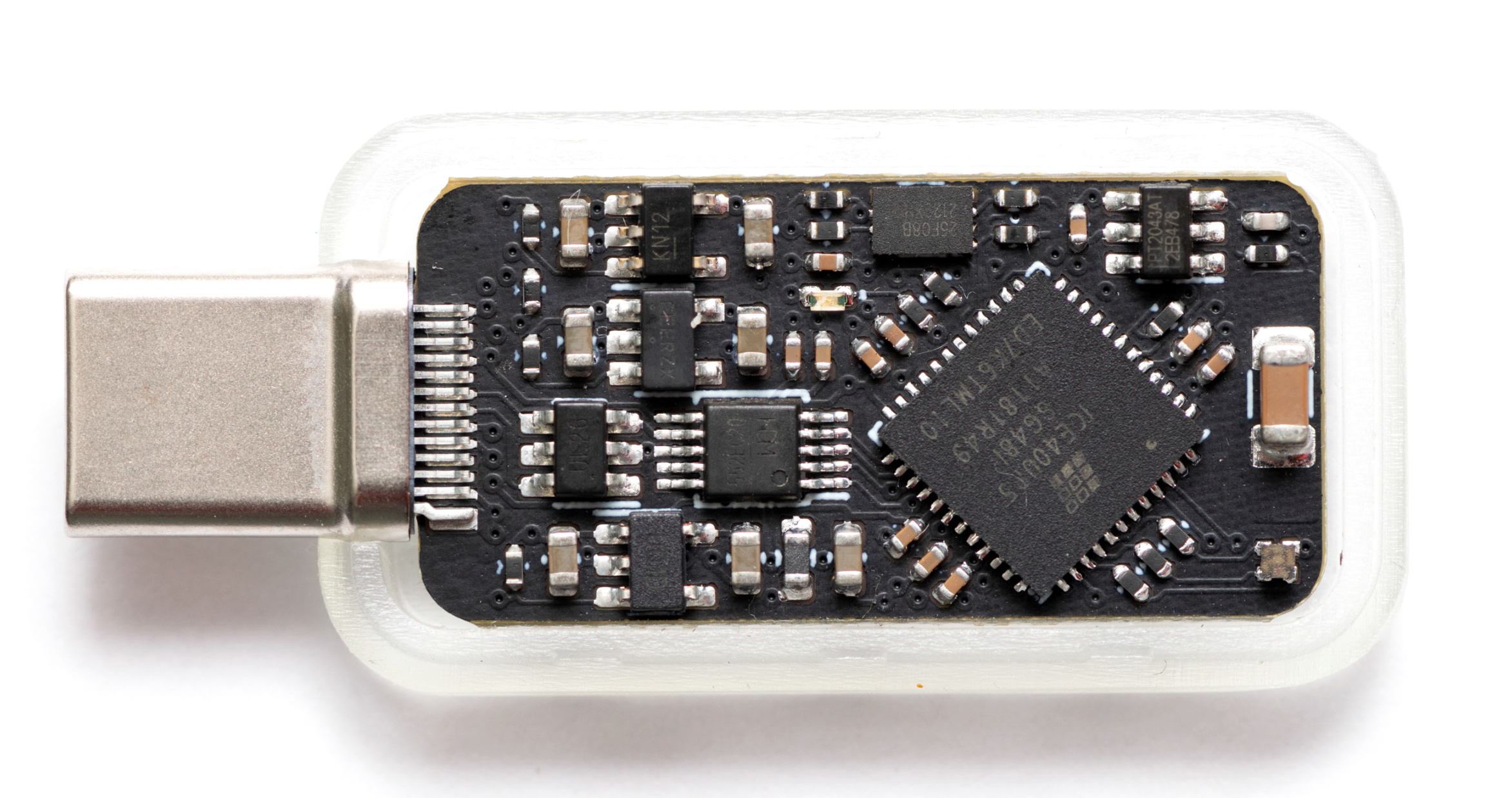

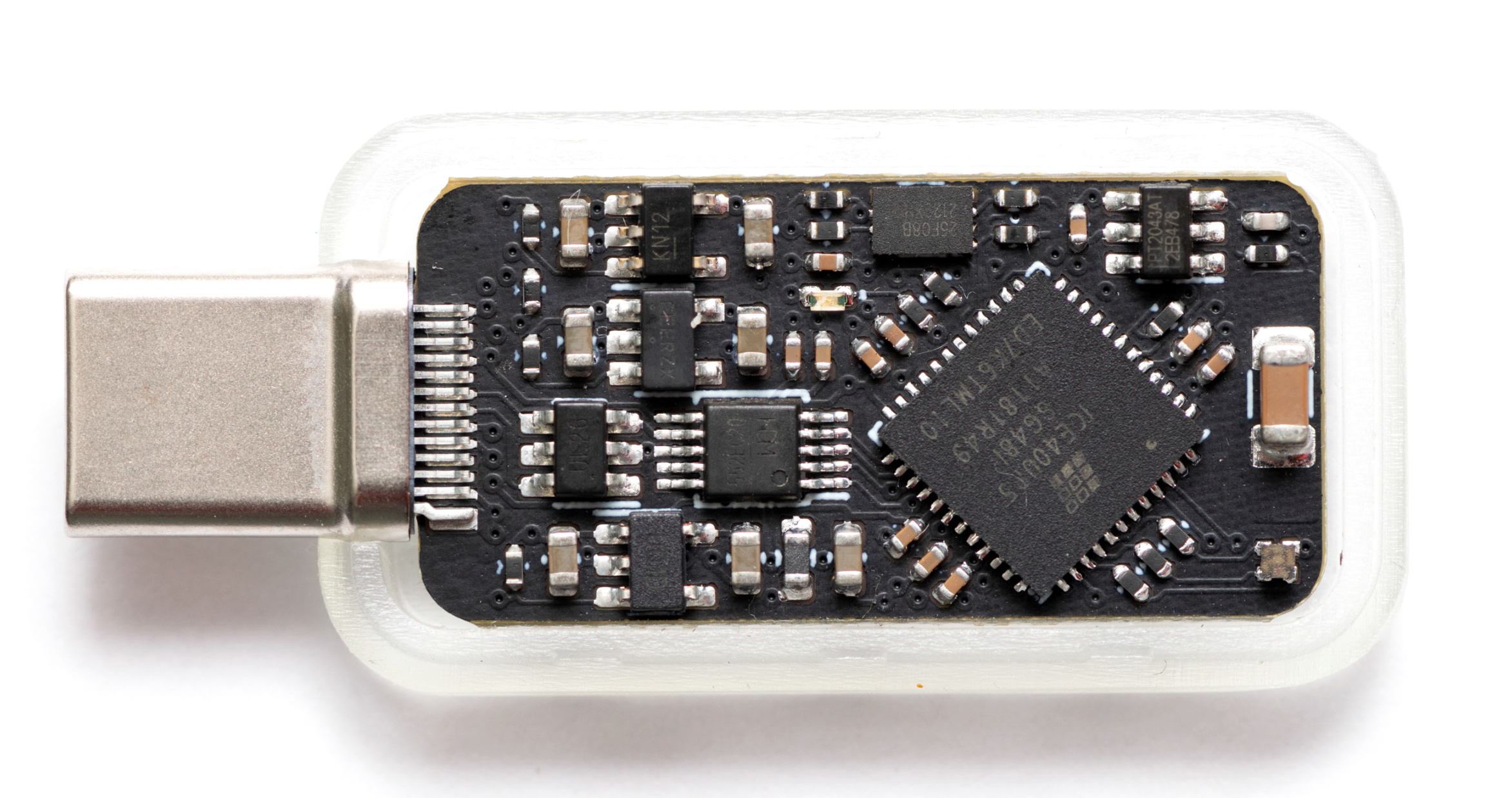

Аппаратный ключ безопасности Hideez. Безопасность в сети.

Аппаратные ключи

Часто для реализации нераспространения продукта при его эксплуатации используются электронные ключи (HASP) или Sentinel. HASP представляет собой программно-аппаратный комплекс, содержащий код, процедуры или любые другие уникальные данные, по которым защита может идентифицировать легальность запуска.

Электронный ключ — это современное средство защиты от незаконного копирования программ и несанкционированного доступа к ним. Защита состоит в том, что программа не работает в отсутствие электронного ключа, к которому она привязана.

Сейчас электронные ключи становятся все более функциональными и предоставляют разработчику все больше разнообразных возможностей защиты программного обеспечения и данных. К преимуществам использования электронных ключей можно отнести возможность создания дополнительного уровня защищенности ПО. Если сравнивать просто программный механизм защиты и аппаратный, можно заметить, что, используя доступные методы программной защиты, можно усилить защищенность ПО, просто добавив механизм защиты электронных ключей, как дополнительный барьер для взломщика. Электронный ключ обычно представляет собой небольшое устройство (размером со спичечный коробок), которое присоединяется к компьютеру через один из. возможных интерфейсов (обычно это: СОМ, LPT или USB порты, хотя бывают варианты и в ISA-card исполнении).

Основой ключей HASP является специализированная заказная микросхема (микроконтроллер) — ASIC (Application Specific Integrated Circuit), имеющая уникальный для каждого ключа алгоритм работы. Принцип защиты состоит в том, что в процессе выполнения защищенная программа опрашивает подключенный к компьютеру ключ HASP. Если HASP возвращает правильный ответ и работает по требуемому алгоритму, программа выполняется нормально. В противном случае (по усмотрению), она может завершаться, переключаться в демонстрационный режим или блокировать доступ к каким-либо функциям программы.

Большинство моделей ключей HASP имеют энергонезависимую программно-перезаписываемую память (так называемую EEPROM). В зависимости от реализации HASP память может быть от одного до четырех килобитов).

Наличие энергонезависимой памяти дает возможность программировать HASP, размещая внутри модуля различные процедуры, либо хранить дополнительные ключи, а также:

• управлять доступом к различным программным модулям и пакетам программ;

• назначать каждому пользователю защищенных программ уникальный номер;

• сдавать программы в аренду и распространять их демо-версии с Ограничением количества запусков;

• хранить в ключе пароли, фрагменты кода программы, значения переменных и другую важную информацию.

У каждого ключа HASP с памятью имеется уникальный Опознавательный номер, или идентификатор (ID-number), доступный для считывания защищенными программами. Идентификаторы позволяют различать пользователей программы. Проверяя в программе идентификатор HASP, пользователь имеет возможность предпринимать те или иные действия в зависимости от наличия конкретного ключа. Идентификатор присваивается электронному ключу в процессе изготовления, что делает Невозможным его замену, но гарантирует надежную защиту от повтора. С использованием идентификатора можно шифровать содержимое памяти и использовать возможность ее дистанционного перепрограммирования

Система HASP позволяет защищать программное обеспечение двумя различными способами: автоматически (стандартно) и вручную (через специальный АРI).

Источник: studfile.net

Как работает аппаратный ключ безопасности — и почему не сделать программируемый ключ с улучшенной защитой?

Как известно, пароль — только первый этап аутентификации, причём наименее надёжный. Пароль можно перехватить во время ввода (с клавиатуры или экрана), в процессе передачи на сервер, подобрать брутфорсом, скопировать из места хранения (в том числе с сервера компании, безопасность которого нам не подконтрольна) или узнать у человека. Даже наличие парольного менеджера не слишком улучшает ситуацию.

Двухфакторная аутентификация (2FA) сегодня обязательна, потому что второй фактор и на порядок увеличивает усилия для взлома. Стандартный второй фактор — это телефон, куда приходит дополнительный код. Ещё один дополнительный фактор — аппаратный ключ безопасности, который невозможно скопировать. Такой ключ может защищать доступ к вашему парольному менеджеру.

Давайте посмотрим, как сделаны такие ключи, кто их выпускает. И самое главное — как их сделать ещё лучше.

Стандарт U2F

Стандартом открытой аутентификации сейчас считается U2F (Universal 2nd Factor), его продвижением занимается альянс FIDO.

U2F — это открытый, бездрайверный протокол 2FA, позволяющий интернет-пользователям использовать U2F-устройство как второй фактор для аутентификации на большом количестве онлайн-сервисов.

Используется вызов-ответная схема аутентификации:

- Проверяющая сторона отправляет некоторые данные (то есть генерирует вызов) и дескриптор ключа для подписи браузеру.

- Браузер добавляет к этому URI, с которого был произведён запрос на подпись и ID канала TLS и отправляет на U2F устройство.

- Используя дескриптор ключа, устройство выбирает соответствующий ему закрытый ключ для подписи.

- Для предотвращения клонирования устройства, внутри него находится счётчик, который при каждой аутентификации увеличивает своё значение. Его значение тоже подписывается и отправляется проверяющей стороне.

Для подписи используется алгоритм ECDSA над кривой P-256, для хеширования — SHA-256.

Производители

Ключи для U2F выпускает несколько компаний, в том числе:

- Yubico: Security Key, Security Key NFC, Security Key C NFC, YubiKey 5C, 5C NFC, 5Ci, 5 NFC)

- Google: линейка ключей Titan (USB-A/NFC, USB-C/NFC);

- Thetis (FIDO U2F и BLE U2F)

- SoloKeys (Solo USB-C, Solo USB-A, Solo Tap USB-C, Solo Tap USB-A)

На практике использование такого ключа интуитивно понятно и просто:

Собственные ключи безопасности

Но ничто не останавливает инженеров от того, чтобы искать лучшие решения вместо существующих.

Например, шведская компания Multivad, которая занимается программными решениями в области информационной безопасности, недавно решила спроектировать и изготовить собственный ключ безопасности на платформе RISC-V со 128 КБ RAM. Для этого была зарегистрирована отдельная дочерняя фирма Tillitis AB. Первым её продуктом станет Tillitis Key — ключ безопасности нового типа, созданный с применением технологий DICE и Measured Boot.

Для справки, Measured Boot — это функция проверки аппаратной прошивки во время каждой загрузки, с сохранением информации в Trusted Platform Module (TPM), впервые представленная в Windows 8.

DICE (Device Identifier Composition Engine) aka RIoT (Robust | Resilient | Recoverable — IoT) — промышленный стандарт Trusted Computing Group для микроконтроллеров на базе TPM.

Ключ Tillitis

Tillitis Key предполагает функцию программирования пользователем и использования произвольных пользовательских приложений (на 128 КБ RAM). Как сказано в описании, во время использования микропрограмма на Tillitis Key извлекает уникальный ключ для каждого запускаемого приложения, проверяя его перед выполнением:

Это делается путём комбинирования хеш-значения приложения с уникальным секретом для каждого устройства. Приложения загружаются на устройство с главного компьютера во время использования и не хранятся на устройстве постоянно.

Секрет, предоставляемый пользователем или хостом, также может быть подмешан в функцию генерации нового ключа (key derivation function), что обеспечивает дополнительную защиту. Предполагается, что продвинутый аппаратный взломщик знает хеш целевого приложения и, скорее всего, в конечном итоге сумеет извлечь UDS из аппаратного обеспечения. При добавлении секрета, предоставляемого хостом, знания используемого приложения, а также UDS ключа безопасности будет недостаточно для получения секрета приложения. Таким образом, влияние потери или кражи ключа Tillitis Key на безопасность меньше, чем в случае обычных ключей безопасности.

Приложения устройства могут быть загружены по цепочке, когда первый этап приложения передаёт свой секрет второму этапу. Это повышает удобство работы пользователей, поскольку позволяет сохранить секрет приложения (и его открытый ключ) неизменным даже при обновлении приложения на устройстве. Это также позволяет разработчикам определять собственные политики доверия к обновлению ПО. Простое приложение первого этапа может выполнять проверку подписи кода на втором этапе, в то время как более продвинутое приложение потребует m-из-n подписей кода или доказательство включения Sigsum с учётом встроенных сценариев использования.

В общем, с учётом таких сценариев программируемый ключ безопасности может использоваться в более продвинутых политиках безопасности, чем современные ключи U2F.

Самое главное, что Tillitis Key разрабатывается на открытом дизайне, то есть схемы и материалы/компоненты для изготовления аппаратного ключа публикуются в открытом доступе. С одной стороны, это гарантирует отсутствие в нём аппаратных закладок и повышает доверие к продукту. С другой стороны, любой желающий теоретически может заказать производство точно таких же изделий или даже собрать нечто подобное в единственном экземпляре конкретно для себя.

Можно вспомнить ещё одну попытку спроектировать ключ безопасности с открытым дизайном и применением надёжной криптографии — ключи Solo V2 от компании SoloKeys, которые в 2021 году успешно собрали финансирование на Кикстартере и сейчас запущены в производство.

Ключи Solo V2 изготавливаются на опенсорсном фреймворке Trussed для современных криптографических приложений. Идея в том, что все криптографические примитивы собраны в прошивку. Исходный код опубликован на GitHub.

Эти криптографические примитивы, а также прошивки от SoloKeys любой желающий может использовать в разработке своих криптографических продуктов, как аппаратных, так и программных. Например, немецкая фирма Nitrokey скопировала весь этот стек — и выпустила собственные ключи. Наладить такое производство может любой стартап. Всё совершенно легально, при этом используется проверенная криптография.

Открытая экосистема

В целом, разработчики Trussed хотели бы сформировать большую открытую экосистему «доверенных приложений безопасности», куда войдут WireGuard, менеджеры паролей, GPG, карманные HSM и другое оборудование и софт на открытом стеке. «Всё это в итоге заменит JavaCard и перенесёт встроенные криптографические прошивки в современную эпоху», — рассчитывают они.

- Блог компании GlobalSign

- Информационная безопасность

- Криптография

- Open source

- Производство и разработка электроники

Источник: habr.com