Большинство существующих систем защиты ИТКС от злоумышленного программного обеспечения связано с антивирусным программным обеспечением (антивирусом).

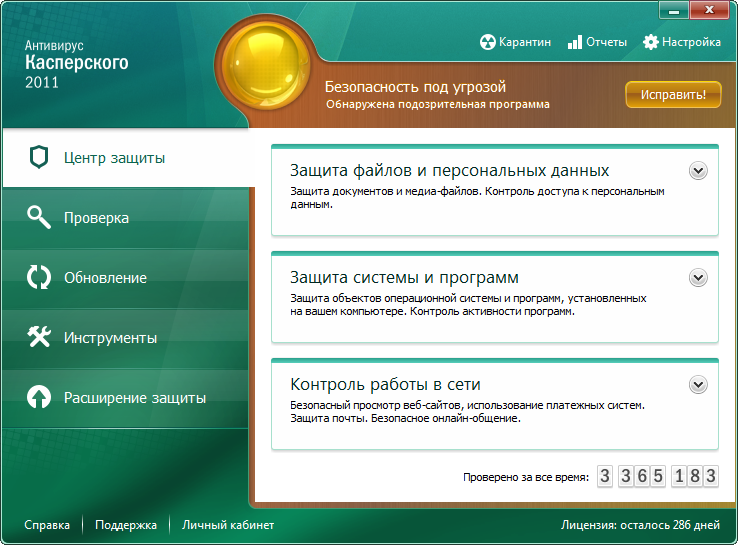

Для решения задачи противодействия вредоносным атакам чаще всего используют целый антивирусный комплекс – набор антивирусов, использующих одинаковое антивирусное ядро или ядра, предназначенный для решения практических проблем по обеспечению антивирусной безопасности компьютерных систем [157]. В антивирусный комплекс также в обязательном порядке входят средства обновления антивирусных баз.

Помимо этого, антивирусный комплекс дополнительно может включать поведенческие анализаторы и ревизоры изменений, не использующие антивирусное ядро [158].

Выделяют следующие типы антивирусных комплексов:

– антивирусный комплекс для защиты рабочих станций;

– антивирусный комплекс для защиты файловых серверов;

– антивирусный комплекс для защиты почтовых систем;

– антивирусный комплекс для защиты шлюзов.

Принцип работы антивирусных комплексов такой же, как и обычного антивируса – обнаружение и удаление вредоносного кода с использованием всего комплекса необходимых технологий. Антивирусные технологии развиваются параллельно с эволюцией вредоносных программ, становясь всё более изощренными по мере усложнения угроз [57].

Принципы действия антивирусных программ можно классифицировать несколькими способами. Один из видов классификации базируется на том, какая угроза нейтрализуется – известная или неизвестная вирусным аналитикам и антивирусным компаниям [57]:

1. Реактивная защита – защита от известных угроз с использованием знаний об участках кода и других уникальных особенностях существующих вредоносных программ. Для того чтобы такая защита работала успешно, антивирусная программа должна иметь обновленные базы сигнатур;

2. Проактивная защита – защита от новых вредоносных программ, основанная на знании неуникальных особенностей кода и поведения, характерных для вредоносного ПО.

Еще один вид классификации технологий, реализующих принцип антивирусной защиты, базируется на том, какие свойства угроз и потенциально зараженных объектов анализируются при детектировании [57]:

1. Анализ кода подозрительных объектов (сигнатурный анализ);

2. Поведенческий анализ подозрительных объектов (эвристический анализ);

3. Отслеживание изменений файлов, хранящихся на компьютере, по контрольным суммам и другим признакам (проверка по спискам KSN).

Антивирусные технологии можно классифицировать и по тому, в каком режиме осуществляется защита [57]:

1. Постоянный мониторинг за процессами на компьютере и в сети, и обнаружение угроз «на лету», например, при открытии зараженного файла или загрузке инфицированной веб-страницы в браузер.

2. Сканирование компьютера, запускаемое по расписанию, событию или запросу пользователя.

Ещё один способ классификации технологий, реализующих принцип антивирусной защиты, основывается на принципах разрешения/запрета активности объектов [57]:

1. Блокирование или ограничение активности объектов, содержащихся в «черных» списках (например, в базах сигнатур угроз), и разрешение запуска всех остальных.

2. Разрешение активности только безопасных объектов из «белых» списков и запрет активности всех остальных.

3. Комбинированный подход, например, использование «черных» списков для обнаружения угроз и «белых» списков для коррекции результатов детектирования и минимизации ложных срабатываний.

Знать принцип работы антивирусов необходимо для правильного выбора антивирусного решения. Полноценный антивирус должен включать в себя полный комплекс технологий, нейтрализующих любые типы угроз [57].

Необходимо отметить невозможность существования абсолютного антивируса, которая была доказана математически на основе теории конечных автоматов Фредом Коэном [59, 60]. Впрочем, утешает тот факт, что и «невидимый» вирус тоже никому еще создать не удалось [61].

Самыми популярными и эффективными антивирусными программами являются антивирусные сканеры (другие названия: фаги, полифаги). Следом за ними по эффективности и популярности следуют CRC-сканеры (также: ревизор, checksumer, integrity checker). Часто оба приведенных метода объединяются в одну универсальную антивирусную программу, что значительно повышает ее мощность [58]. Применяются также различного типа блокировщики и иммунизаторы. Говоря об объединении возможностей различных антивирусов, рассмотрим каждый тип отдельно [58].

Принцип работы антивирусных сканеров основан на проверке файлов, секторов, системной памяти и поиске в них известных и новых (неизвестных сканеру) вирусов.

Технологии, применяемые в сканерах, можно разбить на две группы [158]:

– Технологии сигнатурного анализа;

– Технологии вероятностного анализа.

Технологии сигнатурного анализа

Сигнатурный анализ – метод обнаружения вирусов, заключающийся в проверке наличия в файлах сигнатур вирусов. Сигнатурный анализ является наиболее известным методом обнаружения вирусов и используется практически во всех современных антивирусах. Для проведения проверки антивирусу необходим набор вирусных сигнатур, который хранится в антивирусной базе.

Ввиду того, что сигнатурный анализ предполагает проверку файлов на наличие сигнатур вирусов, антивирусная база нуждается в периодическом обновлении для поддержания актуальности антивируса. Сам принцип работы сигнатурного анализа также определяет границы его функциональности – возможность обнаруживать лишь уже известные вирусы – против новых вирусов сигнатурный сканер бессилен.

С другой стороны, наличие сигнатур вирусов предполагает возможность лечения инфицированных файлов, обнаруженных при помощи сигнатурного анализа. Однако, лечение допустимо не для всех вирусов – трояны и большинство червей не поддаются лечению по своим конструктивным особенностям, поскольку являются цельными модулями, созданными для нанесения ущерба.

Грамотная реализация вирусной сигнатуры позволяет обнаруживать известные вирусы со стопроцентной вероятностью.

Технологии вероятностного анализа в свою очередь подразделяются на три категории:

1. Эвристический анализ – технология, основанная на вероятностных алгоритмах, результатом работы которых является выявление подозрительных объектов. В процессе эвристического анализа проверяется структура файла, его соответствие вирусным шаблонам. Наиболее популярной эвристической технологией является проверка содержимого файла на предмет наличия модификаций уже известных сигнатур вирусов и их комбинаций. Это помогает определять гибриды и новые версии ранее известных вирусов без дополнительного обновления антивирусной базы.

Эвристический анализ применяется для обнаружения неизвестных вирусов, и, как следствие, не предполагает лечения. Данная технология не способна на 100% определить вирус перед ней или нет, и как любой вероятностный алгоритм обладает ложными срабатываниями.

2. Поведенческий анализ – технология, в которой решение о характере проверяемого объекта принимается на основе анализа выполняемых им операций. Проверяемый объект запускается в изолированной от операционной системы виртуальной среде, анализируется его поведение и последовательность команд, затем происходит набор некоторой статистики и принятие решения («возможно заражен» или «не заражен») для каждого проверяемого объекта. Поведенческий анализ весьма узко применим на практике, так как большинство действий, характерных для вирусов, могут выполняться и обычными приложениями. Наибольшую известность получили поведенческие анализаторы скриптов и макросов, поскольку соответствующие вирусы практически всегда выполняют ряд однотипных действий.

Средства защиты, вшиваемые в BIOS, также можно отнести к поведенческим анализаторам. При попытке внести изменения в MBR компьютера, анализатор блокирует действие и выводит соответствующее уведомление пользователю.

Помимо этого, поведенческие анализаторы могут отслеживать попытки прямого доступа к файлам, внесение изменений в загрузочную запись дискет, форматирование жестких дисков и т. д.

Поведенческие анализаторы не используют для работы дополнительных объектов, подобных вирусным базам и, как следствие, неспособны различать известные и неизвестные вирусы – все подозрительные программы априори считаются неизвестными вирусами. Аналогично, особенности работы средств, реализующих технологии поведенческого анализа, не предполагают лечения.

3. Анализ контрольных сумм – это способ отслеживания изменений в объектах компьютерной системы. На основании анализа характера изменений – одновременность, массовость, идентичные изменения длин файлов – можно делать вывод о заражении системы. Анализаторы контрольных сумм (также используется название ревизоры изменений) как и поведенческие анализаторы не используют в работе дополнительные объекты и выдают вердикт о наличии вируса в системе исключительно методом экспертной оценки. Подобные технологии применяются в сканерах при доступе – при первой проверке с файла снимается контрольная сумма и помещается в кэше, перед следующей проверкой того же файла сумма снимается еще раз, сравнивается, и в случае отсутствия изменений файл считается незараженным. Если информация о файле, записанная в базе данных, не совпадает с реальными значениями, то CRC-сканеры сигнализируют о том, что файл был изменен или заражен вирусом [58].

Недостаток сканера контрольных сумм состоит в том, что он не способен поймать вирус в момент его появления в системе, а делает это лишь через некоторое время, уже после того, как вирус разошелся по компьютеру. Такие сканеры не могут определить вирус в новых файлах (в электронной почте, на дискетах, в файлах, восстанавливаемых из backup или при распаковке файлов из архива), поскольку в их базах данных отсутствует информация об этих файлах. Более того, периодически появляются вирусы, которые используют эту «слабость» сканеров и заражают только вновь создаваемые файлы и остаются, таким образом, невидимыми для них [56].

Сканеры также можно разделить на две категории — «универсальные» и «специализированные». Универсальные сканеры рассчитаны на поиск и обезвреживание всех типов вирусов вне зависимости от операционной системы, на работу в которой рассчитан сканер. Специализированные сканеры предназначены для обезвреживания ограниченного числа вирусов или только одного их класса, например макро-вирусов [56].

Сканеры также делятся на «резидентные» (мониторы), производящие сканирование «на-лету», и «нерезидентные», обеспечивающие проверку системы только по запросу. Как правило, «резидентные» сканеры обеспечивают более надежную защиту системы, поскольку они немедленно реагируют на появление вируса, в то время как «нерезидентный» сканер способен опознать вирус только во время своего очередного запуска.

К достоинствам сканеров всех типов относится их универсальность, к недостаткам — размеры антивирусных баз, которыми пользуется сканер и относительно небольшую скорость поиска вирусов.

Блокировщики

Антивирусные блокировщики — это резидентные программы, перехватывающие «вирусоопасные» ситуации и сообщающие об этом пользователю. К «вирусоопасным» относятся вызовы на открытие для записи в выполняемые файлы, запись в boot-сектора дисков или MBR винчестера, то есть вызовы, которые характерны для вирусов в моменты их размножения [58].

К достоинствам блокировщиков относится их способность обнаруживать и останавливать вирус на самой ранней стадии его размножения. К недостаткам относятся существование путей обхода защиты блокировщиков и большое количество ложных срабатываний, что, видимо, и послужило причиной для практически полного отказа пользователей от подобного рода антивирусных программ [56, 58].

Необходимо также отметить такое направление антивирусных средств, как антивирусные блокировщики, выполненные в виде аппаратных компонентов компьютера [58]. Наиболее распространенной является встроенная в BIOS защита от записи в MBR винчестера. Однако, как и в случае с программными блокировщиками, такую защиту легко обойти прямой записью в порты контроллера диска, а запуск DOS-утилиты FDISK немедленно вызывает «ложное срабатывание» защиты.

Существует несколько более универсальных аппаратных блокировщиков, но к перечисленным выше недостаткам добавляются также проблемы совместимости со стандартными конфигурациями компьютеров и сложности при их установке и настройке. Все это делает аппаратные блокировщики крайне непопулярными на фоне остальных типов антивирусной защиты [58].

Иммунизаторы

Иммунизаторы делятся на два типа: иммунизаторы, сообщающие о заражении, и иммунизаторы, блокирующие заражение каким-либо типом вируса [58, 159]. Первые обычно записываются в конец файлов (по принципу файлового вируса) и при запуске файла каждый раз проверяют его на изменение. Недостаток у таких иммунизаторов всего один, но он летален: абсолютная неспособность сообщить о заражении стелс-вирусом. Поэтому такие иммунизаторы, как и блокировщики, практически не используются в настоящее время.

Второй тип иммунизации защищает систему от поражения вирусом какого-то определенного вида. Файлы на дисках модифицируются таким образом, что вирус принимает их за уже зараженные. Для защиты от резидентного вируса в память компьютера заносится программа, имитирующая копию вируса. При запуске вирус натыкается на нее и считает, что система уже заражена.

Такой тип иммунизации не может быть универсальным, поскольку нельзя иммунизировать файлы от всех известных вирусов. Однако несмотря на это, подобные иммунизаторы в качестве полумеры могут вполне надежно защитить компьютер от нового неизвестного вируса вплоть до того момента, когда он будет определяться антивирусными сканерами [56, 58].

Таким образом, антивирусные программы — общепризнанный подход, который доказал свою эффективность. Однако грамотное, научно обоснованное сочетание некоторых решений способно не только повысить защиту, но и снизить денежные и временные затраты на обслуживание, а также сложность этих процедур [160].

Источник: studfile.net

Компьютерные вирусы – типы и виды. Методы распространения вирусов. Основные виды профилактики компьютера. Основные пакеты антивирусных программ. Классификация программ-антивирусов.

Компьютерный вирус — разновидность компьютерных программ, отличительной особенностью которых является способность к размножению (саморепликация). В дополнение к этому вирусы могут без ведома пользователя выполнять прочие произвольные действия, в том числе наносящие вред пользователю и/или компьютеру. По этой причине вирусы относят к вредоносным программам.Существует очень много разных вирусов. Условно их можно классифицировать следующим образом:

Компьютерный вирус – вид вредоносного программного обеспечения, способный создавать копии самого себя и внедрятся в код других программ, системные области памяти, загрузочные секторы, а так же распространять свои копии по разнообразным каналам связи, с целью нарушения работы программно-аппаратных комплексов, удаления файлов, приведения в негодность структур размещения данных, блокирования работы пользователей или же приведение в негодность аппаратных комплексов компьютера

· По среде обитания

Сетевые -распространяющиеся по компьютерным сетям

Файловые-этовирусы, которые внедряются в исполняемые файлы

Загрузочные — внедряются в загрузочный сектор диска.

Макро-вирусы — заражают файлы документов WORDи EXCEL.После загрузки макро-вирусы остаются в памяти компьютера и могут заражать другие документы.

· По способу заражения:

Резидентные-это вирусы, оставляющие свою резидентную часть, которая продолжает наносить вред.

Нерезидентные — не заражают программы их действия ограничено по времени.

· По масштабу вредных воздействий.

Безвредные — влияют на работу компьютера, чаще всего просто занимают место на диске.

Неопасные — их действия ограничивается уменьшением свободного места на диске графическими или звуковыми явлениями.

Опасные — приводят к серьезным сбоям в работе компьютера.

Очень опасные — их действия могут привести к потере данных, программ, порче головок винчестера.

Откуда берутся вирусы:

— Глобальные сети — электронная почта

— Электронные конференции, файл-серверы ftp и BBS

— Пиратское программное обеспечение

— Персональные компьютеры “общего пользования”

— “Случайные” пользователи компьютера

Основные виды профилактики компьютера.

· Приобретать программное обеспечение у официальных продавцов.

· Копии хранить на защищенных от записи дискетах.

· Периодически создавать копии файлов, с которыми ведется работа.

· Не запускать непроверенные файлы, в том числе и полученные от компьютерной сети.

· Ограничить круг лиц допущенных к работе ПК

· Время от времени запускать антивирусную программу.

Антивирус — это программа, выявляющая и обезвреживающая компьютерные вирусы. Антивирусная программа (антивирус) — любая программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления зараженных (модифицированных) такими программами файлов, а также для профилактики — предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом.

3 класса антивирусных программ:

1) Полифаги. Принцип их действия основан на проверке файлов, загрузочных секторов диска, а так же поиска известных и новых (неизвестных полифагу) вирусов. Для поиска вирусов используется маска. Маской вируса называют некоторую постоянную последовательность программного кода специфичную для этого вируса.

Если антивирус обнаружит такую последовательность в каком-либо файле, то файл считается зараженным и подлежит лечению. Полифаги могут обеспечивать проверку файлов в процессе их загрузки в оперативную память. Такие программы называются антивирусными мониторами. Достоинство: полифагов их универсальность. Недостаток: большие размеры антивирусных баз данных, их постоянное обновление, низкая скорость поиска вирусов.

2) Ревизоры. Принцип работы основан на подсчете контрольных сумм диске файлов. Эти контрольные суммызатем сохраняются в базе данных антивирусов вместе с длинною файлов, датой их последнего изменения и т.д. При последующем запуске ревизоров сверяет данные находящиеся в базе с реально подсчитанными значениями.

Если информация о файле не совпадает, то ревизор говорит, что файл изменен или заражен вирусом. Недостаток: ревизор не может обнаружить вирус в новых файлах, т.к. информации о них в базе еще нет.

3) Блокировщики. Это программы перехватывающие вирусоопасные ситуации (например, запись загрузочных секторов диска) и сообщающая об этом пользователю. Достоинство: способны обнаруживать и останавливать вирус, а самой ранней стадии его размножения.

Основные закономерности создания и функционирования информационных процессов в правовой сфере.

Все стадии процесса правового воздействия суть информационные процессы. И при их изучении, планировании и проведении необходимо использовать весь тот опыт, который накопили информатика и правовая информатика.

Согласно ч. 4 ст. 29 Конституции РФ каждый имеет право свободно искать, получать, передавать, производить и распространять информацию любым законным способом.

В Законе об информации информационные процессы определены как процессы сбора, обработки, накопления, хранения, поиска и распространения информации.

Обработка информации — это упорядоченный процесс ее преобразования в соответствии с алгоритмом решения задачи.

После решения задачи обработки информации результат должен быть выдан конечным пользователям в требуемом виде. Эта операция реализуется в ходе решения задачи выдачи информации.

Информационные процессы (сбор, обработка и передача информации) всегда играли важную роль в науке, технике и жизни общества. В ходе эволюции человечества просматривается устойчивая тенденция к автоматизации этих процессов

Сбор информации — это деятельность субъекта, в ходе которой он получает сведения об интересующем его объекте.

Сбор информации может производиться или человеком, или с помощью технических средств и систем — аппаратно.

Задача сбора информации не может быть решена в отрыве от других задач, — в частности, задачи обмена информацией (передачи).

Обмен информацией — это процесс, в ходе которого источник информации ее передает, а получатель — принимает.

Если в передаваемых сообщениях обнаружены ошибки, то организуется повторная передача этой информации. В результате обмена информацией между источником и получателем устанавливается своеобразный «информационный баланс», при котором в идеальном случае получатель будет располагать той же информацией, что и источник.

Обмен информации производится с помощью сигналов, являющихся ее материальным носителем. Источниками информации могут быть любые объекты реального мира, обладающие определенными свойствами и способностями.

Принятую информацию получатель может использовать неоднократно. С этой целью он должен зафиксировать ее на материальном носителе (магнитном, фото, кино и др.).

Накопление информации — это процесс формирования исходного, несистематизированного массива информации.

Хранение данных, информации, знаний – процессы накопления, размещения, выработки и копирования данных (информации, знаний) для дальнейшего их использования (обработки и передачи).

Передача данных, информации, знаний – процесс распространения данных (информации, знаний) среди пользователей посредством средств и систем коммуникаций и путем перемещения (пересылки) данных от источника (отправителя) к приемнику (получателю).

Последовательность действий, выполняемых с информацией, называют информационным процессом.

Основными информационными процессами являются:

– сбор (восприятие) информации;

– подготовка (преобразование) информации;

– обработка (преобразование) информации;

– отображение (воспроизведение) информации.

Источник: infopedia.su

Антивирусные программы. Существуют следующие типы антивирусов:

Сканеры. Принцип работы основан на проверке файлов, секторов и системной памяти и поиске в них известных и новых (неизвестных) вирусов. Для поиска известных вирусов используются так называемые маски. Маской вируса является некоторая постоянная последовательность кода, специфичная для этого конкретного вируса. Если вирус не содержит постоянной маски или длина этой маски недостаточно велика, то используются другие методы (например, алгоритмический язык для детектирования полиморфик — вирусов).

CRC – сканеры. Принцип работы основан на подсчете контрольных сумм по алгоритму CRC для присутствующих на диске файлов, системных секторов. Эти суммы затем сохраняются в базе данных антивируса. При последовательном запуске CRC-сканеры сверяют данные, содержащиеся в базе данных, с реально подсчитанными значениями. Если информация, находящаяся в базе, не совпадает с реальными значениями, то CRC-сканеры сигнализируют о том, что файл был изменен или заражен вирусом.

Антивирусные мониторы. Это резидентные программы, перехватывающие вирусоопасные ситуации и сообщающие об этом пользователя. Они способны обнаружить и блокировать вирус на самой ранней стадии их размножения.

Иммунизаторы. Делятся на два типа: сообщающие о заражении и блокирующие заражение каким-либо типом вируса. Первый тип проверяет при запуске файла каждый раз его на изменение, а второй — защищает систему от поражения вирусом какого-то определенного типа.

Антивирусный пакет AntiViral Toolkit Pro (AVP)

При установленном на компьютере AVP его запуск осуществляется через главной меню, либо из Проводника после выделения необходимых для проверки объектов и командой контекстного меню.

На вкладке Проверка по гиперссылке Выполнить полную проверку можно осуществить полную проверку компьютера. По гиперссылке Выполнить проверку важных областей Эта задача направлена на поиск и нейтрализацию вредоносных программ в объектах, загружаемых при старте операционной системы. Чтобы сформировать список объектов для проверки, необходимо перетащить их в нужную область рабочего окна антивируса или выбрать их из списка.

По гиперссылке Обновление будет обновлена база данных излечиваемых вирусов.

По гиперссылке Карантин Вы получаете доступ Карантину:

В окне Карантин ведется работа с объектами, возможно зараженными вирусами или их модификациями, помещенными Антивирусом или пользователем. Объекты на карантине хранятся в специальном формате и не представляют опасности.

По каждому помещенному объекту в списке содержится следующая информация: название объекта, его статус (заражен, возможно заражен, помещен пользователем и т.д.), дата помещения объекта на карантин, полный путь к исходному местоположению.

По кнопке Поместить на карантин вы можете переносить на карантин файлы, подозреваемые вами на присутствие вирусов, но не обнаруженные Антивирусом.

По кнопке Проверить вы можете инициировать антивирусную проверку выбранных объектов карантина. Чтобы запустить проверку всех объектов карантина, нажмите на кнопку Проверить все.

В результате проверки и лечения любого объекта карантина его статус может измениться на заражен или ложная тревога (вылечен, не заражен).

Статус объекта заражен означает, что объект был идентифицирован как инфицированный, но вылечить его не удалось. Рекомендуется удалить объекты с таким статусом.

Все объекты со статусом ложная тревога, вылечен, не заражен можно безбоязненно восстанавливать, поскольку их предыдущий статус возможно заражен был ложно присвоен Антивирусом Касперского Personal.

По кнопке Восстановить вы можете инициировать процесс восстановления объектов карантина в исходное местоположение. В случае если восстанавливаемый объект был помещен на карантин из составного объекта (архив, почтовая база и т.д.), вам нужно будет дополнительно указать место его восстановления. Невозможно восстановить объект внутри составного объекта.

Рекомендуется восстанавливать только объекты со статусами ложная тревога, вылечен, не заражен, поскольку восстановление других объектов может привести к заражению вашего компьютера.

По кнопке Отправить запускается процедура отправки выбранного объекта карантина в Лабораторию Касперского для исследования. Рекомендуется отправлять объект на экспертизу только в том случае, если статус объекта возможно заражен не изменился при многократной попытке его проверки и лечения.

Удалить любой объект карантина или группу выбранных объектов вы можете с помощью кнопки Удалить. Удаляйте только те файлы, которые невозможно вылечить.

По гиперссылке Просмотреть отчеты появляется окно,котороевключает отчеты по всем задачам антивирусной защиты, выполненным или выполняемым в настоящий момент.

Выбрав любую задачу из приведенных в окне Отчеты, вы можете просмотреть ее настройки, статистику результатов ее работы и отчет об обнаруженных объектах на соответствующих закладках. Для этого нажмите на кнопку Подробный отчет.

Здесь фиксируется статус каждой задачи, а также дата и время ее окончания. Информация по обработке объекта может быть следующих видов:

или

или  Информационное сообщение (например: задача запущена, задача завершена, задача выполняется, задача приостановлена).

Информационное сообщение (например: задача запущена, задача завершена, задача выполняется, задача приостановлена).

Внимание (например: Внимание! Остались необработанные объекты).

Примечание (например: задача прервана).

Как правило, информационные сообщения носят справочный характер и не представляют особого интереса. Вы можете отключить просмотр информационных сообщений. Для этого снимите флажок Показывать информационные отчеты.

Выбрав любую задачу из приведенных в окне Отчеты, вы можете просмотреть ее настройки, статистику результатов ее работы и отчет об обнаруженных объектах на соответствующих закладках. Для этого нажмите на кнопку Подробнее.

Здесь также предусмотрена сортировка приведенных отчетов по виду отчета, по названию (в алфавитном порядке) и по времени окончания задачи, зафиксированной в отчете. Чтобы отсортировать приведенные в окне отчеты по любому из приведенных выше типов сортировки, вам достаточно щелкнуть левой кнопкой мыши по заголовку соответствующего столбца.

По правой кнопке мыши в этом окне вы можете открыть контекстное меню:

Экспортировать подробный отчет в файл — перейти к созданию файла, в который будет произведен экспорт информации, содержащейся в отчете.

Отправить отчет в Лабораторию Касперского — перейти к отправке выбранного отчета в Службу технической поддержки Лаборатории Касперского. Автоматически будет сформировано почтовое сообщение со вложенным отчетом, которое вам нужно только отправить. Автоматическое формирование почтовых сообщений всегда выполняется в почтовых системах Microsoft Outlook и Microsoft Outlook Express. Если на вашем компьютере установлена другая почтовая система (например, The Bat!), для автоматического создания почтовых сообщений необходимо выполнить настройку поддержи Simple MAPI вашей почтовой системой.

Удалить отчет — удалить выбранный в списке отчет. Вы не сможете удалить отчет по задаче, которая еще выполняется.

Удалить все отчеты — удалить все отчеты, содержащиеся в данном окне.

Остальные возможности AVP изучите с помощью ее справочной системы.

Справочные сведения

Помимо AVP самыми популярными антивирусными пакетами на сегодняшний день являются:

| Dr Solomon’s Anti-Virus | www.drsolomon.com |

| McAfee VirusScan | www.networkassociates.com |

| Norton AntiVirus | www.symantec.com |

| Dr.Web | www.dials.ru |

С энциклопедией вирусов автора AVP – А. Касперского — можно ознакомиться по адресуwww.virusdatabase.com

Вопросы для самоконтроля

1) Что собой представляет Папка (каталог, директория в MS DOS)?

2) Проверьте жесткий диск на наличие сбойных кластеров или логических ошибок.

3) Запустите Проводник для определенной Папки.

4) Назначение кнопок панели инструментов Проводника.

5) Специальные папки и их назначение.

6) Запустите поиск файлов в определенной Папке.

7) Упорядочьте Файлы по времени создания.

8) Как увидеть размер файла, группы файлов?

9) Отобразите (скройте) скрытые и системные файлы.

10) Что такое Атрибуты файла? Для чего они применяются?

11) Способы выделения Папок и Файлов.

12) Как создать Папку и Файл? Создайте 2 папки, разместив в каждой из них по одному текстовому файлу.

13) Можно ли создать два файла с одинаковыми именами?

14) Переименуйте Папку и Файл.

15) Создайте Ярлык для Файла или Папки.

16) Продемонстрируйте способы копирования и перемещения Папок и Файлов.

17) Назовите способы удаления Файла, применимы ли они для Папок.

18) Как восстановить случайно удаленные файлы?

19) Как узнать размер свободного места на диске?

20) Как установить новый принтер?

21) Для чего нужна архивация данных и что для этого нужно?

22) Как заархивировать выделенные в проводнике файлы?

23) Разместите во 2-й папке самораспаковывающийся архив текстового файла из 1-й папки.

24) Выполните обратную операцию (разархивирование).

25) Что такое Самораспаковывающийся архив, в чем его отличия от обычных архивов?

26) Что такое компьютерный вирус?

27) По каким признакам классифицируются компьютерные вирусы?

28) На какие группы можно разделить вирусы по признаку среды обитания?

29) На какие группы можно разделить вирусы по признаку способа заражения?

30) На какие группы можно разделить вирусы по признаку деструктивных возможностей?

31) На какие группы можно разделить вирусы по признаку особенности алгоритма?

32) Назовите основные источники вирусов.

33) Какие правила защиты от вирусов существуют?

34) Назовите способы противодействия компьютерным вирусам.

35) Что можно проверить с помощью антивирусного пакета AVP?

36) Объясните назначение Карантина.

37) Назовите существующие антивирусы.

Воспользуйтесь поиском по сайту:

studopedia.org — Студопедия.Орг — 2014-2023 год. Студопедия не является автором материалов, которые размещены. Но предоставляет возможность бесплатного использования (0.008 с) .

Источник: studopedia.org