Анализ программы — Program analysis

эта статья нужны дополнительные цитаты для проверка. Пожалуйста помоги улучшить эту статью от добавление цитат в надежные источники. Материал, не полученный от источника, может быть оспорен и удален.

Найдите источники: «Программный анализ» – Новости · газеты · книги · ученый · JSTOR ( Февраль 2018 г. ) (Узнайте, как и когда удалить этот шаблон сообщения)

В Информатика, программный анализ [1] — это процесс автоматического анализа поведения компьютерных программ в отношении таких свойств, как правильность, надежность, безопасность и живучесть. Программный анализ сосредоточен на двух основных областях: оптимизация программы и правильность программы. Первый направлен на повышение производительности программы при одновременном сокращении использования ресурсов, а второй — на обеспечение того, чтобы программа выполняла то, что она должна делать.

Анализ программы можно проводить без выполнения программы (статический анализ программы ), во время выполнения (динамический анализ программы ) или их комбинацию.

РАЗОБЛАЧЕНИЕ ИНФОЦЫГАН ТРЕЙДИНГА ч.1 / Вопрос-ответ Locked-in Range Analysis

- 1 Статический анализ программы

- 1.1 Поток управления

- 1.2 Анализ потока данных

- 1.3 Абстрактная интерпретация

- 1.4 Системы типов

- 1.5 Системы эффектов

- 1.6 Проверка модели

- 2.1 Тестирование

- 2.2 Мониторинг

- 2.3 Программа нарезки

Статический анализ программы

Основная статья: статический анализ программы

В контексте корректности программы статический анализ может обнаруживать уязвимости на этапе разработки программы. [2] . Эти уязвимости легче исправить, чем обнаруженные на этапе тестирования, поскольку статический анализ позволяет определить корень уязвимости.

Из-за того, что многие формы статического анализа неразрешимы с вычислительной точки зрения, механизмы его выполнения не всегда завершаются правильным ответом — либо потому, что они иногда возвращают ложноотрицательный результат («проблем не обнаружено», когда в коде действительно есть проблемы), либо ложное срабатывание, или потому что они никогда не возвращают неправильный ответ, но иногда никогда не прекращаются. Несмотря на свои ограничения, первый тип механизма может уменьшить количество уязвимостей, в то время как второй иногда может дать надежную гарантию отсутствия определенного класса уязвимостей.

Неправильная оптимизация крайне нежелательна. Итак, в контексте оптимизации программы есть две основные стратегии обработки неразрешимого с вычислительной точки зрения анализа:

- Оптимизатор, который, как ожидается, завершится за относительно короткий промежуток времени, например оптимизатор в оптимизирующем компиляторе, может использовать усеченную версию анализа, которая гарантированно завершится за конечный промежуток времени и гарантированно найдет только правильные оптимизации.

- Сторонний инструмент оптимизации может быть реализован таким образом, чтобы он никогда не производил неправильную оптимизацию, но также так, чтобы в некоторых ситуациях он мог продолжать работать бесконечно долго, пока не найдет его (что может никогда не произойти). В этом случае разработчик, использующий инструмент, должен будет остановить инструмент и избежать повторного запуска инструмента на этом фрагменте кода (или, возможно, изменить код, чтобы избежать отключения инструмента).

Однако есть и третья стратегия, которая иногда применима для языков, которые не полностью определены, например C. Оптимизирующий компилятор волен генерировать код, который делает что-либо во время выполнения — даже дает сбой — если он встречает исходный код, семантика которого не определена используемым языковым стандартом.

Все, что нужно знать о профессии аналитика данных

Поток управления

Основная статья: анализ потока управления

Целью анализа потока управления является получение информации о том, какие функции могут быть вызваны в различные моменты во время выполнения программы. Собранная информация представлена значком граф потока управления (CFG), где узлы представляют собой инструкции программы, а края представляют собой поток управления. Идентификация блоков кода и циклов CFG становится отправной точкой для оптимизаций, выполненных компилятором.

Анализ потока данных

Основная статья: анализ потока данных

Анализ потока данных — это метод, разработанный для сбора информации о значениях в каждой точке программы и о том, как они меняются с течением времени. Этот метод часто используется компиляторами для оптимизации кода. Одним из наиболее известных примеров анализа потока данных является проверка на заражение который заключается в рассмотрении всех переменных, которые содержат данные, предоставленные пользователем, которые считаются «испорченными», то есть небезопасными, и предотвращении использования этих переменных до тех пор, пока они не будут обработаны. Этот метод часто используется для предотвращения SQL-инъекция атаки. Проверка на заражение может выполняться статически или динамически.

Абстрактная интерпретация

Основная статья: Абстрактная интерпретация

Абстрактная интерпретация позволяет извлекать информацию о возможном выполнении программы без ее фактического выполнения. Эта информация может использоваться компиляторами для поиска возможных оптимизаций или для сертификации программы против определенных классов ошибок.

Системы типов

Основная статья: система типов

Системы типов связывают типы с программами, которые удовлетворяют определенным требованиям. Их цель — выбрать подмножество программ на языке, которые считаются правильными в соответствии с определенным свойством.

- Проверка типа — проверить, принята ли программа системой типов.

Проверка типов используется в программировании для ограничения того, как используется программный объект и что они могут делать. Это делает компилятор или интерпретатор. Проверка типов также может помочь предотвратить уязвимости, гарантируя, что значение со знаком не связано с беззнаковой переменной. Проверка типа может выполняться статически (во время компиляции), динамически (во время выполнения) или их комбинацией.

Информация о статическом типе (либо предполагаемый, или явно предоставленные аннотациями типов в исходном коде) также можно использовать для оптимизации, такой как замена упакованные массивы с распакованными массивами.

Системы эффектов

Основная статья: система эффектов

Системы эффектов — это формальные системы, предназначенные для представления эффектов, которые может иметь выполнение функции или метода. Эффект кодифицирует то, что делается, и то, что делается — обычно это называется типом эффекта и областью соответственно. [ требуется разъяснение ]

Проверка модели

Основная статья: Проверка модели

Проверка модели относится к строгим, формальным и автоматизированным способам проверки наличия модель (что в данном контексте означает формальную модель части кода, хотя в других контекстах это может быть модель части аппаратного обеспечения) соответствует заданной спецификации. Из-за неотъемлемой природы конечного состояния кода, а также из-за того, что и спецификация, и код могут быть преобразованы в логические формулы, можно проверить, нарушает ли система спецификацию, используя эффективные алгоритмические методы.

Динамический анализ программы

Основная статья: динамический анализ программы

Динамический анализ может использовать информацию о программе во время выполнения для повышения точности анализа, а также обеспечения защиты во время выполнения, но он может анализировать только одно выполнение проблемы и может ухудшить производительность программы из-за проверок во время выполнения.

Тестирование

Основная статья: Тестирование программного обеспечения

Программное обеспечение следует тестировать, чтобы убедиться в его качестве и надежности, а также в том, что оно не создает конфликтов с другим программным обеспечением, которое может работать вместе с ним. Тесты выполняются путем выполнения программы с вводом и оценки ее поведения и полученного вывода. Даже если требования безопасности не указаны, дополнительные тестирование безопасности должны выполняться, чтобы гарантировать, что злоумышленник не может вмешаться в программное обеспечение и украсть информацию, нарушить нормальную работу программного обеспечения или использовать его в качестве опоры для атаки на своих пользователей.

Мониторинг

Мониторинг программ записывает и регистрирует различные виды информации о программе, например, об использовании ресурсов, событиях и взаимодействиях, чтобы ее можно было просмотреть для поиска или выявления причин ненормального поведения. Кроме того, его можно использовать для аудита безопасности. Автоматический мониторинг программ иногда называют проверка во время выполнения.

Программа нарезки

Основная статья: Программа нарезки

Для данного подмножества поведения программы нарезка программы заключается в приведении программы к минимальной форме, которая по-прежнему обеспечивает выбранное поведение. Уменьшенная программа называется «срезом» и является точным представлением исходной программы в пределах области указанного подмножества поведения. Как правило, поиск среза является неразрешимой проблемой, но, задав подмножество целевого поведения с помощью значений набора переменных, можно получить приблизительные срезы, используя алгоритм потока данных. Эти фрагменты обычно используются разработчиками во время отладки для определения источника ошибок.

Смотрите также

- Автоматическая проверка кода

- Безопасность на основе языка

- Профилирование (компьютерное программирование)

- Проверка программы

- Анализ прекращения

Источник: wikidea.ru

Analysis

Учитывая то, что программа Analysis выступает в нашей базе данных как программа для обслуживания или конвертирования разных расширений файлов, Вы найдете здесь ссылку, благодаря которой Вы получите установочную версию программы от производителя Analysis. Прежде чем скачать программу, убедитесь, не установлено ли приложение Analysis на Вашем устройстве — это позволит Вам сэкономить место на диске.

Мы не ведем на нашем сервере сбора файлов с инсталлятором программы Analysis, но помогаем найти самый надежный источник, из которого Вы можете скачать приложение. Нажатие на нижеуказанную ссылку перенаправляет на официальную страницу производителя Analysis откуда Вы сможете скачать приложение.

Расширения файлов, обслуживаемые программой Analysis:

Лучшие расширения файла

Расширение файла дня

PIM

Pro Tools Controller Plug-in Mappings Format

PIM — это файл интерфейса, в котором хранятся сопоставления клавиш контроллера . �.

Источник: www.file-extension.info

Малварь на просвет. Учимся быстро искать признаки вредоносного кода

Представь, что на твоем компьютере возник неизвестный исполняемый файл, но отправлять его на проверку в VirusTotal ты почему-то не хочешь. Например, потому что он может уйти в исследовательскую лабораторию, где его пристально изучат. В этой статье я покажу тебе, как провести такое исследование самостоятельно.

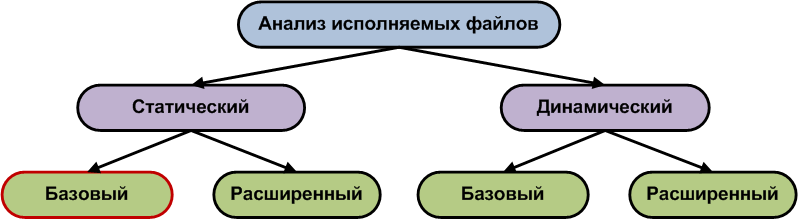

В целом, если говорить про анализ исполняемых файлов, можно выделить два подхода — это статический анализ и динамический анализ.

Статический анализ предполагает анализ файла без его запуска на выполнение. Он может быть базовым — в этом случае мы не анализируем непосредственно инструкции процессора в файле, а производим поиск нетипичных для обычных файлов артефактов (например, таких как строки или названия и последовательности API-функций), либо расширенным — в этом случае файл дизассемблируется и производится исследование инструкций, поиск их характерных для вредоносных программ последовательностей и определение того, что именно делала программа.

Динамический анализ заключается в исследовании файла с его запуском в системе. Он тоже может быть базовым и расширенным. Базовый динамический анализ — это исследование файла с его запуском без использования средств отладки, он заключается в отслеживании событий, связанных с этим файлом (например, обращение к реестру, дисковые операции, взаимодействие с сетью и т. п.). Расширенный динамический анализ заключается в исследовании поведения запущенного файла с применением средств отладки.

В этой статье я расскажу о базовых техниках статического анализа. Его преимущества:

- позволяет получить результат достаточно быстро;

- безопасен для системы при соблюдении минимальных мер предосторожности;

- не требует подготовки специальной среды.

Основной недостаток базового статического анализа — это его низкая эффективность при анализе и распознавании сложных вредоносных программ, например упакованных неизвестным упаковщиком или использующих полное либо частичное шифрование файла с применением продвинутых алгоритмов.

Инструментарий

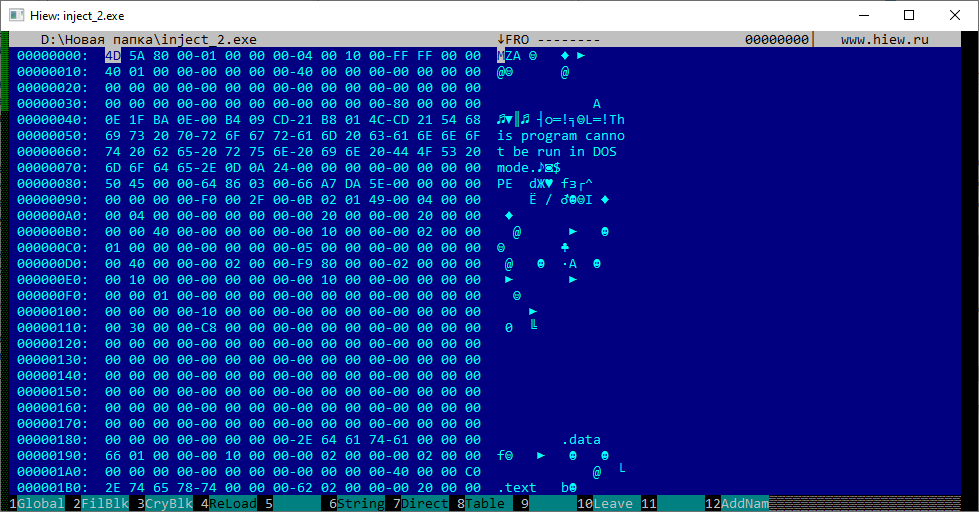

HEX-редакторы

Один из основных инструментов статического базового анализа — это HEX-редактор. Их много, но в первую очередь необходимо отметить Hiew. Это безусловный лидер и бестселлер. Помимо непосредственно функций HEX-редактора, в нем реализовано еще много дополнительных возможностей, связанных с анализом файла: это и дизассемблер, и просмотрщик секций импорта и экспорта, и анализатор заголовка исполняемых файлов. Главный недостаток — все это не бесплатно (хотя и весьма недорого — от 555 рублей).

Если не хочется тратить деньги, то можно обратить внимание, например, на Hex Editor Neo (есть бесплатный вариант) или на HxD Hex Editor.

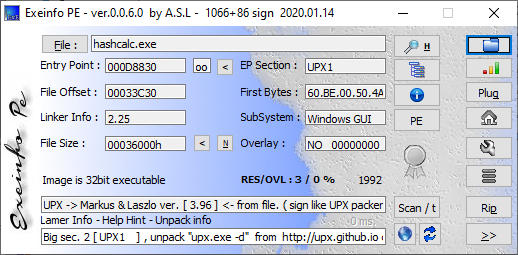

Детекторы упаковщиков

Если есть подозрение, что файл упакован, то с помощью детектора упаковщиков можно попытаться определить, какой упаковщик при этом использовался, и попробовать распаковать исследуемый файл. Долгое время безусловным лидером здесь была программа PEiD, и в принципе можно пользоваться и ей, однако поддержка давно прекращена и новых сигнатур для определения типов упаковщика уже никто не выпускает. Альтернатива — Exeinfo PE.

Эта программа, помимо детекта упаковщиков, имеет еще много других функций для анализа исполняемых файлов Windows, и во многих случаях можно обойтись ей одной.

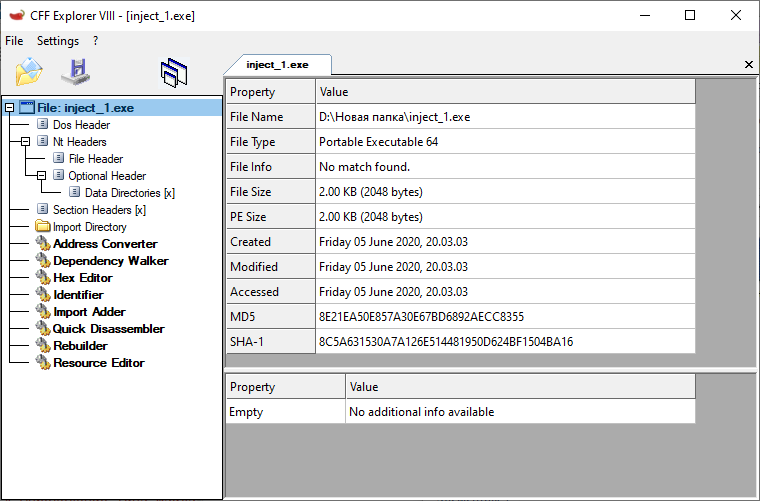

Специализированные утилиты для исследования исполняемых файлов Windows

Программа CFF Explorer из пакета Explorer Suite — это настоящий швейцарский нож для исследователя PE-файлов. Позволяет получить огромное количество разнообразной информации обо всех компонентах структуры PE-файла и, помимо прочего, может служить HEX-редактором.

Так что настоятельно рекомендую CFF Explorer, тем более что программа бесплатная.

Python-модуль pefile

Python-модуль pefile позволит обойтись при анализе PE-файлов исключительно интерпретатором Python. С ним практически все операции по базовому статическому анализу можно реализовать путем написания небольших скриптов. Прелесть всего этого в том, что заниматься исследованием PE-файлов можно в Linux.

Модуль присутствует в PyPi, и установить его можно через pip:

pip install pefile

Yara

Ну и в завершение всего списка весьма популярный и востребованный инструмент, ставший своеобразным стандартом в среде антивирусной индустрии, — проект Yara. Разработчики позиционируют его как инструмент, который помогает исследователям малвари идентифицировать и классифицировать вредоносные сэмплы. Исследователь может создать описания для разного типа малвари в виде так называемых правил, используя текстовые или бинарные паттерны.

![]()

WWW

- Актуальная версия Yara

- Англоязычная справка по написанию правил

- Перевод справки на русский (обрати внимание — он слегка устарел)

Меры предосторожности

Чтобы обезопасить систему при проведении базового статического анализа подозрительных файлов, необходимо:

- установить запрет на операцию чтения и выполнения анализируемого файла (вкладка «Безопасность» в контекстном меню «Свойства»);

- сменить разрешение файла с .exe на какое-нибудь другое (или вообще убрать расширение анализируемого файла);

- не пытаться открыть файл текстовыми процессорами и браузерами.

Можно обойтись этими мерами и не использовать виртуальную среду, хотя для полной безопасности можешь установить, например, Virtual Box и проводить анализ в нем (тем более что при динамическом анализе без виртуалки, как правило, не обойтись).

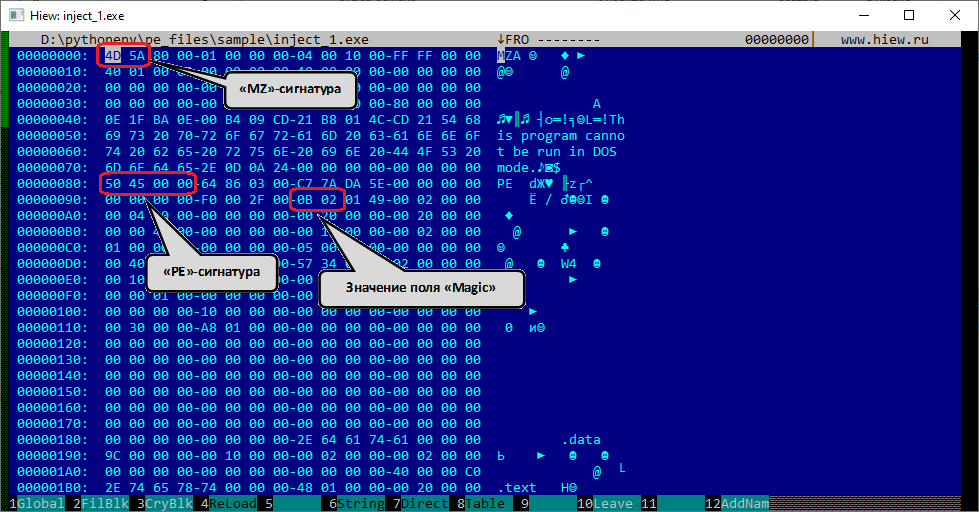

Определение типа файла

Я думаю, тебе известно, что признак PE-файла в Windows — это не только расширение .exe, .dll, .drv или .sys. Внутри него содержатся и другие отличительные черты. Первая из них — это сигнатура из байт вида MZ (или 0x4d, 0x5a в шестнадцатеричном представлении) в самом начале файла. Вторая — сигнатура также из двух байт PE и двух нулевых байтов следом (или 0x50, 0x45, 0x00, 0x00 в шестнадцатеричном представлении).

Смещение этой сигнатуры относительно начала файла записано в так называемом DOS-заголовке в поле e_lfanew , которое находится по смещению 0x3c от начала файла.

![]()

WWW

- Описание формата PE на сайте Microsoft

- «Исследуем Portable Executable» (Codeby.net)

По большому счету наличие этих двух сигнатур в файле и подходящее расширение свидетельствует о том, что перед нами именно PE-файл, однако при желании можно посмотреть еще значение поля Magic опционального заголовка (Optional Header). Это значение находится по смещению 0x18 относительно начала сигнатуры PE . Значение этого поля определяет разрядность исполняемого файла:

- значение 0x010b говорит о том, что файл 32-разрядный (помни, что в памяти числа располагаются с обратной последовательностью байтов, сначала младший байт и далее старшие байты, то есть число 0x010b будет представлено последовательностью 0x0b, 0x01);

- значение 0x020b говорит о том, что файл 64-разрядный.

Посмотреть это все можно несколькими способами. Первый — с помощью HEX-редактора.

Второй — используя CFF Explorer или Exeinfo PE. Они наглядно показывают значения указанных сигнатур.

Третий способ — использовать возможности Python, запустив такой скрипт:

with open(, ‘rb’) as file: # прочитаем первые 1000 байт файла (больше и не надо) buffer = file.read(1000) e_ifanew = int.from_bytes(buffer[0x3c:0x40], byteorder=’little’) mz_signature = buffer[0x0:0x2] pe_signature = buffer[e_ifanew:e_ifanew + 0x4] magic = buffer[e_ifanew + 0x18:e_ifanew + 0x1a] if mz_signature == b’MZ’ and pe_signature == b’PEx00x00′: if magic == b’x0bx01′: print(‘Файл’, sys.argv[1], ‘является исполнимым PE32 файлом Windows.’) elif magic == b’x0bx02′: print(‘Файл’, sys.argv[1], ‘является исполнимым PE64 файлом Windows.’) else: print(‘Файл’, sys.argv[1],’не является PE файлом Windows.’)

Или можешь использовать вот такое правило для Yara:

import «pe» //импортируем Yara-модуль pe rule is_pe_file

Поиск в VirusTotal по хешу

Отправить на VirusTotal для проверки можно не только сам файл, но и его хеш (md5, sha1 или sha256). В этом случае, если такой же файл уже анализировался, VirusTotal покажет результаты этого анализа, при этом сам файл на VirusTotal мы не засветим.

Думаю, как узнать хеш файла, ты прекрасно знаешь. В крайнем случае можно написать небольшой скрипт на Python:

import hashlib with open(, ‘rb’) as file: buffer = file.read() print(‘md5 =’, hashlib.md5(buffer).hexdigest()) print(‘sha1 =’, hashlib.sha1(buffer).hexdigest()) print(‘sha256 =’, hashlib.sha256(buffer).hexdigest())

Результат подсчета хеша шлем на VirusTotal либо применяем мои рекомендации из статьи «Тотальная проверка. Используем API VirusTotal в своих проектах» и автоматизируем этот процесс с помощью небольшого скрипта на Python.

import sys import requests ## будем использовать 2-ю версию API VirusTotal api_url = ‘https://www.virustotal.com/vtapi/v2/file/report’ ## не забудь про ключ доступа к функциям VirusTotal params = dict(apikey=, resource=str(sys.argv[1])) response = requests.get(api_url, params=params) if response.status_code == 200: result = response.json() if result[‘response_code’] == 1: print(‘Обнаружено:’, result[‘positives’], ‘/’, result[‘total’]) print(‘Результаты сканирования:’) for key in result[‘scans’]: print(‘t’ + key, ‘==>’, result[‘scans’][key][‘result’]) elif result[‘response_code’] == -2: print(‘Запрашиваемый объект находится в очереди на анализ.’) elif result[‘response_code’] == 0: print(‘Запрашиваемый объект отсутствует в базе VirusTotal.’) else: print(‘Ошибка ответа VirusTotal.’) else: print(‘Ошибка ответа VirusTotal.’)

Как видишь, скрипт получает значение хеша, переданного в виде аргумента командной строки, формирует все нужные запросы для VirusTotal и выводит результаты анализа.

Если VirusTotal выдал в ответ какие-нибудь результаты анализа, это значит, что исследуемый файл уже кто-то загружал для анализа и его можно загрузить туда повторно и получить более актуальные результаты, на чем анализ можно и завершать. Но вот если VirusTotal не найдет файла в базах, тогда есть смысл идти дальше.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Источник: xakep.ru

VI Международная студенческая научная конференция Студенческий научный форум — 2014

ОБЗОР СОВРЕМЕННЫХ ПРОГРАММНЫХ СРЕДСТВ ФИНАНСОВО-ЭКОНОМИЧЕСКОГО АНАЛИЗА

Клименко Е.В. 1 , Сащенко Е.С. 1

1 Тобольская государственная социально-педагогическая академия им. Д. И. Менделеева

Работа в формате PDF

Текст работы размещён без изображений и формул.

Полная версия работы доступна во вкладке «Файлы работы» в формате PDF

Для сравнения были выбраны такие программы как ИНЭК-Аналитик, АБФИ-предприятие, Excel Financial Analysis.

«ИНЭК-Аналитик» — старейшая программа финансового анализа (http://www.inec.ru/) и выпускается примерно с 1991 г.. Однако она имеет несколько тысяч пользователей и с точки зрения финансово-экономического анализа, это наиболее сильная система, в первую очередь по методическому наполнению.

Использование программы «ИНЭК-Аналитик» позволяет проводить всесторонний анализ финансово-экономической деятельности предприятия в динамике за ряд периодов:

- горизонтальный и вертикальный анализы пассивов и активов аналитического баланса (относительные и абсолютные изменения в структуре имущества и источниках его формирования);

- показатели прибылей и убытков (финансовые результаты);

- показатели притока и оттока денежных средств;

- показатели эффективности, характеризующие рентабельность деятельности и доходность вложений (рентабельность деятельности и капитала, оборачиваемость активов и элементов оборотного капитала);

- показатели платежеспособности, выявляющие способность предприятия расплатиться с текущими долгами и вероятность его банкротства в ближайшее время (коэффициент покрытия, промежуточный коэффициент покрытия, срочная и абсолютная ликвидность, интервал самофинансирования, и др.);

- показатели финансовой устойчивости, характеризующие степень независимости предприятий от внешних источников финансирования (уровень собственного капитала, соотношение заемного и собственного капиталов, коэффициент покрытия необоротных активов собственным и долгосрочным заемным капиталом);

- показатели рыночной оценки предприятия, дающие возможность сравнить его рыночную стоимость с балансовой стоимостью;

- сопоставление темпов изменения цен на продукцию, услуги, товары и основные виды материальных ресурсов и затрат;

- анализ эффективности производства и реализации каждого вида продукции, товара;

- динамика структуры себестоимости, выручки, издержек обращения; движение продукции, ресурсов и товаров на складе;

- поступление и расходование денежных средств;

- точка безубыточности и запас финансовой прочности предприятия;

- факторный анализ динамики прибыли;

- эффективность работы административно-управленческого персонала предприятия и динамика производительности труда персонала;

- эффективность использования материально-сырьевых и топливно-энергетических ресурсов;

- объем реализации на рубль затрат, выручка и прибыль на одного работника;

- коммерческая маржа и доля оплаты труда в выручке;

- распределение косвенных затрат пропорционально прямым затратам на заработную плату, прямым материальным затратам, всем прямым затратам, выручке от реализации или объемам произведенной продукции.

Использование данного комплексного показателя позволяет не только проследить изменения финансового положения предприятия в динамике, но и определить его рейтинг по отношению к другим предприятиям и организациям.

Программный комплекс «ИНЭК-Аналитик» позволяет формировать собственные методики финансового анализа, описывая алгоритмы расчета используемых в них показателей.

«АБФИ-предприятие» (http://www.vestona.ru) (Анализ банковской и финансовой информации) — экспертная аналитическая система, предназначенная для анализа любой формализованной информации. Универсальность этой системы подтверждается тем, что ее пользователями являются самые разные организации — Банк России (департаменты Центрального аппарата и Территориальные учреждения), коммерческие банки, предприятия. Работая с системой, финансовый аналитик имеет возможность обрабатывать информацию быстро и точно, используя для этого все необходимые данные.

Стандартные методические приложения для предприятий поставляются в комплекте «АБФИ-предприятие». Набор методических приложений включает:

- анализ показателей бухгалтерской отчетности предприятия;

- горизонтальный и вертикальный анализы баланса;

- расчет финансовых коэффициентов;

- интегральную оценку финансового положения;

- расчет показателя развития предприятия;

- приложения для диагностики банкротства и оценки рыночной стоимости предприятия.

Перечисленные приложения выполнены с привлечением современных методик финансово-экономического анализа. Важным преимуществом является возможность трансформации финансовой отчетности по международным правилам, что дает предприятию дополнительные преимущества как при работе с зарубежными партнерами, так и для принятия управленческих решений.

Реализация «АБФИ-предприятия» может быть названа самой основательной методической разработкой из всех программ ее класса. Используемые показатели имеют достаточно сложную структуру, но хорошо проработаны для различных отраслей и выглядят вполне логично. Это одна из сильных сторон системы.

Другой ее особенностью является та платформа, на которой написана методика анализа: пользователь получает те же возможности создания собственных модулей, что и разработчики. В большей или меньшей степени это делают и другие программы, но в «АБФИ-предприятии» внутренний язык сделан наиболее удачно. Он мощнее, чем средства настройки «ИНЭК-Аналитика».

«Financial Analysis» (http://microsoft.ru) — модуль для проведения оценки финансово-хозяйственной деятельности предприятия. Эту программу пользователь может использовать бесплатно. В программе:

- вертикальный и горизонтальный анализы уплотненного нетто-баланса;

- система из 48 показателей финансово-хозяйственной деятельности;

- анализ экономического потенциала на основе оценки имущественного положения, финансового состояния, наличия «больных» статей в отчетности;

- оценка результативности финансово-хозяйственной деятельности.

Все формулы программы открыты и доступны для редактирования.

Разработка создана стандартными средствами Microsoft Office Excel, что обеспечивает ей высокую надежность в работе. Специальной установки не требуется. Программа позволяет не только быстро оценить «общий уровень благосостояния» предприятия и его перспективы, но также подготовить графики, иллюстрирующие основные показатели предоставленной финансовой отчетности.

Разработка может быть интересна как для экономистов, бухгалтеров и финансовых менеджеров, так и, с практической точки зрения, для любых пользователей, поскольку позволяет получить общую оценку о степени устойчивости интересуемого предприятия на основании стандартной сводной отчетности о его деятельности.

Сводная таблица возможностей программ для финансово-экономического анализа

Источник: scienceforum.ru