«Как использовать Akamai CDN на вашем сайте WordPress, не разрушая ваш банковский счет» Звучит впечатляюще? Это! Я нашел решение для интеграции CDN Akamai без необходимости платить много, что делает CDN доступным гораздо большему количеству людей. Это все еще не бесплатно, и это не будет работать для каждой установки webhost / CDN, но это определенно дешевле, чем некоторые настройки CDN … и это может просто работать для вас!

Вступление

Я тестировал многочисленные CDN (сети доставки контента) для моего блога, начиная с NetDNA, MaxCDN и EdgeCast. У каждого из них есть свои сильные и слабые стороны. Одна сеть предлагает доступное решение, но ей не хватает периферии на определенном континенте. Некоторые предлагают обширную сеть доставки контента, но планы жесткие и не подходят для определенного типа сайта. Другие, как вы уже догадались, просто недоступны для масс.

Недавно я разработал решение о том, как использовать сеть доставки контента Akamai, не тратя на это слишком много денег. Причина, по которой я выбираю Akamai, заключается в том, что во всем мире он обладает обширными возможностями CDN, благодаря которым его использует даже Facebook. Так что нет сомнений, хороша ли эта компания или нет. С другой стороны, этот метод можно использовать с CDN других марок, если система выставления счетов основана на оплате по мере использования. Я думаю, что Amazon CloudFront использует ту же модель … но не стесняйтесь добавлять свои собственные знания / исправления внизу в комментариях.

Akamai: What Is a CDN?

До сих пор я нашел только Rackspace Cloud Files, которые предоставляют услуги такого типа, когда вы платите только за используемую пропускную способность CDN, и да, они предоставляют доступ к сети Akamai CDN. Сладкий!

Регистрация немного хлопотно. Я думаю, что только Rackspace проверяет каждую регистрацию по телефону. Да, даже если вы предоставите все данные кредитной карты, они все равно должны подтвердить вашу личность по телефону. Они делают это, скорее всего, чтобы избежать мошенничества с использованием кредитной карты. Ваша учетная запись будет активирована сразу после подтверждения телефона, как правило, в тот же час после регистрации.

Для целей учебника я собираюсь предположить, что у вас есть установка, аналогичная моей. Естественно, теоретически это будет работать для множества разных сценариев … но я не могу проверить это, так как не использовал все системы webhost / CDN / cache:

- Вы используете Rackspace Cloud Files

- У вас есть доступ к сети Akamai CDN

- Вы используете плагин W3 Total Cache

Шаг 1 Получите ваш API

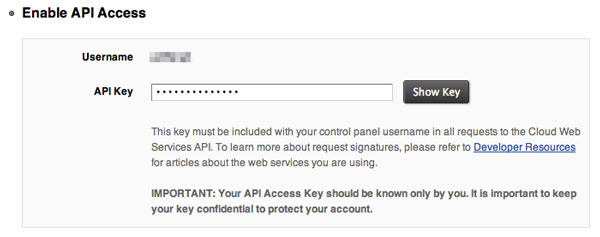

Получите ваш API от учетной записи. Позже вам нужно будет вставить API в ваш плагин W3 Total Cache . API позволяет плагину получать доступ к файлам в вашей учетной записи Rackspace и изменять их напрямую через WordPress без необходимости входа в систему после этого.

Akamai — многофункциональная платформа след. поколения для больших и маленьких компаний / П. Клачан

Важный!

Из соображений безопасности никогда не раскрывайте детали своего API.

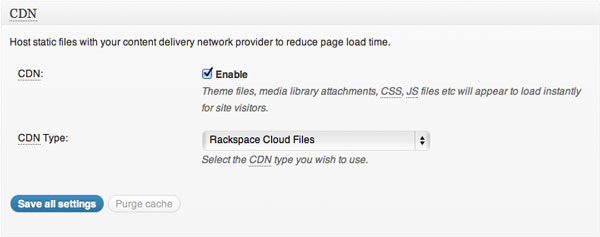

Шаг 2 Включите CDN в вашем плагине W3 Total Cache

Перейдите к общим настройкам W3 Total Cache для WordPress и включите CDN для Rackspace Cloud Files. Я не уверен насчет других плагинов (извините!), Но, по моему мнению, W3 Total Cache прекрасно справляется с этой задачей.

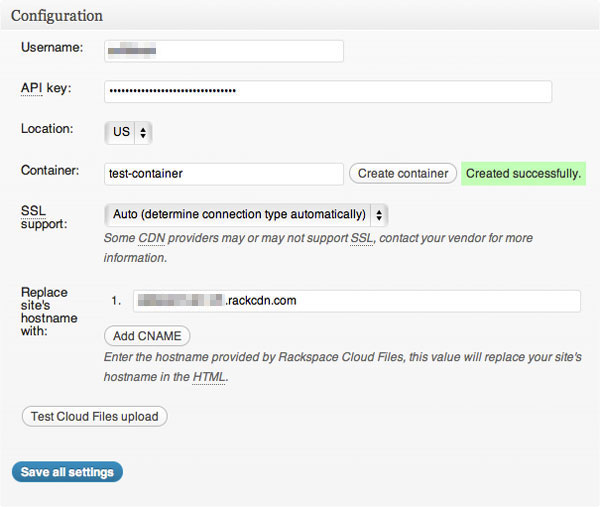

Шаг 3 Настройки CDN

Перейдите на вкладку настроек CDN. Введите свое имя пользователя и API. Дайте подходящее имя для вашего контейнера и нажмите «Создать контейнер». Контейнер будет создан автоматически, и указанный URL-адрес для вашего контейнера также будет вставлен автоматически.

Для украшения или, возможно, для демонстрации целей, вы можете создать поддомен и указать его на URL-адрес, предоставленный Rackspace, используя запись CNAME в настройках DNS. Что-то вроде turbo.yourdomain.com или akamai.yourdomain.com звучит хорошо.

Если вы не уверены, что хотите добавить запись CNAME, рекомендуется обратиться за помощью в службу поддержки вашего домена. Скорее всего, они уже подготовили некоторые часто задаваемые вопросы о том, как создавать записи CNAME. Некоторая команда поддержки также может быть достаточно любезна, чтобы сделать это для вас.

Здесь можно добавить до 10 имен хостов с разными CNAME, указывающими на один и тот же предоставленный URL. Нет проблем. Это позволяет параллельную загрузку с нескольких имен хостов вместо одного.

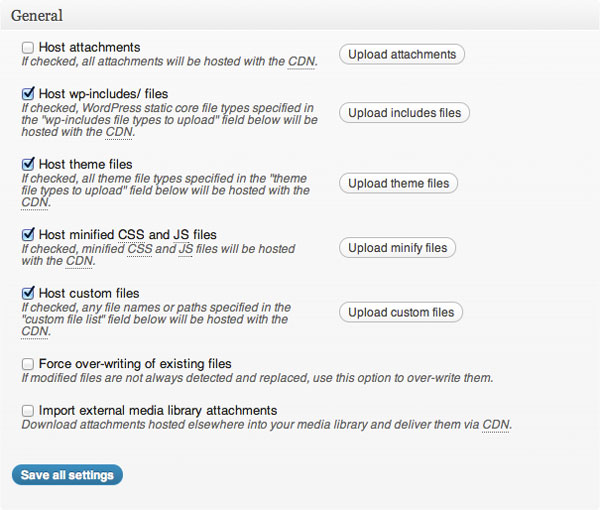

Шаг 4 Загрузите ваши файлы

Теперь вот хорошая часть. В общих настройках CDN снимите флажок свойство Host Attachment. Это означает, что вы не используете CDN для хранения и загрузки любых изображений или вложенных файлов на своем сайте, а вместо этого используете свои собственные ресурсы хостинга. Помните, что пропускная способность вашего хостинга дешевле, чем пропускная способность CDN.

Благодаря этому нагрузка на ваш сервер уменьшается, так как все CSS и javascript теперь обслуживаются из CDN Akamai. Благодаря обширной сети по всему миру эти важные файлы для создания вашего сайта всегда будут загружаться из ближайшего пограничного местоположения, где находится пользователь вашего сайта.

Это важно. Если вы не следовали этому и вместо этого использовали CDN для обслуживания своих вложений, то вы просто тратите время на чтение всей этой статьи, потому что большую часть времени это файлы изображений и вложений, которые потребляют большую часть полосы пропускания.

Еще один хороший совет – удалите другие темы WordPress в каталоге тем, которые вы не используете, прежде чем нажимать кнопку «Загрузить файлы тем». Место, которое вы занимаете в Rackspace Cloud Files, засчитывается в ваш ежемесячный счет, так зачем тратить деньги на то, что вы не используете?

Сколько денег это действительно экономит?

Мое использование CDN составляло около 10-20 ГБ в месяц , но после использования этого метода оно еще не достигло 1 ГБ используемой полосы пропускания (прошло уже почти две недели). Со скоростью 15 центов / ГБ хранилища в месяц и пропускной способностью CDN 16 центов / ГБ, поймите!

Если ваш сайт имеет объем трафика от среднего до большого, и вам небезразлична скорость загрузки вашего сайта, и вы читатели по всему миру, я считаю, что это решение, которое вы должны изучить самостоятельно. Это экономит деньги, поскольку вам не нужно покупать пакет CDN, который вы не используете полностью каждый месяц, и в то же время работает как шарм. Мне удалось ускорить загрузку моего сайта как минимум на 30%, и большинство моих пользователей сообщили, что скорость загрузки значительно улучшилась.

Если вы планируете использовать CDN для своего сайта WordPress, попробуйте сначала этот метод и посмотрите, не снижает ли он стоимость. Что касается меня, это произошло, и я не планирую переходить на другое решение в ближайшее время. Пока что я считаю, что это лучшее и самое дешевое решение.

Как я упоминал ранее, этот же метод, вероятно, можно использовать с Amazon CloudFront, поскольку пакет рассчитан на использование ГБ, но я еще не пробовал с ним. Может быть, вы все можете сообщить здесь, если этот же метод работает с Amazon CloudFront.

Наличие резервирования серверов для обслуживания вашего сайта WordPress для пользователей по всему миру – это всегда хорошая идея. Возможно, вам даже не нужно обновлять ресурсы сервера, поскольку нагрузка распределяется равномерно по всему миру, а ваш сервер управляет только базами данных и файлами изображений, но это всего лишь теория. Я приветствую мнение читателей по этому поводу.

Источник: coderlessons.com

Обзор анти-бот решения на базе Akamai

Тема с ботами на сайте для кого-то является очень болезненной и доставляет постоянную головную боль, а кто-то предпочитает ее целиком игнорировать. И тут надо понимать: если ущерб от ботов не велик, то и вкладывать деньги на борьбу с ними становится не очень оправданным с точки зрения бизнеса. Чаще всего в таких случаях ограничиваются каким-то довольно простым самописным решением, которое отбивает ботов первого поколения (о поколениях ниже). Однако, если же атаки на сайт вредят бизнесу – компания начинает задумываться как с ними бороться.

Из опыта могу сказать, что чаще всего от постоянного потока ботов страдают авиа- и большие e-commerce компании. Типичный кейс для авиакомпании, когда она может пострадать от ботов и попасть на деньги, – это довольно известный seat-holding. Как это работает: вы хотите купить билет и выбираете рейс, время, место и доходите до оплаты.

Очень часто, в этом месте авиакомпания резервирует это место под вас (недоступно для покупки в данный момент другим посетителям сайта) и дает вам время на оплату картой – от пары минут до нескольких часов. Что происходит: на сайт приходит волна ботов, которая резервирует весь самолет (и по истечении времени оплаты, резервирует место снова). Таким образом, никто не может купить билет, а самолет по факту может улететь пустым. А это деньги, и довольно немалые. Для e-commerce компаний – чаще всего это перебор учетных данных и списание бонусных баллов.

Какие вообще боты бывают? Тут, на самом деле, все очень просто. Ответа два – хорошие и плохие. Хорошие – это боты поисковых систем, боты ваших партнеров, какие-то мониторинговые системы и прочее. В общем, это те боты, которые придерживаются правил:

- выдают себя за тех, кем они являются

- не пытаются навредить сайту

- следуют ссылкам robots.txt

Плохие – те, кто имеет недружелюбные намерения или используются для иных целей. Обычно пытаются либо замаскироваться под людей, либо подделать других известных хороших ботов. Чаще всего плохие боты используются для:

- Автоматический вход в систему с использованием украденных учетных данных, полученных в результате утечки данных или в даркнете.

- Создание новых онлайн-аккаунтов для получения бонусов за регистрацию

- Подбор комбинаций номеров счетов и кодов, чтобы найти положительный баланс подарочной карты или вознаграждения, который они могут украсть.

- Парсинг цен для отслеживания и опережения предложений конкурентов

- Участие в DDoS-атаках, чтобы завалить сайт запросами

И чаще всего плохих ботов мы хотим заблокировать, а хороших разрешить. И уже на данном этапе возникает вопрос – а как правильно определить кто есть кто?

Вернемся назад и вспомним про поколения ботов. Сегодня принято считать, что есть четыре поколения:

- Боты первого поколения используют скрипты и отправляют cURL-подобные запросы к веб-сайтам. Чаще всего эти запросы идут с небольшого количества IP-адресов. У них нет возможности хранить файлы cookie или выполнять JavaScript, поэтому они не обладают возможностями настоящего веб-браузера.

- Боты второго поколения работают с помощью инструментов разработки и тестирования веб-сайтов, известных как «безголовые» (headless) браузеры (примеры: PhantomJS и SimpleBrowser), а также более поздних версий Chrome и Firefox, которые позволяют работать в автономном режиме. В отличие от ботов первого поколения, они могут поддерживать файлы cookie и выполнять JavaScript. Бот-мастера начали использовать headless браузеры в ответ на растущее использование JavaScript на веб-сайтах и в приложениях.

- Третье поколение использует для своей работы полноценные браузеры – выделенные или взломанные вредоносным ПО. Они могут имитировать базовые человеческие взаимодействия, такие как простые движения мыши и нажатия клавиш. Однако они не могут демонстрировать человеческую случайность в своем поведении.

- Боты последнего, четвертого, поколения обладают улучшенными характеристиками взаимодействия с людьми, в том числе перемещением указателя мыши в случайном, похожем на человека, образце, а не по прямым линиям. Эти боты также могут менять свои UA при ротации тысяч IP-адресов. Появляется все больше примеров того, что разработчики ботов осуществляют «угон поведения» — записывают, как реальные пользователи касаются и проводят по захваченным мобильным приложениям, чтобы более точно имитировать поведение человека на веб-сайте или приложении. Из-за взлома поведения их гораздо труднее обнаружить, поскольку их действия трудно отличить от действий реальных пользователей. Более того, их широкое распространение связано с большим количеством пользователей, чьи браузеры и устройства были взломаны.

Как можно заметить, владельцы ботнетов не останавливаются в своем развитии, а постоянно совершенствуют свои инструменты и методы.

Что же вообще нужно для борьбы с ботами? Начать с общего понимания чего вы хотите достичь и каким образом:

- классифицировать ботов на основе того, что они делают, и влияния, которое они оказывают

- управлять ими, применяя разные действия к разным запросам ботов

- просматривать трафик ботов и анализировать, насколько эффективны стратегии управления

Прежде чем вы сможете управлять ботами, нужно понять, какие проблемы вызывают у вас боты, тщательно проанализировать всю активность и затем решить, как с ними бороться.

Какие решения вообще есть на рынке? Их достаточно много и делятся они в основном на два типа:

- Когда трафик целиком проходит через сеть поставщика решения (по типу CDN, выступающего reverse proxy)

- Когда на сайте клиента ставится своего рода коннектор, который уже сам обращается к облаку для определения бот/человек.

Из первой категории, самыми известными являются Akamai, Distill (ныне Imperva и их модуль ABP) и RadWare. Из второй – PerimeterX.

Рассказать можно про всех, но в этой статье остановлюсь на Akamai.

Для тех, кто не знаком с Akamai, вкратце расскажу, кто они и чем занимаются. Akamai – это поставщик услуг для акселерации веб-сайтов, провайдер платформ доставки контента и приложений (wiki). Начали они свою деятельность в далеком 1998г., как CDN провайдер. И за более чем 20 лет шагнули очень далеко вперед.

На сегодня Akamai является не столько CDN, сколько полноценной платформой для доставки, оптимизации и защиты веб-трафика. Помимо самого CDN, также присутствуют такие модули, как оптимизация видео и изображений, WAF, DDoS mitigation (как на уровне L3/L4, так и на L7), защита от BOT, услуга DNS, Real User Monitoring (RUM), API Gateway и многое другое.

В общем, при нехватке времени и наличии денег, можно закрыть довольно много вопросов. Присутствует ли Akamai в России? Да, их более 40 городов и эта цифра постоянно растет (в одном городе может быть несколько узлов – в одной только Москве их порядка 5). На этом закончим с маркетингом и посмотрим поближе что нам предлагают использовать.

Продукт, который защищает от ботов, в Akamai называется Bot Manager. Он есть в двух вариантах:

- Bot Manager Standard (BMS)

- Bot Manager Premier (BMP)

О различиях между ними расскажу ниже, а пока вообще начну с обзора функционала.

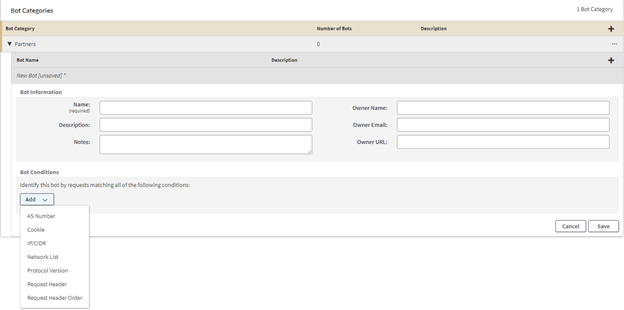

Как выглядит интерфейс конфигурации показано ниже на рисунке ниже.

Все, что находится в General bot management, относится к модулю BMS, Transactional endpoint protection – к BMP. Все правила выполняются сверху вниз, до первой блокировки.

Для чего используются Customer-Categorized Bots? Должно быть понятно из названия, что тут определяются боты, которых разрешают сами клиенты. Например, их партнеры, система мониторинга, прочее. Как мы можем определить такого бота? Вариантов тоже довольно много.

Сначала мы определяем категорию (например, “Partners”), далее внутри определяем уже непосредственно самих ботов.

Как видно из рисунка выше, параметров для определения более чем достаточно.

Перейдем к следующему определению Akamai-Categorized Bots. Если обратить внимание, они выделены зеленым цветом, что намекает нам о том, что эти боты можно отнести к хорошим. Akamai описал более 1400 хороших ботов и разделил их на 17 категорий. Есть ли там отечественные боты? Да, есть: яндекс, мэил, вк, ок, и прочие.

И вы уже сами можете решать кого пускать на ваш сайт, а кому сказать «пардоньте».

Наконец, добрались до самого интересного – неизвестных ботов. Есть два режима определения: прозрачный (transparent) и активный (active). По факту, для пользователя, и тот, и другой являются прозрачными. То есть пользователю не нужно проходить капчу или решать какие-то головоломки. Прозрачные механизмы определения показаны ниже:

Тут довольно много классификаторов, из названия которых можно понять, как они определяются. Например, “Impersonators of Known Bots” – это те боты, которые выдают себя, например, за Google, но им не являются. Все это определяется посредством пассивных проверок запроса:

- Откуда пришел запрос

- Кем представился

- Если представился браузером Chrome – правильные ли заголовки стоят и в нужном ли порядке

- Прочее

При Active проверках – подключается уже JavaScript и cookie (для мобильных приложений – SDK):

Akamai вставляет несколько cookie и потом их проверяет. Также очень часто включают валидацию браузера. Например, можно заблокировать всех, у кого JS отключен.

Довольно быстро мы дошли до дополнительного модуля BMP. Он используется там, где происходит взаимодействие пользователя с сайтом: нужно ввести логин/пароль, строка поиска, проверка промокода. Каждое такое взаимодействие описывается как endpoint. Например, мы посылаем запрос с методом POST на путь /login, в теле BODY мы передаем ключи user и pass.

Соответственно, мы указываем все это в настройках endpoint-a и Akamai начинает анализировать поведение. BMP собирает телеметрию посетителя сайта и на основании переданных данных делает вывод – бот или человек. На самом деле, принципиальная разница между BMS и BMP состоит в том, что BMS, по сути, использует что-то типа скоринговой системы, в то время как BMP каждого посетителя по умолчанию считает ботом и просит доказать, что он человек. Собирается информация, как пользователь водил мышкой по экрану, как нажимал кнопки, и другие параметры. К сожалению, тут не будет каких-то рисунков, потому что всегда это уникальные настройки для каждого сайта.

Довольно частый вопрос: нужно ли защищать мобильное приложение от ботов? Ну, я просто скажу так: защищая сайт и не защищая мобильное приложение – это равносильно тому, что купить отличную железную дверь с китайским замком. Пройдет пару месяцев, владельцы ботнетов поймут, где у вас дыра и начнут атаковать именно через нее. Вопрос времени как говорится.

Теперь один из самых главных вопросов: что же мы можем сделать с ботами или категориями? Тут тоже далеко не один вариант:

- Оставить в режиме мониторинга (делать запись и продолжать дальнейшее наблюдение)

- Отложить (подождать 1–3 секунды перед ответом)

- Замедлить (подождать 8–10 секунд перед ответом)

- Запретить (отдать 403 ошибку, или какую-то другую)

- Сделать Tarpit (не закрывать соединение, но и ничего не посылать в ответ)

- Challenge (либо Google Captcha, либо Akamai Crypto Challenge)

- Conditional action (можно настроить такой сценарий, как 20% пускать, всех остальных – рубить)

- Отдать альтернативный контент

Сразу могу сказать, что делать Deny (с 403 ошибкой) является анти-паттерном. Отдавая ботнету 403 – вы сигнализируете владельцу сети, что вы его опознали и заблокировали. Прямо, красная тряпка для быка. Он изменит логику работы и через некоторое время придет к вам снова. Akamai рекомендует использовать Tarpit. Те, кто знаком с Linux, знают, есть такой action в IPTables.

При использовании Tarpit, соединение не закрывается, но и клиенту ничего не отдается в ответ. Таким образом, бот вынужден висеть и не знает, что делать дальше. Тут тоже возникает вопрос: а выдержит ли Akamai? Выдерживает как-то. Имея по миру более 270 тысяч серверов, еще ни разу не подводил. Другим хорошим вариантом, является отдача альтернативной страницы.

Например, бот пришел на ваш сайт с целью распарсить все товары. Вы его ловите, и отдаете страницы с совершенно другими ценами. Бот думает, что выполнил свою задачу и уходит, реально имея мусор вместо данных.

Отдельная тема для обсуждения – это отдача пользователю Captcha. Я иногда натыкаюсь на сайты, где не могу пройти несколько раз. ЪУЪ! Если вы являетесь приверженцем Google Captcha – можете продолжать ее использовать в Akamai. А можете вместо нее попробовать Crypto Challenge.

Логика работы следующая: Akamai отдает в сторону пользователя математическую функцию, чтобы намайнить биткоинов которую нужно рассчитать браузером посетителя (длительность расчета от 30 секунд до нескольких минут, настраивается вами). И тут еще один момент, который нужно понимать: crypto challenge не будет отдаваться каждому пользователю (упаси так поломать конверсию сайта). Она появится у пользователя, только когда Akamai реально решит, что перед ним почти наверняка бот, и только как последняя надежда – попросит решить этот challenge (реальному пользователю нужно постараться).

Насколько хорош Akamai в этом вопросе? Мне сложно судить, я не владелец большого интернет-бизнеса (ну, по крайней мере, пока). Но слышу их отзывы: им нравится. Позитивно откликаются люди, отвечающие за безопасность, специалисты по маркетингу. Несколько недавних кейсов показали, что 60–70% трафика компаний были боты.

Насколько это влияет на бизнес – можете судить сами.

Еще есть такой немаловажный фактор, как показ информации обо всех срабатываниях. Часто нужно понять, что, почему и когда было заблокировано. Скажу так: можно отфильтровать, найти и показать абсолютно все. Есть очень крутая штука еще: Akamai умеет определять не просто конкретного бота, а целиком весь ботнет.

Даже если там используются тысячи адресов, даже если они рандомно меняют User-Agent. Как Akamai это делает – я могу только догадываться, но реально работает. Хотя, пропуская ежедневно порядка 30% легитимного трафика всей сети Интернет через себя, можно выстроить довольно хорошую аналитику, что они и сделали.

Как вообще появилась мысль написать эту статью? Два дня мы присутствовали на Highload++ в этом году со своим стендом GlobalDots, и к нам подходило достаточно много людей примерно с одинаковыми вопросами: Akamai есть в России? Есть еще что-то кроме CDN? Собственно, так эта небольшая статья и появилась.

На этом, наверное, все. Получилась такая довольно вводная статья. Я привык больше показывать, чем рассказывать – получается более информативно. Если есть вопросы – welcome to saint tropez в комментарии.

Источник: habr.com

Akamai что за программа

Уважаемые форумчане!

Данный пост был создан что-бы поделиться с сообществом информацией, которую возможно кто-то из вас сочтет интересной или полезной, а так-же спросить совета у более компетентных участников. Попробую не сильно разводить воду, просто хотелось услышать если кто-либо сталкивался с чем-то подобным, или возможно какие нибудь ваши советы и мысли.

Так-же заранее прошу не пинать слишком сильно так как в сфере ит безопасности я чуть менее чем полный нуб. Тем не менее на мой взгляд этой теме самое место в данном разделе, пускай даже если в качестве интересной истории. Итак, начну по порядку.

Началось все с того что после цепи определенных событий была поставлена цель настроить свою систему с обеспечением хотя-бы минимально разумного уровня безопасности. Все до чего мои руки пока успели добраться, это проверка роутера и установка антивируса с файрволлом. Но даже на данном этапе, сказать что полученные результаты меня удивили было-бы не сказать ничего.

Оказывается существует некая компания по имени Akamai Technologies, являющаяся посредником трафика между крупнейшими мировыми сервисами в интернете и конечными пользователями. Установленный файрволл Windows firewall control показывает что на ip адреса принадлежащие данной конторе (23.78.113.15 — 95.100.8.218 — 95.100.8.218) регулярно и очень настойчиво стучится процесс explorer.exe который по идее этого делать не должен.

Поправьте если я ошибаюсь. Механизм происходящего до конца мне не ясен, но с самого начала было очевидно что происходит что-то не очень понятное, т.к. уведомления о попытках соединения приходят во время определенных действий (выхода системы из сна, открытия и работы с папками, документами, браузером итд). Поверхностное гугление выявило дальнейшие результаты.

Оказывается сервисы Akamai Technologies, и так стоящей чуть ли не на самом верху «пищевой цепочки» роутинга в интернете, глубоко интегрированы с такими популярными приложениями как acrobat reader и flash. То есть по факту выясняется что при установке по меньшей мере двух из самых часто используемых приложений adobe на персональный компьютер, (в каких то случаях?) ваши личные данные начинают пересылаться компании Akamai.

Было бы интересно узнать что это за информация и каким образом это отображено в их пользовательском соглашении. Если быть совсем кратким, то похоже что после установки acrobat reader с их официального сайта, виндовсом создается некий непонятный пользователь с именем из трех ромбовидных симболов, внутри папки которого и содержится исключительно информация adobe acrobat, каким то образом связанная с попытками соединиться с приведенными айпи адресами. Возможно есть и входящий трафик с них тоже, но проверить это я еще не успел. Но как бы все это ни странно звучало, как минимум в этих фактах я уверен практически на все сто, поскольку систему как раз устанавливал недавно с нуля и до установки компонентов adobe данного пользователя не присутствовало (хотя точно помню что видел точно такого же юзера когда копался в папках одной из прошлых сборок системы). Что мы имеем в остатке:

-Некая компания очень высокого ранга обрабатывает трафик между крупнейшими сервисами в интернете и конечными пользователями

-Компания тесно интегрирована с очень популярным по которое устанавливается пользователями на свои пк

-Установка компонентов по и обмен информацией происходит без явного уведомления пользователя в неком полу-теневом режиме по умолчанию

-Информация присутствующая в интернете по данному вопросу на первый взгляд очень разрозненна узко специализированна и скудна В связи с чем и хотел спросить у вас всех — нормально ли это? Софт какой-то непонятной компании лезет ко мне на компьютер и начинает слать трафик куда-то, не ставя при этом в известность меня.

На англоязычных форумах пишут что основатели Akamai из Израиля и США каким-то образом связаны со спец. службами, производя сбор пользовательской информации. Прилагаю пару скриншотов для наглядного подтверждения всего вышеописанного. Сталкивался ли кто-нибудь с этим вопросом? Как можно глубже проверить всю информацию и процессы в системе что-бы понять что именно происходит?

Возможно ли в данном случае использование глубоко интегрированных технологий легитимной компании в своих целях например некими третьими лицами? Всем буду очень признателен за любые ответы и комментарии.

- история непонятного трафика akamai technologies, deepscan48, 23:45 , 19-Окт-16, (1)

- история непонятного трафика akamai technologies, Denis, 01:39 , 20-Окт-16, (2)

- история непонятного трафика akamai technologies, deepscan48, 09:11 , 20-Окт-16, (4)

- история непонятного трафика akamai technologies, deepscan48, 09:26 , 20-Окт-16, (5)

- история непонятного трафика akamai technologies, Led, 00:35 , 21-Окт-16, (6)

- история непонятного трафика akamai technologies, deepscan48, 06:32 , 23-Окт-16, ( 9 )

- история непонятного трафика akamai technologies, Аноним, 00:11 , 24-Окт-16, ( 14 )

- история непонятного трафика akamai technologies, deepscan48, 07:02 , 23-Окт-16, ( 10 )

- история непонятного трафика akamai technologies, Square1, 08:43 , 23-Окт-16, ( 11 )

- история непонятного трафика akamai technologies, deepscan48, 08:51 , 23-Окт-16, ( 12 )

- история непонятного трафика akamai technologies, Square1, 09:29 , 23-Окт-16, ( 13 )

- история непонятного трафика akamai technologies, Павел Самсонов, 10:34 , 24-Окт-16, ( 16 )

| Сообщения по теме | [Сортировка по времени | RSS] |

> Было бы интересно узнать что это за информация

google://tcpdump OR wireshark

> Если быть совсем кратким, то похоже что после установки acrobat reader с

> их официального сайта, виндовсом создается некий непонятный пользователь с именем из

> трех ромбовидных симболов, внутри папки которого и содержится исключительно информация

> adobe acrobat, каким то образом связанная с попытками соединиться с приведенными

> айпи адресами. Возможно есть и входящий трафик с них тоже, но

> проверить это я еще не успел.

Во-первых, опять-же network analyzer, во-вторых, первой же ссылкой по «akamai on my computer» выходит https://www.akamai.com/uk/en/solutions/products/media-delive.

Итог: это нормально, если вы не следите за тем что и где у вас устанавливается.

> google://tcpdump OR wireshark

спасибо, попробую дампы трафика тогда записать.

> Итог: это нормально, если вы не следите за тем что и где

> у вас устанавливается.все дело как раз таки в том что никаких подобных программ совершенно точно не устанавливалось, и разрешение на установку в рамке других программ не давалось, ибо это и было одним из объектов пристального внимания после переустановки системы. описание софта по ссылке мягко скажем немного не соответствует тому что в действительности происходит. я бы понял еще если все было как описано там, но у меня нет никакой консоли управления, в программах софт их не светится, а лишь присутствует какой-то глубоко интегрированный процесс которые нужно еще поискать, что выглядит крайне странно.

с разморозкой

akamai — весьма внушительная по размерам CDN и много ещё чего

как с твоей паранойей психиатр тебе разрешает сидеть на 10ке ?

google: windows 10 spying

ставь любую нормальную (не мелкомягкую) ось и не парь моск уже давно всем (кроме тебя) известными фактами

> с разморозкой

не знаю что и сказать, спасибо наверное. шоковая терапия тоже говорят инструмент.

> ставь любую нормальную (не мелкомягкую) ось и не парь моск уже давно

> всем (кроме тебя) известными фактамипсихиатр не возражает, я сижу на восьмерке) читал про кортану немного и всю остальную политику их, неприятно конечно, но такой осадок не вызывает как счас. мягкие хотя-бы пытаются предоставить иллюзию выбора когда выбираешь степень приватности. тут же меня удивляет просто цинизм, на тебе прогу в систему и все тут

вендузятник должен страдать.

угу. а для линуксов с маками эксплойтов не пишут. конечно конечно

> угу. а для линуксов с маками эксплойтов не пишут. конечно конечно

Эксплоиты-то пишут, только какое они имеют отношение к теме разговора? Может, вы имели в виду что-то другое?

Дочитал до

>существует некая компания по имени Akamaiи дальше просто читать не стал.

Уважаемый. Akamai — крупнейшая CDN сеть.

Идите читать что такое CDN.

Да перестаньте, это детские иллюзии. Всем нам хотелось в детстве один сайт — один коннект. Но на самом ты открываешь одну страничку, а твой комп просто веером создаёт десятка два три сетевых соединений. Тот же firefox постоянно коннектится на сеть amazonaws.com. Какая разница akamai или amazon. Google имеет сотни серверов и постоянно в DNS выдает разные IP.

Обучать персональный файервол в современном интернете очень затруднительно. Один какой нибудь дурацкий баннер заставит браузер коннектится на apport или rambler и задолбаешься на вопросы отвечать.

благодарю за ответ, но действительно не секрет что в интернете много чего происходит. интерес в данном случае вызвало именно то что сугубо внутренние процессы самой операционной системы вдруг пытаются соединиться с данной cdn сетью. это, согласитесь уже гораздо более непонятно, особенно в связи с пунктом третьим:

«Возможно ли в данном случае использование глубоко интегрированных технологий легитимной компании в своих целях например некими третьими лицами?»

например после дальнейшего поиска выясняется что непосредственно в bios (!) миллионов устройств по всему миру непосредственно на заводе прописывается по computrace (lojack) для отслеживания в случае кражи. причем в северной америке это по, за которое по идее нужно платить, активировано сразу по умолчанию без какого-либо уведомления пользователей. прикол заключается в том, что по словам тех кто исследовал этот вопрос техническая реализация данного софта не составляет труда третьим лица использовать его в своих целях. такой вот вам киндер сюрприз. лично мне повезло отыскать свой компьютер в их списке устройств. кто-нибудь теперь посоветует как вручную биос собрать и отладить?)

> процессы самой операционной системы вдруг пытаются соединиться с данной cdn сетью.

> это, согласитесь уже гораздо более непонятно,Идите читать что такое CDN.

Нет там никаких вопросов, есть ваше невежество и фантазии.

ну зачем же так грубо. то чем вы считаете невежеством и фантазией всего-лишь мое желание разобраться в вопросе. которое кстати уже дало весьма интересные результаты. советую например ознакомиться с материалом по ссылке.

https://forum.reverse4you.org/showthread.php?t=1655

> ну зачем же так грубо. то чем вы считаете невежеством и фантазией

> всего-лишь мое желание разобраться в вопросе. которое кстати уже дало весьма

> интересные результаты. советую например ознакомиться с материалом по ссылке.

В компьютерную технику могут быть встроены модули обращающиеся в процессе своей работы к сайту производителя. В каждом конкретном случае установить их наличие можно только по факту их работы.

Эти модули есть в ОС, в аппаратной части, и вот ждем что скоро появятся прямо в процессорах..

В чем вы собрались разбираться?

> https://forum.reverse4you.org/showthread.php?t=1655

Какое отношение имеет эта статья к тому что у вас после установки акробата

» виндовсом создается некий непонятный пользователь с именем из трех ромбовидных симболов»

у мя вот не создается.

>[оверквотинг удален]

> компании в своих целях например некими третьими лицами?»

> например после дальнейшего поиска выясняется что непосредственно в bios (!) миллионов устройств

> по всему миру непосредственно на заводе прописывается по computrace (lojack) для

> отслеживания в случае кражи. причем в северной америке это по, за

> которое по идее нужно платить, активировано сразу по умолчанию без какого-либо

> уведомления пользователей. прикол заключается в том, что по словам тех кто

> исследовал этот вопрос техническая реализация данного софта не составляет труда третьим

> лица использовать его в своих целях. такой вот вам киндер сюрприз.

> лично мне повезло отыскать свой компьютер в их списке устройств. кто-нибудь

> теперь посоветует как вручную биос собрать и отладить?)

Ну это делают не так. Отучить болтливый софт от исходящей активности очень затруднительно. Вы не добьетесь молчаливого компа отладив весь софт начиная от биос. Тупо делают по старой схеме — непосредственный выход в интернет на предприятии запрещают и пускают через прокси, оставляют напрямую только непроксируемые сервисы, а их не очень много как правило. Там вы увидите всю статистику например squid+sarg и не нужное запретите.

>[оверквотинг удален]

>> исследовал этот вопрос техническая реализация данного софта не составляет труда третьим

>> лица использовать его в своих целях. такой вот вам киндер сюрприз.

>> лично мне повезло отыскать свой компьютер в их списке устройств. кто-нибудь

>> теперь посоветует как вручную биос собрать и отладить?)

> Ну это делают не так. Отучить болтливый софт от исходящей активности очень

> затруднительно. Вы не добьетесь молчаливого компа отладив весь софт начиная от

> биос. Тупо делают по старой схеме — непосредственный выход в интернет

> на предприятии запрещают и пускают через прокси, оставляют напрямую только непроксируемые

> сервисы, а их не очень много как правило. Там вы увидите

> всю статистику например squid+sarg и не нужное запретите.PS Бытовая схема NAT и компы за ним — это труба в которую вылетает никто толком не знает что.

Источник: www.opennet.ru