WPA и WPA2 (Wi-Fi Protected Access) собственно это протокол авторизации и шифрования данных в Wi-Fi сетях. На данный момент это самый популярный, самый надежный протокол. Часто в домашних условиях и маленьких сетях используют WPA2-PSK(Pre-Shared Key). В начале 2018 года международный альянс Wi-Fi Alliance анонсировал новейший протокол беспроводной безопасности — WPA3.

Основной и самый популярный метод атаки на этот протокол является брутфорс(метод грубой силы, перебор паролей).

handshake.

Для того, чтобы устройство получило маркер доступа в сеть, на устройстве необходимо ввести специальную парольную фразу, называемую Pre-Shared Key . Длина должна быть от 8 до 32 символов, притом можно использовать специальные символы, а также символы национальных алфавитов. После ввода парольной фразы она помещается в специальный пакет ассоциации (пакет обмена ключами, handshake), который передается на точку доступа. Если парольная фраза верна, то устройству выдается маркер доступа в сеть.

Взлом Wi-Fi с помощью CommView и Aircrack-ng

Уязвимостью является возможность перехвата пакетов handshake, в которых передается Pre-Shared Key при подключении устройства к сети. По скольку Pre-Shared key шифруется, у злоумышленника остается только одна возможность – атака грубой силой на захваченные пакеты. Также стоит обратить внимание, что для того, чтобы перехватить handshake злоумышленнику совсем не обязательно ждать того момента, как к сети будет подключено новое устройство. На некоторых беспроводных адаптерах, при использовании нестандартных драйверов, есть возможность посылки в сеть пакетов, которые будут прерывать сетевые соединения и инициировать новый обмен ключами в сети между клиентами и точкой доступа. В таком случае, для того, чтобы захватить требуемые пакеты, необходимо, чтобы к сети был подключен хотя бы один клиент.

Взлом.

В наших примеров я использую Kali Linux (Kali Linux — GNU/Linux-LiveCD, возникший как результат слияния WHAX и Auditor Security Collection. Проект создали Мати Ахарони (Mati Aharoni) и Макс Мозер (Max Moser). Предназначен прежде всего для проведения тестов на безопасность). И пакет уже установленных программ Airocrack-ng (Это полный набор инструментов для оценки безопасности сети Wi-Fi.)

Первым этапом нам надо перевести наш Wi-Fi адаптер в режим мониторинга. То есть чип адаптера переводиться в режим прослушивания эфира. Все пакеты которые отсылают друг другу в округе.

Сначала мы убьем все процессы которые используют Wi-Fi интерфейс:

airmon-ng check kill

Запустите беспроводной интерфейс в режиме мониторинга:

airmon-ng start wlan0

В результате у вас появиться новый интерфейс wlan0mon с ним дальше мы и будем работать (посмотреть доступные интерфейсы можно командой ifconfig ). Теперь мы можем посмотреть что же происходит вокруг:

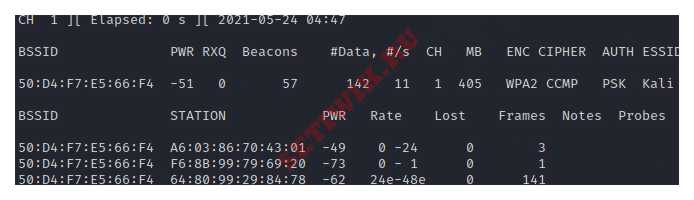

airodump-ng wlan0mon

- BSSID — MAC адрес WI-Fi точки.

- PWR — Сила сигнала.

- Beacons — Фрейм Бикон (Beacon frame) /Точка доступа WiFi периодически отправляет Биконы для анонсирования своего присутствия и предоставления необходимой информации (SSID, частотный канал, временные маркеры для синхронизации устройств по времени, поддерживаемые скорости, возможности обеспечения QoS и т.п.) всем устройствам в зоне ее покрытия. Радиокарты пользовательских устройств периодически сканируют все каналы 802.11 и слушают биконы, как основу для выбора лучшей точки доступа для ассоциации. Пользовательские устройства обычно не посылают биконы, за исключением ситуации, когда выполняется процедура участия в IBSS (Independent Basic Service Set) или, по другому, в одноранговом соединении типа Ad-hoc.

- CH — Номер канала точки доступа.

- ENC- Используемый алгоритм. OPN = нет шифрования, «WEP?» = WEP или выше (недостаточно данных для выбора между WEP и WPA/WPA2), WEP (без знака вопроса) показывает статичный или динамичный WEP, и WPA или WPA2 если представлены TKIP или CCMP или MGT.

- CIPHER — Обнаруженный шифр. Один из CCMP, WRAP, TKIP, WEP, WEP40, или WEP104. Не обязательно, но обычно TKIP используется с WPA, а CCMP обычно используется с WPA2. WEP40 показывается когда индекс ключа больше 0. Стандартные состояния: индекс может быть 0-3 для 40 бит и должен быть 0 для 104 бит.

- AUTH —Используемый протокол аутентификации. Один из MGT (WPA/WPA2 используя отдельный сервер аутентификации), SKA (общий ключ для WEP), PSK (предварительно согласованный ключ для WPA/WPA2) или OPN (открытый для WEP).

- ESSID — Так называемый SSID, который может быть пустым, если активировано сокрытие SSID. В этом случае airodump-ng попробует восстановить SSID из зондирующих запросов ассоциирования.

- STATION —MAC адрес каждой ассоциированной клиента подключенного к точке доступа. Клиенты, в настоящий момент не ассоциированные с точкой доступа, имеют BSSID «(not associated)».

Можете немного поиграться :

airodump-ng —manufacturer —uptime —wps wlan0mon

Запускаем airodump-ng для беспроводного интерфейса wlan0mon, кроме основной информации мы задаём отображать производителя (—manufacturer), время работы (—uptime) и информацию о WPS (—wps).

Aircrack программа для взлома wi fi видеодемонстрация 2015

Теперь нам надо перехватить handshake какой либо точки доступа, желательно конечно к которой подключены клиенты ).

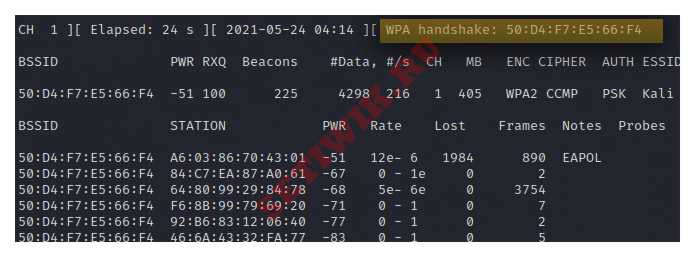

airodump-ng -c 1 —bssid C0:4A:00:F0:F4:24 -w WPA wlan0mon

-c номер канал.

—bssid мас адрес точки доступа

-w файл в который будут сохранены все перехваченные пакты.

wlan0mon Название беспроводного интерфейса интерфейса.

После удачного захвата рукопожатий в правом углу будет надпись WPA handshake

Кстати мы можем попытаться ускорить процесс , заставив клиента переподключиться к точки доступа :

aireplay-ng —deauth 100 -a 00:11:22:33:44:55 -c AA:BB:CC:DD:EE:FF wlan0mon

—deauth — отправка запроса деаунтифицировать. (0 не ограниченное число пакетов)

-a — Мас адрес точки доступа.

-с — Мас адрес клиента.

wlan0mon — интерфейс.

Другие виды атак :

—fakeauth задержка : фальшивая аутентификация с ТД (-1)

—interactive : интерактивный выбор фреймов (-2)

—arpreplay : стандартная повторная отправка запросов ARP (-3)

—chopchop : расшифровать/порубить WEP пакет (-4)

—fragment : сгенерировать валидный поток ключей (-5)

—caffe-latte : запросить клиента на новые IVs (-6)

—cfrag : фрагментирование в отношении клиента (-7)

—migmode : атаки режим миграции WPA (-8)

—test : тест возможности инжекта и качества соединения (-9).

Теперь нам надо расшифровать его и узнать PSK:

aircrack-ng -w wordlist.dic -b C0:4A:00:F0:F4:24 WPA.cap

-w — Указываем словарь для перебора паролей.

-b — Мас адрес точки доступа.

WPA.cap — Файл с handshake.

aircrack-ng всем хорош, но у него нету функции паузы и запоминания места где вы остановились. Это очень не удобно когда у вас огромный словарь ) Мы это справим программой John The Ripper (свободная программа, предназначенная для восстановления паролей по их хешам. Основное назначение программы — аудит слабых паролей в UNIX системах путем перебора возможных вариантов.Она уже есть в дистрибутиве).

john —session=foo —stdout —wordlist=wordlist.dic | aircrack-ng -w — -b 00:11:22:33:44:55 WPA.cap

То есть мы будем брать пароли из словаря этой программной и направлять их в aircrack-ng.

—session — Имя сессии.

— stdout — Путь к словарю.

Для паузы нам надо нажать q или ctrl+c. Программа создаст специальный файл с сессией и запомнит место где мы остановились. Продолжить сессию мы можем командой :

john —restore=foo | aircrack-ng -w — -b 00:11:22:33:44:55 WPA.cap

Создание своих словарей.

При атаках типа брутфорс словари играют очень важную роль. Я думаю вы с легкость найдете в интернете куча всяких не понятных словарей. Но еще можно и нужно делать самому.

Для этого в дистрибутиве Kali Linux есть интересная утилита, называется Crunch. Синтаксис ее довольно прост:

crunch 4 8

Как сам понимаешь, кранч будет генерить пароли от 4 до 8 символов. Как видишь, ничего сложного, теперь давай что-нибудь поинтереснее:

crunch 6 8 1234567890 -о /гооt/wordlist.txt

Здесь будет сгенерирован словарь от 6 до 8 символов, в пароле только цифры и зальются они во внешний файл, что мы указали. Остается только воспользоваться получившимся словарем.

crunch 1 1 -p Alex Company Position

Словарь состоит из всех возможных комбинаций слов Alex, Company и Position.

Для тега -t есть шаблоны :

Обход фильтра MAC адреса.

Иногда в точках доступа включают фильтрации по пользователе по MAC. Так вот, это совсем бесполезна штука.

В Linux системах вы можете свободно поменять ваш МАС адрес на любой:

ifconfig wlan0 down

ifconfig wlan0 hw ether 00:11:22:AA:AA:AA

ifconfig wlan0 up

Предварительно нужно отключить любые mon-интерфейсы. Проверить, заработала ли подмена, можно вызвав ifconfig wlan0 — в строке Hwaddr должен быть указанный выше MAC.

Кроме того, в *nix есть macchanger — с его помощью можно выставить себе случайный MAC. Если поставить его в init.d, то неприятель будет совершенно сбит с толку, так как при каждой загрузке наш MAC будет другим (работает для любых проводных и беспроводных адаптеров, как и ifconfig).

# Случайный MAC:

macchanger -r wlan0

# Определённый MAC:

macchanger -m 11:22:33:AA:BB:CC wlan0

# Показать MAC:

macchanger -s wlan0

В Kali Linux есть база данных валидных MAC адресов:

- /var/lib/ieee-data/oui.txt

- /var/lib/ieee-data/oui36.txt.

- /var/lib/ieee-data/iab.txt

- /var/lib/ieee-data/mam.txt

А обновить базу данных можно командой

airodump-ng-oui-update

Атака на WPS.

Wi-Fi Protected Setup (защищённая установка), WPS — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi.

В декабре 2011 Стефан Фибёк (англ. Stefan Viehböck) и Крейг Хеффнер (англ. Craig Heffner) рассказали о серьёзных прорехах в протоколе WPS. Оказалось, что если в точке доступа активирован WPS c PIN ( который по умолчанию включен в большинстве роутеров ), то подобрать PIN-код для подключения можно за считанные часы.

PIN-код состоит из восьми цифр — следовательно, существует 108 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой контрольную сумму, которая можно вычислить на основании первых семи цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000).

Авторизация по WPS предполагает отправку клиентом последовательности цифр PIN-кода и пакетов M4 или M6 и ответы на них от базовой станции. Если первые 4 цифры PIN-кода некорректны то получив их точка доступа отправит EAP-NACK сразу после получения M4, а если была ошибка в последних 3 цифрах правой части (8-ое число не считаем так как оно легко генерируется атакующим по формуле) — то после получения M6. Таким образом, недостаток протокола позволяет разделить PIN-код на две части, 4 начальные цифры и 3 последующие.

Также были обнаружены уязвимости в генераторе случайных чисел маршрутизаторов некоторых производителей. Уязвимость получила название pixie dust. Для уязвимых роутеров можно получить pin после первой попытки и оффлайн-брутфорса.

Алгоритм атаки:

- Переводим беспроводной интерфейс в режим монитора.

- Ищем цели для атаки.

- Проверяем на подверженность Pixie Dust.

- Запускаем полный перебор, если предыдущие шаги не дали результата.

- Если получен ПИН, но не показан WPA пароль, то запускаем команды для получения пароля от Wi-Fi.

Для поиска точек доступ можем воспользоваться удобной программой Wash. Wash — это утилита для идентификации точек доступа с включённым WPS. Она может искать с живого интерфейса и уже есть в Kali Linux.

Или может сканировать список pcap файлов:

wash -f capture1.pcap

Нас интересует опция Lck (No не блокирован WPS) и Vendor (производитель). Pixie Dust подвержены Ralink, Broadcom и Realtek.

Перейдем к пункту Pixie Dust. Для проверки мы будем использовать программу reaver (Reaver предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Уже есть в Kali Linux).

reaver -i интерфейс -b MAC_адрес_точки -K

Как можно увидеть на скриншоте, Точка Доступа оказалась уязвимой, и получен её WPS пин.

Теперь нам надо узнать пароль. Для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН.

reaver -i wlan0 -b EE:43:F6:CF:C3:08 -p 36158805

Все пошло не так!

Попробуем сразу вдарить молотком и запустим полный перебор пина.

reaver -i интерфейс -b MAC_адрес

Перебор WPS пинов может идти неудачно по многим причинам, поэтому для более подробного вывода, чтобы определить, в чём проблема, используются опции -v, -vv или -vvv. Как можно догадаться, чем больше букв v, тем больше будет выведено подробной информации.

При полном переборе reaver показывает но только WPS но пароль доступа к WiFi. для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН.

Если будут какие то проблемы можно поиграть с дополнительными опциями reaver , например так :

reaver -i wlan0mon -c 6 -a MAC —no-nacks -T .5 -d 15

—no-nacks Не отправлять сообщения NACK когда получены пакеты о неисправности.

-c Номер канала точки доступа.

-T Установить период таймаута M5/M7 по умолчанию [0.20].

-d Установить задержку между попытками пина, по умолчанию [1]

-x Установить время для паузы после 10 неожиданных неудач, по умолчанию [0].

*Особая заметка: если вы атакуете ТД Realtek, НЕ используйте малые ключи DH (-S)

Полный список опций:

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner Required Arguments: -i, —interface= Name of the monitor-mode interface to use -b, —bssid= BSSID of the target AP Optional Arguments: -m, —mac= MAC of the host system -e, —essid= ESSID of the target AP -c, —channel= Set the 802.11 channel for the interface (implies -f) -s, —session= Restore a previous session file -C, —exec= Execute the supplied command upon successful pin recovery -f, —fixed Disable channel hopping -5, —5ghz Use 5GHz 802.11 channels -v, —verbose Display non-critical warnings (-vv or -vvv for more) -q, —quiet Only display critical messages -h, —help Show help Advanced Options: -p, —pin= Use the specified pin (may be arbitrary string or 4/8 digit WPS pin) -d, —delay= Set the delay between pin attempts [1] -l, —lock-delay= Set the time to wait if the AP locks WPS pin attempts [60] -g, —max-attempts= Quit after num pin attempts -x, —fail-wait= Set the time to sleep after 10 unexpected failures [0] -r, —recurring-delay= Sleep for y seconds every x pin attempts -t, —timeout= Set the receive timeout period [10] -T, —m57-timeout= Set the M5/M7 timeout period [0.40] -A, —no-associate Do not associate with the AP (association must be done by another application) -N, —no-nacks Do not send NACK messages when out of order packets are received -S, —dh-small Use small DH keys to improve crack speed -L, —ignore-locks Ignore locked state reported by the target AP -E, —eap-terminate Terminate each WPS session with an EAP FAIL packet -J, —timeout-is-nack Treat timeout as NACK (DIR-300/320) -F, —ignore-fcs Ignore frame checksum errors -w, —win7 Mimic a Windows 7 registrar [False] -K, —pixie-dust Run pixiedust attack -Z Run pixiedust attack

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

Источник: xn--90aeniddllys.xn--p1ai

Как пользоваться Aircrack-NG

Интернет уже давно стал привычным атрибутом нашей жизни. Через интернет мы общаемся, узнаём новости, смотрим фильмы и слушаем музыку, учимся, зарабатываем деньги и многое другое. При этом далеко не всегда Интернет может оказаться под рукой и в свободном доступе, и довольно часто при поиске свободной Wi-Fi сети нас встречают десятки закрытых и запароленных альтернатив.

Ничего страшного! Существуют программы, которые при должном умении (а главное – терпении) позволяют вскрыть пароль к чужой точке доступа и наслаждаться интернетом с неё абсолютно бесплатно. В этой статье я расскажу об одной такой программе – Aircrack-NG, опишу её функционал и возможности, а также поведаю, как её использовать.

Что это за программа

Обычно под данным названием понимается набор сетевых программ, предназначенных для обнаружения, анализа, перехвата и взлома беспроводных сетей и соответствующего сетевого трафика. С помощью инструментария, представленного в данном пакете, можно взламывать протоколы безопасности WEP и WPA/WPA2-PSK, тестировать беспроводные сети на уязвимость к внешним атакам (penetration test), проводить проверку стойкости сети и так далее.

Aircrack-NG работает с большинством популярных ОС (Виндовс, Юникс, Линукс, Мак ОС), обладая также версией для мобильных платформ (Android, Symbian, iOS).

Указанный продукт представлен в двух основных вариантах:

- Консольном (для более опытных пользователей и специалистов);

- Графическом (GUI) – удобный графический формат;

При этом работа даже с более простым GUI-вариантом предполагает предварительную подготовку пользователя. Необходимо разобраться с понятийным аппаратом, уяснить специфику алгоритмов шифрования WEP, WPA и WPA2, ознакомиться с вспомогательными программами, которые помогут нам во взломе (к примеру, с комплементарным приложением CommView) и так далее. В статье я расскажу об использовании расшифровщика перехваченного трафика Aircrack-NG.

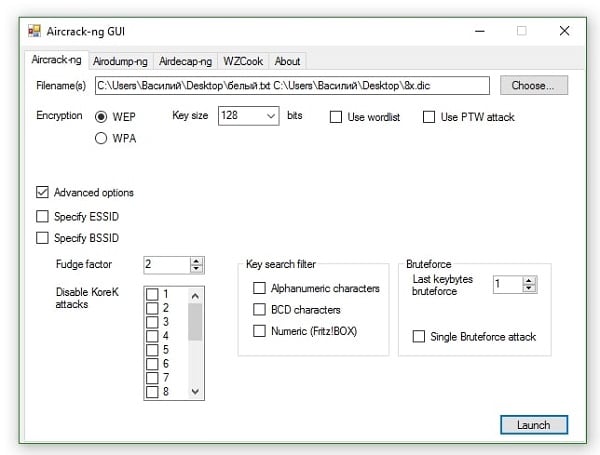

Знакомимся с интерфейсом программы

Чтобы установить программу скачайте её с официального ресурса https://download.aircrack-ng.org/aircrack-ng-1.2-rc4-win.zip, сохраните архив на жёсткий диск, распакуйте его. Для запуска 32-битной версии архива (под 32-битную ОС) перейдите в распакованный архив по адресу Папка архиваbin32-bit и запустите там файл Aircrack-ng GUI.exe.

Вам откроется окно программы с пятью основными вкладками:

- «Aircrack-ng» позволяет взламывать ключи WEP и WPA путём перебора паролей в файле-словаре;

- «Airodump-ng» являет собой анализатор трафика, может помещать трафик в файлы IVS или PCAP, показывает информацию о сетях;

- «Airdecap-ng» поможет в расшифровке перехваченного трафика при заранее известном ключе;

- «WZCook» поможет в восстановлении ключей WEP, отображает PMK (Pairwise Master Key) и так далее.

- «About» расскажет нам о текущей версии приложения и специфике улучшений программы.

Как задействовать Aircrack-ng для взлома пароль к Wi-Fi

Разберём на простом примере алгоритм взлома пароля соседской вай-фай сети, которая зашифрована протоколом WPA (ныне наиболее популярен) используя Эйркрек-НГ. Для этого выполните следующее:

- Запустите программу, перейдите в первую вкладку «Aircrack-ng»;

- В строке «Filenames» указываем путь к файлу дампа с перехваченными пакетами (данный файл можно получить, использовав, к примеру, программу «CommView for WiFi»);

- В «Encryption» (шифрование) выбираем «WPA»;

- В строке «Wordlist» указываем путь к файлу, содержащему огромную базу вариантов паролей (его можно поискать в сети);

- Ставим галочку в «Advanced option» (Дополнительные опции);

- Ставим галочку в «Specify ESSID» и указываем там имя взламываемой нами Wi-Fi сети;

- Теперь ставим галочку в «Specify BSSID», и в открывшейся строке указываем MAC-адрес сети (с ним поможет та же «CommView for WiFi», во вкладке «Узлы» которой необходимо кликнуть правой клавишей мыши на нужной нам сети и выбрать в появившемся меню «Копировать MAC-адрес»);

- Затем кликаем на кнопку «Launch» (запуск) внизу и ждём нахождения правильного пароля. В зависимости от сложности пароля время поиска может занять от нескольких минут до 5-10 часов (а то и более).

Надеюсь вы поняли как пользоваться программой, и сумели взломать точку доступа.

Видео инструкция использования программы

Рассмотрев вопрос о том, как работать с Aircrack-NG, обращаем внимание читателя, что полноценное использование указанного продукта, который, de facto, работает на принципах брутфорса, невозможно без дополняющих его функционал сторонних программ (уровня «CommView for WiFi»). Удачный же взлом паролей к сторонним Wi-Fi сетей требует регулярных практических упражнений, позволяющих развивать и совершенствовать свои знания, умения и навыки в выбранном деле (в данном случае, хакинге). Дорогу, как известно, осилит лишь идущий.

Источник: rusadmin.biz

Aircrack ng как пользоваться и узнать пароль Wi-Fi

В этой статье я покажу, как использовать airmon-ng (скрипты из пакета aircrack-ng) для обнаружения беспроводных сетей вокруг нас. Затем мы будем деаутентифицировать клиентов конкретной беспроводной сети, чтобы перехватить обмен данными и затем расшифровать их. После проделанного мы получим пароль WiFi.

В этой статье подробно написано как взломать Wi-Fi сеть с помощью Aircrack ng. Прошу заметить, что сеть которую я буду атаковать, будет моей. Я не буду атаковать чужую сеть!

Пожалуйста не пытайтесь взломать чужой Wi-Fi это запрещено законом РФ. И попадает под статьи уголовного кодекса.

То, чем я здесь делюсь, предназначено только для образовательных целей, либо для тестирования на проникновения своей сети Wi-Fi.

Требование к взлому Wi-Fi с помощью Aircrack-ng

- Сетевой адаптер WiFi, поддерживающий режим монитора.

- Kali Linux или другой дистрибутив Linux с установленным пакетом Aircrack-ng. Вот статья по скачке: скачать Kali Linux

- Словарь паролей (wordlist.txt).

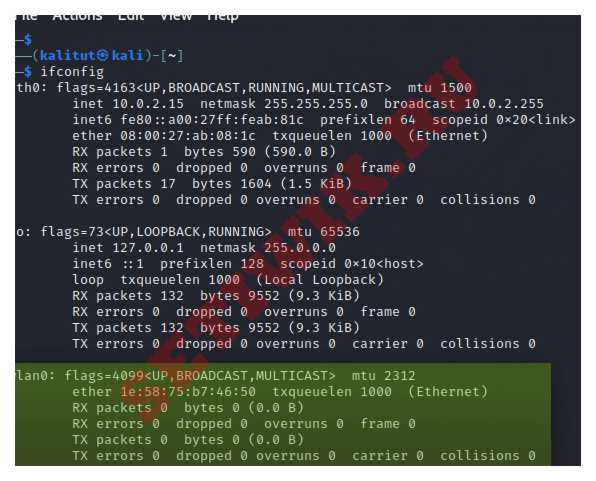

Подготовка Wi-Fi адаптера в Kali Linux

Давайте приступим, сначала нам нужно проверить, подключен ли WIFI-адаптер к Kali Linux, для этого выполните следующую команду:

Откройте терминал и введите вот такую команду:

Это покажет все сетевые интерфейсы, подключенные к вашему устройству:

Если адаптер беспроводной сети подключен и распознан в операционной системе, вы должны увидеть «wlan0», как на изображении выше. Обратите внимание, что имя может измениться, если подключено несколько беспроводных адаптеров.

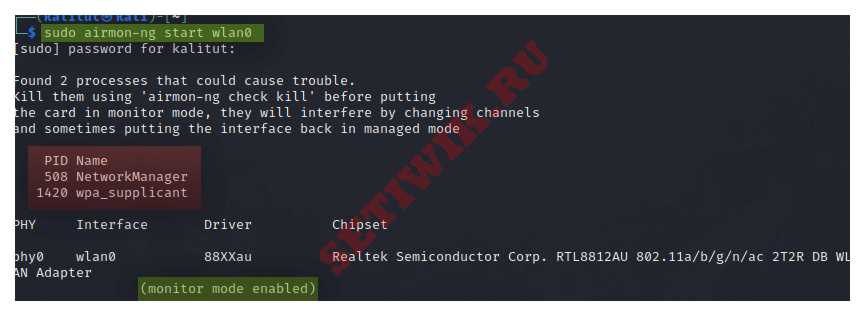

Теперь введите следующую команду для активации режима монитора:

sudo sudo airmon-ng start wlan0

Отлично режим мониторинга включен, теперь осталось убить все PID, которые мешают работе адаптера. Эти процессы отмечены красным цветом на картинке выше. Вы можете убить процессы с помощью команды kill:

Теперь давайте посмотрим на беспроводные сетей до которых достает Wi-Fi адаптер. Для этого выполните команду sudo airodump-ng wlan0:

Чтобы остановить процесс поиска Нажмите Ctrl + C, теперь осталось сохранить список обнаруженных сетей.

Возможно вам будет интересно: Как установить Arduino IDE в Ubuntu Linux

Как вы видите, обнаружено множество Wi-Fi сетей. В первом столбце указаны BSSID или MAC-адреса беспроводных сетей. Меня интересует моя сеть с именем Kali на канале 1. Обратите внимание на номер канала и MAC-адрес целевой точки доступа. В моем случае это выглядит так:

- Channel: 1

- BSSID: 50:D4:F7:E5:66:F4

Взлом Wi-Fi сети с помощью Aircrack-ng

Затем используйте следующую команду.

sudo airodump-ng -c 1 -w kali —bssid 50:D4:F7:E5:66:F4 wlan0.

Этой командой мы перехватываем пакеты клиента Wi-Fi, и пытаемся перехватить handshake. Далее мы открываем второе окно для деаутентификации клиентов в сети. Это действие ускорит захват handshake. Для деаутентификации мы также воспользуемся aireplay-ng:

Шагом выше мы не фиксировали handshake (рукопожатие). Но как только клиенты будут деаутентифицированы (отключены), мы получим рукопожатие WPA, как показано на на рисунке ниже:

Осталось расшифровать рукопожатие. В терминале введите команду ls, эта команда покажет все текущие каталоги и файлы. Выберите файл с расширением «.cap«, который должен называться kali-01.cap, далее введите следующую команду:

sudo aircrack-ng -w wordlist.txt kali-01.cap

Программа aircrack-ng сравнивает хэш в файле .cap с хэшами паролей в файле wordlist.txt. Aircrack-ng преобразует каждую строку из файла в хэш, и если хэши совпадают, мы получаем пароль WIFI.

Теперь дождитесь появления сообщения «KEY Found«. Данное сообщение говорит о том что пароль найден. Вот и все, уязвимость найдена.

Избежать взлома можно только одним способом это поставить сложный пароль от 12 символов разного регистра, так же использовать спец. символы (#https://setiwik.ru/aircrack-ng-kak-polzovatsya-i-uznat-parol-wi-fi/» target=»_blank»]setiwik.ru[/mask_link]