Как удалить Malware Protection Live

Malware Protection Live является нежелательным ПО, якобы предназначенные для защиты вашего компьютера от сетевых угроз. Приложение показывает всплывающее окно со следующим текстом:

PROTECT YOUR COMPUTER FROM MALWARE. Every month, millions of PCs are affected by malware and other potentially unwanted programs. Our software automatically detects and removes this malware before it’s ever even installed. With Malware Protection Live, you can enjoy the internet without the hassle and worry of unwanted software compromising your system.

Это сообщение — все, что показывает Malware Protection Live. Иными словами, там нет никаких интерактивных кнопок или настроек. Пользователи также могут увидеть ✓ в скрытых значках на панели задач Windows, при нажатии на который открывается окно Malware Protection Live. На данный момент ясно, что Malware Protection Live это нежелательная программа, которую стоит удалить из системы.

Нет никаких доказательств ее надежности и эффективности в борьбе с различными угрозами, а значит, работа такого ПО на вашем компьютере бессмысленна. Более того, разработчики поддельных программ для защиты от вредоносных программ могут тайно заниматься сбором личных данных из вашей системы. В результате такая программа может вызвать и некоторые угрозы конфиденциальности. Если вы задаетесь вопросом как удалить Malware Protection Live правильно, мы поможем вам сделать это в статье ниже.

Очистка ПК от Adware/Malware

Как Malware Protection Live заразил ваш компьютер

Нежелательное ПО обычно распространяются через другие бесплатные программы. Сторонние разработчики связывают их с установщиками пиратских, взломанных или бесплатных программ. Большинство людей ищут такие программы, чтобы сэкономить на покупке лицензии.

В результате они рискуют столкнуться с нежелательным ПО, которое может установиться вместе с таким программным обеспечением. Чаще всего такие программы можно увидеть под видом дополнительных предложений, скрытых в разделах «Дополнительно» и «Пользовательские». Большинство людей пропускают их, что приводит к установке вредоносных программ.

Это связано с тем, что рекламные предложения обычно настраиваются на установку по умолчанию, которую могут отключить только сами пользователи. Следовательно, вполне возможно, что именно таким образом вы поймали Malware Protection Live на свой компьютер.

Чтобы свести к минимуму риск заражения такими инфекциями в будущем, важно проявлять осторожность и внимательность при установке неофициального ПО. Кроме этого, пользователи также могут снизить риск заражения нежелательными программами, используя только надежные и официальные ресурсы. Malware Protection Live также можно загрузить с официальной страницы, но это маловероятно, поскольку никто не ищет эту программу намеренно. Чтобы узнать больше о защите от таких угроз, как Malware Protection Live, следуйте нашим рекомендациям ниже.

Скачать утилиту для удаления Malware Protection Live

Чтобы полностью удалить Malware Protection Live из Windows, мы рекомендуем вам использовать Combo Cleaner от RCS LT. Он обнаруживает и удаляет все файлы, папки и ключи реестра Malware Protection Live и несколько миллионов других рекламных программ, угонщиков и панелей инструментов.

Альтернативный инструмент для удаления

Чтобы полностью удалить Malware Protection Live из Windows, мы рекомендуем использовать SpyHunter 5 от EnigmaSoft Limited. Он обнаруживает и удаляет все файлы, папки, ключи реестра Malware Protection Live и несколько миллионов другого рекламного ПО, хайджекеров и панелей инструментов. Пробная версия SpyHunter 5 предлагает сканирование на вирусы и одноразовое удаление БЕСПЛАТНО.

Удалите Malware Protection Live вручную бесплатно

Ниже приведено пошаговое руководство по полному удалению Malware Protection Live из вашей системы. Все способы работают в 99% случаев и проверялись на последних версиях Malware Protection Live на операционных системах с последними обновлениями и версиями браузеров.

Удалите Malware Protection Live из Панели управления

Для начала стоит попробовать удалить Malware Protection Live через Панель управления. Как правило, данное приложение должно удалиться без проблем, однако мы рекомендуем использовать IObit Uninstaller для очистки остаточных файлов после удаления. Вот инструкции для Windows XP, Windows 7, Windows 8 и Windows 10.

Удалите Malware Protection Live из Windows XP:

- Нажмите на Начать кнопку.

- Выберите Панель управления.

- Нажмите Установка и удаление программ.

- Найдите Malware Protection Live.

- Нажмите Удалить.

Удалите Malware Protection Live из Windows 7:

- Нажмите Начать кнопку.

- Затем перейдите в Панель управления.

- Нажмите Удаление программы.

- Найдите Malware Protection Live и нажмите Удалить.

Удалите Malware Protection Live из Windows 8:

- Наведите указатель мыши на правый нижний угол, чтобы увидеть Меню.

- Нажмите Поиск.

- После этого нажмите Приложения.

- Затем Панель управления.

- Нажмите Удаление программы под Программы.

- Найдите Malware Protection Live, нажмите Удалить.

Удалите Malware Protection Live из Windows 10:

Есть 2 способа удалить Malware Protection Live из Windows 10

Первый способ

- Нажмите на Начать кнопку.

- В открывшемся меню выберите Настройки.

- Нажмите на Система опцию.

- Нажмите Приложения и возможности и найдите Malware Protection Live в списке.

- Нажмите на нее, а затем нажмите на Удалить рядом с ней.

Второй способ (классический)

- Щелкните правой кнопкой мыши по значку Начать кнопку.

- В открывшемся меню выберите Программы и компоненты.

- Найдите Malware Protection Live в списке.

- Нажмите на нее, а затем нажмите на Удалить кнопку выше.

Что если не удается удалить Malware Protection Live

В некоторых случаях Malware Protection Live не удаляется и выдает сообщение, что «У вас недостаточно прав для удаления Malware Protection Live. Обратитесь к системному администратору» при попытке удалить его из Панели управления или после ошибки «Доступ запрещен» во время удаления папки и файлов Malware Protection Live. Это происходит потому, что файл wtc.exe или какая-та служба не позволяют вам это сделать. В этом случае я рекомендую использовать SpyHunter 5 or Malwarebytes или удалите Malware Protection Live в безопасном режиме. Для загрузки в безопасном режиме выполните следующие действия:

- Перезагрузите компьютер.

- Во время загрузки нажмите кнопку F8.

- Это действие откроет Дополнительные параметры загрузки меню.

- Выберите Безопасный режим и дождитесь загрузки Windows.

- Перейдите в Панель управления >Удаление программ и удалите Malware Protection Live

Файлы Malware Protection Live:

Папки Malware Protection Live:

C:Program Files (x86)Malware Protection Live

C:ProgramDataMicrosoftWindowsStart MenuProgramsMalware Protection Live

C:Users\AppDataRoamingMalware Protection Live

Ключи реестра Malware Protection Live:

HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionUninstallMalware Protection Live_is1

HKEY_CURRENT_USERSoftwareMalware Protection Live

Как заблокировать рекламу и всплывающие окна, предлагающие скачать Malware Protection Live

Главное окно AdGuard

Общие настройки AdGuard

Браузерный помощник AdGuard

Поскольку Malware Protection Live в основном распространяется через специальные объявления и всплывающие окна, обещающие исправить ошибки Windows или удалить вирусы, хороший способ избежать установки Malware Protection Live — заблокировать такую рекламу в браузерах. Есть пара программ, у которых есть такие функции. Мы рекомендуем вам использовать AdGuard для удаления рекламы с помощью Malware Protection Live из браузеров. Загрузите бесплатную пробную версию здесь:

Получите лучшую интернет-безопасность для защиты от таких угроз, как Malware Protection Live, в будущем

Панель управления SpyHunter 5

SpyHunter 5 Результаты

SpyHunter 5 Защита Системы

Одна из самых известных и авторитетных программ безопасности для Windows — SpyHunter 5. Расширенные алгоритмы и большие базы данных помогают SpyHunter обнаруживать и удалять различные типы угроз. Получите полную защиту от программ-вымогателей, рекламного ПО, шпионского ПО, троянов, вирусов и потенциально нежелательных программ (ПНП), таких как Malware Protection Live, с помощью SpyHunter 5. Загрузите ее здесь:

- Тэги

- удалить Malware Protection Live

- деинсталлировать Malware Protection Live

Источник: www.bugsfighter.com

Cisco вновь выходит в сегмент защиты персональных компьютеров

К началу 2000-х годов на рынке защиты персональных компьютеров преобладал сигнатурный подход, заключающийся в обнаружении преимущественно известных угроз, для которых были разработаны соответствующие сигнатуры, которыми и оснащались средства защиты (антивирусы, host-based intrusion detection systems и т.п.). Одной из первых компаний, предложивших для борьбы с неизвестными угрозами применять поведенческие механизмы, стала компания Okena из Массачусетса, которую в 2003-м году приобрела компания Cisco. Продукт Okena StormWatch был переименован в Cisco Security Agent и сетевой гигант стал предлагать своим клиентам не только средства сетевой безопасности — межсетевые экраны Cisco Pix, системы обнаружения атак NetRanger и VPN-шлюзы, но и средства защиты ПК, выйдя на новый для себя рынок.

Однако 11-го июня 2010-го года компания приняла непростое и даже можно сказать неожиданное решение о закрытии данной линейки продуктов. Отчасти это было продиктовано тем, что защита ПК не входила на тот момент в приоритет Cisco, которая была сфокусирована на сетевой безопасности.

Среди других причин назывался активный переход на мобильные устройства с их множеством операционных систем, для которых разрабатывать и поддерживать Cisco Security Agent было сложно. Но какой бы ни была истинная причина Cisco Security Agent перестал существовать и компания Cisco на долгие 3 года вновь сосредоточила свои усилия на средствах сетевой безопасности. Пока в 2013-м году, после приобретения мирового лидера в сегменте предотвращения вторжения и средств защиты следующего поколения – компании Sourcefire, у Cisco вновь не появилось решение по защите персональных компьютеров – FireAMP, где аббревиатура AMP означала Advanced Malware Protection. Про это решение я бы и хотел рассказать.

По сути AMP – это платформа для борьбы с вредоносным кодом, которая предназначена для работы в разных точках корпоративной или ведомственной сети. Существует AMP for Networks – сетевой высокоскоростной шлюз для борьбы с вредоносным кодом, который может быть выполнен и как отдельное устройство, и как модуль в межсетевые экраны или системы предотвращения вторжений следующего поколения, NGFW и NGIPS соответственно. Также существует AMP for Content – модуль обнаружения вредоносного кода в средствах защиты контента – Cisco Email Security Appliance и Cisco Web Security Appliance. И наконец, существует AMP for Endpoint, он же FireAMP, — решение для защиты ПК и мобильных устройств под управлением Windows, MacOS, Android и т.п.

Так как AMP представляет собой платформу безопасности, то логично предположить, что невзирая на место установки (сеть, ПК или устройство защиты контента), функциональность по обнаружению и блокированию вредоносного кода будет схожая. 7 основных технологий обнаружения разделяются на 2 основных типа:

- Репутационная фильтрация

- Точные сигнатуры. Данный метод схож с тем, который используют традиционные антивирусы, имеющие базы известных вредоносных программ.

- Нечеткие отпечатки. Данный метод предназначен для борьбы с полиморфными вредоносными программами, код которых может изменяться в зависимости от условий. AMP ищет схожие признаки в анализируемом коде и в случае совпадения выдает вердикт о наличии вредоносного контента, который и блокируется.

- Машинное обучение. Данный метод позволяет оценивать метаданные анализируемых файлов с целью обнаружения вредоносности.

- Поведенческий анализ

- Индикаторы компрометаций. Данный метод опирается на изучение признаков, индикаторов (indicators of compromise), которые присущи вредоносному коду. Например, если в анализируемом файле есть функции самовоспроизведения, передачи данных в Интернет и (или) приема с какого-либо узла управляющих команд, то это, с высокой степенью вероятности, может характеризовать наличие в файле вредоносного кода.

- Динамический анализ. Данный метод заключается в отправке анализируемого файла в облачную «песочницу», где он проверяется с разных точек зрения и по итогам выносится вердикт о наличии или отсутствии признаков вредоносности.

- Продвинутая аналитика. Данный метод позволяет учитывать при анализе подозрительных файлов дополнительную контекстную информацию, собираемую из разных источников и с помощью разных механизмов. Обычно данный метод работает в паре с репутационными техниками.

- Анализ и корреляция потоков. Данный метод использует знание о вредоносных сайтах и IP-адресах, которые часто участвуют в вредоносной активности – передаче управляющих команд, приемке украденных данных и т.п. Обнаружение взаимодействия анализируемого файла с такими узлами характеризует его вредоносность.

Репутационная фильтрация очень схожа с тем, что делается в системах защиты электронной почты или контроля доступа в Интернет. Мы имеем большую базу данных значений репутации, с которой и сравнивается анализируемый объект. Разница только в том, что традиционно репутация присваивается Интернет-узлу (почтовому серверу, Web-сайту или IP-адресу), а в AMP используется репутация файла, значение которой и хранится в облачной базе данных Cisco.

В случае обнаружения вредоносного файла, его «отпечаток» с метаданными и признаками компрометации помещаются в облачную базу данных, к которой затем обращаются все агенты AMP за вердиктом в отношении новых анализируемых объектов. Облачная аналитика – это современная тенденция, которой следуют все ключевые игроки рынка ИБ.

В облако выносится вся мозговая активность системы защиты, которая уже не в состоянии держать всю базу для принятия решения «на борту». Это раньше антивирусные вендоры или производители систем предотвращения вторжений оснащали свои продукты встроенной базой сигнатур, а разработчики сканеров безопасности включали в свои решения базы проверок.

Регулярно эти базы обновлялись через Интернет, но система защиты могла работать в замкнутом пространстве, не имеющем подключения к Интернету. Сегодня ситуация изменилась. Очень уж много событий безопасности приходится анализировать современной системе защиты. И события эти разнообразные и разноплановые.

Сама система не в состоянии эту лавину событий отработать — нужна «помощь зала», т.е. внешних аналитиков. Наверное, одним из первых прообразов такой помощи стала система глобальной корреляции, реализованная в Cisco IPS несколько лет назад. Идея была простая — обезличенную информацию о сети заказчика отдавать (разумеется, эту функцию можно было и не включать) в единый центр для анализа и разработки новых сигнатур, которыми затем должны были оснащаться все сенсоры IPS, установленные у заказчиков в рамках регулярного обновления базы сигнатур.

Аналогичный подход стал применяться и в других средствах защиты Cisco, например, в межсетевых экранах Cisco ASA 5500-X и его модуле Botnet Traffic Filter. Еще раньше такая «облачная аналитика» использовалась в решениях по контентной безопасности – E-mail Security Appliance и Web Security Appliance. Приобретенная нами недавно компания Sourcefire в своих средствах защиты (NGIPS, NGFW, AMP) использовала ту же идеологию — облако VRT (Vulnerability Research Team) для аналитики.

И дело не в отсутствии или нечастом обновлении. Просто идеология «звезды» (производитель самостоятельно собирает информацию об угрозах и распространяет ее среди всех заказчиков) стала давать сбои при росте числа и сложности угроз.

Понадобилось привлечь в ряды защитников и самих покупателей/потребителей средств защиты — они стали передавать информацию со своих устройств и защитного ПО производителю, в его облако ИБ-аналитики. Именно там производился анализ информации, поступающей как от заказчиков, так и от различных источников самого вендора.

Именно там производилась разработка методов борьбы с угрозами — старыми и новыми. Для IPS/IDS и антивирусов — это были сигнатуры, для систем контентной фильтрации — базы URL, шаблоны спама, репутационные базы, черные списки и т.п. Для межсетевых экранов — списки бот-сетей (ботов и командных центров). Эта информация оперативно доставлялась до потребителя, повышая «знание» его средств защиты относительно новых угроз.

Сегодня, в условиях, когда растет не только число угроз, но и их сложность; когда системы защиты не справляются с нагрузкой, а обслуживающие их специалисты не поспевают за непрерывно меняющимся ландшафтом угроз; когда системные ресурсы, выделяемые для работы средства защиты, ограничены, необходим новый взгляд на принятие решения о наличии или отсутствии угрозы в анализируемом сетевом трафике, файлах, почтовом и Web-трафике. И коль скоро сама система защиты сделать это не в состоянии, то остается «поручить» эту работу внешнему аналитическому центру, который и возьмет на себя непростую задачу непрерывного анализа информации об угрозах, получаемых из множества разрозненных источников, их постоянного анализа и оперативного обновления всех средств защиты, подключенных к этому облаку ИБ-аналитики, которое у компании Cisco называется Cisco Security Intelligence Operations (SIO). На самом деле у Cisco сейчас три таких облака – «родной» Cisco SIO, облако Sourcefire VRT и облако, приобретенной в конце мая компании ThreatGRID. Все три облака находятся в процессе интеграции и объединения. Но вернемся к AMP.

У AMP есть еще одна замечательная функция – ретроспективный анализ, который позволяет обнаруживать вредоносные программы пост-фактум. Да, это неприятно признавать, что 100%-й защиты не бывает и быть не может. Да, пропуск средством защиты какой-либо вредоносной программы, особенно целенаправленно разработанной под конкретную компанию, возможен.

Но что же теперь, бежать менять место работы, уходить в запой или рвать на себе волосы от горя? Нет! Надо быть готовым к такому событию. В условиях мощного роста числа вредоносных программ эффективность и службы ИБ, и применяемых ею средств защиты зависит не от того, можно или нельзя отразить все угрозы, а от того, насколько оперативно осуществляется обнаружение и локализация скомпрометированных/зараженных узлов внутри сети. И тут как нельзя лучше подходит функция ретроспективного анализа, которая позволяет обнаруживать все-таки проникшие внутрь угрозы.

- Ретроспектива. Данный метод позволяет нам отслеживать время и место первого появления файла в контролируемой сети, а также его текущее местоположение, которое определяется за счет максимального охвата агентами AMP защищаемой сети (на ПК, в сети и на средствах анализа контента).

- Анализ цепочки атаки. Данный метод позволяет собирать, анализировать и сохранять информацию о том, как ведут себя файлы, процессы и каналы взаимодействия в защищаемой сети. Иными словами, мы можем проанализировать, как ведут себя различные приложения, когда и кем они запускаются, с кем и в какое время взаимодействуют, какими интерфейсами пользуются и т.п.?

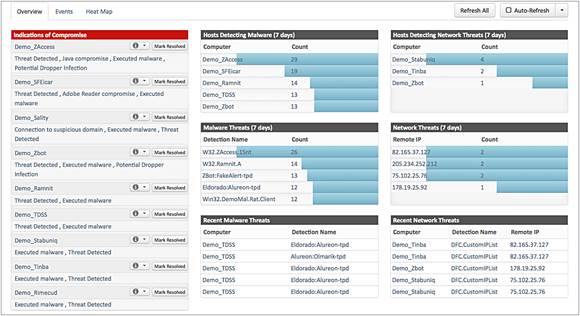

- Поведенческие индикаторы компрометации. Данный механизм позволяет проанализировать активность попавшего в сеть файла и сделать вывод о его вредоносности. Например, файл, который попал внутрь организации, попал на множество узлов, скопировал конфиденциальную информацию и отправил ее на внешний IP-адрес с высокой степенью вероятности является вредоносным. Только анализ комбинации таких индикаторов помогает выявить неизвестные угрозы, отдельные действия которых могут остаться незамеченными для традиционных средств защиты.

- Анализ траектории. Данный метод позволяет фиксировать время, метод, точку входа и выхода попавшего внутрь файла, что позволяет в любой момент время точно ответить на классические вопросы управления инцидентами: «Откуда попала вредоносная программа в сеть?», «С кем взаимодействовал зараженный узел?», «Куда еще попала вредоносная программа?», «Кто является источником проблем?». И все это без сканирования сети – вся информация собирается в реальном времени и в любой момент готова к использованию. Cisco AMP имеет два механизма анализа траектории – File Trajectory (для анализа перемещения файлов по сети) и Device Trajectory (для анализа действий файлов на конкретном узле).

- Охота на бреши. Данный механизм схож с поведенческими индикаторами компрометации, но работает на более высоком уровне. Если индикаторы компрометации ищутся для конкретного файла, то охота на бреши осуществляется в отношении всей сети. Мы ищем схожие индикаторы в том, что уже происходило в сети в недавнем прошлом.

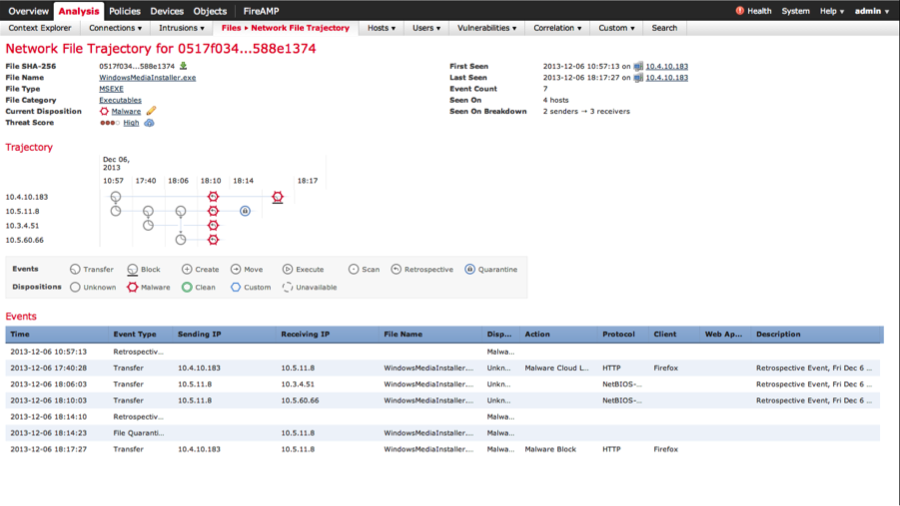

Ниже мы видим иллюстрацию того, как работает ретроспективная безопасность. В 10:57 в сети, на узле с адресом 10.4.10.183 фиксируется первое появление файла WindowsMediaInstaller.exe. На этот момент мы ничего не знаем об этом файле и пропускаем его внутрь сети. Это нормально. Согласно ежегодному отчету Cisco по безопасности каждые 4 секунды обнаруживается новая вредоносная программа.

Обновляем ли мы наши средства защиты с такой периодичностью? А если обновляем, то с такой ли скоростью новые вредоносные программы идентифицируются производителем средств защиты? В данном случае мы смогли идентифицировать, что файл содержит вредоносный код только спустя 7 часов.

В традиционном подходе мы это знание сможем применить только к новым файлам, которые будут анализироваться системой защиты. Но что делать с теми файлами, которые уже попали внутрь сети? Принять и простить? В случае с функцией ретроспективной безопасности в Cisco AMP мы пусть и пост-фактум, но обнаруживаем проникновение, а также все попавшие «под раздачу» узлы, что позволяет нам быстро локализовать проблему и не дать ей распространиться по всей сети.

У данного решения есть один недостаток – зависимость от подключения к Интернет, к облаку управления и ИБ-аналитики. Если политики безопасности компании не позволяет это или у организации слабые Интернет-каналы, все преимущества Cisco AMP могут превратить систему борьбы с вредоносным кодом в бесполезную или малоэффективную программу/устройство. Понимая это, компания Cisco предложила решение под названием FireAMP Private Cloud, задача которого стать посредником между облаком Cisco SIO / Sourcefire VRT и компанией-пользователем AMP. В этом случае агенты AMP будут управляться, а также обращаться за обновлениями и вердиктом по каждому анализируемому файлу не к облаку, а к виртуальному устройству FireAMP Private Cloud, находящемуся на территории самой организации.

Но вопрос с доступом к Интернет все равно остается. Как сделать систему работающей при полном отсутствии Интернета? Именно для ответа на этот вопрос мы купили в конце мая компанию ThreatGRID, которая предлагает именно локальные устройства ИБ-аналитики, которые сейчас интегрируются с Cisco AMP.

В заключение хочется сказать, что решение Cisco Advanced Malware Protection, в которое компания Cisco сейчас вкладывает большие ресурсы, становится неотъемлемой частью нашего портфолио по информационной безопасности.

Источник: habr.com

Cisco Advanced Malware Protection (Cisco AMP for Endpoints) (AMP)

Компания Cisco 25 апреля 2018 года объявила о расширении списка доступных функций облачного решения защиты оконечных точек Cisco Advanced Malware Protection (AMP) for Endpoints, которое предотвращает атаки и помогает выявлять необнаруженные угрозы, способные нанести ущерб бизнесу.

Так, среди появившихся в AMP for Endpoints возможностей:

- Комплексные механизмы выявления угроз и противодействия им, в том числе таким современным угрозам, как программы-вымогатели и вирусный майнинг криптовалют.

- Теперь Cisco защищает от угроз, даже если пользователь отключился от сети. Функция защиты от эксплойтов борется с бесфайловыми атаками, в том числе с такими, которые располагаются исключительно в памяти устройства, а функция предотвращения вредоносной деятельности останавливает программы-вымогатели, прерывая исполняемые процессы и предотвращая их распространение.

- Проанализировав различные варианты программ-вымогателей, аналитики Cisco выявили используемые в них общие методы шифрования. На основе полученных данных был разработан механизм защиты бизнеса от шифрования данных программами-вымогателями и от их распространения.

- Наблюдаемый в последнее время рост популярности бесфайлового вредоносного ПО частично объясняется трудностью его обнаружения, отметили в Cisco. В решение Cisco AMP непосредственно встроен защитный механизм, который не требует никакой настройки и корректировки для борьбы с подобными угрозами. Механизм защищает от использования уязвимостей, для которых отсутствуют обновления, и работает круглосуточно даже при переходе пользователей в режим офaлайн.

- Cisco Visibility — приложение для исследования угроз.

- Облачное приложение, встроенное в консоль управления оконечными устройствами, упрощает и ускоряет процесс исследования инцидентов безопасности, облегчая работу аналитиков, которые теперь смогут быстро расследовать инциденты в требуемом масштабе. Приложение собирает, нормализует и дополняет события безопасности, давая визуальное представление масштабов происшествия от оконечных точек до сети и облака.

- С целью упрощения расследований, уменьшения сложности и сокращения сроков классификации инцидентов и устранения последствий решение Cisco Visibility объединяет внутренние события безопасности и аварийные данные внутренней инфраструктуры безопасности организации с аналитическими данными по угрозам, получаемым от Cisco Talos и сторонних организаций.

- При выполнении стандартных задач Cisco Visibility минимизирует необходимость переключения между множеством консолей. Пользователю достаточно сделать несколько щелчков мышью, чтобы углубиться в данные от Talos, Cisco Umbrella Investigate, Threat Grid, AMP и других источников для понимания того, каким образом наблюдаемые события существуют в среде и как они соотносятся друг с другом.

2016: AMP for Endpoints

9 февраля 2016 года в корпоративном блоге компании Cisco появилась информация о модернизации возможностей решения, повышении его эффективности и удобства в использовании, помогая тем самым службам ИБ повысить защиту от сложных на атак [1] .

Скриншот окна приложения (2015)

Основные изменения Cisco AMP for Endpoints:

- поддержка Windows 10;

- поддержка Mac OS X 10.11 El Capitan;

- новый API-интерфейс решения AMP для оконечных устройств;

- обновления для виртуального устройства AMP в частном облаке.

AMP для оконечных устройств может работать на Windows, Mac OS, Linux, CentOS и RedHat, на мобильных устройствах с ОС Android. Теперь ОС Windows 10 и Mac OSX 10.11 под защитой Cisco AMP for Endpoints.

API-интерфейс решения AMP для оконечных устройств позволяет пользователям интегрировать сторонние инструменты защиты и обращаться к данным или событиям в своей учетной записи, не заходя в панель управления.

При необходимости защиты оконечных устройств и высоких требованиях к безопасности в организации, не позволяющих использовать общедоступное облако, можно использовать виртуальное устройство AMP в частном облаке. Платформа AMP располагает возможностями усовершенствованной функции по выявлению уязвимостей и контролю доступа на основе ролей. Функция по выявлению уязвимостей предупреждает системного администратора о том, что на оконечном устройстве установлено уязвимое ПО и этим могут воспользоваться злоумышленники. Контроль доступа на основе ролей предоставляет права и доступ для выполнения определенных задач в зависимости от ролей пользователей.

1 ноября 2016 года компания Cisco представила ПО AMP for Endpoints как инновационный подход к обеспечению информационной безопасности оборудования пользователей.

В AMP for Endpoints реализовано облачное управление по принципу «ПО как услуга» (SaaS). Продукт имеет средства выявления и отражения угроз и дает пользователям возможность предотвращать атаки, блокируя вредоносное ПО в точке входа, устраняя необходимость в использовании на оконечных устройствах технологий обеспечения безопасности.

Продукт выполняет непрерывный мониторинг, ретроспективный анализ и обеспечивает интегрированную защиту от угроз. Технология помогает сократить время обнаружения от нескольких дней до нескольких часов и даже минут. Продукт поможет быстрее и эффективнее реагировать на атаки: посредством простого облачного интерфейса пользователи могут определить зону действия атаки, находить угрозы и отграничивать, устранять угрозы по всем точкам.

Представление Cisco AMP for Endpoints, (2016)

Решение AMP for Endpoint предоставляет такие возможности:

- технология предотвращения атак следующего поколения, в которой сочетаются проверенные и продвинутые методы защиты, позволяющие более эффективно обнаруживать и отражать атаки на точке входа; средства аналитики информационной безопасности, разработанные подразделением Cisco Talos и успешно противостоящие вновь появляющимся угрозам; встроенная «песочница», где анализируются неизвестные файлы, а также средства превентивной защиты для закрытия путей проникновения и минимизации уязвимостей.

- ускорение обнаружения благодаря непрерывному мониторингу. AMP for Endpoints регистрирует всю файловую активность и быстро выявляет злонамеренные действия, сообщая о них подразделениям обеспечения информационной безопасности. Рассылка и корреляция информации об угрозах производится с использованием открытых программных интерфейсов API и технологии AMP Everywhere. Применение инновационной технологии безагентного обнаружения позволяет организациям в среднем обнаружить на 30% больше поражений там, где агенты не используются или их использование невозможно.

- повышение эффективности реакции с применением ретроспективной защиты, углубленного обзора и подробной истории действий вредоносного кода во времени (откуда проник, где выполнялся, что делал) для полной локализации атаки. AMP for Endpoints помогает ускорить анализ и уменьшить сложность путем поиска на всех оконечных точках индикаторов компрометации с помощью простого облачного пользовательского интерфейса. Затем пользователи устройств (ПК, Mac, Linux-компьютеры, мобильные устройства) смогут быстро предпринять ответные действия.

Решение AMP for Endpoints выполняет передачу и корреляцию информации об угрозах по всей архитектуре, включая, как экосистему AMP, так и остальные платформы безопасности Cisco. Это помогает однажды определив угрозу, автоматически блокировать ее повсеместно.

2014: Майское обновление AMP

Отвечая на запросы заказчиков на борьбу с атаками нулевого дня и целенаправленными атаками, компания Cisco расширила в мае 2014 года возможности системы Advanced Malware Protection (AMP) и решений для защиты центров обработки данных. Эти инновации, анонсированные 21 мая 2014 года на ежегодной конференции CiscoLive!, охватывают весь набор продуктов Cisco для информационной безопасности, обеспечивая защиту от угроз в течение всего жизненного цикла атаки.

Обновления системы Cisco Advanced Malware Protection делают ее первым решением, которое коррелирует данные индикаторов компрометации (IoC) между сетью и конечной точкой с помощью интегрированных средств защиты и общей системы аналитики. Это, в свою очередь, обеспечивает непрерывную и повсеместную защиту от самых современных угроз. Система AMP теперь поддерживает также Mac OSX и включает в себя отдельное устройство для частного облака — локальное решение для непрерывного анализа.

Помимо этого, Cisco усиливает защиту центров обработки данных и облачных систем благодаря усовершенствованиям лидирующего на рынке семейства межсетевых экранов ASA. Эти усовершенствования обеспечивают превосходную производительность, масштабируемость и гибкость, а также поддерживают новейшие решения для сред программно-определяемых сетей (SDN) и инфраструктур, ориентированных на приложения (Application Centric Infrastructure, ACI) .

В одном из последних отчетов Security Value Map компании NSS Labs система AMP названа одним из лучших решений для обнаружения угроз, превосходящим конкурирующие продукты по показателям безопасности и экономичности . В отличие от других решений, которые просто обнаруживают вредоносный код на определенный момент времени, система AMP обеспечивает жесткое и непрерывное обнаружение и устранение угроз в расширенной сети, включая конечные точки, мобильные устройства, виртуальные системы, а также веб-шлюзы и шлюзы электронной

Новые возможности в наборе продуктов AMP:

- система AMP для конечных точек. Используя усовершенствованные средства аналитики и корреляции информации, система AMP ускоряет расследование индикаторов компрометации и поведения файлов, а также назначает приоритеты аспектам компрометации, требующим особого внимания. Новая функция гибкого поиска позволяет пользователям быстро сужать область атаки, а функция удаленного анализа файлов улучшает возможности ретроспективной защиты благодаря извлечению и хранению файлов для последующей оценки и анализа. Cisco также реализует поддержку AMP для конечных точек на базе операционной системы Mac OS X, помогая организациям защитить свои разнородные среды целиком.

- Устройство AMP для частных облаков. Заказчики со строгими требованиями к конфиденциальности, ограничивающими использование публичного облака, могут использовать новое локальное устройство AMP для частных облаков, позволяющее обеспечить комплексную защиту от современных угроз с помощью анализа больших данных, непрерывного анализа и локально хранимых средств анализа безопасности.

- Система AMP для сетей. Внедрение высокопроизводительных сетей и требования к сокращению времени обнаружения угрозы вынуждают компании прибегать к оптимизации решений защиты сети от вредоносного кода. С помощью новых механизмов обработки индикаторов компрометации из различных источников можно коррелировать события из разных решений и назначать им приоритеты, улучшая тем самым возможности анализа, а функция автоматического динамического анализа использует изолированную облачную среду для оценки файлов неизвестного характера в целях обеспечения более надежной защиты от неизвестных угроз. Пользователи также могут создавать настраиваемые профили обнаружения, чтобы немедленно блокировать файлы. Новая функция записи файла позволяет группам сохранять и извлекать файлы для дальнейшего анализа.

- Новые устройства AMP FirePOWER. Заказчики, нуждающиеся в улучшенных возможностях обработки и хранения данных, могут воспользоваться двумя новыми устройствами Cisco AMP для сетей:

- FirePOWER AMP8150 со скоростью до 2 Гбит/с;

- FirePOWER AMP7150 со скоростью до 500 Мбит/с.

Улучшая защиту центров обработки данных и облачных систем для поддержки современных сред программно-определяемых сетей (SDN) инфраструктур, ориентированных на приложения (ACI), виртуальные устройства ASAv и обновленные межсетевые экраны ASA 5585-X Cisco обеспечивают также превосходную производительность, масштабируемость и гибкость. Эти продукты созданы для надежной защиты без снижения производительности центра обработки данных. Решения ASA, настраиваемые в считанные часы или даже минуты, обеспечивают гибкую масштабируемость, устраняют узкие места системы безопасности и встраивают средства защиты не только в периметр, но и в инфраструктуру интеллектуального центра обработки данных. Cisco также выпускает новую версию проверенной типовой архитектуры Cisco (CVD) для безопасного центра обработки данных, которая существенно упрощает надежное развертывание новых решений.

- Новое виртуальное устройство ASAv легко встраивается в архитектуру ЦОД, обеспечивая гарантированную защиту критичных приложений не далее одного перехода от них благодаря динамическому масштабированию по запросу в виртуальных средах и интеграции с инфраструктурой, ориентированной на приложения, без ограничений гипервизора или vSwitch. Кроме того, по сравнению с конкурентами виртуальное устройство ASAv обеспечивает самую высокую производительность в пересчете на пропускную способность и количество соединений в секунду.

- Улучшенный межсетевой экран ASA 5585-X обеспечивает невероятно высокую производительность для традиционных сред, программно-определяемых сетей и инфраструктур, ориентированных на приложения, с превосходной масштабируемостью применительно как к количеству соединений в секунду, так и к общему количеству соединений (до 640 Гбит/с в конфигурации кластера с 16 узлами). Все это делает ASA 5585-X одним из самых быстрых аппаратных межсетевых экранов на рынке. Оно также предоставляет уникальные гибкие возможности развертывания, интегрируя виртуальную и физическую инфраструктуру безопасности в одном домене политик и управления.

- Проверенная типовая архитектура Cisco для безопасности ЦОД содержит передовые практики для планирования, проектирования, внедрения и использования полностью интегрированной архитектуры ЦОД с высоким уровнем безопасности, объединяя решения Cisco, Sourcefire и партнеров Cisco. Эта архитектура помогает пользователям расширить видимость и контроль в физических, виртуальных и облачных средах.

Примечания

Источник: www.tadviser.ru

Antimalware service executable — как отключить?

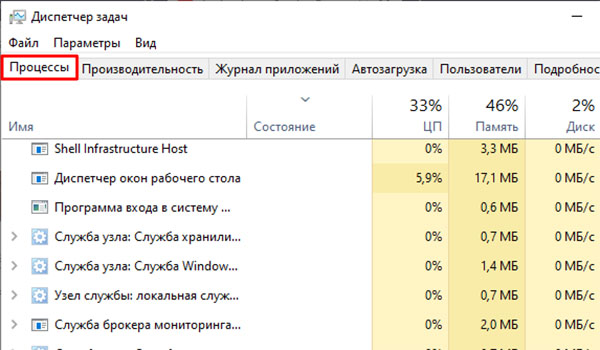

Главными ресурсами компьютера являются процессор, оперативная память, физическая память, видеопамять и процессор видеокарты. Их потенциал можно узнать в диспетчере задач, вкладка Производительность. Но иногда среди процессов большую их часть отнимает Antimalware service executable. Как отключить его — вы узнаете из инструкций далее в этой статье.

Что это за процесс

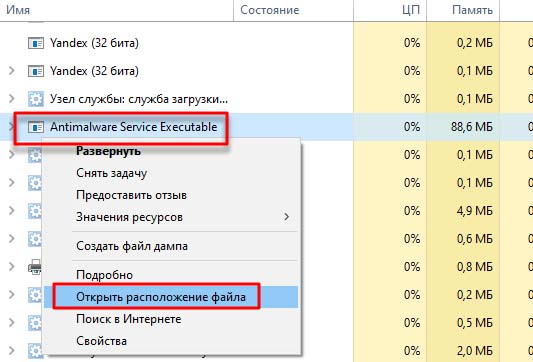

Первый вопрос, который интересует пользователей — что это и для чего служит процесс. Это достаточно просто проверить. Давайте сделаем это вместе, чтобы у вас не возникало сомнений.

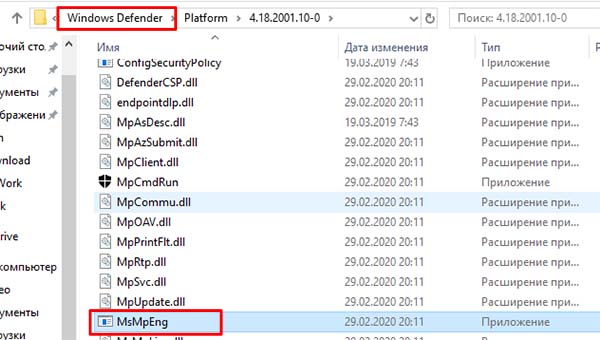

- Снова вернитесь в диспетчер задач (Ctrl + Shift + Esc);

- Найдите его в списке и выберите правой кнопкой;

- И нажмите на пункт контекстного меню — Расположение файла;

- Файл должен открыться в папке Windows Defender — что значит Защитник Виндовс.

Этим небольшим расследованием мы определили, что процесс относится к системному антивирусу. Он встроен в каждую версию, начиная с XP. В его задачи входит заключать вирусы (или ПО подозреваемые во вредном коде) в карантин. А также предотвращать запуск шпионских программ в системах Windows.

Процесс запускается при каждой новой сессии. И работает всё время. Но нередко пользователи жалуются на то, что Antimalware service отнимает почти всю память или ресурсы процессора.

Как отключить процесс

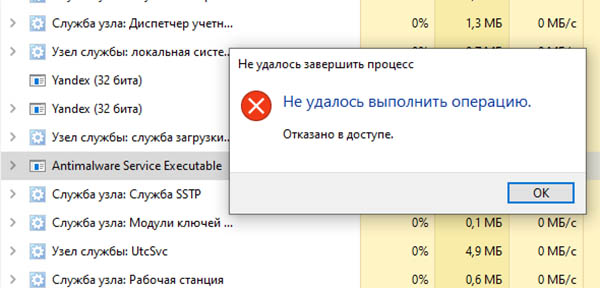

Если попытаться избавиться от грузного процесса, вам будет отказано в доступе.

Так как он системный и важный, отключить его не просто. А уж тем более — избавиться навсегда. Но кое-что мы, как хозяева своего устройства, всё-таки можем сделать.

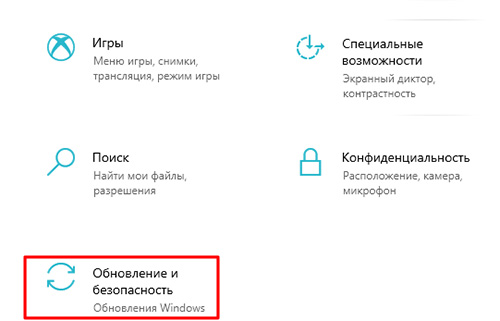

- Запустите параметры Windows (8, 10), нажав Win + I;

- Выберите внизу блок Обновление и безопасность;

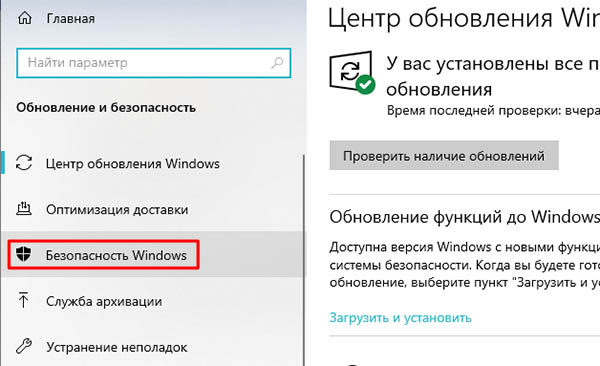

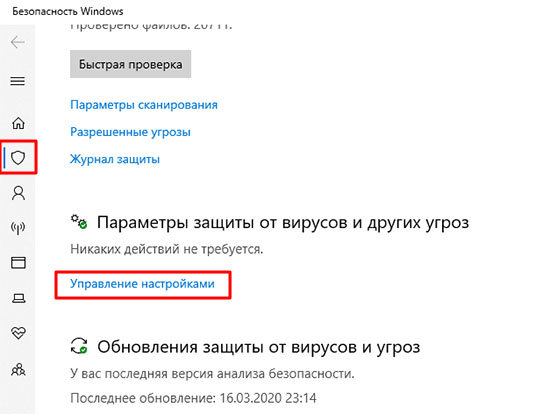

- В меню слева нажмите БезопасностьWindows и справа Защита от вирусов и угроз;

- Теперь нужно в параметрах защиты выбрать ссылку Управление настройками;

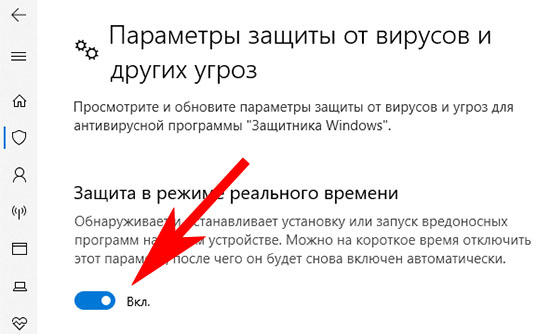

- И передвинуть переключать в положение Выкл;

- В этом окне можно отключить некоторые другие действия системного антивируса.

Но, как вы можете прочитать в описании отключаемых параметров, это лишь на некоторое время. После чего модули антивируса будут активированы автоматически. Для проведения очередного сканирования. Всё же это может нам помочь. Так как «пожирание» системных ресурсов для Защитника не является нормой.

А относится к кратковременным сбоям.

Останется надеяться, что при следующем включении антивирус не будет «барахлить». И оставит память и процессор в покое. В некоторых случаях может помочь обновление Windows. Проверьте свою систему, возможно для вашей версии уже есть обновления.

Отключение Защитника через реестр

Если Antimalware service executable продолжает грузить Windows 10, можно отключить его через реестр. Следуйте таким путём:

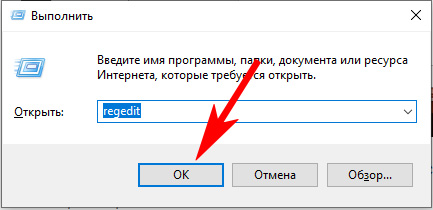

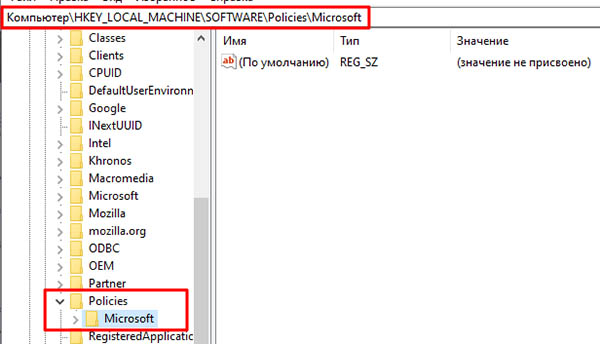

- Нажмите Win + R и запишите: regedit;

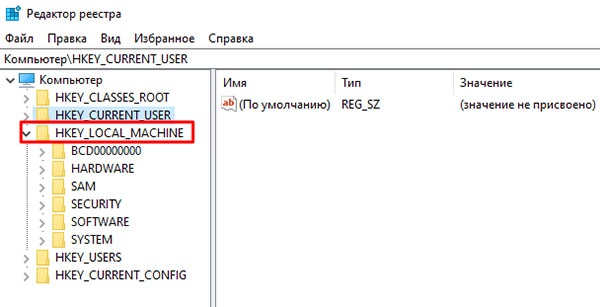

- Выбираем ветку: HKEY_LOCAL_MACHINE;

- В дереве выберите ниже папку Software;

- Теперь в ней нужно отыскать Policies;

- В ней откроется — Microsoft. В этой папке будет находиться наш WindowsDefender;

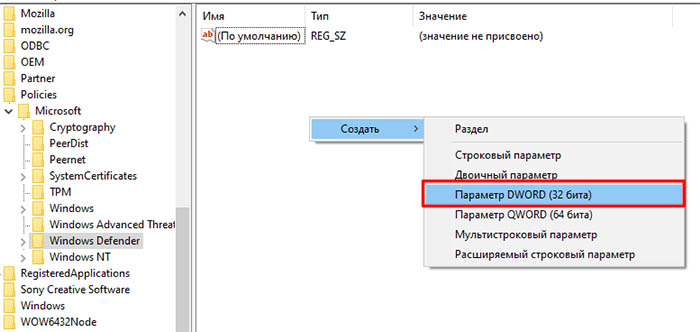

- Сфокусируйте выбор на Защитнике (Windows Defender) и справа в большом окне нажмите ПКМ;

- Наведите курсор на Создать и выберите ПараметрDword 32;

- Ему следует дать имя: DisableAntiSpyware (для этого нажмите по параметру и выберите Переименовать);

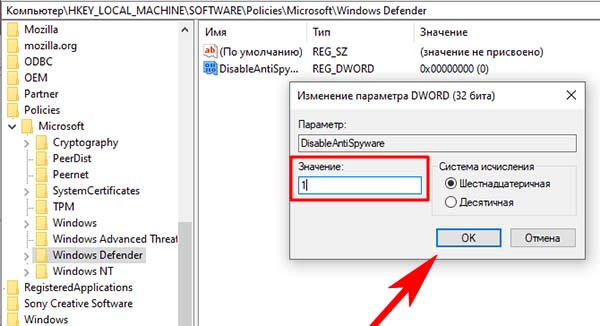

- Созданный нами параметр нужно выбрать ПКМ и нажать Изменить;

- В пустой строке поставьте единицу вместо нуля и сохраните параметр.

Теперь закройте лишние окна, включая редактор реестра. И перезагрузите компьютер. Проверьте после нового запуска системы диспетчер задач. И обратите внимание на количество потребляемых процессом ресурсов.

Как отключить Antimalware service executable навсегда

Отключение процесса насовсем тесно связано с выключением системного антивируса. Самым органичным, естественным способом является — установка другого антивируса. Если вы планируете это сделать, то не нужно искать других способов. После установки таких продуктов, как Avast, Kaspersky, AVG (и др.) — Защитник будет отключен их средствами.

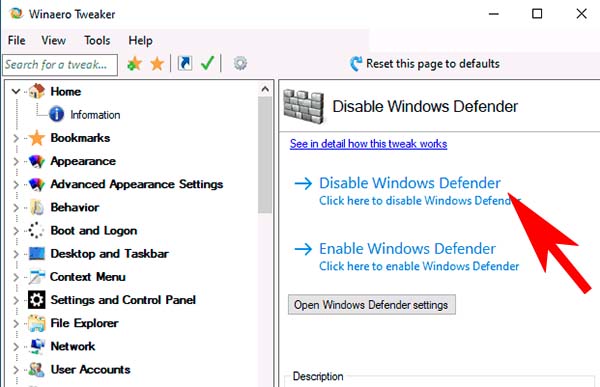

Если вы хотите рискнуть оставить свою систему вовсе без защиты, можно воспользоваться утилитами. Подойдёт, например, Winaero Tweaker. С его помощью вы сможете кастомизировать свою ОС. Эта программа на английском, но параметр Отключение Защитника вы легко найдёте.

Для этого нужно открыть его название среди системных компонентов в окне программы.

Этих средств достаточно, чтобы отключить процесс Antimalware services executable полностью. Если он продолжает надоедать вам, пишите в нашу группу ВК. И мы постараемся вам помочь.

Источник: nezlop.ru