Майнер Monero распространяется через установку пакетов AdShield/Netshield, OpenDNS

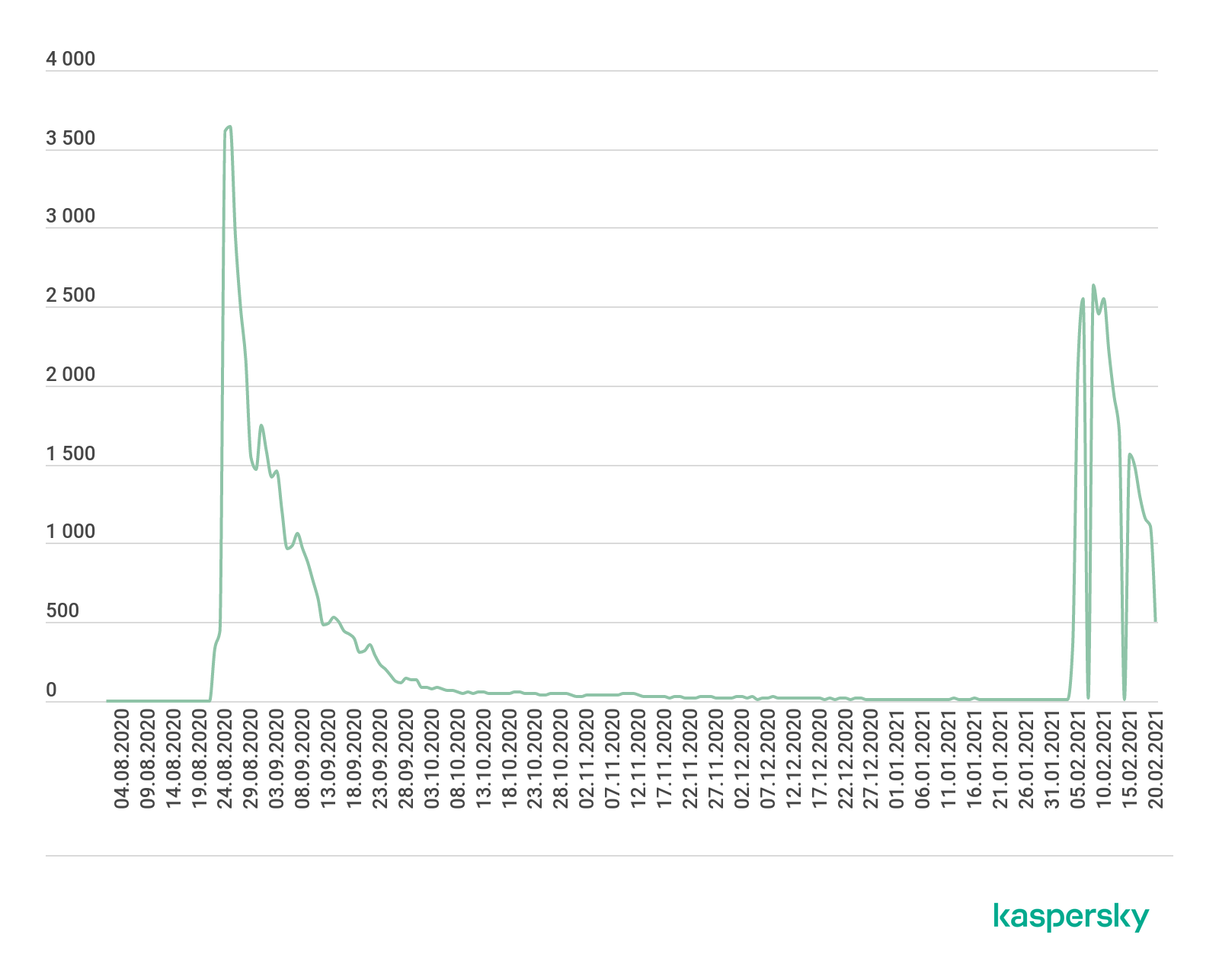

Активность майнера наблюдалась на форумах (Kasperskyclub.ru, Virusinfo.info, Cyberforum.ru) в период с февраля 2021, отзывы о проблеме, судя по поискам в сети, пошли ранее (ноябрь-декабрь 2020г)

По отчету Лаборатории Касперского на securelist.ru, активное детектирование началось с февраля 2021 года.

Зловред распространяется под именем adshield[.]pro и выдает себя за Windows-версию мобильного блокировщика рекламы AdShield. После того как пользователь запускает программу, она меняет настройки DNS на устройстве так, что все домены начинают разрешаться через серверы злоумышленников, которые, в свою очередь, не дают пользователям получить доступ к сайтам некоторых антивирусов, например к Malwarebytes.com.

185.201.47.42,142.4.214.15DNS Server list

После подмены DNS-серверов зловред начинает обновляться и запускает updater.exe с аргументом self-upgrade («C:Program Files (x86)AdShieldupdater.exe» -self-upgrade). Updater.exe обращается к командному центру и отправляет сведения о зараженной машине и информацию о начале установки.

C:PROGRAM FILES (X86)ADSHIELDUPDATER.EXE

HEUR:Trojan.Win32.DNSChanger.gen

C:WINDOWSSYSTEM32TASKSADSHIELD SCHEDULED AUTOUPDATE

«C:Program Files (x86)AdShieldupdater.exe» -self-upgrade

Updater.exe скачивает с сайта transmissionbt[.]org и запускает модифицированный торрент-клиент Transmission (оригинальный дистрибутив находится по адресу transmissionbt.com). Модифицированная программа отсылает на командный сервер информацию об установке вместе с идентификатором зараженной машины и загружает с него модуль для майнинга.

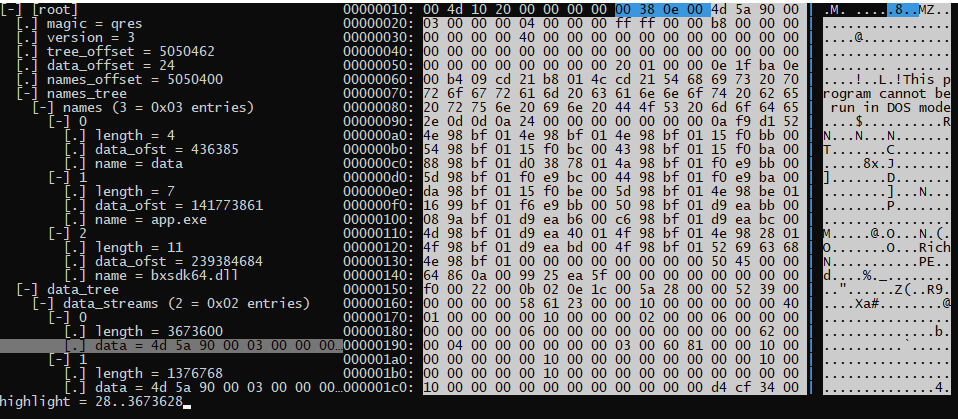

Модули для майнинга состоят из легитимных вспомогательных библиотек, зашифрованного файла с майнером data.pak, исполняемого файла flock.exeslack.exediscord.exe и файла «лицензии» lic.data.

.

Flockconfig.json

Flockdata.pak

FlockFlock.exe

Flocklic.data

FlockQt5Core.dll

FlockWinRing0x64.sys

.

4. flock.exe запускается с помощью клиента transmission (запускаемый как служба)

C:PROGRAM FILES (X86)TRANSMISSIONTRANSMISSION-DAEMON.EXE

Действительна, подписано SignPath Foundation

«C:Program Files (x86)Transmissiontransmission-daemon.exe» -run-instance

5. после запуска Flock.exe расшифровывает данные из файла data.pak, содержащие файл майнера.

далее, в копию системного файла find.exe внедряется расшифрованное тело майнера.

(!) Процесс нагружает CPU: C:WINDOWSSYSTEM32FIND.EXE

(!) ПРЕДУПРЕЖДЕНИЕ: Обнаружен внедренный поток в процессе C:WINDOWSSYSTEM32FIND.EXE [3648], tid=3940

Полное имя C:WINDOWSSYSTEM32FIND.EXE

pid = 3076 ******

CmdLine «C:ProgramDataFlockfind.exe»

Процесс создан 00:39:49 [2021.02.18]

С момента создания 00:05:25

CPU 49,85%

CPU (1 core) 797,57%

parentid = 13628

ESTABLISHED 192.168.0.98:55478 54.93.84.207:443

Предупреждение (!) ПРЕДУПРЕЖДЕНИЕ: Обнаружен внедренный поток в процессе C:WINDOWSSYSTEM32FIND.EXE [3076], tid=14380

SHA1 1E44EE63BDB2CF3A6E48B521844204218A001344

MD5 AE3F3DC3ED900F2A582BAD86A764508C

Загруженные DLL НЕИЗВЕСТНЫЕ

BXSDK64.DLL C:USERSSHUMAPPDATALOCALTEMP

Загруженные DLL ИЗВЕСТНЫЕ и ПРОВЕРЕННЫЕ

ADVAPI32.DLL C:WINDOWSSYSTEM32

далее, разработчиком uVS предложена новая функция (реализована в 4.1.15 и расширена в 4.1.16), которая позволила отследить, каким образом запускается Flock.exeSlack.exeDiscord.exe

+

спасибо, Sandor-у за оперативно добавленный диалог:

+

Vvvyg — за скрипт экспорта журналов для анализа

+

Virus Monitoring Service Doctor Web Ltd. за поиск тела майнера в папке модулей flock

благодаря предложенной функции стало возможным отследить цепочку запуска вредоносных программ.

EV_RenderedValue_0,00

Elvi51

ELVI51

277248

7264

C:WindowsSystem32find.exe

%%1937

16620

«C:WINDOWSsystem32find.exe»

EV_RenderedValue_9,00

—

—

0

C:ProgramDataDiscordDiscord.exe

EV_RenderedValue_14,00

К событию были добавлены следующие сведения:

EV_RenderedValue_0,00

ELVI51$

WORKGROUP

999

16620

C:ProgramDataDiscordDiscord.exe

%%1937

1400

C:ProgramDataDiscordDiscord.exe —min

EV_RenderedValue_9,00

Elvi51

ELVI51

277248

C:WindowsSystem32svchost.exe

EV_RenderedValue_14,00

из uVS видим что Discord.exe запускается через задачу:

Полное имя C:PROGRAMDATADISCORDDISCORD.EXE

SHA1 397F3E0FD803DA50EC667C1161E57CDC242400C3

MD5 07D8343249A56EEBF2B1A8B944C217A3

Ссылки на объект

Ссылка C:WINDOWSTASKSDISCORDCHECK_4.JOB

Значение «C:ProgramDataDiscordDiscord.exe» —min

4.11.5 o Добавлена поддержка отслеживания процессов.

Отслеживание процессов позволяет определять родителя любого процесса, даже если родительский процесс уже завершен, а также достоверно определять все файлы, которые запускались с момента старта системы.

Полное имя C:PROGRAMDATASLACKSLACK.EXE

Тек. статус ВИРУС [Запускался неявно или вручную]

Создан 08.03.2021 в 09:52:29

Изменен 08.03.2021 в 11:17:11

Доп. информация на момент обновления списка

pid = 13816 *********

Процесс создан 11:17:35 [2021.03.08]

Процесс завершен 11:18:28 [2021.03.08]

parentid = 1684 C:WINDOWSSYSTEM32SVCHOST.EXE

SHA1 9C44709D620DF76174B6E268DADA1256FA3BA007

MD5 C7988D4AE969D11D9ABBAFC8CE0C5CA2

pid = 1684 NT AUTHORITYСИСТЕМА

CmdLine C:WINDOWSsystem32svchost.exe -k netsvcs -p -s Schedule

Процесс создан 11:16:52 [2021.03.08]

+

4.11.6 o Добавлена поддержка отслеживания задач.

В окно информации исполняемого файла, который создавал, модифицировал или изменял задачи добавлены следующие разделы:

«Создание задачи», «Удаление задачи», «Обновление задачи» в которых указано время операции, pid процесса,

pid и имя запустившего процесс, а так же XML описание задачи при его наличии.

Твики #39/#40 теперь включают/отключают отслеживание процессов и задач.

(!) Только для Windows 10 билд 1903 и выше.

Источник: chklst.ru

Фальшивый блокировщик рекламы майнит Monero

Рекомендуем почитать:

Xakep #281. RemotePotato0

- Содержание выпуска

- Подписка на «Хакер» -60%

Исследователи «Лаборатории Касперского» рассказали, что недавно обнаружили ряд поддельных приложений, распространяющие майнер криптовалюты Monero.

По мнению экспертов, эта продолжение прошлогодней кампании, о которой предупреждала компания Avast. Летом 2020 года злоумышленники распространяли малварь под видом установщика антивируса Malwarebytes. Теперь же малварь маскируется под популярные блокировщики рекламы AdShield и Netshield, а также под сервис OpenDNS.

С начала февраля 2021 года фейковые приложения пытались установить более 7 000 человек. На пике кампании атаке подвергались более 2500 уникальных пользователей в день, преимущественно из России и стран СНГ.

Аналитики пишут, что малварь распространяется под именем adshield[.]pro и обычно выдает себя за Windows-версию мобильного блокировщика рекламы AdShield. После того как пользователь запускает программу, та меняет настройки DNS на устройстве таким образом, чтобы все домены разрешались через серверы хакеров, которые, в свою очередь, не дают пользователям получить доступ к сайтам некоторых антивирусов, например к Malwarebytes.com.

После подмены DNS вредонос начинает обновляться и запускает updater.exe с аргументом self-upgrade («C:Program Files (x86)AdShieldupdater.exe» -self-upgrade). Updater.exe обращается к управляющему серверу преступников, отправляет им сведения о зараженной машине и информацию о начале установки.

Затем все тот же Updater.exe загружает с сайта transmissionbt[.]org и запускает модифицированный торрент-клиент Transmission (оригинальный дистрибутив можно найти по адресу transmissionbt.com). Модифицированная программа отсылает на командный сервер информацию об установке вместе с идентификатором зараженной машины, а затем загружает модуль для майнинга.

Этот модуль состоит из легитимных вспомогательных библиотек, зашифрованного файла с майнером data.pak, исполняемого файла flock.exe и файла «лицензии» lic.data. Последний содержит шестнадцатеричный хэш SHA-256 от некоторых параметров атакованной машины и данных из файла data.pak.

Фальшивый клиент Transmission запускает flock.exe, который первым делом вычисляет хэш от параметров зараженного компьютера и данных из файла data.pak, после чего сравнивает его с хэшем из файла lic.data. Дело в том, что управляющий центр генерирует для каждой машины уникальный набор файлов, чтобы затруднить статическое детектирование и предотвратить запуск майнера в различных виртуальных окружениях, предназначенных для анализа. Поэтому если хэши различаются, выполнение прекращается.

Если же все в порядке, flock.exe расшифровывает данные из файла data.pak с помощью алгоритма AES-128-CTR, причем ключ для расшифровки и вектор инициализации собираются из нескольких частей, хранящихся в коде образца. После расшифровки получается файл бинарных ресурсов Qt, в котором находятся два исполняемых файла — опенсорсный майнер XMRig (такой же использовался и в летней атаке) и библиотека bxsdk64.dll. Файл bxsdk64.dll в данном случае используется для запуска майнера под видом легитимного приложения find.exe.

Для обеспечения постоянной работы майнера в планировщике Windows создается задача servicecheck_XX, где XX — случайные цифры. Задача запускает flock.exe с аргументом minimize.

Источник: xakep.ru

Что такое adshield.dll

Этот процесс связан с AdShield программного обеспечения. Он устанавливается как Browser Helper Object (BHO) на Internet Explorer. Она не работает с другими веб-браузерами. Программное обеспечение также блокирует всплывающие окна, рекламные объявления, и другие навязчивые элементы. Это значительно улучшает производительность браузера и дает непрерывный опыт просмотра.

Один жизненно важные функции, что эта программа предлагает то, что это позволяет пользователям обмениваться список блока, указанным. Она также позволяет или блокирует нежелательные загрузки изображений и рекламы, что делает сайт загрузку еще быстрее. Это программное обеспечение позволяет пользователям настраивать струны для рекламы блокирования, и это делает его легче идентифицировать шаблоны строк, которые привели к блокированию определенную рекламу. После того, как реклама была определена, она позволяет пользователю удалить или восстановить изображения и кадры выявленных в рамках рекламы. Эта программа проста в установке и использовании и поставляется с бесплатным обновлением и внесения изменений в список блока.

Как я могу остановить adshield.dll и я должен?

Большинство процессов несистемные, работающих под управлением может быть остановлен, потому что они не участвуют в управлении операционной системы. adshield.dll. используется AdShield Dynamic Link Library, Если вы закрыли adshield.dll, он, вероятно, начать все заново на более позднее время или после перезагрузки компьютера или, при старте приложения. Чтобы остановить adshield.dll, постоянно нужно удалить приложение, которое работает этот процесс, который в данном случае является AdShield Dynamic Link Library, из вашей системы.

После деинсталляции приложений, что это хорошая идея, чтобы сканировать вам реестр системы на наличие оставшихся следов применения. Registry Reviver по ReviverSoft является отличным инструментом для этого.

Является ли это вирус или другой проблемой безопасности?

Вердикт ReviverSoft безопасности

Эксперты ReviverSoft еще не отзывы adshield.dll

Пожалуйста, ознакомьтесь с adshield.dll и отправить мне уведомление, как только он имеет

был рассмотрен.

Что такое процесс и как они влияют на мой компьютер?

Процесс обычно частью установленного приложения, такие как AdShield Dynamic Link Library, или ваша операционная система, которая отвечает за функционирование в функции этого приложения. Некоторые приложения требуют, чтобы у них процессы, запущенные все время, так что они могут сделать вещи, такие как проверки обновлений или уведомить вас, когда вы получаете мгновенное сообщение. Некоторые плохо написанные приложения есть много процессов, которые работают, что не может быть потребовано и занимают ценное вычислительной мощности в вашем компьютере.

Является adshield.dll Известно, что плохо сказывается на производительности системы?

Мы не получили ни одной жалобы об этом процесс, имеющий высокие темпы воздействии на производительность ПК. Если у вас был неудачный опыт работы с ней, пожалуйста, сообщите нам об этом в комментариях ниже, и мы будем его исследовать дальше.

Что я могу сделать, если adshield.dll вызывает ошибки на моем компьютере?

Первое, что вы должны сделать, если adshield.dll. вызывает ошибки на Вашем компьютере, чтобы запустить сканирование реестра Windows, с Registry Reviver Если вы по-прежнему наблюдаем ошибки после этого вы должны удалить программу, что adshield.dll, принадлежит, в этом случае AdShield Dynamic Link Library

О Mark Beare

Основатель ReviverSoft и любитель настройки и поддержания компьютеров. Спроси меня вопрос и прокомментировать мои посты. Я люблю обратную связь!

Источник: www.reviversoft.com

Adshield что это за программа

We uninstall what others can’t

Что такое Adshield?

Adshield — рекламное ПО, которое приходит на ваш компьютер в виде расширения браузера. (Google Chrome, Mozilla Firefox и Internet Explorer). Эта программа поставляется без согласия пользователя. Adshield — это рекламный продукт, и основная проблема этой программы — реклама., продукты партнерских сайтов, и так далее.

После проникновения в компьютер, Adshield начинает показывать рекламные баннеры и купоны., рекламные ссылки, и более. таким образом, программа пытается сделать пользователю тратить деньги. К тому же, Adshield может изменять настройки вашего браузера, например, домашняя страница и поисковая система. Adshield может перенаправлять пользователя на другие сайты и заменять результаты поиска.

Adshield — очень опасная программа. Он может собирать и передавать вашу личную информацию третьим лицам. Удалите Adshield сейчас, следуя нашим инструкциям.

Как Adshield попадает на ваш компьютер?

Adshield устанавливается на компьютер без согласия пользователя. Как правило, потенциально нежелательное программное обеспечение поставляется вместе с бесплатным программным обеспечением, такие, как игроки, архиваторы, преобразователи и многое другое. Большинство пользователей не замечают проникновения вредоносного программного обеспечения.

Также, многие антивирусы не имеют таких программ в своих базах. Вы должны следовать правилам, которые могут помочь вам избежать вредоносного программного обеспечения. Всегда читайте Условия предоставления услуг. Следуйте процессу установки и выберите только тип установки «Дополнительно».. Снимите флажок из компонентов программы, которая находится под вопросом.

Используйте специальное программное обеспечение, которое может защитить ваш компьютер. Если ваш компьютер уже заражен, затем используйте наши инструкции, чтобы удалить Adshield сейчас.

Как удалить Adshield с компьютера?

Чтобы удалить Adshield, удалите его из Панели управления., затем удалить все файлы и ключи реестра.

На наш взгляд, есть 3 продукты, которые потенциально имеют Adshield в своей базе данных. Вы можете попробовать использовать их для удаления Adshield.

Рекомендуемое решение:

Norton — мощный инструмент для удаления. Он может удалить все экземпляры новейших вирусов, аналогично Adshield — файлы, папки, ключи реестра.

Загрузить Norton *Пробная версия Norton обеспечивает БЕСПЛАТНОЕ обнаружение компьютерных вирусов.. Чтобы удалить вредоносное ПО, вам необходимо приобрести полную версию Norton.

Альтернативное решение:

1. Stronghold Antimalware — обнаруживает файлы, значения реестра и папки с вирусами, которые ведут себя так же, как Adshield..

Загрузить Norton

Вы можете попробовать оба этих продукта, чтобы удалить Adshield.

Или удалите Adshield вручную.

шаг 1: Удалите Adshield из панели управления

Windows XP:

Windows 7 / Windows Vista:

Windows 8 / Windows 8.1:

- Открой Меню.

- Нажмите Поиск.

- После этого нажмите Программы.

- затем Панель управления.

- Тогда, как и в Windows, 7, щелчок Программы и компоненты под программы.

- найти Adshield, выберите его и нажмите Удалить.

Windows 10:

- Нажать на Пуск кнопка (или нажмите клавишу Windows,) чтобы открыть меню Пуск, нажать на настройки на вершине.

- Нажмите на Приложение https://www.free-uninstall.org/how-to-uninstall-remove-adshield/?lang=ru» target=»_blank»]www.free-uninstall.org[/mask_link]