Мне сказали, что можно создать веб-приложение, которое не требует входа в систему. Пользователь входит в Windows, которая аутентифицируется через поиск в Active Directory (LDAP). Затем они должны иметь возможность зайти в мое веб-приложение и никогда не видеть приглашение для входа в систему. Эти клиенты называют это единой регистрацией (возможно, это неправильно и является частью моей путаницы).

Но из того, что я прочитал, единый вход в документы Tomcat:

Клапан единого входа используется, когда вы хотите дать пользователям возможность войти в любое из веб-приложений, связанных с вашим виртуальным хостом , и затем их идентификационные данные распознаются всеми другими веб-приложениями на том же виртуальном хосте.

Это совершенно ясно для меня. Пользователь должен войти в систему один раз и может получить доступ к каждому веб-приложению на экземпляре Tomcat. Но мне нужно как-то разрешить им войти, не предоставляя никаких учетных данных моему серверу Tomcat.

Единый сервис авторизации SSO OAuth2.0

Итак, чтобы это работало, я представляю:

- Пользователь делает запрос на какую-то страницу

- Сервер не видит токен сеанса, а затем запрашивает у клиента учетные данные.

- Клиентский браузер без какого-либо вмешательства со стороны пользователя предоставляет некоторые учетные данные серверу.

- Затем, используя эти учетные данные, предоставленные клиентским браузером, он выполняет поиск в LDAP.

Я видел несколько примеров, в которых используются сертификаты на стороне клиента . в частности, система DoD PKI, которая имеет какой-то смысл для меня, потому что в этих случаях вы настраиваете Tomcat для запроса сертификатов на стороне клиента , но просто заходите в окна. Я не вижу, как это будет работать и какую информацию браузер будет передавать на сервер и т. д. Для этого используется NTLM?

Прежде всего — и в случае, если другие пользователи посещают эту страницу — есть только определенные методы аутентификации, которые позволяют вам выполнять быстрый SSO. Это NTLM и Kerberos . LDAP — с другой стороны — никогда не даст вам SSO.

NTLM — это на самом деле NTLMv1 и NTLMv2. Они очень разные и NTLMv1 устарел из-за серьезных проблем безопасности. Вам следует избегать решений для аутентификации Java, которые не могут правильно определить, поддерживают ли они NTLMv1 или NTLMv2, поскольку в своей документации они используют только слово «NTLM». Скорее всего, разработчик упомянутого решения безопасности не знает себя, что является еще одной причиной искать пожарную лестницу.

Вопреки традиционному мнению, как NTLMv1, так и NTLMv2 полностью документированы Microsoft, но вы все равно найдете решения, которые утверждают, что протокол был «реверс-инжиниринг». Это правда, что это было необходимо до того, как Microsoft документировала протоколы, которые я считаю примерно в 2006 или 2007 году. В любом случае NTLMv1 — нет-нет.

Нет ничего плохого в NTLMv2 per se, но Microsoft постепенно отказывается от NTLM (в любой форме) во всех своих продуктах в пользу аутентификации Kerberos. NTLMv1 давно мертв, а NTLMv2 теперь используется только Microsoft в тех случаях, когда недоступен контроллер домена. Итог: NTLM (в любой форме) на самом деле не путь вперед. На самом деле, мы должны отдать должное Microsoft за использование подхода, основанного на стандартах.

Технология единого входа (SSO) на примере SAML

Это оставляет вас с Kerberos. Microsoft создала протокол для согласования и передачи аутентификационной информации по HTTP. Это известно в продуктах Microsoft как « Интегрированная проверка подлинности Windows », но было объявлено официальным стандартом под названием SPNEGO . Это то, что вы должны искать. SPNEGO поддерживает как NTLMv2, так и Kerberos в качестве основного механизма аутентификации, но по указанным выше причинам вам следует ориентироваться на Kerberos, а не на NTLMv2.

Я успешно интегрировал несколько приложений Tomcat (работающих в Linux / Solaris) с Active Directory, используя проект SPNEGO в SourceForge . Я обнаружил, что это самый простой подход. Это дает вам быстрый SSO, аналогичный тому, что делает, например, сервер Sharepoint. Это наиболее вероятно, что ваши пользователи ожидают, когда говорят о «SSO». Правильная настройка конфигурации Kerberos, генерация ключей и настройка «фиктивных» учетных записей в Active Directory могут быть хлопотами, но как только вы все сделаете правильно, это будет работать как шарм.

Единственное, что мне не нравится в проекте SPNEGO на SourceForge, — это то, что я не понимаю, как часто он выполняет аутентификацию. Мое неприятное подозрение, что он делает это для каждого просмотра страницы, а не один раз для каждой сессии. Возможно, я ошибаюсь в этом. В любом случае: это подчеркивает еще одну вещь, которую необходимо учитывать в решениях SSO: вы не хотите реализовывать решение, которое «спамит» вашего провайдера идентификации (скажем, Active Directory) ненужными запросами.

Спасибо, сделал это принятым ответом. Одна вещь, которую нужно добавить в ваш список быстрых входов — это учетные записи сертификатов x509 . Как правительственные карты CAC.

Источник: qastack.ru

Учебник. Интеграция единого входа Azure Active Directory со Autodesk SSO

В этом учебнике описано, как интегрировать Autodesk SSO с Azure Active Directory (Azure AD). Интеграция Autodesk SSO с Azure AD обеспечивает следующие возможности:

- С помощью Azure AD вы можете контролировать доступ к Autodesk SSO.

- Вы можете включить автоматический вход пользователей в Autodesk SSO с использованием учетных записей AAD.

- Централизованное управление учетными записями через портал Azure.

Предварительные требования

Чтобы приступить к работе, потребуется следующее.

- Подписка Azure AD. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка приложения «Единый вход для Autodesk» с поддержкой единого входа.

Описание сценария

В рамках этого руководства вы настроите и проверите единый вход Azure AD в тестовой среде.

- Autodesk SSO поддерживает единый вход, инициированный поставщиком услуг.

- Autodesk SSO поддерживает JIT-подготовку пользователей.

Добавление Autodesk SSO из коллекции

Чтобы настроить интеграцию Autodesk SSO с Azure AD, необходимо добавить Autodesk SSO из коллекции в список управляемых приложений SaaS.

- Войдите на портал Azure с помощью личной учетной записи Майкрософт либо рабочей или учебной учетной записи.

- В области навигации слева выберите службу Azure Active Directory.

- Перейдите в колонку Корпоративные приложения и выберите Все приложения.

- Чтобы добавить новое приложение, выберите Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите Autodesk SSO.

- Выберите Autodesk SSO в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365

Настройка и проверка единого входа Azure AD для Autodesk SSO

Настройте и проверьте единый вход Azure AD в Autodesk SSO с помощью тестового пользователя B.Simon. Чтобы обеспечить работу единого входа, нужно установить связь между пользователем Azure AD и соответствующим пользователем в Autodesk SSO.

Чтобы настроить и проверить единый вход Azure AD в Autodesk SSO, выполните следующие действия:

- Настройка единого входа Azure AD необходима, чтобы пользователи могли использовать эту функцию.

- Создание тестового пользователя Azure AD требуется для проверки работы единого входа Azure AD с помощью пользователя B.Simon.

- Назначение тестового пользователя Azure AD необходимо, чтобы позволить пользователю B.Simon использовать единый вход Azure AD.

- Создание тестового пользователя Autodesk SSO требуется для того, чтобы в Autodesk SSO существовал пользователь B.Simon, связанный с одноименным пользователем в Azure AD.

Настройка единого входа Azure AD

Выполните следующие действия, чтобы включить единый вход Azure AD на портале Azure.

- На портале Azure на странице интеграции с приложением Autodesk SSO найдите раздел Управление и выберите Единый вход.

- На странице Выбрать метод единого входа выберите SAML.

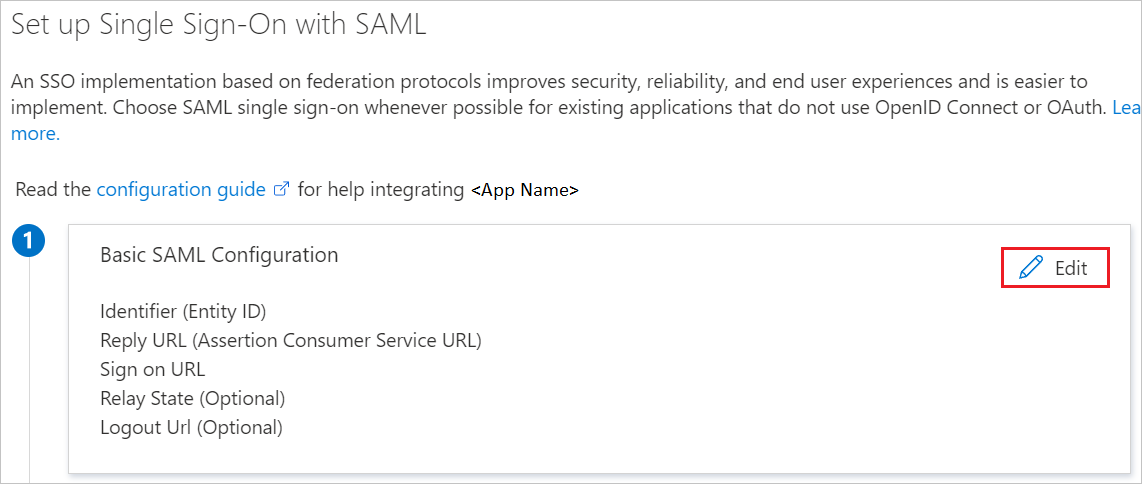

- На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

- На странице Базовая конфигурация SAML введите значения следующих полей. а. В текстовом поле Идентификатор (сущности) введите URL-адрес в следующем формате: . b. В текстовом поле URL-адрес ответа введите URL-адрес в формате . c. В текстовом поле URL-адрес для входа введите URL-адрес: https://autodesk-prod.okta.com/sso/saml2/

Примечание Эти значения приведены для примера. Измените их на фактические значения идентификатора и URL-адреса ответа. Чтобы получить эти значения, обратитесь в службу поддержки клиентов Autodesk SSO. Можно также посмотреть шаблоны в разделе Базовая конфигурация SAML на портале Azure.

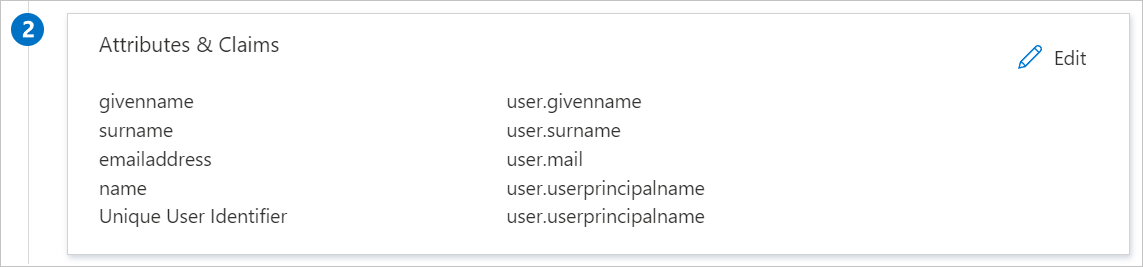

| firstName | user.givenname |

| lastName | user.surname |

| objectGUID | user.objectid |

| user.mail |

Создание тестового пользователя Azure AD

В этом разделе описано, как на портале Azure создать тестового пользователя с именем B.Simon.

Назначение тестового пользователя Azure AD

В этом разделе объясняется, как включить единый вход в Azure для пользователя B.Simon, предоставив этому пользователю доступ к Autodesk SSO.

- На портале Azure выберите Корпоративные приложения, а затем — Все приложения.

- В списке приложений выберите Autodesk SSO.

- На странице «Обзор» приложения найдите раздел Управление и выберите Пользователи и группы.

- Выберите Добавить пользователя, а в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

- Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль «Доступ по умолчанию».

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

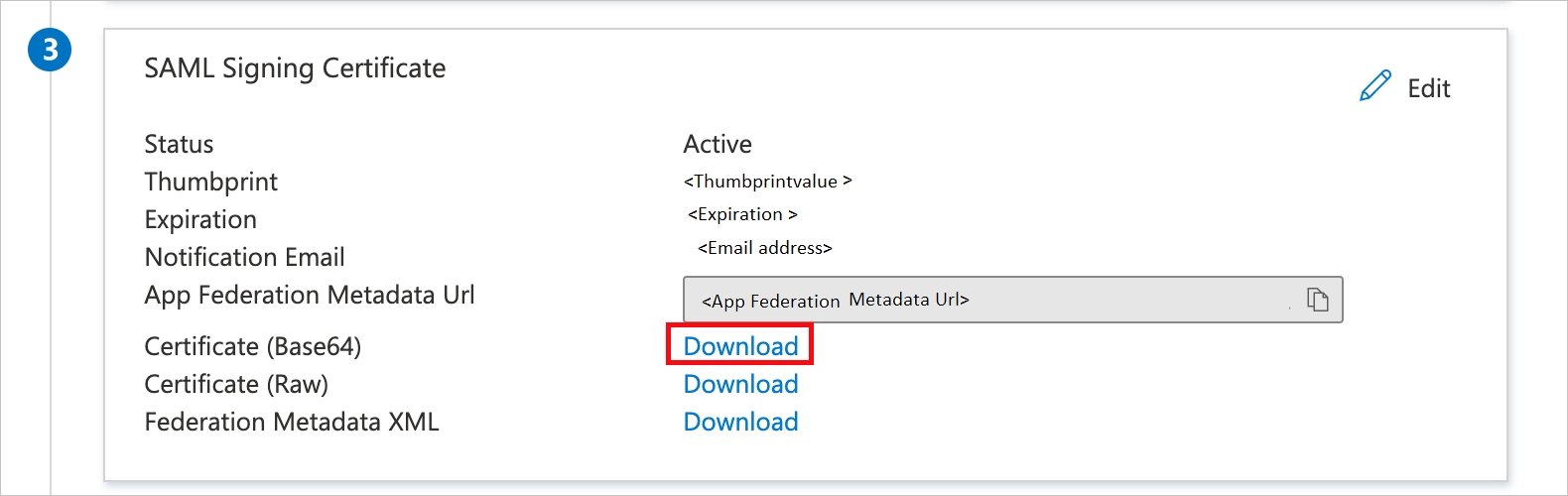

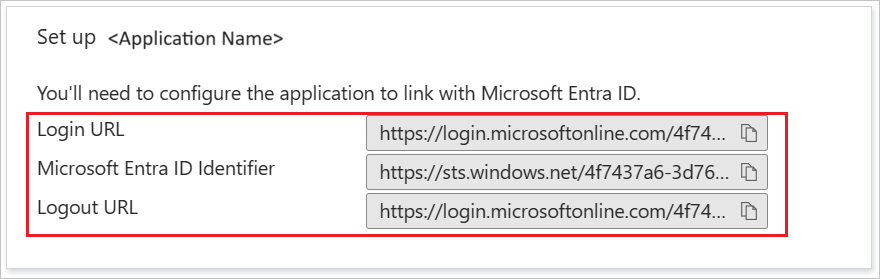

Настройка Autodesk SSO

Чтобы настроить единый вход на стороне Autodesk SSO, нужно отправить скачанный сертификат (Base64) и соответствующие URL-адреса, скопированные на портале Azure, группе поддержки Autodesk SSO. Специалисты службы поддержки настроят подключение единого входа SAML на обеих сторонах.

Создание тестового пользователя Autodesk SSO

В этом разделе показано, как создать в Autodesk SSO пользователя с именем Britta Simon. Приложение Autodesk SSO поддерживает JIT-подготовку пользователей, которая включена по умолчанию. В этом разделе никакие действия с вашей стороны не требуются. Если пользователя еще не существует в Autodesk SSO, он создается после проверки подлинности.

Проверка единого входа

Чтобы проверить единый вход в Autodesk SSO, откройте консоль Autodesk и нажмите кнопку Test Connection (Проверить подключение) и пройдите проверку подлинности с помощью тестовой учетной записи, созданной в разделе Создание тестового пользователя Azure AD.

Дальнейшие действия

После настройки единого входа в Autodesk SSO вы можете применить функцию управления сеансом, которая защищает от хищения конфиденциальных данных вашей организации и несанкционированного доступа к ним в реальном времени. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.

Источник: learn.microsoft.com

Как работает single sign-on (технология единого входа)?

Технология единого входа (Single sign-on SSO) — метод аутентификации, который позволяет пользователям безопасно аутентифицироваться сразу в нескольких приложениях и сайтах, используя один набор учетных данных.

Как работает SSO?

SSO базируется на настройке доверительных отношений между приложением, известным как провайдер услуг, и системой управления доступами, например, OneLogin. Такие доверительные отношения часто базируются на обмене сертификатом между системой управления доступами и провайдером услуг. Такой сертификат может использоваться, чтобы обозначить идентификационную информацию, которая отправляется от системы управления доступами провайдеру услуг, таким образом провайдер услуг будет знать, что информация поступает из надежного источника. В SSO идентификационные данные принимают форму токенов, содержащих идентификационные значения информации о пользователе такие, как email или имя пользователя.

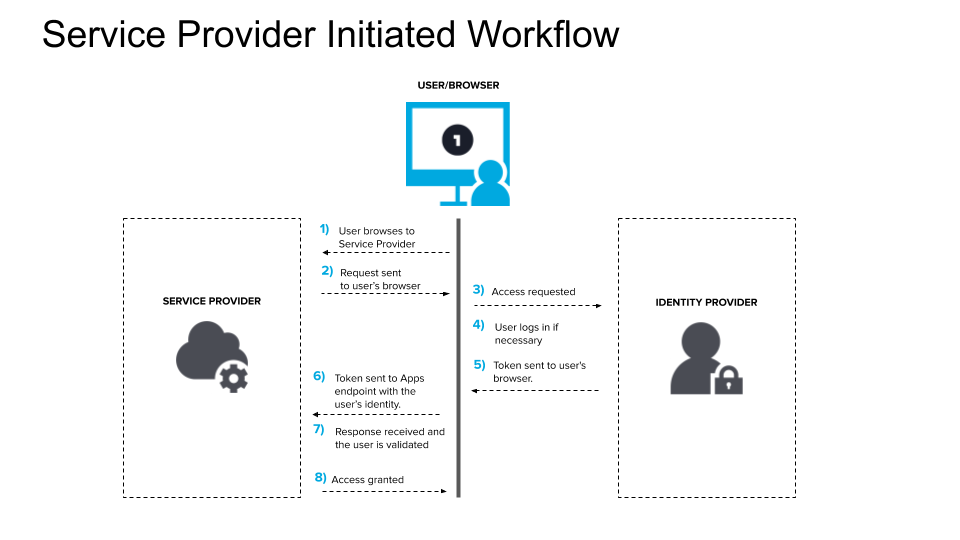

Порядок авторизации обычно выглядит следующим образом:

- Пользователь заходит в приложение или на сайт, доступ к которому он хочет получить, то есть к провайдеру услуг.

- Провайдер услуг отправляет токен, содержащий информацию о пользователе (такую как email адрес) системе SSO (так же известной, как система управления доступами), как часть запроса на аутентификацию пользователя.

- В первую очередь система управления доступами проверяет был ли пользователь аутентифицирован до этого момента. Если да, она предоставляет пользователю доступ к приложению провайдера услуг, сразу приступая к шагу 5.

- Если пользователь не авторизовался, ему будет необходимо это сделать, предоставив идентификационные данные, требуемые системой управления доступами. Это может быть просто логин и пароль или же другие виды аутентификации, например одноразовый пароль (OTP — One-Time Password).

- Как только система управления доступами одобрит идентификационные данные, она вернет токен провайдеру услуг, подтверждая успешную аутентификацию.

- Этот токен проходит “сквозь браузер” пользователя провайдеру услуг.

- Токен, полученный провайдером услуг, подтверждается согласно доверительным отношениям, установленным между провайдером услуг и системой управления доступами во время первоначальной настройки.

- Пользователю предоставляется доступ к провайдеру услуг.

Если пользователь попробует получить доступ к другому сайту, то понадобится настройка подобных доверительных отношений в соответствии с методом SSO. Порядок аутентификации в этом случае будет состоять также из вышеизложенных шагов.

Что такое токен в контексте SSO?

Токен — это набор информации или данных, который передается из одной системы в другую в процессе исполнения SSO. Данные могут быть просто email адресом и информацией о системе, отправившей токен. Токены должны обладать цифровой подписью для получателя, чтобы подтвердить, что он поступил из надежного источника. Сертификат для электронной подписи предоставляется во время первоначального этапа настройки.

Является ли технология SSO безопасной?

Ответом на этот вопрос будет «в зависимости от ситуации».

Есть несколько причин, по которым стоит внедрить SSO. Метод единого входа может упростить работу с логином и паролем, как для пользователя, так и для администратора. Пользователям больше не придется держать в голове все учетные данные, теперь можно просто запомнить один более сложный пароль. SSO позволяет пользователям намного быстрее получить доступ к приложениям.

SSO также сокращает количество времени, потраченного на восстановление пароля с помощью службы поддержки. Администраторы могут централизованно контролировать такие факторы, как сложность пароля и многофакторную аутентификацию (MFA). Администраторы также могут быстрее отозвать привилегии на вход в систему, если пользователь покинул организацию.

Однако, у SSO есть некоторые недостатки. Например, вероятно, вам захочется, чтобы определенные приложения оставались заблокированы/менее открыты к доступу. По этой причине важно выбрать то решение SSO, которое, к примеру, даст вам возможность запросить дополнительный фактор проверки аутентификации прежде, чем пользователь авторизуется или оградит пользователей от доступа к определенным приложениям пока не обеспечено безопасное соединение.

Как внедрить SSO?

Особенности внедрения SSO могут отличаться с учетом того, с каким именно решением SSO вы работаете. Но вне зависимости от способа, вам нужно точно знать какие цели вы преследуете. Убедитесь, что вы ответили на следующие вопросы:

- С какими типами пользователей вы работаете и какие у них требования?

- Вы ищете локальное или облачное решение?

- Возможен ли дальнейший рост выбранной программной платформы вместе с вашей компанией и ее запросами?

- Какие функции вам необходимы, чтобы убедиться в том, что процесс авторизации проходят только проверенные пользователи? MFA, Adaptive Authentication, Device Trust, IP Address Whitelisting, и т.д?

- С какими системами вам необходимо интегрироваться?

- Нужен ли вам доступ к программному интерфейсу приложения (API)?

Что отличает настоящую SSO от хранилища или менеджера паролей?

Важно понимать разницу между SSO (Технологией единого входа) и хранилищем или менеджерами паролей, которые периодически путают с SSO, но в контексте Same Sign-On — что означает “такой же/одинаковый вход”, а не “единый вход” (Single Sign-On). Говоря о хранилище паролей, у вас может быть один логин и пароль, но их нужно будет вводить каждый раз при переходе в новое приложение или на новый сайт. Такая система попросту хранит ваши идентификационные данные для других приложений и вводит их когда это необходимо. В данном случае между приложением и хранилищем паролей не установлены доверительные отношения.

С SSO, после того, как вы вошли в систему, вы можете получить доступ ко всем одобренным компанией сайтам и приложениям без необходимости авторизовываться снова. Это включает в себя как облачные, так и локально установленные приложения, часто доступные через сам сервис SSO (также известный, как сервис авторизации).

В чем разница между программным обеспечением единого входа и решением SSO?

Изучая доступные варианты единого входа, вы можете увидеть, что их иногда называют программным обеспечением единого входа, а не решением единого входа или провайдером единого входа. Часто разница состоит лишь в том, как позиционируют себя компании. Фрагмент программного обеспечения предполагает локальную установку.

Обычно это то, что разработано для определенного набора задач и ничего более. Программный продукт предполагает, что есть возможность расширяться и кастомизировать потенциальные возможности исходного варианта. Провайдер будет отличным вариантом, чтобы обратиться к компании, которая производит или пользуется программным продуктом. Например, OneLogin в качестве провайдера SSO.

Бывают ли разные типы SSO?

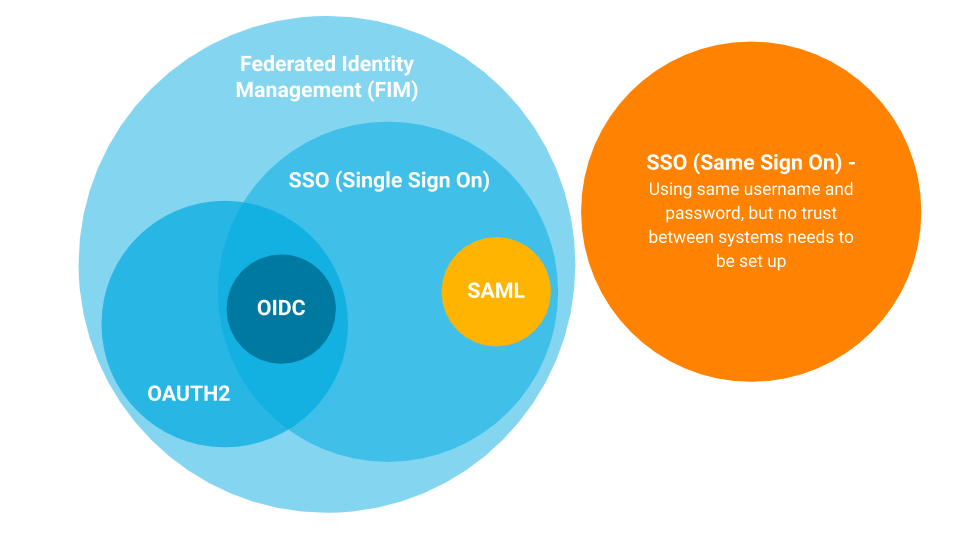

Когда мы говорим о едином входе (SSO), используется множество терминов:

- Federated Identity Management (FIM)

- OAuth (OAuth 2.0 в настоящее время)

- OpenID Connect (OIDC)

- Security Access Markup Language (SAML)

- Same Sign On (SSO)

На самом деле, SSO это часть более крупной концепции под названием Federated Identity Management, поэтому иногда SSO обозначается, как федеративная SSO. FIM просто относится к доверительным отношениям, созданным между двумя или более доменами или системами управления идентификацией. Система единого входа (SSO) — это характеристика/фича, доступная внутри архитектуры FIM.

OAuth 2.0 — это особая программная платформа, которая также может считаться частью архитектуры FIM. OAuth фокусируется на доверительных отношениях, предоставляя доменам идентификационную информацию пользователя.

OpenID Connect (OIDC) — это уровень аутентификации, наложенный на базу OAuth 2.0, чтобы обеспечить фунциональность SSO.

Security Access Markup Language (SAML) — это открытый стандарт, который также разработан для обеспечения функциональности SSO.

Система Same Sign On, которую часто обозначают, как SSO, на самом деле, не похожа Single Sign-on, т.к не предполагает наличие доверительных отношений между сторонами, которые проходят аутентификацию. Она более привязана к идентификационным данным, которые дублируются и передаются в другие системы когда это необходимо. Это не так безопасно, как любое из решений единого входа.

Также существуют несколько конкретных систем, которые стоит упомянуть, говоря о платформе SSO: Active Directory, Active Directory Federation Services (ADFS) и Lightweight Directory Service Protocol (LDAP).

Active Directory, который в настоящее время именуется, как Active Directory Directory Services (ADDS) — это централизованная служба каталогов Microsoft. Пользователи и ресурсы добавляются в службу каталогов для централизованного управления, а ADDS работает с такими аутентификационными протоколами, как NTLM и Kerberos. Таким образом, пользователи, относящиеся к ADDS могут аутентифицироваться с их устройств и получить доступ к другим системам, интегрированным с ADDS. Это и есть форма SSO.

Active Directory Federation Services (ADFS) это тип управления федеративной идентификацией (Federated Identity Management system), которая также предполагает возможность Single Sign-on. Он также поддерживает SAML и OIDC. ADFS преимущественно используется для установления доверительных отношений между ADDS и другими системами, такими как Azure AD или других служб ADDS.

Протокол LDAP (Lightweight Directory Service Protocol) — это стандарт, определяющий способ запроса и организации информационной базы. LDAP позволяет вам централизованно управлять такими ресурсами, как пользователи и системы. LDAP, однако, не определяет порядок авторизации, это означает, что он не устанавливает непосредственный протокол, используемый для аутентификации.

Но он часто применяется как часть процесса аутентификации и контроля доступа. Например, прежде, чем пользователь получит доступ к определенному ресурсу, LDAP сможет запросить информацию о пользователе и группах, в которых он состоит, чтобы удостовериться, что у пользователя есть доступ к данному ресурсу. LDAP платформа на подобие OpenLDAP обеспечивает аутентификацию с помощью аутентификационных протоколов (например, Simple Authentication и Security Layer SASL).

Как работает система единого входа как услуга?

SSO функционирует также, как и многие другие приложения, работающие через интернет. Подобные OneLogin платформы, функционирующие через облако, можно отнести к категории решений единого входа “Software as a Service” (SaaS).

Что такое App-to-App (приложение-приложение) SSO?

В заключение, возможно вы слышали о App-to-App SSO. Пока еще такой подход не является стандартным. Такое понятие больше используется SAPCloud для обозначения процесса передачи идентификационных данных пользователя из одного приложения в любое из других, состоящих в их экосистеме. В какой-то степени такой метод присущ OAuth 2.0, но хочется снова подчеркнуть, что это не стандартный протокол или метод. В настоящее время он является характерным только для SAPCloud.

- Блог компании Nixys

- Системное администрирование

- IT-инфраструктура

- DevOps

Источник: habr.com