Персональная безопасность в цифровую эпоху

Сегодня нам всем нужно осознать, что мы живем в цифровом мире, а значит вокруг нас появились множество новых цифровых угроз. Причем если ранее я в первую очередь думал, что жизни в цифровом мире нужно учить специалистов ИТ и ИБ, то сегодня я понимаю, что был не прав. Более того, все чаще и чаще я задаю себе знаменитый вопрос Эрнста Хемингуэя «По ком звонит колокол? Он звонит по тебе…».

Да-да. Сегодня нет человека которого бы так или иначе не задевала проблема информационной безопасности. Ведь сегодня практически все мы сталкиваемся с применением тех или иных информационных технологий и приборов.

Что я понимаю под использованием информационных технологий?

- Персональные компьютеры

- Планшеты

- Смартфоны

- Банковские карты

- Различные умные приборы:

- Автомобили

- Светофоры

- Цифровые видеокамеры

- Фотоаппараты

- Кухонные приборы

- Замки

- Умные дома

- Т.д.

Согласитесь, все это в той или иной мере использует каждый из нас. В одной статье невозможно рассказать обо всех угрозах. Но попробуем остановиться хотя бы на некоторых угрозах для одного типа устройств.

Как разогнать процессор. Инструкция для чайников. Intel.

Персональные компьютеры

Основными угрозами для ваших персональных ПК всегда считались злоумышленники и вредоносное ПО. Так ли это? Думаю нет. Как давно вы сталкивались с отключением электроэнергии или ее некачественной подачей? У вас установлен источник бесперебойного питания?

Ах, у вас ноутбук? А вы укрепили его на столе? Ваш домашний любимец или ваш маленький ребенок не столкнут его со стола? Вы скажете что это не ИТ-угрозы. Конечно нет.

Но! Если ваш ноутбук упадет со стола и разобьется, вам будет легче что это не ИТ-угроза? Неужели? Не верю!

В связи с этим вопрос. Как давно вы выполняли резервное копирование? Ах, никогда? А вам ваши данные не нужны? Ну что ж, в таком случае не стоит обижаться, если в один прекрасный момент времени вы останетесь без ваших любимых фотографий с вашего отдыха или фотографий ваших детей (внуков).

Согласитесь, заманчивая перспектива?

А если ваш компьютер будет зашифрован?

К 2021 году эксперты по безопасности прогнозируют, что глобальный ущерб от атак вымогателей достигнет 20 миллиардов долларов. Это увеличение в 57 раз за шесть лет подтверждает, что вымогатели являются наиболее быстро растущим типом атак, ориентированных как на потребителей, так и на предприятия.

Как вы можете защитить себя от вымогателей?

Для многих людей их знания о вымогателях начались 12 мая 2017 года, когда зловред WannaCry разлетелся по всему миру, заразив четверть миллиона машин в более чем 150 странах. Это была самая крупная атака вымогателей, которая затронула различные компании, включая FedEx, испанскую Telefonica, Национальную службу здравоохранения Великобритании, немецкую железнодорожную компанию Deutsche Bahn и LATAM Airlines.

Acronis Active Protection™ активная защита от потери данных из-за программ-вымогателей (Russian)

С тех пор появилось бесчисленное множество новых видов вымогателей, и киберпреступники постоянно разрабатывают новые способы доставки.

Хорошей новостью является то, что еще не поздно настроить надежную защиту от вымогателей.

Что такое вымогатель?

Мы знаем, что угроза вымогателей является одной из самых быстрорастущих угроз кибербезопасности в мире, но что скрывается за этим термином?

Ransomware — это тип вредоносного ПО, которое после заражения устройства блокирует доступ к устройству полностью или к некоторой или даже всей информации, хранящейся на устройстве. Чтобы разблокировать устройство или данные, пользователь должен заплатить выкуп, обычно в широко используемой электронной валюте. Термин «вымогатель» охватывает в основном два типа вредоносных программ:

- блокировщики Windows (они блокируют операционную систему или браузер с помощью всплывающего окна)

- шифровальщик-вымогатель.

- термин также включает в себя некоторые из троянов-загрузчиков, а именно те, которые, загружают шифровальщик при заражении компьютера.

В настоящее время шифровальщик считается синонимом термина вымогатель.

Увы, но на сегодня ФБР и подобные организации, согласны с тем, что угрозы вымогателей, к сожалению, будут по-прежнему распространяться, особенно это актуально для крупных и малых предприятий.

Естественно, всегда лучше остановить атаку вымогателей как можно раньше. В идеале, он должен быть остановлен, прежде чем вымогатель сможет зашифровать любые файлы. Поэтому важно понимать угрозу и использовать решения для защиты данных, которые позволят быстро реагировать на атаку с использованием вымогателей, не нарушая рабочий процесс рабочих станций, а также пользователей в сети. Это применимо не только к корпоративным пользователям, но и к обычным пользовательским ПК.

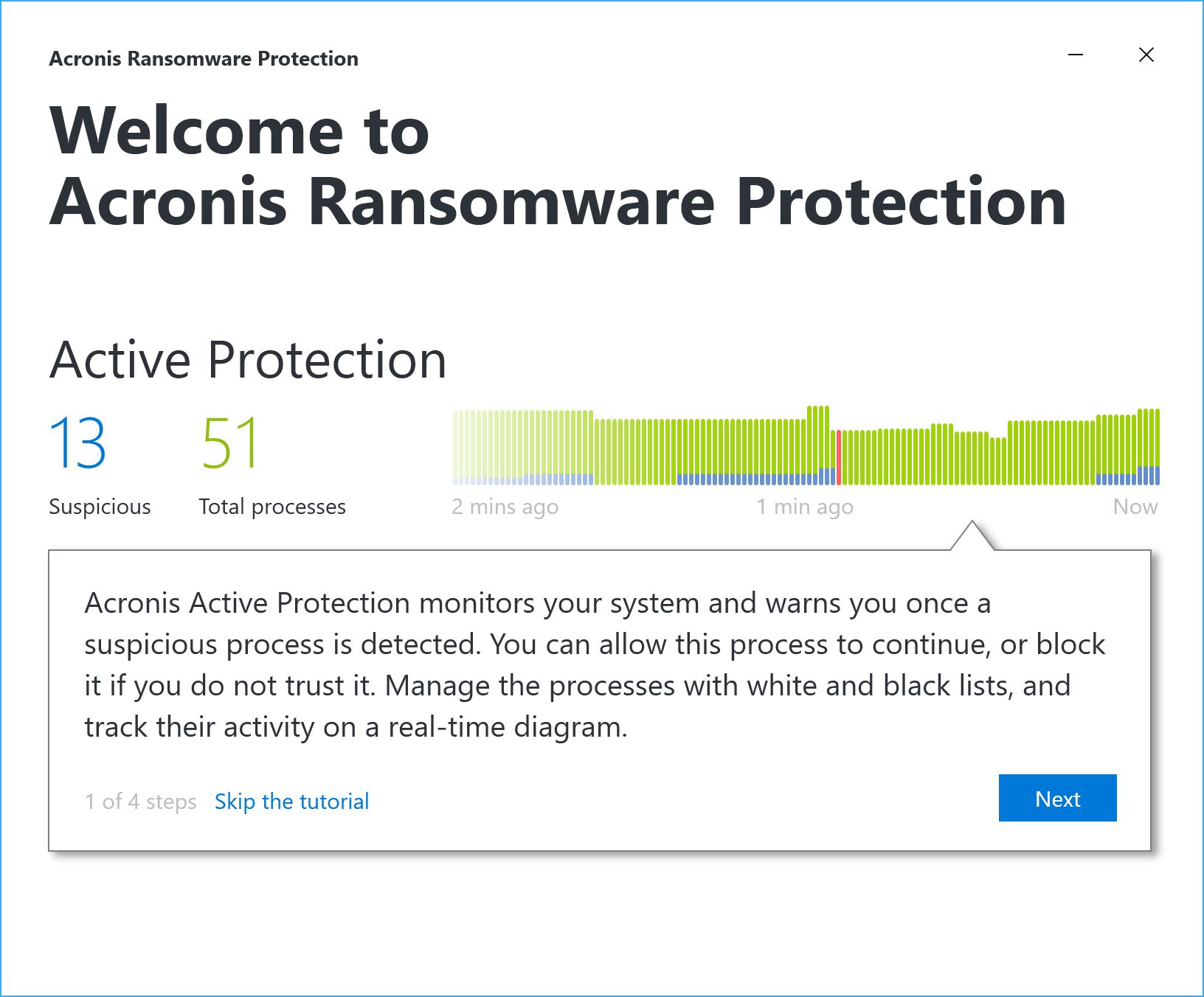

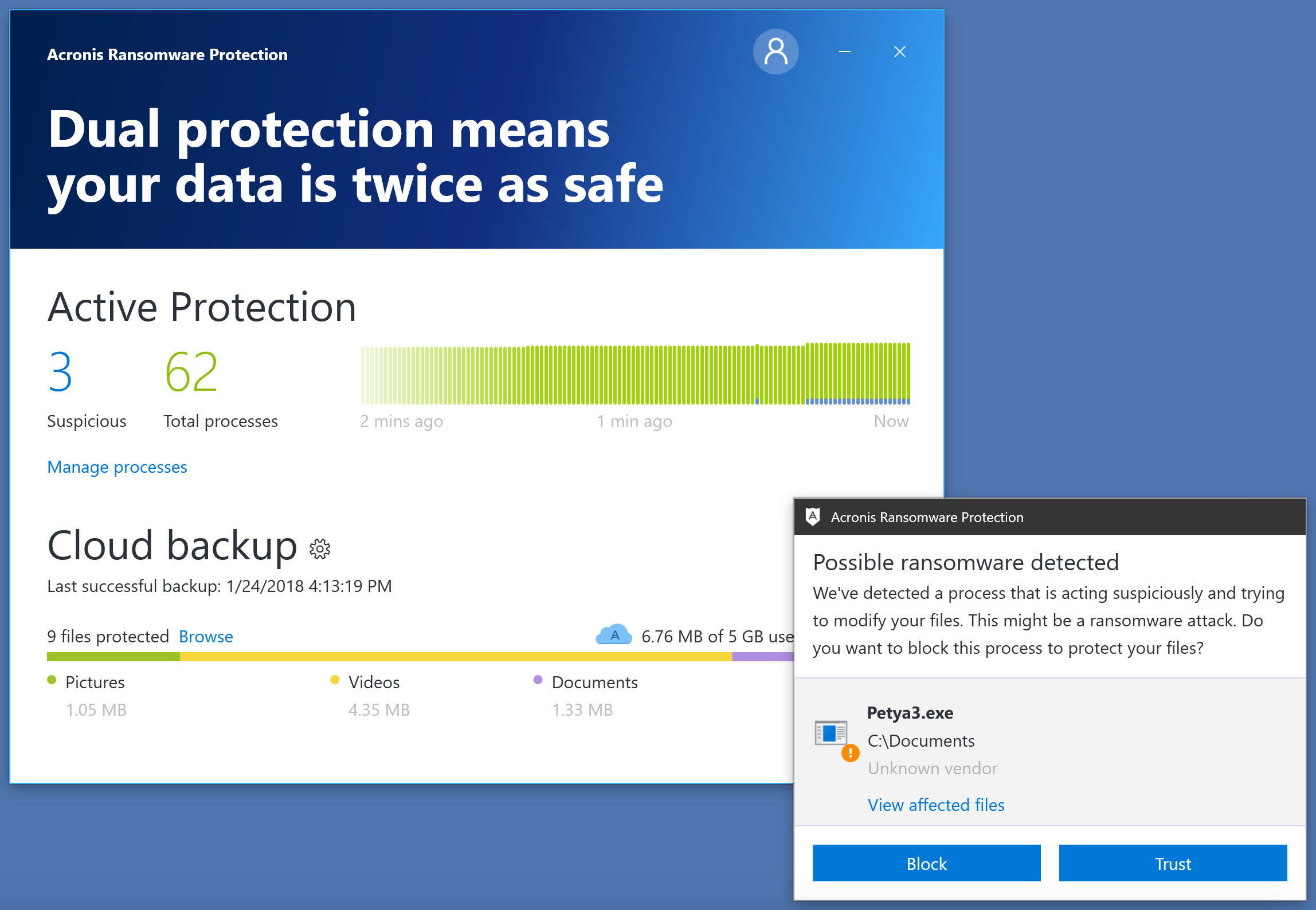

К счастью, существует решение для защиты от вымогателей, которое помогает корпоративным и потребительским пользователям эффективно бороться с вымогателями. На мой взгляд в данном случае хороший выбор это Acronis Ransomware Protection. Единственный недостаток данного решения – всего 5Gb места в облаке. Но зато бесплатно. И стоит учесть, что Ransomware атакует пользователей каждые 10 секунд.

Не будьте жертвами. Данный инструмент обеспечит вам защиту от программ-вымогателей, а главное – полностью совместим с ведущими антивирусными решениями.

Данный продукт опирается на технологию Acronis Active Protection. Рассмотрим ее немного подробнее.

Технология Acronis Active Protection

Ransomware является особенно неприятным типом вредоносных программ. Вредоносное ПО — это «враждебное программное обеспечение», которое незаконно атакует вашу систему. Когда вымогатель заражает вашу систему, он блокирует доступ к вашим данным, пока платеж не будет доставлен преступникам, которые вымогают выкуп у вас или вашего бизнеса.

Как работает Acronis Active Protection

Acronis Active Protection — это технология защиты от вымогателей. Данная технология полностью совместима с наиболее распространенными решениями по защите от вредоносных программ и предназначена для защиты данные в ваших системах, включая документы, файлы мультимедиа, программы и многое другое, даже файлы резервного копирования Acronis.

Acronis Active Protection постоянно наблюдает за изменениями файлов данных в системе. Один набор поведений может быть типичным и ожидаемым. Другой набор поведений может сигнализировать о подозрительном процессе, предпринимающем враждебные действия против файлов. Подход Acronis анализирует эти действия и сравнивает их со схемами вредоносного поведения. Этот подход может быть исключительно эффективен при выявлении атак вымогателей, даже тех из них, о которых пока не сообщается.

Эвристический подход к обнаружению вымогателей

В основе Acronis Active Protection лежит эвристический подход. Эвристика может обнаружить несколько или даже несколько сотен образцов файлов, которые принадлежат одному так называемому семейству (обычно похожему по поведению или шаблонам действий). Поведенческая эвристика представляет собой цепочку действий (точнее, событий файловой системы), выполняемых программой, которая затем сравнивается с цепочкой событий в базе данных образцов вредоносного поведения.

Поведенческие эвристики сопровождаются белыми и черными списками различных программ. Зачем нужна проверка белого списка? Поскольку эвристика способна обнаруживать новые угрозы вымогателей, но в то же время они работают на основе результатов опыта/поведения то должны контролироваться на предмет ложных срабатываний.

Вот почему продукты Acronis Active Protection проверяют любые подозрительные процессы с помощью белого и черного списков. В то же время, когда пользователь блокирует потенциальную атаку вымогателей, он попадает в черный список, и это не позволяет данной вредоносной программе запускаться при следующей перезагрузке. Это очень важно, потому что пользователям не нужно повторять процесс блокировки определенного типа вымогателей снова и снова.

Для злоумышленников очевидным способом скомпрометировать резервную копию будет атака на программу Acronis True Image. Вот почему Acronis Active Protection использует самозащиту программы агента Acronis. Никакой процесс в системе, кроме программного обеспечения Acronis, не может изменять файлы резервных копий. Кроме этого существует надежный механизм самозащиты, который исключит любую типичную атаку с использованием вымогателей и не позволит преступникам нарушать работу программного обеспечения резервного копирования или изменять содержимое файлов резервного копирования.

Более того, Acronis Active Protection также отслеживает основную загрузочную запись жесткого диска пользователя на базе Windows и не допускает никаких изменений.

Блокирует ли Acronis Active Protection любую атаку вымогателей?

Да, это так. Рассмотрим три основных вектора вымогателей.

1. Остановка атаки вымогателей на любой файл

Типичный случай противодействия атаке вымогателей может быть решен с помощью ранее созданных резервных файлов для восстановления скомпрометированных данных. Восстановление нескольких зашифрованных файлов выполняется автоматически (после подтверждения пользователя) и до последней версии — потому что технология работает в режиме реального времени. Представьте себе ситуацию, когда резервное копирование планируется сделать в полночь, но в 11 часов вечера вымогатель попадает на машину. Если вы просто восстановите файлы из оперативной резервной копии , 11 часов работы будут потеряны. Однако при постоянном мониторинге процессов и активности, никакие данные не теряются при инициировании атаки вымогателей.

2. Ransomware атакует локальный файл резервной копии

В этом случае Acronis Active Protection активно отслеживает любые локальные диски и предотвращает изменение файлов резервных копий с помощью вредоносных программ-вымогателей.

3. Облачные резервные копии модифицированы Ransomware

Файлы облачных резервных копий, хранящиеся в облачном хранилище Acronis, защищены от прямого изменения злонамеренным кодом благодаря использованию сквозного надежного шифрования и ограничению доступа к действиям по модификации файлов только для подписанного и авторизованного программного обеспечения агента Acronis.

Как бороться с атаками вымогателей

Давайте посмотрим на таблицу ниже, описывающую методы и методы, используемые Ransomware для компрометации данных.

| Атака вымогателей | Описание | Ответ Acronis Active Protection |

| Перезапись на месте | Атака вымогателей открывает и изменяет файлы данных на месте | Драйвер предоставляет сервису уведомления о доступе к файлам с эвристическими данными, выполняет копирование при записи о подозрительных действиях. Служба обнаруживает, приостанавливает атаку, и драйвер откатывает файл из своего собственного кэша. |

| Через переименование | Атака вымогателей создает новый файл, копирует исходное содержимое, изменяет новый файл, удаляет исходный файл. | Тот же шаблон, что и выше. |

| Через новый файл | Атака вымогателей создает новый файл, копирует исходное содержимое, изменяет новый файл, удаляет исходный файл. | Тот же шаблон, что и выше. |

| Перезапись основной загрузочной записи | Ransomware открывает PhysicalDrive, перезаписывает MBR, система перезагружается, HDD / MFT шифруется при перезагрузке (chkdsk замаскирован). | Драйвер следит за операциями WRITE / SCSI в MBR через RAW FS, уведомляет службу, служба проверяет процесс и принимает решение. |

| Перезапись на месте / или переименование / или новый файл с внедрением в известные процессы | Ransomware внедряется в известный процесс и выполняет вредоносные действия. | Драйвер предоставляет сервису уведомления о попытках внедрения, и служба дает указание драйверу начать наблюдение за процессом без выполнения копирования при записи. Если обнаружены подозрительные шаблоны, пользователю может быть предложено восстановить файлы из облака. |

Литература

- https://www.acronis.com/en-eu/personal/free-data-protection/

- https://www.acronis.com/en-us/articles/ransomware/

- https://www.acronis.com/en-us/blog/posts/cryptojacking-petty-cyber-crime-hiding-deadly-threat

Мир сходит с ума, но еще не поздно все исправить. Подпишись на канал SecLabnews и внеси свой вклад в предотвращение киберапокалипсиса!

Источник: www.securitylab.ru

Acronis Active Protection

Acronis Active Protection — это технология, которая защищает данные от программ-вымогателей и предотвращает использование компьютера для незаконного майнинга криптовалют.

Что такое программа-вымогатель?

Это вредоносная программа, которая блокирует доступ к вашим файлам или всей системе и требует заплатить за разблокировку. Программа отображает окно с сообщением, что ваши файлы заблокированы и необходимо срочно заплатить, иначе вы потеряете к ним доступ. Сообщение также может быть замаскировано под заявление властей или полиции. Цель этого сообщения — запугать пользователя и заставить заплатить, не обращаясь за помощью к ИТ-специалисту или в полицию. Более того, даже если вы заплатите, восстановление доступа к данным не гарантировано.

Компьютер может быть атакован программой-вымогателем, когда пользователь заходит на небезопасный веб-сайт, открывает почтовые сообщения с неизвестных адресов или переходит по подозрительным ссылкам в соцсетях или мессенджерах.

Программа-вымогатель может заблокировать:

- Весь компьютер Вы не можете использовать Windows и выполнять какие-либо действия на компьютере. Как правило, в этом случае программа-вымогатель не шифрует ваши данные.

- Отдельные файлы Обычно это личные данные, такие как документы, фотографии и видео. Программа-вымогатель шифрует файлы и требует заплатить за ключ, без которого расшифровать данные нельзя.

- Приложения Программа-вымогатель блокирует некоторые приложения, не позволяя их запускать. Чаще всего атакуется веб-браузер.

Что такое незаконный майнинг криптовалют?

Это несанкционированное использование чужого компьютера для майнинга криптовалюты. Встроенное вредоносное ПО запускается в фоновом режиме и использует работающий компьютер для выполнения расчетов и отправки данных на сайты криптомайнинга. Такие программы не вносят изменения в файлы и не шифруют данные пользователя, однако нагрузка на процессор приводит к снижению производительности компьютера.

ПО для криптомайнинга может установиться на компьютер в момент, когда пользователь заходит на небезопасный веб-сайт, открывает почтовые сообщения с неизвестных адресов или переходит по подозрительным ссылкам в соцсетях или мессенджерах.

Как Acronis True Image 2020 защищает ваши данные

Для защиты компьютера от вредоносного ПО Acronis True Image 2020 использует технологию Acronis Active Protection. Эта технология, основанная на эвристическом методе, отслеживает процессы, запущенные на компьютере, в режиме реального времени. Обнаружив сторонний процесс, который пытается зашифровать файлы, внедрить вредоносный код в нормальный процесс или использовать ресурсы ЦП для криптомайнинга, Acronis True Image 2020 уведомляет пользователя и предлагает разрешить процессу изменять файлы или заблокировать процесс. Дополнительные сведения см. в разделе Защита компьютера от вредоносных программ.

Эвристический подход широко используется в современном антивирусном ПО как эффективный способ защиты от вредоносных программ. В отличие от анализа сигнатур, который позволяет обнаружить только один образец, эвристический анализ определяет семейства вредоносных программ, включающие образцы с похожим поведением. Другое преимущество этого подхода — возможность обнаруживать новые виды вредоносных программ, для которых еще нет сигнатур.

Acronis Active Protection использует эвристический метод для анализа цепочки действий, выполненных программой, которые затем сравниваются с цепочкой событий в базе данных, содержащей модели поведения вредоносных программ. Поскольку это неточный метод, существует возможность ложного срабатывания, когда доверенная программа определяется как вредоносная. Чтобы исключить подобные ситуации, Acronis Active Protection выдает запрос о доверии к обнаруженному процессу, после чего его можно добавить в список разрешений и задать для него действие по умолчанию, пометив как доверенный или заблокированный. В противном случае можно добавить процесс в черный список. В этом случае процесс будет блокироваться при каждой попытке выполнить вредоносные действия.

Чтобы собрать как можно больше различных моделей поведения, Acronis Active Protection использует машинное обучение. Эта технология основана на математической обработке больших данных, полученных с помощью телеметрии. Это самообучающаяся система, поскольку чем больше обработаноданных, тем точнее можно определить принадлежность процесса к программам-вымогателям.

Кроме пользовательских файлов, Acronis Active Protection защищает файлы приложения True Image, резервные копии, архивы и основную загрузочную запись жесткого диска.

Источник: www.acronis.com

Active Protection

В облачных развертываниях некоторые функции, описанные в этом разделе, могут быть недоступны или иметь отличия.

Active Protection обеспечивает защиту системы от программ-вымогателей и криптомайнеров. Программы-вымогатели шифруют файлы и требуют выкуп за предоставление ключа шифрования. Криптомайнеры выполняют математические расчеты в фоновом режиме и таким образом несанкционированно используют вычислительные мощности и сетевой трафик.

Active Protection доступна для машин, работающих под управлением ОС Windows 7 и более поздних версий, а также Windows Server 2008 R2 и более поздних версий. На машине должен быть установлен агент для Windows.

Принципы работы

Active Protection контролирует процессы, выполняемые на защищенной машине. Когда сторонний процесс пытается зашифровать файлы или запустить майнинг криптовалют, Active Protection выдает уведомление и выполняет дополнительные действия, заданные в конфигурации.

Кроме того, Active Protection предотвращает несанкционированные изменения собственных процессов программного обеспечения для резервного копирования, записей в реестрах, исполняемых файлов и файлов конфигурации, а также резервных копий в локальных папках.

Для идентификации вредоносных процессов Active Protection использует поведенческую эвристику. Active Protection сравнивает цепочку действий, выполняемых процессом, с цепочками событий, записанными в базе данных вредоносных моделей поведения. Этот подход позволяет Active Protection обнаруживать новые вредоносные программы по их типичному поведению.

Настройки Active Protection

Для минимизации ресурсов, используемых для эвристического анализа, и устранения так называемых ложноположительных срабатываний, когда доверенная программа рассматриваться как программа-вымогатель, можно задать следующие настройки:

- Доверенные процессы, которые никогда не рассматриваться как связанные с программами-вымогателями. Процессам, подписанныv Microsoft, можно всегда доверять.

- Вредные процессы, которые всегда рассматриваться как связанные с программами-вымогателями. Эти процессы не смогут запуститься, пока на машине включена Active Protection.

- Папки, в которых не будут отслеживаться изменения файлов.

Укажите полный путь к выполняемому процессу, начиная с буквы диска. Пример: C:WindowsTemper76s7sdkh.exe .

Чтобы указать папки, можно использовать подстановочные символы * и ?. Звездочка (*) замещает 0 или более символов. Знак вопроса (?) заменяет только один символ. Нельзя использовать переменные среды, такие как %AppData%.

План Active Protection

Все настройки Active Protection содержатся в плане Active Protection. Этот план можно применить к нескольким машинам.

В организации может быть только один план Active Protection. Если в организации есть отделы, их администраторам запрещается применять, редактировать или отзывать план.

Применение плана Active Protection

- Выберите машины, для которых необходимо активировать Active Protection.

- Выберите Active Protection .

- [Необязательно] Нажмите кнопку Редактировать , чтобы изменить следующие настройки:

- В окне Действие при обнаружении выберите действие, которое программа выполнит при обнаружении деятельности программы-вымогателя, а затем нажмите кнопку Готово . Можно выбрать один из следующих вариантов:

- Только уведомить (по умолчанию) Программа выдаст оповещение о процессе.

- Остановить процесс Программа выдаст оповещение и остановит процесс.

- Отменить изменения, используя кэш Программа выдаст оповещение, остановит процесс и отменит внесенные в файл изменения, используя кэш службы.

- В окне Вредоносные процессы укажите процессы, которые всегда будут рассматриваться как связанные с программами-вымогателями, а затем нажмите кнопку Готово .

- В окне Доверенные процессы укажите процессы, которые никогда не будут рассматриваться как связанные с программами-вымогателями, а затем нажмите кнопку Готово . Процессам, подписанныv Microsoft, можно всегда доверять.

- В окне Исключения для папок укажите папки в которых не будут отслеживаться изменения файлов, а затем нажмите кнопку Готово .

- Деактивируйте выключатель Самозащита . Самозащита предотвращает несанкционированные изменения собственных процессов программного обеспечения, записей в реестрах, исполняемых файлов и файлов конфигурации, а также резервных копий в локальных папках. Не рекомендуется выключать эту функцию.

- Измените Параметры защиты.

- После изменения настроек нажмите кнопку Сохранить настройки . Изменения будут применены ко всем машинам, на которых включена Active Protection.

- Нажмите кнопку Применить .

Последнее изменение: 16 апреля 2021 г.

Источник: dl.managed-protection.com

Acronis выпускает бесплатное ПО для защиты от программ-вымогателей

Рекомендуем почитать:

Xakep #282. Атака Базарова

- Содержание выпуска

- Подписка на «Хакер» -60%

Компания Acronis выпустила Acronis Ransomware Protection, бесплатное решение, основанное на собственной уникальной технологии, которая помогает пользователям отражать атаки программ-вымогателей с помощью искусственного интеллекта в режиме реального времени и восстанавливать данные без выплаты выкупа.

Недавние атаки программ-вымогателей обнаружили существенную уязвимость конечных устройств и продемонстрировали, что новые разновидности вредоносного ПО могут легко обходить традиционные антивирусы и зашифровывать пользовательские данные. Acronis Ransomware Protection обеспечивает дополнительный уровень защиты и может использоваться совместно с другими решениями для защиты данных, уже установленными на соответствующем устройстве, такими как антивирусы и программы для резервного копирования.

Что такое Acronis Active Protection

Технология Acronis Active Protection осуществляет мониторинг процессов и приложений в режиме реального времени, что позволяет автоматически выявить и отразить атаки, с которыми не справляются другие решения. В случае атаки программы-вымогателя Acronis Ransomware Protection блокирует вредоносный процесс и уведомляет об этом пользователя через сообщение во всплывающем окне. Если во время атаки будут повреждены какие-либо файлы, решение Acronis поможет пользователям за считанные секунды восстановить эти данные.

Вместе с Acronis Ransomware Protection пользователи получают бесплатное облачное хранилище объемом 5 Гб, для резервного копирования и защиты важных данных не только от вредоносных программ, но и от аппаратных сбоев, стихийных бедствий и иных событий, вызывающих потерю данных.

Acronis Ransomware Protection не потребует от пользователей каких-либо усилий в установке, но поможет избежать множества проблем. Решение занимает всего 20 Мб и практически не требует системных ресурсов, благодаря чему может работать в фоновом режиме, никак не влияя на производительность защищаемой системы.

Тихий убийца

Программы-вымогатели остаются для пользователей всего мира «тихими убийцами» данных. Согласно результатам исследования, проведенного компанией Acronis в январе 2018 года, 57% респондентов до сих пор не знают, что вредоносное ПО подобного рода может стереть их файлы и вывести из строя компьютер. 38% опрошенных отметили, что не знают, как защитить свои данные, или предпочтут ничего не предпринимать.

Эти результаты наглядно демонстрируют потребность в простом и универсальном решении для защиты от программ-вымогателей. Кроме того, 55% респондентов ответили, что они бы стали пользоваться таким решением, если бы оно предоставлялось бесплатно.

Проверенная технология

Новое решение разработано на основе технологии Acronis Active Protection, которая, согласно результатам независимых тестов, является самой эффективной и надежной технологией защиты от программ-вымогателей из имеющихся на рынке. Acronis отражает тысячи атак каждый месяц, спасая ценные семейные фотографии, видеозаписи и важные документы. Проверить эффективность бесплатного решения Acronis Ransomware Protection можно самыми разными способами, включая использование симулятора атак программ-вымогателей RanSim.

Acronis Ransomware Protection, созданный на основе проверенной технологии, использует уникальные поведенческие эвристики, улучшенные за счет моделей машинного обучения. Модели генерируются в процессе анализа сотен тысяч вредоносных и легитимных процессов в специализированной облачной инфраструктуре Acronis. Они внедрены непосредственно в установочный пакет Acronis Ransomware Protection, что позволяет защищать системные данные автономно, без постоянного подключения к интернету. Данный функционал, разработанный с использованием искусственного интеллекта, эффективно справляется со всеми разновидностями программ-вымогателей, включая атаки нулевого дня, которые не выявляются решениями, основанными на анализе сигнатур.

«Нас серьезно беспокоит рост числа атак программ-вымогателей, и их последствия для организаций и частных пользователей по всему миру, – говорит Сергей Белоусов, основатель и генеральный директор компании Acronis. – Наша миссия – защита данных, которые подвержены риску воздействия вредоносных программ. Acronis Ransomware Protection делает неэффективными инструменты киберпреступников и защищает данные частных пользователей, бизнесов и организаций».

Как получить Acronis Active Protection

Для того, чтобы загрузить бесплатную версию Acronis Active Protection, нужно пройти по ссылке для загрузки.

На данный момент решение доступно только для ОС Windows.

Источник: xakep.ru

Acronis жрет память.

Продолжение истории про нашествие вируса шифровальщика. При установке Acronis Backup пользователь сейчас получает кроме удобной бекапилки файлов, баз и писем дополнительную «феньку» Acronis Active Protection. Acronis Active Protection постоянно мониторит изменения файлов на компьютере и изучает закономерности. Поведения некоторых приложений может быть стандартным и ожидаемым.

Поведение других приложений может сигнализировать об агрессивных действиях в отношении данных. Технология Acronis наблюдает за этими действиями и сравнивает их с вредоносными моделями поведения. Такой подход может быть эффективным для выявления атак с использованием программ-вымогателей, даже если они в данный момент еще не известны. Штука может отключаться.

Из «коробки» не включена. Нужно идти «устройства»-«все устройства»-«активная защита» и «применить».

Однако на сервере после этого чего стало резко не хватать памяти под пользовательские задачи. Физически установлено 8Гб, под систему и задачи отъедалось до 3Гб в спокойном состоянии. А тут по наблюдениям стало всегда занято 7+Гб. Чуть какая дополнительная пользовательская нагрузка, так сразу всё ужас-ужас становится.

При чем если в диспетчере задач просуммировать все строчки, то набирается как раз 2-2.5Гб. Где остальное — вопрос!

Полез разбираться. Запустил RamMap из комплекта утилит Русиновича. Утилитка показала, что вся потерянная память в nonpaged pool (по русски «не выгружаемый пул» в диспетчере задач WIndows 10). Гугль предположил что это драйвер чего то «напортачил» и направил в сторону Poolmoon из комплекта Windows Driver Kit (WDK) для дальнейших раскопок.

давим p — отображаются только потребители nonpool area

давим b — процессы отсортируются по размеру потребляемой памяти

видим в топе по потребляемой памяти что то вида #A02

дальше в командной строке пишем findstr /m /l /s #A02 C:WindowsSystem32drivers*.sys и видим, что память «выел» file_protector.sys. А это и есть как раз компонент Acronis Active Protection. В интрефейсе Acronis Backup отключаем этот компонент и видим, что свободной памяти в системе становится больше на 3 с лишком гигабайта.

Думаем что дальше дальше: памяти доставлять или жить дальше без компонента защиты от шифровальщиков.

В ходе «боданий» с Acronis Backup 12.5 выяснилась еще одна интресная подробность. Оно не умеет выгружать данные по SFTP на сервера не под Linux. Пробовал поставить CoreFTP под Windows. Клиент (ну типа WinSCP хотя бы) к этому серверу обратиться может, и Acronis Backup хранилище видит, но план бекапа, нацеленный на это хранилище падает с ошибкой.

Техподдержка Acronis сказала не умничать и использовать линух-сервер для хранилища. Пришлось поднимать в хозяйстве еще и виртуалку с CentOS minimal с ролью хранилки бекапов.

Источник: leh-a.livejournal.com