Microsoft® .NET Services

Реализация двусторонней связи в Интернете не такая уж тривиальная задача из-за некоторых реалий организации современных сетей. Преимущественно, барьеры в сети создают межсетевые экраны и устройства, работающие по протоколу NAT , которые усложняют обмен информацией с узлами, располагающимися за ними. Представьте ситуацию: торговый агент использует ваше приложение по беспроводной сети в случайной гостинице в некоторой точке земного шара. Как при таком сценарии определить его местоположение и инициировать связь ?

Часто компании решают эти проблемы связи, открывая входящие порты межсетевых экранов (что доставляет немало хлопот системным администраторам) или используя различных обходные приемы, такие как динамическая DNS , сопоставление портов NAT или технологию UpnP . Все эти методы неустойчивы, трудно управляемы и восприимчивы к угрозам безопасности. Число приложений, для которых требуется такой тип двусторонней связи, постоянно растет. . NET Service Bus призвана удовлетворить эту потребность.

Как задать условия для ТЕКСТОВЫХ полей в запросах MS ACCESS

Network address translation – Преобразование сетевых адресов.

Domain Name System – Служба доменных имен.

Universal Plug and Play – Универсальная автоматическая настройка сетевых устройств.

Решение идентификации, реализацией которой Microsoft занимается последние несколько лет, основано на концепции утверждений. Модель идентификации на базе утверждений позволяет выносить общие функции аутентификации и авторизации из приложений и осуществлять их централизованно во внешних сервисах, написанных и обслуживаемых экспертами безопасности и идентификации, что выгодно всем, кто участвует в этом процессе.

Microsoft® .NET Access Control Service – это сервис в облаке, выполняющий именно эту функцию. Вместо того чтобы создавать собственную базу данных пользовательских учетных записей и ролей, можно предоставить возможность . NET Access Control Service управлять аутентификацией и авторизацией ваших пользователей. . NET Access Control Service использует существующие хранилища учетных записей пользователей, такие как Windows Live ID и Active Directory, а также любые другие хранилища, поддерживающие стандартные протоколы интегрирования. Таким образом, использование единой регистрации для доступа ко всем приложениям становится вполне естественным. Также это обеспечивает централизацию логики аутентификации и управления доступом, что упрощает ваши приложения.

В поддерживающих утверждения приложениях пользователь представляет свое удостоверение как набор утверждений. Одним утверждением может быть имя пользователя ; другим – его адрес электронной почты. Эти утверждения предоставляются организацией, выдающей удостоверения, которая знает, как аутентифицировать пользователя и где найти его атрибуты. Клиентское приложение , в роли которого может выступать браузер или насыщенный клиент, напрямую получает утверждения от этой организации и передает их в ваше приложение (рисунок 8.10).

Рис. 8.10. Использование идентификации на базе утверждений для веб-сервисов

В итоге, приложение получает все сведения, необходимые для идентификации пользователя, в виде набора утверждений. Эти утверждения подписываются, что обеспечивает криптографическое подтверждение их происхождения.

Модель идентификации на базе утверждений упрощает реализацию единой регистрации, при этом приложение больше не отвечает ни за один из перечисленных ниже аспектов безопасности:

- Аутентификация пользователей

- Хранение учетных записей пользователей и паролей

- Обращение к каталогам предприятия в поисках данных удостоверения пользователя

- Интеграция с системами удостоверений других платформ или компаний

Используя такую модель, приложение может принимать решения об идентификации на основании предоставленных пользователем утверждений. И диапазон таких решений велик: от простой персонализации приложения по имени пользователя до авторизации пользователя для доступа к особо важным функциям и ресурсам приложения.

. NET Access Control Service реализовывает идентификацию на базе утверждений в рамках платформы Azure™ Services Platform . Система администрирования является важной частью . NET Access Control Service .

Рис. 8.11. Портал ACS

. NET Access Control Service предоставляет портал администрирования (рисунок 8.11) в рамках портала Azure™ Services Portal . Здесь вы выполняете настройку правил, которые определяют схему выпуска утверждений для различных пользователей.

Портал Access Control Service – замечательное средство для исследования, изучения и начала работы с ACS . И для относительно простых приложений он может быть единственным необходимым инструментом. Но для нетривиальных систем с сотнями или тысячами пользователей и, возможно, таким же количеством правил, использование портала становится громоздким. В таких случаях программный интерфейс – более предпочтительный вариант, поэтому ACS также предоставляет интерфейс AtomPub для программного администрирования. AtomPub – это протокол RESTful, который стандартизует базовые операции CRUD ( Create , Retrieve , Update и Delete ) для управления удаленными ресурсами. Это открывает совершенно новые возможности.

Сервис . NET Access Control Service также включает конечные точки SOAP и REST для программного администрирования, а также ряд . NET -классов, которые упрощают вызов этих конечных точек. Итак, если вам не нравится портал, предоставляемый ACS , или вы желаете реализовать настройки, характерные для определенной предметной области , можно создать собственную консоль администрирования.

Самой большой проблемой в построении крупномасштабных распределенных приложений является принятие решения о моделировании сложных схем взаимодействия через обмен сообщениями . Microsoft . NET Workflow Service позволяет разрабатывать логику взаимодействия сообщений с помощью WF и обеспечивает размещенную масштабируемую среду для выполнения и управления экземплярами рабочего процесса WF в облаке, освобождая разработчика от необходимости создания собственного хоста для WF.

. NET Workflow Service является частью Azure™ Services Platform и интегрируется с сервисами . NET Service Bus и . NET Access Control Service для безопасного координирования взаимодействия посредством сообщений. . NET Workflow Service также обеспечивает инструменты управления для создания и управления типами и экземплярами рабочих потоков и API веб-сервисов для ситуаций, когда требуется создать собственные инструменты.

Поскольку управляющая среда построена на платформе Windows ® Azure™, она может масштабироваться по требованию и в значительной степени, при этом организации или разработчику не приходится беспокоиться о планировании большего количества оборудования или программного обеспечения. Благодаря использованию среды выполнения WF экземпляры рабочего потока могут выполняться в пуле серверов и перемещаться с одного сервера на другой в каждом эпизоде выполнения. Управляющая среда включает сервис хранения, который использует безопасные тиражированные сервисы Microsoft SQL Service для сохранения состояния выполняющихся рабочих процессов и для обеспечения возможности восстановления.

На период перехода к обработке данных в облаке . NET Workflow Services предоставляет упрощенный подход для управления сложными взаимодействиями . NET Service Bus в создаваемых вами составных решениях «в облаке».

Построение хоста для рабочих процессов WF означает принятие решений о том, какие возможности будет поддерживать среда и как лучше сделать ее безопасной, масштабируемой и стабильной. Сегодня . NET Workflow Service построен на . NET Framework 3.5 и действиях и компонентах WF, входящих в данную версию инфраструктуры. Однако для обеспечения наилучших условий Microsoft были добавлены несколько специальных действий и сервисов, которые наложили некоторые ограничения на рабочие процессы, выполняющиеся в облаке.

В облаке не используется сервис хранения SqlWorkflowPersistenceProvider, получивший наибольшую популярность среди разработчиков, применяющих WF. Чтобы использовать операционную среду Azure и обеспечить наилучшие возможности масштабирования и стабильности, в инфраструктуре облака имеется специальный провайдер услуг хранения, который реализует сохранение состояния выполняющихся рабочих процессов посредством возможностей хранения Microsoft SQL Services. Кроме всего прочего, для Интернет -сервиса необходима Интернет -технология хранения и извлечения данных. Но поскольку механизм WF един – как в облаке, так и в ваших локальных решениях, – применение специального провайдера услуг хранения прозрачно для разработчиков рабочих процессов. Все делается так же, как в любой другое среде WF.

При построении рабочих процессов для облака разработчики используют привычные инструменты Visual Studio, включая тот же дизайнер рабочего процесса для создания XAML-файлов рабочих процессов и файлов правил. Затем эти XML-файлы загружаются на сервер в облаке, где они могут использоваться для создания экземпляров рабочего процесса. . NET Services SDK включает шаблон проекта для создания SequentialCloudWorkflow (Последовательный рабочий процесс в облаке), который является специальной версией стандартного шаблона SequentialWorkflow (Последовательный рабочий процесс ). Одним из ограничений текущей инфраструктуры является то, что при определении рабочих процессов, которые будут выполняться в облаке, можно использовать только подмножество действий базовой библиотеки действий, а также комплект специальных действий, предоставляемый как часть . NET Services SDK .

Набор действий требует, чтобы рабочие процессы были полностью декларативными и ограничивающими. Это предотвращает введение пользовательского кода, т.е. позволяет гарантировать стабильность среды. При построении управляющей среды для рабочих процессов, написанных любым количеством разработчиков, разбросанных по всему миру, такой уровень контроля является обязательным.

Поскольку сегодня для выполнения WF необходимо полное доверие , мы не можем обеспечить ограниченный набор функциональности, просто выделив пользовательский код в безопасную изолированную программную среду на серверах. Следует отметить, что со временем доступный сегодня ограниченный набор действий будет расширен для увеличения возможностей рабочего процесса в облаке. По мере выхода новых версий . NET Framework и . NET Workflow Service также будет поддерживать их. Кроме того, если понадобятся специальные этапы, возможности локальных рабочих процессов могут комбинироваться с рабочими процессами в облаке с помощью . NET Service Bus .

. NET Services SDK содержит новый шаблон проекта для построения рабочих процессов в облаке, набором новых действий в облаке и клиентским API для удаленного развертывания и управления рабочими процессами, размещаемыми в облаке.

При написании рабочих процессов в облаке необходимо быть аккуратным с используемыми действиями (дизайнер предложит только допустимые действия). Разрешенными являются некоторые основные действия потока управления WF, включая IfElse (Если…то), While (Пока), Sequence (Последовательность), Suspend (Приостановить), Terminate (Завершить) и FaultHandler (Обработчик сбоев). Кроме базовых действий потока управления, в рабочих процесса в облаке могут также использоваться CancellationHandlerActivity и FaultHandlersActivity для моделирования обработки исключений и логики отмены. Обратите внимание, что эти действия обычно не добавляются в модель напрямую; для этого используется дизайнер составных действий, который вводит их автоматически, когда представление переходит к этому действию.

Ни одно другое действие WF или пользовательские действия не могут использоваться. Разрешены к применению только новые специальные действия в облаке, включенные в . NET Services SDK . Ниже описаны новые специальные действия в облаке, которые поставляются с . NET Services SDK .

Поскольку основной задачей . NET Workflow Service является упрощение взаимодействия сообщений, эти действия, главным образом, касаются отправки, получения и обработки сообщений. Отправлять/принимать сообщения можно посредством традиционных HTTP-запросов или через . NET Service Bus . Эти действия можно будет найти на панели инструментов Visual Studio при использовании шаблона проекта последовательного рабочего процесса в облаке.

Краткие итоги:

Платформа Azure™ Services Platform представляет комплексную стратегию, разработанную Microsoft для облегчения разработчикам задач по реализации возможностей обработки данных в облаке. Microsoft® . NET Services – ключевая составляющая этой платформы, созданная специально, чтобы помочь . NET -разработчикам сделать первый шаг. . NET Services предлагает ориентированные на работу в облаке стандартные блоки и инфраструктуру для обеспечения возможности подключения приложений, управления доступом, размещения и управления рабочим процессом. Эти стандартные блоки станут основными средствами организации работы «с облаком» для . NET -разработчиков на годы вперед. Больше информации о . NET Service Bus , . NET Access Control Service и . NET Workflow Service можно найти в документах данной серии, посвященных каждой из этих тем в отдельности.

Ключевые термины:

Microsoft® . NET Service Bus – блок сервисов, который предоставляет сетевую инфраструктуру для соединения приложений через Интернет с использованием разнообразных шаблонов обмена сообщениями способом, обеспечивающим возможность прохождения межсетевых экранов и NAT -устройств без нарушения безопасности, предоставляемой этими устройствами.

Microsoft® . NET Access Control Service – блок сервисов, который обеспечивает управление доступом в облаке на основании утверждений. Он включает механизм преобразования утверждений, который объединяется с поставщиками удостоверений, такими как Active Directory и Windows Live ID (WLID). В будущих версиях будет реализована интеграция с любыми поставщиками удостоверений.

Microsoft® . NET Workflow Services – блок сервисов, который предоставляет инфраструктуру для размещения и управления рабочими процессами WF, уделяя основной внимание взаимодействию через сообщения посредством

Источник: intuit.ru

Пограничные сервисы безопасного доступа: Secure Access Service Edge (SASE) это NaaS + SecaaS

Ваши сотрудники подключаются через сеть Интернет и к ресурсам компании и вообще к любому сервису в мире? Как вы их защищаете от угроз? Вы включаете различные функции фильтрации трафика, такие как CASB, NGFW, SWG и оптимизируете маршруты с SD-WAN.

Когда сотрудник находится внутри офиса, как в крепости, то вам помогает периметровая защита, а когда сотрудники уезжают в другую страну, то возникают задержки, если ему нужно подключаться в офис для получения всех функций защиты. Как переместить периметр защиты ближе к сотруднику, чтобы минимизировать задержки?

Есть два варианта защиты удаленных филиалов и мобильных сотрудников:

1. Реализация сетевых функций и функций безопасности может выглядеть как набор железа и софта у вас в офисах или прямо дома у сотрудника. И это ваш CAPEX.

2. Использование безопасности и сетевых услуг из облака по подписке. И это уже OPEX. Обычно такие сервисы упоминаются на безопасность как сервис — Security as a Service (SecaaS) и сеть как сервис — Network as a Service (NaaS). Gartner именно так определил SASE в 2019 году — это NaaS + SecaaS.

Среди основных функций, которые Gartner упоминает внутри SASE это Zero Trust Networks Access (ZTNA), CASB и SD-WAN. То есть это не одна услуга, а набор услуг из облака, которыми вы можете управлять.

80% SASE продается через MSS интернет провайдеров, таких как British, Orange, Accenture. Они используют SASE, чтобы предоставить вам MSS услуги. Плюсом для вас является то, что они сами управляют этим сервисом. Вы можете купить SASE у различных производителей независимо от провайдера, и тогда уже вы сами будете управлять этим сервисом. Например, у Palo Alto Networks этот сервисный продукт по защите ваших мобильных сотрудников и филиалов предоставляется через набор продуктов Prisma Access, Prisma Cloud, Prisma SaaS и Prisma SD-WAN, в зависимости от ваших задач.

Прелесть SASE

- авто-масштабирование: теперь облако само тебе масштабирует производительность системы защиты;

- гарантия производительности: теперь не надо мучаться с выбором модели с нужной производительностью, даже если ты включил все функции включая SSL Decrypt и все сигнатуры, то защита предоставляется на заданной скорости;

- минимальные задержки: облачные сервисы теперь работают с минимальными задержками, из-за наличия средств оптимизации маршрутов трафика внутри SASE;

- доступность во всех странах: сервис Prisma Access, например, реализован из 100 стран сразу и поэтому для международных компаний это находка;

- скорость развертывания: теперь не нужно ждать покупки, доставки и настройки устройства — можно сразу подключить ВСЕ офисы во ВСЕХ странах;

- IoT устройства можно защитить через SASE.

Комментарии по SASE и как это выглядит для клиента

Что означает Zero Trust Network Access (ZTNA)

Основным отличием защищенного удаленного доступа является наличие ZTNA.

Сравните

1. Вы подключаете по IPSEC весь офис в Бразилии в свой офис в Москве. Любой хост из офиса в Бразилии может видеть любой хост в офисе в Москве? Удобно? А безопасно?

2. Вы подключаете по IPSEC весь офис в Бразилии в свой офис в Москве. Только избранные сотрудники и устройства в бразильском офисе могут подключаться к нужным для них приложениям в сети. Это принцип Zero Trust и это то, что сейчас формирует безопасность.

И второе — это то что и называется ZTNA. Вы даете конкретным сотрудникам доступ к конкретным приложениям, а для этого ваше средство защиты должно понимать на каком IP адресе сейчас работает какой сотрдуник и какое приложение он сейчас использует. И конечно этот функционал сейчас содержат NGFW. Поэтому основа ZTNA это NGFW.

Кроме того сотрудников над проверять, что их устройства соответствуют политике компании и защищены: там работает антивирус, бекап, шифрование диска и это все последних версий и активно. Такой функционал обычно встраивают в клиент VPN. В клиенте Global Protect он называется HIP .

ZNTA означает, что вы начинаете видеть

- пользователя

- его роль (группу)

- приложение

- HIP состояние компьютера

- cтрану

- время доступа

- риск из системы NTA/UEBA/DLP

А зачем SD-WAN?

Сейчас удаленные офисы подключают через SD-WAN, чтобы снизить число проблем у приложений при изменении качества каналов. И для ИТ службы это выливается в снижение число кейсов в helpdesk в 100 раз.

А что еще интересного?

Появилась новая функция Digital Experience Management, которая позволяет каждому сотруднику разобраться почему не работает приложение: глючит его wifi точка, глючит провайдер, или глючит сам сервис компании. Например, это делает компания https://www.sinefa.com/

Еще более точно Gartner пишет, что SASE Components:

Core Components: SD-WAN, SWG, CASB, ZTNA and FWaaS, all with the ability to identify sensitive

data/malware and all with the ability to encrypt/decrypt content at line speed, at scale with

continuous monitoring of sessions for risk/trust levels.

Recommended Capabilities: Web application and API protection, remote browser isolation,

recursive DNS, network sandbox, API-based access to SaaS for data context, and support for

managed and unmanaged devices.

Optional Capabilities: Wi-Fi hot spot protection, network obfuscation/dispersion, legacy VPN, and

edge computing protection (offline/cached protection).

Полная запись конференции по SASE

Мир сходит с ума и грянет киберапокалипсис. Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!

Источник: www.securitylab.ru

Новая служба RPC Client Access Service в Exchange 2010 (часть 2)

В первой части этого цикла статей мы начали с рассмотрения того, как работала логика во времена Exchange 2000/2003, где мы использовали понятия внешних и внутренних серверов. Мы также рассмотрели улучшения, которые были внесены в этот продукт с появлением роли сервера Client Access в Exchange 2007. Затем мы рассмотрели новую службу RPC Client Access Service, а также функцию CAS массива, включенную в Exchange 2010.

В этой части мы поговорим о поддерживаемых Outlook клиентах и о том, почему подключения публичных папок все еще осуществляются непосредственно к серверам почтовых ящиков из клиентов Outlook. Наконец, я покажу вам, как настраивать статические RPC порты, чтобы вам не приходилось указывать большие диапазоны портов в своем устройстве компенсации нагрузки в кластере WNLB.

Поддерживаемые Outlook клиенты

Вы, возможно, думаете, что новая служба RPC Client Access поддерживает только новых клиентов Outlook. На самом деле все клиенты Outlook поддерживаются в Exchange 2010, а именно Outlook 2003, 2007 и 2010 могут подключаться к службе RPC Client Access на сервере Exchange 2010 CAS независимо от того, один это сервер CAS, или же это массив CAS серверов.

Примечание: Способность подключения клиентов ранее Outlook 2003 к службе RPC Client Access неизвестна, поскольку это не тестировалось ни группой разработчиков продукции Exchange, ни мной лично во время написания этой статьи.

Хотя Outlook 2003 клиенты поддерживаются и могут подключаться к RPC Client Access службе, есть один момент, который следует учитывать. Одним из параметров по умолчанию в службе RPC Client Access является то, что она требует шифрования для RPC подключений. Этот параметр можно проверить с помощью следующей команды: Get-RpcClientAccess | fl

Рисунок 1: Значение RPC шифрования установлено на true по умолчанию

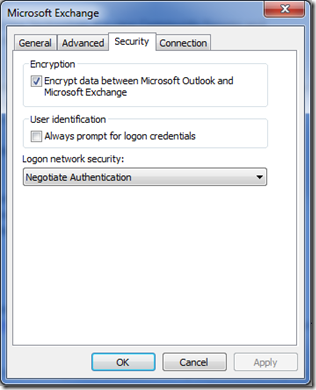

Это не вызовет проблем, если вы используете Outlook 2007 или Outlook 2010, так как у этих версий Outlook шифрование RPC включено по умолчанию, когда вы создаете новый Outlook профиль (рисунок 2).

Рисунок 2: RPC шифрование включено в Outlook 2007/2010

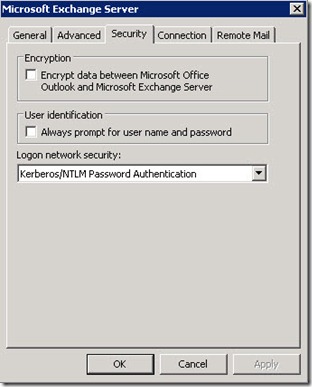

Однако, угадайте, что? Да, старая версия Outlook 2003 ведет себя по-другому. Когда вы создаете новый Outlook 2003 профиль, RPC шифрование выключено по умолчанию (рисунок 3).

Рисунок 3: RPC шифрование включено в Outlook 2003

Это означает, что если вы совершаете миграцию Exchange 2003 или 2007 почтовых ящиков на Exchange 2010, или пытаетесь создать новый Outlook 2003 профиль на сервере почтовых ящиков Exchange 2010, вы не сможете подключиться к почтовому ящику. После аутентификации вы получите диалоговое окно, как показано на рисунке 4.

Рисунок 4: Предупреждение, когда RPC шифрование включено на сервере и выключено на клиенте

Эту проблему можно решить двумя способами. Вы можете включить RPC шифрование в профиле Outlook 2003 (если у вас много клиентов, можно сделать это с помощью GPO) или отключить шифрование RPC на сервере Exchange 2010 Client Access. Включение RPC шифрования на клиенте, конечно, является рекомендуемым подходом, но если вы все же решили отключить этот параметр на стороне сервера, вы можете воспользоваться следующей командой:

Set-RpcClientAccess ‘Server ‘EncryptionRequired $false

Рисунок 5: Отключение требования к RPC шифрованию на стороне сервера

Когда вы отключили требование RPC шифрования на соответствующих CAS серверах, убедитесь, что этот параметр имеет значение false с помощью следующей команды:

Get-RpcClientAccess | fl EncryptionRequired

Если дело обстоит именно так, ваши пользователи теперь смогут подключаться к серверу почтовых ящиков Exchange 2010, используя Outlook 2003 клиентов, на которых не включено RPC шифрование.

Примечание: если вы решили отключить RPC шифрование на стороне сервера, помните о том, что вам нужно сделать это и на Exchange 2010 Client Access, и на Mailbox серверах. Это является следствием подключений публичной папки, которые все еще идут напрямую к RPC Client Access службе на внутренних Mailbox серверах. Для дополнительной информации по этому вопросу читайте следующий раздел.

Подключения публичных папок также идут к серверу Mailbox Server?

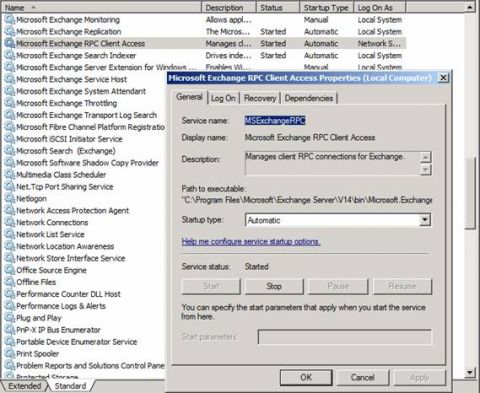

То, что все MAPI подключения теперь осуществляются к Client Access серверу на среднем уровне, не совсем правда. Exchange 2010 все еще поддерживает публичные папки и подключения публичных папок; Outlook все также будет подключаться к серверу Mailbox при доступе к базам данных публичной папки. Однако важным моментом здесь является то, что хотя вы подключаетесь к роли сервера Mailbox для PF соединений, на уровне службы, сервис RPC Client Access будет отвечать конечной точке RPC, так как служба RPC Client Access также существует и на сервере Mailbox (рисунок 6).

Рисунок 6: RPC Client Access Service в Services MMC оснастке на сервере Client Access

Примечание: Сервис RPC Client Access на сервере Mailbox не используется RPC Client Access службой на сервере Client Access. На самом деле, все запросы, исходящие от сервиса RPC Client Access на сервере Client Access к серверу Mailbox игнорируются, поскольку в противном случае это приводило бы к образованию петель. Также если обе роли CAS и Mailbox установлены на одной машине, то служба RPC Client Access будет регистрироваться на этой машине только единожды.

Почему PF соединения не проходят через новую службу RPC Client Access? Публичные папки имеют собственные механизмы репликации и если бы PF подключения проходили через службу RPC Client Access на сервере CAS, это бы требовало больших дополнительных сложностей из-за того, как PF реплицируют данные. Группе разработчиков Exchange Product пришлось бы по-новому реализовывать наследственную функциональность, от которой они хотят отказаться. Публичные папки работают так же, как и в Exchange 2007, и в этой версии ничего не потеряли, так что не стоит ожидать, что Exchange PF изменит логику работы в будущих пакетах обновления.

На рисунке 7 мы видим окно Connection Status на клиенте Outlook 2010, который открыт пользователем, имеющим почтовый ящик на сервере Mailbox под названием E2K10EX02. Но поскольку MAPI для доступа к почтовому ящику теперь идет на CAS сервер, вы увидите лишь FQDN имя сервера CAS, а не сервера Mailbox. Причина, по которой вы видите E2K10EX02 в списке только один раз, заключается в том, что здесь используются публичные папки, и, как я только что объяснил, PF подключения идут непосредственно к RPC Client Access службе на сервере Mailbox.

Рисунок 7: Подключение Public Folder выполняется к серверу Mailbox

Настройка статических RPC портов для MAPI и Directory Access

Поскольку теперь вы подключаетесь непосредственно к службе RPC Client Access на сервере Client Access для доступа к почтовым ящикам или к службе RPC Client Access на сервере Mailbox для подключений публичных папок, а клиенты для доступа к каталогам подключаются к конечной точке NSPI, это также означает, что по умолчанию вам нужно открыть TCP 135 EndPointMapper и динамический RPC диапазон TCP 1024-65535 между внутренними клиентами сети и серверами или массивами Client Access и серверами Mailbox.

К счастью, вы все еще можете настроить статическое сопоставление портов, как и в предыдущих версиях Exchange. Но вам нужно будет сделать это на CAS и Mailbox серверах, к которым подключаются клиенты Outlook MAPI.

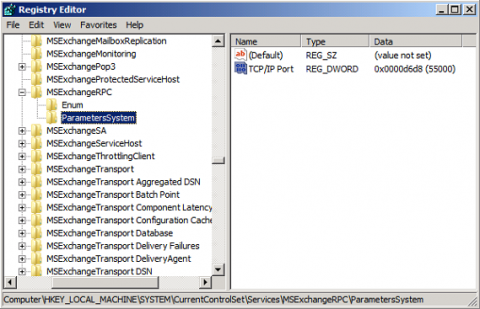

На серверах CAS, для Mailbox подключений, вам нужно использовать DWORD ключ реестра с именем ‘TCP/IP Port’ в разделе: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesMSExchangeRpcParametersSystem

Рисунок 8: Добавление необходимого DWORD ключа на сервере CAS для настройки статического номера порта

Задайте значение, которое соответствует номеру порта. В этой статье мы используем порт 55000, но вы можете выбирать любой номер порта, который собираетесь использовать, просто помните, что это не должно вызывать конфликтов с другими приложениями, использующими данный порт. Рекомендуется выбирать порт из динамического RPC диапазона (1024-65535).

Чтобы использовать статический порт для доступа к публичной папке, вам нужно сделать то же самое на серверах почтовых ящиков:

Сначала откройте редактор системного реестра. Затем добавьте DWORD ключ с именем ‘TCP/IP Port’ в раздел: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesMSExchangeRPCParametersSystem

Можно использовать тот же порт, который вы указали для CAS сервера.

Рисунок 9: Добавление необходимого DWORD ключа на сервере Mailbox для настройки номера статического порта

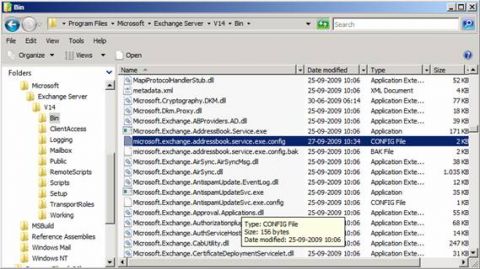

Наконец, вам нужно ограничить использование портов клиентами, которые подключаются к конечной точке NSPI для доступа к каталогам. В отличие от MAPI доступа к почтовым ящиками и публичным папкам, здесь нужно изменить файл, если говорить точнее, то Microsoft.exchange.addressbook.service.exe.config файл конфигурации в папке Exchange Bin.

Рисунок 10: Microsoft.exchange.addressbook.service.exe.config

Откройте файл в Блокноте и затем измените ‘RpcTcpPort’ значение с стандартного ‘0’ на порт, который вы хотите предоставить для использования Outlook клиентами и Exchange для доступа к каталогам через NSPI EndPoint. В этой статье мы использовали порт 55001.

Рисунок 11: Настройка статического порта для NSPI EndPoint

Когда вы внесли вышеуказанные изменения, необходимо перезагрузить Mailbox и Client Access серверы, на которых вы вносили эти изменения.

Проверка использования статических портов между Outlook и Exchange 2010

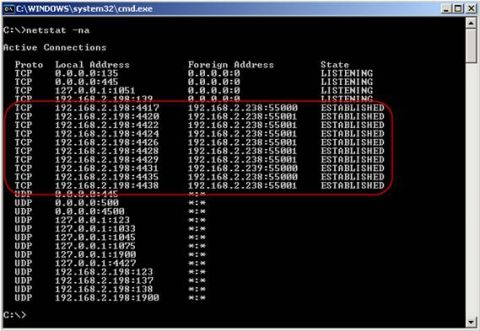

Теперь, после перезагрузки соответствующих серверов, давайте убедимся, что Outlook на самом деле подключается к Exchange 2010, используя статические RPC порты, которые мы только что настроили. Для этого сначала подключаемся к почтовому ящику, используя Outlook, затем открываем интерпретатор команд и вводим Netstat ‘na

Рисунок 12: Проверка того, что Outlook подключается к статическим портам RPC на Exchange 2010 серверах (сторона клиента)

Как видно на рисунке 12, наш Outlook клиент подключился к 192.168.2.238 (Client Access Server) и 192.168.2.239 (Mailbox Server), используя порт 55000 (MAPI) и 55001 (DSAccess).

Теперь давайте запустим netstat на Client Access сервере. Как вы видите, клиент с IP адресом 192.168.2.198 подключился к 55000 (статический RPC порт) и 55001 (статический DSAccess порт).

Рисунок 13: Проверка того, что Outlook подключается к статическим портам RPC на Exchange 2010 серверах (сторона сервера)

Это все, чем я хотел поделиться с вами во второй части этого цикла, но вскоре будет опубликована третья часть цикла. В ней я покажу вам, как настраивать WNLB и внешний компенсатор нагрузки на работу с массивом Client Access.

Источник: www.oszone.net

Перевод «Access Services» на русский

службы Access — это перевод «Access Services» на русский. Пример переведенного предложения: You must select the “Use remote object access service” checkbox. ↔ Убедитесь, что флажок «Use remote object access service» установлен.

Access Services

A scalable Web platform that enables users to publish an Access database application to a SharePoint site. Data in these databases can then be viewed and edited in a Web browser. This enables browser-based viewing and interaction with the databases on machines that do not have a database application installed.

+ Добавить перевод Добавить Access Services

«Access Services» в словаре английский — русский

службы Access

A scalable Web platform that enables users to publish an Access database application to a SharePoint site. Data in these databases can then be viewed and edited in a Web browser. This enables browser-based viewing and interaction with the databases on machines that do not have a database application installed.

MicrosoftLanguagePortal

Показать алгоритмически созданные переводы

Автоматический перевод » Access Services » в русский

Glosbe Translate

Google Translate

Фразы, похожие на «Access Services» с переводом на русский

клиентская лицензия служб удаленных рабочих столов «на устройство»

администрирование служб Access

клиентская лицензия служб удаленных рабочих столов «на пользователя»

всеобщий доступ и всеобщие услуги

клиентская лицензия служб удаленных рабочих столов

всеобщий доступ и всеобщие услуги

руководящие принципы, касающиеся всеобщего доступа к основным услугам

мобильный доступ для служб Windows SharePoint Services

дополнительно (+2)

Переводы «Access Services» на русский в контексте, память переводов

Склонение Основа

Совпадение слов

все точно любой

Mobile telephones and Internet access services are in full expansion.

Сотовая телефонная связь и услуги Интернет-доступа являются стремительно развивающимися секторами.

You must select the “Use remote object access service” checkbox.

Убедитесь, что флажок «Use remote object access service» установлен.

Literature

This allows the remote-access services to be deployed in the most secure and performing manner possible.

Это позволяет развертывать службы дистанционного досту па наиболее безопасным и эффективным образом.

Literature

Accessibility services

Услуги по обеспечению доступа

UNCTAD background note Universal access to services ( # ) and Report of the expert meeting on universal access to services

Справочная записка ЮНКТАД «Всеобщий доступ к услугам» ( # ) и Доклад о работе совещания экспертов по всеобщему доступу к услугам

It is also concerned that decentralization could create disparities among various municipalities in accessing services aimed at children.

Он также обеспокоен тем, что децентрализация может привести к появлению различий в охвате услугами детей в различных муниципалитетах.

Источник: ru.glosbe.com