RESTrick Control Panel is a powerful tool that can help you tune your Windows system. The RESTrick Control panel can help you enforce system security and protection all of your files. With the help of the RESTrick Control panel you can quickly tune your Windows system to your exact needs. RESTrick allows you to install different restrictions on your system so you can control the access to your computer. The RESTrick Control Panel will allow you to work with user profiles. You can tune each profile separately in accordance with your own procedures and you can also setup a default user profile, the profile that will be used if the user wants to skip the login dialog

RESTrick Control Panel 1.3.3 system utilities, system maintenance software developed by RTSECURITY. The license of this system utilities, system maintenance software is shareware, the price is 16.95, you can free download and get a free trial before you buy a license or registration. All RESTrick Control Panel 1.3.3 download links are direct RESTrick Control Panel full download from RTSECURITY site or their selected mirrors.

Снять ограничения FPS? Рекомендации NVIDIA по настройке панели управления. Оптимизация системы 2022.

Recent Changes: Major Update

Install Support: Install and Uninstall

Supported Languages: English, Russian

Additional Requirements: 32Mb RAM, 2 MB hard drive

Latest Releases in System Utilities — System Maintenance

APKF Product Key Finder 2.5.3 (2018-10-14) update

APKF is Product Key Recovery Software

RESTrick Control Panel 1.3.3 (2017-10-13) update

Tune your computers according your requirements, for the best performance

Syvir PC Diagnostics Monitor 1.10 (2017-09-09) new

Syvir PC Diagnostics Monitor provides you with real time visibility of your PC.

Nsasoft Hardware Software Inventory 1.6.0 (2017-08-06) update

Scans network and displays complete hardware and software information

Syvir PC Build 3.00 (2017-02-18) update

Syvir PC Build scans your computer for a list of pc inventory.

Free Cleaner 1.2 (2017-02-16) new

Free Cleaner is PC-Cleaning software.

SyvirPC 1.50 (2016-11-23) update

SyvirPC is a great windows diagnostic tool for computer support.

Tenorshare iCareFone 3.3.0.0 (2016-11-01) new

100% Clean up and optimize iOS performance for iPhone/iPad/iPod freely.

Last Changed Files 1.2 (2015-11-06) update

Find the top 100 last changed files on your computer

Driver Doctor 6.0.0.17181 (2015-09-03) new

Driver Doctor is a windows drivers scan, find and download software.

- All

- All Categories

- Audio Encoders/Decoders

- Audio File Players

- Audio File Recorders

- CD Burners

- CD Players

- Multimedia Creation Tools

- Music Composers

- Other

- Presentation Tools

- Rippers Finance

- Calculators Tools

- Helpdesk Barcoding

- Investment Tools

- Math Tools

- Other

- PIMS Instant Messaging

- Dial Up Alarms

- Cursors Wallpaper

- Active X

- Basic, VB, VB DotNet

- C / C++ / C#

- Compilers Libraries

- Debugging

- Delphi

- Help Tools

- Install Distribution

- Other

- Source Editors

- Computer

- Dictionaries

- Geography

- Kids

- Languages

- Mathematics

- Other

- Reference Tools

- Science

- Teaching Roleplay

- Arcade

- Board

- Card

- Casino Word Games

- Simulation

- Sports

- Strategy Editors

- Animation Tools

- CAD

- Converters Cataloging Tools

- Icon Tools

- Other

- Screen Capture

- Viewers

- Astrology/Biorhythms/Mystic

- Astronomy

- Cataloging

- Food Nutrition

- Other

- Personal Finance

- Personal Interest

- Recreation

- Religion

- Ad Blockers

- Browser Tools

- Browsers

- Download Managers

- File Sharing/Peer to Peer

- FTP Clients

- Network Monitoring

- Other

- Remote Computing

- Search/Lookup Tools

- Terminal Time Synch

- Trace Anti-Spy Tools

- Anti-Virus Tools

- Covert Surveillance

- Encryption Tools

- Other

- Password Managers

- Firewall Restore

- Benchmarking

- Clipboard Tools

- File Task Managers

- Other

- Printer

- Registry Tools

- Shell Tools

- System Maintenance

- Text/Document Editors

- ASP JavaScript

- Log Analysers

- Other

- Site Administration

- Wizards https://www.lemonfiles.com/26855/details-restrick-control-panel.html» target=»_blank»]www.lemonfiles.com[/mask_link]

Доступ запрещен в панели управления NVIDIA (решение)

Безопасность в Windows

Объекты, к которым могут получать доступ процессы, имеют специальный атрибут – дескриптор защиты (security descriptor), содержащий информацию обо всех пользователях, которым разрешен или запрещен доступ к объекту.

Структура данных SECURITY_DESCRIPTOR, представляющая дескриптор защиты, описана в файле publicsdkincntseapi.h (строка 1173) и включает следующие основные поля:

- Owner – SID владельца;

- Dacl – список управления избирательным доступом;

- Sacl – системный список управления доступом.

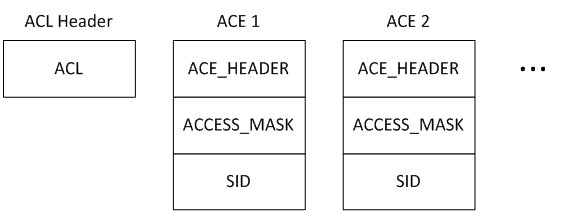

Списки управления доступом (ACL, Access-Control List) в системе представлены заголовком (ACL Header) и последовательностью элементов списка (ACE, Access-Control Entry) (рис.13.3).

Рис. 13.3. Внутреннее представление списка управления доступом ACLЭлементы ACE имеют заголовок (ACE Header), описываемый структурой ACE_HEADER (тот же файл, строка 687), маску доступа и идентификатор безопасности SID. В заголовке указывается тип ACE (поле AceType); множество значений этого поля приведены в строках 699–728. Основными являются ACCESS_ALLOWED_ACE_TYPE (доступ разрешен) и ACCESS_DENIED_ACE_TYPE (доступ запрещен).

Маска доступа (Access Mask) описывает разнообразные виды доступа к объектам (строки 72–166). В маске выделяются стандартные права доступа (Standard Access Rights), применимые к большинству объектов, и специфичные для объектов права доступа (Object-Specific Access Rights).

Стандартными являются следующие права доступа:

- DELETE – право на удаление объекта;

- READ_CONTROL – право на просмотр информации о дескрипторе защиты объекта;

- SYNCHRONIZE – право на использование объекта для синхронизации;

- WRITE_DAC – право на изменение списка DACL;

- WRITE_OWNER – право на смену владельца объекта.

Списки управления доступом бывают двух видов: DACL и SACL. Список управления избирательным доступом (DACL, Discretionary Access-Control List) определяет пользователей, которые могут получать доступ к объекту, а также указывает тип доступа. В системном списке управления доступом (SACL, System Access-control List) перечислены пользователи и операции, которые должны учитываться в журнале аудита безопасности (security audit log).

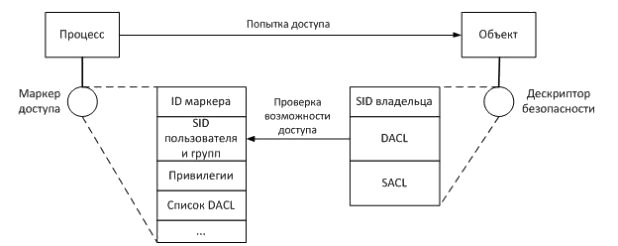

Схема получения доступа процесса к объекту показана на рис.13.4.

Рис. 13.4. Схема получения доступа процесса к объектуЗа проверку возможности доступа процесса к объекту отвечает функция SeAccessCheck (файл basentosseaccessck.c, строка 3391). На вход функции поступают следующие параметры:

- дескриптор защиты объекта ( SecurityDescriptor );

- маркер доступа процесса (элемент структуры SubjectSecurityContext );

- маска запрашиваемого доступа ( DesiredAccess );

- маска ранее предоставленного доступа ( PreviouslyGrantedAccess );

- режим работы процессора ( AccessMode );

Функция возвращает TRUE , если процессу возможно предоставить доступ к объекту, а также маску предоставленного доступа (GrantedAccess). Если доступ запрещен, функция возвращает FALSE.

Функция SeAccessCheck осуществляет следующие действия:

- Сначала анализируется режим работы процессора – если это режим ядра, доступ предоставляется без дальнейшего анализа (строки 3396–3416).

- В случае пользовательского режима проверяется дескриптор защиты: если он отсутствует ( SecurityDescriptor == NULL ), в доступе отказывается (строки 3423–3428).

- Если маска запрашиваемого доступа равна нулю ( DesiredAccess == 0 ), возвращается маска ранее предоставленного доступа (строки 3442–3454).

- Если запрашивается доступ на изменение списка DACL (WRITE_DAC) или на чтение информации в дескрипторе защиты ( READ_CONTROL ), то при помощи функции SepTokenIsOwner проверяется, не является ли процесс владельцем объекта, к которому требуется получить доступ (строки 3477–3483). Если является, то ему предоставляются указанные права (3485–3492), а если запрашиваются только эти права, то функция успешно возвращает требуемую маску доступа (строки 3498–3506).

- Вызывается функция SepAccessCheck (определенная в том же файле, строка 1809), которая просматривает список DACL объекта в поисках соответствия идентификаторов безопасности SID в маркере доступа процесса. В том случае, если список DACL пустой, процессу предоставляется доступ (строка 3510–3527).

Права и привилегии

Кроме операций с объектами система должна контролировать множество других действий пользователей, например, вход в систему, включение/выключение компьютера, изменение системного времени, загрузка драйверов и т.д.

Для управления такими действиями, не связанными с доступом к конкретным объектам, система использует два механизма – права учетных записей и привилегии.

Право учетной записи ( account right ) – разрешение или запрет на определенный вид входа в систему.

Различают следующие виды входа:

- интерактивный (локальный) вход;

- вход из сети;

- вход через службу удаленных рабочих столов (ранее называлось – «через службу терминалов»);

- вход в качестве службы;

- вход в качестве пакетного задания.

Проверка прав учетных записей осуществляется не в ядре, а в процессах Winlogon.exe и Lsass.exe.

Привилегия (privilege) – разрешение или запрет определенных действий в системе, например, включение/выключение компьютера или загрузка драйверов. Привилегии хранятся в поле Privileges структуры маркера доступа TOKEN (см. выше).

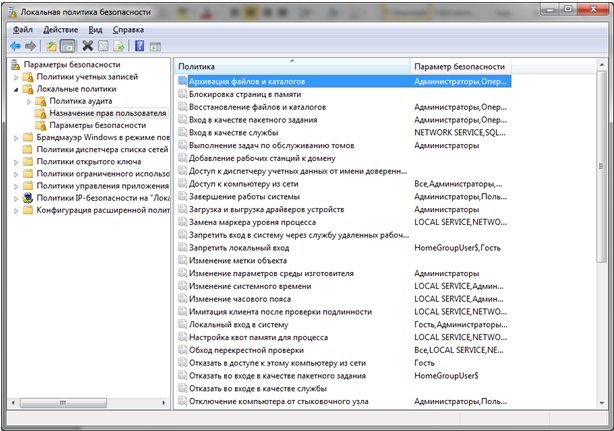

Список всех привилегий в системе можно посмотреть в оснастке MMC «Локальная политика безопасности » ( Local Security Policy ), раздел «Локальные политики» – «Назначение прав пользователей» ( Local Policies – User Rights Assignment ) (см. рис.13.5). Вызывается оснастка через Панель управления – Администрирование . ( Control Panel – Administrative Tools ).

Рис. 13.5. Оснастка «Локальная политика безопасности»Следует отметить, что в оснастке не различаются права учетных записей и привилегии, но это легко можно сделать самостоятельно: право учетной записи всегда содержит слово «вход» (например, «Вход в качестве пакетного задания»).

Резюме

В лекции описываются требования к безопасности, предъявляемые к операционным системам Windows , и то, каким образом эти требования реализуются. Рассматривается схема проверки прав доступа процесса к объекту, которая заключается в сравнении параметров маркера доступа процесса и дескриптора защиты объекта. Также приводится информация о правах и привилегиях учетных записей.

Следующая лекция посвящена вопросам взаимодействия Windows с внешними устройствами.

Контрольные вопросы

- Какие требования к безопасности предъявляются к Windows?

- Что такое идентификатор защиты (SID)? Как его узнать?

- Что такое дескриптор защиты (security descriptor)? Где он хранится?

- Что такое маркер доступа (access token)? Где он хранится?

- Опишите схему получения доступа процесса к объекту.

- Что такое права и привилегии учетных записей? Чем они отличаются?

Источник: intuit.ru

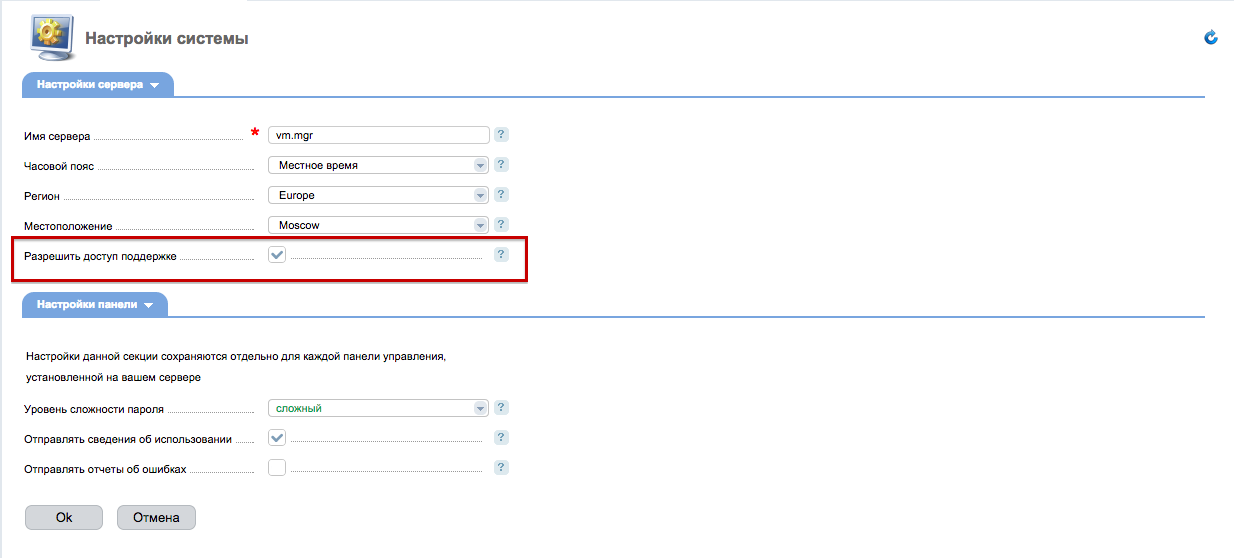

Как предоставить доступ поддержке

Для того, чтобы предоставить доступ к серверу службе поддержки теперь не обязательно передавать пароль в открытом виде. C помощью программного обеспечение ISPsystem можно разрешить доступ к серверу службе поддержки для выполнения необходимых работ. Для этого достаточно отметить «галку» «Разрешить доступ поддержке» в интерфейсе панели управления. Нужная опция находится в разделе «Настройки системы». Раздел доступен в каждой панели управления на уровне доступа root.

Если по какой-то причине нет возможности перейти в интерфейс панели управления, то для активации ключа выполните в консоли следующую команду:/usr/local/mgr5/sbin/licctl enable ispmgr support access

где ispmgr — короткое имя панели управления.Как это работает?

Панель управления активирует ssh ключ службы поддержки на вашем сервере, что позволит нашей команде подключаться к вашему серверу по ключу.

Доступ без панели

Если у вас нет панели управления, положите ключ поддержки на свой сервер (авторизация по ключу должна быть доступна). ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAQClMcQEFlRWsFOUXyC6ORzXG+e3bRlem9Tse8YLv0uNP2cPSBzFBMNnLCSYGvxEeejbF6kpanIFTqaInBqXRn5WQ06NYsMk+Uylw8hyn6ngMUZgAsnzt5Rufd/8qSUkfh0MNFtQuga4ucWagdOdXVQTDRc2s5WGjgW9DwFAW1wek4RAkF/uK+j6y4HGd49mu19vE3RheNN8qExMAKEpt5RIqSuixyqedyKc6UTTKFs808p96Lxk9ZXrVpw7l0lkevJrknnYqt3rr0Kf2kWxNXKlg6uLq4DhzKMnWaM8XJ0e18SotQPYRYReOJq/d/JoYMtUrR4GT1cxMTo+LL1ZrMj2C52bW0aZJCeexqxojZHjDItarfvO0hY12nBce0hodS40wjevcER+01SCnoyTZ3D0ISlGIKFaqEX6Sq3xGxfAzfoaKfoyiVzpeNTdVrG/3Z+I73sftAXTzCXsR1KIJWoTrSxKXCXCyCxgvqIcQ/+8D2Hpe0Qn2UGHfunDlFfyMT3wp/fUoqdlD6qQZI2VBFwkqpGFmlzZQduRKwf0AxtyK84piOTzPloSQxNeDuYxB8BLNuQRO9z9laPQcP3VsoR9NJDPItbnG+GdqAiqjEyfAyUCTY5xnTPDudcAVTdgncWvy1alsTGcWar+/xUnmdV5coryU4tmknKYE0EJtrbvUw== Support access key Скачать ключ можно командой

$ curl sshkey.fvds.ru/ssh.key >> /root/.ssh/authorized_keys

или с помощью wget

$ wget -O — -q sshkey.fvds.ru/ssh.key >> /root/.ssh/authorized_keysПосле добавления на сервер ключа, сотрудники технической поддержки смогут подключаться к вашему серверу без пароля.

Почему это безопасно?

- Ключ на сервер попадает в момент получения лицензии, а не в момент установки галки «Разрешить доступ поддержке». Что исключает перехват и подмену запроса злоумышленником.

- Ключ зашифрован и активируется только когда вы это разрешаете.

- Несмотря на то, что на сервере ключ один, для каждого сотрудника поддержки доступ определяется персонально.

- Доступ к серверу, где находится приватный ключ команды ISPsystem, возможен только с нескольких определенных ip адресов компании и только определенному кругу сотрудников, которые допущены к работе с серверами клиентов.

Не забывайте отключать галку «Разрешить доступ поддержке» или удалить ключ после того, как команда поддержки завершит работы на сервере.

Источник: firstvds.ru