Опасные 3rd-party драйверы в вашей системе или LOLDrivers

Позволяет автоматически скачать и установить необходимые драйвера для устройств, например для HD4600 (встроенное видеоядро процессора Intel). Утилита может идти предустановленной, например на новом ноутбуке/планшете.

В редких случаях Intel Driver Update Utility может вызвать зависание (ESRV_SVC_QUEENCREEK). Советуется отключить или удалить утилиту, одному пользователю вообще помогло удаление из автозагрузки другой программы — Intel Driver and Support Assistant (как оказалось — это просто новое название).

Качайте утилиту только с офф сайта Интел!

После проверки наличия драйверов — утилита покажет какие есть новые в виде списка, но какие устанавливать — решать вам (выбираете галочками).

Присутствует поддержка русского языка:

Пример — утилита нашла драйвера на чипсет (набор логики) и готова скачать установочный файл SetupChipset.exe:

Как видите — также отображена версия драйвера, дата. В некоторых версиях также присутствует описание загружаемого драйвера:

Banish Third Party Permanently | 3rd Party Cleansing Sleep Meditation | Remove Third Party Music

Если не находит обновления

Когда утилита не находит обновления, даже если они доступны на сайте Acer — стоит обновить текущую версию. Необходимо скачать офф установщик LiveUpdater.exe и установить программа (источник).

Перед установкой лучше удалить предыдущую версию:

- Зажмите Win + R.

- Вставьте команду appwiz.cpl

- Откроется окно установленного софта — Программы и компоненты. Найдите здесь Acer Updater.

- Нажмите правой кнопкой, выберите Удалить.

- Следуйте инструкциям на экране (обычно нужно нажимать Далее/Next/Uninstall).

Acer Updater в списке установленных приложений:

По отзывам, работает нестабильно — ищет через раз, бывает что не показывает новые версии, хотя они уже вышли. Также в заголовке может писать Local Mode — что это, выяснить так и не удалось. Возможно в новой версии баги исправлены.

Другие фирменные программы Acer, которые могут быть установлены

| Название | Описание |

| Acer Cristal Eye Webcam | ПО для вебкамеры, включает себя и драйвер, удалять не стоит. |

| Acer GameZone Console | Примитивные игры, если не нравятся — можно удалить. |

| Acer Registration | Нужно для регистрации. После — можно удалить. Но места много не занимает, да и ПК не грузит, так что можно оставить на всякий случай. |

| Acer ScreenSaver | Если не используете скринсейвер (заставка) от Acer — можно удалить. |

| Indentity Card | Визитная карточка владельца, непонятно зачем нужно. Можно удалить. |

| Acer Backup Manager | Менеджер резервных копий (бэкапа). Предположительно позволяет создавать резервные копии файлов/папок/или всей системы и при необходимости — восстанавливать. Советую вместо этого использовать штатное восстановление Windows (резервное копирование). Если не используете — можно удалить. |

Интеграция 3rd-party API. На что смотреть.

UpdaterService.exe — процесс, предположительно под котором работает Acer Updater:

Не должен вызвать нагрузку процессора либо использовать много оперативки (ОЗУ).

При проверке обновлений можно узнать версию ПО/драйвера, размер установщика, а также описание (в нижней части). Процесс проверки наличия обновлений:

Совет — если программа не создает точку восстановления перед установкой новых версий, тогда советую сделать это вам вручную. При проблемах — с легкостью вернете все обратно.

На заметку. При покупке ноута/ПК Acer в комплекте может идти диск с фирменным софтом. После запуска диска — может появиться примерно такое окно Autorun, в котором будет предложено установить разные программы от Acer, в том числе и Acer Updater:

В меню Пуск, в папке Acer вы можете найти остальной фирменный софт:

Welcome Center — видимо приложение для начальной настройки Windows при первом включении. Устанавливается в эту папку: C:Program Files (x86)AcerWelcome CenterAcer

Основные возможности

- Быстрая проверка устройств на наличие новых драйверов.

- Установка только корректных/протестированных драйверов в автоматическом режиме. После возможно потребуется перезагрузка.

- Присутствует функция отката на предыдущую версию драйверов — полезно в случае непредвиденных ошибок.

- Официальная утилита от Intel. Как по мне — весомая причина использовать именно эту утилиту, а не сторонний софт.

Простой пример — у человека не работал звук, он скачал Intel Driver Update Utility, которая сама установила нужный драйвер, запросила перезагрузку, после — звук появился.

Способы обхода DSE

Давайте рассмотрим, какие вообще варианты есть у злоумышленника для обхода DSE (надо же как-то проникнуть в ring0). В таблице ниже собраны способы обхода DSE с их преимуществами и недостатками (для злоумышленника, а безопасники принимают к сведению). Стоит отметить, что данная информация относится к Windows x64, начиная с Vista.

- Работает не для всех приложений

- Появляется водяной знак на рабочем столе

- Необходима перезагрузка

- При обнаружении утечки сертификат добавляется в Certificate Revocation List (CRL)

- Сложность обнаружения подобных уязвимостей

- Зависимость от версий ОС

- Сложность модификации

- Необходим способ обхода Secure Boot (если включен)

- Необходима перезагрузка

- Зависимость от версий ОС

- Контроль файлов другими средствами защиты

- Сложность обнаружения подобных уязвимостей

- Блокировка средствами защиты при обнаружении

- Сложность поиска (для злоумышленника) драйвера с требуемой функциональностю двойного назначения

Как видно по таблице, подписанный драйвер с функциональностю двойного назначения является наиболее привлекательным для атакующего способом обхода DSE.

Установка из пакета

Для того, чтобы понять, что это за программа, необходимо обратиться к корням. Сама по себе функция предназначается для запуска программного обеспечения из среды «Bios». Для Андроид-гаджетов ситуация та же самая, из стационарной среды запуска, устанавливается прошивка телефона и соответствующая Андроид-версия.

«Setup Utility» позволяет исправить ошибки в андроид гаджетах:

По сути, на Андроид «Setup Utility» тот же самый «Bios», только в текстовом варианте, поскольку оперативная память не позволяет создать полноценную программную оболочку. При работе алгоритма запуска, именно «Setup Utility» участвует в работе любых процессов, которые имеются на устройстве. Точно также эта программа отвечает и за запуск компьютерного оборудования.

При возникновении неполадок, есть возможность установить данный файл отдельно, но самостоятельно осуществлять установку не рекомендуется.

ATK Package: что это за программа?

Неудивительно, что многие пользователи рассматривают данный программный инструмент только с точки зрения драйверов, которые необходимы в системе для корректного функционирования «железного» оборудования.

Просто иногда в названии может отображаться ATK Driver Package вместо стандартного ASUS ATK Package. Что это за пакет в более расширенном понимании, далее и будет рассмотрено. Попутно обратим внимание на необходимость наличия такого программного обеспечения на ноутбуках и целесообразность его использования.

Häufig Gestellte Fragen und Antworten

Ich würde es deinstallieren, oder, sollte dir das nicht zusagen, es zumindest vom AutoStart ausschließen.

Mehr zu diesem Tool erfährst du z.B. auch hier:

Meine Einschätzung (ich kann auch falsch liegen):

Das Acer Care Center ist ja “nur” eine Benutzeroberfläche, durch die der Zugriff auf einzelne Acer Features möglich ist.

Die “Driver Setup Utility” dürfte dem früheren “Acer Live Updater” ähneln und das hier sein. Kann man behalten wollen, oder auch nicht:

Wie ich mir das vorstelle:

Um an den User eine Meldung zu schicken, daß ein kritisches Update vorliegt, schickt das Tool bei jedem Systemstart eine Anfrage an eine Acer Datenbank, ob kritische Updates vorliegen.

Wenn dem so ist werden sie im Care Center zur Verfügung gestellt.

Ich habe das Tool (zusammen mit dem Care Center) auf meinem G9-793 deinstalliert.

Ich habe aber weiterhin das kurze “Aufploppen” der cmd (wie im verlinkten Artikel beschrieben), weil ich es (bisher) noch nicht aus der Aufgabenplanung rausgenommen habe.

Dort ist es nämlich mit dem FUB Tool gekoppelt, das wiederum auch den Zugriff auf die Identifikationskarte u.Ä. regelt:

Wahrscheinlich ist noch komplizierter, weil ja auch noch z.B die “Acer User Experience” mit herumwurschtelt.

Как удалить Live Update

Для начала нужно определиться, какое приложение является инициатором появления на вашем компьютере рассматриваемого мною процесса.

- Запустите Диспетчер задач.

- Прейдите во вкладку процессов и включите отображение процессов всех пользователей.

- Нажмите на процесс Live Update правой клавишей мыши и выберите в появившемся меню опцию «Открыть место хранения файла».

Смотрим расположение файла

Обычно по названию (и пути) директории, где хранится файл, можно понять, какая программа является источником появления данного процесса и при желании деинсталлировать её.

Если же эта программа находится просто в одноимённой директории в системной папке Program Files, или программу-источник появления рассматриваемого процесса невозможно определить по каким-либо причинам, тогда необходимо сделать следующее:

- Удалите программу-виновника стандартным средством удаления программ (при идентификации). Заходим в «Удаление программ», находим требуемую программу, в названии которой упоминается «Live Update», и удаляем её;

- Отключаем службу Live Update . Жмём на кнопку «Пуск», вводим там services.msc и нажимаем ввод. Затем находим в списке служб LiveUpdate, жмём на ней правую клавишу мыши и выбираем «Свойства». В типе запуска ставим «Отключена» и нажав на «Ок» подтверждаем изменения;

Отключаем службу Live Update

- Удаляем соответствующий сервис . Нажимаем на кнопку Пуск, вводим в строке поиска cmd. Вверху появится результат, нажимаем на нём правой клавишей мыши и выбираем запуск от имени администратора. Затем в появившейся командной строке набираем sc delete LiveUpdateSvc и жмём ввод, тем самым удаляя данный сервис из ОС Windows;

Источник: igotgame.ru

Опасные 3rd-party драйверы в вашей системе или LOLDrivers

А вы знали, что вполне легитимный драйвер может дать злоумышленнику возможность прописаться в вашей системе надолго, оставаясь внутри даже после ее переустановки? Или превратить ваш компьютер в кирпич? Например, некоторые безобидные на вид доверенные (подписанные) драйверы являются попутно инструментами для перезаписи BIOS. После такой атаки спасет лишь программатор.

В ОC Windows существуют доверенные приложения/скрипты/библиотеки с дополнительной интересной опасной функциональностью вроде исполнения произвольного кода, загрузки файлов, обхода UAC и т.п. Если подобная дополнительная функциональность встречается у компонента ядра, становится еще интереснее.

Начиная с Windows Vista x64, действует политика Driver Signature Enforcement (DSE) – все драйверы уровня ядра должны быть подписаны. Если злоумышленник (с правами пользователя/администратора) после проникновения в систему жаждет получить максимальный уровень доступа (установить kernel rootkit/bootkit/SMM-rootkit/BIOS-rootkit), ему придется как-то обойти требование подписи для драйвера. Возможность вызова из юзермода некоторых функций или инструкций в режиме ядра может дать злоумышленнику инструмент для повышения привилегий, раскрытия информации или вызова отказа в обслуживании. Назовем такую функциональность функциональностью двойного назначения (в некоторых случаях подобное могут называть уязвимостями или бэкдорами, однако дискуссия на тему корректности определения выходит за рамки этой статьи).

Способы обхода DSE

Давайте рассмотрим, какие вообще варианты есть у злоумышленника для обхода DSE (надо же как-то проникнуть в ring0). В таблице ниже собраны способы обхода DSE с их преимуществами и недостатками (для злоумышленника, а безопасники принимают к сведению). Стоит отметить, что данная информация относится к Windows x64, начиная с Vista.

- Работает не для всех приложений

- Появляется водяной знак на рабочем столе

- Необходима перезагрузка

- При обнаружении утечки сертификат добавляется в Certificate Revocation List (CRL)

- Сложность обнаружения подобных уязвимостей

- Зависимость от версий ОС

- Сложность модификации

- Необходим способ обхода Secure Boot (если включен)

- Необходима перезагрузка

- Зависимость от версий ОС

- Контроль файлов другими средствами защиты

- Сложность обнаружения подобных уязвимостей

- Блокировка средствами защиты при обнаружении

- Сложность поиска (для злоумышленника) драйвера с требуемой функциональностю двойного назначения

Как видно по таблице, подписанный драйвер с функциональностю двойного назначения является наиболее привлекательным для атакующего способом обхода DSE.

Опасная функциональность или функциональность двойного назначения

Рассмотрим примеры вредоносных возможностей, которые появляются у злоумышленника при наличии драйвера с опасными функциями двойного назначения.

- Повышение привилегий до уровня администратора/SYSTEM. Требуется чтение/запись физической памяти. Данную атаку можно совершить, например, с помощью драйвера ASMMAP от ASUS. Для этого надо прочитать физическую память и найти структуру EPROCESS (она является элементом связного списка), после чего пройтись по списку в поисках процесса, чей уровень привилегий мы хотим повысить, а также некоторого известного процесса с уровнем SYSTEM (например, lsass, wininit). Затем скопировать значение поля Token структуры системного процесса в структуру целевого процесса. Более детальное описание атаки приведено здесь.

- Отключение SMEP. Для этого нужна запись в управляющий регистр cr4 (точнее, сброс его 20-го бита). Например, драйвер bandainamcoonline.sys не только отключает SMEP, но и услужливо исполняет код по переданному в него от пользователя указателю. Для заинтересовавшихся есть статья с подробным описанием работы драйвера.

- Исполнение произвольного кода в режиме ядра. Требуется чтение/запись физической памяти и MSR. Смысл заключается в замене адреса (находится в одном из MSR), на который будет осуществлен переход при совершении системного вызова, на адрес расположения кода злоумышленника. Тут можно найти больше информации об этом. Попутно будет мешать PatchGuard, но с ним при желании можно разобраться.

Поскольку драйвер и PatchGuard оба выполняются в Ring 0, ничто не мешает драйверу отключить проверки PatchGuard (до тех пор, конечно, пока Microsoft не прислушается к Intel и не выйдет за рамки модели с двумя кольцами защиты). Разработчики ядра в Microsoft прекрасно осведомлены об этом факте и выполняют различные действия для скрытия расположения этого кода, обфускации его действий и используемых внутренних структур. Иными словами, из-за невозможности помешать вам модифицировать код PatchGuard они пытаются изо всех сил его скрыть.

— Blunden B. The Rootkit arsenal: Escape and evasion in the dark corners of the system.

Оригинал

Given that driver code and PatchGuard code both execute in Ring 0, there’s nothing to prevent a KMD from disabling PatchGuard checks (unless, of course, Microsoft takes a cue from Intel and moves beyond a two-ring privilege model). The kernel engineers at Microsoft are acutely aware of this fact and perform all sorts of programming acrobatics to obfuscate where the code resides, what it does, and the internal data-structures that it manipulates. In other words, they can’t keep you from modifying PatchGuard code, so they’re going to try like hell to hide it.

— Blunden B. The Rootkit arsenal: Escape and evasion in the dark corners of the system.

- Запись BIOS. Пример in the wild – Lojax. Злоумышленники взяли всем известный RwDrv.sys и использовали его для своих грязных целей: прочитали BIOS, модифицировали и записали обратно. Переустановка Windows тут не поможет, так как вредоносный код сидит в прошивке на SPI-flash. Если же перезаписать BIOS неудачно (или специально затереть), то тоже будет неприятно. В любом случае придется сгонять за программатором для исправления досадных последствий.

- Вызов SMI-обработчика. Во-первых, не все BIOS’ы одинаково беззащитны против кода в режиме ring0: есть различные механизмы защиты от чтения/записи, так что возможна ситуация, при которой понадобится лезть ниже – в режим SMM (самый привилегированный). Один из способов туда попасть из режима ядра – дернуть SMI-обработчик (довольно часто среди них встречаются уязвимые). Для вызова SMI-обработчика надо иметь возможность писать в I/O порт, а это можно сделать только с привилегиями ring0. То есть драйвер с возможностью записи в I/O порты способен обнаружить уязвимый SMI-обработчик, который может дать злоумышленнику исполнять код в режиме SMM. В примере автор использует драйвер RwDrv.sys.

- Информация о системе. Чтение памяти ядра (через чтение физической памяти), чтение BIOS, информация о настройках системы, подключенных устройствах и включенных/отключенных механизмах защиты (через чтение MSR, управляющих регистров, доступ к портам ввода/вывода), в некоторых случаях можно детектировать известный гипервизор (типа VirtualBox через MSR). Для данной задачи чаще всего подойдет даже драйвер, который может только читать, не обязательно писать. Например, для чтения физической памяти подойдет RamCaptureDriver64.sys от Belkasoft.

Если проанализировать различные статьи и заметки о CVE, то можно выделить некоторую классификацию потенциально опасных при доступе из ring3 функций в драйверах. В таблице ниже указаны опасные функции и источники информации о них.

| Чтение/запись регистров MSR | CVE-2018-10711, CVE-2018-18535, CVE-2018-19323, CVE-2007-5633, CVE-2007-5761 |

| Чтение/запись портов ввода/вывода | CVE-2018-10712, CVE-2018-18536, CVE-2018-19322 |

| Чтение/запись физической памяти | CVE-2018-16712, CVE-2018-10710, CVE-2017-15302, CVE-2017-15303, CVE-2018-19321 |

| Чтение/запись управляющих регистров | CVE-2018-10709, Eset — Windows exploitation in 2016 |

| Доступ к счетчикам мониторинга производительности/тактов | Leif Uhsadel, Andy Georges, Ingrid Verbauwhed — Exploiting Hardware Performance Counters |

| Чтение/запись регистра флагов | Wojtczuk R., Rutkowska J. Following the White Rabbit: Software attacks against Intel VT-d technolog |

| Инструкции обращения к кэшу | Cache-Based Side-Channel Attacks Detection through Intel Cache Monitoring Technology and Hardware Performance Counters |

И это далеко не весь список возможных опасных функций. Можно также говорить и о чтении/записи виртуальной памяти ядра, чтении/записи MMIO, доступе к PCI устройствами т.д.

Наибольший интерес, а также наибольшую опасность (и наибольшую вероятность обнаружить драйвер с такими функциями) представляют первые три функции: чтение/запись регистров MSR, чтение/запись портов ввода/вывода, чтение/запись физической памяти. С помощью управляющих регистров можно обойти некоторые механизмы защиты, запись в регистр флагов позволяет включить чтение/запись портов ввода/вывода в ring3 (кстати, упоминается в этой статье на Хабре), успех атак по сторонним каналам (с помощью обращения к кэшу, счетчиков мониторинга производительности/тактов), скорее всего, маловероятен.

В процессе создания данного материала на конференции DEFCON 27 в Лас-Вегасе исследователи Jesse Michael и Mickey Shkatov представили работу «Get off the kernel if you cant drive», в которой также рассказывается о данной проблеме, и мы рекомендуем изучить данный материал для полноты картины. Здесь очень просто и наглядно расписаны сценарии использования подобных драйверов и представлены примеры участков кода, отвечающих за наиболее критичную функциональность. И также представлен код по работе и поиску подобных драйверов.

Вообще стоит отметить, что данная тема уже достаточно давно волнует исследователей безопасности. Еще в 2018 году исследователь Александр Матросов в своей статье «What makes OS drivers dangerous for BIOS?» поднимал данный вопрос и демонстрировал, как достаточно просто можно проэксплотировать BIOS.

Драйверы с функциями двойного назначения

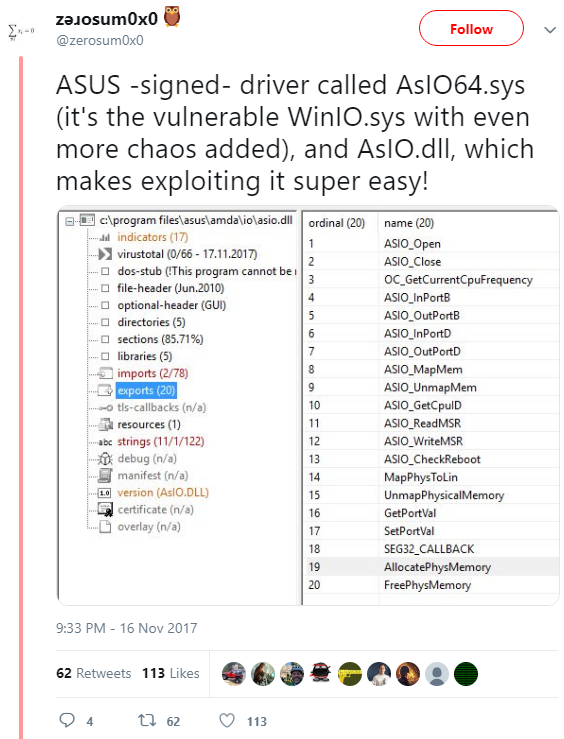

Ниже рассмотрены наиболее известные представители драйверов с функциями двойного назначения.

- RwDrv.sys – очень популярный драйвер (поставляется с утилитой RWeverything). Читает и пишет физическую память, I/O порты, MSR и управляющие регистры. Был неоднократно использован в разных PoC’ах, а потом и в настоящем ранее упомянутом рутките Lojax. Для него написан интерфейс на C++, а также он используется в chipsec.

- cpuz/gpuz

Читает и пишет физическую память, порты и MSR. Есть несколько PoC-утилит с его использованием (здесь и здесь).

Он предоставляет возможность чтения/записи физической памяти и I/O портов, а также вместе с ним идет удобная dll’ка для выполнения этих запросов.

Обычно описанные опасные функции признают уязвимостями, если драйвер доступен пользователю без прав администратора (неправильный ACL) или когда позволяет исполнять произвольный код напрямую (как в bandainamcoonline.sys). В остальных случаях это просто функциональность, и раз у пользователя есть права администратора, то он может использовать все функции драйверов и это норма.

Если вы думаете, что подобных драйверов не больше десятка, то сильно ошибаетесь. Можете посмотреть данную подборку интересных драйверов. В этом списке есть драйверы от ASUS, AVAST, Razer, LG, American Megatrends и других известных компаний. Так что их много, нужно просто поискать. А значит, они представляют реальную угрозу.

Данную угрозу понимают и сотрудники Microsoft. И будут признательны за информацию о подобных драйверах 😉

Рекомендации

- Не стоит сидеть без необходимости под админской учетной записью, отключать UAC (хотя его обойти не сложно).

- Можно установить детектор пытающихся установиться драйверов (например, вот).

- При необходимости использования утилит с такими драйверами (диагностических, для обновления BIOS и т.п.) удалять драйверы после использования.

- Настроить Device Guard (если вы являетесь счастливым обладателем Windows 10). С помощью этой технологии можно создать свою политику целостности кода, внести «белые» списки программ и сертификатов. Например, добавить в политику требование, что любой драйвер режима ядра должен иметь подпись WHQL от Microsoft. В этом посте можно лучше ознакомиться с настройкой Device Guard для данной цели.

Производителям же лучше не подписывать такие драйверы. Если пользователю требуется обновить BIOS, проверить систему на наличие уязвимостей (привет, chipsec), измерить производительность или провести еще какие-нибудь манипуляции, требующие установки подобных драйверов, то он вполне может перейти в Test Mode, сделать все это, а после выйти. Usability в таком случае упадет, зато возрастет security.

Выводы

Если что-то подписано, то доверять этому все равно нельзя. Во-первых, подписать так-то можно что угодно, а во-вторых, этим подписанным (даже если оно от доверенного производителя) может воспользоваться злоумышленник.

Специалистам по информационной безопасности не стоит исключать из модели угроз ситуации, когда злоумышленнику для выполнения атаки требуется драйвер с опасным функционалом. Драйверов таких достаточно, сделать это довольно просто. Если же атака будет проведена не с таким попсовым драйвером, как от RwEverything, а с каким-нибудь менее широко известным, то обнаружить ее будет еще сложнее. Так что надо быть начеку, мониторить такие вещи и не позволять каждому драйверу загружаться в систему.

- reverse engineering

- drivers

- windows driver developing

Источник: habr.com

3rd party data: что это за данные и какие преимущества они дают?

Почему так важно разобраться и использовать все виды данных? Все очень просто. В зависимости от поля деятельности или ситуации, каждому бизнесу может пригодиться конкретный подтип информации в большей степени, чем другие два.

О сфере использования 1st и 2nd party data мы уже говорили в предыдущих материалах .

Что же такое 3rd party data?

3rd party data – это данные, которые закупаются у внешних источников информации. В данном случае, компании-продавцы данных сами не занимаются их сбором. Чаще всего это организации, которые владеют большими массивами систематизированной информации с разных платформ и сайтов.

Первоисточником здесь все равно является 1st party data. Именно ее закупают большие компании у владельцев сайтов для того, чтобы сделать модули данных по разным тематикам и характеристикам и продавать целыми пакетами 3rd party data.

Преимущества 3rd party data:

- Организованность данных. Все данные находятся в строгой хронологической и иерархической последовательности. Изначально их группируют согласно общим характеристикам (сегмент рынка, поведение аудитории, интересы и демографические отличительные черты). Каждая группа разбивается далее на более детализированные категории, которые могут заинтересовать покупателя. Таким образом, бренд четко понимает, что он покупает и как эти данные можно использовать. Так как название всех групп и категорий у каждого провайдера свои, важно четко понимать суть данных, которые закупаются.

- Скорость обработки. 3rd party data покупают/продают через программатик, так что весь процесс происходит очень быстро, а от того наиболее эффективно.

- Большой объем данных. В связи с тем, что данные собираются со всех возможных источников информации, весь массив просто необъятен.

Существуют и недостатки 3rd party data:

- Невозможно определить изначальный источник данных, которые закупаются и, соответственно – их достоверность.

- Купленная информация находится в общем доступе, так что конкуренты при желании также могут завладеть той же базой данных.

Как маркетологи могут использовать 3rd party data?

Если брать во внимание объемы 3rd party data, то с помощью этих данных можно существенно расширить аудиторию бренда. В придачу можно раздобыть более глубокие инсайты по ее поведению и интересам. Особенно внушительных результатов можно достичь, если дополнить свои рекламные кампании миксом 1st и 3rd party data.

- Для увеличение возможностей 1st party data.

Безусловно, данные, которые бренд может собрать самостоятельно у своей аудитории – бесценны. Но часто для рекламной кампании не хватает глубины и объема такой информации. В таком случае закупается 3rd party data по уже существующей аудитории бренда. Такое комбо данных может повысить уровень взаимодействия с брендом, а также привести к новым встречам с потенциально заинтересованными пользователями. По сути, компания покупает дополнительные инсайты по своей же аудитории и тем самым делает общение более персонализированным и комфортным для пользователей.

2. Для расширения аудитории.

Используя 3rd party data компания получает доступ к ранее недоступным аудиториям. Все потому, что радиус охвата не ограничивается только посетителями сайта.

Предположим на рынке недвижимости планируется новый ЖК и маркетологи уже занимаются его продвижением для поиска потенциальных покупателей. 1st party data поможет выйти только на тех, кто уже посетил сайт ЖК, в то время как 3rd party data даст доступ к аудитории, которая еще только ищет квартиру в районе новостроек.

3. Для повышения точности таргетинга.

3rd party data также помогает настроить более четкий таргетинг по демографии, поведенческим характеристикам и контексту.

Представим, что местная пивоварня занимается рекламой своего продукта и ее ЦА – это мужчины 20-30 лет. В принципе, все работает и аудитория выбрана правильно, но после анализа 3rd party data, оказалось, что больший интерес к пиву проявляют городские жители, чем из пригорода. В связи с этим, таргет можно сузить до заинтересованных лиц и тем самым оптимизировать затраты на маркетинг.

4. Для поиска новых аудиторий.

3rd party data помогает лучше узнать не только свою аудиторию, но и познакомиться с новой. Особенно это помогает при запуске нового продукта, который не так привычен для старой аудитории.

Как завладеть 3rd party data?

Как всегда, универсальным ответом для поиска и работы с данными являются DSP и DMP платформы. Также существуют общедоступные базы обмена данными.

При покупке данных важно обратить внимание на то, какой вид данных продается. Их несколько:

- Заявленные данные – информация, которую пользователь предоставил сам (онлайн форма).

- Предположительные данные – это не демографические факты, а информация, которая собирается на основе анализа поведения, интересов пользователя на сайте.

- Данные наблюдения – более глубокие инсайты о поведении пользователя онлайн.

Существуют также разные типы аудиторий:

- Аудитория, за которой наблюдают – это пользователи, которые сделали определенное действие на сайте – к примеру, покупка какого-либо продукта.

- Аудитория, которую смоделировали – это аудитория, которая по характеристикам напоминает первый тип. Эта группа нужна для того, чтобы определить реакцию и предсказать возможное поведение своей аудитории в ходе рекламной кампании.

Постарайтесь изучить данные как можно глубже и определить, помогут ли они в достижении поставленных целей перед совершением покупки.

Источник: maddata.agency

3 простых шага по исправлению ошибок WA_3RD_PARTY_HOST_32.EXE

Tip: В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки wa_3rd_party_host_32.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

Очистите мусорные файлы, чтобы исправить wa_3rd_party_host_32.exe, которое перестало работать из-за ошибки.

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Clean Junk Files».

- Когда появится новое окно, нажмите на кнопку «start» и дождитесь окончания поиска.

- потом нажмите на кнопку «Select All».

- нажмите на кнопку «start cleaning».

Очистите реестр, чтобы исправить wa_3rd_party_host_32.exe, которое перестало работать из-за ошибки

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Fix Registry problems».

- Нажмите на кнопку «select all» для проверки всех разделов реестра на наличие ошибок.

- 4. Нажмите на кнопку «Start» и подождите несколько минут в зависимости от размера файла реестра.

- После завершения поиска нажмите на кнопку «select all».

- Нажмите на кнопку «Fix selected».

P.S. Вам может потребоваться повторно выполнить эти шаги.

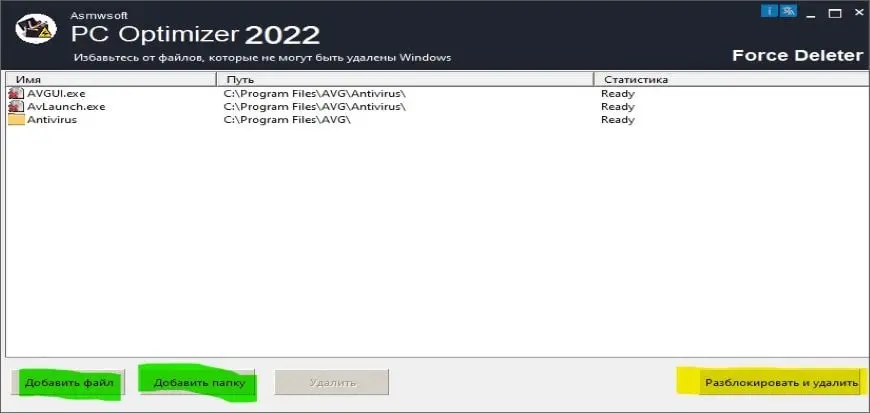

Как удалить заблокированный файл

- В главном окне Asmwsoft Pc Optimizer выберите инструмент «Force deleter»

- Потом в «force deleter» нажмите «Выбрать файл», перейдите к файлу wa_3rd_party_host_32.exe и потом нажмите на «открыть».

- Теперь нажмите на кнопку «unlock and delete», и когда появится подтверждающее сообщение, нажмите «да». Вот и все.

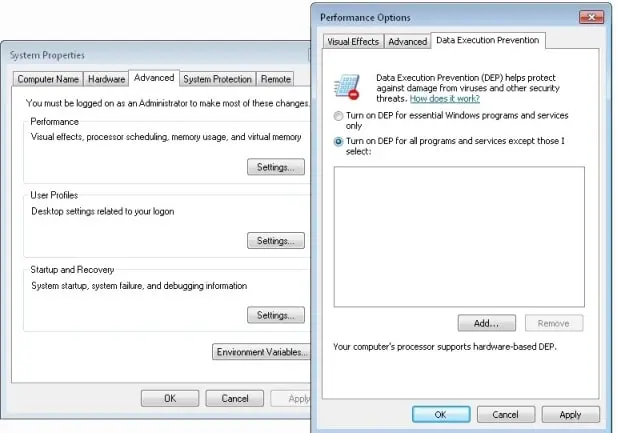

Настройка Windows для исправления критических ошибок wa_3rd_party_host_32.exe:

- Нажмите правой кнопкой мыши на «Мой компьютер» на рабочем столе и выберите пункт «Свойства».

- В меню слева выберите » Advanced system settings».

- В разделе «Быстродействие» нажмите на кнопку «Параметры».

- Нажмите на вкладку «data Execution prevention».

- Выберите опцию » Turn on DEP for all programs and services . » .

- Нажмите на кнопку «add» и выберите файл wa_3rd_party_host_32.exe, а затем нажмите на кнопку «open».

- Нажмите на кнопку «ok» и перезагрузите свой компьютер.

Как другие пользователи поступают с этим файлом?

Всего голосов ( 202 ), 133 говорят, что не будут удалять, а 69 говорят, что удалят его с компьютера.

wa_3rd_party_host_32.exe Пользовательская оценка:

Как вы поступите с файлом wa_3rd_party_host_32.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с wa_3rd_party_host_32.exe файлом

- (wa_3rd_party_host_32.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

- (wa_3rd_party_host_32.exe) перестал работать.

- wa_3rd_party_host_32.exe. Эта программа не отвечает.

- (wa_3rd_party_host_32.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

- (wa_3rd_party_host_32.exe) не является ошибкой действительного windows-приложения.

- (wa_3rd_party_host_32.exe) отсутствует или не обнаружен.

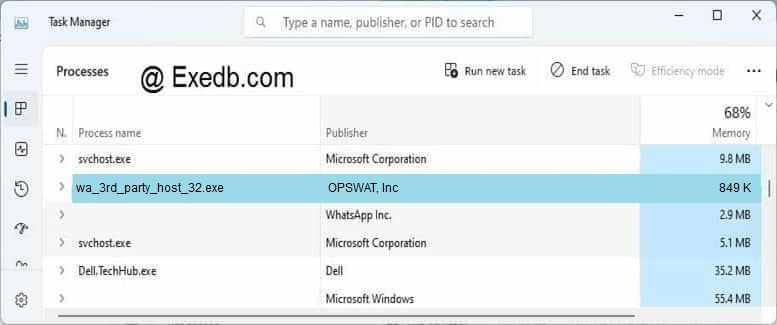

WA_3RD_PARTY_HOST_32.EXE

Описание файла: wa_3rd_party_host_32.exe Файл wa_3rd_party_host_32.exe из OPSWAT, Inc является частью OESIS V4 SDK. wa_3rd_party_host_32.exe, расположенный в c program files opswatondemandondemandsoesiswa_3rd_party_host_32.exe с размером файла 869808 байт, версия файла 4.2.396.0, подпись c7dd5414c0293585ed865e6ca399658f.

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

Источник: www.exedb.com