2. Зафиксируйте этапы работы, используя команду PrintScreen клавиатуры.

3. Составьте отчет о результатах проверки.

Контрольные вопросы

1. Что такое реестр?

2. Поясните особенности «троянских программ».

3. Почему профилактика «троянских программ» связана с системным реестром?

4. Какие разделы и ключи являются потенциальными местами записей «троянских программ»?

Практическая работа №4

Настройка параметров аутентификации Windows 2000 (ХР)

Краткие теоретические сведения

В соответствии с сертификационными требованиями к системам безопасности операционных систем при подключении пользователей должен реализовываться механизм аутентификации и/или идентификации.

Идентификация и аутентификация применяются для ограничения доступа случайных и незаконных субъектов (пользователи, процессы) информационных систем к ее объектам (аппаратные, программные и информационные ресурсы).

Идентификация — присвоение субъектам и объектам доступа личного идентификатора и сравнение его с заданным.

Системный реестр Windows. Что это и как с ним работать?!

Аутентификация (установление подлинности) — проверка принадлежности субъекту доступа предъявленного им идентификатора и подтверждение его подлинности. Другими словами, аутентификация заключается в проверке: является ли подключающийся субъект тем, за кого он себя выдает.

Настройка параметров аутентификации рассматриваемых операционных систем выполняется в рамках локальной политики безопасности.

Оснастка «Локальная политика безопасности» используется для изменения политики учетных записей и локальной политики на локальном компьютере. При помощи оснастки «Локальная политика безопасности» можно определить:

· кто имеет доступ к компьютеру;

· какие ресурсы могут использовать пользователи на Вашем компьютере;

· включение и отключение записи действий пользователя или группы в журнале событий.

Задание: настроить параметры локальной политики безопасности операционной системы Windows 2000 (ХР).

Алгоритм выполнения работы

Для просмотра и изменения параметров аутентификации пользователей выполните следующие действия:

1. Выберите кнопку Пуск панели задач.

2. Откройте меню Настроить — Панель управления.

3. В открывшемся окне выберите ярлык Администрирование — Локальная политика безопасности (рис. 1).

4. Выберите пункт Политика учетных записей (этот пункт включает два подпункта: Политика паролей и Политика блокировки учетной записи).

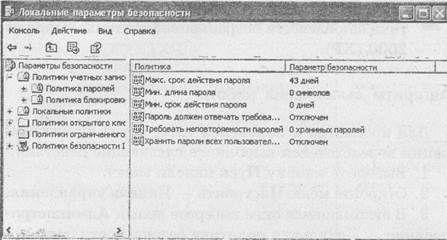

5. Откройте подпункт Политика паролей. В правом окне появится список настраиваемых параметров (рис. 2).

6. В показанном примере политика паролей соответствует исходному состоянию системы безопасности после установки операционной системы, при этом ни один из параметров не настроен. Значения параметров приведены в таблице 1.

Утилиты работы с реестром

7. Ознакомьтесь со свойствами всех параметров.

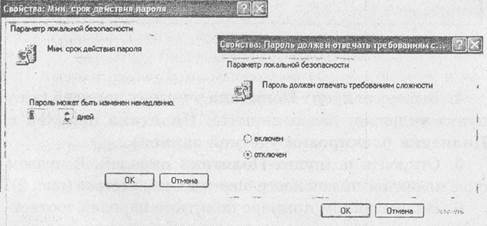

8. Для изменения требуемого параметра выделите его и вызовите его свойства из контекстного меню после нажатия правой кнопки мыши (или дважды щелкните на изменяемом параметре).

9. В результате этого действия появится одно из окон, показанных на рисунке 3.

Значения параметров Политики паролей

Определяет, следует ли в системах Windows 2000 Server, Windows 2000 ProfessionalиWindows XP хранить пароли, используя обратимое шифрование. Эта политика обеспечивает поддержку приложений, использующих протоколы, которым для проверки подлинности нужно знать пароль пользователя. Хранить пароли, зашифрованные обратимыми методами, — это все равно, что хранить их открытым текстом. Поэтому данную политику следует использовать лишь в исключительных случаях, если потребности приложения оказываются важнее, чем защита пароля.

Источник: studopedia.net

ПРАКТИЧЕСКОЕ ЗАНЯТИЕ №8

Цель: изучить этапы восстановления файлов, зараженных макровирусами; рассмотреть пути проникновения «троянских программ» в системный реестр ОС Windows 2000 ( XP ).

— формирование умений восстановления офисных приложений после поражения макровирусом;

— формирование умений навигации по редактору системного реестра ОС Windows XP ;

— формирование умений проверять потенциальные места записей «троянских программ» в системном реестре ОС Windows XP .

Оборудование: персональный компьютер, MS Word , редактор системного реестра ОС Windows XP .

Вид работы: групповой

Время выполнения: 4 часа

Теоретический материал

Макровирусы заражают файлы – документы и электронные таблицы популярных офисных приложений.

Для анализа макровирусов необходимо получить текст их макросов. Для нешифрованных («не-стелс») вирусов это достигается при помощи меню Сервис/Макрос. Если же вирус шифрует свои макросы или использует «стелс»-приемы, то необходимо воспользоваться специальными утилитами просмотра макросов.

Реестр операционной системы Windows – это большая база данных, где хранится информация о конфигурации системы. Этой информацией пользуются как операционная система Windows , так и другие программы. В некоторых случаях восстановить работоспособность системы после сбоя можно, загрузив работоспособную версию реестра, но для этого, естественно, необходимо иметь копию реестра. Основным средством для просмотра и редактирования записей реестра служит специализированная утилита «Редактор реестра».

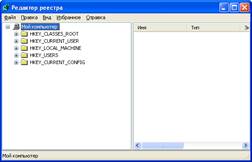

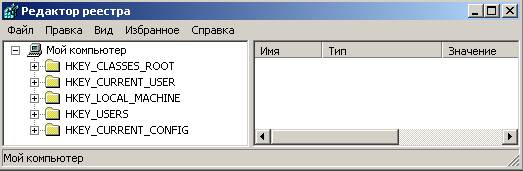

Файл редактора реестра находится в папке Windows . Называется он regedit . exe . После запуска появится окно редактора реестра. Вы увидите список из 5 разделов ( рис . 1):

Рис. 53. Редактирование реестра

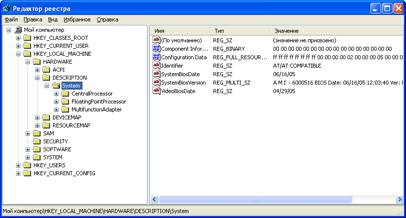

Работах разделами реестра аналогична работе с папками в Проводнике. Конечным элементом дерева реестра являются ключи или параметры, делящиеся на три типа (рис. 2):

— строковые (напр. «C:Windows»);

— двоичные (напр. 10 82 АО 8F );

DWORD – этот тип ключа занимает 4 байта и отображается в шестнадцатеричном и в десятичном виде (например, 0x00000020 (32)).

Рис.54. Редактирование реестра

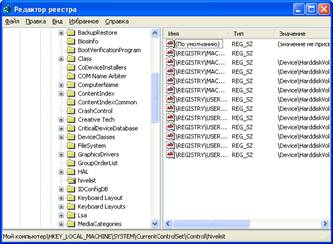

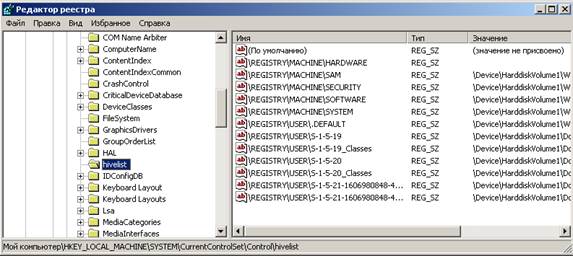

В Windows системная информация разбита на так называемые ульи ( hive ). Это обусловлено принципиальным отличием концепции безопасности этих операционных систем. Имена файлов ульев и пути к каталогам, в которых они хранятся, расположены в разделе HKEY _ LOCAL _ MACHINE SYSTEM CurrentControlSet Control hivelist (рис. 3).

Рис. 55. Редактирование реестра

В таблице 2 даны краткие описания ульев реестра и файлов, в которых хранятся параметры безопасности.

Характеристика основных разделов системного реестра

HKEY _ LOCAL_MACHINE SAM

Содержит информацию SAM ( Security Access Manager ), хранящуюся в файлах SAM , SAM . LOG , SAM . SAV в папке % Systemroot % Svstem 32 Config

Содержит информацию безопасности в файлах SECURITY , SECURITY . LOG , SECURITY . SAV в папке % Systemroot % System 32 Co nfig

Содержит информацию об аппаратных профилях этого подраздела. Информация хранится в файлах SYSTEM , SYSTEM . LOG , SYSTEM . SAV в папке % Systemroot % System 32 Co nfig

HKEY _ CURRENT _ CONFIG

Содержит информацию о подразделе System этого улья , которая хранится в файлах SYSTEM.SAV и SYSTEM.ALT в папке %Systemroot%System32Config

Содержит информацию, которая будет использоваться для создания про филя нового пользователя, впервые регистрирующего ся в системе. Информация хранится в файлах DEFAULT , DEFAULT . LOG , DEFAULT . SAV в папке % Systemroot % System 32 Co nfig

HKEY _ CURRENT_USER

Содержит информацию о пользователе, зарегистрированном в системе на текущий момент. Эта информация хранится в файлах NTUSER . DAT и NTUSER . DAT . LOG , распо ложенных в каталоге % Systemroot % Profiles User name , где User name – имя пользователя, зарегистрированного в системе на данный момент.

Вопросы для самопроверки:

1. Дайте определение программного вируса.

2. Перечислите виды «вирусоподобных» программ.

3. Назовите характерные черты макровируса.

4. Что такое реестр?

5. Какую структуру имеет системный реестр ОС Windows 2000 ( XP )?

Ход выполнения работы:

Задание 1. Восстановить файл, зараженный макровирусом.

Алгоритм выполнения задания 1:

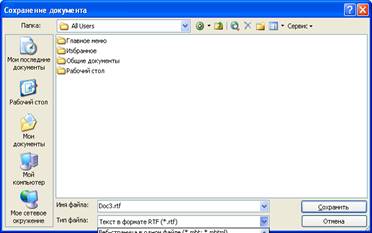

Для восстановления документов Word и Excel достаточно сохранить пораженные файлы в текстовый формат RTF , содержащий практически всю информацию из первоначальных документов и не содержащий макросы.

Для этого выполните следующие действия.

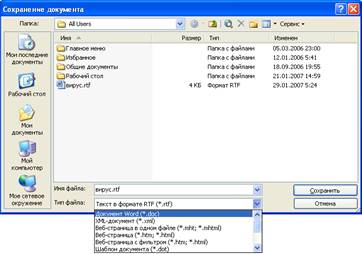

1. В программе WinWord выберите пункты меню Файл – Сохранить как.

2. В открывшемся окне в поле Тип файла выберите Текст в формате RTF (рис. 4).

Рис.56. Сохранение документа

3. Выберите команду Сохранить, при этом имя файла оставьте прежним.

4. В результате появится новый файл с именем существующего, но с другим расширением.

5. Далее закройте WinWord и удалите все зараженные Word -документы и файл-шаблон NORMAL . DOT в папке WinWord .

Рис. 57. Сохранение документа

7. В результате этой процедуры вирус будет удален из системы, а практически вся информация останется без изменений.

а) этот метод рекомендуется использовать, если нет соответствующих антивирусных программ;

б) при конвертировании файлов происходит потеря не вирусных макросов, используемых при работе. Поэтому перед запуском описанной процедуры следу ет сохранить их исходный текст, а после обезвре живания вируса – восстановить необходимые мак росы в первоначальном виде.

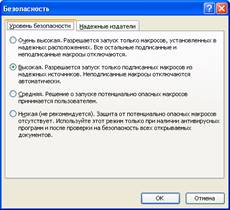

8. Для последующей защиты файлов от макровирусов включите защиту от запуска макросов.

9. Для этого в WinWord выберите последовательно пункты меню: Сервис – Макрос – Безопасность (рис. 6).

10. В открывшемся окне на закладке Уровень безопасности отметьте пункт Высокая (Очень высокая).

Задания для самостоятельной работы:

2. Зафиксировать этапы работы, используя команду PrintScreen клавиатуры (скопированные таким об разом файлы вставьте в новый Word — документ для отчета преподавателю).

3. Сравнить размеры файлов virus , doc и virus . rtf , используя пункт контекстного меню Свойства.

Задание 2. Проверить потенциальные места записей «троянских программ» в системном реестре операционной системы Windows 2000 (ХР).

Алгоритм выполнения задания 2:

Потенциальными местами записей «троянских программ» в системном реестре являются разделы, описывающие программы, запускаемые автоматически при загрузке операционной системы от имени пользователей и системы.

1. Запустите программу regedit.exe.

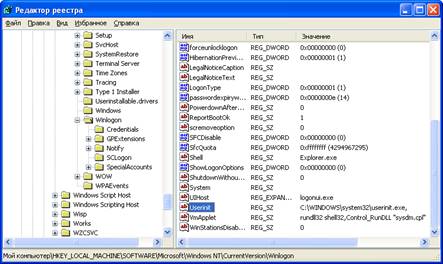

2. В открывшемся окне выберите ветвь HKEY _ LOCAL _ MACHINE и далее Software Microsoft WindowsNT CurrentVersion Winlogon .

3. В правой половине открытого окна программы regedit . exe появится список ключей.

4. Найдите ключ Userinit ( REG _ SZ ) и проверьте его содержимое.

5. По умолчанию (исходное состояние) 151 этот ключ содержит следующую запись C : WINDOWS system 32 userinit . exe (рис. 7).

Рис. 59. Редактирование реестра

6. Если в указанном ключе содержатся дополнительные записи, то это могут быть «троянские про граммы».

7. В этом случае проанализируйте место расположения программы, обратите внимание на время создания файла и сопоставьте с Вашими действиями в это время.

8. Если время создания файла совпадает со временем Вашей работы в Интернете, то возможно, что в это время Ваш компьютер был заражен «троянским конем».

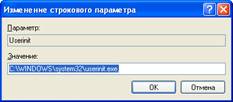

9. Для удаления этой записи необходимо дважды щелкнуть на названии ключа (или при выделенном ключе выбрать команду Изменить из меню Правка программы regedit.exe).

10. В открывшемся окне в поле Значение (рис. 8) удалите ссылку на подозрительный файл.

Рис. 60. Редактирование реестра

11. Закройте программу regedit.exe.

12. Перейдите в папку с подозрительным файлом и удалите его.

13. Перезагрузите операционную систему и выполните пункты задания 1-4.

14. Если содержимое рассматриваемого ключа не изменилось, то предполагаемый «троянский конь» удален из Вашей системы.

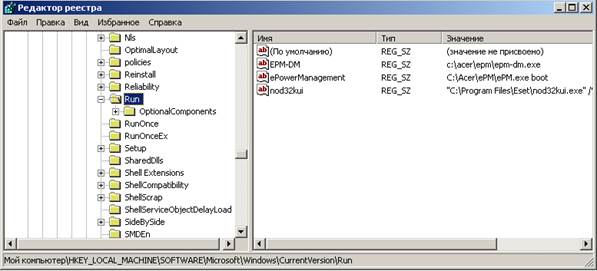

Еще одним потенциальным местом записей на запуск «троянских программ» является раздел автозапуска Run .

Для его проверки выполните следующее.

1. Запустите программу regedit . exe .

2. В открывшемся окне выберите ветвь HKEY _ LOCAL _ MACHINE и далее Software Microsoft Windows CurrentVersion Run . (REG _ SZ) .

3. В рассматриваемом примере автоматически запускается резидентный антивирус и его планировщик заданий, а также утилита, относящаяся к программе Nero (запись на CD ).

4. Если в указанном разделе есть записи вызывающие подозрения, то выполните пункты 6-14 предыдущего задания.

Задания для самостоятельной работы:

1. Проверить содержимое ключа HKEY_LOCAL_MACHINESoftwareMicrosoft WindowsNTCurrentVersion WinlogonSystem (REG_SZ)

2. Зафиксировать этапы работы, используя команду PrintScreen клавиатуры.

3. Составить отчет о результатах проверки.

Контрольные вопросы:

1. Какие файлы заражают макровирусы?

2. Как проверить системы на наличие макровируса?

3. Как восстановить файл, зараженный макровирусом?

4. Является ли наличие скрытых листов в Excel признаком заражения макровирусом?

5. Поясните механизм функционирования «троянской программы».

6. Почему профилактика «троянских программ» связана с системным реестром?

7. Какие разделы и ключи являются потенциальными местами записей «троянских программ»?

Источник: znanio.ru

Алгоритм выполнения работы

Реестр операционной системы Windows- это большая база данных, где хранится информация о конфигурации системы. Этой информацией пользуются как операционная система Windows, так и другие программы. В некоторых случаях восстановить работоспособность системы после сбоя можно, загрузив работоспособную версию реестра, но для этого, естественно, необходимо иметь копию реестра. Основным средством для’ просмотра и редактирования записей реестра служит специализированная утилита «Редактор реестра».

Файл редактора реестра находится в папке Windows. Называется он regedit.exe.

После запуска появится окно редактора реестра. Вы увидите список из 5 разделов (рисунок 1):

Работа с разделами реестра аналогична работе с папками в Проводнике. Конечным элементом дерева реестра являются ключи или параметры, делящиеся на три типа (рис. 2):

§ строковые (напр. «C:Windows»);

§ двоичные (напр. 10 82 АО 8F);

§ DWORD — этот тип ключа занимает 4 байта и отображается в шестнадцатеричном и в десятичном виде (например, 0x00000020 (32)).

В Windows системная информация разбита на так называемые ульи (hive). Это обусловлено принципиальным отличием концепции безопасности этих операционных систем. Имена файлов ульев и пути к каталогам, в которых они хранятся, расположены в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSet Contro!hivelist(рис. 3).

В таблице 1 даны краткие описания ульев реестра и файлов, в которых хранятся параметры безопасности.

Таблица 1 Характеристика основных разделов системного Реестра

| HKEY_LOCAL_MACHINESAM | Содержит информацию SAM (Security Access Manager), хранящуюся в файлах SAM, SAM.LOG, SAM.SAV в папке %System-root%System32Confiq |

| HKEY_LOCAL_MACHINESECURITY | Содержит информацию безопасности в файлах SECURITY.SECURITY.LOG, SECURITY.SAV в папке %Systemroot%System32Confiq |

| HKEY_LOCAL_MACHINESYSTEM | Содержит информацию об аппаратных профилях этого подраздела. Информация хранится в файлахSYSTEM.SYSTEM.LOG, SYSTEM.SAV в папке %Systemroot%System32Config |

| HKEY_CURRENT_CONFIG | Содержит информацию о подразделе System этого улья, которая хранится в файлах SYSTEM.SAV и SYSTEM.ALT в папке %Systemroot%System32Config |

| HKEY_USERS.DEFAULT | Содержит информацию, которая будет использоваться для создания профиля нового пользователя, впервые регистрирующегося в системе. Информация хранится в файлах DEFAULT, DEFAULT.LOG, DEFAULT.SAV в папке %Systemroot%System32Confiq |

| HKEY_CURRENT_USER | Содержит информацию о пользователе, зарегистрированном в системе на текущий момент. Эта информация хранится в файлах NTUSER.DAT и — NTUSER.DAT.LOG, расположенных в каталоге %Systemroot%ProfilesUser name, где User name — имя пользователя, зарегистрированного в системе на данный момент |

Задание

Проверить потенциальные места записей вредоносного программного обеспечения в системном реестре операционной системы Windows 2000 (ХР).

Алгоритм выполнения работы

Потенциальными местами записей «троянских программ» в системном реестре являются разделы, описывающие программы, запускаемые автоматически при загрузке операционной системы от имени пользователей и системы.

1. Запустите программу regedit.exe.

2. В открывшемся окне выберите ветвь HKEY_LOCAL_MACHINEи далее Software MicrosoftWindowsNTCurrentVersionWinlogon.

3. В правой половине открытого окна программы regedit.exeпоявится список ключей.

4. Найдите ключ Userinit (REG_SZ)и проверьте его содержимое.

5. По умолчанию (исходное состояние) 151 этот ключ содержит следующую запись C:WINDOWSsystem32userinit.exe(рис. 4).

6. Если в указанном ключе содержатся дополнительные записи, то это могут быть «троянские программы».

7. В этом случае проанализируйте место расположения программы, обратите внимание на время создания файла и сопоставьте с Вашими действиями в это время.

8.Если время создания файла совпадает со временем Вашей работы в Интернете, то возможно, что в это время Ваш компьютер был заражен «троянским конем».

9.Запишите в протокол путь к ключу реестра, а также его значение

10. Найдите ключ Shell в том же разделе. Значение по умолчанию в нем – explorer.exe

11. Повторите шаги 6-9 для этого ключа

Еще одним потенциальным местом записей на запуск «троянских программ» является раздел автозапуска Run.

1. В открывшемся окне выберите ветвь HKEY_LOCAL_MACHINEи далее

SoftwareMicrosoftWindowsCurrentVersionRun. (REG_SZ)(рис. 6).

2. В рассматриваемом примере автоматически запускается резидентный антивирус (nod32kui), а также утилита, относящаяся к программе контроля состояния электропитания и заряда батареи (EPM-DM и ePowerManagement) .

3. Запишите в протокол путь к ключу реестра, а также его значение

СМС-вымогатели и подобные программы зачастую блокируют запуск оболочки explorer.exe.

Важно отметить, что при таком изменении (даже после удаления вредоносного ПО) explorer.exe может не запускаться (система пишет «Не найден файл explorer.exe», хотя файл находится на месте. Это связано с тем, что после удаления программы вредоносного ПО в реестре присутствует ссылка на уже удаленный файл, который она пытается запустить вместо explorer.exe.

Кроме уже описанных выше способов, это может достигаться следующим образом:

В разделе HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Options

cоздается ключ раздел explorer.exe, а в нем- ключ с именем Debugger.

Значением ключа является имя файла вредоносного ПО.

4. Проверьте наличие раздела explorer.exe в указанном разделе

5. Запишите в протокол вывод о том, является ли система зараженной.

Часть 2

Обнаружение открытых портов

Вредоносное ПО при проникновении на компьютер может открывать TCP (реже- UDP) порты для организации удаленного управления либо функций прокси-сервера

Для получения списка открытых портов запустите командную строку (%SystemRoot%system32cmd.exe)

В ней выполните команду netstat –an

На экран будет выведен список портов, открытых на данном компьютере.

Скопируйте список портов в протокол. По каждому порту с номером до 1023 найдите в приложении соответствующий ему сервис и также занесите его название в протокол.

Команда netstat –ab выдает название приложения, открывшего порт. Но для корректного отображения нужна права локального администратора. Запустите команду netstat –ab, изучите ее вывод. Скопируйте результаты в протокол. Сделайте вывод о наличии либо отсутствии административных полномочий.

Часть 3

Обнаружение изменений в работе DNS

После заражения вредоносным ПО зачастую оказываются недоступным популярные интернет сайты. Один из способов реализации такого нарушения- изменение файла hosts.

Он находится по пути %systemroot%system32driversetchosts

Файл служит для разрешения имен DNS в IP-адреса. По умолчанию, вначале просматривается его содержимое, а потом уже происходит обращение к DNS-серверу.

По умолчанию в нем содержится одна активная запись вида

Она ставит в соответствие имени Localhost адрес интерфейса-петли 127.0.0.1

Вредоносное ПО добавляет записи вида

www.microsoft.com 127.0.0.1 или

после чего, по очевидным причинам, эти серверы становятся недоступными из любой программы-браузера.

Скопируйте в протокол содержимое активных записе й в файле hosts. Сделайте вывод о наличии/отстутвии нарушений в работе DNS.

Часть № 4

Профилактика проникновения вредоносного программного обеспечения посредством исследования организации защиты от макровирусов средствами Microsoft Word (для Office XP)

Не нашли, что искали? Воспользуйтесь поиском по сайту:

Источник: stydopedia.ru