В данной лабораторной работе вам предстоит воспользоваться программой Wireshark для перехвата и изучения пакетов, которыми обмениваются браузер ПК, использующий HTTP-протокол, и веб-сервер, например www.google.com. При первом запуске на узле приложения, например HTTP или FTP, протокол TCP устанавливает между двумя узлами надежный TCP-сеанс с помощью трехстороннего квитирования. Например, при просмотре интернет-страниц через веб-браузер ПК инициируется трехстороннее квитирование и устанавливается сеанс связи между хост-компьютером и веб-сервером. Одновременно на ПК могут иметь место сразу несколько активных TCP-сеансов с разными веб-сайтами.

- Необходимые ресурсы

- Виртуальная машина рабочей станции CyberOps

- Доступ к Интернету

- Подготовьте хосты для перехвата трафика

- Запустите виртуальную машину CyberOps. Войдите в систему под именем пользователя analyst с паролем cyberops.

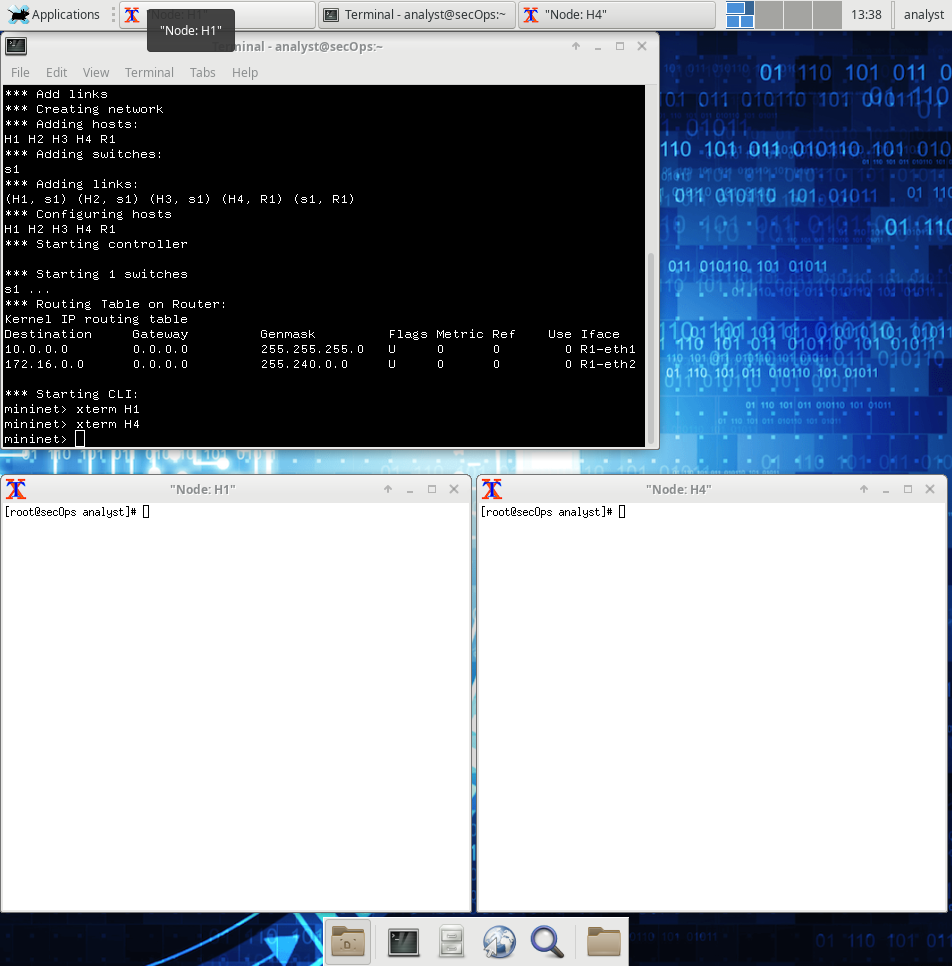

- Запустите Mininet.

Анализатор сети Wireshark | Практика по курсу «Компьютерные сети»

- Запустите хост H1 и H4 в Mininet.

mininet> xterm H1

mininet> xterm H4

- Запустите веб-обозреватель на H1. Это займет несколько минут.

- Когда откроется окно Firefox, запустите сеанс tcpdump в терминале Узел H1 и отправьте выходные данные в файл с именем capture.pcap. С помощью параметра -v можно отслеживать ход выполнения. Этот перехват будет остановлен после 50 пакетов, так как указан параметр -c 50.

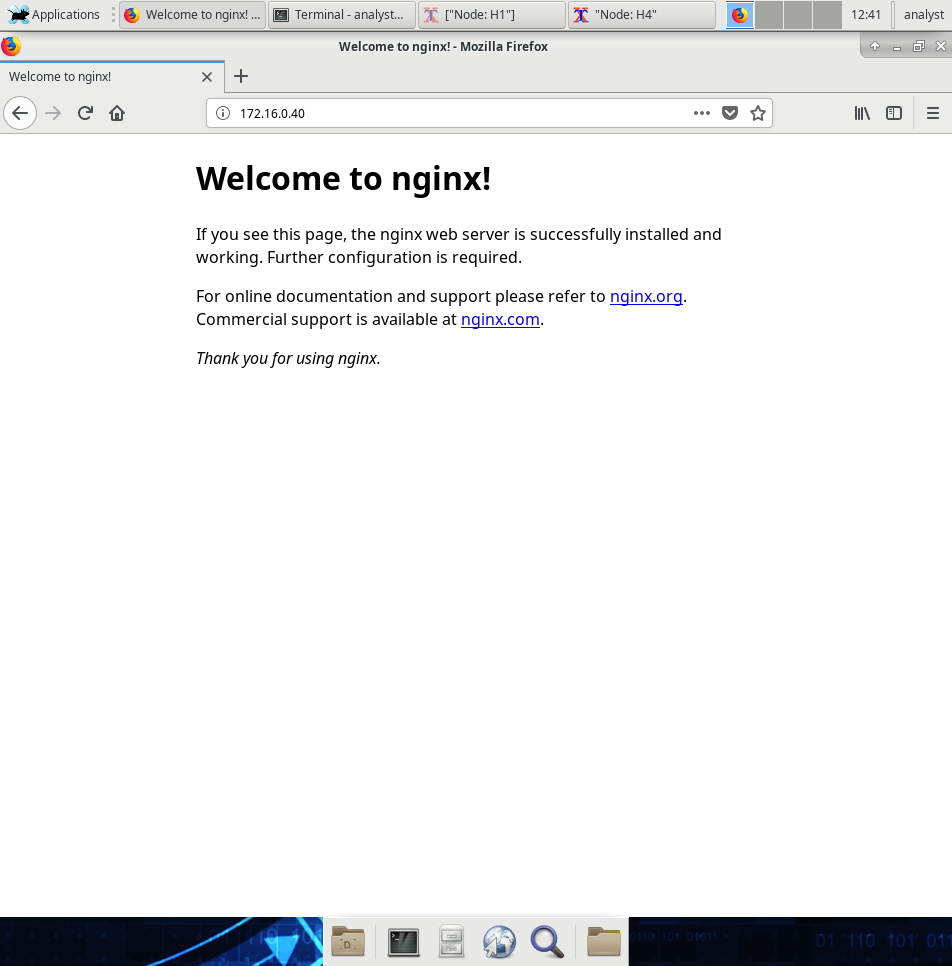

- После запуска служебной программы tcpdump быстро перейдите по адресу 172.16.0.40 в веб-обозревателе Firefox.

- Анализ пакетов с помощью программы Wireshark

- Примените фильтр к сохраненным записям.

- Нажмите ENTER (ВВОД), чтобы вывести на экран приглашение. Запустите программу Wireshark на узле H1. Нажмите кнопку ОК в ответ на предупреждение относительно запуска Wireshark в качестве суперпользователя.

- В программе Wireshark щелкните File (Файл) >Open (Открыть). Выберите сохраненной файл pcap, расположенный по адресу /home/analyst/capture.pcap.

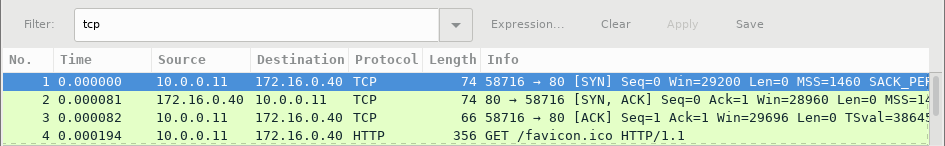

- Примените фильтр tcp к собранным данным. В этом примере первые три кадра представляют собой интересующий нас трафик.

Как пользоваться Wireshark? Анализ трафика и расшифровка пакетов

- Изучите содержащиеся в пакетах данные, включая IP-адреса, номера портов TCP и флаги управления TCP.

- В этом примере кадр 1 представляет собой начало трехстороннего квитирования между ПК и сервером на H4. При необходимости на панели списка пакетов (верхний раздел основного окна) выберите первый пакет.

- На панели сведений о пакетах нажмите стрелку слева от строки Transmission Control Protocol (Протокол управления передачей данных) в области подробной информации о пакете, чтобы увидеть подробную информацию о TCP. Найдите информацию о портах источника и назначения.

- Нажмите стрелку слева от строки Flags (Флаги). Значение 1 означает, что флаг установлен. Найдите флаг, который устанавливается в этом пакете.

Примечание. Для того чтобы показать все необходимые данные, возможно, потребуется скорректировать размеры верхнего и среднего окон программы Wireshark.

Назовите номер порта источника TCP. Порт 60800

Как бы вы классифицировали порт источника? Динамический

Назовите номер порта назначения TCP? Порт 80 (HTTP)

Как бы вы классифицировали порт назначения? HTTP

Какие установлены флаги? Флаг SYN

Какое значение задано для относительного номера последовательности? 0

- Выберите следующий пакет трехстороннего квитирования. В данном примере это кадр 2. Это веб-сервер, отвечающий на исходный запрос для начала сеанса.

Назовите значения портов источника и назначения. Источник: 80, Назначение 60800

Какие установлены флаги? SYN и ACK

Какие значения заданы для относительного порядкового номера и относительного номера подтверждения? Последовательность: 0, Подтверждение: 1

- Наконец, выберите третий пакет трехстороннего квитирования.

Изучите третий и последний пакет квитирования.

Какие установлены флаги? ACK

Для относительного порядкового номера и относительного номера подтверждения в качестве исходного значения выбрано значение 1. TCP-соединение установлено, и теперь может быть начата передача данных между ПК-источником и веб-сервером.

- Просмотр пакетов с помощью служебной программы tcpdump

Можно также просмотреть файл pcap и применить фильтр в поисках нужной информации.

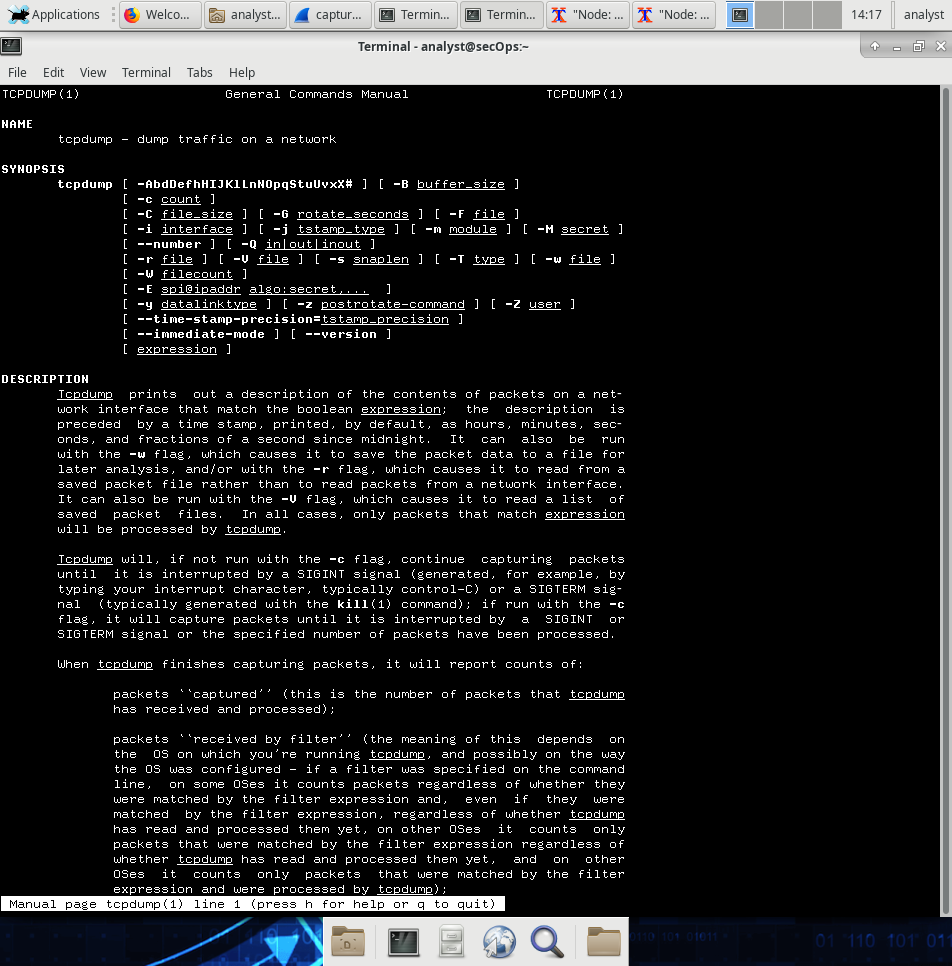

- Откройте новое окно терминала, введите man tcpdump. Примечание. Возможно, потребуется нажать клавишу ENTER (ВВОД), чтобы увидеть командную строку.

На страницах справки, доступных в операционной системе Linux, найдите и прочитайте сведения о вариантах выбора нужной информации из файла pcap.

Для поиска на страницах справки можно использовать / (поиск вперед) или ? (поиск назад), чтобы искать конкретные термины, n для перехода к следующему совпадению и q для выхода. Например, чтобы найти информацию о коммутаторе -r, введите /-r. Введите n, чтобы перейти к следующему совпадению. Что делает ключ -r?

Читает пакеты из fileq

- На том же терминале откройте файл сбора пакетов, используя следующую команду для просмотра первых трех захваченных TCP-пакетов:

Для того чтобы просмотреть трехстороннее квитирование, возможно, потребуется увеличить количество строк после параметра -c.

- Перейдите к терминалу, используемому для запуска Mininet. Завершите работу Mininet, введя команду quit в главном окне терминала виртуальной машины CyberOps.

- После выхода из Mininet введите sudo mn -c для очистки процессов, запущенных Mininet. При появлении соответствующего запроса введите пароль cyberops.

- Вопросы для повторения

- В программе Wireshark предусмотрены сотни фильтров. В большой сети может существовать множество фильтров и различных типов трафика. Укажите три фильтра, которые могут быть полезны для сетевого администратора.

TCP, конкретный IP-адрес, FTP

- Как еще можно использовать программу Wireshark в сети предприятия?

Wireshark – утилита для анализа безопасности, но ее также можно использовать для определения того, какие определенные сетевые настройки работают правильно на назначенных портах.

Источник: studfile.net

2 как еще можно использовать программу wireshark в производственной сети

Библиотека сайта rus-linux.net

sudo aptitude install wireshark .

Как только установка завершится, запустите программу из терминала при помощи команды sudo wireshark ; да, в этом случае программа будет выполняться с правами пользователя root, что является не самым безопасным решением, но альтернативный вариант запуска без прав суперпользователя требует множества действий по конфигурации системы, с ним вы можете познакомиться по ссылке (работает только в Linux).

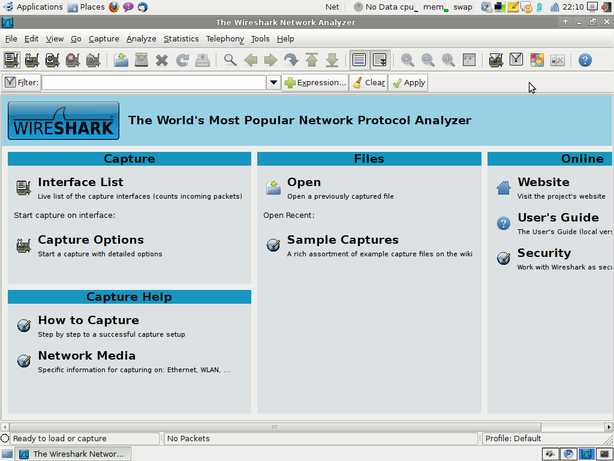

После запуска программы вы увидите на экране главное окно программы:

Под заголовком «Interface List» вы должны увидеть список всех сетевых интерфейсов вашей системы, для начала захвата пакетов достаточно просто выбрать интересующий вас интерфейс при помощи клика, после чего вы увидите пакеты, проходящие через интерфейс в новом окне.

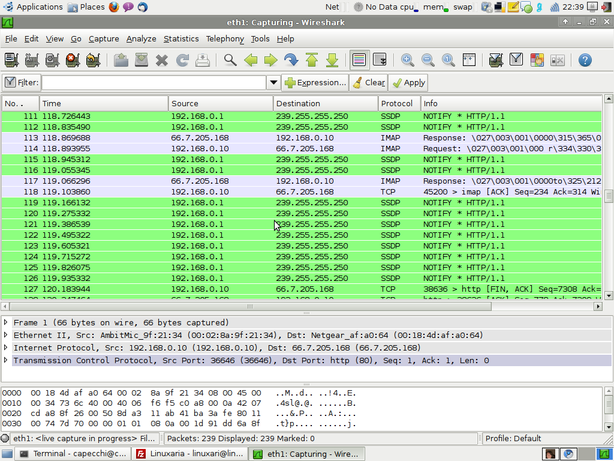

Очень частой проблемой при работе со стандартными настройками является то обстоятельство, что пользователю предоставляется огромный объем информации, а интересующую информацию становится очень сложно найти.

Большой объем информации уводит из поля зрения нужную информацию.

- Фильтры захвата: используются для указания на то, какие данные должны записываться в журнал данных. Эти фильтры задаются до начала захвата данных.

- Фильтры отображения: используются для поиска внутри журнала данных. Эти фильтры могут быть изменены в процессе захвата данных.

Так что же использовать: фильтры захвата или фильтры отображения?

Задачи этих фильтров отличаются.

Фильтр захвата используется в первую очередь для сокращения объема захваченных данных с целью предотвращения чрезмерного увеличения в объеме журнала данных.

Фильтр отображения является более мощным (и сложным); он позволяет вам искать именно те данные, которые вам необходимы.

Фильтры захвата

Синтаксис фильтров захвата аналогичен синтаксису фильтров программ на основе библиотек libpcap (Linux) или winpcap (Windows), таких, как известная программа TCPdump. Фильтр захвата должен быть задан до начала захвата пакетов при помощи Wireshark, в этом состоит отличие от фильтров отображения, которые можно редактировать в любое время в течение процесса захвата.

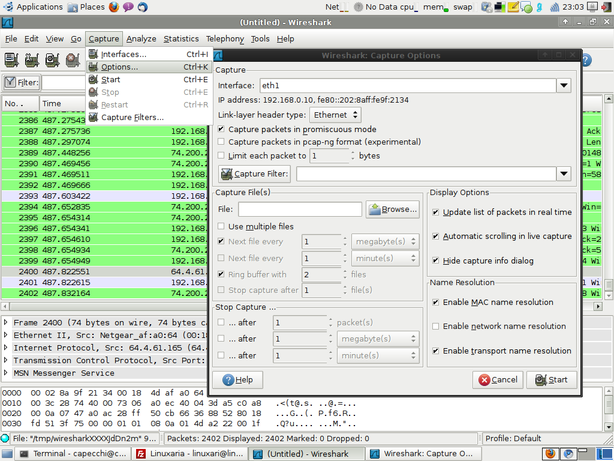

Следующие шаги позволяют настроить фильтр захвата:

— В меню окна выберите пункт » Capture -> options «.

-Заполните текстовое поле » Capture filter » или нажмите на кнопку » Capture filter » для указания имени вашего фильтра с целью его повторного использования в последующих захватах данных.

-Нажмите кнопку » Start » для начала захвата данных.

Если вам необходим фильтр для какого-либо протокола, следует рассмотреть описание протоколов .

Для задания всех фильтров действителен следующий базовый синтаксис:

Протокол Направление Узел(узлы) Значение Логические_операции Другое_выражение

Захват трафика только с IP-адреса 172.18.5.4:

host 172.18.5.4

Захват трафика, идущего по двум направлениям для диапазона IP-адресов:

net 192.168.0.0/24

net 192.168.0.0 mask 255.255.255.0

Захват трафика, идущего по направлению от узлов из диапазона IP-адресов:

src net 192.168.0.0/24

src net 192.168.0.0 mask 255.255.255.0

Захват трафика, идущего по направлению к узлам из диапазона IP-адресов:

dst net 192.168.0.0/24

dst net 192.168.0.0 mask 255.255.255.0

Захват только трафика от DNS (порт 53):

port 53

Захват трафика, не относящегося к протоколам HTTP и SMTP на вашем сервере (выражения эквивалентны):

host www.example.com and not (port 80 or port 25) host www.example.com and not port 80 and not port 25

Захват трафика, не относящегося к протоколам ARP и DNS:

port not 53 and not arp

Захват трафика для диапазона портов:

(tcp[0:2] > 1500 and tcp[0:2] < 1550) or (tcp[2:2] >1500 and tcp[2:2] < 1550)

Захватывать пакеты от узла с IP-адресом 10.4.1.12 или из сети с адресом 10.6.0.0/16, после этого объединять результат со списком пакетов TCP, целевые порты которых находятся в диапазоне от 200 до 10000 и целевые адреса принадлежат сети 10.0.0.0/8.

(src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8

Фильтры отображения

Wireshark использует фильтры отображения главным образом для фильтрации выводимых пользователю данных с использованием различных цветов в соответствии с правилами использования цветов .

Основные положения и синтаксис фильтров отображения описаны в руководстве пользователя .

Показывать только SMTP (порт 25) и ICMP -трафик:

tcp.port eq 25 or icmp

Показывать только трафик из локальной сети (192.168.x.x) между рабочими станциями и серверами без интернет-трафика:

ip.src==192.168.0.0/16 and ip.dst==192.168.0.0/16

Показывать случаи заполнения буфера TCP — в этом случае узел инструктирует удаленный узел о необходимости остановки передачи данных:

tcp.window_size == 0 tcp.flags.reset != 1

Показывать только HTTP-запросы, в которых символы в конце строки запроса совпадают со строкой «gl=se»:

http.request.uri matches «gl=se$»

| Примечание: Символ $ является пунктуационным символом PCRE, который обозначает окончание строки, а в данном случае окончание поля http.request.uri. |

Фильтрация по протоколу (т.е. SIP) и фильтрация нежелательных IP-адресов:

ip.src != xxx.xxx.xxx.xxx ip.dst != xxx.xxx.xxx.xxx sip

С официальным руководством пользователя можно ознакомиться по ссылке .

Эта статья описывает лишь ту информацию, которая может пригодиться при знакомстве с Wireshark, для получения дополнительной информации следует обратиться к wiki проекта с огромным количеством полезных статей.

В следующей статье будет рассмотрен вопрос об использовании фильтров в программе Wireshark.

Источник: rus-linux.net

Как использовать Wireshark для захвата, фильтрации и проверки пакетов

Wireshark, инструмент сетевого анализа, ранее известный как Ethereal, захватывает пакеты в режиме реального времени и отображает их в удобочитаемом формате. Wireshark включает в себя фильтры, цветовое кодирование и другие функции, которые позволяют глубоко копаться в сетевом трафике и проверять отдельные пакеты.

Этот учебник научит вас основам захвата пакетов, их фильтрации и проверки. Вы можете использовать Wireshark для проверки сетевого трафика подозрительной программы, анализа потока трафика в вашей сети или устранения неполадок в сети.

Получение Wireshark

Вы можете скачать Wireshark для Windows или macOS с официального сайта. Если вы используете Linux или другую UNIX-подобную систему, вы, вероятно, найдете Wireshark в его репозиториях пакетов. Например, если вы используете Ubuntu, вы найдете Wireshark в Центре программного обеспечения Ubuntu.

Просто быстрое предупреждение: многие организации не допускают использование Wireshark и подобных инструментов в своих сетях. Не используйте этот инструмент на работе, если у вас нет разрешения.

Захват пакетов

После загрузки и установки Wireshark вы можете запустить его и дважды щелкнуть имя сетевого интерфейса в разделе «Захват», чтобы начать захват пакетов на этом интерфейсе. Например, если вы хотите захватывать трафик в вашей беспроводной сети, выберите ваш беспроводной интерфейс. Вы можете настроить дополнительные функции, нажав Capture> Options, но пока это не обязательно.

Как только вы нажмете на имя интерфейса, вы увидите, что пакеты начинают появляться в режиме реального времени. Wireshark захватывает каждый пакет, отправленный в или из вашей системы.

Если у вас включен неразборчивый режим (он включен по умолчанию), вы также увидите все другие пакеты в сети, а не только пакеты, адресованные вашему сетевому адаптеру. Чтобы проверить, включен ли неразборчивый режим, щелкните Захват> Параметры и убедитесь, что в нижней части этого окна установлен флажок «Включить разнородный режим на всех интерфейсах».

Нажмите красную кнопку «Стоп» в левом верхнем углу окна, когда вы хотите прекратить захват трафика.

Цветовая кодировка

Вы, вероятно, увидите пакеты, выделенные разными цветами. Wireshark использует цвета, чтобы помочь вам быстро определить типы трафика. По умолчанию светло-фиолетовый – это трафик TCP, светло-синий – это трафик UDP, а черный – пакеты с ошибками, например, они могли быть доставлены не по порядку.

Чтобы точно узнать, что означают цветовые коды, щелкните «Вид»> «Правила окраски». Вы также можете настроить и изменить правила раскраски здесь, если хотите.

Образцы Захваты

Если в вашей собственной сети нет ничего интересного для проверки, на вики Wireshark вы можете найти ответы. В вики есть страница с примерами файлов захвата, которые вы можете загрузить и проверить. Нажмите Файл> Открыть в Wireshark и найдите загруженный файл, чтобы открыть его.

Вы также можете сохранить свои собственные снимки в Wireshark и открыть их позже. Нажмите Файл> Сохранить, чтобы сохранить ваши захваченные пакеты.

Фильтрация пакетов

Если вы пытаетесь проверить что-то конкретное, например, трафик, который программа отправляет при звонке домой, это помогает закрыть все другие приложения, использующие сеть, чтобы вы могли сузить трафик. Тем не менее, вам, вероятно, придется просеивать большое количество пакетов. Вот тут и вступают фильтры Wireshark.

Самый простой способ применить фильтр – ввести его в поле фильтра в верхней части окна и нажать «Применить» (или нажать «Ввод»). Например, введите «dns», и вы увидите только пакеты DNS. Когда вы начнете печатать, Wireshark поможет вам автоматически заполнить фильтр.

Вы также можете нажать «Анализ»> «Показать фильтры», чтобы выбрать фильтр из фильтров по умолчанию, включенных в Wireshark. Отсюда вы можете добавлять свои собственные фильтры и сохранять их для быстрого доступа к ним в будущем.

Для получения дополнительной информации о языке фильтрации отображения Wireshark см. Страницу «Построение выражений фильтра отображения» в официальной документации Wireshark.

Еще одна интересная вещь, которую вы можете сделать, это щелкнуть правой кнопкой мыши по пакету и выбрать Follow> TCP Stream.

Вы увидите полный TCP-диалог между клиентом и сервером. Вы также можете щелкнуть другие протоколы в меню «Отслеживать», чтобы просмотреть полные разговоры по другим протоколам, если это применимо.

Закройте окно, и вы увидите, что фильтр был применен автоматически. Wireshark показывает вам пакеты, которые составляют разговор.

Проверка пакетов

Нажмите на пакет, чтобы выбрать его, и вы можете копать вниз, чтобы просмотреть его детали.

Отсюда вы также можете создавать фильтры – просто щелкните правой кнопкой мыши одну из деталей и используйте подменю «Применить как фильтр», чтобы создать фильтр на его основе.

Wireshark – чрезвычайно мощный инструмент, и в этом уроке вы только расскажете о том, что с ним можно сделать. Профессионалы используют его для отладки реализаций сетевых протоколов, изучения проблем безопасности и проверки внутренних компонентов сетевых протоколов.

Более подробную информацию вы можете найти в официальном руководстве пользователя Wireshark и на других страницах документации на веб-сайте Wireshark.

Источник: tutorybird.ru