Шифровальщик (вирус-шантажист). Защита от программ-шифровальщиков. Как удалить вирус-шифровальщик?

Шифровальщики — это вредоносные программы, которые шифруют файлы и требуют выкуп за их расшифровку.

Данный сайт — это ДАЙДЖЕСТ и ПЕРВОИСТОЧНИК информации о шифровальщиках и всевозможных вымогателях.

Авторские статьи, инструкции для пострадавших, рекомендации по защите и профилактике угрозы Ransomware.

- Главная

- Введение

- Новости

- Список

- ID Ransomware

- Глоссарий

- Генеалогия

- О блоге

- Онлайн-заявление

- Free HELP!

- Руководство для пострадавшего

- Способы защиты

- Комплекс защиты

- Лучшие методы защиты

- Ransomware FAQ

- Как удалить Ransomware?

- Дешифровщики

- Anti-Ransomware

- Заказ тест-расшифровки

- Помощь сайту

- Вам нужна помощь?

- Условия использования

- Контакт

- Drive-by Downloads

- Пять мифов о безопасности Windows

- Freeware и майнинг

- Отправить файл на анализ

- Условия оправдания и реабилитации

- Защита организации от Ransomware

- Анализ затрат-потерь от RW

- Защита удаленной работы от RW

- Защита RDP от RW

- Защита бэкапов от RW

Пять мифов о безопасности Windows

Пять мифов о безопасности Windows, якобы защищённой от шифровальщиков

Translation into English

Наша цель: не рассказывать сказки, а сообщить, что даже самая новая Windows не защищена от шифровальщиков, которые могут обходить UAC, могут использовать уязвимости, могут проникать везде, где можно и где нельзя, если не установлена актуальная защита ПК.

Миф 1. Надо ставить Windows 10, эта новая ОС самая защищённая!

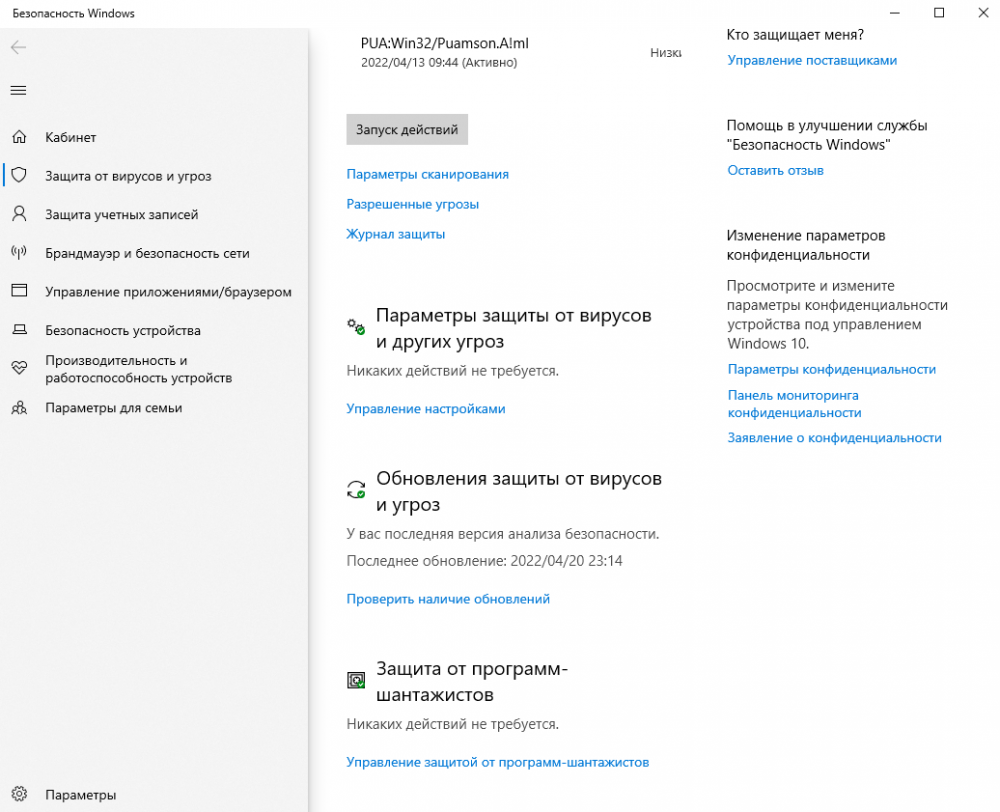

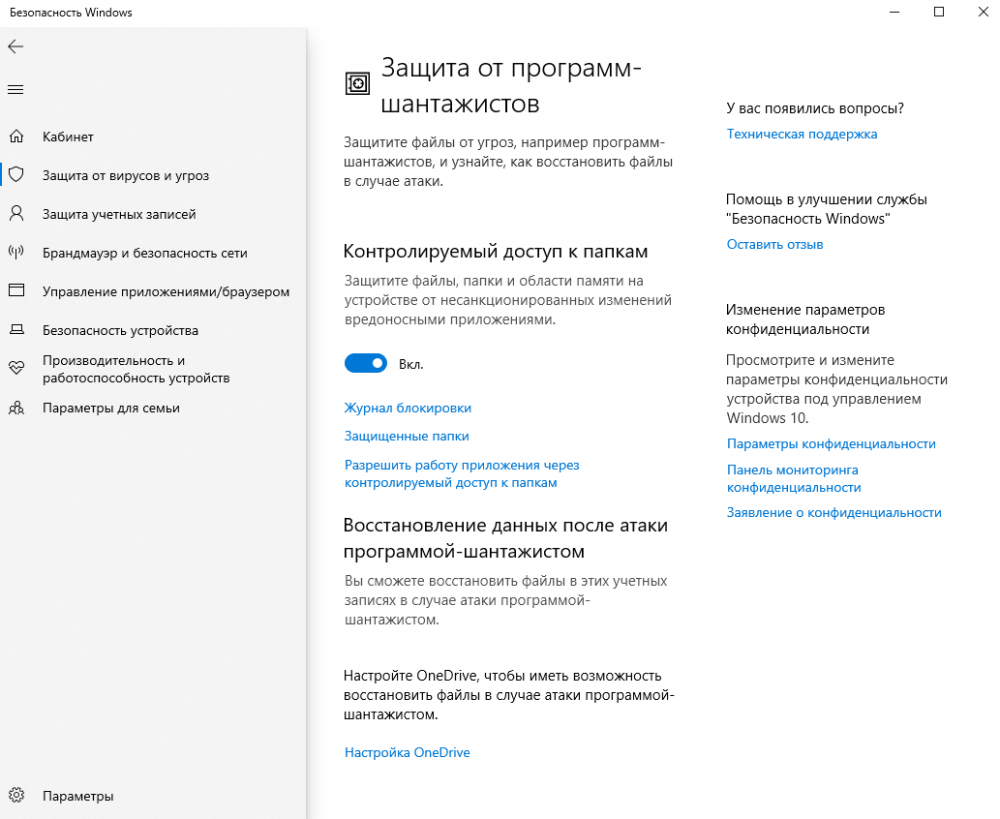

Так заявляют представители Microsoft, их оплаченные партнёры и те, кто не попадался на шифровальщиков. Последняя на данный момент ОС Windows 10 позиционируется как самая защищенная, получающая автоматические обновления и патчи, защищающие от последних уязвимостей. Теперь в ней есть Anti- Ransomware функционал, предназначенный защищать от шифровальщиков и прочих вымогателей. В русскоязычной версии этот раздел находится в блоке «Защита от вирусов и угроз» и называется «Защита от программ-шантажистов». Правда, в нем всего одна опция «Контролируемый доступ к папкам» и она отключена по умолчанию.

Возможно защитный функционал прекрасно работает у разработчиков Windows, но большинству пользователей с последними версиями и включенными обновлениями это не помогает и шифровальщики-вымогатели успешно делают своё чёрное дело на Windows 10, хоть и не так успешно, как на предыдущих. К тому же злоумышленники могут его обойти.

Кроме тестов, мы наблюдали за пользователями Windows 10, давали всё те же рекомендации от Microsoft, но это не помогало. Windows 10 не может кардинально себя защитить и обеспечить защиту файлов и личных данных пользователей. Нужны дополнительные средства защиты — комплексные антивирусные средства и вспомогательные комплексные мероприятия.

Как включить защиту системы Windows 11 и Windows 10, исправить ошибки и проблемы

Миф 2. Надо загружать все обновления Windows в автоматическом режиме!

Так заявляют представители Microsoft и их оплаченные партнёры, а также разные «умники». По их версии, якобы нужно загружать все обновления для Windows в автоматическом режиме. Причем, они говорят это тем, кто уже пострадал от шифровальщиков, т.е. дают умные советы после случившегося.

Возможно всё чётко работает у разработчиков Windows, но большинству пользователей с последними версиями и включенными обновлениями это не поможет и шифровальщики успешно сделают своё чёрное дело на Windows 10, Windows 8/8.1, Windows 7.

Более того автообновления зачастую приводят к сбоям в работе системы, зависаниями и невозможности использования ПК. На ожидание, когда система сама что-то загрузит и позволит пользователю начать пользоваться ПК, мало у кого хватит терпения и нервов. Более того, если прервать работу ПК в такой момент, то будет непросто восстановить работоспособность ОС и целостность всех данных.

Пример:

Купив новый ноутбук, подключив его к Интернету, пользователи после эйфории по поводу покупки впадают в ступор и депрессию, потому что ноутбук тупит, что-то бесконечно грузит, а система делает свои дела не позволяя пользователям пользоваться тем, за что они заплатили. Это самая популярная проблема.

Вопросы пользователей:

1) Почему сразу не сделать чётко работающую и безопасную Windows?

2) Зачем нужны такие громадные и глючные обновления системы?

3) Как быть тому, у кого низкоскоростная интернет-связь?

4) Зачем выпускают такие [дерьмовые] процессоры Atom, Celeron, AMD?

5) Как купить хороший ПК (ноутбук, моноблок и пр.) и не прогадать?

Ответы на вопросы:

1-2-3) Видимо разработкой Windows заняты такие специалисты, которые «работают спустя рукава, да с пьяных глаз». Не могут они иначе, просто не умеют!

3) Низкоскоростная и некачественная интернет-связь отнюдь не российская «привилегия». Очень много пользователей в мире страдают от этого, а во многих странах до сих пор используется коммутируемый доступ в Интернет и загружать на нём гигабайты обновлений невозможно.

4) 90% новых ноутбуков, десктопов, моноблоков с процессорами Atom, Celeron, AMD — это бесполезный хлам, место ему на свалке. Производителям, посредникам и продавцам за его производство и продажу — импичмент.

5) Идя в магазин, берите с собой специалиста по компьютерам, который подскажет хороший ПК. Доверять покупку всецело продавцам нельзя!

Миф 3. Надо делать бэкапы (резервное копирование данных).

Про это говорят все, но на самом деле эта рекомендация полезна лишь отчасти. Бэкапы бэкапам рознь. Это хорошо, например, для личных фото и видео, которые можно отсортировать и сохранить на другом внешнем диске или DVD-дисках. Но для всего остального это бесполезное дело.

Современные диски имеют размер от 500 Гб до нескольких Тб, потому делать для них бэкап непрактично, т.к. надо покупать 1-2 диска для бэкапов. Тогда можно будет реализовать резервное копирование ценных данных по методу 3-2-1. Заметьте, только самых ценных данных.

Делать бэкап на облачных дисках также бесполезно. Вредоносное ПО может без труда получить пароль, хранимый в системе или браузере, введенный хотя бы один раз, затем проникнуть в облачное хранилище и всё там зашифровать. Не прочитает вредонос лишь пароль в виде текста с бумаги. Более того, злоумышленники могут скачать ваши резервные копии еще до атаки и вы не узнаете об этом.

Использование автоматически создаваемых бэкапов Windows тоже поможет лишь отчасти. Лишь в том случае, если система работоспособна и функционал этой возможности не пострадал от шифрования. Если система не запускается, не восстанавливается и была переустановлена, то груды автосоздаваемых бэкапов Windows окажутся бесполезным массивом данных. Впрочем, таковыми они являются и в обычном виде.

Миф 4. Надо использовать теневые копии, точки восстановления, историю файлов.

Изначально этот функционал мог быть полезен. Но сейчас, когда шифровальщики стали чумой Интернета, и спользование теневых копий, точек восстановления и истории файлов также непрактично и бесполезно, потому что шифровальщики давно научились получать к ним доступ, повреждать или удалять содержимое. Также они могут делать копию себя в точки восстановления системы и ждать определенных действий от пользователя, чтобы снова причинить вред. Более того, не устоят эти функции от атаки гибридных вымогателей и деструкторов. Точки восстановления хороши лишь против программных сбоев и ошибок в работе.

К тому же, если производительность ПК, как в примере в мифе №2, то все эти функции съедят ресурсы и приведут к ещё большему торможению.

Миф 5. Надо использовать менеджеры паролей для надёжного хранения.

Удалённый или самоудалённый шифровальщик может оставить на ПК скрытый дополнительный функционал, который не обнаруживается антивирусным ПО и может дремать длительное время. Перечисление всех вредоносных возможностей может занять не одну страницу криминального дела, потому ограничимся лишь наиболее опасными и действенными.

— Отслеживание и похищение логин-паролей, данных кредитных карт, электронных и криптовалютных кошельков из системы и приложений. Менеджеры паролей тоже могут быть сделаны с целью получения доступа к такой информации. Даже самый надежный, самый проверенный временем хранитель паролей может быть взломан хакерами, перекуплен и давно тайно работать против вас. Потому никакие менеджеры паролей не могут быть надежными.

— Открытие люков для удалённого проникновения и атаки на отдельные ПК и внутренние сети. Почти всегда взломанные, перепакованные и портабельные версии известных программ, которые распространяются некими «заботливыми» владельцами порталов с софтом, содержат некий тайный модуль, который может не только воровать информацию, но и открыть люк («чёрный ход») для удалённого проникновения. Более того функционал «Удаленный доступ» во всех версиях Windows уязвим и буквально официально открыт для проникновения.

Послесловие.

Наша тестовая группа провела испытания штатных средств защиты Windows против шифровальщиков на ПК с разными ОС: Windows 7 x86/x64, Windows 8/8.1 x86/x64, Windows 10 x86/x64

Тестеры загрузили все обновления и патчи для Windows, а затем подставили ПК с реальными системами под удар вредоносного ПО.

Виртуальные системы в тестах не участвовали, т.к. многие шифровальщики определяют работу на виртуалке и запуск в песочнице.

Никакое антивирусное программное обеспечение, кроме штатных средств защиты Windows, в данном случае не использовалось.

Мы не ставили своей целью как-то дискредитировать ОС Windows и её защитные решения. Они сами себя давно дискредитировали.

Мы лишь проверили элементы защиты и правдивость основных рекомендаций против шифровальщиков, которыми обычно оперируют.

Результат: 5 основных рекомендаций оказались мифами, т.е. сказками, из которых состоит вся хвалёная безопасность MS Windows.

Источник: id-ransomware.blogspot.com

Защита от программ шантажистов windows 10 нужно ли включать

Будь в курсе последних новостей из мира гаджетов и технологий

iGuides для смартфонов Apple

Как включить в Windows встроенную защиту от шифровальщиков и вымогателей

Александр Кузнецов — 21 апреля 2022, 15:11

В современных версиях Windows (10 и 11) доступна встроенная защита от вирусов, которые зашифровывают файлы и требуют от пользователя выкуп за их расшифровку. По умолчанию она отключена, но её можно активировать, потратив всего несколько секунд. Это может сэкономить вам нервы и деньги или даже спасёт ценные файлы, которых было бы очень жалко лишиться.

Откройте «Параметры» (например, через «Пуск») и перейдите в «Обновление и безопасность» -> «Безопасность Windows» -> «Защита от вирусов и угроз».

В открывшемся окне с настройками безопасности перейдите в раздел «Защита от вирусов и угроз» и в самом низу страницы нажмите на «Управление защитой от программ-шантажистов».

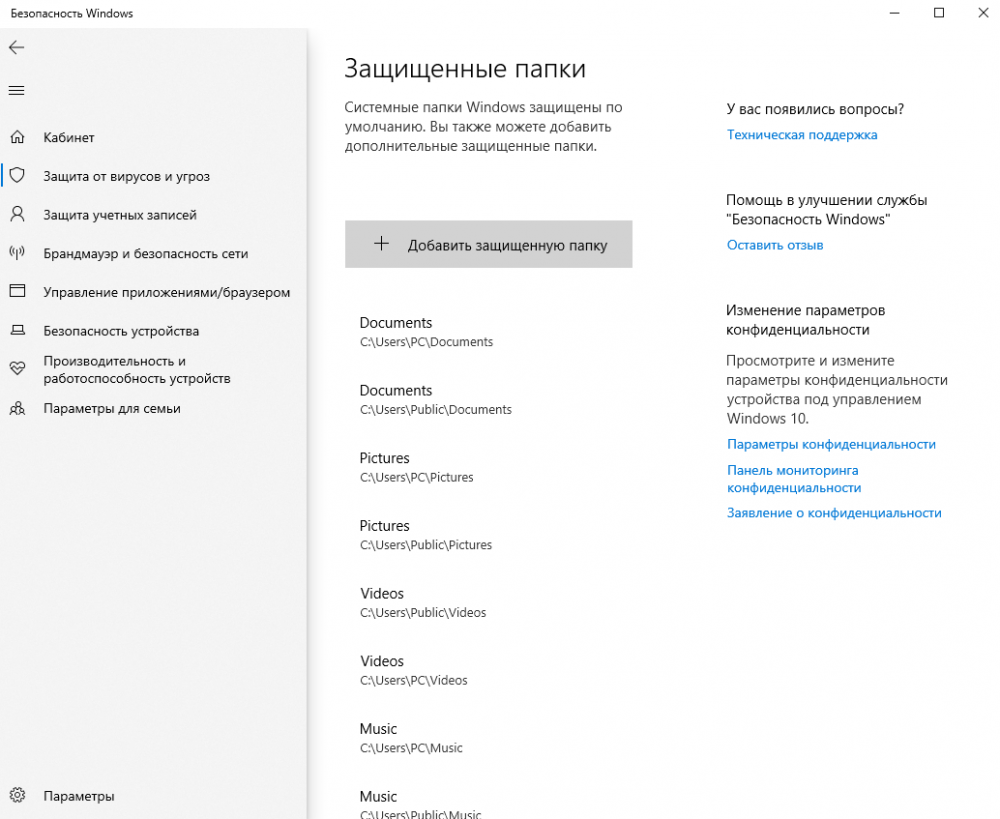

На следующей странице включите эту защиту. По умолчанию защищаются директории в папке пользователя, но можно защитить от злонамеренного шифрования любые другие папки. Для этого нажмите «Защищённые папки», затем «+ Добавить защищённую папку» и последовательно выберите папки, которые вам нужно защитить от шифровальщиков и вымогателей.

После этого Windows будет препятствовать автоматическому изменению файлов, которые находятся в выбранных папках. Система защиты сработает, если будет обнаружено, что какая-то программа хочет массово удалить оттуда файлы, заменив их другими.

Вы можете разрешить работать с файлами в этих папках программам, в которых вы уверены. Для этого на той же странице настроек безопасности нажмите «Разрешить работу приложения через контролируемый доступ к папкам» и следуйте дальнейшим инструкциями по добавлению доверенных программ.

Источник: www.iguides.ru

Программы-шантажисты: угроза прошлого или будущего?

Если мы посмотрим на векторы атак, количество новых уникальных семейств вирусов и эволюцию вредоносных программ, то заметим что это становится наиболее серьёзной и распространённой угрозой для безопасности. Под катом я расскажу про анализ программ-шантажистов и защиту от них.

Анализ программ-шантажистов за 2016 год показал следующее:

- Каждый квартал года отправляется свыше 500 млн писем нежелательной почты, содержащих спам и загрузчики программ-шантажистов, которые пытаются автоматически установиться на компьютеры пользователей.

- Загрузчики программ-шантажистов поразили свыше 13,4 млн компьютеров.

- С другой стороны, 4,5 млн компьютеров были заражены вредоносным ПО Meadgive и Neutrino, основным атакующим кодом которых являются программы-шантажисты.

- В 2016 году программы-шантажисты были обнаружены на 3,9 млн ПК.

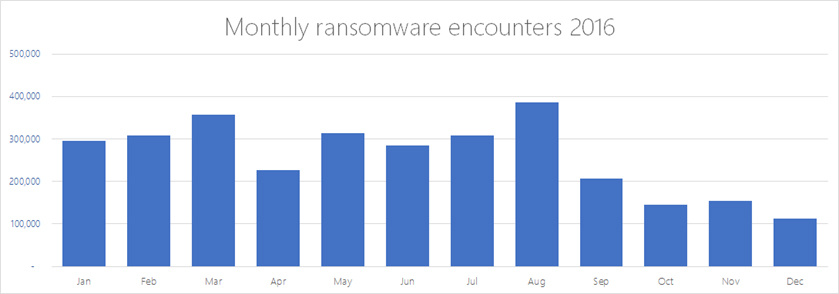

Весьма примечательно, что по данным антивируса Windows Defender наблюдается интересная тенденция: достигнув пикового значения в августе 2016 года — 385 тыс. зарегистрированных случаев обнаружения программ-шантажистов — в сентябре их количество сократилось почти вдвое и продолжает падать.

Рис. 1. Ежемесячная частота обнаружения файлов полезной нагрузки программ-шантажистов за исключением загрузчиков и других компонентов. Некоторые данные по отрасли объединяют эти два показателя.

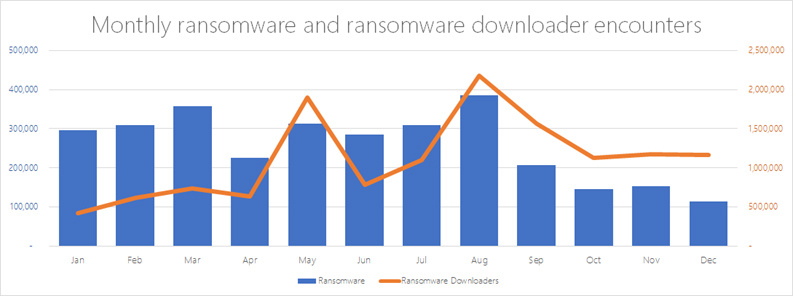

Означает ли эта тенденция, что конец программ-шантажистов предвиден? Если посмотреть на другие области распространения программ-шантажистов, оказывается, что это не так.

Блокировка программ-шантажистов в точке проникновения

Чтобы понять, действительно ли распространенность программ-шантажистов идет на спад, необходимо изучить другие области цепочки заражения, начиная с векторов атаки. Данные Windows Defender Antivirus говорят об обратном.

Трояны-загрузчики, распространяемые через рассылки электронной почты

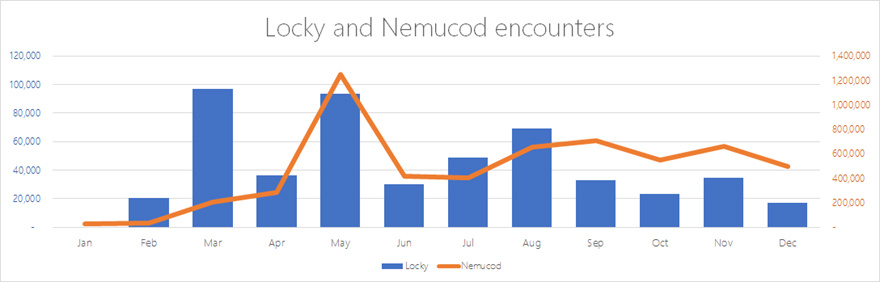

Трояны-загрузчики, такие как Nemucod и Donoff, устанавливают на ПК программы-шантажисты. Эти загрузчики часто имеют вид файлов документов или ярлыков и распространяются через письма электронной почты.

Количество сообщений электронной почты, содержащих загрузчики программ-шантажистов, не снижалось. В последнем квартале 2016 года было зафиксировано 500 млн таких сообщений. За тот же период времени трояны-загрузчики заражали как минимум 1 млн ПК в месяц. Очевидно, что киберпреступники не прекращали использовать программы-шантажисты для атак на компьютеры пользователей. В действительности, вплоть до конца 2016 года мы стали свидетелями кампаний по рассылке сообщений электронной почты с эксплойтом Nemucod, распространявшим вирус Locky, и кампаний по рассылке вируса Donoff, через которые распространялся вирус Cerber.

Рис. 2. Хотя количество случаев обнаружения программ-шантажистов к концу 2016 года значительно сократилось, во втором полугодии по сравнению с первым частота заражения загрузчиками программ-шантажистов была в среднем выше.

Очевидно, что уменьшение случаев обнаружения программ-шантажистов обусловлено не тем, что киберпреступники стали менее усердны. По-прежнему отмечается огромное количество писем электронной почты, содержащих трояны-загрузчики программ-шантажистов. Однако заражение программами-шантажистами блокируется в точке их проникновения. Это интересный ход, поскольку в 2016 году распространители программ-шантажистов перешли от использования эксплойтов к сообщениям электронной почты как более эффективному вектору заражения.

Эксплойты

Эксплойт Neutrino применялся для установки на ПК программы-шантажиста Locky. В середине 2016 года частота заражения Neutrino возросла, заполнив нишу вируса Axpergle (также известного как Angler) после его исчезновения в июне. Очевидно, что распространенность Neutrino начала снижаться в сентябре, после того как его операторы передали бразды правления группам киберпреступников.

Еще один популярный эксплойт, Meadgive (также известный как RIG), поначалу распространял программу-шантажист Cerber. В 2016 году наблюдался постоянный рост Meadgive, который стал наиболее частым эксплойтом для рассылки вредоносного ПО. В декабре 2016 года началась кампания по рассылке Meadgive с последней версией вируса Cerber, которая проводилась в основном в Азии и Европе.

Хотя эксплойты используются все реже, программы-шантажисты продолжают задействовать эксплойты для заражения компьютеров. Это объясняется тем, что эксплойты позволяют программам-шантажистам повышать уровень разрешений и запускать потенциально опасные программы с меньшим количеством ограничений.

Хакеры ищут новые пути

Закат программ-шантажистов еще не наступил, и еще одним свидетельством тому являются многочисленные инновации вредоносного кода, зафиксированные в 2016 году.

Киберпреступники постоянно обновляют свой инструментарий. Например, в конце 2016 года были зафиксированы существенные обновления последней версии Cerber.

Эти усовершенствования вредоносного кода постепенно вводятся в атаках типа программа-шантажист как служба, при которых киберпреступники могут получить новейшие версии программ-шантажистов на нелегальных форумах. Это обеспечивает киберпреступников необходимыми ресурсами и мотивацией для организации атак.

Далее перечислены некоторые усовершенствования программ-шантажистов, свидетелями которых мы стали в 2016 году.

Атаки на серверы

Обнаружение программы-шантажиста Samas в начале 2016 года сделало эти программы главной угрозой для коммерческих компаний. Столкнувшись с программами-шантажистами, нацеленными на серверы, ИТ-администраторы были вынуждены не только позаботиться о защите конечных пользователей, но и усилить защиту серверов.

Кампании по распространению Samas использовали уязвимости серверов. Они искали уязвимые сети с помощью pen test и использовали различные компоненты для шифрования файлов на серверах.

Возможности вирусов-червей

Zcryptor имел свойство распространяться, а это означает, что некоторые программы-шантажисты могли переходить с одной конечной точки на другую, не прибегая к кампаниям по рассылке нежелательной почты. Вирус-червь обнаруживает сетевые и логические диски и съемные носители, которые он может использовать для распространения. В самом начале 2017 года был обнаружен вирус Spora, демонстрирующий аналогичное поведение.

Альтернативные способы оплаты и связи

Обычно программы-шантажисты требовали оплату через Биткойн на нелегальных веб-сайтах сети Tor. В ответ на уменьшение количества оплат со стороны жертв киберпреступники начали искать новые способы оплаты.

Программа-шантажист Dereilock, например, заставляла своих жертв связаться со злоумышленниками по Skype, а Telecrypt для связи со злоумышленниками предлагала воспользоваться службой обмена сообщениями Telegram Messenger.

Spora пошла по пути «условно-бесплатных» услуг — пару файлов жертвы могли расшифровать бесплатно, а за небольшую сумму можно было расшифровать некоторое количество файлов.

Новые методы шантажа

В 2016 году большинство программ-шантажистов начали использовать таймер обратного отсчета. Это заставляет жертву немедленно заплатить выкуп под страхом безвозвратной потери доступа к файлам.

Когда в марте вышла программа-шантажист Cerber, она произвела фурор: помимо обычного сообщения о выкупе в виде текстового и HTML-документа VBScript преобразовывал текст в аудио-сообщение с требованием выкупа. Поэтому Cerber был назван «говорящим шантажистом».

Другая программа-шантажист CornCrypt предлагала расшифровать файлы бесплатно при условии, что жертва заразит двух других пользователей. Злоумышленники рассчитывали на эффект снежного кома: чем больше жертв, тем больше вероятность того, что кто-то из них заплатит.

Новые семейства программ-шантажистов — лидеры рейтинга

Угроза со стороны программ-шантажистов вероятнее всего не ослабеет, о чем говорит появление новых семейств программ-шантажистов. Из свыше 200 обнаруженных активных семейств примерно половина была впервые зафиксирована в 2016 году.

В большинстве новых семейств программ-шантажистов применяется шифрование. Этот тип программ-шантажистов пришел на смену более старым версиям с блокировкой экрана, которые просто блокировали экран и не использовали шифрование файлов.

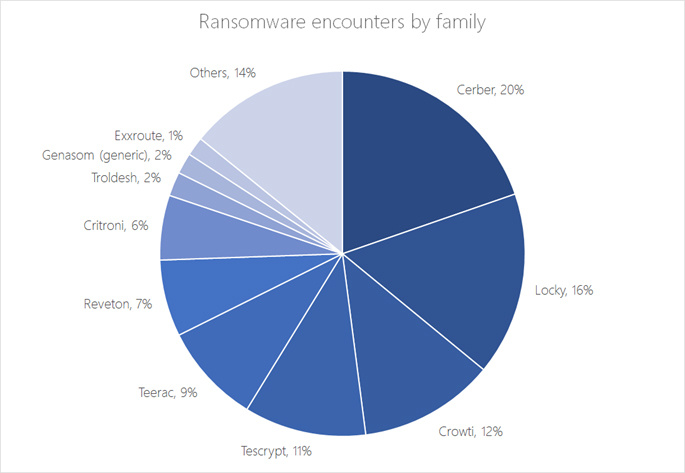

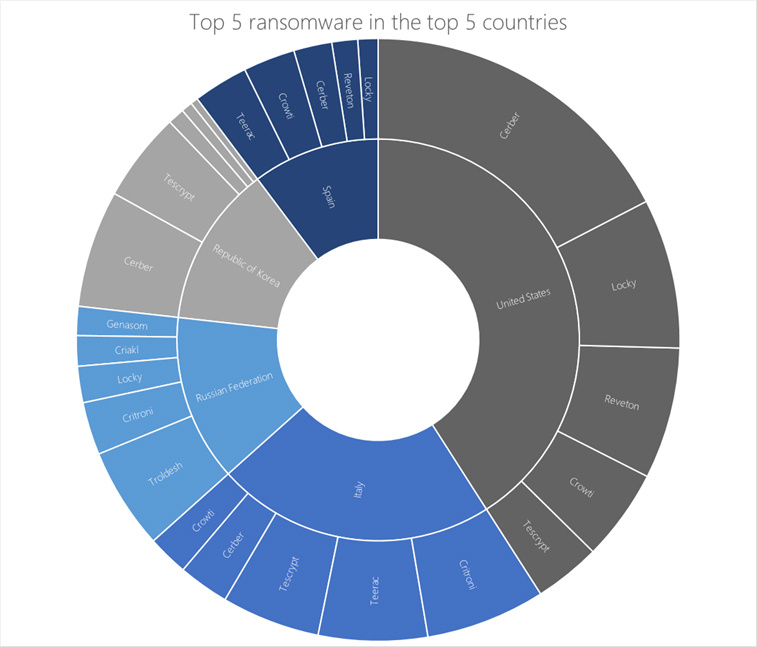

В 2016 году появилось много семейств программ-шантажистов, применяющих новые методы и приемы. При этом 68 % случаев обнаружения программ-шантажистов в 2016 году приходилось на пять лидеров.

Рис. 3. Cerber и Locky, обнаруженные в 2016 году, стали лидерами года среди программ-шантажистов

Интересно отметить, что два ведущих семейства программ-шантажистов были обнаружены лишь в 2016 году.

Cerber

Cerber была обнаружена в марте 2016 года и была названа по имени расширения файлов. С марта по декабрь она поразила свыше 600 тыс. ПК.

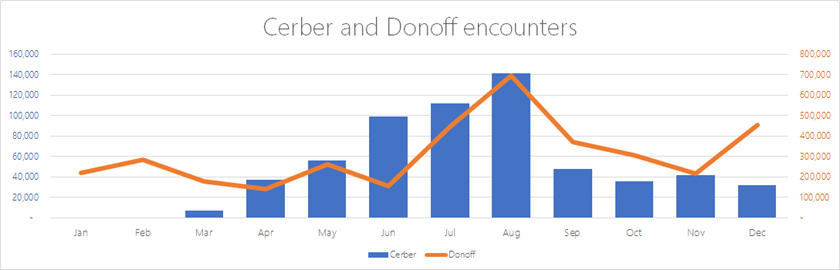

На нелегальных форумах Cerber предлагается «программа-шантажист как служба», поэтому злоумышленники могут рассылать ее без написания вредоносного кода. Ее работа в значительной степени определяется файлом конфигурации. Последняя версия Cerber может шифровать почти 500 типов файлов. Известно, что при поиске файлов для шифрования программа умеет выделять наиболее приоритетные папки. Распространяется Cerber в основном через рассылку нежелательной почты, содержащей загрузчик Donoff, выполняющий ее установку.

Рис. 4. Частота обнаружения Cerber резко сократилась с сентября, при этом распространенность Donoff, загрузчика Cerber, начала расти в декабре.

Также известно, что инфицирование вирусом Cerber производится посредством Meadgive или эксплойта RIG. Meadgive был ведущим эксплойтом в конце 2016 года.

Locky

В 2016 году Locky стала второй по распространенности программой-шантажистом, заразив свыше 500 тыс. компьютеров. Она была обнаружена в феврале и так же была названа по имени расширения файла. С тех пор она использует и другие расширения, в том числе .zepto, .odin, .thor, .aeris и .osiris.

Как и с Cerber, операторы по рассылке нежелательной почты подписываются на Locky как на «программу-шантажист как служба». Она содержит код для подпрограммы-шифровальщика, а также может получать ключи шифрования и сообщения о выкупе с удаленного сервера до шифрования файлов.

Изначально Locky распространялась через эксплойт Neutrino, позже стали использоваться рассылки нежелательной почты с вирусом Nemucod, который загружал и запускал Locky.

Рис. 5. Частота обнаружений Nemucod во второй половине 2016 года оставалась постоянной, несмотря на то что распространенность Locky за этот период существенно снизилась

Программы-шантажисты как глобальная угроза

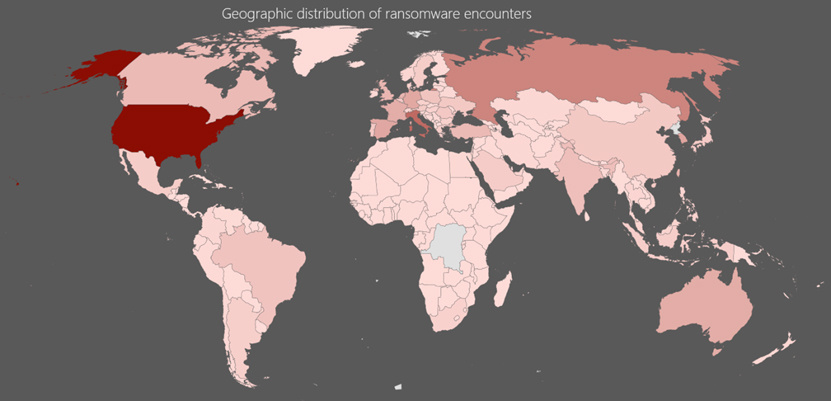

В 2016 году программы-шантажисты превратились в реальную глобальную угрозу и были обнаружены более чем в 200 странах. Только в США программы-шантажисты поразили свыше 460 тыс. ПК. Следом идут Италия и Россия (252 тыс. и 192 тыс. случаев обнаружения соответственно). В Корее, Испании, Германии, Австралии и Франции зарегистрировано свыше 100 тыс. случаев инфицирования.

Рис. 6. Инфицирование программами-шантажистами зарегистрировано более чем в 200 странах

Наибольшее количество случаев инфицирования Cerber зарегистрировано в США: 27 % от общего числа заражений этим вирусом в мире. Другая мощная программа-шантажист, Locky, была обнаружена в 2016 году. Она стала вторым из наиболее распространенных семейств программ-шантажистов в США.

В Италии и России, напротив, более распространены старые версии программ-шантажистов. В Италии отмечено больше всего случаев инфицирования вирусом Critroni, который появился в 2014 году. Когда программа-шантажист Critroni только появилась, ее сообщения о выкупе были составлены на английском и русском языках. В последующих версиях появились другие европейские языки, включая итальянский.

Вирус Troldesh, обнаруженный в 2015 году, стал лидирующим по количеству заражений в России. После шифрования файлов Troldesh выводил на рабочий стол сообщение на русском и английском языках, в котором содержались указания о том, как связаться со злоумышленниками, и инструкции по оплате.

Рис. 7. Страны с наибольшей распространенностью программ-шантажистов — США, Италия, Россия, Корея, Испания — находятся под воздействием разных семейств вирусов, возможно из-за локального характера кампаний по рассылке нежелательной почты

Заключение: растущая угроза требует новых мер противодействия

Несмотря на спад в общем распространении программ-шантажистов, векторы атак, количество уникальных семейств вирусов и усовершенствования вредоносного кода говорят о том, что мы еще не видим конец этой многофакторной угрозы безопасности.

Microsoft создала и постоянно совершенствует ОС Windows 10, чтобы ваши средства защиты были напрямую встроены в операционную систему.

Защита от заражений программами-шантажистами

Большинство случаев инфицирования программами-шантажистами начинаются с получения писем по электронной почте, содержащих трояны-загрузчики. Это основной вектор, применяемый злоумышленниками для установки программ-шантажистов. Служба Advanced Threat Protection в Office 365 обладает возможностями машинного обучения, которые блокируют опасные письма, содержащие загрузчики программ-шантажистов.

Некоторые программы-шантажисты проникают на компьютеры посредством эксплойтов. Браузер Microsoft Edge поможет защитить ваш компьютер от программ-шантажистов, запрещая эксплойтам запускать и исполнять эти вирусы. Благодаря Microsoft SmartScreen браузер Microsoft Edge блокирует доступ к вредоносным веб-сайтам, которые могут содержать эксплойты.

Device Guard может блокировать устройства и обеспечивать защиту на уровне виртуализации ядра, разрешая запуск только доверенных приложений и запрещая запуск программ-шантажистов и другого опасного ПО.

Обнаружение программ-шантажистов

Создатели программ-шантажистов, возможно, являются одними из самых продуктивных злоумышленников, постоянно создающих новые семейства вирусов и обновляющих существующие. Они также весьма изобретательны в выборе векторов атаки для установки программ-шантажистов на ваши компьютеры.

Windows 10 помогает немедленно обнаружить атаку программы-шантажиста при первых признаках ее возникновения. Windows Defender Antivirus обнаруживает программы-шантажисты, а также эксплойты и трояны-загрузчики, которые их устанавливают. Используя облачные технологии, этот антивирус помогает защитить ваш компьютер от новейших угроз.

Windows Defender Antivirus встроен в Windows 10 и при включении обеспечивает защиту ПК от угроз в режиме реального времени. Регулярно обновляйте Windows Defender Antivirus и другое ПО для наиболее актуальной защиты вашего ПК.

Реагирование на атаки программ-шантажистов

Windows Defender Advanced Threat Protection (Windows Defender ATP) уведомляет специалистов системы безопасности о подозрительной активности. Эти действия характерны для некоторых семейств программ-шантажистов, таких как Cerber, и возможно, будут свойственны программам-шантажистам в будущем.

Ознакомительная версия Windows Defender ATP представляется бесплатно.

Усиленная защита в Windows 10 Creators Update

Среди существующих средств защиты наиболее мощным станет Windows 10 Creators Update, включающий Windows Defender Antivirus и интеграцию с Office 365 для создания многоуровневой защиты, уменьшающей уязвимость электронной почты для атак.

Windows Defender Antivirus усилит возможности контекстного распознавания и машинного обучения, которые выявляют поведенческие аномалии и помогают обнаруживать вирусы в разных точках цепочки инфицирования. Улучшенная интеграция с аналитикой угроз обеспечивает более быструю блокировку нежелательной почты.

Windows Defender ATP позволяет специалистам службы безопасности изолировать скомпрометированные ПК из корпоративной сети, прекращая распространение вируса в сети.

Это обновление также позволяет задать типы файлов, помещаемых на карантин, и запретить их последующее исполнение.

Угроза программ-шантажистов, возможно, еще не скоро исчезнет, однако Windows 10 будет по-прежнему совершенствовать защиту от этого вредоносного ПО.

Завтра, 27 сентября, в 10:00 (МСК) у нас пройдет международный онлайн-форум «You Trust IT. Путь к безопасности бизнеса!», на котором вы узнаете как обезопасить свой проект, избежать внешние угроз, минимизировать риски потери важной бизнес-информации и избежать убытков.

- Блог компании Microsoft

- Информационная безопасность

Источник: habr.com