Всем привет! Сегодня я расскажу вам – как открыть, включить, выключить и настроить под определенные нужды брандмауэр в Windows 7. Служба активируется и настраивается достаточно легко, но, если у вас возникнут какие-то трудности при прочтении статьи – пишите в комментариях, и я вам помогу.

Где находится брандмауэр

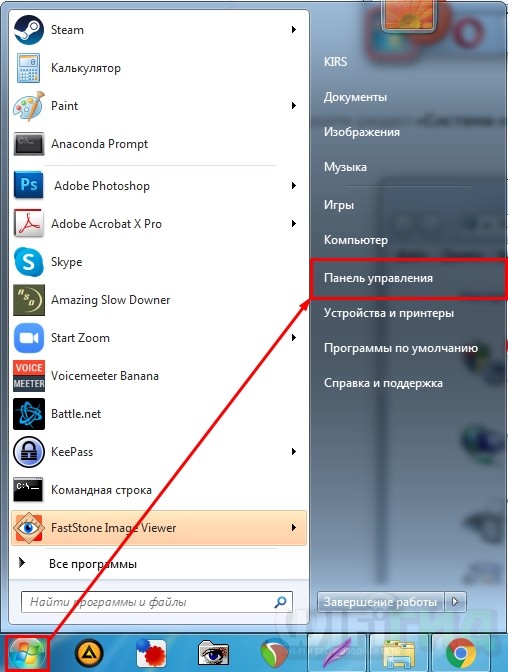

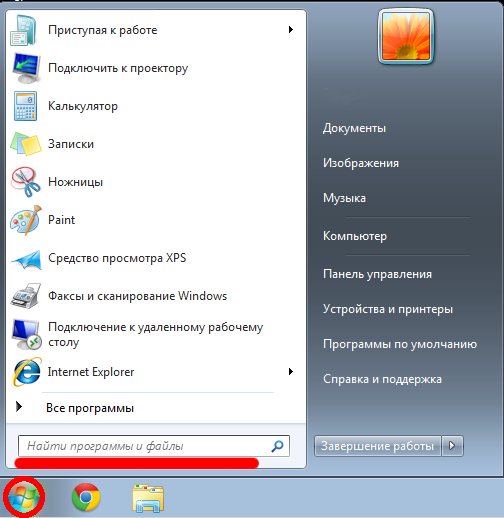

- Через самую главную кнопку системы переходим в «Панель управления».

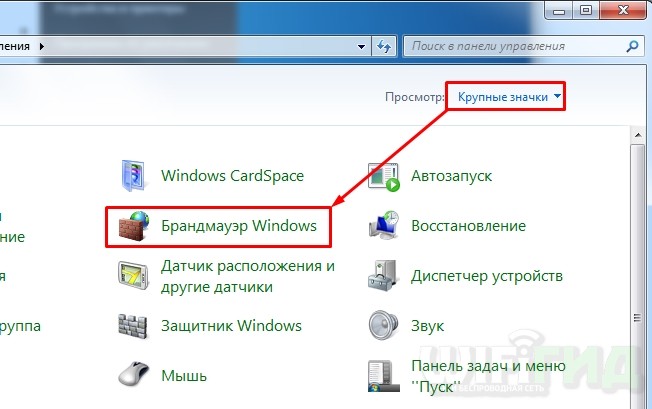

- Установите режим просмотра как крупные или мелкие значки и найдите на панели нужную кнопку.

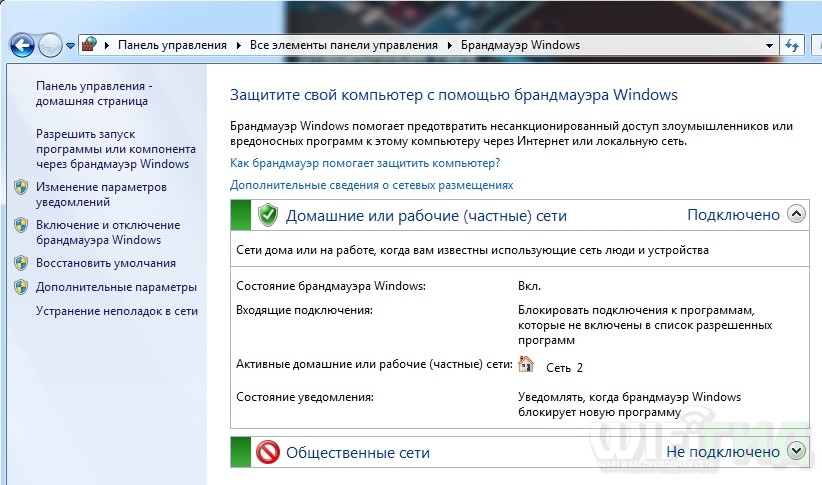

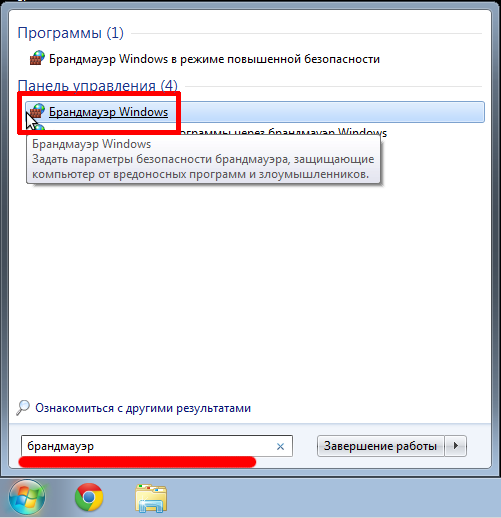

- Теперь мы попали внутрь.

Брандмауэр Windows 7. Настройка, как отключить брандмауэр, ручное добавление программ

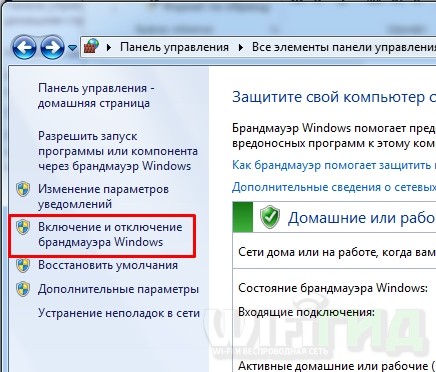

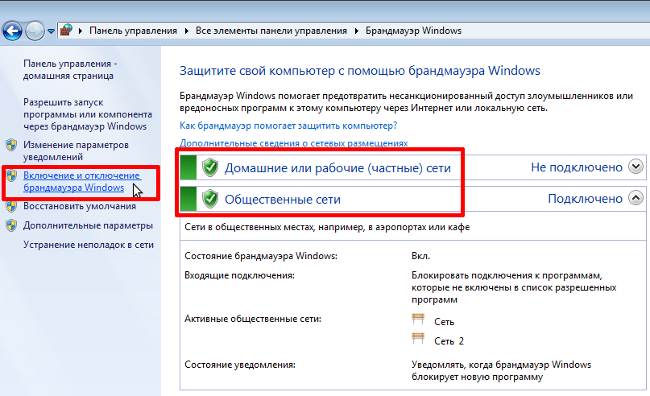

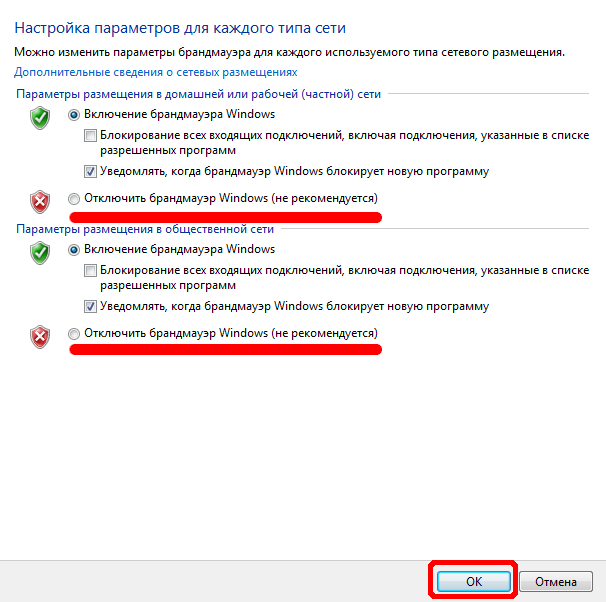

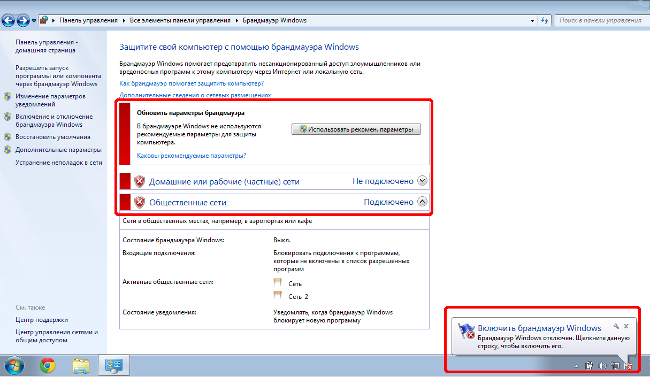

Далее нужно выбрать один из вариантов. Напомню, что если вы хотите настроить брандмауэр, то вам нужно его активировать. В обоих случаях вам нужно выбрать слева пункт «Включение и отключение брандмауэра Windows».

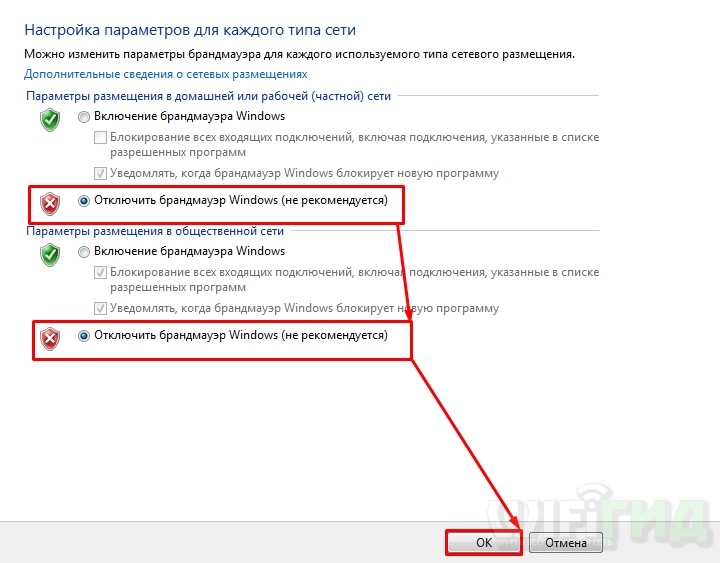

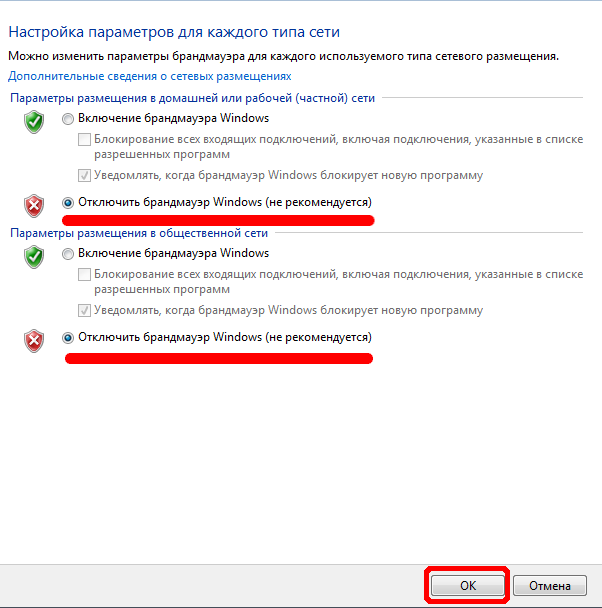

Все очень просто, отмечаем пункты со словом «Отключить».

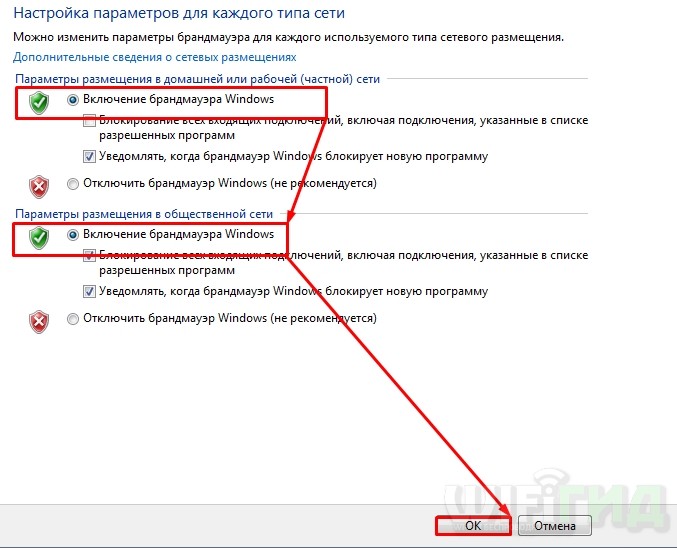

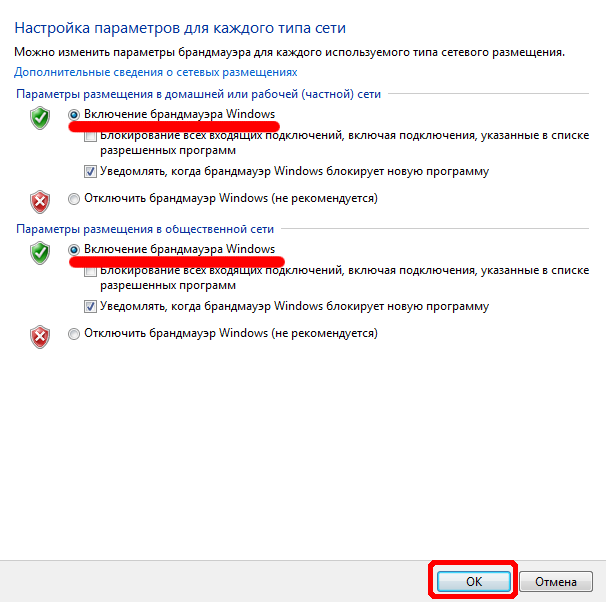

Активируем верхние пункты для обоих сетей.

Не забудьте нажать на кнопку «ОК».

Исключить программы из проверки и занести в исключение

Настройки брандмауэра имеют пункт, в котором вы можете добавить определенные программы и приложения. После этого они будут занесены в исключение проверки фаервола, и служба не будет обращать на них внимание.

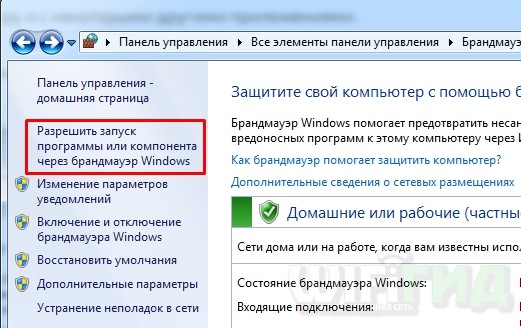

- Слева кликаем по второй кнопке сверху.

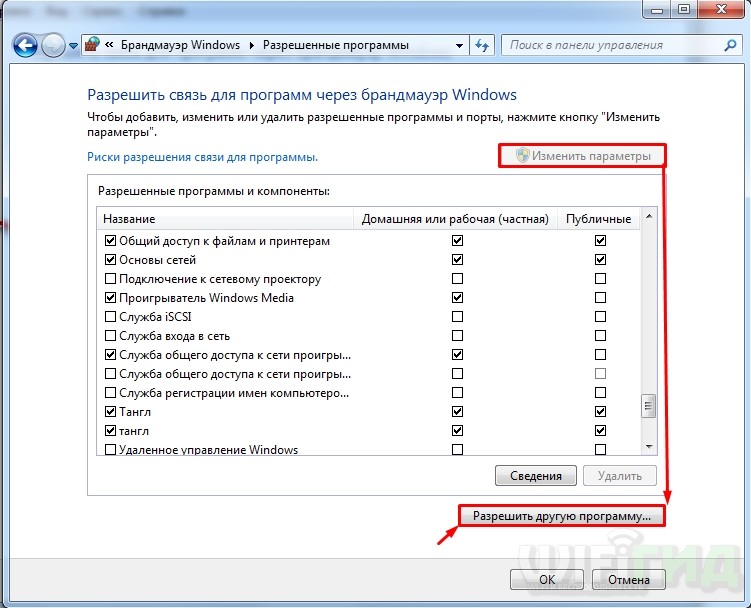

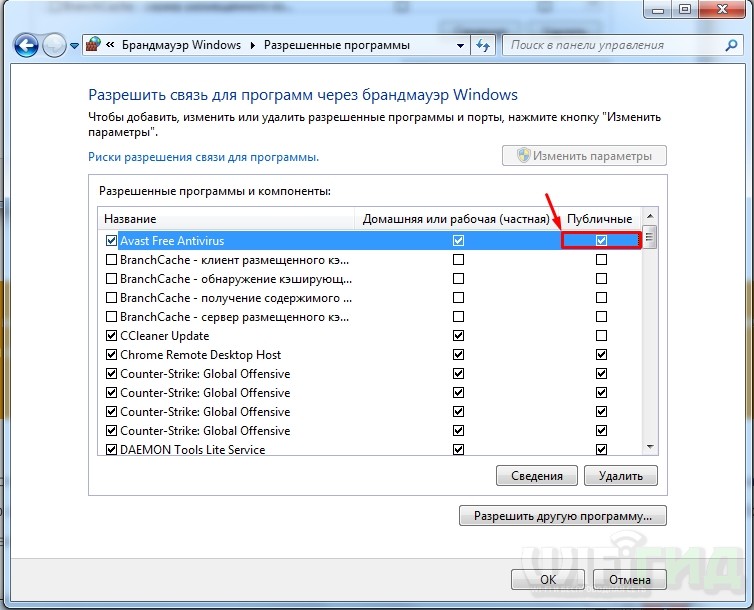

- Попробуйте найти нужную вам программу в списке, если вы нашли её, то установите разрешение в домашней и публичной сети – для этого просто устанавливаем галочки. Если нужной программы нет, то кликаем по кнопке «Разрешить другую программу». Если кнопочка не активна и подсвечена серым, то нажимаем «Изменить параметры».

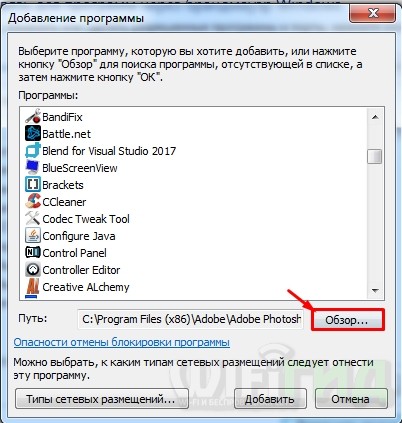

- Далее вы увидите список установленного ПО, выбираем нужное приложение. Если вы не можете найти определенную утилиту, то кликаем на «Обзор».

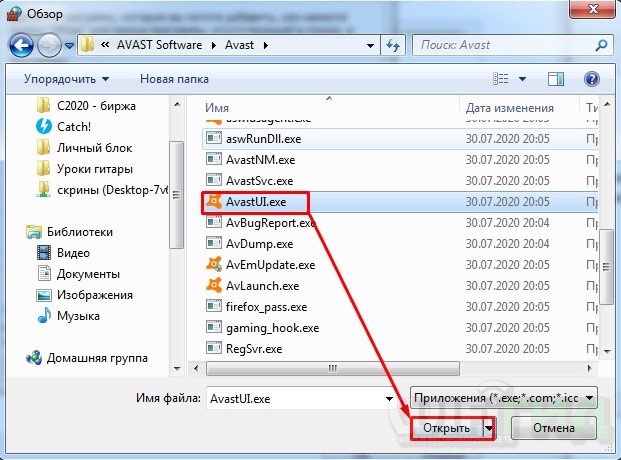

- Вам нужно указать путь к запускаемому exe файлу – его можно подсмотреть на ярлыке, но обычно он есть в папке с установленной утилитой.

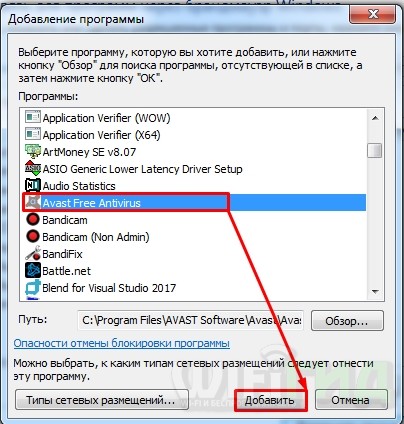

- Ярлык появится в списке, выбираем его и нажимаем «Добавить».

- Заметьте, что разрешение выставляется только на частную сетку. Если вы будете работать с помощью данного ПО через интернет, то советую также разрешить доступ и для публичной сети – выделив галочку.

Вы можете аналогично и удалить программу из исключений, чтобы она стала более безопасной для доступа в интернете. Для этого стоит выделить нужный пункт и нажать по кнопке удаления.

Конфигурация правил

Параметры брандмауэра предполагают конфигурацию более строгих правил, где вы можете запретить или разрешить доступ к интернету, где можно прописать правило для выделенного порта, чтобы на компьютере могли запускаться определённые программы в Windows 7.

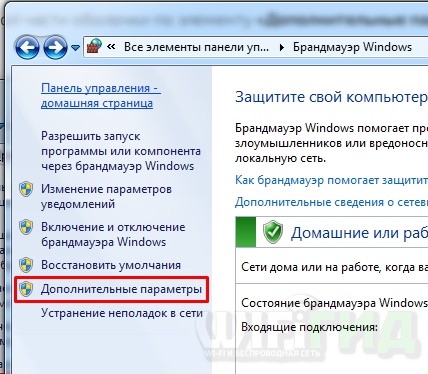

- «Дополнительные параметры».

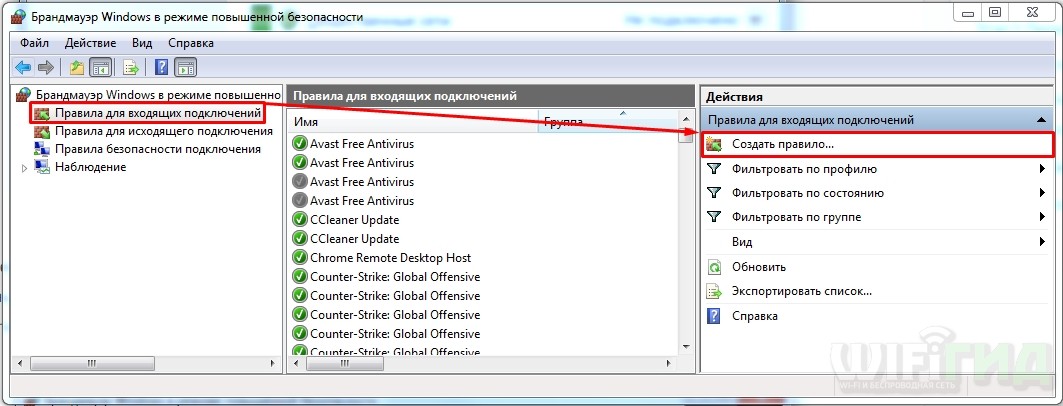

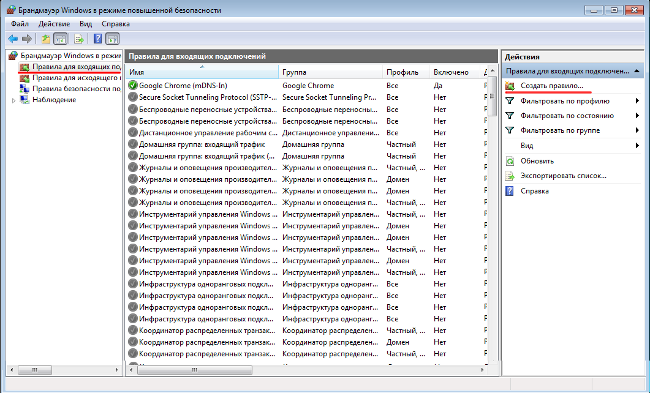

- У нас есть слева два основных раздела – правила для входящих и исходящих подключений. Чаще всего нужно настроить именно входящее правило, поэтому выделаем его. Теперь посередине мы видим все правила, которые уже есть. Давайте попробуем создать конфигурацию, нажав по соответствующей кнопке в правом блоке.

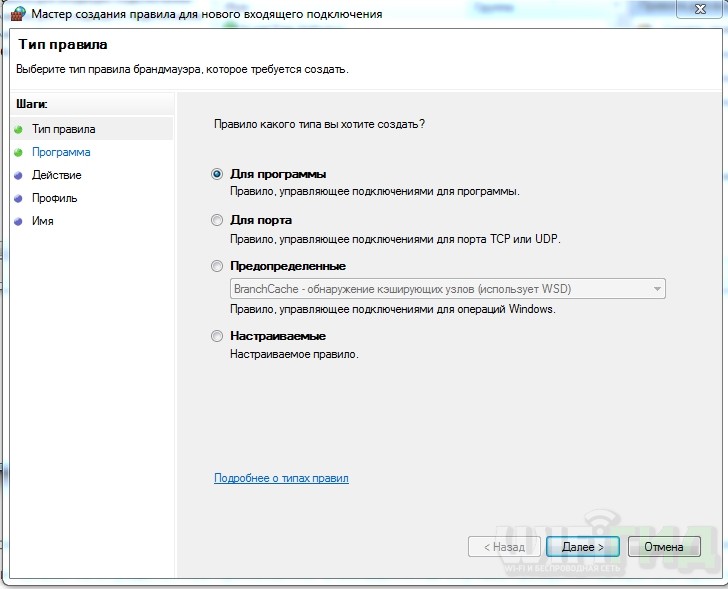

- Здесь есть 4 варианта, чаще всего используются первые два: для программ и для портов. Покажу оба примера.

Для программы

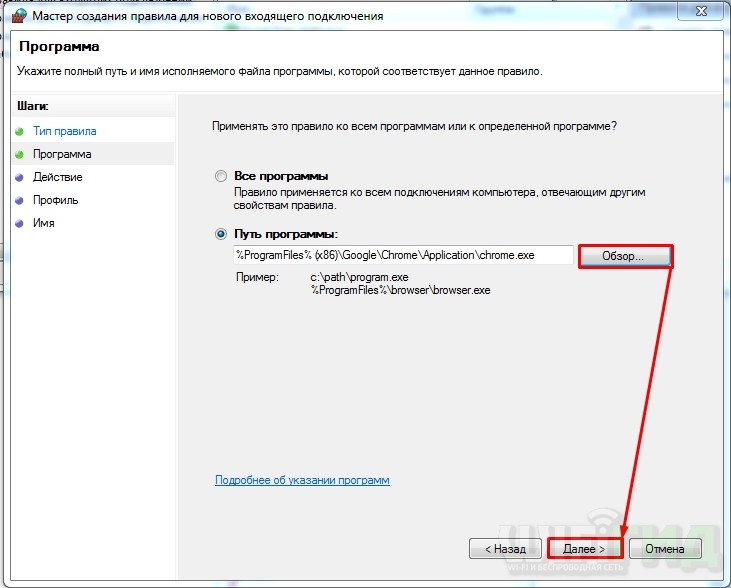

Нажав на «Обзор», выберите exe файл нужной программы.

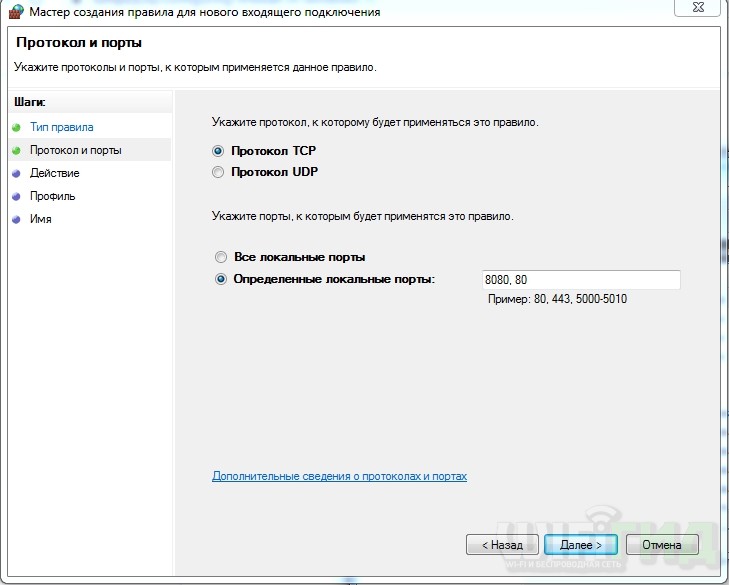

Для портов

Выбираем протоколы, а также прописываем выделенные порты через запятую.

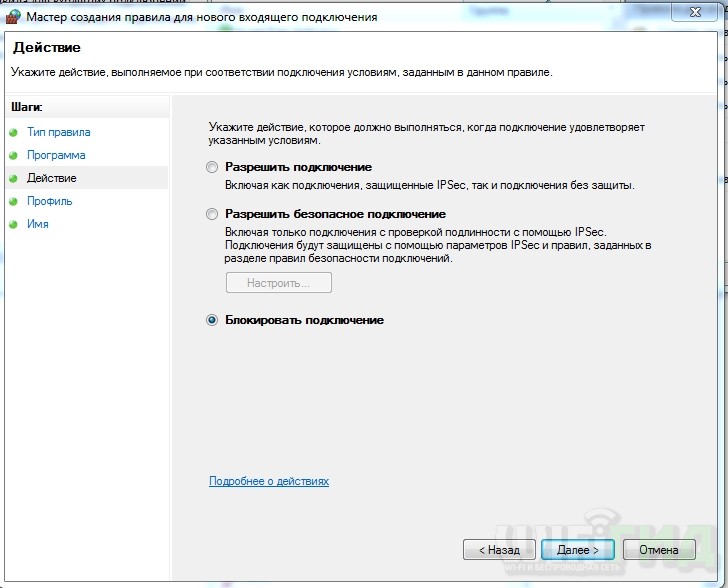

- Выделяем нужное правило. Если вы хотите предоставить доступ к подключению, то ставим первый пункт. Второй обычно используется при защищенном подключении в частной сети. Чтобы заблокировать доступ ставим последнюю галочку.

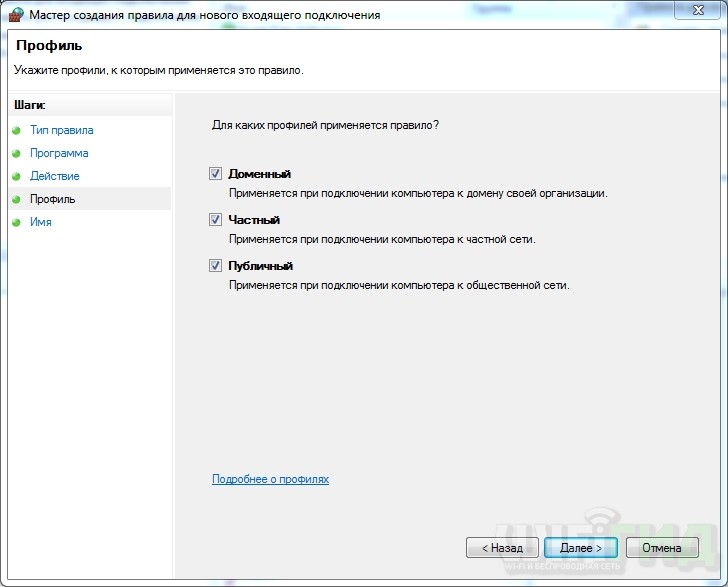

- Теперь выставляем тип сетей, где будет действовать данное правило. Можно, например, выставить правило, которое будет действовать только в частной сети. Или наоборот, чтобы доступ был для интернета в публичной сетке.

- Также нам нужно будет назвать как-то наше новое правило – обязательно напишите комментарий, чтобы не забыть для чего вы его создали. Конфигурация отобразится в самом верху. Аналогично правило создается и для исходящих подключений.

Источник: wifigid.ru

Белый список с брандмауэром Windows

Если паранойя подсказывает, что вы недостаточно защищены, а под рукой имеются только бесплатные инструменты для безопасности, то нужно это чувство удовлетворить! Под катом будем создавать белый список программ для выхода в сеть с помощью стандартного брандмауэра Windows, в том числе и на PowerShell.

Введение

Большинство энкодеров, троянов и других плохих вещей из мира киберугроз для своих темных делишек используют возможность выхода в сеть с устройства жертвы: получение ключа для шифрования файлов, отправка конфиденциальной информации и так далее. Антивирусные компании в борьбе с такими противниками натаскивают свои проактивные технологии, выпускают даже отдельные продукты для шифровальщиков, ну а для простых пользователей бесплатной защиты остается только более тонко настраивать свои рубежи самостоятельно. Со времен Vista встроенный в Windows брандмауэр стал неплох, но большую часть времени простаивает без дела, отбивая лишь неписаные входящие соединения в лучшем случае. Не все знают, но он умеет чуточку больше — фильтровать и исходящие соединения, стоит лишь только включить этот режим и правильно настроить.

Итак, приступим

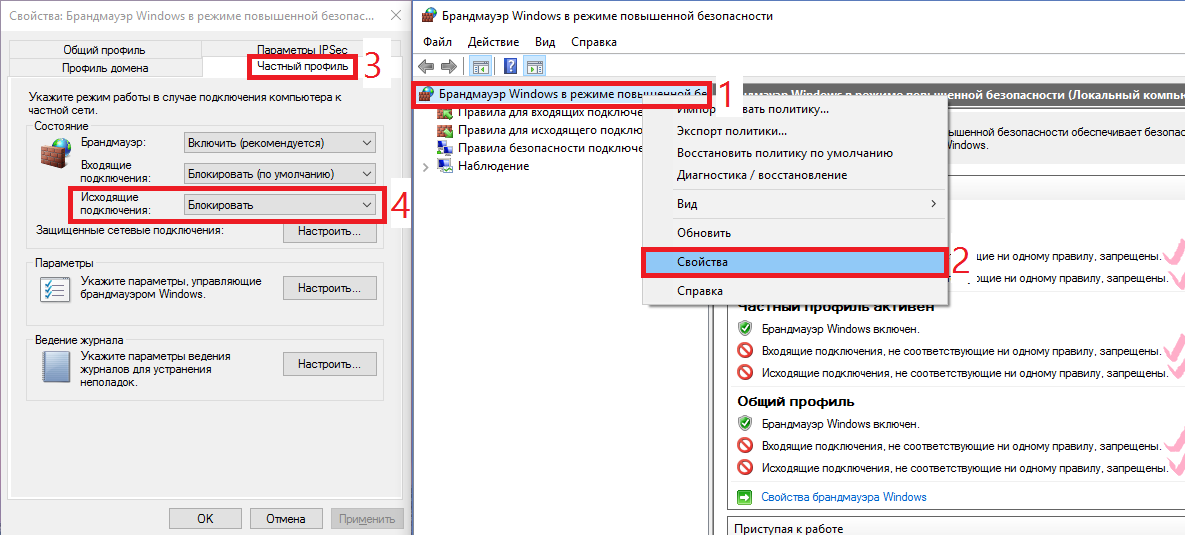

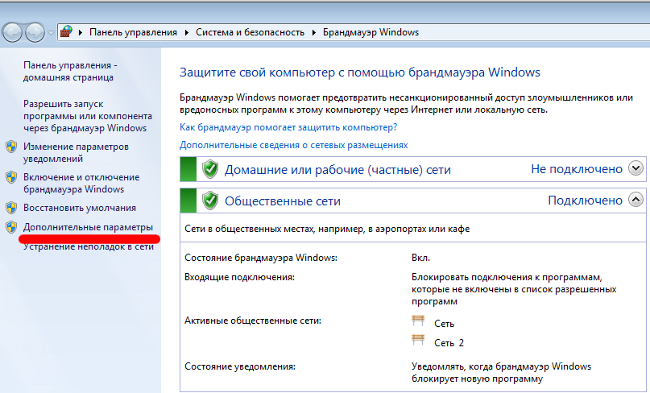

Первым делом необходимо запретить все исходящие соединения (входящие, считаем, уже запрещены — нужное ПО само, как правило, прописывает для себя исключения). Для этого идем в Панель управления -> Система и безопасность -> Брандмауэр Windows -> Дополнительные параметры. Далее выбираем «Брандмауэр Windows в режиме повышенной безопасности» и через правую кнопку мыши открываем Свойства. В зависимости от вашего сетевого профиля (частный — локальная сеть с маршрутизатором, общий — напрямую в интернет, домен — доменная сеть) выбирается вкладка профиля и для исходящих соединений выбирается режим «Блокировать» (я настраивал для всех профилей одинаково).

Скриншоты

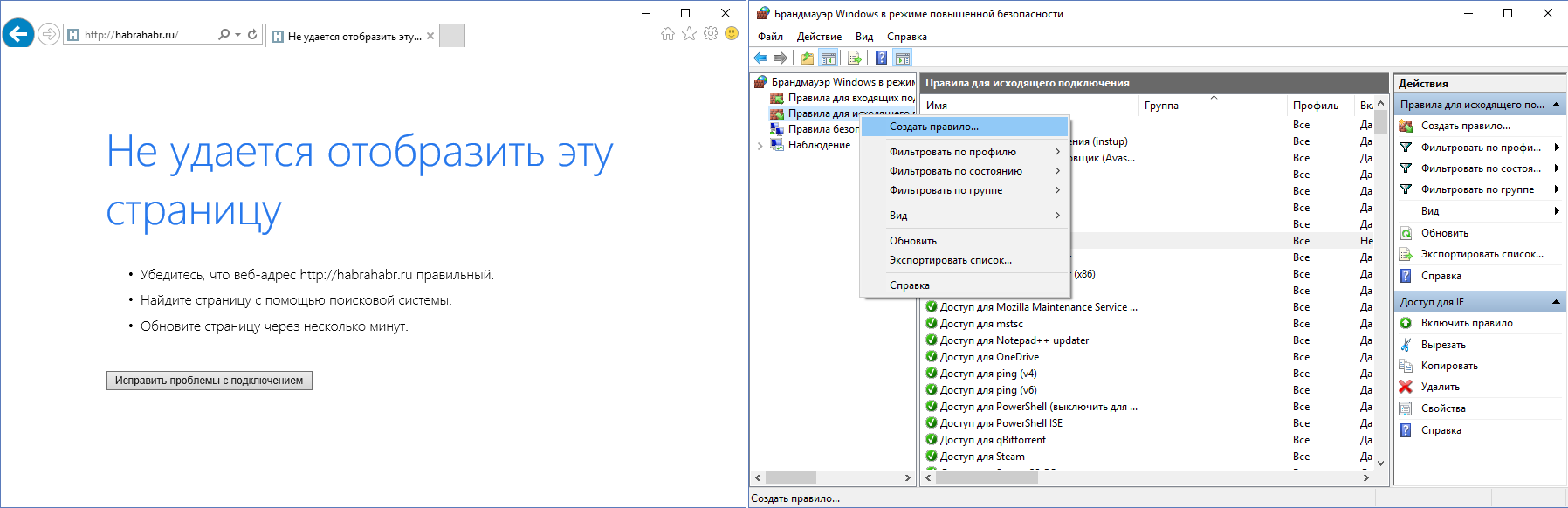

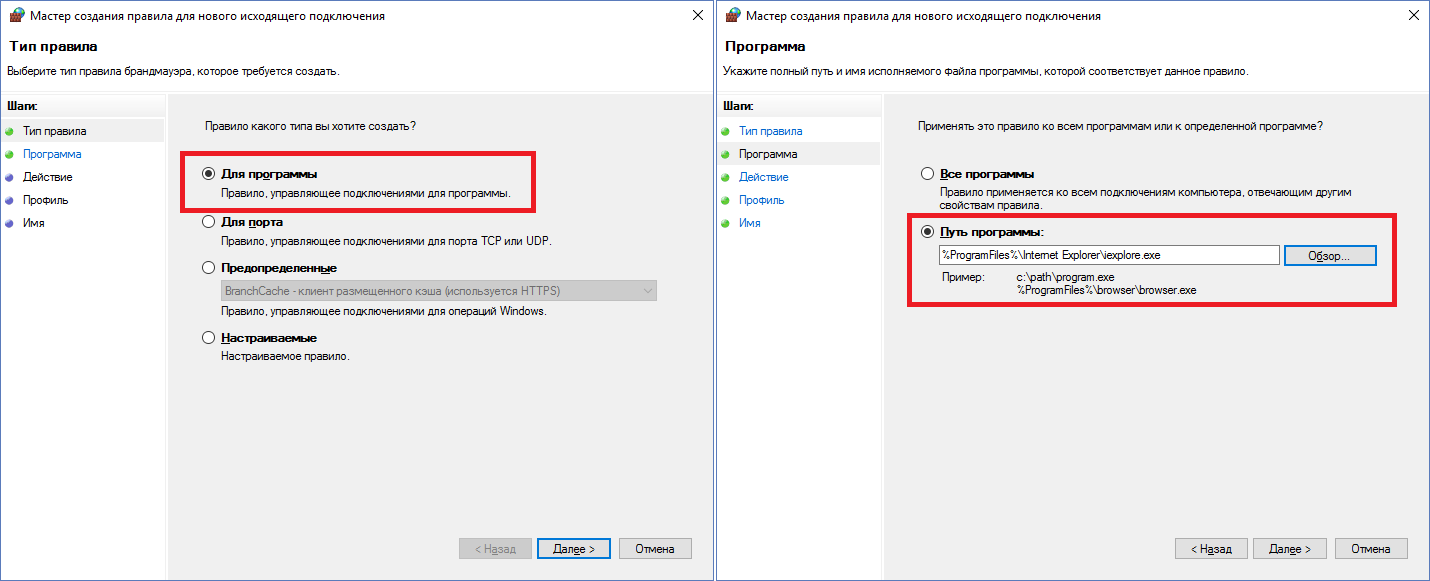

На данный момент никакая программа выйти в сеть не может (кроме уже имеющих правила). Легко это проверить, открыв браузер с любым сайтом — наверняка получим ошибку сети. Чтобы загрузить страницу необходимо создать соответствующее правило. Рассмотрим Internet Explorer — имеется у всех на Windows. Нажимаем правой кнопкой на «Правила для исходящего подключения» -> Создать правило.

Открывается окно с 4-мя типами правил, для IE подойдет первый — «Для программы». Далее нужно указать путь к программе — в нашем случае — C:Program FilesInternet Exploreriexplore.exe . Не забываем, что обладатели 64-битных систем должны создать еще одно такое же правило, только для Program Files (x86) (там IE тоже установлен).

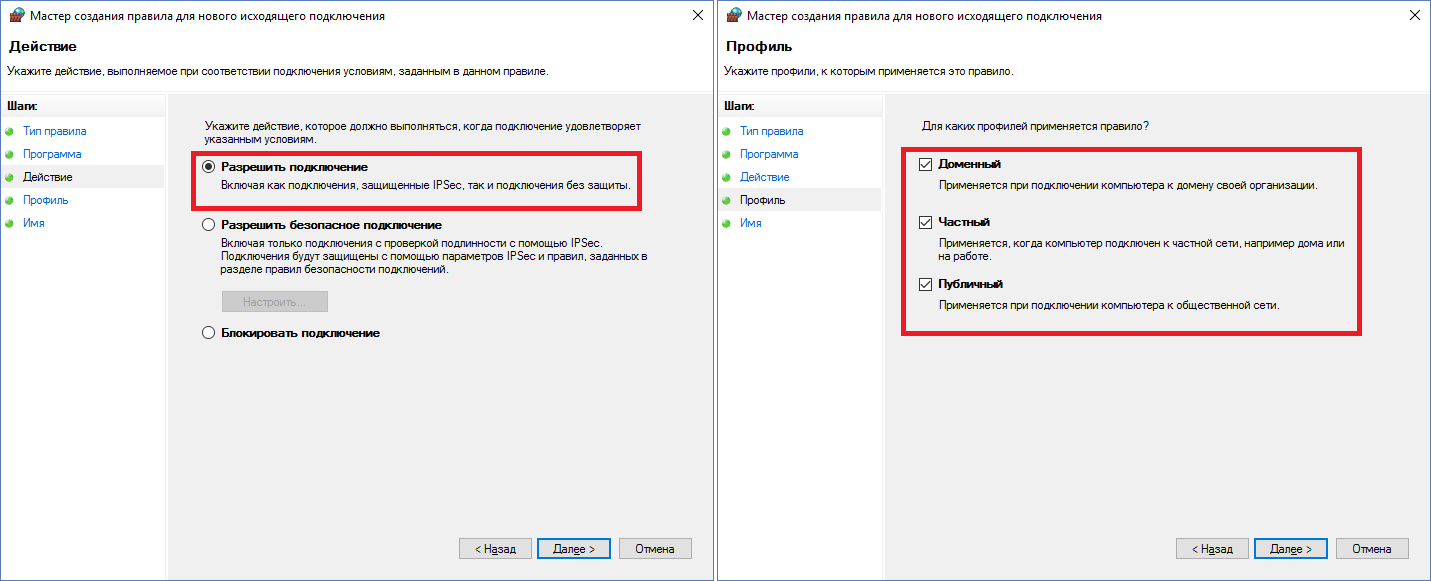

После выбора файла необходимо выбрать пункт «Разрешить подключение», далее отметить галками нужные сетевые профили. Осталось только придумать название для нашего правила. Рекомендую все правила писать с одного и того же слова/символа, потом искать будет удобнее. Созданное правило будет отображаться в общем списке.

Скриншоты

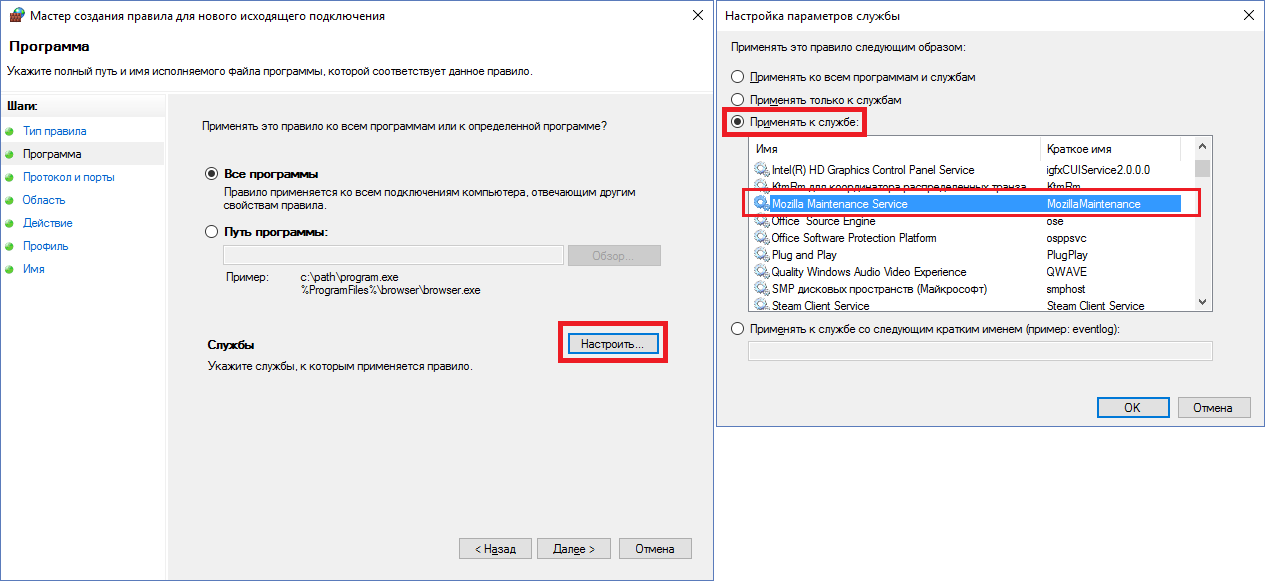

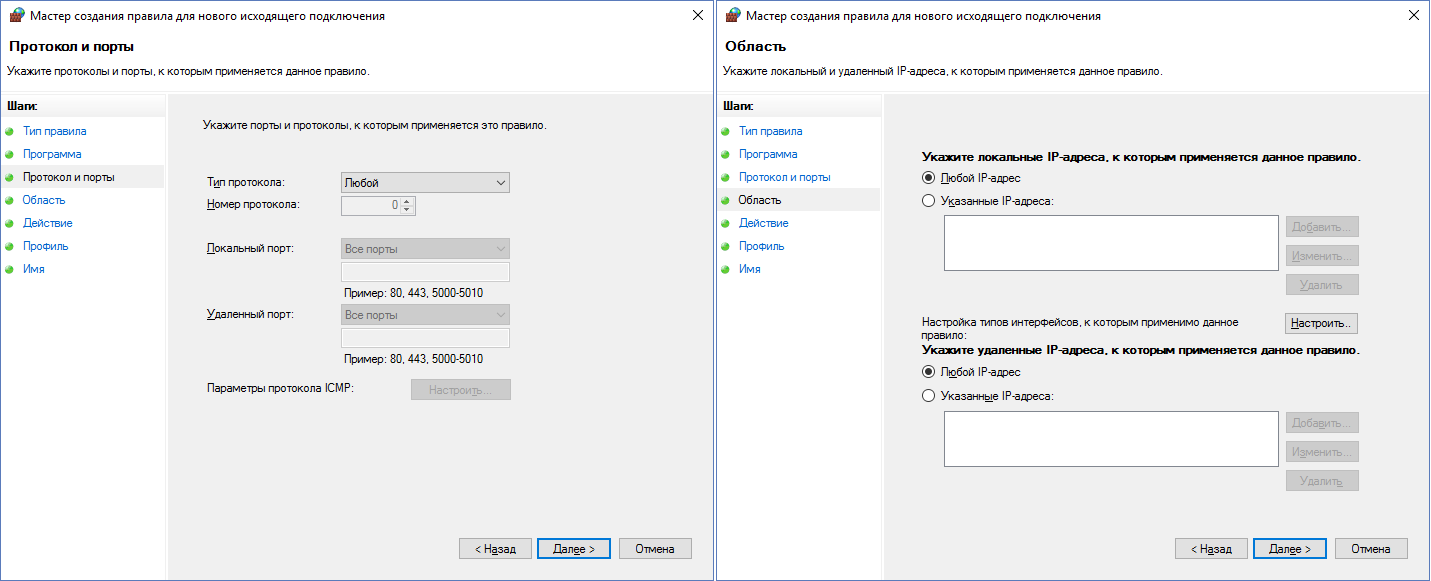

Для программ правила делать научились, а что со службами? Пусть необходимо добавить в исключения службу Mozilla Maintenance Service. Создаем новое правило, выбираем тип «Настраиваемое». Далее нажимаем «Настроить», выбираем «Применять к службе» и ищем в списке нужную службу или чуть ниже вводим название службы вручную.

Затем предлагается настроить протокол и порты, но в данном случае их можно оставить по умолчанию — программа доверенная и шут ее знает, чем она там пользуется при доставке и установке обновлений. IP-адреса аналогично не трогаем. Далее разрешаем подключение, выбираем профили и задаем название для правила.

Скриншоты

Казалось бы, основные моменты пройдены, что теперь? А теперь подводные камни. Если кто-нибудь использует в своей деятельности программу удаленного управления TeamViewer, которая ставит с собой службу, то вроде бы достаточно найти в списке службу и добавить правило для нее. Но это не сработает.

Необходимо вместо службы добавлять правило «Для программы» и выбирать исполняемый файл службы C:Program Files (x86)TeamViewerTeamViewer_Service.exe (путь для 64-битной системы). Это частая ситуация, поэтому не спешите добавлять службы, начинайте с exe. Кроме этого в нашей системе перестанет работать ping.

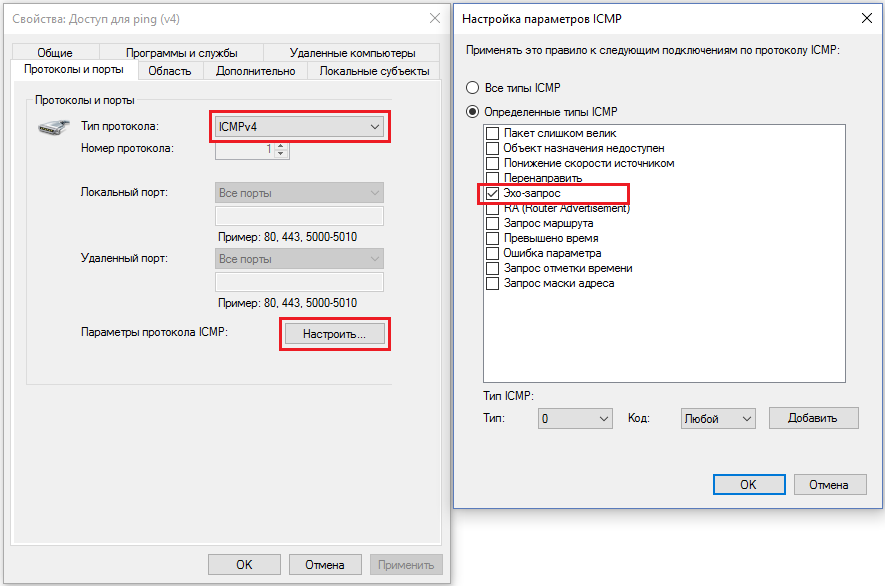

Для него необходимо добавить правило по типу «Настраиваемое», все оставлять по умолчанию, только протокол выбрать ICMPv4 и внизу нажать «Настроить», где поставить галочку только рядом с «Эхо-запрос». Теперь ping и tracert будут работать. Для IPv6 повторить, но уже с протоколом ICMPv6. Если правило уже создано, но необходимо что-то в нем изменить, это легко можно сделать, выбрав нужное правило в списке и зайдя в его свойства. На вкладках можно все настроить на любой вкус — привязать службу к определенному exe, ограничить программу в портах и т.д.

Скриншот

Свойства уже созданного правила для ping

Обновив систему с Windows 8.1 до Windows 10, я не мог создать работоспособное правило для OneDrive. Вроде бы простое правило для %USERPROFILE%AppDataLocalMicrosoftOneDriveOneDrive.exe и все должно работать. Но, потратив несколько месяцев, я пришел к тому, что, оказывается, надо было прописывать прямой путь C:UsersProfileNameAppDataLocalMicrosoftOneDriveOneDrive.exe , хотя в предыдущих ОС того же семейства все благополучно работало и с первым вариантом (загадка?).

Накопленный опыт и PowerShell

Список правил, накопленный за N-ое время, я представлю в виде команд для PowerShell — легче автоматизировать. Чтобы можно было запустить в PowerShell скрипт на исполнение, необходимо дать на это разрешение для неподписанных скриптов в системе (для параноиков можно потом вернуть на место):

Set-ExecutionPolicy Unrestricted Set-ExecutionPolicy Default # Отмена

Блокировка всех исходящих соединений брандмауэром выглядит так:

Set-NetFirewallProfile -All -DefaultOutboundAction Block

Команда для добавления правила для всех профилей и исходящего направления для explorer.exe — обновление плиток на Windows 8.1. Полагаю, что и на 10-ке используется:

New-NetFirewallRule -Program ‘C:Windowsexplorer.exe’ -Action Allow -Profile Any -DisplayName ‘Доступ для explorer.exe’ -Direction Outbound

Пусть у нас первая ячейка содержит название правила, а вторая ячейка хранит путь до программы. И у нас будет N таких двухячеечных строк — сколько штук правил. Все это будем хранить в $programs . Начнем с простого: Internet Explorer, Google Chrome, Tor Browser, Yandex.Browser, Notepad++, Visual Studio 2015, qBittorrent, HWMonitor, OneDrive, PowerShell, PowerShell ISE, Steam, CS GO, TeamViewer и так далее — все более-менее простые приложения, которым для выхода в сеть нужен доступ из 1-2 файлов exe.

Заполнение таблицы $programs

# $env — системные переменные %USERPROFILE%, %SystemRoot% и т.д. $programs = (‘Доступ для Internet Explorer (x86)’, ($+’Internet Exploreriexplore.exe’)), (‘Доступ для Internet Explorer’, ($env:ProgramFiles+’Internet Exploreriexplore.exe’)), (‘Доступ для Google Chrome’, ($+’GoogleChromeApplicationchrome.exe’)), (‘Доступ для Google Update’, ($+’GoogleUpdateGoogleUpdate.exe’)), (‘Доступ для Tor Browser’, ($env:USERPROFILE+’AppDataLocalTor BrowserBrowserfirefox.exe’)), (‘Доступ для Tor Browser updater’, ($env:USERPROFILE+’AppDataLocalTor BrowserBrowserupdater.exe’)), (‘Доступ для Yandex.Browser’, ($env:USERPROFILE+’AppDataLocalYandexYandexBrowserApplicationbrowser.exe’)), (‘Доступ для Notepad++ (GUP)’, ($+’Notepad++updaterGUP.exe’)), (‘Доступ для Visual Studio 2015′, ($+’Microsoft Visual Studio 14.0Common7IDEdevenv.exe’)), (‘Доступ для Blend (Visual Studio)’, ($+’Microsoft Visual Studio 14.0Common7IDEBlend.exe’)), (‘Доступ для qBittorrent’, ($+’qBittorrentqbittorrent.exe’)), (‘Доступ для HWMonitor’, ($env:ProgramFiles+’CPUIDHWMonitorHWMonitor.exe’)), (‘Доступ для OneDrive’, ($env:USERPROFILE+’AppDataLocalMicrosoftOneDriveOneDrive.exe’)), (‘Доступ для PowerShell (выключить для безопасности)’, ($env:SystemRoot+’System32WindowsPowerShellv1.0powershell.exe’)), (‘Доступ для PowerShell ISE (выключить для безопасности)’, ($env:SystemRoot+’System32WindowsPowerShellv1.0powershell_ise.exe’)), (‘Доступ для Steam’, ($+’SteamSteam.exe’)), (‘Доступ для steamwebhelper’, ($+’Steambinsteamwebhelper.exe’)), (‘Доступ для Steam CS GO’, (‘D:GamesSteamLibrarysteamappscommonCounter-Strike Global Offensivecsgo.exe’)), (‘Доступ для TeamViewer’, ($+’TeamViewerTeamViewer.exe’)), (‘Доступ для TeamViewer_Service’, ($+’TeamViewerTeamViewer_Service.exe’))

Также в табличку можно при желании добавить хитрый Avast (ему еще нужна служба) и Firefox (+служба).

Добавляем в $programs

(‘Доступ для AvastUI+’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastUI.exe’)), (‘Доступ для AvastSvc’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastSvc.exe’)), (‘Доступ для Avast планировщик (AvastEmUpdate)’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastEmUpdate.exe’)), (‘Доступ для Avast обновления (instup)’, ($env:ProgramFiles+’AVAST SoftwareAvastsetupinstup.exe’)), (‘Доступ для Mozilla Firefox’, ($+’Mozilla Firefoxfirefox.exe’))

Все строки таблицы будем обрабатывать поштучно следующим образом:

foreach($prog in $programs) < try < New-NetFirewallRule -Program $prog[1] -Action Allow -Profile Any -DisplayName $prog[0] -Direction Outbound Write-Host ‘Успех: ‘$prog[0] >catch < Write-Host ‘Ошибка: ‘$prog[0] >Write-Host >

Кроме этого необходимо разобраться с нестандартными правилами и службами. Например, центр обновления работает через svchost.exe по протоколу TCP через порты 80 и 443. А магазин приложений использует для обновления отдельную службу WSService. Помимо этого не забываем про пинг и службы для нужных приложений:

try < $i = ‘Доступ для Windows Update/Modern Apps’ New-NetFirewallRule -Program ($env:SystemRoot+’System32svchost.exe’) -Protocol TCP -RemotePort 80, 443 -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для Avast (служба)’ New-NetFirewallRule -Service ‘avast! Antivirus’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для Mozilla Maintenance Service’ New-NetFirewallRule -Service ‘MozillaMaintenance’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для ping (v4)’ New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv4 -IcmpType 8 -Direction Outbound $i = ‘Доступ для ping (v6)’ New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv6 -IcmpType 8 -Direction Outbound $i = ‘Доступ для Службы Магазина Windows’ New-NetFirewallRule -Service ‘WSService’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound # На редкие исключения, когда огненную стену надо приопустить (при установке программ, например) $i = ‘Доступ для Частного профиля (выключить)’ New-NetFirewallRule -Enabled False -Action Allow -Profile Private -DisplayName $i -Direction Outbound Write-Host ‘Успех при применении особых правил’ >catch < Write-Host ‘Ошибка при применении особых правил на шаге:’ $i >Write-Host

Вот и, пожалуй, все. На этом повествование можно заканчивать. Передаю инициативу теперь в ваши руки, дерзайте! Надеюсь, Вы узнали что-то новое или хотя бы вспомнили хорошо забытое старое. Итоговый скрипт (.ps1) можно обнаружить под спойлером ниже.

Итоговый скрипт

Set-NetFirewallProfile -All -DefaultOutboundAction Block $programs = (‘Доступ для Internet Explorer (x86)’, ($+’Internet Exploreriexplore.exe’)), (‘Доступ для Internet Explorer’, ($env:ProgramFiles+’Internet Exploreriexplore.exe’)), (‘Доступ для Google Chrome’, ($+’GoogleChromeApplicationchrome.exe’)), (‘Доступ для Google Update’, ($+’GoogleUpdateGoogleUpdate.exe’)), (‘Доступ для Tor Browser’, ($env:USERPROFILE+’AppDataLocalTor BrowserBrowserfirefox.exe’)), (‘Доступ для Tor Browser updater’, ($env:USERPROFILE+’AppDataLocalTor BrowserBrowserupdater.exe’)), (‘Доступ для Yandex.Browser’, ($env:USERPROFILE+’AppDataLocalYandexYandexBrowserApplicationbrowser.exe’)), (‘Доступ для Notepad++ (GUP)’, ($+’Notepad++updaterGUP.exe’)), (‘Доступ для Visual Studio 2015′, ($+’Microsoft Visual Studio 14.0Common7IDEdevenv.exe’)), (‘Доступ для Blend (Visual Studio)’, ($+’Microsoft Visual Studio 14.0Common7IDEBlend.exe’)), (‘Доступ для qBittorrent’, ($+’qBittorrentqbittorrent.exe’)), (‘Доступ для HWMonitor’, ($env:ProgramFiles+’CPUIDHWMonitorHWMonitor.exe’)), (‘Доступ для OneDrive’, ($env:USERPROFILE+’AppDataLocalMicrosoftOneDriveOneDrive.exe’)), (‘Доступ для PowerShell (выключить для безопасности)’, ($env:SystemRoot+’System32WindowsPowerShellv1.0powershell.exe’)), (‘Доступ для PowerShell ISE (выключить для безопасности)’, ($env:SystemRoot+’System32WindowsPowerShellv1.0powershell_ise.exe’)), (‘Доступ для Steam’, ($+’SteamSteam.exe’)), (‘Доступ для steamwebhelper’, ($+’Steambinsteamwebhelper.exe’)), (‘Доступ для Steam CS GO’, (‘D:GamesSteamLibrarysteamappscommonCounter-Strike Global Offensivecsgo.exe’)), (‘Доступ для TeamViewer’, ($+’TeamViewerTeamViewer.exe’)), (‘Доступ для TeamViewer_Service’, ($+’TeamViewerTeamViewer_Service.exe’)), (‘Доступ для explorer.exe’, ($env:SystemRoot+’explorer.exe’)), (‘Доступ для AvastUI+’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastUI.exe’)), (‘Доступ для AvastSvc’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastSvc.exe’)), (‘Доступ для Avast планировщик (AvastEmUpdate)’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastEmUpdate.exe’)), (‘Доступ для Avast обновления (instup)’, ($env:ProgramFiles+’AVAST SoftwareAvastsetupinstup.exe’)), (‘Доступ для Mozilla Firefox’, ($+’Mozilla Firefoxfirefox.exe’)) foreach($prog in $programs) < try < New-NetFirewallRule -Program $prog[1] -Action Allow -Profile Any -DisplayName $prog[0] -Direction Outbound Write-Host ‘Успех: ‘$prog[0] >catch < Write-Host ‘Ошибка: ‘$prog[0] >Write-Host > try < $i = ‘Доступ для Windows Update/Modern Apps’ New-NetFirewallRule -Program ($env:SystemRoot+’System32svchost.exe’) -Protocol TCP -RemotePort 80, 443 -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для Avast (служба)’ New-NetFirewallRule -Service ‘avast! Antivirus’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для Mozilla Maintenance Service’ New-NetFirewallRule -Service ‘MozillaMaintenance’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для ping (v4)’ New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv4 -IcmpType 8 -Direction Outbound $i = ‘Доступ для ping (v6)’ New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv6 -IcmpType 8 -Direction Outbound $i = ‘Доступ для Службы Магазина Windows’ New-NetFirewallRule -Service ‘WSService’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound # На редкие исключения, когда огненную стену надо приопустить (при установке программ, например) $i = ‘Доступ для Частного профиля (выключить)’ New-NetFirewallRule -Enabled False -Action Allow -Profile Private -DisplayName $i -Direction Outbound Write-Host ‘Успех при применении особых правил’ >catch < Write-Host ‘Ошибка при применении особых правил на шаге:’ $i >Write-Host

Источник: habr.com

Как отключить брандмауэр Windows 7?

Немецкое слово брандмауэр (нем. Brandmauer, от Brand — пожар и Mauer — стена) плотно вошло в обиход пользователей операционной системы Windows.

Дело в том, что изначально этим термином обозначалась глухая стена здания, выполненная из несгораемых материалов, цель которой — воспрепятствовать распространению пожара и локализация очага возгорания.

Содержание:

- Отключение брандмауэра Windows 7

- Включение брандмауэра Windows 7

- Отключение службы брандмауэра Windows 7

- Работа со списком разрешенных подключений

Также часто можно встретить название межсетевой экран или фаервол (англ. Firewall, от Fire — пожар и Wall — стена).

Такой термин неслучайно выбран для программы, цель которой — воспрепятствовать несанкционированному доступу к компьютеру из локальной сети или сети Интернет, а также ограничить произвольный, неподконтрольный доступ программ установленных на ПК к внешней сети.

Начиная с версии MS Windows XP SP2 и выше, т.е. Windows Vista, Windows 7, Windows 8 — все ОС содержат брандмауэр, который включен в систему по умолчанию.

Отключение брандмауэра Windows 7

Иногда, для решения некоторых задач возникает потребность в отключении этого сервиса.

Важно: никогда не выключайте брандмауэр на совсем, т.к. система становится уязвимой для хакерских атак.

Далее, мы рассмотрим пример отключения и включения брандмауэра Windows 7.

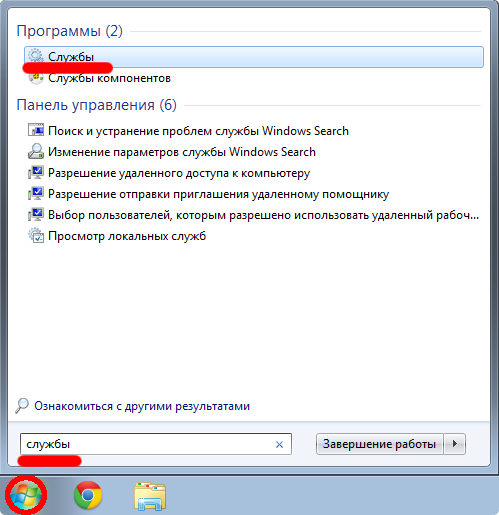

Нажимаем «Пуск». В поле «Найти программы и файлы» пишем «брандмауэр» (без кавычек).

Нас интересует пункт меню «Брандмауэр Windows», выбираем его.

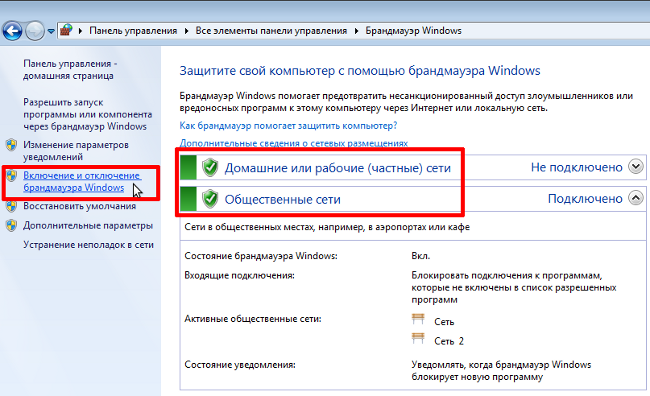

Обратите внимание на зеленые индикаторы, которые свидетельствуют, что брандмауэр включен. Для отключения следует выбрать пункт «Включение и отключение брандмауэра Windows».

Перед нами панель настройки параметров для каждого типа сети.

Для изменения настроек ставим переключатель в положение «Отключить брандмауэр Windows» и нажимаем «ОК».

После отключения индикация меняется на красную, предупреждая пользователя об угрозе системе.

Также всплывает сообщение, в нижнем правом углу дисплея, в котором система предлагает включить брандмауэр.

Включение брандмауэра Windows 7

Для включения программы следует проделать аналогичную последовательность действий, переместив переключатель в положение «Включение брандмауэра Windows», после чего нажать «ОК».

Если все сделано правильно, после включения брандмауэра индикаторы изменятся на зеленые.

Отключение службы брандмауэра Windows 7

Помимо отключения непосредственно брандмауэра следует отключить также и службу брандмауэра.

Важно: после отключения службы брандмауэра, операционная система или сторонние программы могут работать не корректно.

Для отключения службы брандмауэра, нажимаем «Пуск», в поле «Найти программы и файлы» пишем «службы» (без кавычек) и переходим в данное меню.

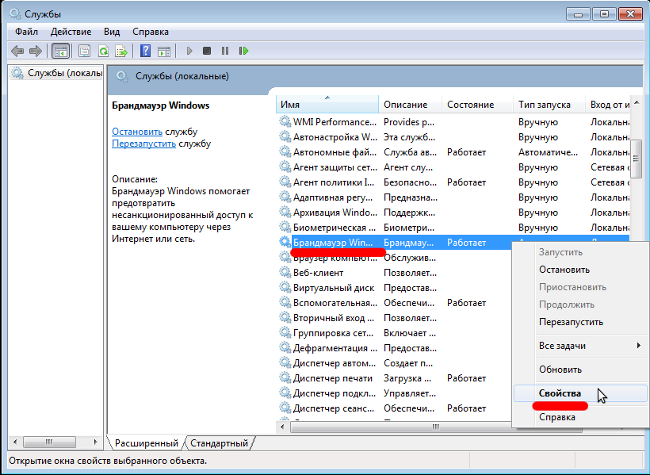

В открывшемся окне мы увидим все службы, которые задействованы в системе.

Ищем службу «Брандмауэр Windows», нажимаем на службе правой кнопкой мыши и выбираем пункт контекстного меню «Свойства».

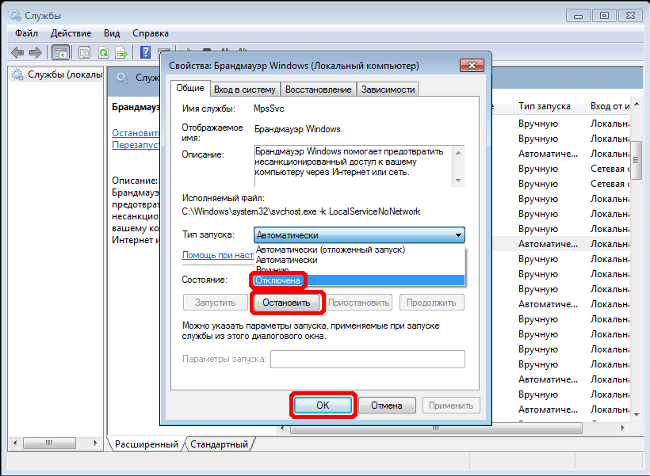

В открывшемся меню, во вкладке «Общие», в пункте «Тип запуска» выбираем «Отключена». Далее нажимаем «Остановить» и клавишу «ОК».

После этого брандмауэр Windows будет полностью отключен.

Для включения необходимо повторить все вышеперечисленные действия, но в пункте «Тип запуска» выбрать «Автоматически», далее нажать «Запустить» и клавишу «ОК».

Важно: для корректного отключения брандмауэра сначала необходимо отключить службу брандмауэра, а потом сам брандмауэр. Включать необходимо в обратном порядке, сначала службу брандмауэра потом сам брандмауэр.

Работа со списком разрешенных подключений

Чтобы сохранить безопасность системы, мы все же рекомендуем не отключать брандмауэр, а создать правило для приложения, которое им блокируется.

Рассмотрим добавление в список разрешенных входящих подключений программы Skype.

Заходим в панель управления брандмауэром и выбираем пункт «Дополнительные параметры».

В левой колонке выбираем «Правила для входящих подключений», а в правой «Создать правило».

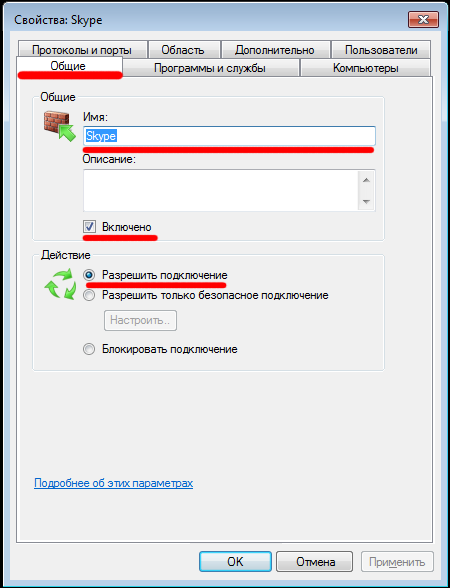

Во вкладке «Общие», в поле «Имя» пишем название правила, название может быть любое, но оно должно быть прежде всего понятно вам. Это поле является обязательным для заполнения.

В нашем случае, если мы разрешаем соединение для Skype, то в поле имя мы пишем название программы, которой разрешаем доступ.

Поле «Описание», как следует из его названия, нужно для того, чтобы при необходимости дать короткое описание правила.

Поле является необязательным, поэтому его можно оставить пустым.

Далее, ставим галочку в поле «Включено», таким образом мы подтверждаем, что следует включить правило после окончания настройки и нажатия клавиши «ОК».

Если правило потеряет свою актуальность, нет необходимости его удалять, достаточно будет снять галочку в поле «Включено».

Далее выбираем «Разрешить подключение». После этого переходим в следующую вкладку «Программы и службы».

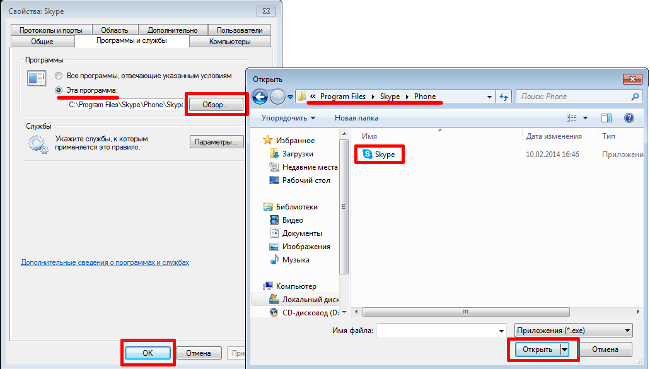

На этой вкладке мы должны указать путь к программе. Как правило, все программы лежат на системном диске (Диск С), в папке Program Files и программа Skype не исключение.

Ставим переключатель в положение «Эта программа», нажимаем «Обзор» заходим по пути: C:Program FilesSkypePhone выбираем файл программы Skype.exe и жмем «Открыть».

После того, как программа добавлена нажимаем «ОК» для включения правила.

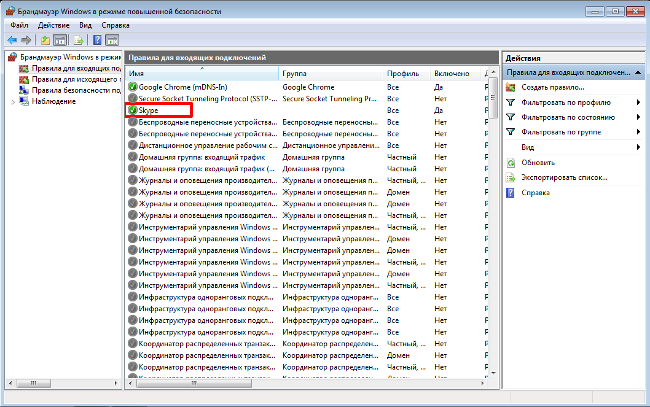

После создания правила его можно увидеть в списке правил для входящих подключений:

Обратите внимание, что зеленый индикатор свидетельствует о том, что подключение разрешено (разрешающие правило), красный, что подключение запрещено (запрещающее правило), а серый, что правило не активно.

Как отключить брандмауэр Windows 7

Видео о брандмауэре Windows 7 и о том, как его отключить и включить. Здесь вы продолжите знакомство с Панелью управления Windows 7.

Богдан Вязовский

«Мы живем в обществе, где технологии являются очень важной частью бизнеса, нашей повседневной жизни. И все технологии начинаются с искр в чьей-то голове. Идея чего-то, чего раньше не существовало, но однажды будет изобретено, может изменить все. И эта деятельность, как правило, не очень хорошо поддерживается»

Источник: geek-nose.com