Набор для управления, наблюдения, бэкапа и диагностики Windows Server, который облегчит работу системных администраторов, опубликовал сайт proglib.io.

1. Wireshark и Microsoft Message Analyzer

Утилита отслеживания сетевого потока данных. Она работает с основными протоколами, имеет чистый интерфейс на GTK и мощную систему фильтров. Программа работает на Linux, Solaris, FreeBSD, NetBSD, OpenBSD, Mac OS X и Windows. Wireshark показывает подробности сетевых данных. Выявляйте с помощью программы разные проблемы сети.

Microsoft Message Analyzer захватывает, отображает и анализирует сетевые данные. Изюминка программы – отслеживание системных вызовов, что позволяет сопоставлять поведение установленных приложений с тем, что творится в сети.

Основная настрока Windows Server 2022

Программа подходит для следующих случаев:

- Снимки для анализа безопасности. Захватывайте и сохраняйте данные в сетевом сегменте для нахождения вероятных угроз.

- Диагностика проблем приложений. Программы вроде Скайпа используют разные порты и протоколы. Когда сервер теряет связь с клиентами, создайте снимки попыток соединений в Message Analyzer и определите возможные помехи.

- Диагностика сети и настроек файрвола. Захватывайте данные между машинами. Хост не получает ожидаемого ответа? Определите, где прерывается связь, и не мешает ли файрвол.

2. Clonezilla

Clonezilla – бесплатный open source инструмент, клонирует диски и виртуальные разделы. Поддерживает системные бэкапы и аварийное восстановление. Доступно два варианта программы: live-версия для одной машины и SE для серверов и больших деплоев.

Сохраняйте резервные копии на внешний USB-диск. Clonezilla поддерживает файловые системы FAT, NTFS, ext2, ext3, ext4, reiserfs, reiser4, XFS, JFS, JFS, VMFS и HFS +. Она идеальна для одноразовых бэкапов. Единственный минус – Clonezilla не различает программный RAID и разбивает его на отдельные устройства.

Версия SE поможет, когда на множестве одинаковых машин отсутствует ОС. Установите операционную систему и нужное ПО на один ПК, сделайте снимок, а затем деплой на остальные машины по сети. Вдобавок Clonezilla SE бэкапит ночью или в любое другое время.

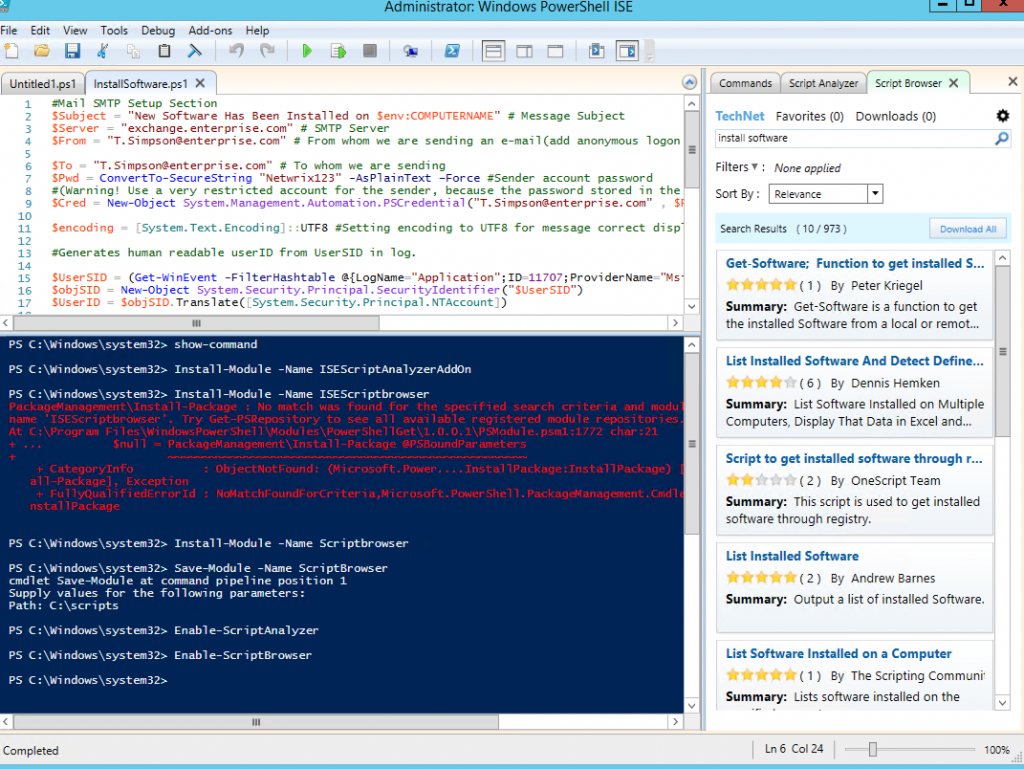

3. PowerShell ISE и его аддоны

Это интерактивная оболочка на .NET Framework. Пригодна для автоматизации и управления процессами, а также понимает команды cmd.

Внешним видом и функциональностью PowerShell похож на cmd. Надстройка Script Browserпозволит вам найти нужные сценарии на TechNet.

#4. Базовая настройка Windows Server 2019.

Ещё один полезный аддон – это Script Analyzer. Он автоматически анализирует скрипты и предлагает изменения.

Установите с помощью следующих команд:

Install-Module -Name Scriptbrowser

Install-Module -Name ISEScriptAnalyzerAddOn

Enable-ScriptBrowser

Enable-ScriptAnalyzer

4. RSAT для Windows 10

Инструменты удалённого управления сервера или RSAT предоставляют администраторам доступ к Windows Server и Active Directory. Он включает в себя:

- Управление сервером.

- Консоль MMC.

- Hyper-V.

- Командлеты PowerShell.

- Инструменты командной строки.

RSAT переносит утилиты администрирования на обычный десктоп. Нет необходимости использовать удалённый рабочий стол. Это повышает безопасность управления Windows Server.

5. Инструменты Sysinternals

Набор пригодится для диагностики проблем и выявления уязвимостей компьютеров под управлением Windows. В шести категориях около 40 утилит:

- работа с файлами и дисками

- сетевые программы

- процессы

- безопасность

- информация о системе

- разное

System Monitor

Установите эту службу на любой ПК с Windows. Sysmon расширяет функции логирования. Он записывает в журнал событий информацию о создании файлов, удалении процессов и сетевых соединениях.

Служба увеличивает количество событий в логе на серверах или десктопах.

AccessChk

Инструмент определяет разрешения групп и пользователей для следующих ресурсов:

- Файлы.

- Директории.

- Реестр.

- Глобальные объекты.

- Службы Windows.

Уязвимости возникают из-за неправильных разрешений доступа.

Autoruns

Узнайте, какие программы запускаются после загрузки и при входе. Утилита отображает все запуски из папок Startup, Run, RunOnce, а также из ключей реестра. Autoruns предоставляет информацию о расширениях оболочки проводника, установленных панелях инструментов, вспомогательных объектах браузера, об автоматическом запуске служб и уведомлениях Winlogon.

Process Explorer

Он позволяет просматривать файлы и пути выполнения процессов. Инструмент показывает производительность ЦП, использование памяти и обрабатывает цифровые подписи.

Process Explorer работает как альтернатива диспетчеру задач. Он отображает потребление ресурсов, включая память, дескрипторы, объекты и потоки. Замораживайте и уничтожайте выполняющиеся программы с помощью PE. Используйте интеграцию с VirusTotal для поиска опасного кода.

Process Monitor

Инструмент содержит информацию о системных файлах, реестре, процессах и потоках. Настройте его на снятие данных активности.

Возможности Process Monitor:

- Захватывайте информацию процессов: путь, команды, ID пользователя и сессии, а также нагрузку на сеть.

- Подробности служб, утилизация файлов.

- Определяйте ключи реестра с данными приложений.

- Логирование событий.

- Логи операций при загрузке.

- Фильтры поиска.

6. 7-zip

Open source инструмент обладает малым размером и поддерживает различные алгоритмы сжатия. Работает со всеми распространёнными архивами: zip, rar, Gzip, bzip2, xz, tar и WIM. Имеет проприетарный формат 7z с алгоритмом сжатия LZMA. Программа доступна из консоли с помощью команды p7zip или через графический интерфейс.

Поддерживает интеграцию в проводник и шифрует zip-архивы с помощью AES 256. Скрывайте названия содержимого в архиве формата 7z.

7. Notepad ++

Notepad ++ – крутой текстовый редактор. Подходит для работы с кодом. В нём есть подсветка синтаксиса и поддержка регулярных выражений в поиске. Но главное – быстрое время отклика при открытии больших файлов. Редактор поможет сисадминам исследовать длинные логи.

Настройте интерфейс под себя и скройте всё ненужное. Устанавливайте горячие клавиши и функции меню. Notepad++ поддерживает вкладки – работайте с несколькими файлами в одном окне. Другие фичи:

- автоматическое сохранение

- поиск и замена регулярным выражением

- макросы

- множественное редактирование

- разделение экрана и синхронизация прокрутки

- строковые операции, включая сортировку, преобразование регистров и удаление лишних пробелов

8. Netwrix Account Lockout Examiner

Бесплатная утилита оповещает IT-администраторов о блокировке учётных записей AD. Она помогает установить причину для быстрого восстановления нормальных операций. В службу поддержки поступает уведомление со ссылкой на подробности. Выбирайте оповещения для определённых пользователей.

Критические для бизнеса приложения используют служебные учётные записи. Инструмент оповещает администраторов после блокировки для минимизации влияния на бизнес.

9. Process Hacker

Хотите навороченный Task Manager, который опережает даже аналог от Sysinternals:

- Фишка PH – уведомления о запуске, установке служб и драйверов. Когда устанавливается программа, вы получаете сводку о запускаемых процессах.

- Главное окно похоже на аналог в Process Explorer, но в отличие от PE, который разбивает информацию, PH позволяет открывать вкладки кликами по диаграммам в главном окне. PHпоказывает имя процессора, общее количество физической памяти.

- Он помечает процессы разными цветами в зависимости от типа.

- Доступен поиск по ключевым словам.

- Network и Disk – две полезные вкладки с соответствующей информацией о процессах.

Эти функции делают Process Hacker одним из топовых бесплатных инструментов для сисадминов.

10. PuTTy

PuTTY – лёгкий и быстрый эмулятор терминала. Он поддерживает протоколы SSH, SCP и rlogin. Доступен для разнообразных ОС, включая Windows и Linux. Поддерживает различные варианты удалённого терминала.

PuTTY позволяет контролировать пользователей с помощью шифрования SHH, 3DES, Arcfour, Blowfish, DES или аутентификацией по открытым ключам. Программа поддерживает IPv6.

В PuTTY есть клиенты SCP и SFTP для командной строки ( pscp и psftp ). А также plink – консольная утилита для не интерактивных сессий. PuTTY – программа для удалённой настройки роутеров, коммутаторов и серверов.

Источник: techrocks.ru

Управление VDS-сервером под Windows: какие варианты?

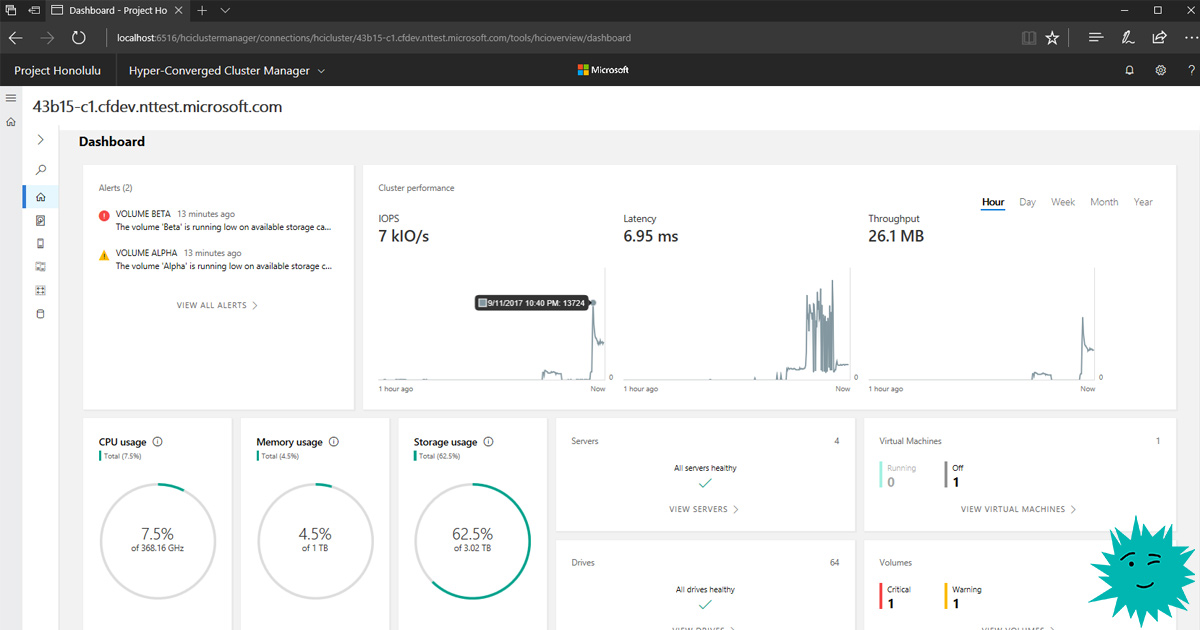

Во время ранней разработки набор инструментов Windows Admin Center носил название «Проект Гонолулу» (Project Honolulu)

В рамках услуги VDS (Virtual Dedicated Server) клиент получает виртуальный выделенный сервер с максимальными привилегиями. На него можно поставить любую ОС со своего образа или воспользоваться готовым образом в панели управления.

Предположим, пользователь выбрал Windows Server в полной комплектации или поставил образ усечённой версии Windows Server Core, которая занимает примерно на 500 МБ меньше оперативной памяти, чем полная версия Windows Server. Давайте посмотрим, какие инструменты нужны для управления таким сервером.

Теоретически, у нас есть несколько способов управления VDS под Windows Server:

- PowerShell;

- Sconfig;

- Remote Server Administration Tools (RSAT);

- Windows Admin Center.

Средства удалённого администрирования сервера (RSAT)

Установка на Windows 10

Для удалённого управления сервером из-под Windows 10 используются средства удалённого администрирования сервера, в которые входят:

- диспетчер сервера;

- оснастки консоли управления (MMC);

- консоли;

- командлеты и поставщики Windows PowerShell;

- программы командной строки для управления ролями и компонентами в Windows Server.

Начиная с обновления Windows 10 за октябрь 2018 г., средства удалённого администрирования входят в состав набора компонентов по запросу непосредственно в Windows 10. Теперь, вместо скачивания пакета, можно перейти на страницу «Управление дополнительными компонентами» в разделе «Параметры» и щёлкнуть «Добавить компонент», чтобы просмотреть список доступных средств.

Средства удалённого администрирования сервера можно установить только на версиях Professional или Enterprise операционной системы. Этих инструментов нет в версиях Home или Standard. Вот полный список компонентов RSAT в Windows 10:

- RSAT: модуль реплики хранилища для PowerShell

- RSAT: средства служб сертификации Active Directory

- RSAT: средства активации корпоративных лицензий

- RSAT: средства служб удалённых столов

- RSAT: средства управления групповыми политиками

- Средства удалённого администрирования серверов: диспетчер серверов

- Средства удалённого администрирования серверов: модуль анализа системы для Windows PowerShell

- Средства удалённого администрирования серверов: клиент управления IP-адресами (IPAM)

- Средства удалённого администрирования серверов: служебные программы для администрирования шифрования диска BitLocker

- Средства удалённого администрирования серверов: средства DHCP-сервера

- Средства удалённого администрирования серверов: средства DNS-сервера

- Средства удалённого администрирования серверов: средства LLDP для использования моста центра обработки данных

- Средства удалённого администрирования серверов: средства обработки сетевой нагрузки

- Средства удалённого администрирования серверов: средства доменных служб Active Directory и служб облегчённого доступа к каталогам

- Средства удалённого администрирования серверов: средства отказоустойчивой кластеризации

- Средства удалённого администрирования серверов: средства служб Windows Server Update Services

- Средства удалённого администрирования серверов: средства управления сетевым контроллером

- Средства удалённого администрирования серверов: средства управления удалённым доступом

- Средства удалённого администрирования серверов: средства файловых служб

- Средства удалённого администрирования серверов: средства экранированных виртуальных машин

После установки средств удалённого администрирования сервера для Windows 10 в меню «Пуск» появляется папка «Администрирование».

В средствах удалённого администрирования сервера для Windows 10 все графические средства администрирования сервера, такие как оснастки MMC и диалоговые окна, доступны в меню «Инструменты» в консоли диспетчера сервера.

Большинство инструментов объединено с диспетчером сервера, поэтому удалённые серверы необходимо предварительно добавить в пул серверов диспетчера в меню «Инструменты».

Установка на Windows Server

На удалённых серверах должно быть включено удалённое управление Windows PowerShell и диспетчером сервера, чтобы ими можно было управлять с помощью средств удалённого администрирования сервера для Windows 10. Удалённое управление включено по умолчанию на серверах, работающих под управлением Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012.

Чтобы разрешить удалённое управление компьютером с помощью диспетчера сервера или Windows PowerShell, установите флажок «Включить удалённый доступ к этому серверу с других компьютеров». На панели задач Windows щёлкните «Диспетчер серверов», на начальном экране — «Диспетчер сервера», в области «Свойства» на странице «Локальные серверы» нужно щёлкнуть значение гиперссылки для свойства «Удалённое управление», и там будет нужный флажок.

Другой вариант, как включить удалённое управление на компьютере с Windows Server, это следующая команда:

Configure-SMremoting.exe-Enable

Просмотреть текущий параметр удалённого управления:

Configure-SMremoting.exe-Get

Хотя командлеты Windows PowerShell и средства администрирования командной строки не перечислены в консоли диспетчера сервера, они также установлены в составе средств удалённого администрирования. Например, открываем сеанс Windows PowerShell и запускаем командлет:

Get-Command -Module RDManagement

И видим список командлетов служб удалённых рабочих столов. Они теперь доступны для запуска на локальном компьютере.

Управлять удалёнными серверами можно также из-под Windows Server. Согласно проведённым тестам, в Windows Server 2012 и более поздних выпусках Windows Server диспетчер серверов можно использовать для управления до 100 серверами, настроенными на выполнение обычной рабочей нагрузки. Число серверов, которыми можно управлять, используя единую консоль диспетчера серверов, зависит от количества данных, запрашиваемых от управляемых серверов, а также от аппаратных и сетевых ресурсов, доступных на компьютере, на котором выполняется диспетчер серверов.

Диспетчер серверов нельзя использовать для управления более новыми выпусками операционной системы Windows Server. Например, диспетчер серверов под управлением Windows Server 2012 R2, Windows Server 2012, Windows 8.1 или Windows 8 нельзя использовать для управления серверами под управлением Windows Server 2016.

Диспетчер серверов позволяет добавлять серверы для управления в диалоговом окне «Добавление серверов» тремя способами.

- Домен Active Directory Services добавляет серверы для управления Active Directory, находящиеся в том же домене, что и локальный компьютер.

- «Запись службы доменных имён» (DNS) — поиск серверов для управления по имени или IP-адресу компьютера.

- «Импорт нескольких серверов». Укажите несколько серверов для импорта в файл, содержащий серверы, перечисленные по имени или IP-адресу компьютера.

Windows Admin Center (WAC)

Кроме стандартных инструментов, Microsoft также предлагает Windows Admin Center (WAC) — это новое средство администрирования серверов. Оно устанавливается локально в инфраструктуре и позволяет администрировать локальные и облачные инстансы Windows Server, компьютеры Windows 10, кластеры и гиперконвергентную инфраструктуру.

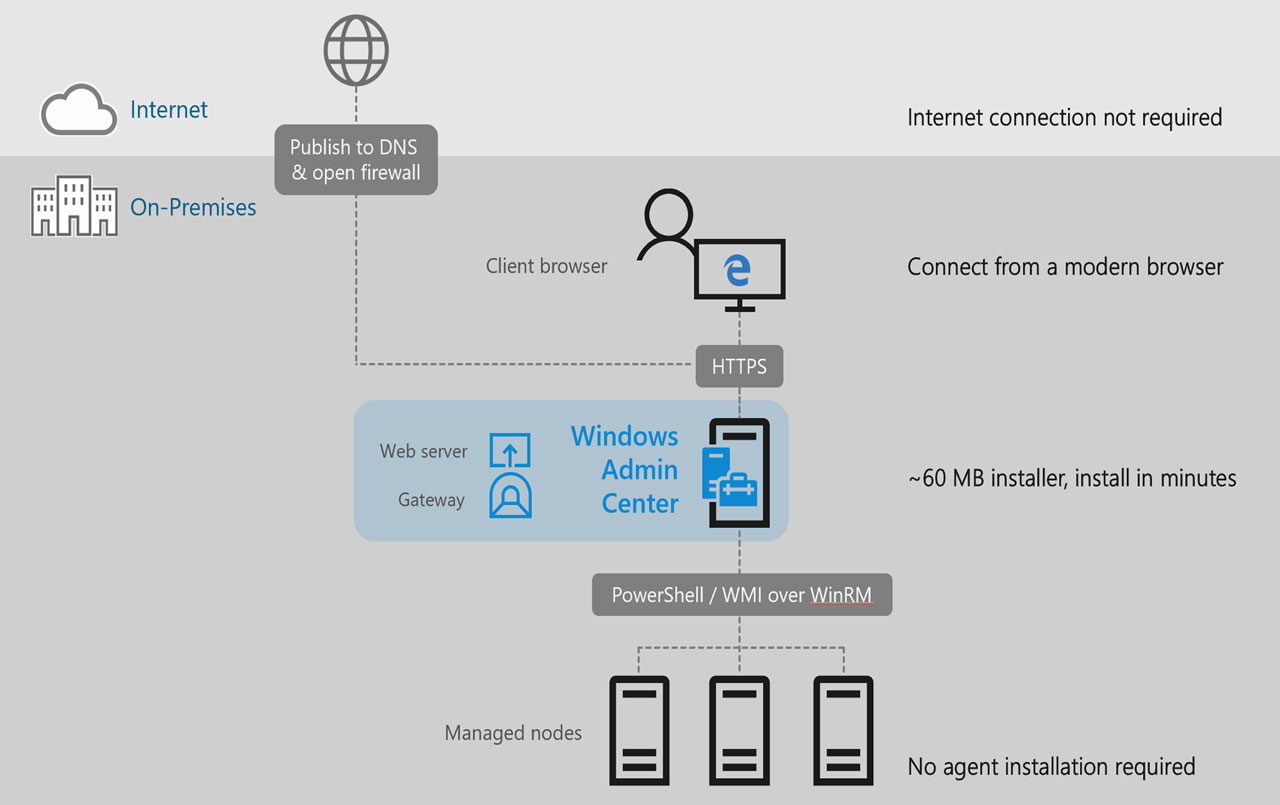

Для выполнения задач используются технологии удалённого управления WinRM, WMI и скрипты PowerShell. На сегодняшний день WAC дополняет, а не заменяет существующие средства администрирования. По мнению некоторых экспертов, использование веб-приложения вместо доступа к удалённому рабочему столу для администрирования — это ещё и правильная стратегия для обеспечения безопасности.

Так или иначе, но Windows Admin Center не входит в состав операционной системы, поэтому устанавливается отдельно. Его нужно скачать с сайта Microsoft.

По сути, Windows Admin Center объединяет привычные инструменты RSAT и диспетчера серверов в едином веб-интерфейсе.

Windows Admin Center запускается в браузере и управляет Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows 10, Azure Stack HCI и другими версиями через шлюз Windows Admin Center, установленный в Windows Server или присоединенной к домену Windows 10. Шлюз управляет серверами с помощью удалённой оболочки PowerShell и WMI через WinRM. Вот как выглядит вся эта схема:

Шлюз Windows Admin Center позволяет безопасно подключиться к серверам и управлять ими из любого места через браузер.

В состав диспетчера управления серверами в Windows Admin Center входят следующие функции:

- отображение ресурсов и их использования;

- управление сертификатами;

- управление устройствами;

- просмотр событий;

- проводник;

- управление брандмауэром;

- управление установленными приложениями;

- настройка локальных пользователей и групп;

- параметры сети;

- просмотр и завершение процессов, а также создание дампов процессов;

- изменение реестра;

- управление запланированными задачами;

- управление службами Windows;

- включение и отключение ролей и компонентов;

- управление виртуальными машинами Hyper-V и виртуальными коммутаторами;

- управление хранилищем;

- управление репликой хранилища;

- управление обновлениями Windows;

- консоль PowerShell;

- подключение к удалённому рабочему столу.

Windows Admin Center можно установить на Windows Server или на Windows 10 для управления удалёнными серверами.

WAC+RSAT и будущее

WAC даёт доступ управлению файлами, дисками и устройствами, а также редактированию реестра — все эти функции отсутствуют у RSAT, а управление дисками и устройствами в RSAT возможно только при наличии графического интерфейса.

С другой стороны, средства удалённого доступа RSAT дают нам полный контроль за ролями на сервере, в то время как WAC в этом плане практически бесполезен.

Таким образом, можно сделать вывод, что для полноценного управления удалённым сервером сейчас нужна связка WAC + RSAT. Но Microsoft продолжает разработку Windows Admin Center как единственного графического интерфейса управления для Windows Server 2019 с интеграцией сюда полного функционала «Менеджера серверов» и оснастки консоли управления (MMC).

Windows Admin Center сейчас распространяется бесплатно как дополнительное программное обеспечение, но похоже на то, что Microsoft в будущем видит его как основной инструмент управления сервером. Вполне возможно, что через пару лет WAC будет включён в состав Windows Server, как сейчас включены средства RSAT.

На правах рекламы

VDSina предоставляет возможность заказать виртуальный сервер на Windows. Используем исключительно новейшее оборудование, лучшую в своём роде панель управления серверами собственной разработки и одни из лучших дата-центров в России и ЕС. Лицензия Windows Server 2012, 2016 или 2019 входит в стоимость на тарифе с 4 ГБ ОЗУ или выше. Поспешите заказать!

- VDS

- Windows Server

- диспетчер серверов

- Remote Server Administration Tools

- удалённое администрирование

- RSAT

- Windows Admin Center

- Блог компании VDSina.ru

- Хостинг

- Системное администрирование

- Серверное администрирование

Источник: habr.com

Установка и настройка терминального сервера на Windows Server

Обновлено: 22.03.2023 Опубликовано: 19.09.2017

Что такое терминальный сервер. Инструкция разбита на 6 шагов. Первых 3 представляют стандартные действия для настройки терминального сервера. Остальные являются профессиональными советами, которые помогут создать надежную и профессиональную инфраструктуру для сервера терминалов. В качестве операционной системы используется Windows Server 2012 R2 / 2016.

Шаг 1. Выбор оборудования и подготовка сервера к работе

Выбор оборудования

- Процессор от Xeon E5.

- Памяти не менее 28 Гб (по 1 Гб на каждого пользователя + 4 для операционной системы + 4 запас — это чуть меньше 20%).

- Дисковую систему лучше построить на базе дисков SAS. Объем необходимо учесть индивидуально, так как это зависит от характера задач и методов их решения.

Также предлагаю для чтения статью Как выбрать сервер.

Подготовка сервера

Прежде чем начать установку операционной системы выполните следующее:

- Настройте отказоустойчивый RAID-массив (уровни 1, 5, 6 или 10, а также их комбинации). Данная настройка выполняется во встроенной утилите контроллера. Для ее запуска следуйте подсказкам на экране во время загрузки сервера.

- Подключите сервер к источнику бесперебойного питания (ИБП). Проверьте, что он работает. Отключите подачу питания на ИБП и убедитесь, что сервер продолжает работать.

Шаг 2. Установка Windows Server и базовая настройка системы

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные.

На это есть две основные причины:

- Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

- Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

Базовая настройка Windows Server

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Настраиваем статический IP-адрес;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Установка и настройка терминального сервера

Подготовка системы

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей IT-среде есть контроллер домена, просто присоединяем к нему наш сервер. В противном случае, устанавливаем на наш сервер роль контроллера.

Установка роли и компонентов

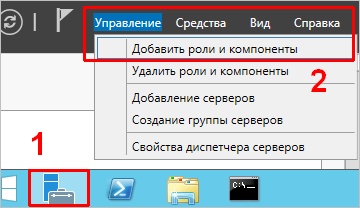

В панели быстрого запуска открываем Диспетчер серверов:

Кликаем Управление — Добавить роли и компоненты:

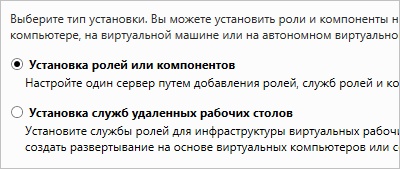

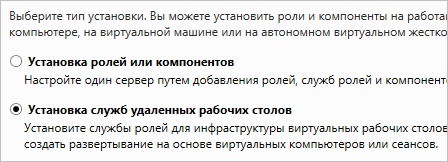

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

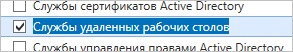

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

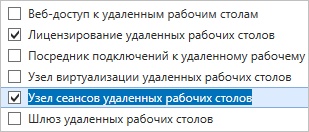

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

* при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ — возможность выбора терминальных приложений в браузере

- Посредник подключений — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации — для виртуализации приложений и запуска их через терминал.

- Шлюз — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

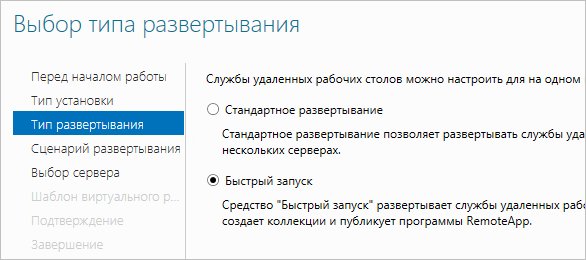

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

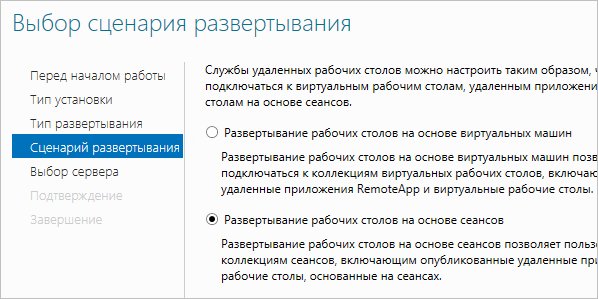

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

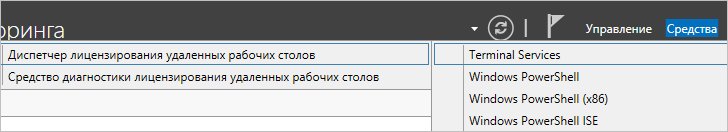

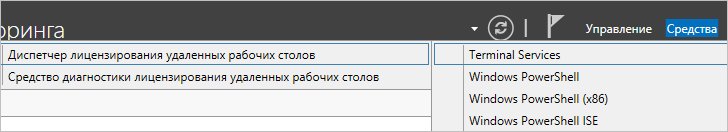

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

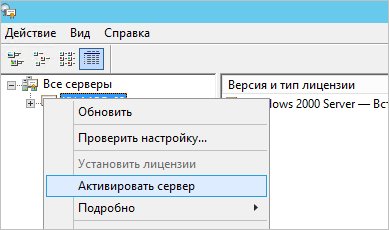

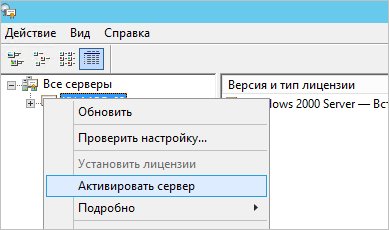

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

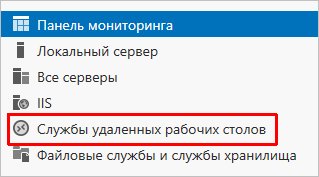

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

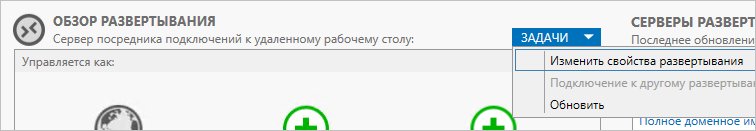

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

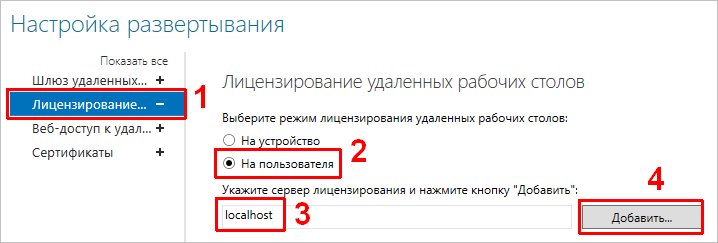

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и наживаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

В открывшемся окне нажимаем Далее — выбираем программу, по которой куплены лицензии, например, Enterprise Agreement — Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество — Далее — Готово.

Проверить статус лицензирования можно в диспетчере серверов: Средства — Terminal Services — Средство диагностики лицензирования удаленных рабочих столов.

Шаг 4. Тюнинг терминального сервера

Ограничение сессий

По умолчанию, пользователи удаленных рабочих столов могут находиться в системе в активном состоянии без ограничения. Это может привести к зависаниям или проблемам при повторном подключении. Для решения возможных проблем установите ограничения на терминальные сессии.

Анализатор соответствия рекомендациям

Для некоторых серверных ролей Windows (в частности, терминальных) существует база успешных конфигураций. Придерживаясь советам данной базы можно повысить надежность и стабильность системы.

Для сервера удаленных рабочих столов, как правило, необходимо выполнить следующие рекомендации:

1. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

2. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Теневые копии

Если подразумевается хранение ценной информации на терминальном сервере, стоит настроить возможность восстановления предыдущих версий файлов.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Ошибка 36888 (Source: schannel)

В журнале Windows может появляться ошибка «Возникло следующее неустранимое предупреждение: 10. Внутреннее состояние ошибки: 1203.» от источника Schannel и кодом 36888. Ее причину, однозначно, определить мне не удалось. Во многих информационных источниках пишут, что это давно известная проблема и списывают на ошибку самой операционной системы.

Точного решения найти не удалось, но можно отключить ведение лога для Schannel. Для этого в редакторе реестра находим ветку HKLMSYSTEMCurrentControlSetControlSecurityProvidersSchannel — в ней параметр EventLogging и меняем его значение на 0. Команда для редактирования реестра:

reg add «HKLMSYSTEMCurrentControlSetControlSecurityProvidersSchannel» /v EventLogging /t REG_DWORD /d 0 /f

* данную команду необходимо выполнить из командной строки, запущенной от администратора.

Шаг 5. Настройка средств обслуживания

Основные средства, помогающие полноценно обслуживать сервер — мониторинг и резервное копирование.

Резервное копирование

Для терминального сервера необходимо резервировать все рабочие каталоги пользователей. Если на самом сервере организована общий каталог для обмена и хранения важной информации, копируем и его. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создание полного архива.

Мониторинг

- Сетевую доступность сервера;

- Свободное дисковое пространство.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Особый порт для подключения

По умолчанию, для подключения к терминальному серверу по RDP используется порт 3389. Если необходимо, чтобы сервер слушал на другом порту, сначала добавим правило в брандмауэре для разрешения нового порта. Это можно сделать через графическую оснастку или командой:

netsh advfirewall firewall add rule name=»ALLOW RDP New Port» dir=in action=allow protocol=ANY localport=3388

* подразумевается, что мы хотим изменить порт на 3388.

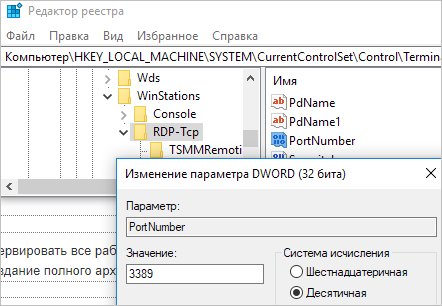

Теперь открываем реестр, и переходим в ветку:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

Находим ключ PortNumber и задаем ему значение в десятично представлении, равное нужному номеру порта:

Также можно применить команду:

reg add «HKLMSystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp» /v PortNumber /t REG_DWORD /d 3388 /f

* где 3388 — номер порта, на котором будет принимать запросы терминальный сервер.

Чтобы настройка применилась, необходимо перезапустить службу удаленных рабочих столов (TermService) или грубо — сервер.

Источник: www.dmosk.ru