Почему мне нужно запускать Windows от имени администратора? Например, чтобы настроить параметры системы, установить соответствующие программы и вообще получить полный контроль над компьютером. Если вы войдете в Windows как обычный пользователь, таких возможностей не будет, вы сможете работать только с обычными (несистемными) файлами и папками, запускать большинство программ, настраивать только те параметры, которые не относятся к другим пользователям системы.

Как правило, большинство владельцев ПК являются единственными пользователями ПК, и доступ администратора установлен по умолчанию. В этом есть свой недостаток: он открывает «путь» различным вирусам, которые могут выполнять с системой любые действия. Поэтому, прежде чем получать права администратора в Windows 7, подумайте, зачем вам это нужно?

Самый простой способ получения прав администратора

Заходим в «Панель управления», открываем «Учетные записи пользователей». Мы увидим логин, с которым мы заходим в систему. Нажав на значок, мы можем назначить пароль для выбранной учетной записи, если он не был ранее установлен, или исправить его.

Как получить права Администратора на Windows 7

- нажмите «Изменить тип учетной записи»;

- поставить галочку напротив «Администратор»;

- нажмите «Изменить тип учетной записи».

Установка прав администратора для программ

Программы часто выполняют определенные функции только тогда, когда у вас есть права администратора. Чтобы всегда запускать программу от имени администратора, щелкните ярлык правой кнопкой мыши и выберите «Свойства».

Затем поставьте галочку напротив «Запускать эту программу от имени администратора».

Однако эти привилегии не всегда требуются, и по соображениям безопасности мы не рекомендуем включать права «Администратор» для всех приложений.

Точно так же с некоторыми файлами папок могут потребоваться права администратора для выполнения некоторых действий. Так, например, простой пользователь не сможет удалить или переименовать «системную» папку, расположенную в каталоге «C / Windows/».

Такие же ограничения накладываются и на другие скрытые системные файлы и папки, которые в изобилии скрыты для безопасности системы. Как их просмотреть и сделать собственную папку скрытой подробно описано в статье «Как открыть скрытые папки в Windows 7».

Ещё один способ включить права администратора

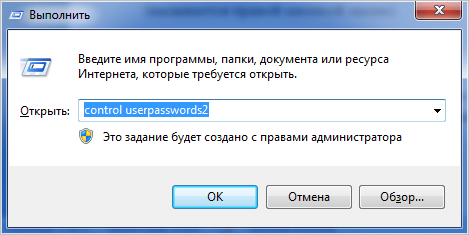

- Нажмите Win + R, откроется командная строка.

- Введите «проверка пароля пользователя2».

Откроется окно «Учетные записи пользователей.

Откроется окно «Учетные записи пользователей.

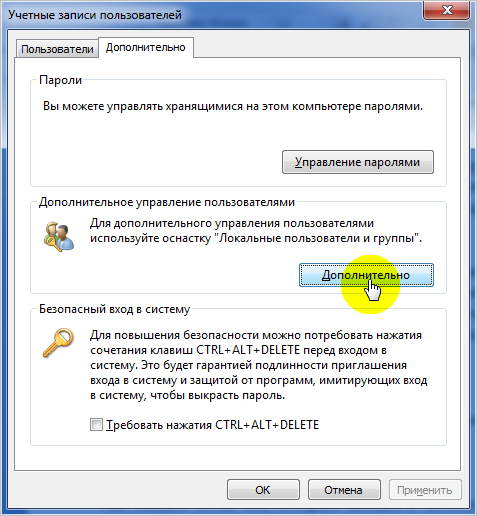

- Выберите вкладку «Дополнительно» и нажмите одноименную кнопку.

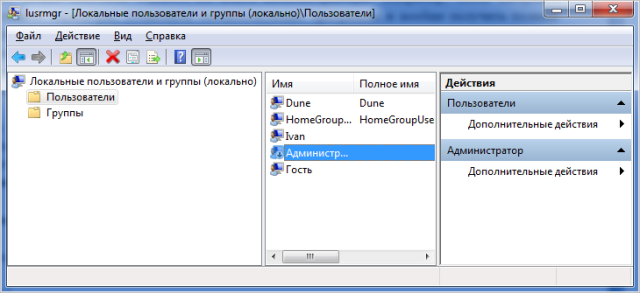

- Также все зависит от версии Windows 7. Если «Home Basic», вы получите предупреждение, что все операции с правами нужно производить через «Учетные записи пользователей. Если у вас расширенная версия (например, Professional), откройте в папке слева вверху «Пользователи» и в центральном столбце — «Администратор».

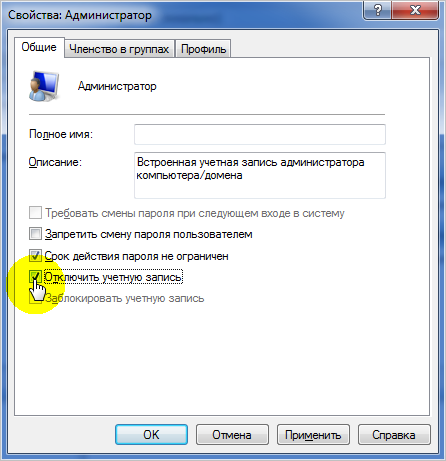

- Откроется окно настроек, в котором снимите флажок «Отключить учетную запись».

- Нажмите «ОК» и перезагрузите компьютер.

Это основные инструкции о том, как получить права администратора в Windows 7. Однако лучше всего настроить их для конкретной программы, чтобы вирус не заразил файловую систему полностью. По сути, вам нужны права администратора для утилит, которые работают с системой.

Как получить права администратора в Windows 7

Источник: thundebird.ru

Как включить учетную запись Администратора в Windows 7?

В этой статье Мы опишем 3 способа включения учетной записи Администратора в Windows 7.

Внимание:работа из учетной записи главного администратора происходит с низким уровнем защиты, так как все программы (соответственно и вирусы) будут запускаться от имени Администратора.

Способ 1

1) Жмём Пуски выбираем Панель управления

Если у Вас нет Пускато наводим курсор мыши в правый нижний угол и ждём появления Менюи выбираем Параметры, далее откроется похожее Меню, в котором выбираем Панель управленияи следуем указаниям ниже.

2) Устанавливаем Просмотр: Категорияи выбираем Система и безопасность

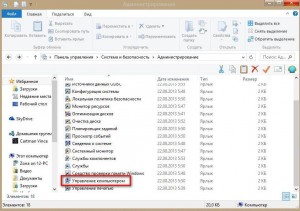

3) Далее находим и выбираем Администрирование

4) В появившемся окне в конце списка находим и выбираем Управление компьютером

5) В окне Управление компьютеромоткрываем Локальные пользователи

6) Видим учетную запись Администратора, открываем её

7) У нас появится окно Свойства: Администратор, в данном окне убираем галочкунапротив надписи Отключить учетную запись, в поле Полное имяможно вписать название учетной записи Администратора.

8) Жмем ОК и закрываем все предыдущие окна.

9) Перезагружаем компьютер. Готово! Права администратора получены!

Способ 2

Чтобы включить учетную запись Администратора, необходимо запустить командную строкуповышенного уровня, идем по пути Пуск — Все программы — Служебные Windows — Командная строка.Жмем по Командной строкеправой кнопкой мыши и выбираем в контекстном меню Запустить от имени Администратора.

Появится окно Командной строки,в ней набираем такую команду:

Для англоязычной Windows:

net user administrator /active:yes

и нажмите клавишу ВВОД/Enter.

Для русскоязычной Windows:

net user администратор /active:yes

и нажмите клавишу ВВОД/Enter.

После ввода видим что команда выполнена успешно. Перезагружаем ПК. Готово! Права администратора получены.

Команда для отключения полномочий Администраторакомандой:

Для англоязычной Windows:

net user administrator /active:no

и нажмите клавишу ВВОД/Enter.

Для русскоязычной Windows:

net user администратор /active:no

и нажмите клавишу ВВОД/Enter.

Так же видим сообщение об успешно выполненной команде. Полномочия Администратора отключены!

А также можно установить пароль для Администратора командой:

Для англоязычной Windows:

net user administrator password

и нажмите клавишу ВВОД.

Для русскоязычной Windows:

net user администратор password

и нажмите клавишу ВВОД.

Вместо password — ваш пароль.

Способ 3

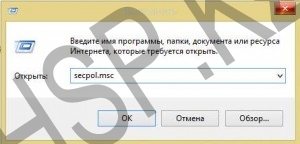

1) Альтернативный метод включения и отключения учетной записи Администратора. Воспользуемся опцией «Локальная политика безопасности» (Жмем Пуск— Выполнить(так же можно вызвать сочетанием клавиш win+R) — и вводим параметр secpol.msc— нажимаем Enter).

2) В появившемся окне находим Локальная политикажмём по ней 2 раза левой клавишей мыши, в раскрывшемся списке находим Параметры безопасностии так же жмём 2 раза левой клавишей мыши. В появившемся списке параметров в центре окна находим Учетные записи: состояние учетной записи Администратори открываем двойным нажатием левой клавишей мыши.

3) У нас появится вот такое окно:

4) Изменяем параметр на Включени нажимаем ОК. Закрываем все предыдущие окна и перезагружаем компьютер.

5) Готово! Права Администратора получены!

Внимание:работа из учетной записи главного администратора происходит с низким уровнем защиты, так как все программы (соответственно и вирусы) будут запускаться от имени Администратора.

Источник: nidler.pro

nbspnbspnbspnbspnbspnbspПуск». Это зависит от Вашей конкретной сборки с Windows PE. Кстати, есть ещё Windows RE (Recovery environment). Она тоже подойдёт для наших целей. Важно лишь, чтобы в ней была возможность запустить командрую строку (cmd) и возможность работы с внешним реестром. А эти две фичи есть практически в любой сборке win PE / RE / ERD Commander.

Итак, увидели стартовое окно (никаких паролей тут, к счастью, у нас не спрашивают). Далее, нажимаем Command prompt (если окно типа того, что на рисунке) или же комбинацию Win+R и вводим cmd. В появившейся консоли вводим regedit. Жмём Enter и получаем окно реестра. Теперь заходим в HKEY_LOCAL_MACHINE (далее — HKLM) и переходим в Файл => Загрузить куст.

Далее в открывшемся диалоговом окне ищем диск с нашей истинной системой (в которой хотим обрести права локального админа) и ищем файл :WindowsSystem32configSYSTEM. Жмём «Открыть» и вводим любое название куста. К примеру, test. В итоге, в HKLM у нас появился новый элемент — test — это отрезок реестра (одна из нужных нам веток) нашей искомой системы. Мы можем её менять, как вздумается и сохранять обратно в искому систему, что даёт нам просто безграничный просто для фантазии. 🙂

Теперь переходим в test-е в директорию Setup, там меняем параметр CmdLine: ставим туда «cmd.exe». Также меняем параметр SetupType на 2 (по умолчанию там стоит 0). Это позволит системе при загрузке подумать, что сейчас происходит первый запуск и потому надо выполнить то, что указано в CmdLine (обычно там указывается путь для установки низкоуровневых драйверов на этапе загрузки ОС), т.е. — в нашем случае — запустится консоль с правами SYSTEM, что не просто гуд — это всё, о чём мы могли мечтать (конечно, не права доменного админа, но всё же).

Теперь выделяем test и жмём Файл => Выгрузить куст. Всё, реестр в системе-жертве обновлён. Теперь перегружаемся.

Шаг 4. Сброс пароля локального админа.

В процессе перезагрузки заходим в BIOS и меняем все BOOT-параметры на прежние. Далее, в процессе загрузки ОС Вы увидите консольное окно, замущенное от SYSTEM. В нём Вы можете делать с Вашей ОС что угодно. Можете создать нового пользователя, можете сбросить пароль к имеющемуся, можете подредактировать группу Администраторы и т.д.

Пойдём наиболее простым путём — сделаем пользователя локального админа активным и сбросим ему пароль.

Итак, исполняем: net user и видим список всех локальных пользователей системы. Это гуд. Из них методом напряга интеллекта выбираем того, который по логике вещей должен являться локальным админом.

Если юзеров типа Администратор, Administrator, Admin в списке нет (иногда злобые сисадмины переименовывают их, думая, что это сделает систему безопаснее: какая наивность :)), то есть другой способ: net localgroup — список групп. Там точно будет либо Administrators, либо Администраторы. Далее, пишем net localgroup Administrators (если в списке групп была Administrators, иначе — Администраторы). И видим список юзеров-админов.

Теперь выполняем простой набор:

net user Administrator Newpass — смена пароля для юзера Administrator (у Вас может быть свой) на Newpass.

net user Administrator /active:yes — делаем пользователя-админа активным (незаблокированным, ибо часто они заблокированы).

Вот, собственно и всё. Этот метод нехорош тем, что Вы меняете пароль и разблокируете локального админа, а этот факт может быть без особого труда вычислен нашими злейшими врагами — сисадминами. Потому можно сделать иначе:

net user superuser Superpass / add — создаём юзера superuser.

net localgroup Administrators Superuser /add — помещаем superuser в локальную группу админов.

Метод хорош тем, что позже, загрузившись с данным пользователем, Вы сможете без труда поместить своего доменного пользователя в группу Администраторы, после чего удалить временно созданную учётную запись.

Шаг 5. Чистка следов или что делать дальше.

Итак, мы создали или сбросили пароль на пользователя-админа. Загрузились с него, но не работать же всё время из-под него: риск не просто велик — он феноменально огромен. Есть два пути: можете работать из-под учётки с ограниченными правами, периодически пользуясь такой вещью, как «Запуск от имени». А можно просто поместить своего доменного пользователя в группу админов. Как это сделать, думаю, объяснять никому не надо (в cmd исполняем compmgmt.msc, переходим в управление локальными пользователями и группами, далее в Группы и там уже редактируем группу админов в красивом графическом интерфейсе).

А вот после всех этих манипуляций я настоятельно рекомендую почистить журнал событий: в cmd исполняем eventvwr.msc, далее идём по всем журналам и жмём справа очистить. В результате, все следы будут уничтожены. Делать это лучше под учёткой нового (созданнного) локального админа, который уже удалён (т.е. в системе его нет, но Вы ещё под ним залогинены), а после действий перегрузиться жёстким способом: через волшебную кнопочку reset (юзер-админ при этом будет уже уничтожен). В итоге, в локах останется запись о том, что такой-то юзер всё стёр, однако не будет ничего больше об этом пользователе: ни его входы-выходы, ни другие действия, ни даже его удаление кем-то, т.е. пользователь-фантом. В случае тщательного расследования каких-либо инцидентов, которые произойдут с Вашим участием, это вполне может спасти Вашу судьбу. 🙂

Конечно, есть ещё более надёжный способ: логи системы, дабы там не было записи о том, когда и кто их чистил, можно просто уничтожить, таким образом, чтобы они не запускались вообще. В простом варианте для этого достаточно удалить сам вьювер логов: eventvwr.msc, находящийся в директории :windowssystem32, однако делать это придётся либо под тем же LiveCD, либо с использованием консоли с правами SYSTEM (как её получить описано в способе 2 ниже). Но просмотрщик можно восстановить при сильном желании (хотя мало кто уже будет этим заниматься, и если Вы не собираетесь с этого компьютера хакерить банки, то можно не опасаться проблем). О том, как уничтожить саму базу логов, я в данной статье рассказывать не буду (тот, кому это реально может быть нужно, знает, как это сделать и сам :)).