Защитник Windows Брандмауэр в режиме повышенной безопасности обеспечивает двусторонняя фильтрацию сетевого трафика на основе узла и блокирует несанкционированный сетевой трафик, поступающий на локальное устройство или из него. Настройка брандмауэра Windows на основе следующих рекомендаций поможет оптимизировать защиту устройств в сети. Эти рекомендации охватывают широкий спектр развертываний, включая домашние сети и корпоративные настольные и серверные системы.

Чтобы открыть брандмауэр Windows, перейдите в меню Пуск , выберите Выполнить, введите WF.msc, а затем нажмите кнопку ОК. См. также раздел Открытие брандмауэра Windows.

Сохранить параметры по умолчанию

При первом открытии брандмауэра Защитник Windows вы увидите параметры по умолчанию, применимые к локальному компьютеру. На панели Обзор отображаются параметры безопасности для каждого типа сети, к которой может подключаться устройство.

Как отключить блокировку брандмауэр Dr.Web

Рис. 1. Брандмауэр Защитник Windows

- Профиль домена: используется для сетей, в которых есть система проверки подлинности учетной записи на контроллере домена Active Directory.

- Частный профиль: предназначен и лучше всего используется в частных сетях, таких как домашняя сеть.

- Общедоступный профиль: разработан с учетом более высокого уровня безопасности для общедоступных сетей, таких как Wi-Fi горячие точки, кафе, аэропорты, отели или магазины

Чтобы просмотреть подробные параметры для каждого профиля, щелкните правой кнопкой мыши узел Защитник Windows Брандмауэр в режиме повышенной безопасности в левой области и выберите Свойства.

По возможности сохраняйте параметры по умолчанию в брандмауэре Защитник Windows. Эти параметры предназначены для защиты устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блока по умолчанию для входящих подключений.

Рис. 2. Параметры входящего и исходящего трафика по умолчанию

Чтобы обеспечить максимальную безопасность, не изменяйте параметр блокировать по умолчанию для входящих подключений.

Общие сведения о приоритете правил для входящих правил

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с пользовательскими приложениями или другими типами программного обеспечения. Например, администратор или пользователь может добавить правило для размещения программы, открыть порт или протокол или разрешить предопределенный тип трафика.

Брандмауэр Windows Включить Отключить Создать правило

Эту задачу добавления правил можно выполнить, щелкнув правой кнопкой мыши правила для входящего трафика или Правила для исходящего трафика и выбрав Создать правило. Интерфейс для добавления нового правила выглядит следующим образом:

Рис. 3. Мастер создания правил

Во многих случаях для работы приложений в сети требуется разрешение определенных типов входящего трафика. Администраторы должны помнить о следующем поведении приоритета правил при разрешении этих входящих исключений.

- Явно определенные правила разрешений будут иметь приоритет над параметром блока по умолчанию.

- Явные правила блокировки будут иметь приоритет над любыми конфликтующими правилами разрешения.

- Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев, когда существуют явные блочные правила, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, а параметры правила 2 включают один IP-адрес узла, правило 2 будет иметь приоритет.)

Из-за значений 1 и 2 важно убедиться, что при разработке набора политик вы убедитесь, что нет других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить.

Общие рекомендации по обеспечению безопасности при создании правил для входящего трафика должны быть как можно более конкретными. Однако если необходимо создать новые правила, использующие порты или IP-адреса, рассмотрите возможность использования последовательных диапазонов или подсетей вместо отдельных адресов или портов, где это возможно. Такой подход позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать снижения производительности.

Брандмауэр Защитник Windows не поддерживает традиционное взвешение правил, назначаемое администратором. Эффективный набор политик с ожидаемым поведением можно создать, учитывая несколько, согласованных и логических правил, описанных выше.

Создание правил для новых приложений перед первым запуском

Правила разрешения для входящего трафика

При первой установке сетевые приложения и службы выполняют вызов прослушивания, указывая сведения о протоколе или порту, необходимые для правильной работы. Так как в брандмауэре Защитник Windows есть действие блокировки по умолчанию, необходимо создать правила для входящих исключений, чтобы разрешить этот трафик. Обычно приложение или установщик приложений добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активных правил разрешений, определенных приложением или администратором, диалоговое окно предложит пользователю разрешить или заблокировать пакеты приложения при первом запуске приложения или попытке взаимодействовать по сети.

- Если у пользователя есть разрешения администратора, будет предложено. Если они отвечают нет или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

- Если пользователь не является локальным администратором, он не будет запрашиваться. В большинстве случаев будут созданы блочные правила.

В любом из описанных выше сценариев после добавления этих правил они должны быть удалены, чтобы снова создать запрос. В противном случае трафик будет по-прежнему заблокирован.

Параметры брандмауэра по умолчанию предназначены для обеспечения безопасности. Если разрешить все входящие подключения по умолчанию, сеть будет ознакомиться с различными угрозами. Поэтому создание исключений для входящих подключений из стороннего программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети рекомендуется настроить правила разрешений для любых сетевых приложений, развернутых на узле. Наличие этих правил до того, как пользователь впервые запустит приложение, поможет обеспечить беспроблемную работу.

Отсутствие этих промежуточных правил не обязательно означает, что в конечном итоге приложение не сможет взаимодействовать по сети. Однако поведение, связанное с автоматическим созданием правил приложения во время выполнения, требует взаимодействия с пользователем и прав администратора. Если ожидается, что устройство будет использоваться пользователями без прав администратора, следует следовать рекомендациям и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения заблокированы для обмена данными в сети, проверка для следующих экземпляров:

- Пользователь с достаточными привилегиями получает уведомление о запросе о том, что приложению необходимо внести изменения в политику брандмауэра. Не полностью понимая запрос, пользователь отменяет или отклоняет запрос.

- У пользователя отсутствуют достаточные привилегии, поэтому ей не предлагается разрешить приложению вносить соответствующие изменения в политику.

- Локальное слияние политик отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложения во время выполнения также может быть запрещено администраторами с помощью приложения «Параметры» или групповая политика.

Рис. 4. Диалоговое окно для разрешения доступа

Установка правил слияния локальных политик и приложений

Можно развернуть правила брандмауэра:

- Локальное использование оснастки брандмауэра (WF.msc)

- Локально с помощью PowerShell

- Удаленное использование групповая политика, если устройство является членом имени Active Directory, System Center Configuration Manager или Intune (с помощью присоединения к рабочему месту)

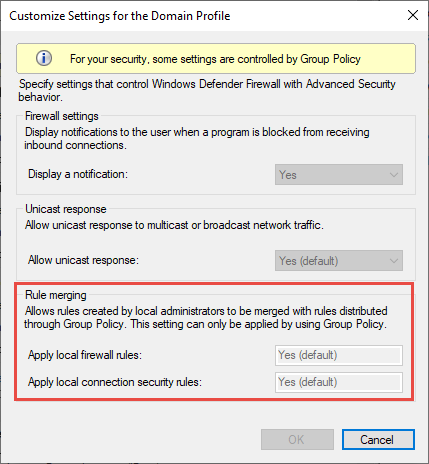

Параметры слияния правил управляют способом объединения правил из разных источников политик. Администраторы могут настраивать различные варианты поведения слияния для доменных, частных и общедоступных профилей.

Параметры слияния правил разрешают или запрещают локальным администраторам создавать собственные правила брандмауэра в дополнение к правилам, полученным из групповая политика.

Рис. 5. Параметр слияния правил

В поставщике службы конфигурации брандмауэра эквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfile и PublicProfile.

Если слияние локальных политик отключено, для любого приложения, которому требуется входящее подключение, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высоким уровнем безопасности, чтобы обеспечить более строгий контроль над конечными точками. Этот параметр может повлиять на некоторые приложения и службы, которые автоматически создают локальную политику брандмауэра после установки, как описано выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно отправлять правила с помощью групповой политики (GP), мобильного Управление устройствами (MDM) или обоих (для гибридных сред или сред совместного управления).

Брандмауэр CSP и CSP политики также имеют параметры, которые могут повлиять на слияние правил.

Рекомендуется выводить список и регистрировать такие приложения, включая сетевые порты, используемые для обмена данными. Как правило, на веб-сайте приложения можно найти порты, которые должны быть открыты для данной службы. Для более сложных развертываний или развертываний клиентских приложений может потребоваться более тщательный анализ с помощью средств сбора сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны отправлять исключения брандмауэра только для приложений и служб, которые настроены на законные цели.

Использование шаблонов с подстановочными знаками, таких как C:*teams.exe , не поддерживается в правилах приложений. В настоящее время поддерживаются только правила, созданные с использованием полного пути к приложениям.

Узнайте, как использовать режим «экранирования вверх» для активных атак

Важной функцией брандмауэра, которая может использоваться для устранения ущерба во время активной атаки, является режим «экранирования вверх». Это неофициальный термин, обозначающий простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

Экранирование можно достичь, установив флажок Блокировать все входящие подключения, в том числе в списке разрешенных приложений , который находится в приложении «Параметры Windows» или в файле прежних версийfirewall.cpl.

Рис. 6. Параметры Windows App/Безопасность Windows/Firewall Protection/Network Type

Рис. 7. Устаревшая firewall.cpl

По умолчанию брандмауэр Защитник Windows блокирует все, если не создано правило исключения. Этот параметр переопределяет исключения.

Например, функция удаленного рабочего стола автоматически создает правила брандмауэра при включении. Однако при наличии активного эксплойта с использованием нескольких портов и служб на узле можно вместо отключения отдельных правил использовать режим экранирования для блокировки всех входящих подключений, переопределяя предыдущие исключения, включая правила для удаленного рабочего стола. Правила удаленного рабочего стола остаются нетронутыми, но удаленный доступ не будет работать до тех пор, пока активированы экраны.

После завершения аварийной ситуации снимите флажок, чтобы восстановить обычный сетевой трафик.

Создание правил для исходящего трафика

Ниже приведены несколько общих рекомендаций по настройке правил для исходящего трафика.

- Конфигурация по умолчанию заблокирована для правил исходящего трафика может рассматриваться для некоторых сред с высоким уровнем безопасности. Однако конфигурацию правила для входящего трафика никогда не следует изменять таким образом, чтобы разрешить трафик по умолчанию.

- Рекомендуется разрешить исходящий трафик по умолчанию для большинства развертываний, чтобы упростить развертывание приложений, если только предприятие не предпочитает строгие средства управления безопасностью, чем простоту использования.

- В средах с высоким уровнем безопасности администратор или администраторы должны выполнять инвентаризацию всех корпоративных приложений и регистрировать их в журнале. Записи должны указывать, требуется ли для используемого приложения сетевое подключение. Администраторам потребуется создать новые правила, относящиеся к каждому приложению, которому требуется сетевое подключение, и отправлять эти правила централизованно с помощью групповой политики (GP), мобильного Управление устройствами (MDM) или обоих (для гибридных сред или сред совместного управления).

Задачи, связанные с созданием правил для исходящего трафика, см. в разделе Контрольный список. Создание правил брандмауэра для исходящего трафика.

Документирование изменений

При создании правила для входящего или исходящего трафика следует указать сведения о самом приложении, используемом диапазоне портов и важные заметки, такие как дата создания. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Мы настоятельно рекомендуем уделить время, чтобы упростить работу по проверке правил брандмауэра на более позднем этапе. И никогда не создавайте ненужные дыры в брандмауэре.

Источник: learn.microsoft.com

Брандмауэр windows 10 блокирует приложения

Как диагностировать и исправить проблемы Брандмауэра Windows 10

Windows 10 включает несколько функций безопасности для поддержания безопасности компьютера и защиты данных от вредоносных программ и хакеров. Одной из таких функций является Брандмауэр Windows, который помогает предотвращать несанкционированный доступ к вашему компьютеру и блокировать потенциально вредоносные приложения.

Хотя в большинстве случае Брандмауэр работает стабильно и надежно, иногда вы можете столкнуться с проблемами. Например, возможен сбой запуска служб Брандмауэра или возникновение ошибки 80070424 или ошибки сервиса 5 (0x5).

Кроме того, иногда приложения или функции, например, средство подключения к удаленному рабочему столу (Remote Assistant), могут потерять доступ к общим файлам и принтерам из-за ошибочной блокировки системным фаерволом. Если вы наткнетесь на любую из этих или подобных проблем, вы предпринять несколько действий. Вы можете использовать инструмент “Устранение неполадок брандмауэра Windows”, который является автоматизированным средством сканирования и устранения распространенных проблем. Также доступен сброс настроек брандмауэра по умолчанию и ручное управление сетевым доступом приложений, заблокированным Брандмауэром.

Как исправить проблемы с Брандмауэром Windows 10

- Загрузите средство устранения неполадок брандмауэра Windows с сайта Microsoft.

- Запустите файл WindowsFirewall.diagcab, дважды щелкнув по нему.

- Нажмите Далее.

- В зависимости от результатов поиска, выберите опцию, которая исправит проблему.

- Если все сработало успешно, нажмите кнопку “Закрыть”, чтобы завершить работу со средством устранения неполадок.

Если инструмент не смог исправить проблему, нажмите ссылку “Просмотреть дополнительные сведения”, чтобы ознакомится с подробной информацией обо всех проблемах, которые он пытался исправить, включая общий доступ к файлам и принтерам, проблемы с Remote Assistant и службами фаервола.

Затем вы можете найти дополнительную информацию о проблеме с помощью поисковых систем или обратиться за помощью в комментариях ниже.

Как сбросить настройки Брандмауэра Windows

Если средство устранения неполадок брандмауэра Windows не смогло обнаружить проблему, то скорее всего она связана с конкретным параметром в системе. В данном сценарии, вы можете попытаться удалить текущую конфигурацию и вернуть настройки по умолчанию.

Важно: после восстановления настроек по умолчанию, может потребоваться повторная настройка приложений, которые запрашивают доступ к сети через фаервол.

Чтобы вернуть настройки брандмауэра по умолчанию, проделайте следующие шаги:

Откройте панель управления (нажмите клавишу Windows и введите фразу “Панель управления”).

- Выберите “Систем и безопасность”.

- Нажмите по секции “Брандмауэр Windows”.

- В левом меню выберите опцию “Восстановить значения по умолчанию”.

- Нажмите кнопку “Восстановить значения по умолчанию”.

- Нажмите “Да” для подтверждения операции.

После того, как выполните эти шаги, будут восстановлены стандартные правила и настройки, и все проблемы конфигурации будут устранены.

Разрешаем доступ к сети через Брандмауэр

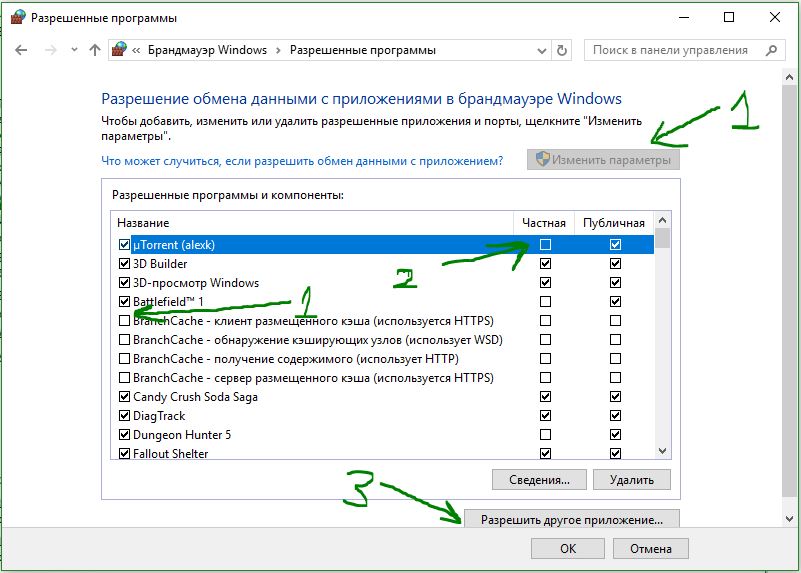

Если проблема заключается в ошибочной блокировке приложений, то вы можете использовать следующие шаги, чтобы разрешить доступ приложений к сети.

- Откройте панель управления (нажмите клавишу Windows и введите фразу “Панель управления”).

- Выберите “Систем и безопасность”.

- Нажмите по секции “Брандмауэр Windows”.

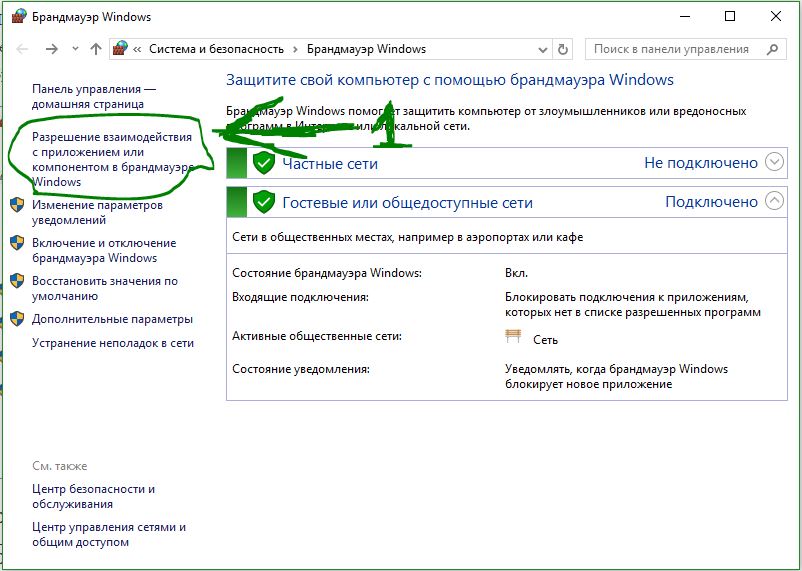

- В левом меню выберите опцию “Разрешение взаимодействия с приложением или компонентом в Брандмауэре Windows”.

- Выберите “Изменить параметры”, используя учетную запись администратора устройства.

- Выберите приложение или сервис, которые вы хотите разрешить.

- Выберите тип сети “Частная”, если приложение должно получить доступ только к локальной сети или “Публичная”, если приложение должно взаимодействовать и Интернетом.

- Нажмите ОК.

Совет: если приложения или функция не отображаются в списке, то нажмите кнопку “Разрешить другое приложение”, чтобы добавить его в список.

Вы можете использовать данную инструкцию, чтобы выполнить повторную настройку приложений после восстановление стандартных настроек Брандмауэра Windows.

Хотя в данном примере мы использовали Windows 10, вы можете использовать эти же инструкции для устранения проблем брандмауэра в Windows 8.1 и Windows 7.

Брандмауэр Windows 10 Настройка доступа

Операционная система Microsoft имеет встроенный Брандмауэр, начиная с windows XP. Инструмент очень полезный, с помощью которого мы можем защититься от нежелательных программ и запусков, отфильтровать трафик в интернете для определенных приложений. Добавив к примеру в Firewal всем известный майл рекламу, которая скачивает программ 5 и устанавливает их на компьютер. Разберем, как добавить программу в исключения брандмауэра windows 10, заблокировать приложение, разрешить программе доступ в интернет.

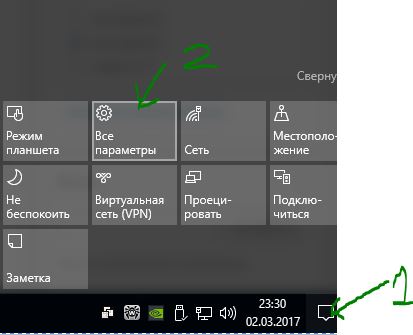

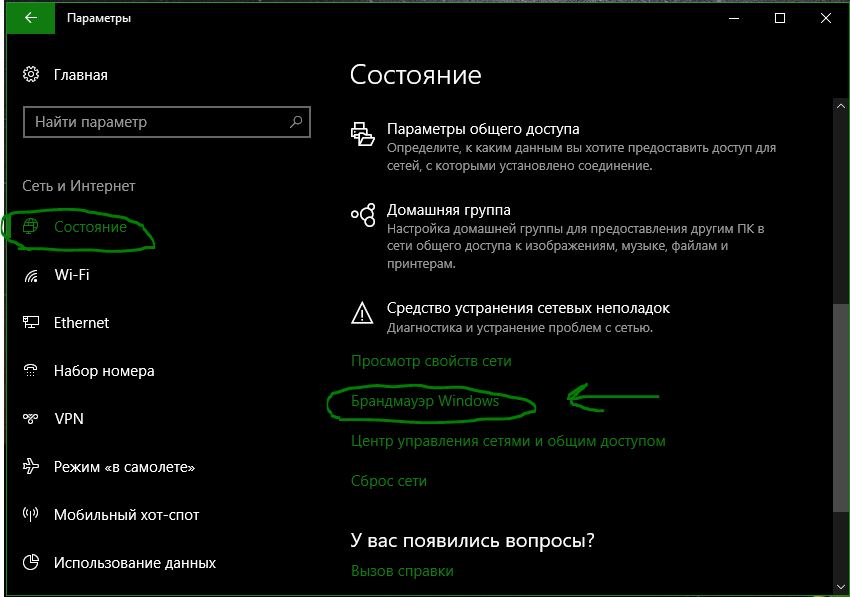

Первое, что нужно сделать, это открыть страницу Все параметры Windows 10 и перейти на пункт Сеть и Интернет. В следующем окне, выбираем параметр Состояния, который отображается в меню слева, а затем ищем параметр Брандмауэр Windows в панели справа.

В открывшимся окне нажмите Разрешение взаимодействия с приложением или компонентом.

Как добавить программу в исключения Брандмауэра Windows 10 разрешить или запретить доступ к интернету

В окне «Разрешенные программы» мы видим список настроенных программ и приложений. Разберем настройки блокировки и разрешения использования интернет трафика.

- Чтобы была возможность ставить галочки нужно первым делом включить Изменить параметры.

- Снимите галочку с той программы, которую вы хотите заблокировать подключение к интернету.

- Если вы хотите, чтобы программа блокировалось в Частной или Публичной сети > снимите галочки как вам нужно, для блокировки трафика.

- Если вы хотите разрешить использовать новое приложение, то нажмите Разрешить другое приложение и добавьте путь к программе или игре.

Хочу заметить, если вы используете стандартный антивирус windows defender, то ни в коем случае не отключайте Брандмауэр виндовс. Ведь он идет как Firewal Windows, фильтрует трафик программ и игр.

Способы, как заблокировать программе доступ в интернет с Windows 10

Во время работы на ПК с Windows 10 можно заметить, как страницы медленно грузятся или система подвисает. Открыв Диспетчер задач, можно определить, что трафик потребляет программа, работающая в фоновом режиме. Для того, чтобы сэкономить трафик и запретить софту доступ в сеть стоит выполнить несколько несложных действий.

Блокируем программе доступ в сеть через Брандмауэр

Первый способ, как заблокировать программе доступ в интернет с Windows 10 и не только, это использовать возможности брандмауэра (Он должен быть включен). Для создания нового правила пользователю необходимо выполнить следующее:

- Нажимаем правой кнопкой мыши на меню «Пуск» и выбираем «Панель управления».

Этим способом без установки сторонних программ на Виндовс 10 можно заблокировать доступ к сети различным приложениям.

Блокировка доступа программ к сети через файл hosts

Ранее мы писали о файле Hosts. Одной из его особенностей является то, что он не только позволяет получить доступ софта к определенным ресурсам, но и блокируем его. Поэтому, рассмотрим способ, как блокировать программе доступ в интернет посредством файла Hosts.

- Устанавливаем на свой ПК программу Fiddler 2 в соответствии с разрядностью операционной системы.

- Запускаем программу, которая, по вашему мнению, чрезмерно потребляем трафик.

- Открываем Fiddler 2 и смотрим адрес, к которому обращается данная программа.

- В нашем случае, Skype часто обращается по адресу rad.msn.com для отображения рекламы.

- Открываем файл Hosts через Блокнот и вводим «0.0.1 rad.msn.com».

Сохраняем файл и перезагружаем систему. Сам файл будет запрещать программе выходить в сеть.

Блокируем доступ к сети программе через её свойства

Чтобы заблокировать изменение файлов с помощью интернета, необходимо выставить на них режим «Чтения». Для этого нужно нажать правой кнопкой мыши на файле (если их несколько, то действия проделываем с каждым отдельно) и выбираем «Свойства».

Далее выбираем «Атрибуты» и выставляем «Только чтение».

Такая манипуляция позволит заблокировать программе доступ в сеть и ей обновление, так как файлы будут защищены от записи.

Источник: onecomp.ru

Как сделать чтобы брандмауэр не блокировал программы windows 10

Чтобы исправить ошибку многоадресной рассылки брандмауэра Windows 10, проверьте сетевой адаптер виртуальной машины или добавьте исключение в брандмауэр Windows.

Брандмауэр Windows 10 блокирует братские принтеры [эксперт исправление]

![Брандмауэр Windows 10 блокирует братские принтеры [эксперт исправление]](https://img.desmoineshvaccompany.com/img/fix/162/windows-10-firewall-blocking-brother-printers.jpg)

Пользователи могут исправить брандмауэр Windows 10, блокирующий принтеры Brother, отключив этот брандмауэр или установив новые правила для входящих портов для портов Brother.

Что делать, если брандмауэр Windows 10 блокирует скайп [простое руководство]

![Что делать, если брандмауэр Windows 10 блокирует скайп [простое руководство]](https://img.desmoineshvaccompany.com/img/fix/596/what-do-if-windows-10-firewall-is-blocking-skype.jpg)

Чтобы исправить брандмауэр Windows 10, блокирующий Skype, необходимо добавить Skype в список исключений в брандмауэре или изменить свойства сведений о сетевом расположении.

Источник: ru.compisher.com