Очень часто в наше время нам может казаться, что за нами следят. Да-да, именно следят. Я сейчас не говорю о слежке на улице, а говорю о слежке на компьютере.

Ваши ревнивые вторые половинки, просто знакомые люди и другие люди, которым нечего делать, хотят узнать, а что же вы делаете за вашим компьютером. Поэтому, они и могут установить шпиона на компьютер, чтобы узнать эту информацию. Если вам кажется, что они это уже сделали, то читайте далее, я расскажу о том, как найти шпиона на компьютере.

Во-первых, я хочу вам рассказать о том, какие же бывают шпионы на компьютерах. Все шпионы делятся на несколько видов: шпионы, которые следят за тем, что вы набираете на клавиатуре – кейлогеры, шпионы, которые смотрят на какие Интернет-ресурсы вы заходите – сниферы, шпионы, которые позволяют хозяину, когда он захочет, заходить на ваш компьютер и делать все, что можете сделать и вы – различные бэкдоры и радмины, и последний вид шпионов, который просто посылает хозяину все пароли, которые у вас сохранены в браузере, каждые N минут.

Как найти программу шпион

Кейлогеры делают примерно то же, что и выше описанные шпионы, они смотрят, что вы печатаете на клавиатуре. Т.е. у хозяина шпиона есть все ваши пароли, а, значит, вам их нужно срочно поменять. Сами вы не поймёте, что у вас стоит кейлогер, если не умеете пользоваться снифером.

Снифер – это программа, которая отслеживает трафик с ПК, на котором она установлена.

Что вам нужно? Нужно скачать любой снифер и посмотреть, а куда же идёт у вас трафик в течение 24 часов. Чтобы легко найти злоумышленника, вам нужно в течение 12-24 часов не пользоваться Интернетом, но он у вас должен быть включен. Вам же желательно что-то печатать. Можете поиграть в клавогонки на вашем компьютере.

Спросите зачем? Сейчас расскажу. Смотрите, у кейлогера могут быть 2 опции, которые могут быть включены, а могут быть выключены. Первая опция – это отправлять данные о вас каждые N часов, а вторая – отправлять данные о вас, когда наберется X Мб данных. Если у вас будет включен Интернет, и выбудете печатать какую-то ерунду, то быстро наберутся эти X Мб данных, и пройдут N часов.

В итоге, вы через снифер увидите IP «хакера».

Что можно сделать с этим Ip?

Если это какой-то дурачок, который сам с помощью Мануалов заслал вам кейлогер и принимает отчеты на свой же IP, то он не побеспокоился о своей безопасности. С помощью сервиса проверьте с какой страныгорода этот Ip адрес. Если он с вашего города, то поздравляю вас, вы только что поймали своего знакомого.

Теперь, вы можете идти в милицию и подавать заявление на этот Ip, или же просто напугать вашего «хакера». Важное замечание. В то время, когда вы пытаетесь поймать Ip горе-хакера вам нужно выключить все программы: icq, irc, uTorrent. У вас должен быть открыт WORD или клавогонки и все.

Можете просто с помощью иголки зажать какую-нибудь букву, чтобы она писалась в ворде, и посмотреть отчеты снифера через несколько часов. Там могут быть несколько ип адресов. С помощью 2ип.ру проверьте все ип на «сайты на одном ип». Если на ип есть сайты, то это не ваш горе-хакер. Ах да, вы можете с помощью антивируса просто заблокировать этот ип и все, проблемы решены.

spygo скрытое наблюдение за компьютером (программа-шпион) в реальном времени на Windows 10 8 1 7

Теперь о сниферах. Сами вы его не вычислите. Тут два варианта.

- Первый – это в безопасном режиме проверять компьютер на вирусы (шпионы). О этом варианте я расскажу в четвертой части статьи.

- Второй вариант – это использовать VPN или Proxy. Если вы рядовой пользователь, то этот вариант, наверное, вам не подойдёт из-за технической стороны вопроса, поэтому лучше пользоваться первым вариантом.

Бэкдоры и радмины вы, к сожалению, никак не обнаружите сами. Это лишь несколько файлов на вашем компьютере. Хотя, есть варианты их обнаружения с помощью отслеживания скрытых учетных записей и других логов на ПК, но я думаю, что это не для нас. Будет удалять этот вид шпионов с помощью антивирусов в безопасном режиме системы. Перезагружаете компьютер и жмёте много раз F8.

В результате, вы попадете в безопасный режим, где уже и проверяйте весь компьютер на шпионы (вирусы). Как это делать у вашего антивируса вы можете почитать на официальных сайтах АВ.

Источник: sovetchik.info

Как проверить компьютер на наличие кейлоггеров и удалить их

Мануал

Автор cryptoparty На чтение 2 мин Опубликовано 28.01.2019

Как проверить свой компьютер на наличие клавиатурных шпионов.

Клавиатурные перехватчики используются для того, чтобы украсть уязвимые данные, такие как как имена пользователей, пароли, данные кредитной карты, банковские реквизиты и т.д., собирая информацию о нажатии клавиш жертв.

Есть два типа программного и аппаратного обеспечения клавиатурных перехватчиков.

Аппаратные клавиатурные перехватчики находятся, главным образом, в картах с интерфейсом USB, вы можете легко обнаружить и удалить аппаратные клавиатурные перехватчики, исследовав ваши компьютерные порты и встроенные в них аппаратные средства.

Существует также разновидность шпионов, которые осуществляют слежение за экраном

В то время как клавиатурный перехватчик программного типа – разновидность spyware, которое может быть запрограммировано как угодно, используя различные языки программирования, которые это может выполнять работу в фоновом режиме – собирать и отправлять данные удаленно хакеру, не позволяя пользователю его заметить.

Метод 1. Проверка установленных приложений

Первая вещь, которую вы должны сделать, проверить компьютер на установленные неизвестные программы и удалить неизвестные приложения. Вот как сделать это:

1. Перейдите в панель управления.

2. Выберите программы => удаление программ.

3. Пробегитесь по списку установленных приложений.

Если вы нашли неизвестные приложения, которые не установлены вами, удалите их.

Они могут быть клавиатурными перехватчиками или другим вредоносным программным обеспечением.

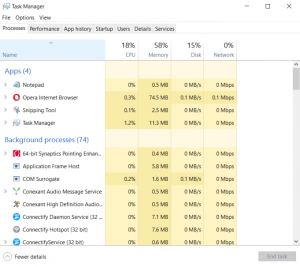

Метод 2. Использование диспетчера задач

1. Нажмите сочетание клавишь [ SHIFT ]+[ ALT ] + [ DELETE ]

2. В предложенных опциях выберите “диспетрчер задач”

3. Ищите подозрительные процессы, например как W32. Netsky. D или имена winlogon.exe могут отличаться.

Если вы нашли идущий процесс, не связанный с системой или приложениями => щелчок правой кнопкой по нему и выберите Stop.

Метод 3. Использование средств удаления кейлоггеров

Malwarebytes Anti-Rootkit Beta

Malwarebytes Anti-Rootkit BETA удаляет даже глубоко спрятанные руткиты. Malwarebytes Anti-Rootkit BETA – ультрасовременная технология для обнаружения и удаления самых противных руткитов.

Kaspersky Security Scan

Сканеры Kaspersky разрабатываются одной из ведущей компании по обеспечению безопасности Kaspersky Lab, сканеры Kaspersky используют передовые технологии, которые могут легко обнаружить клавиатурный перехватчик, это также поможет вам почистить свой PC от вирусов и вредоносного программного обеспечения.

Norton Power Eraser

Средство Norton Power Eraser использует самую агрессивную технологию сканирования, чтобы устранить угрозы, которые традиционный поиск вирусов не всегда обнаруживает.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Источник: itsecforu.ru

Как обнаружить шпионское ПО на своем компьютере

1-02-2021, 09:40

Spyware

292

Программа-шпион (spyware) – это тип вредоносного программного обеспечения (ПО), которое выполняет определенные действия без ведома пользователя, например, показывает рекламу, собирает конфиденциальную информацию или вносит изменения в настройки устройства. Если скорость интернет-соединения упала, браузер стал медленно работать или имеют место другие необычные явления, возможно, компьютер заражен шпионским ПО.

Обнаружение и удаление программ-шпионов на Android-устройстве

- Зачастую программы-шпионы генерируют сообщения с беспорядочным набором символов или с просьбой ввести определенный код.

Проверьте, как приложения расходуют интернет-трафик. Откройте приложение «Настройки» и нажмите «Контроль трафика». Прокрутите экран вниз и просмотрите, какой трафик расходуется тем или иным приложением. Как правило, программы-шпионы расходуют большой объем трафика.

- Так как мобильное устройство и компьютер работают под управлением разных операционных систем, компьютер заражен не будет.

Откройте приложение «Настройки» и нажмите «Восстановление и сброс». Откроется экран с несколькими опциями, включая опцию возврата к заводским настройкам устройства.

Нажмите «Возврат к заводским настройкам». Эта опция находится в нижней части экрана «Восстановление и сброс».

- Имейте в виду, что возврат к заводским настройкам приведет к удалению всех пользовательских данных. Поэтому обязательно сделайте резервную копию важной информации.

Использование HijackThis (Windows)

- Аналогичным программным обеспечением является Adaware или MalwareBytes.

- В настройках можно включить или выключить определенные функции, например, резервное копирование файлов. Рекомендуется создать резервную копию, если вы работаете с важными файлами или программным обеспечением. Резервная копия имеет небольшой размер; более того, ее можно удалить позже (из папки, в которой хранятся резервные копии).

- Обратите внимание, что функция «Make backups before fixing items» (Создать резервную копию до удаления нежелательных программ) по умолчанию включена.

Нажмите «Back» (Назад), чтобы вернуться в главное меню. Эта кнопка заменяет кнопку «Config» (Настройки), когда открыто окно настроек.

Нажмите «Scan» (Сканировать). Эта кнопка расположена в левом нижнем углу экрана, на котором отобразится список потенциально опасных файлов. Важно отметить, что HijackThis быстро просканирует наиболее уязвимые узлы системы, поэтому не все файлы, представленные в списке, будут вредоносными.

- В качестве подробной информации на экран выводится расположение файла, его возможное использование и действие, которое рекомендуется применить к файлу.

- Можно выбрать сразу несколько файлов; для этого поставьте флажок возле каждого из них.

- Перед тем как выполнить любое действие, HijackThis создаст (по умолчанию) резервную копию данных, чтобы у пользователя была возможность отменить внесенные изменения.

- Резервные копии будут храниться до тех пор, пока вы не удалите их. То есть можно закрыть HijackThis, а данные восстановить позже.

Использование Netstat (Windows)

- Воспользуйтесь этим методом, если вы не хотите устанавливать дополнительное программное обеспечение или хотите получить больший контроль над процессом удаления вредоносных программ.

- В этой команде оператор -b означает «двоичный код». То есть на экране отобразятся активные «двоичные файлы» (исполняемые файлы) и их соединения.

- Если вы так и не выяснили характер процесса, лучше не удалять соответствующий файл, потому что это может привести к краху какой-нибудь программы.

Нажмите Ctrl + Alt + Delete. Откроется Диспетчер задач Windows, в котором перечислены все активные процессы. Прокрутите список вниз и найдите в нем вредоносный процесс, который вы обнаружили с помощью командной строки.

Щелкните правой кнопкой мыши по имени процесса и в меню выберите «Открыть место хранения файла». Откроется папка с вредоносным файлом.

- Если открылось окно с предупреждением, что файл нельзя удалить, потому что он используется, вернитесь в окно Диспетчера задач, выделите процесс и нажмите «Завершить процесс». Процесс будет завершен, и вы сможете удалить соответствующий файл.

- Если вы удалили не тот файл, дважды щелкните по Корзине, чтобы открыть ее, а затем перетащите файл из Корзины, чтобы восстановить его.

Щелкните правой кнопкой мыши по Корзине и в меню выберите «Очистить». Так вы безвозвратно удалите файл.

Использование терминала (Mac OS X)

- Значок терминала можно найти в Launchpad.

- Команда sudo предоставляет корневой доступ последующей команде, то есть позволяет просматривать системные файлы.

- lsof является сокращением от «list of open files» (список открытых файлов). То есть эта команда позволяет просматривать запущенные процессы.

- Оператор -i указывает, что список активных процессов должен сопровождаться информацией об их сетевой активности, потому что программы-шпионы подключаются к интернету, чтобы связываться с внешними источниками.

- grep LISTEN – это команда отбирает процессы, которые открывают определенные порты (именно так действуют программы-шпионы).

Введите пароль администратора и нажмите ⏎ Return. Этого требует команда sudo. Имейте в виду, что во время ввода пароля он не отображается в терминале.

- Если вы так и не выяснили характер процесса, лучше не удалять соответствующий файл, потому что это может привести к краху какой-нибудь программы.

- cwd обозначает текущий рабочий каталог.

- Чтобы облегчить чтение списков, запустите последнюю команду в новом окне терминала; для этого в терминале нажмите ⌘ Cmd + N.

- rm – сокращение от «remove» (удалить).

- Убедитесь, что вы хотите удалить именно этот файл. Помните, что файл будет удален безвозвратно. Поэтому рекомендуем заранее создать резервную копию. Откройте меню «Apple» и нажмите «Системные настройки» – «Time Machine» – «Резервное копирование».

Советы

- Если утилита HijackThis выдала слишком большой список подозрительных файлов, нажмите «Save Log» (Сохранить журнал), чтобы создать текстовый файл с результатами, и разместите их на этом форуме. Возможно, другие пользователи порекомендуют вам, что делать с тем или иным файлом.

- Порты 80 и 443 используются многими надежными программами для доступа в сеть. Конечно, программы-шпионы могут использовать эти порты, но это маловероятно, то есть шпионское ПО будет открывать другие порты.

- Когда вы обнаружите и удалите программы-шпионы, поменяйте пароли к каждой учетной записи, в которую вы входите с компьютера. Лучше перестраховаться, чем потом сожалеть.

- Некоторые мобильные приложения, которые якобы обнаруживают и удаляют программы-шпионы на Android-устройствах, на самом деле являются ненадежными или даже мошенническими. Лучший способ очистить смартфон от программ-шпионов – это вернуться к заводским настройкам.

- Сброс настроек до заводских также является эффективным способом удаления шпионских программ на iPhone, но если у вас нет корневого доступа к системным файлам, скорее всего, программы-шпионы не смогут проникнуть в iOS.

Предупреждения

- Будьте осторожны, удаляя незнакомые файлы. Удаление файла из папки «System» (в Windows) может привести к повреждению операционной системы и последующей переустановке Windows.

- Аналогично, будьте осторожны, когда удаляете файлы посредством терминала в Mac OS X. Если вы считаете, что нашли вредоносный процесс, сначала почитайте информацию о нем в интернете.

Источник: vripmaster.com