Когда-то считалось, что система локальной безопасности Windows похожа на кованые железные ворота с хитрым замком, стоящие посреди чистого поля: выглядят грозно, но вот эффективность весьма сомнительна. Времена меняются, и механизмы защиты винды понемногу эволюционируют. Сегодня мы поговорим о том, как устроена безопасность в современных версиях Windows.

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция сайта spy-soft.net, ни автор не несут ответственности за любой возможный вред, причиненный информацией из этой статьи.

Как работает система безопасности Windows

В Windows все активные сущности, которые могут быть аутентифицированы операционной системой (пользователи или группы), называются участниками безопасности (security principals). Все участники безопасности имеют уникальный идентификатор переменной длины — Security ID (SID).

Структура SID следующая — S-R-IA-SA-RID, например S — 1 — 5 — 21 — 1687231434 — 1254558764 — 1544283289 — 1004 , где:

Тормозит компьютер windows 10 глючит ❓ Быстрое удаление вирусов Security Task Manager

- S — литеральный префикс, указывает на то, что идентификатор является SID (это просто конвенция наименования);

- R — однобайтное значение версии или ревизии (revision) SID. Пока существует только версия 1;

- IA — источник выдачи (issuing authority), шестибайтное значение. Указывает, в чьей области ответственности был выдан SID (буквально authority значит «орган власти»). Почти всегда имеет значение 5 ( SECURITY_NT_AUTHORITY ), за исключением well-known SID, о которых мы поговорим чуть позже. Например, 1 означает SECURITY_WORLD_SID_AUTHORITY и относится к well-known-группе Everybody;

- SA — уполномоченный центр (sub-authority). Уникальное (в рамках IA) значение, состоит из четырех частей: 4-байтного числа, указывающего, кем был выдан идентификатор (контроллером домена или локальным компьютером), и 12-байтного значения, которое делится на три части и идентифицирует конкретный объект, выдавший идентификатор. Смысл этого поля в том, что при наличии нескольких доменов в лесу объекты в разных доменах будут иметь уникальный SA;

- RID — относительный идентификатор (Relative-ID), 4-байтное значение, служит для разделения объектов внутри домена. Для встроенных учетных записей RID всегда будет один и тот же (например, для учетной записи администратора RID = 500).

Если быть более точным, то существует SID машины (machine SID) и SID домена (domain SID). А сам SID представляет собой базовый идентификатор (S, R, IA, SA) + RID.

Также есть стандартные так называемые well-known SID для пользователей и групп. Они имеют один и тот же SID на любых системах (например, группа Everyone или пользователь System).

Поизучать SID можно с помощью утилиты PsGetsid.exe из пакета Sysinternals. А почитать о структуре SID более подробно можно, например, в этих публикациях:

- The structure of a SID

- Microsoft Security Descriptor (SID) Attributes

Также при администрировании можно допустить небольшой недочет, связанный с дубликацией сидов. Иногда он влияет на безопасность или функциональность (например, когда ОС развертывают, просто копируя диск). Об этом можно почитать подробнее в статье Марка Руссиновича, еще одной статье и в VMware knowledge base.

How to find your network security key on Windows 10 | NordVPN

SID, в свою очередь, входит в так называемый маркер доступа — программный объект (структура в ядре Windows), который закрепляется за сессией (logon session) участников безопасности после авторизации. За выдачу маркера, как и за аутентификацию, отвечает LSASS (local security authority subsystem).

Помимо всего прочего, в маркер включены SID пользователя и его групп, а также механизм привилегий на совершение каких-либо действий (например, привилегия на отладку debug, которая, кстати, используется в mimikatz для получения доступа к системным процессам).

После того как удаляется последний ассоциированный с сессией токен, LSASS удаляет и саму сессию — таким образом завершается сеанс пользователя. Можно поподробнее изучить структуру маркера доступа в отладчике ядра (kernel debugger) с помощью команды dt_TOKEN . Вообще, если не получается нагуглить подробности о внутреннем устройстве Windows, можно изучить структуру самому с помощью средств отладки. Подробности представлены в документации Microsoft. С привилегиями может быть, например, связана такая вещь, как bypass traverse checking.

Маркеры доступа тоже могут иметь проблемы с безопасностью. Вот несколько ссылок для более подробного изучения:

- Интересная исследовательская работа Брайана Александера

- Блог по пентесту и редтиму ired.team

- Выступление Андреа Пьерини с конференции Hack in Paris

- Статья Windows Privilege Abuse: Auditing, Detection, and Defense

В свою очередь, для «пассивных» объектов, которые предназначены для предоставления к ним доступа извне (их называют securable objects), используется SD — security descriptor. Это дескриптор для управления доступом к данным объектам (например, процесс может иметь SD или SD может быть привязан к файлу в NTFS). У SD тоже, кстати, бывают проблемы с безопасностью.

В security descriptor включены ACL (access control list), которые бывают двух видов — SACL (нужен для ведения журнала доступа к объекту) и DACL (нужен непосредственно для управления доступом). В свою очередь, ACL включают ACE (access control entry) — каждая ACE предназначена для конкретного субъекта, который получает доступ, и содержит в себе тип (запрет или разрешение) и маску доступа. Правильно настроенные ACL позволяют перекрыть несанкционированный доступ к объектам внутри системы.

Однако, если кто-то загрузится на таком компьютере в Linux или вытащит жесткий диск из машины с Windows и примонтирует его в том же Linux, он сможет прочитать эти данные. В Windows удастся получить доступ к данным с «чужого» носителя NTFS, только если пользователь или его группа на другой системе имеет тот же SID — например, если в ACL выставлено слишком много прав на well-known-группы.

От этого можно защититься только шифрованием, но стоит быть осторожнее с выбором и использованием инструмента (см. статьи о проблемах с шифрованными контейнерами VeraCrypt и BitLocker, а также уязвимостях NAS).

В ядре Windows проверки ACL выполняются с помощью security reference monitor и object manager. Предоставление доступа выглядит так: субъект (пользователь) после авторизации получает маркер доступа, затем субъект обращается к файлу, система сравнивает необходимые данные из маркера доступа с соответствующими ACE в DACL объекта, и в зависимости от разрешений субъект получает доступ или отказ.

Подробнее о ACL/ACE можно почитать на портале Microsoft или на сайте ntfs.com. Также в этом может участвовать механизм Mandatory Integrity Control, который проверяет доступ к объекту по уровню надежности того, кто этот доступ запрашивает.

Кстати, повышение привилегий за счет DACL было использовано в прошлогодней уязвимости CVE-2019-0841. Криво выпущенный патч — знакомые грабли. Также в 2018 году была уязвимость CVE-2018-1036, связанная с обходом разрешений.

Помимо привилегий, есть еще один способ контролировать действия пользователя, требующие прав администратора. Для этого был создан хорошо известный UAC (User Access Control). Идеала, разумеется, не бывает, поэтому вот несколько старых ссылок для дальнейшего изучения методик обхода UAC.

- Bypass User Account Control

- Defeating Windows User Account Control

- How to bypass UAC in newer Windows versions

- User Account Control — What Penetration Testers Should Know

Аутентификация и авторизация в Windows

Как уже упоминалось, за аутентификацию отвечает LSASS. На деле, конечно, все выглядит сложнее. Ниже приведена схема механизма аутентификации для старых версий Windows.

Вкратце это работает так: в LSASS поступают аутентификационные данные (пароль, биометрия и прочее), затем Windows производит авторизацию. Хеш от аутентификационных данных кладется в SAM, а пользовательскому процессу назначается маркер доступа. Известная проблема состоит в том, что можно сохраненные хеши сдампить (например, при помощи всем известного mimikatz) и провести атаку pass-the-hash.

В Windows 10 добавили Credential Guard (вместе с ним, кстати, появился новый процесс — Lsalso.exe). Этот механизм должен был защитить, в частности, от использования mimikatz. Но на каждого хитреца найдется свой мудрец.

Прежде всего, Credential Guard — опциональная функция, которая может быть отключена. Так как Credential Guard основан на механизме Virtual Secure Mode (VSM), который, в свою очередь, базируется на механизмах виртуализации CPU, то не стоит забывать и об аппаратных уязвимостях, позволяющих обойти Credential Guard.

Ну и напоследок нужно помнить, что введенный пароль преодолевает некоторый путь перед тем, как будет сохранен в компьютере для последующей авторизации. Это значит, что его можно получить с помощью кейлоггера или кастомного SSP (security support provider). Последнее возможно с помощью mimikatz. Помимо mimikatz, перехватить пароль помогут Empire, SharpSploit или PowerSploit, в которых, по сути, используется интегрированный mimikatz. Альтернативой в PowerSploit могут быть следующие команды:

Import — Module . PowerSploit . psm1

Install — SSP — Path . mimilib . dll

Для общего развития полезно будет почитать презентацию по pass-the-hash для Windows 10, представленную институтом SANS, и изучить основные методы защиты от mimikatz в домене Active Directory.

Естественно, обойти системы безопасности Windows позволят и методы социальной инженерии. Например, можно через msf и msfvenom получить реверс-шелл, с помощью его загрузить на целевую систему специальный исполняемый файл для имитации окна авторизации, а потом запустить его из шелла. На экране пользователя отобразится окно, как при входе в систему, — при этом инструмент проверяет, правильный ли пароль введен.

Кстати, есть старый трюк для обхода окна авторизации, который на удивление может сработать и в Windows 10. Суть этого способа в том, что нужно заменить программу sethc.exe на cmd.exe простым переименованием, а затем вызвать sethc.exe, пять раз нажав клавишу Shift. После этого можно сменить пароль пользователя. Еще в Windows 10 существует возможность сделать примерно следующее:

- Вставить загрузочный USB, перезагрузить компьютер, затем нажать Shift + F10, чтобы открыть cmd.exe.

- Ввести команду move D : windows Sstem32 utilman . exe D : windows system32 utilman . exe . bak .

- Для маскировки cmd под utilman ввести команду copy D : windows system32 cmd . exe D : windows System32 utilman . exe .

- Перезагрузить компьютер без загрузочного USB.

- После загрузки нажать «Специальные возможности» (рядом с кнопкой выключения питания в окне авторизации).

- Для создания нового пользователя ввести команду net user youruser / add .

- Для добавления нового пользователя в группы администраторов использовать команду net localgroup administrators youruser / add .

Можно добиться подобного эффекта, если у вас уже есть доступ к системе с правами редактирования реестра. В этом случае нужно в ветке HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion Image File Execution Options добавить раздел utilman.exe, в котором прописать ключ с типом String Value и значением в виде пути до нужной программы. Эта программа будет запускаться при попытке открыть окно специальных возможностей.

От этого опять-таки спасает шифрование диска. Для запрета смены пароля определенного юзера можно использовать учетную запись Microsoft вместо локальной. Также можно отключить для всех юзеров права на выполнение utilman.exe и sethc.exe. Ну и дополнительно включить Secure Boot и поставить пароль на BIOS/UEFI. Кстати, этот трюк показывался в сериале Mr.Robot в третьей серии четвертого сезона.

Также для байпаса окна авторизации есть старый, но по-прежнему рабочий инструмент (с поддержкой Windows 10) под названием kon-boot. Правда, работает он с некоторыми ограничениями (например, не поддерживается включенный secure boot). Чтобы защититься от него, нужно включить в системе функции, которые инструмент не поддерживает. Ну и конечно, не стоит забывать про HID-атаки (см. обзорные статьи за 2015 и 2018 годы, а также руководство по созданию BadUSB с Wi-Fi на Arduino).

Постэксплуатация

Часто бывает так, что эксплуатация уязвимости ведет к получению доступа, например, к учетной записи веб-сервера, а не к учетной записи администратора. Пути тут два: повышать привилегии и искать интересную информацию, к которой есть доступ. Для поиска интересностей в скомпрометированной системе есть множество скриптов, например winPEAS, Seatbelt, Powerless, Privesc, Sherlock, JAWS, Watson и SharpUp.

Но стоит учесть, что такие скрипты «шумные». Тем более программы, требующие .NET, могут и не сработать, если в системе настроен белый список ПО.

Дополнительные ссылки

При желании вы сможете сами поискать нужную информацию. В этих целях рекомендуется использовать списки LPE (local privilege escalation). Вот несколько полезных ссылок:

- Windows Local Privilege Escalation

- Windows / Linux Local Privilege Escalation Workshop

- Privilege Escalation

- Windows — Privilege Escalation

- Windows-Privilege-Escalation

- Windows Privilege Escalation — a cheatsheet

- Privilege Escalation Windows

- Windows Privilege Escalation Guide

- Windows Privilege Escalation Scripts https://spy-soft.net/how-windows-security-works/» target=»_blank»]spy-soft.net[/mask_link]

Как использовать бесплатные, встроенный антивирус от Windows 10? Показывают как настроить

Windows 10 включает в себя Windows Security, который обеспечивает новейшую антивирусную защиту. Ваше устройство будет активно защищено с момента запуска Windows 10. Система безопасности Windows постоянно проверяет наличие вредоносных программ, вирусов и угроз безопасности. В дополнение к этой защите в режиме реального времени обновления баз безопасности загружаются автоматически, чтобы помочь сохранить ваше устройство в безопасности и защитить его от угроз.

Антивирус Windows

Windows 10 в режиме S

Некоторые функции будут немного отличаться, если вы используете Windows 10 в режиме S. Поскольку этот режим оптимизирован для более строгой безопасности, область защиты от вирусов и угроз имеет меньше возможностей. Но не волнуйтесь—встроенная защита этого режима автоматически предотвращает запуск вирусов и других угроз на вашем устройстве, и вы будете получать обновления безопасности автоматически. Дополнительные сведения смотреть в разделе Windows 10 in S mode FAQ (На сайте Microsoft).

Важная информация о безопасности

- Windows Security встроена в Windows 10 и включает в себя антивирусную программу Microsoft Defender Antivirus. (В предыдущих версиях Windows 10 безопасность Windows называется Центром безопасности защитника Windows).

- Если у вас установлено и включено другое антивирусное приложение, антивирус Microsoft Defender автоматически отключится. Если вы удалите другое приложение, антивирус Microsoft Defender автоматически включится.

- Если у вас возникли проблемы с получением обновлений безопасности Windows, смотрите раздел Исправление ошибокЦентра обновления Windows и Часто задаваемые вопросы Центра обновления Windows(на сайте Microsoft).

- Дополнительные сведения о том, как удалить приложение, смотрите в разделе Восстановление или удаление приложения в Windows 10 (на сайте Microsoft).

- Чтобы изменить учетную запись пользователя на учетную запись администратора, смотрите раздел Создание локальной учетной записи пользователя или администратора в Windows 10 (на сайте Microsoft).

Понимание и настройка функций безопасности Windows

Безопасность Windows — это Ваш дом для управления инструментами, которые защищают ваше устройство и Ваши данные:

- Защита от вирусов и угроз. Следите за угрозами на вашем устройстве, запускайте сканирование и получайте обновления, чтобы помочь обнаружить последние угрозы. (Некоторые из этих параметров недоступны, если вы используете Windows 10 в режиме S.)

- Защита учетной записи. Доступ к параметрам входа и настройкам учетной записи, включая Windows Hello и динамическую блокировку.

- Брандмауэр и сетевая защита. Управляйте настройками брандмауэра и следите за тем, что происходит с вашими сетями и подключениями к Интернету.

- Управление приложениями и браузерами. Обновите настройки Microsoft Defender SmartScreen, чтобы защитить ваше устройство от потенциально опасных приложений, файлов, сайтов и загрузок. У вас будет защита от эксплойтов, и вы сможете настроить параметры защиты для своих устройств.

- Просмотрите встроенные параметры безопасности, которые помогут защитить ваше устройство от атак вредоносного программного обеспечения .

- Производительность и работоспособность устройства. Просматривайте информацию о состоянии работоспособности вашего устройства и поддерживайте его в чистоте и актуальном состоянии с последней версией Windows 10.

- Семейные варианты. Следите за онлайн-активностью ваших детей и устройствами в вашем доме.

Вы можете настроить способ защиты вашего устройства с помощью этих функций безопасности Windows. Чтобы получить к ним доступ, выберите Пуск > > Настройки > > Обновление и безопасность > > Безопасность Windows . Затем выберите функцию, которую вы хотите изучить.

Значки состояния указывают на ваш уровень безопасности:

- Зеленый цвет означает, что ваше устройство достаточно защищено и нет никаких рекомендуемых действий.

- Желтый цвет означает, что для вас есть рекомендации по технике безопасности.

- Красный — это предупреждение о том, что что-то требует вашего немедленного внимания.

Запустите проверку вредоносных программ вручную

Если вы беспокоитесь о рисках для конкретного файла или папки, вы можете щелкнуть правой кнопкой мыши файл или папку в Проводнике, а затем выбрать Сканировать с помощью защитника Microsoft . Если вы подозреваете, что на вашем устройстве есть вредоносное ПО или вирус, вам следует немедленно запустить быстрое сканирование. Это намного быстрее, чем полное сканирование всех ваших файлов и папок.

Запуск быстрого сканирования в системе безопасности WindowsВыберите Пуск > > Настройки > > Обновление и безопасность > > Безопасность Windows, а затем Защита от вирусов и угроз .

В разделе Текущие угрозы выберите Быстрое сканирование (или в предыдущих версиях Windows 10 в разделе История угроз выберите Сканировать сейчас ). Если сканирование не выявило никаких проблем, но вы все еще обеспокоены, вы можете проверить свое устройство более тщательно.

Запустите расширенное сканирование в системе безопасности WindowsВыберите Пуск > > Настройки > > Обновление и безопасность > > Безопасность Windows , а затем Защита от вирусов и угроз .

В разделе Текущие угрозы выберите Параметры сканирования (или в предыдущих версиях Windows 10 в разделе История угроз выберите Запустить новое расширенное сканирование ).

Выберите один из вариантов сканирования:

Полное сканирование (проверка файлов и программ, запущенных в данный момент на вашем устройстве)

Пользовательское сканирование (сканирование определенных файлов или папок)

Автономное сканирование Microsoft Defender (запустите это сканирование, если ваше устройство было или потенциально может быть заражено вирусом или вредоносным ПО). Узнайте больше о Microsoft Defender Offline (на сайте Microsoft). Выберите Сканировать сейчас . Узнайте больше о запуске расширенного сканирования (на сайте Microsoft)Примечание: Из-за упрощенной системы безопасности этот процесс недоступен, если вы используете Windows 10 в режиме S.

Запланируйте собственное сканирование

Несмотря на то, что служба безопасности Windows регулярно сканирует ваше устройство, чтобы обеспечить его безопасность, вы также можете установить, когда и как часто происходит сканирование.

Запланируйте сканированиеНажмите кнопку Пуск , введите расписание задач в поле поиска и в списке результатов выберите Планировщик задач .

На левой панели выберите стрелку (>) рядом с > Библиотека планировщика задач , чтобы развернуть ее, сделайте то же самое с Microsoft > > Windows , а затем прокрутите вниз и выберите папку Защитника Windows.

В верхней центральной панели выберите пункт Проверка по расписанию защитника Windows. (Укажите на варианты, чтобы увидеть полные имена.)

На панели Действия справа прокрутите страницу вниз и выберите пункт Свойства .

В открывшемся окне выберите вкладку Триггеры , а затем выберите Создать .

Установите желаемое время и частоту, а затем нажмите кнопку ОК .

Просмотрите расписание и нажмите кнопку ОК .Примечание: Из-за упрощенной системы безопасности этот процесс недоступен, если вы используете Windows 10 в режиме S.

Включите или выключите антивирусную защиту Microsoft Defender в режиме реального времени

Иногда вам может потребоваться ненадолго прекратить работу защиты в режиме реального времени. Пока защита в режиме реального времени отключена, файлы, которые вы открываете или загружаете, не будут сканироваться на наличие угроз. Однако защита в режиме реального времени вскоре снова включится автоматически, чтобы защитить ваше устройство.

Временно отключите защиту в режиме реального времениВыберите Пуск > > Настройки > > Обновление и безопасность > > Безопасность Windows , а затем Защита от вирусов и угроз > > Управление настройками . (В предыдущих версиях Windows 10 выберите Virus > Virus https://dzen.ru/a/YJAyO7jpNSk8hp-F» target=»_blank»]dzen.ru[/mask_link]

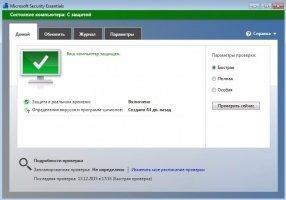

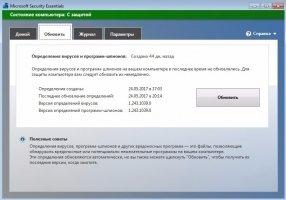

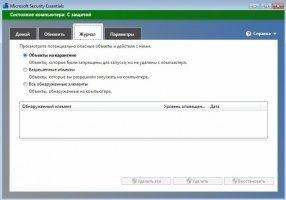

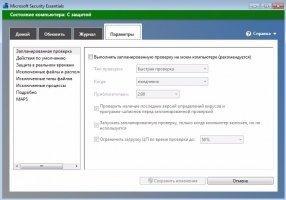

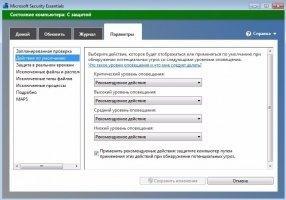

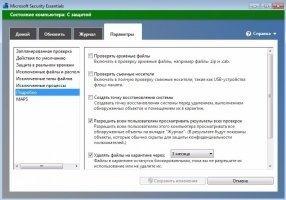

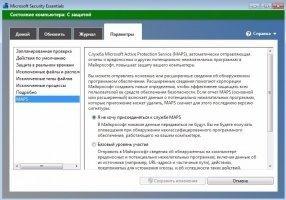

Microsoft Security Essentials 4.10.209.0

Microsoft Security Essentials – антивирусное ПО, распространяемое бесплатно. Работает только на компьютерах с прошедшей валидацию ОС Windows. Предназначен для использования на домашнем компьютере.

Особенности программы

- — пакет обновлений загружается три раза в день в автоматическом режиме;

- — перед удалением каждой угрозы программой создаются точки восстановления;

- — программа потребляет немного оперативной памяти – за сутки не более 4 МБ;

- — использовать пакт можно на неограниченном количестве рабочих станций при условии подлинности копий ОС.

Характеристики

Программы, которые входят в пакет, защищают компьютер от сетевых атак, троянов, шпионского ПО и прочих угроз и потенциально опасных факторов. Проверке подвергаются не только известный вредоносный софт, но любая подозрительно ведущая себя программа.

Это ПО проверяет лицензию Windows. В случае невалидности операционная система блокируется. Скачать пакет можно на официальном сайте Microsoft. В зависимости от версии ОС инсталляционный пакет занимает не более 9.7 МБ. Пакет нетребователен в техническим параметрам ПК и корректно работает на слабом офисном «железе».

Если вы используете Windows Defender, он будет отключен в случае установки Security Essentials.

Источник: biblsoft.com