Хотите узнать, как удалить вирус создающий ярлыки из Windows 10/8/7? Что ж, вам повезло. Существует в общей сложности три способа лечения от ярлык-вируса с вашего компьютера. Одним из них является shortcut virus remover, который помогает быстро удалить вирус. Затем вы можете использовать инструмент для восстановления данных, если они пострадали в процессе лечения от вируса.

3 Способа Удалить Ярлык-Вирус в Windows 11/10/8/7

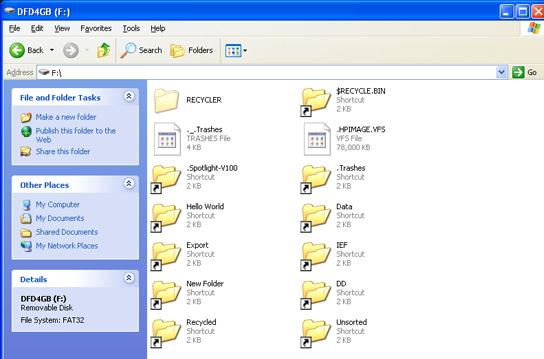

Shortcut Virus — это распространённый компьютерный вирус, который скрывает ваши файлы и заменяет их ярлыками с тем же именем. Когда вы нажимаете на ярлыки, вирус начинает размножаться, заражая ваш диск. Когда ваш компьютер, раздел жесткого диска или USB-накопитель инфицируются «ярлык-вирусом», все файлы становятся ярлыками, и данные становятся недоступными. Вирус обычно попадает в компьютер при запуске исполняемого .exe файла, содержащего вирус, или при использовании флеш-накопителя на нескольких компьютерах.

Чтобы удалить ярлык-вирус на ПК с Windows 10/8/7 или USB:

Ошибка при работе с ярлыком Объект, на который ссылается этот ярлык, изменен или перемещен (Решение)

- 1. Удаление ярлык-вируса с помощью CMD

- 2. Удаление Shortcut Virus из реестра.

- 3. Удаление ярлык-вируса с помощью антивирусного программного обеспечения.

Если вы заразились вирусом, который создаёт ярлыки, тогда ознакомьтесь с этой подробной инструкцией, которая поможет избавиться от вируса с помощью инструмента удаления ярлык-вируса, а также без него. Обратите внимание на таблицу ниже с возможными способа решения проблемы.

| Применимость | Внешние и внутренние устройства | Компьютеры и ноутбуки | Находит и удаляет инфицированные файлы на ПК |

| Безопасность данных | Нужно быть осторожным. (Неправильное применение может привести к потере данных.) | Ошибочные действия приведут к сбою в работе программ или всего компьютера. | Есть гарантия результата |

| Простота использования | Да | Нет | Да |

| Платно или бесплатно | Бесплатно | Бесплатно | Бесплатно/Платно |

Способ 1. Лечение и Удаление Ярлык-вируса с Помощью CMD [Бесплатно]

Применимо к внешним и внутренним устройствам

Если ваши внешние устройства, такие как USB флэш-накопитель, внешний жесткий диск или SD карта памяти, заражены ярлык- вирусом, то вам следует немедленно приступить к удалению вируса. Инфекция распространяется дальше каждый раз, когда вы подключаете другое внешнее устройство к ПК или ноутбуку с ОС Windows.

Выполните следующие шаги, чтобы удалить вирус создающий ярлыки с помощью Командной Строки.

Внимание Будьте осторожны при использовании командной строки CMD для решения этой проблемы. Неправильное использование CMD может привести к серьезному повреждению вашей системы.

Шаг 1.Подключите внешний жесткий диск к компьютеру, щелкните правой кнопкой мыши Пуск и выберите Найти.

Шаг 2.Наберите Командная Строка в поле поиска и нажмите Командная Строка чтобы запустить её. Введите логин и пароль административной учётной записи, если система запросит.

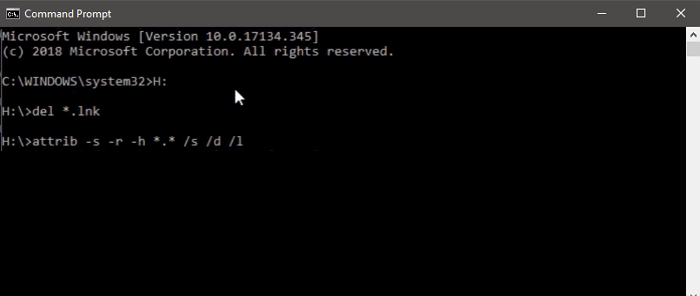

Шаг 3.Введите букву проблемного диска, введите двоеточие и нажмите Enter. Например, если буква USB-накопителя или жесткого диска H, наберите H: и нажмите Enter..

Шаг 4.Наберите del *.lnk и нажмите Enter.

Шаг 5.Наберитеattrib -s — r -h *.* /s /d /l и нажмитеEnter.

Если это не сработало, вероятно, вы заражены другим вирусом. Замените.lnkна другое расширение вируса, например * .exe, чтобы удалить эти подозрительные файлы.

| -s | снимает статус «системный файл» со всех таких файлов и папок. |

| -r | отменяет статус «только для чтения» для всех таких файлов и папок. |

| -h | удаляет статус «скрытый» из всех скрытых файлов и папок. |

| /s | заставляет команду рекурсивно применяться ко всем файлам и папкам в текущем каталоге и во всех подкаталогах, в данном случае ко всему устройству. |

| /d | делает команду применимой и к папкам (обычно attrib обрабатывает только файлы). |

| *.* | означает, что для обработки будут выделены все имена файлов и папок |

Способ 2. Удаление/Уничтожение/Лечение Ярлык-вируса из Реестра

Относится к компьютерам и ноутбукам

С помощью этого способа удаляются подозрительные ключи, которые могут быть связаны с ярлык-вирусом на вашем ПК.

Внимание Удаление некоторых ключей в редакторе реестра может привести к серьезным последствиям, в том числе к проблемам с работой программ или некоторых функций компьютера. Будьте осторожны, если будете удалять ключи.

Шаги для удаления вируса из Реестра:

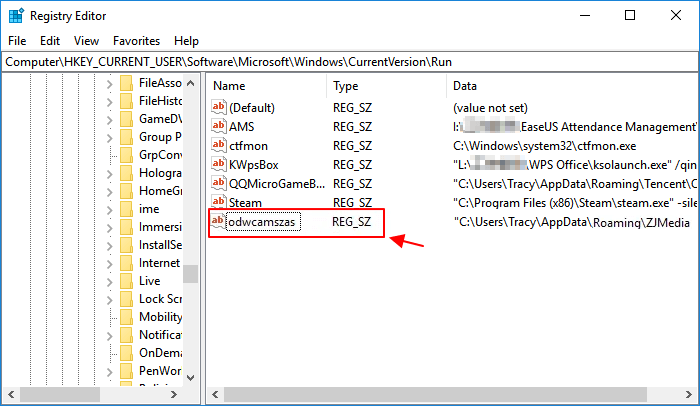

Шаг 1. Нажмите кнопкиWindows + R ,наберитеregedit, и нажмите Enter.

Шаг 2.В Редакторе Реестра перейдите к HKEY_CURRENT_USER > Software > Microsoft > Windows > CurrentVersion > Run..

Шаг 3.Найдите подозрительные ключи, похожие на odwcamszas, WXXKYz, ZGFYszaas, OUzzckky, и удалите их.

Способ 3. Запустите программу для удаления вирусов-ярлыков или антивирусное программное обеспечение.

Антивирусы часто не воспринимают ярлыки как вирусы, но рекомендуется запустить хотя бы один из них для сканирования вашей системы. Это придаст уверенности в том, что ваша система защищена от любых вирусов и угроз. Ниже приведены несколько рекомендуемых антивирусных программ. Каждый из них имеет разные уровни защиты, поэтому вы можете использовать их поочерёдно в разное время для лучшей защиты.

- Norton Power Eraser

- McAfee Stinger

- Shortcut Virus Remover, и др.

Шаги по удалению вируса с помощью бесплатного антивирусного программного обеспечения:

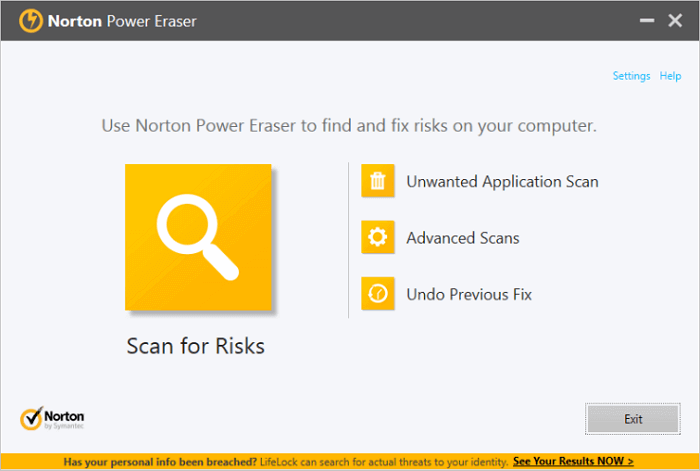

Далее, мы будем использовать Norton Power Eraser для примера:

Шаг 1.Скачайте и запустите Norton Power Eraser.

Если будет доступна новая версия, то Norton Power Eraser проверит это и загрузит ее.

Шаг 2.В окне Norton Power Eraser щелкните значок Scan for Risks .

По умолчанию, Norton Power Eraser выполняет поиск руткитов и просит перезагрузить систему. Если вы увидите предложение перезагрузить компьютер, нажмите Restart.

Если вам не нужно сканировать на наличие руткитов, зайдите в Settings и снимите флажок Include rootkit scanning.

Шаг 3.В зависимости от вашего случая выполните одно из следующих действий:

- Если вы видите No risk found, Norton Power Eraser не обнаружил никаких рисков на вашем компьютере. Нажмите OK и всё закончится.

- Если вы видите какие-либо файлы, помеченные как bad, Remove галочка в разделе Action будет установлена автоматически. Рекомендуется удалить эти файлы. Если Repair галочка в разделе Actionустановлена, то эти файлы будут восстановлены после перезапуска.

- Если вы видите какие-либо файлы, отмеченные как Unknown, тогда щелкните значок облака, который будет рядом с этими файлами. Он загрузит эти файлы на сервер Symantec и просканирует их с помощью обычного инструмента для обнаружения сигнатур.

Шаг 4.После успешного удаления угрозы, нажмите Finish.

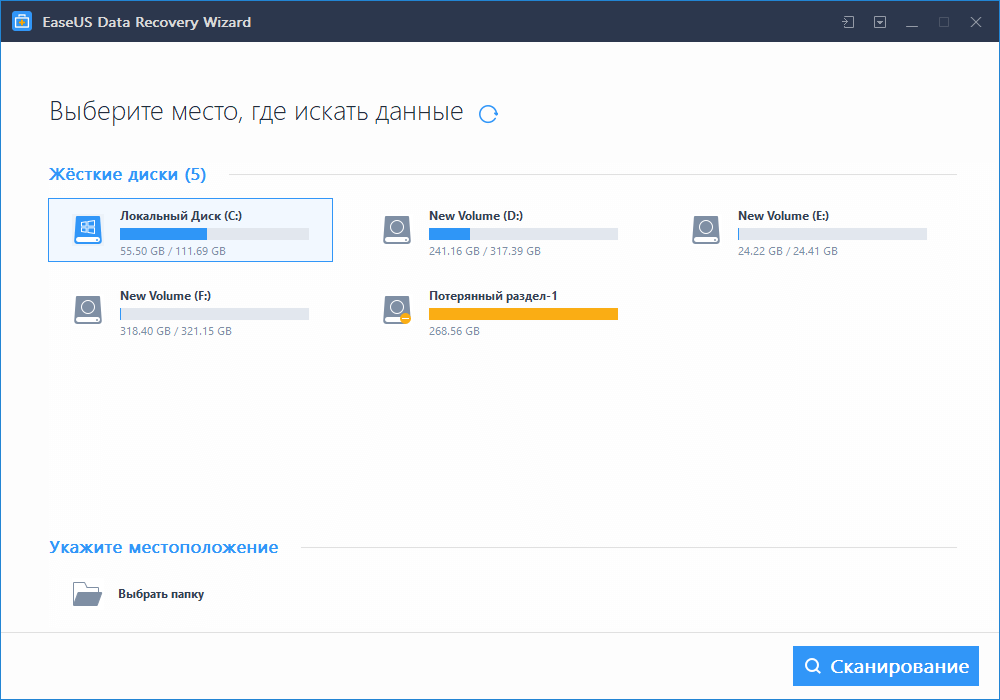

Бонус — Как Восстановить Файлы После Удаления Ярлык-Вируса

После удаления ярлык-вируса с USB-накопителя и компьютера, проверьте свои данные, не потерялось ли что-нибудь важное в этом процессе. Вручную сложно и утомительно искать все потерянные файлы на жёстком диске. Чтобы ускорить процесс поиска потерянных файлов и быстро восстановить их, воспользуйтесь одной из лучших программ для восстановления данных, EaseUS Data Recovery Wizard. EaseUS — это бесплатная программа для восстановления данных, которая проводит полное сканирование жёсткого диска и находит данные, потерянные вследствие удаления, форматирования и после вирусных атак. Кроме того, также поддерживается восстановление данных с потерянных разделов, RAW разделов, повреждённых жёстких дисков и др.

EaseUS Data Recovery Wizard

- Качественное восстановление потерянных или удаленных файлов, документов, фотографий, аудио, музыки, электронной почты

- Восстановление файлов с отформатированных жестких дисков, из очищенной корзины, карт памяти, флешек, цифровых камер и видеокамер

- Поддерживается восстановление данных после случайного удаления, форматирования, повреждения жёсткого диска, вирусной атаки, системного сбоя в различных ситуациях

Далее, разберёмся как легко и быстро работает этот способ восстановления данных.

1. Загрузите и установите на свой компьютер EaseUS Data Recovery Wizard.

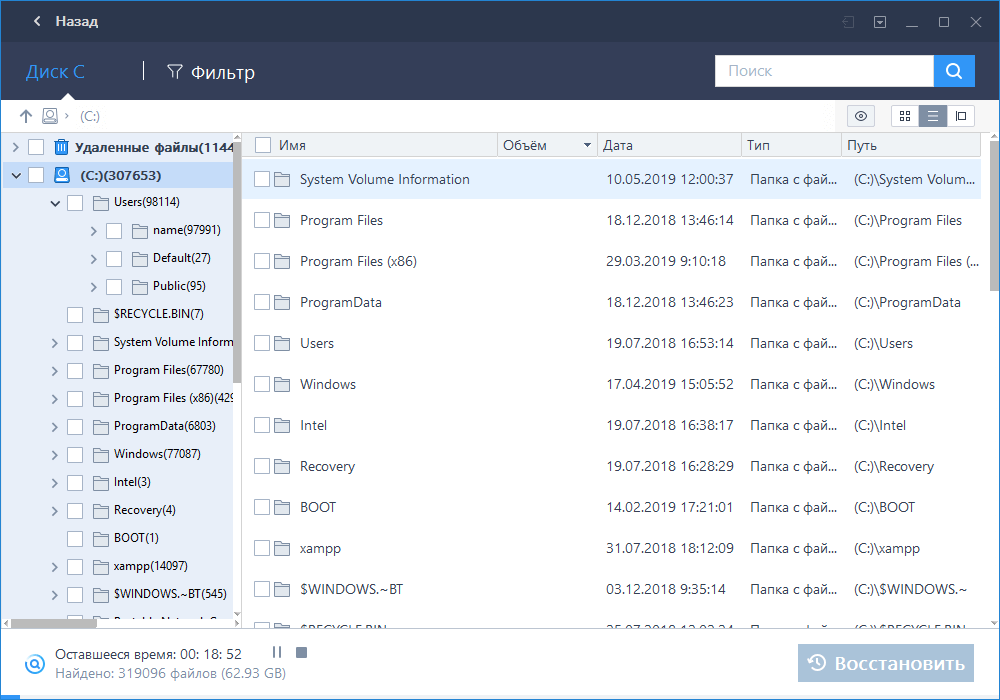

2. Используйте установленную программу для поиска и восстановления потерянных данных. Выберите раздел диска или папку, из которой «пропали» ваши данные. Затем нажмите кнопку «Сканировать».

3. Когда сканирование будет завершено, найдите в списке результатов нужные вам файлы и папки.

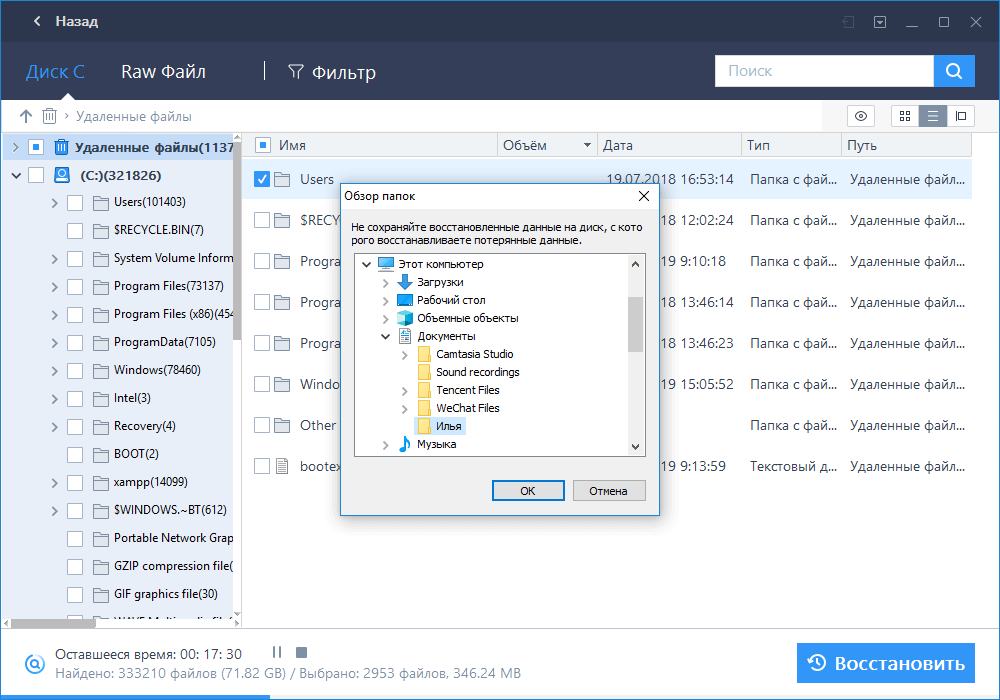

Выберите их и нажмите кнопку «Восстановить». При выборе места для сохранения восстановленных данных не следует использовать тот же диск, который вы сканировали!

После восстановления данных рекомендуется сделать резервную копию диска и затем отформатировать его. Такой подход гарантирует, что на диске не останется никаких остатков ярлык-вируса. Когда форматирование завершится, вы можете восстановить данные из резервной копии.

Посмотрите наше обучающее видео как восстановить файлы на жёстком диске:

Включение Брандмауэра Windows для Предотвращения Заражения Вирусом-Ярлыком

Довольно сложно лечиться от ярлык-вируса, поэтому рекомендуется заранее защитить свой компьютер от этого вируса. Самый простой способ сделать это на ПК с Windows — включить брандмауэр Windows.

Вот как можно включить брандмауэр:

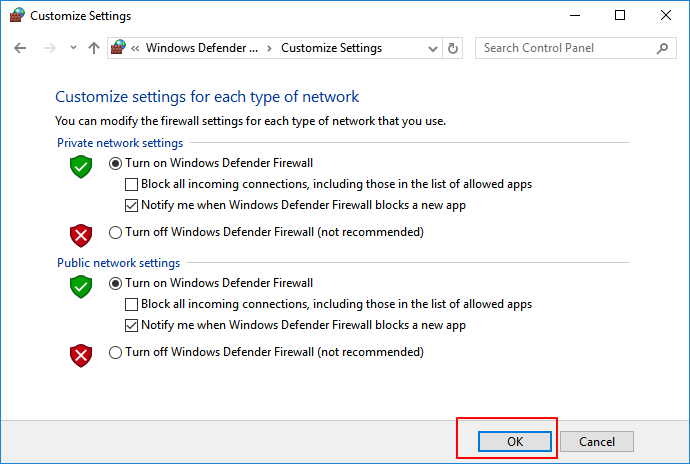

Шаг 1.Откройте Панель Управления, нажмите Брандмауэр Защитника Windows, и выберите Включение и отключение брандмауэра Защитника Windows.

Шаг 2.Переключите каждый тип сети в положение Включить брандмауэр Защитника Windowsи нажмите OK в самом низу.

Итоги

Если ваш компьютер когда-нибудь заразится ярлык-вирусом, то одно из вышеприведенных решений должно вам помочь. После удаления вируса обязательно включите брандмауэр Windows для лучшей защиты. Кроме того, если вы потеряете какие-либо данные в процессе удаления вируса, то воспользуйтесь программой EaseUS для восстановления данных на жёстком диске чтобы восстановить потерянные файлы.

FAQ Как Удалить Ярлык-Вирус

Ответим на несколько часто задаваемых вопросов об удалении ярлык- вируса. Обязательно ознакомьтесь, здесь есть ответы на ваши вопросы.

Как удалить ярлык-вирус с USB-накопителя?

Чтобы удалить ярлык-вирус с флешки/USB-диска::

Шаг 1.Подключите внешний жёсткий диск к компьютеру, нажмите правой кнопкой на Пуск, и выберите Найти.

Шаг 2.Наберите Командная строка в поле поиска и кликните Командная строка чтобы запустить её.

Залогиньтесь под вашим аккаунтом администратора, если запросит система

Шаг 3.Наберите E: и нажмите Enter. (Замените E:на букву вашего USB-диска или флешки.)

Шаг 4.Наберите del *.lnk или del autorun.inf и нажмите Enter..

Шаг 5.Наберите attrib -h — r -s /s /d E:*.* и нажмите Enter. (Замените E на букву диска инфицированного устройства.)

Как удалить файл ярлыка?

Чтобы удалить ярлык:

Шаг 1.Кликните правой кнопкой по иконке и выберите Удалить..

Шаг 2.Выберите Да чтобы подтвердить удаление.

Какой антивирус лучший для удаления вируса-ярлыка?

Вот несколько эффективных антивирусных инструментов:

- Trojan Removal Tool

- Shortcut virus fixfolder

- Malwarebytes Anti-Malware и др.

Последние статьи — Также в программе EaseUS

Источник: www.easeus.ru

Токсичные ярлыки в Windows: старый артефакт, не забытый хакерами, но частично забытый криминалистами

В одной из прошлых статей мы рассказывали о таком криминалистическом артефакте, как Windows 10 Timeline, об утилитах для его анализа и о том, какие сведения из него можно извлечь при расследовании инцидентов. Сегодня мы поговорим о ярлыках Windows. Игорь Михайлов, специалист Лаборатории компьютерной криминалистики Group-IB, рассказывает, в каких атаках они используются и как детектировать подобные файлы.

LNK-файлы (ярлыки windows, shortcut files) — служебные файлы, которые, как правило, автоматически создаются операционной системой Windows, когда пользователь открывает файлы. Windows использует их для быстрого доступа к конкретному файлу. Также часть LNK-файлов может быть вручную создана пользователем, например, для удобства работы.

Ярлыки на рабочем столе:

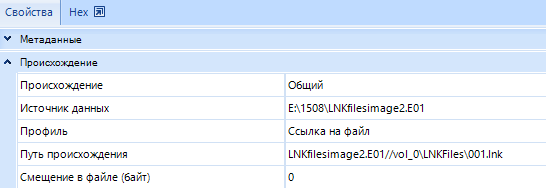

Расположение LNK-файлов

Традиционно основная часть LNK-файлов располагается по путям:

| Для операционных систем Windows 7—Windows 10 |

C:Users%User profile%AppDataRoamingMicrosoftWindowsRecent |

| Для операционной системы Windows XP |

C:Documents and Settings%User profile%Recent |

Однако существует множество иных мест, где исследователь может найти LNK-файлы:

- на рабочем столе (обычно такие ярлыки создают пользователи для быстрого доступа к документам и приложениям);

- для документов, открываемых в Microsoft Office, LNK-файлы находятся по пути: C:Users%User profile%AppDataRoamingMicrosoftOfficeRecent (для операционных систем Windows 7—Windows 10);

- иногда вместо документов пользователи пересылают ярлыки по электронной почте, и, соответственно, получатели их скачивают. Поэтому третье место, где встречаются ярлыки, — каталог C:Users%User profile%Downloads (для операционных систем Windows 7—Windows 10);

- в каталоге Startup

- и т.д.

Содержимое ярлыков

До того, как Microsoft опубликовала информацию о формате LNK-файлов [1], исследователи предпринимали попытки самостоятельно описать этот формат [2, 3]. Сложность исследований заключалась в том, что разные ярлыки содержат разные сведения. И при переходе от ярлыка к ярлыку может меняться количество содержащихся в нем сведений о конкретном файле. Кроме того, в Windows 10 в LNK-файлах появились новые поля, которых не было в предыдущих версиях операционной системы.

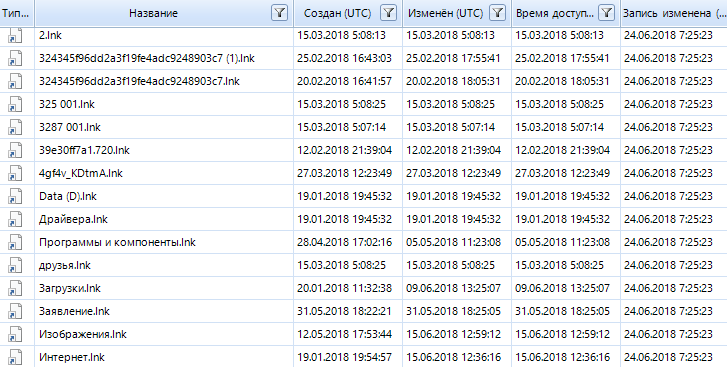

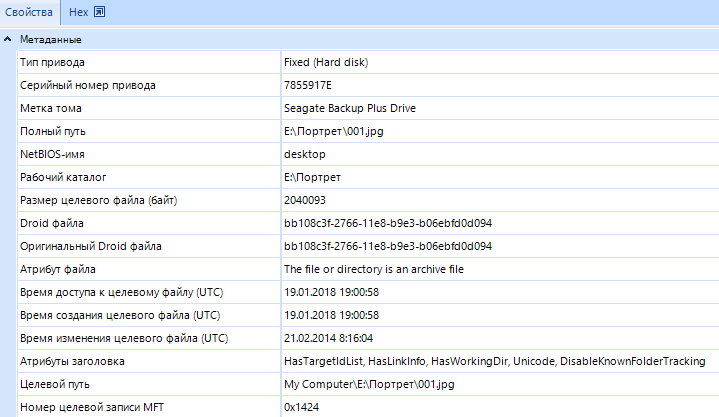

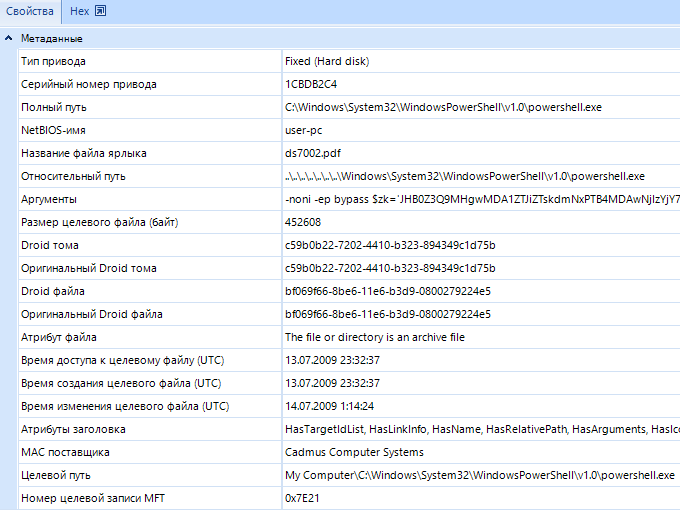

Итак, какую же информацию содержит LNK-файл? Belkasoft Evidence Center отображает три секции с информацией об LNK-файле: Метаданные, Происхождение и Файл.

Секция Метаданные:

Наиболее важные из сведений, представленных в секции Метаданные:

- исходный путь файла и его временные метки (полный путь, время доступа к целевому файлу (UTC), время создания целевого файла (UTC), время изменения целевого файла (UTC)).

- тип привода;

- серийный номер тома (серийный номер привода);

- метка тома;

- NetBIOS-имя устройства;

- размер целевого файла (байт) — размер файла, с которым ассоциирован ярлык.

Секция Происхождение:

Секция Файл:

В секции Файл дан MAC-адрес устройства, на котором был создан ярлык. Эта информация может помочь идентифицировать устройство, на котором данный файл был создан.

Следует отметить, что MAC-адрес устройства, зафиксированный в LNK-файле, может отличаться от реального. Поэтому этот параметр иногда не является достоверным.

При проведении исследований следует обращать внимание на временные метки LNK-файла, так как время его создания, как правило, соответствует либо времени создания этого файла пользователем, либо времени первого обращения к файлу, ассоциированного с данным ярлыком. Время изменения файла обычно соответствует времени последнего обращения к файлу, с которым ассоциирован ярлык.

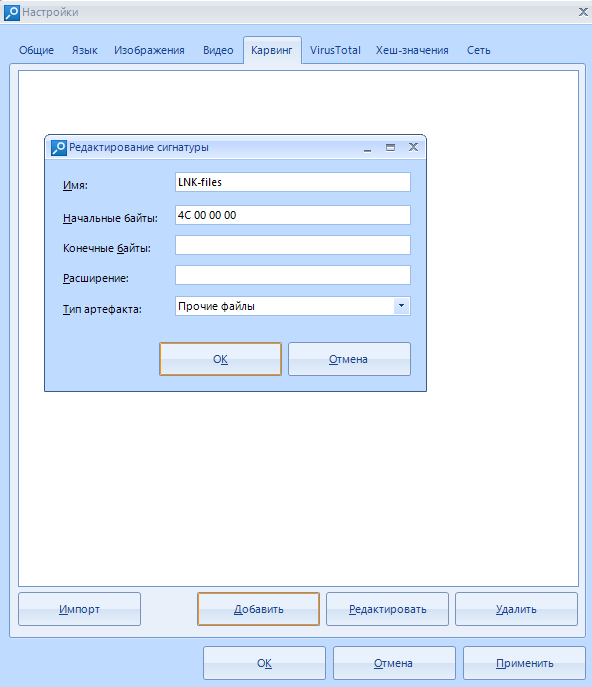

Восстановление LNK-файлов

В каталоге Recent, который описан выше, находится до 149 LNK-файлов. Что же делать, когда нужный нам ярлык удален? Конечно же, нужно попробовать восстановить его! Восстановление LNK-файлов можно произвести с использованием сигнатуры заголовка файла hex:4C 00 00 00.

Чтобы задать заголовок файла, нужно пройти в меню программы: Инструменты — Настройки, перейти во вкладку Карвинг, нажать кнопку Добавить и создать новую сигнатуру. Более подробно о методах карвинга с помощью Belkasoft Evidence Center можно прочитать в статье «Carving and its Implementations in Digital Forensics» [4].

Добавление пользовательской сигнатуры (header):

Использование LNK-файлов атакующими в инцидентах информационной безопасности

На каждом Windows-компьютере могут находиться сотни и тысячи ярлыков. Поэтому найти ярлык, использованный атакующими для компрометации компьютера, часто не проще, чем иголку в стоге сена.

Компрометация атакуемой системы

Более 90% вредоносных программ распространяются через электронную почту. Как правило, вредоносные электронные письма содержат либо ссылку на сетевой ресурс, либо специальным образом подготовленный документ, при открытии которого в компьютер пользователя загружаются вредоносные программы. Также в хакерских атаках часто применяются LNK-файлы.

Секция Метаданные вредоносного LNK-файла:

Как правило, подобный LNK-файл содержит PowerShell-код, который исполняется при попытке открытия пользователем присланного ему ярлыка. Как видно на скриншоте выше, такие ярлыки можно легко обнаружить с помощью Belkasoft Evidence Center: в метаданных присутствует путь до исполняемого powershell.exe. В поле Аргументы приведены аргументы команды PowerShell и закодированная полезная нагрузка.

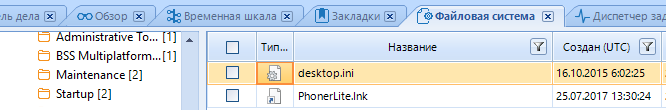

Закрепление в скомпрометированной системе

Один из методов использования LNK-файлов в хакерских атаках — закрепление в скомпрометированной системе. Чтобы «вредонос» запускался каждый раз при запуске операционной системы, можно сделать LNK-файл со ссылкой на исполняемый файл вредоносной программы (или, например, на файл, содержащий код загрузчика) и поместить ярлык по адресу C:Users%User profile%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup. Тогда при старте операционной системы будет происходить запуск «вредоноса». Такие ярлыки можно найти во вкладке Файловая система программы Belkasoft Evidence Center.

Ярлык PhonerLite.lnk, находящийся в автозагрузке:

Исследование LNK-файлов

LNK-файлы — это криминалистический артефакт, который анализировался криминалистами еще при исследовании древних версий операционной системы Windows. Поэтому, в той или иной мере, анализ этих файлов поддерживают практически все программы для криминалистического анализа. Однако по мере эволюции Windows эволюционировали и файлы ярлыков. Сейчас в них есть поля, отображение которых ранее считалось нецелесообразным, и, соответственно, часть криминалистических программ не отображает эти поля. При этом анализ содержимого данных полей актуален при расследовании инцидентов информационной безопасности и хакерских атак.

Для исследования LNK-файлов мы рекомендуем использовать Belkasoft Evidence Center, AXIOM (Magnet Forensics), LECmd (Eric Zimmerman’s tools). Эти программы позволяют быстро проанализировать все файлы ярлыков, находящиеся на исследуемом компьютере, и вычленить те, которые нужно проанализировать более тщательно.

Исследование LNK-файлов с помощью Belkasoft Evidence Center

Так как фактически все примеры, данные выше, подготовлены с помощью Belkasoft Evidence Center, описывать ее дополнительно нет смысла.

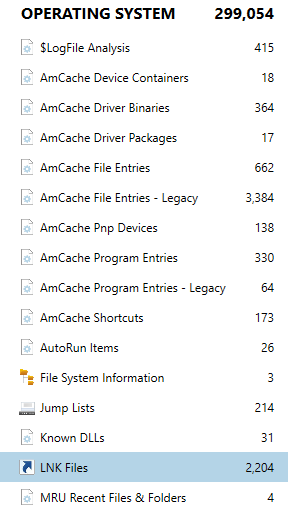

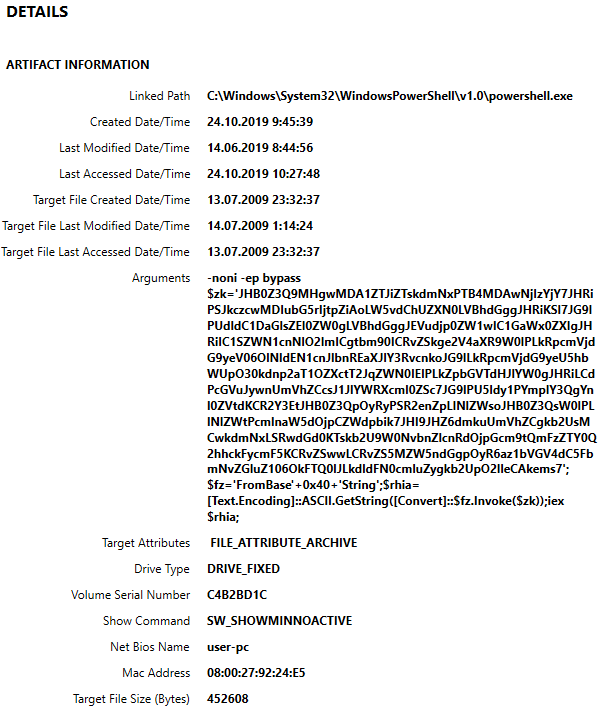

Исследование LNK-файлов с помощью AXIOM

AXIOM — одна из топовых утилит для компьютерной криминалистики в настоящее время. Собранная программой информация о файлах ярлыков, находящихся в исследуемой системе Windows, сгруппирована в разделе Operating system:

Значение полей, отображаемое для конкретного ярлыка:

Как видно из скриншота выше, в обнаруженный программой ярлык интегрирована команда для запуска PowerShell и набор инструкций, которые исполнятся, когда пользователь кликнет на ярлык. Подобный ярлык требует от исследователя дополнительного анализа.

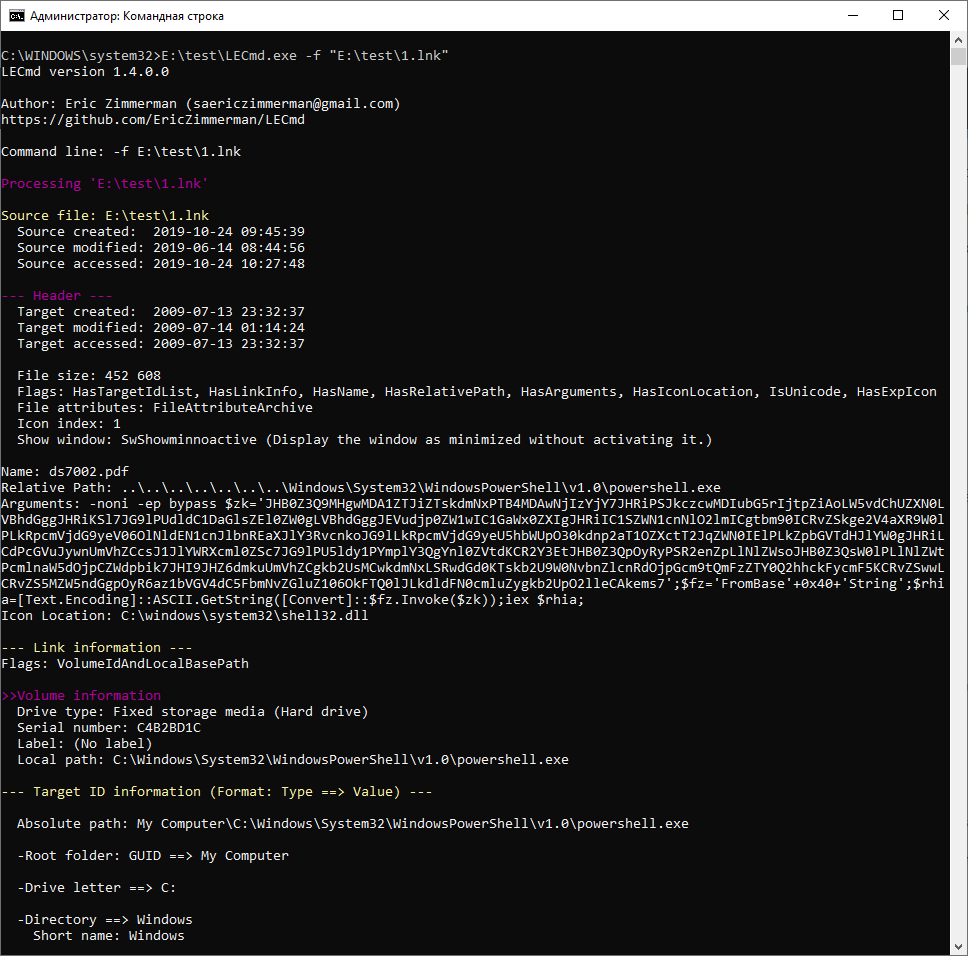

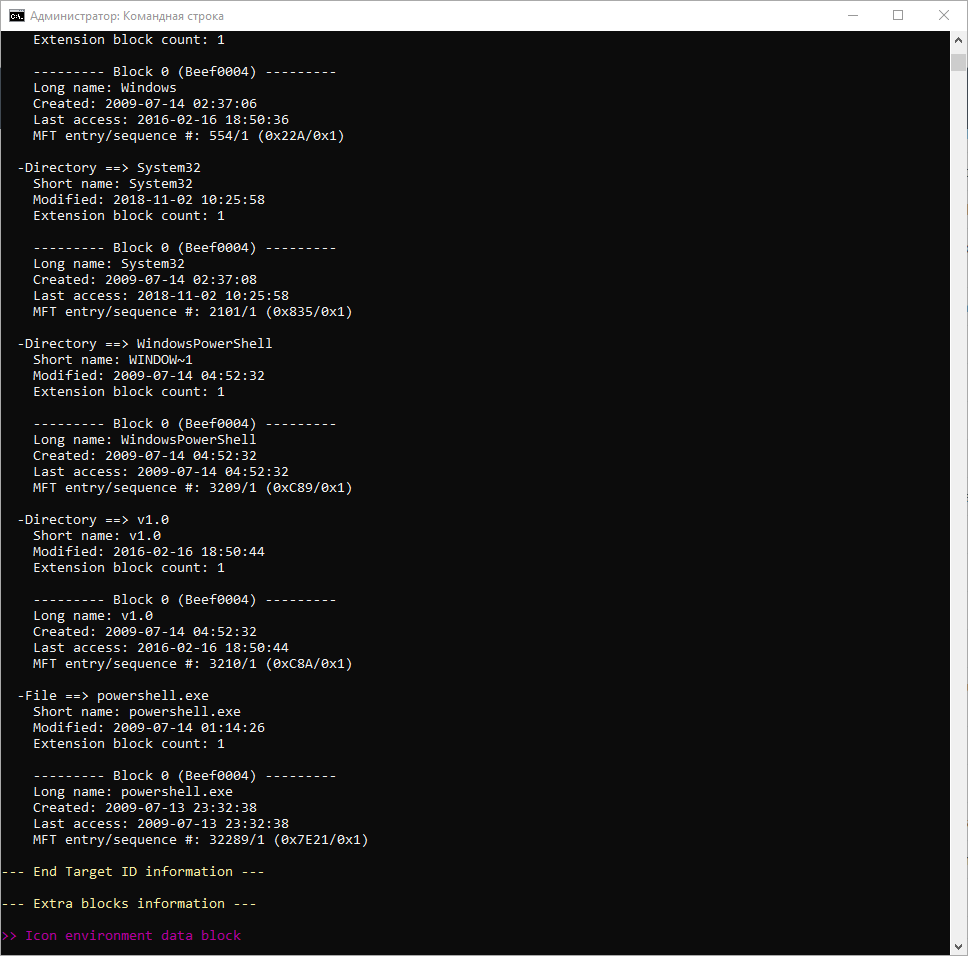

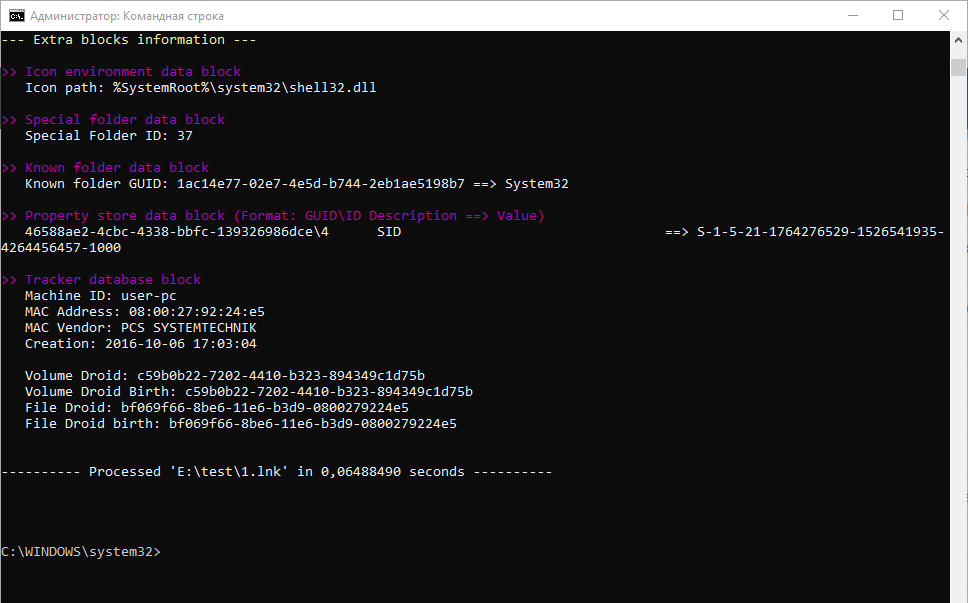

Исследование LNK-файлов с помощью LECmd

Комплект утилит «Eric Zimmerman’s tools» хорошо зарекомендовал себя при расследовании инцидентов. В этот комплект входит утилита командной строки LECmd, которая предназначена для анализа LNK-файлов.

Объем данных об анализируемом LNK-файле, которые выводит эта утилита, просто поражает.

Информация, извлеченная из анализируемого LNK-файла утилитой LECmd:

Выводы

LNK-файлы — один из старейших артефактов Windows, который известен компьютерным криминалистам. Тем не менее, он используется в хакерских атаках, и о его исследовании не стоит забывать при расследовании инцидентов информационной безопасности.

Огромное число программ для компьютерной криминалистики поддерживают, в той или иной степени, анализ этого артефакта Windows. Однако не все из них отображают содержимое полей ярлыков, анализ которых необходим при расследовании. Поэтому стоит аккуратно подходить к выбору программных инструментов, которые попадут в набор специалиста, расследующего инциденты.

P.S. Заходите в остросюжетный Telegram-канал компании Group-IB (https://t.me/Group_IB/) об информационной безопасности, хакерах и кибератаках, интернет-пиратах, взломах звездных аккаунтов и утечках. А также эксклюзивные фото и видео с задержаниями киберпреступников, расследования нашумевших преступлений по шагам, практические кейсы с применением технологий Group-IB и, конечно, рекомендации, как не стать жертвой в интернете.

Источники

- [MS-SHLLINK]: Shell Link (.LNK) Binary File Format

- Windows Shortcut File format specification

- Нехорошев А.Б., Шухнин М.Н., Юрин И.Ю., Яковлев А.Н. Практические основы компьютерно-технической экспертизы (Учебно-методическое пособие), Издательство «Научная книга», Саратов, 2007.

- Igor Mikaylov. Carving and its Implementations in Digital Forensics

- информационная безопасность

- information security

- windows

- criminalistics

- computer security

- компьютерная безопасность

- криминалистика

- компьютерная криминалистика

- software

- security

- cybersecurity

Источник: habr.com

Удаляем вирус, создающий ярлыки на компьютере

Хакеры постоянно придумывают новые способы потрепать нервы пользователей ПК. Но если вооружиться знаниями, то можно смело противостоять даже самым опасным угрозам. Сегодня я поделюсь с Вами способами, как удалить вирус LNK. Возможно, Вы слышите его название впервые, но, уверен, что сталкиваться с ним уже приходилось.

Суть проблемы

- Диски начнут забиваться «мусором»;

- Появится множество лишних процессов, которые будут потреблять оперативную память;

- Информация о вводе с клавиатуры будет отправляться на удаленные сервера злоумышленников;

- Хакеры смогут управлять Вашим ноутбуком на расстоянии.

Согласитесь, вырисовываются не очень приятные перспективы.

Как бороться с вирусом, создающим ярлыки?

Если «троян» не успел распространиться, то есть, он был вовремя выявлен, и были предприняты меры по его устранению, то уровень угрозы можно считать минимальным. Удалить вирус будет просто. Но чаще всего пользователи начинают кликать по ярлыкам множество раз, способствуя «размножению» вредных элементов.

Хорошо, когда на ПК установлен качественный антивирус, который сможет выявить и устранить LNK Starter самостоятельно. Увы, многие «юзеры» пренебрегают использованием защитного ПО.

Перейдем к рассмотрению методов устранения проблемы. Начнем с универсальных (в этой ситуации) способов.

Используем встроенные средства

Для начала стоит сделать все скрытые элементы файловой системы видимыми. Делается это так:

- Открываем «Панель управления» и переходим к разделу «Параметры папок»:

- На вкладке «Вид» снизу находится опция «Скрытые файлы и папки». Следует установить выбор на значение «Показывать…».

- Теперь заходим в «Мой компьютер» и просматриваем содержимое дисков. Обычно, вирус «сидит» в корне:

- Открываем свойства любого «ярлыка» и на соответствующей вкладке смотрим поле «Объект»:

- На скрине выделен путь к исполняемому файлу вируса. Удаляем его вместе с папкой. После этого клики по ярлыкам станут безопасны. Но это еще не конец.

Необходимо разобраться с восстановлением папок. Для этого придется изменить атрибуты, которые установил вирус. Делается это просто:

- Запускаем утилиту CMD (командная строка) и вводим следующие команды:

cd /d БУКВА_ЗАРАЖЕННОГО_ДИСКА:

- Затем выполняем этот код:

- Теперь необходимо перезапустить ПК для окончательного устранения LNK/Autorun.

- Чтобы на 100% быть уверенными в результате, следует удалить «хвосты» с флешки и пользовательских папок по следующему пути:

C:usersПОЛЬЗОВАТЕЛЬСКОЕ_ИМЯappdataroaming

Здесь может находится скрытая папка вируса, которую необходимо зачистить.

Используем сторонние программы

Если не используете антивирусное ПО на постоянной основе, то лучшим способом устранения «троянов» станет утилита DrWeb Cure It! Она постоянно обновляется и может обезвредить самые новые угрозы, в том числе и jenxcus.

- Скачиваем софт с официального сайта — DR. Web Cureit

- Приложение не нуждается в установке. Просто запускаем, выбираем полную проверку (устанавливаем отметки во всех пунктах «Объектов сканирования»):

- Спустя некоторое время (30-50 минут), отобразится перечень угроз, которые будет лечить Доктор Веб. Нужно только нажать на кнопку «Обезвредить» и перезагрузить систему.

А Вы знали, что DrWeb позволяет проверять файлы не только на ПК, но и на телефоне, планшете и других носителях информации?

Немного о Дженксус

Jenxcus-h Trj – именно так отображается опасный «троян» в результатах поиска антивирусной программы. Возможны разновидности: VBS (указывает, что скрипт создан на языке Visual Basic), Jenxcus.A и другие. Но суть от этого не меняется.